Um guia prático para avaliação de riscos em segurança.

- Marketing Team

- há 2 dias

- 17 min de leitura

Uma avaliação de riscos de segurança é o processo metódico de identificar, analisar e dimensionar as potenciais ameaças à segurança dos ativos mais críticos da sua organização. Pense nisso como uma inspeção residencial estratégica: você não se limita a admirar a pintura. Você verifica a fundação em busca de rachaduras, avalia a vizinhança em busca de possíveis problemas e obtém uma avaliação realista do valor de tudo o que está dentro da propriedade.

Acertar nesse ponto é o primeiro passo fundamental para construir qualquer programa de segurança que realmente funcione.

O que é uma avaliação de risco de segurança?

Em essência, uma avaliação de riscos de segurança vai muito além de simples listas de verificação. É uma maneira proativa e sistemática de compreender o panorama completo das ameaças, fazendo as perguntas certas e conectando os pontos entre o que você valoriza, o que pode prejudicá-lo e onde você está exposto. Esta não é apenas uma tarefa para o departamento de TI; é uma função essencial do negócio.

Uma avaliação adequada fornece aos líderes o contexto necessário para tomarem decisões inteligentes, direcionando recursos financeiros e humanos para a proteção do que realmente importa. Sem ela, os gastos com segurança se tornam um mero palpite, deixando pontos cegos perigosos que os adversários exploram com prazer.

Os três pilares do risco de segurança

Toda avaliação de risco de segurança sólida se baseia em três pilares fundamentais. Para realmente compreender o potencial de dano, é preciso entender como esses três componentes se inter-relacionam.

Podemos decompor esses componentes principais em uma tabela simples.

Os três pilares da avaliação de riscos de segurança

Componente | Descrição | Exemplo de pergunta a fazer |

|---|---|---|

Ativos | Os recursos valiosos — tangíveis ou intangíveis — que sua organização precisa proteger. | Quais dados, sistemas ou propriedade intelectual causariam o maior dano se fossem comprometidos ou perdidos? |

Ameaças | Qualquer evento ou circunstância potencial que possa causar danos aos seus ativos, desde ataques cibernéticos até erros humanos. | Quem ou o que poderia realisticamente ter como alvo nossos ativos, e quais métodos poderiam usar? |

Vulnerabilidades | As fraquezas ou lacunas em suas defesas que uma ameaça poderia explorar para causar danos. | Onde estão as nossas falhas de segurança? Um servidor sem as atualizações de segurança? Funcionários sem treinamento adequado? |

Entender como esses três elementos se conectam é fundamental. Um agente malicioso que explora uma vulnerabilidade para comprometer um ativo é a fórmula básica para todo incidente de segurança.

Uma avaliação de risco de segurança não é um projeto pontual que você conclui e arquiva. É um ciclo contínuo de descoberta, avaliação e adaptação — absolutamente essencial para navegar em um mundo de ameaças em constante evolução.

Ampliando o escopo para além da tecnologia

No passado, as avaliações de risco frequentemente ficavam isoladas. Uma equipe lidava com ameaças cibernéticas enquanto outra se preocupava com a segurança física. Mas as ameaças modernas não se importam com essas fronteiras. Uma avaliação verdadeiramente eficaz precisa considerar a natureza interconectada dos riscos cibernéticos, físicos e internos como um único problema unificado.

O fator humano, em particular, passou a ocupar o centro das atenções. As ameaças internas aumentaram consideravelmente, com alguns dados mostrando um impressionante crescimento de 44% nos incidentes em apenas dois anos. Esses riscos, sejam eles decorrentes de um funcionário mal-intencionado ou de um simples erro, comprovam por que uma visão holística deixou de ser opcional. Saiba mais sobre o cenário de segurança em constante evolução em Securitas.com .

Essa abordagem unificada garante que um crachá de identificação roubado não seja visto apenas como uma violação física, mas como a chave potencial para uma violação catastrófica de dados.

Conectando riscos cibernéticos, físicos e internos

As ameaças à segurança não se importam com o organograma da sua empresa. Elas não respeitam as fronteiras departamentais. É por isso que uma avaliação de risco de segurança verdadeiramente eficaz precisa derrubar os silos tradicionais que separam diferentes domínios de risco e enxergá-los como o que são: um ecossistema único e interconectado. Pensar nessas ameaças isoladamente cria pontos cegos perigosos — e muitas vezes previsíveis.

Para construir um programa de segurança que realmente resista à pressão, precisamos explorar três áreas de risco críticas e interligadas.

Os três domínios de risco que se intercruzam

Cada domínio traz seus próprios desafios únicos, mas o verdadeiro perigo reside na forma como se retroalimentam. Vamos analisá-los:

Risco cibernético: Este é o que todos conhecem. Abrange tudo, desde malware e golpes de phishing até sofisticadas violações de dados e ataques de negação de serviço. Essas ameaças visam diretamente seus ativos digitais — seus dados, suas redes e seus sistemas.

Risco físico: Isso envolve ameaças aos seus ativos tangíveis e instalações físicas. Imagine alguém obtendo acesso não autorizado a um escritório, roubando equipamentos como laptops ou servidores, ou até mesmo praticando vandalismo que paralise suas operações.

Risco interno: Este é o elemento humano, e é facilmente a peça mais complexa e imprevisível do quebra-cabeça. Inclui tudo, desde um funcionário insatisfeito agindo de forma maliciosa até um simples erro humano não intencional, como um contador que cai em um golpe de phishing.

O verdadeiro momento "eureka!" na segurança moderna é perceber que esses não são problemas isolados. São apenas portas diferentes que levam à mesma catástrofe potencial. Uma violação física pode facilmente se tornar a faísca que inicia um grande incêndio cibernético.

Como um documento de identidade roubado se transforma em uma violação de dados

Imagine a seguinte situação: um funcionário insatisfeito é demitido, mas seu crachá de acesso não é desativado imediatamente. Isso já é uma vulnerabilidade processual — uma falha que representa um risco interno. Essa pessoa poderia usar o crachá para entrar no escritório fora do horário de expediente, o que configura uma clara violação de segurança física.

Uma vez dentro da empresa, eles podem acessar uma estação de trabalho à qual ainda têm acesso, instalando malware ou saindo com dados confidenciais de clientes. O que começou como uma simples falha de RH e segurança física se transformou em um incidente cibernético de grandes proporções, que pode causar prejuízos de milhões e destruir a confiança pública.

Essa reação em cadeia é exatamente o motivo pelo qual uma visão unificada é imprescindível. Uma avaliação fragmentada considera um crachá perdido, uma anomalia na rede e um funcionário insatisfeito como três problemas separados. Uma abordagem integrada os enxerga como uma via de ameaça coordenada.

Ao analisar os riscos de segurança física, explorar diferentes mecanismos de controle de acesso, como fechaduras magnéticas para portas, pode ser fundamental. O objetivo é identificar como uma vulnerabilidade pode estar interligada a outra. Para uma análise mais aprofundada do fator humano, você pode se interessar em saber mais sobre o que são ameaças internas e como elas se manifestam.

O cenário global de ameaças comprova que essa visão interconectada é a única que importa. Os incidentes cibernéticos explodiram, com relatos mostrando um enorme aumento no volume de ataques semanais nos principais mercados. Esse aumento deixa dolorosamente claro que precisamos de maneiras proativas e éticas de conectar os pontos antes que eles se transformem em uma crise de grandes proporções.

Compreender essa convergência é o primeiro passo para construir uma postura de segurança que não apenas reaja a danos, mas que antecipe ameaças antes mesmo que elas se materializem.

Como realizar uma avaliação de risco de segurança

Saber que as ameaças à segurança estão interligadas é uma coisa; agir para combatê-las é outra. Vamos passar da teoria à prática com um método prático, passo a passo, para realizar uma avaliação de riscos de segurança. Não se trata de um ritual complexo reservado a especialistas. É uma estrutura replicável que qualquer líder pode usar para obter clareza e tomar decisões mais inteligentes.

Este processo de cinco etapas transforma a avaliação de riscos, de um conceito abstrato, em uma ferramenta poderosa para construir resiliência real.

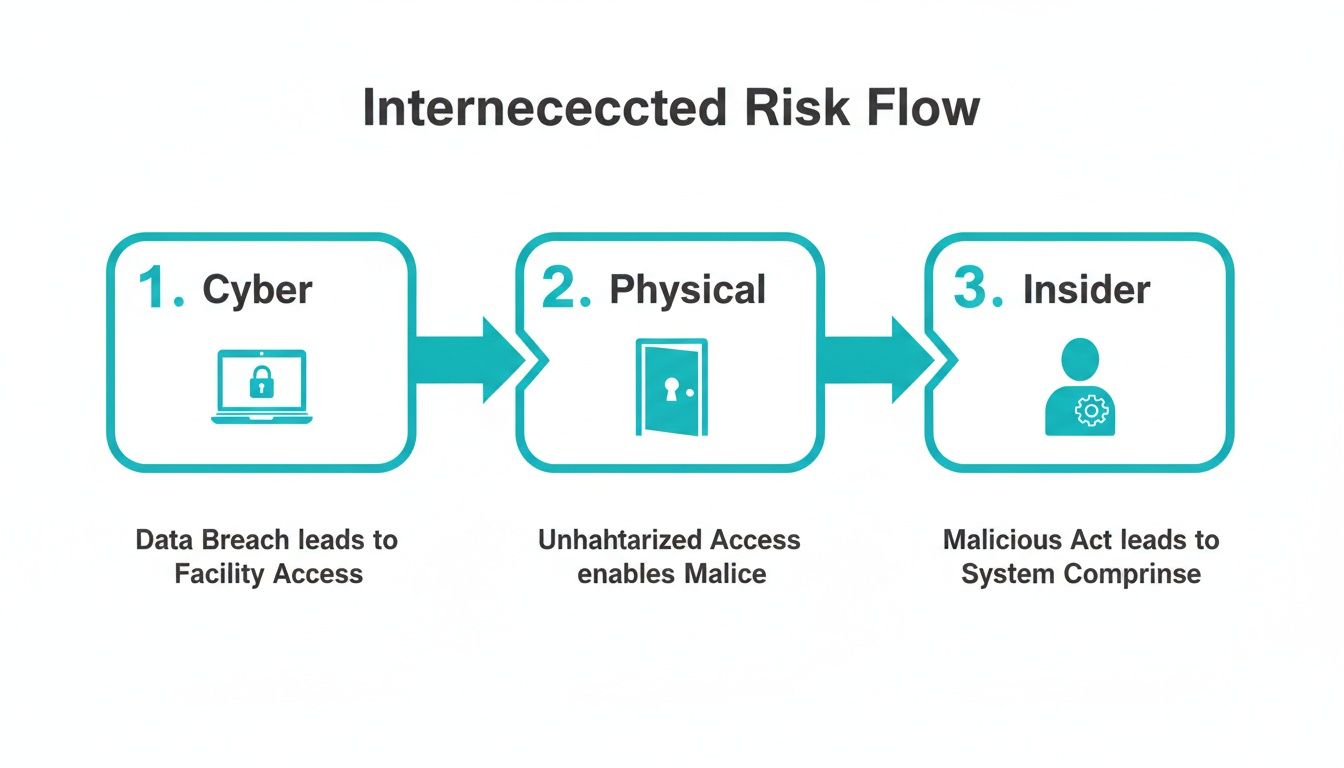

Como mostra o diagrama abaixo, os riscos cibernéticos, físicos e internos não se restringem a áreas isoladas. Eles se interpenetram, criando maneiras complexas e muitas vezes inesperadas para que as coisas deem errado.

Uma falha em uma área pode facilmente abrir caminho para uma brecha em outra, razão pela qual um processo de avaliação unificado é imprescindível.

Etapa 1: Identifique e avalie seus ativos

O primeiro passo em qualquer avaliação de risco de segurança significativa é saber o que você está protegendo. E isso vai muito além de uma simples lista de servidores e laptops. Seus ativos mais valiosos são frequentemente aqueles que você não pode tocar, e não identificá-los cria enormes pontos cegos em sua estratégia de segurança.

Reúna pessoas de diferentes departamentos para criar um inventário completo de ativos. Certifique-se de que ele inclua:

Ativos digitais: bancos de dados de clientes, código-fonte proprietário, registros financeiros e informações confidenciais de funcionários.

Ativos físicos: edifícios de escritórios, centros de dados, equipamentos de produção e infraestrutura crítica.

Ativos intangíveis: reputação da marca, propriedade intelectual, confiança do cliente e até mesmo o moral dos funcionários.

Depois de criar sua lista, atribua um valor a cada ativo. Esse valor nem sempre se resume a um valor monetário exato. É preciso considerar o custo de reposição, o impacto financeiro decorrente da indisponibilidade do sistema, as multas regulatórias por violação de dados e os danos a longo prazo à sua marca. O valor de um ativo é simplesmente o que você pode perder se ele for comprometido.

Etapa 2: Identificar ameaças e vulnerabilidades

Com um inventário claro do que precisa ser protegido, a próxima tarefa é descobrir o que poderia prejudicar esses ativos. Isso significa procurar tanto por ameaças (o "quem" ou "o quê" que poderia causar danos) quanto por vulnerabilidades (as fraquezas que uma ameaça poderia explorar).

Imagine uma ameaça como a tempestade e uma vulnerabilidade como a rachadura na janela. A tempestade em si não pode causar muitos danos se a janela estiver bem vedada.

Identificação de ameaças: Faça um brainstorming para identificar possíveis origens do problema. Isso inclui agentes externos, como hackers e crime organizado, mas também riscos internos, como erros de funcionários ou agentes internos maliciosos. Não se esqueça também de desastres naturais e interrupções na cadeia de suprimentos.

Análise de vulnerabilidades: agora, procure por brechas. Isso pode incluir softwares sem patches, falta de treinamento em segurança para os funcionários, controles de acesso físico deficientes ou políticas que ninguém segue.

Esta etapa exige uma análise honesta e crítica das suas defesas atuais. Trata-se de encontrar as brechas antes que um adversário o faça.

Etapa 3: Analisar o impacto potencial

Certo, hora de juntar as peças. Para cada par ameaça-vulnerabilidade que você identificou, precisa analisar o que realmente aconteceria se essa ameaça explorasse com sucesso essa vulnerabilidade. É aqui que você descobre as consequências reais de um incidente de segurança.

O objetivo é passar de uma lista confusa de riscos para uma compreensão estruturada dos seus potenciais danos.

Uma forma comum de fazer isso é classificar os riscos com base em dois fatores principais: probabilidade (qual a probabilidade de isso acontecer?) e gravidade (quão catastrófico seria o impacto se acontecesse?).

Por exemplo, um ataque de phishing (ameaça) direcionado a funcionários sem treinamento (vulnerabilidade) para roubar dados de clientes (ativo) pode ter uma alta probabilidade de ocorrência, mas um impacto inicial moderado. Por outro lado, um ataque sofisticado patrocinado por um Estado contra sua infraestrutura principal pode ter uma baixa probabilidade de ocorrência, mas seu impacto seria catastrófico.

Etapa 4: Avaliar e priorizar os riscos

Nem todos os riscos são iguais. Você tem tempo, orçamento e pessoal limitados, então não pode resolver tudo de uma vez. Esta etapa consiste em usar sua análise da Etapa 3 para classificar seus riscos, o que permite concentrar seus esforços onde eles terão o maior impacto.

Uma matriz de risco é uma ferramenta simples, porém poderosa, para isso. Ao representar cada risco com base em sua probabilidade e pontuação de impacto, você pode separar visualmente os pequenos incômodos das ameaças críticas que exigem intervenção imediata.

Os riscos que se enquadram no quadrante de alta probabilidade e alto impacto são suas principais prioridades. Essas são as ameaças existenciais que exigem atenção imediata. Aqueles no quadrante de baixa probabilidade e baixo impacto provavelmente podem ser aceitos ou tratados posteriormente.

Etapa 5: Desenvolva seu plano de mitigação

Finalmente, com uma lista priorizada de riscos em mãos, você pode elaborar um plano de ação para lidar com eles. Para cada risco de alta prioridade, você precisa decidir sobre um curso de ação. Geralmente, existem quatro maneiras de lidar com um risco:

Evite: Interrompa a atividade que cria o risco em primeiro lugar.

Transferência: Transferir o ônus financeiro do risco para um terceiro, geralmente por meio de seguro ou terceirização da função.

Mitigar: Implementar controles de segurança para reduzir a probabilidade ou o impacto do risco. É aqui que a maior parte dos seus esforços será concentrada.

Aceitar: Reconhecer formalmente o risco e optar por não fazer nada, geralmente para itens de baixa prioridade em que o custo do reparo excede a perda potencial.

Seu plano de mitigação deve ser um documento concreto. Ele precisa descrever os controles específicos a serem implementados, atribuir responsabilidades a uma equipe ou indivíduo e definir um cronograma claro para sua execução. É isso que transforma sua avaliação de riscos de um exercício diagnóstico em um roteiro estratégico para uma postura de segurança mais robusta e resiliente.

Escolhendo a estrutura de avaliação de risco adequada

Tentar realizar uma avaliação de riscos de segurança sem uma estrutura é como tentar construir uma casa sem plantas. Você pode até acabar com algo que se pareça com uma casa, mas ela não será estruturalmente sólida, repetível ou fácil de entender para qualquer outra pessoa. As estruturas fornecem a estrutura, a linguagem comum e a metodologia necessárias para realizar o trabalho corretamente.

Navegar pela sopa de letrinhas dos frameworks de segurança, no entanto, pode ser um pouco assustador. Cada um traz uma filosofia diferente, projetada para objetivos específicos e necessidades organizacionais. O verdadeiro segredo não é encontrar o framework "perfeito", mas escolher aquele — ou a combinação certa — que esteja alinhado com seus objetivos de negócios, as normas do setor e o seu nível atual de maturidade em segurança.

As filosofias centrais: construir, provar ou calcular?

Três dos nomes mais importantes que você ouvirá são o NIST Cybersecurity Framework (CSF) , a ISO/IEC 27001 e o FAIR (Factor Analysis of Information Risk) . Eles não são mutuamente exclusivos; na verdade, organizações maduras frequentemente os integram. Mas suas abordagens principais são fundamentalmente diferentes.

Estrutura de Segurança Cibernética do NIST (CSF): Desenvolvida pelo Instituto Nacional de Padrões e Tecnologia dos EUA (NIST), a CSF do NIST é um conjunto flexível de diretrizes e melhores práticas. Pense nela como um roteiro. Ela foi criada para ser adaptável a qualquer organização, proporcionando a todos uma linguagem comum para discutir a postura e os objetivos de segurança. O NIST tem como foco a construção de um programa sólido.

ISO/IEC 27001: Esta é uma norma internacional que define os requisitos para um Sistema de Gestão de Segurança da Informação (SGSI). Ao contrário do guia flexível do NIST, a ISO 27001 é uma especificação formal que sua organização pode efetivamente certificar. A ISO 27001 visa comprovar a conformidade.

FAIR (Análise Fatorial de Risco de Informação): O FAIR é um modelo quantitativo de risco. Seu principal objetivo é ajudar você a entender e mensurar o risco de informação em termos financeiros concretos. Ele oferece uma maneira estruturada de pensar sobre os fatores de risco e como eles se interconectam. O FAIR calcula o impacto financeiro.

Adequação da estrutura às suas necessidades

Então, qual caminho é o certo para você? Tudo depende do contexto. Uma empresa que enfrenta intenso escrutínio regulatório tem necessidades muito diferentes de uma startup que está tentando construir seu primeiro programa de segurança do zero. Muitas vezes, uma solução integrada de gestão de riscos precisa incorporar princípios dos três cenários para ser realmente eficaz.

O objetivo é escolher um caminho que ofereça valor real e mensurável, e não apenas burocracia. A estrutura correta deve tornar sua organização mais segura e resiliente, e não apenas mais ocupada.

Para ajudar você a descobrir qual abordagem pode ser a mais adequada, aqui está uma comparação geral para auxiliar na seleção da estrutura que melhor atende às suas necessidades.

Comparando estruturas populares de avaliação de riscos de segurança

Estrutura | Ideal para | Foco principal | Benefício principal |

|---|---|---|---|

NIST CSF | Organizações de qualquer porte que buscam um ponto de partida flexível e adaptável para seu programa de segurança. | Gestão programática de riscos e comunicação em toda a organização. | Fornece uma linguagem comum e um roteiro para melhorar a postura de segurança sem requisitos rígidos. |

ISO/IEC 27001 | Empresas que precisam demonstrar conformidade com as normas de segurança a clientes, parceiros ou órgãos reguladores. | Certificação formal de um Sistema de Gestão de Segurança da Informação (SGSI). | Fornece uma certificação reconhecida globalmente que gera confiança e cumpre as obrigações contratuais. |

JUSTO | Empresas que desejam priorizar riscos com base no impacto financeiro e justificar investimentos em segurança para os executivos. | Análise quantitativa de riscos e modelagem financeira de perdas potenciais. | Traduz riscos técnicos complexos em linguagem comercial clara (valores monetários) para uma melhor tomada de decisão. |

No final das contas, muitas organizações consolidadas não escolhem apenas uma abordagem. Elas criam uma abordagem híbrida. Podem usar o NIST CSF para estruturar seu programa de segurança geral, obter a certificação ISO 27001 para atender às demandas do mercado e, em seguida, usar o FAIR para quantificar seus cinco principais riscos para o conselho administrativo.

Essa estratégia combinada garante que sua avaliação de riscos de segurança não seja apenas completa, mas também se comunique na linguagem adequada com todas as partes interessadas do negócio.

Chegou a hora de adotar uma abordagem proativa e ética em segurança.

As estratégias de segurança de ontem estão falhando. Por muito tempo, as organizações se apoiaram em métodos de vigilância reativos e, muitas vezes, invasivos, que só conseguiram criar uma cultura de desconfiança. Essas táticas antiquadas, obcecadas em flagrar pessoas fazendo algo errado, não são apenas ineficazes — estão se tornando um enorme problema em um mundo regido por leis de privacidade rigorosas como o GDPR.

Os métodos rudimentares do passado simplesmente não funcionam mais.

Essa realidade está forçando uma evolução crítica na forma como abordamos a avaliação de riscos em segurança . O futuro não se trata de mais vigilância, mas sim de uma prevenção mais inteligente e ética. Isso exige uma mudança fundamental de uma mentalidade de suspeita para uma de apoio proativo, onde segurança e dignidade do funcionário não são forças opostas, mas sim parceiras essenciais.

Adotando uma filosofia de "Ética desde a concepção"

Um programa de segurança moderno precisa ser construído sobre uma base de "ética desde a concepção". Essa abordagem incorpora a privacidade e o respeito diretamente no processo de avaliação de riscos desde o início. Em vez de esperar por um incidente e depois procurar um culpado, esse modelo se concentra na identificação precoce de indicadores de risco objetivos.

A ideia central é separar o sinal da intenção . Uma segurança eficaz não exige saber o que se passa na cabeça de alguém. Exige reconhecer ações objetivas ou falhas processuais que criam riscos, independentemente do motivo pelo qual ocorreram.

Isso significa que o foco deixa de ser o monitoramento de funcionários e passa a ser o monitoramento de processos. Por exemplo, em vez de rastrear as teclas digitadas, um sistema ético sinaliza quando um funcionário acessa um compartilhamento de arquivos confidenciais que não está dentro de suas atribuições. Essa é uma clara violação de procedimento que gera risco, seja ela acidental ou intencional.

Da monitorização invasiva aos indicadores objetivos

Essa mudança do julgamento subjetivo para o fato objetivo é a pedra angular da segurança ética. Ela capacita equipes em toda a organização — de RH e Jurídico a Segurança e Conformidade — a intervir de forma construtiva antes que um problema menor se transforme em uma grande crise.

Eis como essa abordagem proativa é completamente diferente dos métodos ultrapassados:

Foco nas lacunas de governança: sinaliza quando as políticas não estão sendo seguidas, como quando as permissões de acesso de um funcionário não são revogadas em tempo hábil após a mudança de função.

Identificar violações de procedimentos: Destaca desvios dos fluxos de trabalho estabelecidos, como um padrão incomum de downloads de dados ou tentativas de burlar os controles de segurança.

Detecção de conflitos de interesse: O sistema consegue identificar situações em que os interesses pessoais de um indivíduo podem entrar em conflito com suas obrigações profissionais, com base em dados estruturados, e não em suspeitas.

Ao concentrar-se nesses sinais verificáveis, a avaliação de riscos torna-se uma ferramenta de melhoria, e não um instrumento de acusação. Ao fazer essa transição, contar com conhecimento especializado externo pode ser inestimável; considere a possibilidade de contratar serviços profissionais de cibersegurança para auxiliar nesse processo.

Capacitando equipes com dados, não com acusações.

O verdadeiro poder dessa estrutura ética reside em fornecer aos tomadores de decisão os dados necessários para agirem de forma rápida e justa. Quando um indicador de risco é sinalizado, isso não acarreta uma punição automática. Em vez disso, inicia-se um processo estruturado e justo de verificação, gerenciado pelo departamento competente.

Isso permite que o RH identifique uma possível lacuna de treinamento, que o departamento Jurídico esclareça um mal-entendido sobre conformidade ou que a Segurança corrija uma vulnerabilidade em um sistema. A conversa começa com evidências objetivas, o que preserva a dignidade do funcionário e garante que qualquer intervenção seja de apoio, e não punitiva. Para aqueles interessados nessa abordagem, aprender sobre IA ética para detecção precoce de riscos internos pode oferecer insights mais profundos sobre como a tecnologia pode apoiar esse modelo.

Em última análise, essa abordagem proativa e ética transforma completamente o propósito de uma avaliação de riscos para a segurança . Não se trata mais apenas de impedir que coisas ruins aconteçam. Trata-se de criar uma cultura organizacional mais transparente, justa e resiliente, onde a segurança é uma responsabilidade compartilhada, construída sobre uma base de confiança e respeito mútuos.

Construindo uma cultura de conscientização contínua sobre riscos

Uma avaliação de riscos de segurança não é um projeto que você simplesmente termina e arquiva. É um programa vivo que precisa ser vivenciado diariamente. O relatório mais detalhado do mundo é completamente inútil se ficar apenas acumulando poeira em uma prateleira. O verdadeiro objetivo é ir muito além das revisões periódicas e integrar a gestão de riscos à própria essência da cultura da sua empresa.

Essa mudança de mentalidade transforma a conscientização sobre riscos, de um item anual em uma lista de verificação, em um estado constante de vigilância. Ela cultiva uma cultura proativa onde a gestão de riscos se torna uma responsabilidade compartilhada, integrada a tudo, desde o planejamento estratégico de alto nível até as operações diárias. Quando isso acontece, a segurança deixa de ser apenas mais um departamento e se torna um valor essencial para o negócio.

Criando as bases para uma cultura de consciência de riscos.

Construir esse tipo de cultura precisa começar no topo. Sem o apoio genuíno da alta administração, qualquer esforço para promover a conscientização contínua irá fracassar. Os líderes não podem apenas aprovar o orçamento; eles precisam defender ativamente a importância da segurança como um facilitador estratégico para os negócios.

Uma vez que a liderança esteja engajada, o próximo passo é derrubar as barreiras internas. Um programa verdadeiramente bem-sucedido exige uma colaboração perfeita entre departamentos que, sejamos honestos, muitas vezes operam em seus próprios mundos isolados.

Recursos Humanos: O RH é fundamental para a gestão do risco interno, lidando com tudo, desde a verificação de novos funcionários até a garantia de que os procedimentos de desligamento revoguem o acesso de forma rápida e completa.

TI e Segurança: Essas equipes são a espinha dorsal técnica, gerenciando os controles de segurança, monitorando os sistemas e respondendo quando incidentes inevitavelmente ocorrem.

Questões Jurídicas e de Conformidade: Este grupo garante que todas as atividades de gestão de riscos estejam alinhadas com os requisitos regulamentares e as leis de privacidade, protegendo a organização de sérios problemas legais.

Promover esse tipo de parceria interfuncional garante que a avaliação de riscos de segurança seja um esforço holístico, e não apenas mais um problema para a TI resolver. Isso cria uma frente unificada onde diferentes equipes compartilham informações cruciais e coordenam suas ações de forma eficaz.

O papel da tecnologia e do treinamento

A tecnologia é o sistema nervoso central que torna possível uma cultura de consciência contínua. Plataformas modernas como o E-Commander da Logical Commander são projetadas para transformar pontos de dados dispersos de todos esses departamentos diferentes em inteligência centralizada e acionável. Em vez de tentar reconstruir uma história a partir de planilhas fragmentadas, essas ferramentas fornecem uma única fonte de verdade para sinais de risco.

Ao traduzir eventos isolados em insights operacionais estruturados, a tecnologia capacita as equipes a agirem de forma antecipada e ética. Ela torna o risco visível, rastreável e gerenciável em tempo real, transformando a postura da organização de reativa para proativa.

Essa base tecnológica precisa ser sustentada por treinamentos consistentes e envolventes para os funcionários. A conscientização sobre segurança não pode se limitar a uma única sessão de integração. Treinamentos regulares e relevantes mantêm a segurança como prioridade e ajudam cada funcionário a reconhecer seu papel individual na proteção dos ativos mais valiosos da organização.

Ao combinar uma liderança forte, uma profunda colaboração interdepartamental, a tecnologia adequada e a educação continuada, uma organização pode construir uma cultura verdadeiramente resiliente. Nesse tipo de ambiente, cada membro da equipe compreende sua contribuição, transformando a gestão de riscos de uma tarefa periódica em uma missão coletiva e contínua.

Suas perguntas, respondidas.

Ao desenvolver uma estrutura de avaliação de riscos de segurança, algumas perguntas-chave sempre surgem. Vamos analisar as mais comuns que ouvimos de líderes que tentam passar da teoria à prática.

Com que frequência minha organização deve realizar uma avaliação?

Embora uma avaliação completa e aprofundada deva ser realizada pelo menos uma vez por ano, o objetivo real é tratar a gestão de riscos como um processo contínuo, e não como um evento isolado. Pense nisso menos como um check-up anual e mais como um monitoramento constante da saúde da sua organização.

É importante acionar uma atualização imediata sempre que algo significativo mudar — grandes atualizações de sistema, novas operações comerciais, uma nova ameaça no horizonte ou logo após um incidente de segurança. As plataformas modernas podem ajudar a automatizar esse monitoramento contínuo, transformando a avaliação de riscos de segurança de uma tarefa periódica em uma função essencial e dinâmica dos negócios.

Qual é o maior erro que as empresas cometem?

De longe, o erro mais comum e prejudicial é tratar a avaliação de riscos como uma tarefa puramente técnica, focada em TI. Isolar essa tarefa em um silo cria enormes — e muitas vezes previsíveis — pontos cegos que os adversários exploram com prazer.

Uma avaliação de riscos genuína precisa integrar segurança física, fatores humanos e riscos internos. Isso significa reunir as áreas de TI, RH, Jurídico e Operações para obter uma visão completa do cenário. Ignorar o fator humano é uma falha crítica.

Como podemos avaliar o risco interno sem violar a privacidade?

Este é um desafio central, mas é justamente para isso que as estratégias modernas, concebidas com princípios éticos, são criadas. Em vez de recorrer à vigilância invasiva, o foco passa a ser em indicadores estruturados e objetivos, vinculados a aspectos como violações de procedimentos, conflitos de interesse ou lacunas na governança.

Esses sistemas são projetados para identificar sinais de risco sem jamais tentar julgar a intenção de uma pessoa, garantindo total conformidade com regulamentações de privacidade como o GDPR. Essa abordagem permite que sua organização intervenha de forma construtiva, preservando a dignidade e a confiança dos funcionários, transformando um problema extremamente complexo em um processo gerenciável.

Pronto para passar de medidas reativas para uma gestão de riscos proativa e ética? A Logical Commander Software Ltd. oferece uma plataforma unificada que centraliza a inteligência de riscos e capacita suas equipes a agir rapidamente, sem vigilância invasiva. Descubra como o E-Commander pode transformar sua cultura de segurança em https://www.logicalcommander.com .

%20(2)_edited.png)