Detectando ameaças internas com IA ética

- Marketing Team

- 20 de out.

- 14 min de leitura

Detectar ameaças internas não se trata de firewalls maiores ou monitoramento mais invasivo. Trata-se de migrar para uma gestão de riscos proativa e ética que respeite a dignidade humana. O desafio é identificar desvios na atividade do usuário — como acessos ou logins incomuns a dados — para sinalizar potenciais indicadores de risco antes que se tornem incidentes dispendiosos. Para organizações comprometidas com a integridade e a conformidade, isso significa adotar uma IA que não seja apenas poderosa, mas também fundamentalmente ética.

A plataforma de IA da Logical Commander oferece uma solução. Ela permite que as equipes de RH, Compliance e Segurança obtenham visibilidade crítica dos riscos de capital humano sem recorrer a vigilância invasiva. O design da nossa plataforma, que prioriza a privacidade (ISO 27K, GDPR, CPRA), garante que você possa agir com base em indicadores de risco confiáveis, preservando a privacidade dos funcionários e atendendo a regulamentações rigorosas como a EPPA. Essa abordagem ética ajuda você a saber primeiro, agir rapidamente e proteger sua organização de dentro para fora.

O risco oculto nos negócios de hoje

Sejamos francos: ameaças internas são um perigo claro e presente, e custam milhões às empresas todos os anos. A mudança para o trabalho híbrido e a explosão das ferramentas em nuvem obscureceram completamente os limites entre comportamento seguro e arriscado, deixando as organizações totalmente vulneráveis por dentro.

Isso cria um sério desafio. Como proteger seus dados mais sensíveis sem recorrer à vigilância invasiva que só destrói a confiança dos funcionários?

A resposta é parar de reagir aos danos e começar a se defender proativamente. Tudo se resume a focar nos indicadores de risco comportamental. Plataformas de IA éticas, como as do Logical Commander , oferecem às equipes de segurança, RH e conformidade a visibilidade necessária. Nosso design que prioriza a privacidade permite que você atue diante de riscos críveis, respeitando a privacidade dos funcionários e atendendo a regulamentações rigorosas como GDPR e CPRA.

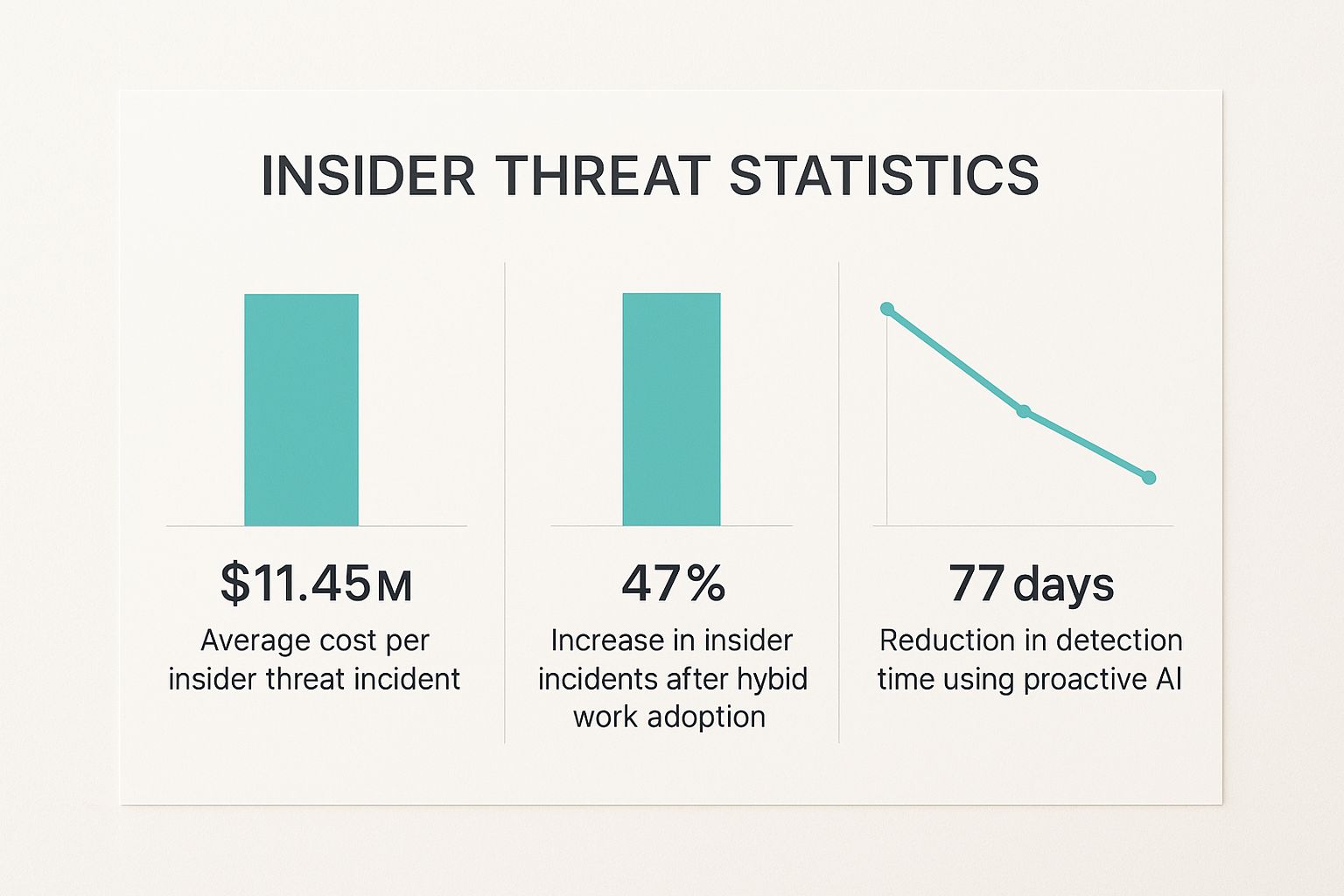

Este infográfico analisa o impacto financeiro, a frequência crescente dessas ameaças e o quanto a IA proativa pode mudar o jogo.

Os números não mentem. Os custos estão aumentando, mas soluções baseadas em IA comprovadamente reduzem a janela de detecção de meses para apenas alguns dias.

Cenário do mundo real: uma violação de dados à vista de todos

Imagine a seguinte situação: uma funcionária confiável e antiga de uma empresa de serviços financeiros está prestes a se demitir e trabalhar para uma concorrente. Nas últimas duas semanas, ela começa a acessar arquivos de portfólio de clientes que não consultava há anos e a exportar relatórios extensos para um disco rígido pessoal na nuvem. Tudo acontece durante o horário normal de trabalho, usando suas credenciais válidas, para que as ferramentas de segurança tradicionais não vejam nada de errado.

No entanto, um sistema de IA ético e não intrusivo sinaliza imediatamente essa atividade. A plataforma da Logical Commander reconheceria um desvio significativo de sua linha de base comportamental estabelecida — o pico repentino de exfiltração de dados e o acesso a arquivos inativos são indicadores claros de risco. Esse alerta precoce dá à empresa a chance de intervir, evitando a perda de clientes e propriedade intelectual. Em vez de descobrir a violação meses depois, a empresa pode agir rapidamente, graças à detecção em tempo real .

Unificando sua estratégia de defesa

Não é possível detectar ameaças internas com eficácia se suas equipes estiverem isoladas. Segurança, RH, Jurídico e Compliance precisam trabalhar juntos para obter uma visão completa do cenário de riscos.

Na verdade, tudo se resume a alguns movimentos importantes:

Insight Acionável 1: Crie uma equipe interdepartamental de resposta a incidentes. Quando um alerta surge, essa equipe pode revisar o contexto em conjunto, garantindo que a resposta seja justa, compatível e unificada. Isso promove a colaboração interdepartamental essencial para a gestão de riscos moderna.

Insight Acionável 2: Reúna todos em uma plataforma centralizada. Uma solução como o nosso módulo Risco-RH oferece um painel comum onde as equipes podem compartilhar notas e gerenciar casos. Isso elimina a necessidade de conexões cruzadas e garante que todos trabalhem com o mesmo manual.

Ao adotar uma abordagem ética e baseada em IA, você pode proteger os ativos mais críticos da sua organização, manter uma cultura de confiança e ver um retorno real e mensurável sobre seu investimento.

**Solicite uma demonstração** do E-Commander para ver nossa IA que prioriza a privacidade em ação.

Compreendendo as faces das ameaças internas

Para construir uma defesa real, primeiro você precisa conhecer seu inimigo. Nem toda ameaça interna usa a mesma máscara, e é exatamente por isso que estratégias de segurança genéricas e universais estão fadadas ao fracasso desde o início. As motivações, os comportamentos e os danos finais dos riscos internos variam enormemente.

Ser capaz de diferenciar uma intenção maliciosa de um simples erro é o segredo para detectar ameaças internas e responder da maneira correta.

Todo o cenário de ameaças mudou para dentro. Ameaças internas não são mais uma preocupação secundária; para muitos, são a principal. Um estudo recente descobriu que impressionantes 64% dos profissionais de segurança cibernética agora veem invasores internos maliciosos ou comprometidos como um perigo maior do que invasores externos. Ainda mais revelador, 42% apontam especificamente para invasores internos maliciosos.

Some-se a isso a explosão de ferramentas de IA generativa que criam backdoors não autorizados para dados, e o resultado é uma tempestade perfeita. É fundamental entender as diferentes personas por trás dessas ameaças para construir uma postura de segurança verdadeiramente resiliente.

O insider malicioso

Este é o vilão clássico — o funcionário que conscientemente abusa de seu acesso por vingança, ganho financeiro ou razões ideológicas. Suas ações são calculadas e, muitas vezes, habilmente disfarçadas de trabalho normal, tornando-os incrivelmente difíceis de detectar sem a análise comportamental correta.

Imagine um vendedor saindo de casa. Nas últimas duas semanas, ele baixa discretamente toda a lista de clientes e os manuais de vendas para uma unidade de nuvem pessoal. O objetivo dele é claro: levar sua propriedade intelectual diretamente para um concorrente.

Conclusão: Infiltrados maliciosos são mestres em se esconder à vista de todos. Você não os pegará procurando por simples violações de políticas. O segredo é focar em anomalias comportamentais — como um pico repentino de downloads de dados ou transferências incomuns de arquivos — que se destaquem de seus padrões normais.

O Funcionário Negligente

Muito mais comum do que o mau ator é o insider acidental. Esse funcionário não tem nenhuma má intenção. Ele é apenas humano. Ele pode cair em um e-mail de phishing sofisticado, configurar incorretamente uma configuração de armazenamento em nuvem ou enviar acidentalmente um relatório confidencial para o "John Smith" errado em seus contatos.

O dano pode ser tão catastrófico quanto um ataque malicioso, mas a solução não é punição, mas educação e melhores salvaguardas.

Algumas dicas práticas para gerenciar esse risco:

Treinamento contínuo e contextualizado: Esqueça as apresentações de slides anuais. Ofereça microtreinamentos rápidos e relevantes, acionados por ações arriscadas. Isso reforça as melhores práticas exatamente quando elas são mais necessárias.

Crie proteções digitais: use a tecnologia para criar redes de segurança. Uma plataforma compatível com a EPPA pode alertar um funcionário quando ele estiver prestes a enviar dados confidenciais por e-mail para fora da empresa, dando-lhe um momento para refletir e confirmar antes que um erro custoso seja cometido. Nosso guia para gestão de riscos humanos com IA oferece mais estratégias para construir essas proteções.

O Usuário Comprometido

A terceira e última face é o usuário comprometido. Aqui, o funcionário é um peão involuntário. Um invasor externo roubou suas credenciais — por meio de malware, phishing ou violação de dados — e agora está usando seu acesso legítimo para se mover silenciosamente pela sua rede.

Para os seus sistemas, tudo parece normal a princípio. Mas logo, o comportamento do invasor se desviará do padrão do funcionário. Ele pode fazer login de um local estranho, acessar servidores às 3 da manhã ou tentar aumentar seus privilégios.

Para ajudar você a manter essas personas claras, aqui está uma rápida análise do que procurar.

Comparando os tipos de ameaças internas

Tipo de ameaça | Motivo/Causa Primária | Indicadores Comportamentais Comuns | Impacto potencial |

|---|---|---|---|

Insider malicioso | Vingança, ganho financeiro, ideologia | Acesso incomum a dados, download de arquivos grandes, acesso a sistemas fora do horário normal, uso de dispositivos de armazenamento não autorizados | Roubo de dados, perda de propriedade intelectual, sabotagem, danos à reputação |

Funcionário negligente | Erro humano, falta de consciência, descuido | Clicar em links de phishing, configurar incorretamente as configurações de segurança, compartilhar dados acidentalmente, violar políticas de tratamento de dados | Violação acidental de dados, violações de conformidade, interrupção operacional |

Usuário comprometido | Ataque externo, roubo de credenciais | Logins de novos locais/dispositivos, alertas de viagens impossíveis, tentativas de escalonamento de privilégios, atividade de rede incomum | Violação generalizada de dados, implantação de ransomware, comprometimento de rede, fraude financeira |

Uma solução diferenciada e que priorize a privacidade é essencial para diferenciar essas três ameaças. Trata-se de analisar metadados comportamentais sem nunca ler conteúdo privado, permitindo que sua equipe identifique os sutis indicadores de risco que separam um ato malicioso de um simples erro ou de uma conta sequestrada.

Essa abordagem permite que você forneça uma resposta ponderada que proteja a organização e, ao mesmo tempo, respeite a dignidade humana.

Por que as ferramentas de segurança tradicionais estão falhando

O antigo manual de segurança está oficialmente morto. Em um mundo definido pelo trabalho remoto, dezenas de aplicativos SaaS e dispositivos pessoais conectados a redes corporativas, o perímetro tradicional se dissolveu completamente. Essa nova realidade cria pontos cegos perigosos que as ferramentas legadas nunca foram projetadas para enxergar.

Sejamos claros: firewalls, softwares antivírus e registros básicos de acesso ainda são importantes. Mas todos funcionam com uma premissa simples: manter os bandidos afastados. Eles são guardiões, não detetives. Toda essa abordagem desmorona quando a ameaça já está lá dentro, usando credenciais legítimas e acesso autorizado para causar danos.

O verdadeiro desafio hoje é rastrear atividades significativas em um ambiente digital fragmentado sem recorrer à vigilância invasiva. É aqui que o design que prioriza a privacidade se torna um diferencial crítico. Soluções modernas precisam oferecer visibilidade e, ao mesmo tempo, atender a padrões rigorosos como ISO 27K, GDPR e CPRA .

O Problema dos Dados Desconectados

Pense no seu funcionário típico. Ele usa uma dúzia de plataformas diferentes todos os dias — Slack, Salesforce, Google Drive, servidores internos, etc. Cada um desses sistemas gera seus próprios logs, criando silos isolados de dados. Suas ferramentas de segurança tradicionais podem detectar o tráfego de rede, mas não conseguem conectar os pontos entre um login incomum em um sistema e um download massivo de dados em outro.

Essa falta de visibilidade integrada é uma vulnerabilidade enorme. Um invasor ou um insider malicioso pode facilmente explorar essas brechas, movendo-se lateralmente pelos seus sistemas sem nunca disparar um único alarme. Para detectar essas ameaças sofisticadas, você precisa de uma visão unificada que correlacione o comportamento em todas as plataformas.

As estatísticas pintam um quadro sombrio de uma crise crescente. Entre 2020 e 2022, observamos um aumento de 44% nos incidentes relacionados a ameaças internas . Em 2022, 67% das empresas lidavam com 21 a 40 desses incidentes por ano. A mudança para o trabalho remoto tornou a situação ainda mais difícil, com 71% das organizações afirmando que está mais difícil monitorar as atividades dos funcionários. Você pode analisar mais dados sobre os desafios de detectar esses riscos internos no StationX .

Um cenário de falha no mundo real

Imagine um gerente de projeto em uma empresa de manufatura. Durante um fim de semana, ele acessa o servidor em nuvem da empresa e baixa arquivos CAD confidenciais para um novo produto. Na segunda-feira, ele envia uma pasta compactada para seu e-mail pessoal com o assunto "Fotos das Férias".

O que as ferramentas antigas veem?

O firewall vê o acesso remoto aprovado.

O gateway de e-mail verifica se há malware e não encontra nada.

O servidor de nuvem registra um download legítimo feito por um usuário autorizado.

Cada ferramenta identifica um evento único e isolado e lhe dá sinal verde. Nenhuma delas tem o contexto necessário para entender que essas ações, quando reunidas, representam um caso claro de roubo de propriedade intelectual. Esse cenário se repete todos os dias, custando milhões às empresas. As ferramentas falharam porque estavam apenas procurando ameaças conhecidas e violações de políticas, sem analisar as nuances do comportamento humano.

Mudando o foco das regras para o comportamento

A única maneira eficaz de avançar é passar de uma abordagem baseada em regras para uma baseada em comportamento. Em vez de apenas perguntar: "Este usuário tem permissão para fazer isso?", precisamos começar a perguntar: "A atividade deste usuário é normal para ele?". Este é o princípio fundamental por trás da IA ética e não intrusiva .

Insights práticos: realize uma "auditoria de visibilidade" da sua organização. Mapeie onde seus dados mais críticos estão localizados e liste as ferramentas que você usa atualmente para monitorar o acesso a eles. Este exercício simples revelará rapidamente os pontos cegos que uma plataforma moderna e integrada foi projetada para fechar.

Uma plataforma como o E-Commander estabelece uma linha de base de comportamento típico para cada usuário e, em seguida, procura desvios significativos. Não precisa ler o conteúdo de e-mails ou arquivos; analisa metadados — quem acessou o quê, de onde, a que horas e quantos dados estavam envolvidos. Isso permite a detecção em tempo real de indicadores de risco, respeitando integralmente as diretrizes da EPPA e a privacidade dos funcionários.

Ao focar na análise comportamental, você finalmente consegue ter uma visão completa do que suas ferramentas tradicionais não têm, permitindo que sua equipe responda a ameaças reais de forma rápida e eficaz.

Construindo uma defesa com IA ética

Identificar um problema é uma coisa; criar uma solução real para eliminá-lo é o que realmente protege sua organização. É hora de se antecipar e construir uma defesa proativa contra riscos internos usando IA ética e não intrusiva. É assim que você detecta ameaças internas com eficácia, sem que sua equipe se sinta constantemente vigiada.

Toda a abordagem se baseia na análise de metadados comportamentais — não do conteúdo das comunicações. Uma plataforma como o E-Commander, da Logical Commander, concentra-se em "quem, o quê, quando e onde" da atividade digital. Ela analisa os tempos de acesso a arquivos, padrões de comunicação, locais de login e volumes de transferência de dados sem nunca ler uma mensagem ou documento privado.

Este design que prioriza a privacidade é essencial. Ele permite que o sistema identifique desvios do comportamento normal que sinalizam risco, respeitando a privacidade dos funcionários e mantendo-se totalmente alinhado às rígidas diretrizes da EPPA .

Colocando a IA ética em prática

Vamos analisar um cenário real. Você tem um engenheiro em uma empresa de tecnologia que trabalha constantemente das nove às cinco, acessando plantas de projetos e código-fonte da rede corporativa. Então, em um fim de semana, o sistema detecta algumas anomalias.

O engenheiro faz login às 3 da manhã com um endereço IP desconhecido e começa a baixar pastas inteiras do projeto para um disco externo. Por si só, qualquer uma dessas ações pode passar despercebida. Mas, quando acontecem juntas, elas pintam um quadro de um desvio significativo do seu padrão comportamental estabelecido.

A IA do Logical Commander não detecta comportamento "ruim"; ela detecta uma anomalia que precisa ser analisada mais detalhadamente. Este alerta dá à equipe de segurança a chance de investigar imediatamente, impedindo um possível roubo de propriedade intelectual antes que o dano seja causado. Esse é o poder da detecção em tempo real . Para se aprofundar nessa tecnologia, confira nosso guia de gerenciamento de risco humano com IA .

Promovendo a colaboração entre departamentos

A tecnologia por si só não é uma solução mágica. Uma detecção verdadeiramente eficaz de riscos internos exige uma resposta unificada de vários departamentos. Alertas de IA são apenas sinais; interpretá-los corretamente requer contexto de toda a organização.

Uma defesa sólida reúne as principais partes interessadas — jurídica, RH e segurança — que podem avaliar um alerta de todos os ângulos. Isso é absolutamente essencial para um processo justo e em conformidade.

Para que isso aconteça, aqui estão algumas etapas práticas:

Insight Acionável 1: Crie uma Equipe de Resposta Unificada. A resposta a incidentes não pode ficar apenas no departamento de TI ou segurança. Você precisa de uma equipe multifuncional com membros do RH, Jurídico e Segurança para garantir que cada alerta seja avaliado de forma holística, equilibrando as necessidades de segurança com os direitos dos funcionários.

Insight Acionável 2: Centralize seu fluxo de trabalho. Ofereça a esta equipe uma plataforma compartilhada para visualizar alertas, compartilhar notas e gerenciar arquivos de casos. Uma ferramenta como a nossa solução Risk-HR fornece um hub central que elimina silos de informações e permite que todos trabalhem com o mesmo manual.

Esse tipo de estrutura colaborativa, impulsionada por IA não intrusiva, é o que diferencia um programa moderno de risco interno dos demais. Ele cria um sistema que não apenas sinaliza riscos de forma eficaz, mas também é justo, transparente e respeitoso com cada indivíduo. Nosso ecossistema de parceiros com cobertura global permite que empresas de consultoria ajudem seus clientes a implementar essas estratégias avançadas, juntando-se à nossa rede PartnerLC .

O alto custo de ignorar riscos internos

Ignorar um risco interno não é apenas um ponto cego de segurança; é uma bomba-relógio financeira prestes a explodir. As consequências de um único incidente vão muito além da limpeza inicial, causando impactos em todas as áreas da empresa. A mensagem aqui é simples: a detecção proativa não é apenas mais um item no orçamento — é um dos investimentos mais inteligentes que você pode fazer.

Os números são impressionantes e continuam subindo. Resultados recentes do Relatório Ponemon de Custo de Riscos Internos de 2025 mostram que o custo médio anual disparou para US$ 17,4 milhões , um aumento significativo em relação aos US$ 16,2 milhões registrados em 2023. O que está impulsionando esse aumento? O aumento das despesas com contenção e resposta, o que destaca a pressão financeira que esses eventos exercem sobre uma empresa. Você pode encontrar mais detalhes sobre essas descobertas críticas de custo em dtexsystems.com .

Mas o prejuízo não se resume apenas ao dinheiro que você perde diretamente. Ele se estende a graves danos à reputação e penalidades legais, e é por isso que entendera complexidade das violações de dados é inegociável. Quando a confiança do cliente se esvai, o impacto a longo prazo na sua receita pode fazer com que até as maiores multas regulatórias pareçam insignificantes.

De meses de danos a dias de defesa

O fator mais crítico no controle desses custos é o tempo .

Quanto mais tempo uma ameaça passa despercebida, maior o dano que ela causa. É uma equação simples. Métodos de segurança tradicionais costumam levar meses para descobrir um incidente, mas, a essa altura, os dados já desapareceram há muito tempo e o prejuízo financeiro é enorme.

É aqui que uma estratégia de detecção em tempo real reescreve completamente as regras. Ao identificar indicadores de risco no momento em que ocorrem, uma plataforma de IA ética pode reduzir a janela de contenção de meses para apenas alguns dias. Reduzir esse prazo não só economiza dinheiro, como também pode salvar o próprio negócio.

Insights Acionáveis: Vá em frente e calcule o custo potencial de uma única violação de dados realista na sua organização. Considere tudo: horas de investigação, honorários advocatícios, multas potenciais (pense em GDPR ou CPRA) e custos de notificação ao cliente. Esse número? Ele se torna uma ferramenta poderosa para construir um caso de negócios com a liderança para um programa moderno de risco interno.

Comprovando o ROI com relatórios de nível de governança

Justificar um orçamento de segurança muitas vezes parece uma batalha árdua. A liderança quer ver um ROI claro e mensurável , algo quase impossível de alcançar com ferramentas legadas que apenas relatam o que já deu errado. É aqui que uma plataforma moderna muda completamente a conversa.

A plataforma E-Commander da Logical Commander oferece relatórios de nível de governança que traduzem sinais de risco complexos em métricas financeiras claras. Os painéis fornecem os dados concretos necessários para mostrar exatamente como a detecção proativa está prevenindo ativamente a ocorrência de incidentes dispendiosos.

Nossa solução Risk-HR vai um passo além, transformando o conceito abstrato de risco de capital humano em uma métrica gerenciável e mensurável. Isso dá às equipes de RH, Compliance e Segurança o poder de mostrar à liderança precisamente como o investimento em IA ética está protegendo os resultados da empresa. Quando você consegue conectar sua postura de segurança diretamente à saúde financeira, obter a adesão da diretoria se torna muito mais fácil.

Uma reflexão final sobre a gestão proativa de riscos

Proteger sua empresa contra riscos internos não significa aumentar a vigilância, mas sim mudar toda a sua estratégia para ser mais proativa, centrada no ser humano e priorizar a privacidade. Para a maioria dos líderes, essa jornada começa com a compreensão das nuances do rastreamento versus mensuração da atividade digital . Explicamos por que métodos antigos estão falhando e como a IA ética fornece os alertas precoces necessários para impedir grandes incidentes antes que eles afetem seus resultados financeiros ou sua reputação.

O Logical Commander é mais do que apenas uma ferramenta; somos um parceiro na construção de uma organização mais resiliente e ética. Ao focar em indicadores de risco comportamental e, ao mesmo tempo, promover a colaboração entre departamentos , nossa plataforma oferece detecção em tempo real com um ROI mensurável. Você pode ver exatamente como isso funciona em nosso estudo de caso sobre detecção de fraude interna em 48 horas .

Pronto para ver como nossa plataforma E-Commander pode transformar sua abordagem ao risco interno?

**Solicite uma demonstração** para experimentar você mesmo nossa IA ética e compatível com a EPPA.

Conheça primeiro. Aja rápido. IA ética para integridade, conformidade e dignidade humana.

%20(2)_edited.png)