Avaliação de Segurança e Riscos: Detecção Proativa de Ameaças Internas e Conformidade

- Marketing Team

- há 2 dias

- 19 min de leitura

Atualizado: há 18 horas

Quando falamos de uma avaliação moderna de segurança e riscos , estamos, na verdade, falando de uma mudança fundamental de mentalidade. Trata-se do processo de identificar, analisar e lidar com potenciais ameaças internas e riscos ao capital humano antes que se transformem em uma crise. Não se trata de atualizar uma planilha; trata-se de abandonar métodos reativos e obsoletos e adotar uma estrutura proativa que realmente proteja a integridade, os ativos e a reputação da sua empresa.

Por que sua abordagem à avaliação de riscos precisa ser atualizada

Sejamos honestos: o antigo modelo de gestão de riscos corporativos está obsoleto. Ficar olhando para planilhas enquanto ameaças internas complexas se desenvolvem e evoluem simplesmente não é uma estratégia viável para nenhuma organização séria. Todo o ambiente de negócios mudou, fazendo com que medidas de segurança tradicionais e reativas pareçam ir para uma guerra de armas com uma faca.

Isso não está acontecendo isoladamente. Forças poderosas estão remodelando a forma como as empresas operam e o que as partes interessadas exigem. A transformação digital expandiu enormemente a superfície de ataque, enquanto leis rigorosas de privacidade, como o GDPR, aumentaram os riscos no tratamento de dados. Ao mesmo tempo, as crescentes expectativas em relação a critérios ESG (Ambientais, Sociais e de Governança) significam que a conduta ética e a integridade corporativa estão sob constante escrutínio.

Os perigos dos processos fragmentados

Qual o maior problema da maioria dos programas de avaliação de riscos atuais? Eles dependem de processos fragmentados e manuais que criam pontos cegos perigosos. Quando suas equipes de RH, Compliance, Jurídico e Segurança estão isoladas em seus próprios silos, informações críticas se perdem, sinais de alerta precoce são ignorados e seus tempos de resposta se tornam extremamente lentos.

Esse modelo ultrapassado falha porque foi projetado para reagir a problemas depois que eles já ocorreram. É como tentar remendar um furo enquanto o navio já está afundando. Essa abordagem simplesmente não consegue acompanhar os indicadores sutis e precoces de risco para o capital humano, como conflitos de interesse não declarados ou sinais comportamentais de alguém sob pressão.

Um estudo recente revelou que impressionantes 61% das empresas americanas já sofreram uma violação de dados causada por um de seus fornecedores ou terceiros. É um exemplo perfeito de como riscos interconectados — tanto internos quanto externos — podem facilmente contornar a segurança tradicional e isolada.

Adotar uma postura proativa e ética

Para proteger verdadeiramente uma organização, é preciso mudar o foco da investigação para a prevenção. Isso significa construir uma estrutura unificada que permita às equipes "saber primeiro para agir rapidamente". Uma abordagem moderna não utiliza vigilância invasiva; ela prioriza a detecção precoce por meio de sistemas éticos baseados em indicadores que fornecem uma única fonte de verdade. Isso capacita os tomadores de decisão com informações estruturadas e acionáveis.

Essa postura proativa transforma a gestão de riscos de uma tarefa defensiva em uma verdadeira vantagem estratégica. Ela permite que você:

Identifique problemas potenciais antes que se transformem em crises graves.

Garanta a conformidade com as regulamentações globais incorporando a privacidade e a ética diretamente em seus processos.

Construa a confiança organizacional lidando com assuntos delicados de forma justa e respeitando os procedimentos adequados.

Em última análise, aprimorar sua estratégia de segurança e avaliação de riscos significa construir resiliência genuína. Para ajudar a refinar sua abordagem e identificar vulnerabilidades, uma consultoria profissional em cibersegurança pode ser fundamental para garantir que sua estrutura seja robusta e esteja preparada para o futuro.

Construindo sua estrutura interna de avaliação de riscos

Vamos passar da teoria à prática. Uma estrutura sólida para segurança e avaliação de riscos não se trata de vigilância invasiva; trata-se de construir um sistema de alerta precoce inteligente e ético.

Pense da seguinte forma: você está instalando um detector de fumaça que percebe o menor sinal de problema, não colocando uma câmera em cada cômodo. Trata-se de prevenção, não de vigilância.

Todo esse processo começa com a definição do escopo. Você precisa decidir exatamente quais ativos, processos e pessoas estão sujeitos à avaliação. Seu foco é proteger a propriedade intelectual, impedir fraudes financeiras ou garantir a conformidade regulatória? Um escopo muito restrito deixará de fora riscos interconectados, enquanto um escopo muito amplo se tornará impossível de gerenciar.

Depois de definir o escopo, o próximo passo é identificar suas fontes de dados críticas. A chave aqui é usar informações existentes e não invasivas — dados operacionais que sua organização já possui. Não se trata de bisbilhotar e-mails ou mensagens privadas. Trata-se de conectar os pontos de forma ética.

Identificação de fontes de dados e indicadores-chave

Uma estrutura eficaz utiliza diversas fontes éticas para construir uma visão completa do risco potencial. Esses dados são então usados para criar indicadores de risco claros — os sinais específicos que podem sugerir que um problema está se formando.

As fontes de dados comuns incluem:

Registros de acesso: Analisando quem acessou sistemas sensíveis e quando, sinalizando padrões incomuns, como atividades muito fora do horário normal de trabalho.

Registros de RH: Análise de dados sobre promoções, mudanças de função ou declarações de conflitos de interesse.

Registros financeiros: Monitoramento de relatórios de despesas ou dados de compras em busca de anomalias estranhas que possam indicar má conduta.

A partir dessas fontes, você pode estabelecer indicadores específicos. Por exemplo, um funcionário do setor financeiro que repentinamente começa a acessar arquivos de projetos de um departamento completamente alheio pode ser um sinal de alerta. Isso não é uma acusação; é simplesmente um indicador que exige uma análise mais detalhada e estruturada. Essa abordagem metódica é o que torna o processo objetivo e defensável.

Em conformidade com os padrões globais

Um programa de segurança e avaliação de riscos de classe mundial também precisa estar alinhado com os padrões e princípios internacionais. Essa medida não apenas fortalece sua segurança, como também garante o cumprimento das obrigações globais de conformidade.

Estruturas como a ISO 27001 oferecem um excelente modelo para segurança da informação, enquanto os princípios da OCDE fornecem orientações sobre conduta ética e combate à corrupção.

A integração dessas normas demonstra que segurança de alto nível e conformidade rigorosa são duas faces da mesma moeda. Ela transforma sua avaliação de riscos, de um simples procedimento interno, em um selo de integridade operacional reconhecido globalmente.

Essa abordagem estruturada é absolutamente vital no ambiente atual. As ameaças não estão mais confinadas à geografia. Informações recentes de avaliações de segurança governamentais mostram como as tensões geopolíticas estão criando um cenário de segurança "convergente", tornando tênue a linha divisória entre ameaças físicas e digitais. Essa tendência coloca todas as empresas em maior risco, onde uma única violação pode interromper cadeias de suprimentos inteiras.

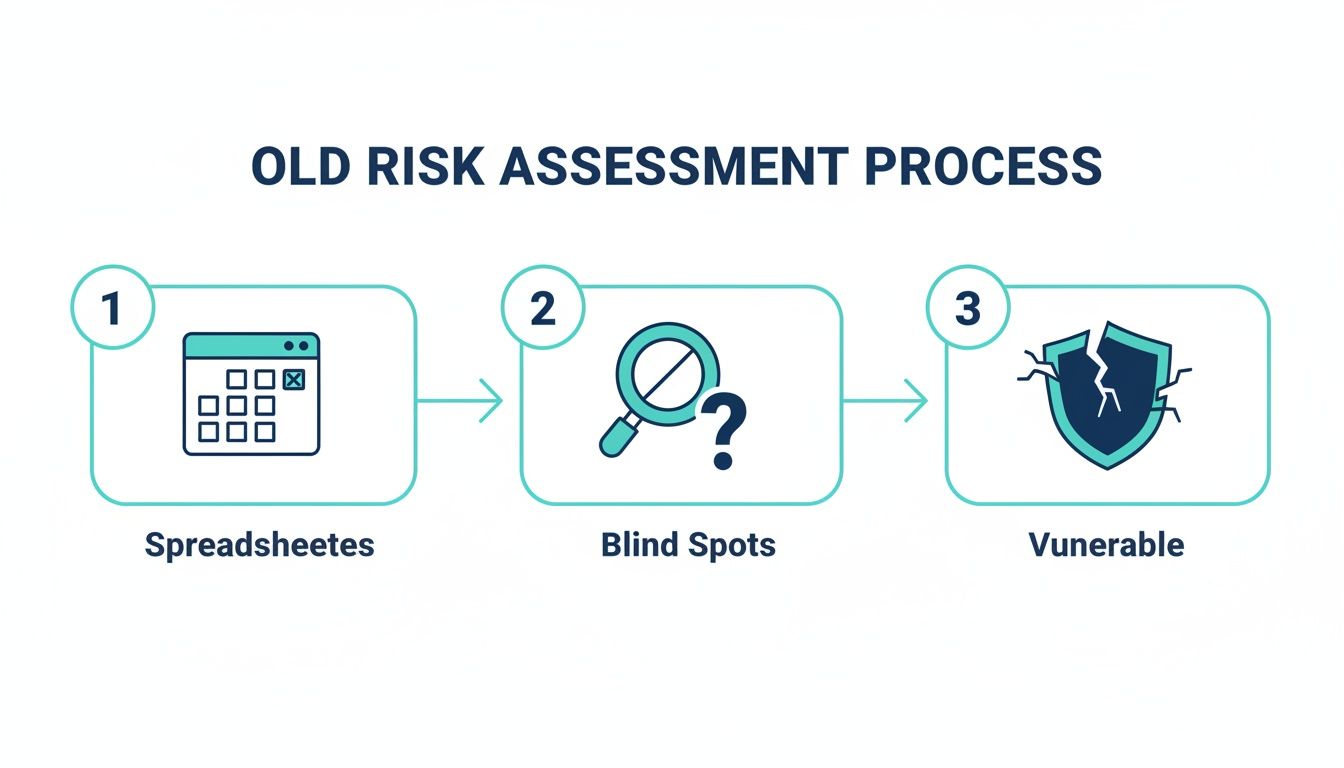

O gráfico abaixo mostra o quão vulneráveis são os métodos antigos baseados em planilhas.

Como você pode ver, depender de ferramentas manuais e fragmentadas inevitavelmente cria pontos cegos, deixando sua organização totalmente vulnerável.

Desenvolvimento de uma metodologia justa de avaliação de risco

A peça final do quebra-cabeça é uma forma clara e objetiva de avaliar os riscos. Um sistema de pontuação consistente garante que cada indicador seja avaliado de forma justa, eliminando o viés subjetivo do processo. Isso é crucial para manter a confiança dos funcionários e garantir que todo o sistema seja transparente e auditável.

Um modelo de pontuação simples poderia ser algo como isto:

Baixo risco (pontuação 1-3): Um pequeno desvio da política com pouco impacto potencial. Requer monitoramento padrão.

Risco Médio (Pontuação 4-6): Uma anomalia notável que pode sinalizar um problema potencial. Requer acompanhamento e verificação.

Alto Risco (Pontuação 7-10): Um indicador significativo de uma ameaça potencial. Requer uma análise imediata e estruturada pelas partes interessadas relevantes.

Ao criar esse tipo de estrutura sistemática, você afasta sua organização do pânico reativo e a direciona para uma gestão de riscos proativa e disciplinada. Para aprofundar essa função crucial, nosso guia sobre gestão de riscos na empresa pode ser útil.

Transição da investigação reativa para a prevenção proativa.

A avaliação tradicional de segurança e riscos muitas vezes se assemelha a uma arqueologia. As equipes de segurança passam seus dias vasculhando as consequências de um incidente, tentando reconstruir o que deu errado muito tempo depois do dano já ter sido causado. Esse modelo reativo é fundamentalmente falho. Ele concede a primeira ação à ameaça, prendendo sua organização em um estado constante de defesa.

Imagine tentar dirigir um carro olhando apenas pelo retrovisor. Você só veria os perigos depois de já tê-los ultrapassado. É exatamente assim que muitas empresas gerenciam seus programas internos de gestão de riscos, reagindo a fraudes, má conduta ou perda de dados somente quando os alarmes já estão soando. Essa abordagem não é apenas ineficiente; é incrivelmente custosa.

Uma estrutura moderna inverte completamente esse paradigma. Ela foi criada para identificar os sinais sutis e precoces de risco — os indicadores silenciosos que aparecem muito antes de uma situação se transformar em uma crise completa. Trata-se de criar um sistema que permita enxergar o caminho à frente, e não apenas os destroços deixados para trás.

Para ilustrar a diferença, aqui está uma análise do modelo antigo e falho em comparação com o novo padrão de prevenção proativa.

Abordagens de avaliação de risco reativas versus proativas

Esta tabela contrasta os métodos obsoletos e reativos de gestão de riscos internos com abordagens modernas, proativas e éticas.

Aspecto | Abordagem reativa (tradicional) | Abordagem proativa (IA ética) |

|---|---|---|

Tempo | Após o incidente, depois que o dano ocorreu. | Antes do incidente, identificando sinais de alerta precoce. |

Meta | Atribuir culpa e realizar perícias forenses dispendiosas | Prevenir incidentes e mitigar vulnerabilidades |

Metodologia | Vigilância intrusiva e investigação posterior aos fatos | Análise de risco não intrusiva e baseada em indicadores |

Foco | "Quem fez isso?" | "Onde estão nossos pontos fracos sistêmicos?" |

Risco Legal | Alto potencial para violações da EPPA e processos judiciais relacionados à privacidade. | Baixo; projetado para conformidade com a EPPA e proteção de privacidade. |

Impacto Cultural | Cria uma cultura de medo, suspeita e desconfiança. | Promove uma cultura de integridade e segurança psicológica. |

Resultado | Combate constante a incêndios e interrupções operacionais. | Fortalece a resiliência institucional e protege os resultados financeiros. |

O contraste é gritante. Um modelo proativo não apenas gerencia o risco de forma mais eficaz; ele transforma toda a cultura, passando de uma cultura de aplicação de regras para uma cultura de integridade.

Detecção ética versus vigilância invasiva

Um equívoco comum é que a detecção proativa significa monitoramento invasivo de funcionários. Isso não poderia estar mais longe da verdade. É preciso traçar uma linha clara e nítida entre sistemas éticos baseados em indicadores e métodos proibidos, como vigilância de funcionários ou elaboração de perfis psicológicos.

A prevenção ética concentra-se em dados estruturados e objetivos que sua organização já possui. Trata-se de conectar informações dispersas, não de espionar seus funcionários.

Eis como elas diferem:

Indicadores Éticos: Um analista pode identificar um potencial conflito de interesses quando um funcionário do setor de compras começa repentinamente a acessar arquivos confidenciais de P&D, completamente alheios às suas funções. Este é um evento objetivo e verificável.

Vigilância invasiva: Isso envolveria a leitura das mensagens privadas do funcionário ou o uso de software para monitorar suas teclas digitadas — uma grave violação de privacidade que geralmente é ilegal.

O objetivo é analisar padrões de comportamento em relação às políticas e controles estabelecidos, e não julgar o caráter ou as intenções de um indivíduo. A verdadeira prevenção proativa se baseia no respeito, na privacidade e no devido processo legal.

Compreendendo os riscos preventivos e significativos

Para colocar essa abordagem proativa em prática, é essencial distinguir entre os diferentes tipos de sinais de risco. Nem toda anomalia é um alerta máximo. Essa distinção permite que suas equipes ajam com precisão e proporcionalidade, garantindo que cada preocupação seja tratada adequadamente, sem reações exageradas.

Pense nisso como um exame de saúde. Um resultado anormal em um exame de sangue não significa automaticamente uma doença grave. É um sinal precoce que requer uma investigação mais aprofundada e específica por um profissional.

Uma avaliação proativa de segurança e risco opera com base no mesmo princípio. Ela distingue entre um sinal inicial que precisa de verificação e uma ameaça confirmada que exige ação imediata, garantindo que a supervisão humana permaneça sempre no controle.

Vamos analisar os dois tipos principais de sinais que seu sistema deve identificar:

Risco Preventivo: Este é um sinal inicial de baixo nível ou um indicador de incerteza. Pode ser um pequeno desvio de política ou uma vulnerabilidade processual que precisa ser abordada. É um "sinal amarelo" que exige uma análise mais detalhada, não uma acusação.

Risco Significativo: Este é um sinal muito mais forte que sugere possível envolvimento ou conhecimento de um problema sério. É um "sinal de alerta" que exige um processo de verificação formal e estruturado pelas partes interessadas apropriadas, como RH, Jurídico ou Compliance.

Essa abordagem em níveis garante que sua resposta seja sempre ponderada. Ela evita a sobrecarga de alertas e permite que suas equipes concentrem seus recursos nas questões que realmente importam. Além disso, reforça uma cultura de imparcialidade, já que cada sinal é tratado como um indicador que requer verificação, e não como prova de culpa.

Compreender o verdadeiro custo das investigações reativas reforça ainda mais a importância dessa mudança preventiva. Essa metodologia permite que você "saiba primeiro para agir rápido", transformando sua função de gestão de riscos de um centro de custos em um poderoso ativo estratégico que protege tanto a organização quanto seus colaboradores.

Quando suas equipes de RH, Jurídico e Segurança estão isoladas em seus próprios silos, trabalhando com planilhas diferentes e sistemas desconectados, você está jogando um perigoso jogo de telefone sem fio com seus maiores riscos. Contextos críticos se perdem, sinais de alerta precoce são ignorados e a visão completa de uma ameaça interna nunca se forma. Esse tipo de fragmentação não é apenas ineficiente — é uma lacuna enorme em sua estratégia de segurança e avaliação de riscos .

O problema é que, sem um sistema único e compartilhado, não existe uma única fonte de verdade. O RH pode estar lidando com um problema de desempenho, o departamento jurídico pode estar investigando um conflito de interesses e a segurança pode ter sinalizado padrões estranhos de acesso a dados — tudo para a mesma pessoa. Se esses pontos nunca forem conectados, uma ameaça interna grave permanece invisível até que seja tarde demais.

Da dispersão de dados à inteligência acionável

Uma plataforma unificada derruba essas barreiras, criando um centro único para inteligência de riscos, conformidade e mitigação. Ela reúne todos esses pontos de dados dispersos e os transforma em informações estruturadas e acionáveis, que todas as partes interessadas autorizadas podem visualizar e utilizar em conjunto.

Imagine o seguinte cenário: um gerente de projetos com acesso a dados confidenciais de clientes é sinalizado por violar repetidamente as políticas de despesas da empresa.

Visão do RH: Eles identificam um padrão de má conduta que exige uma investigação disciplinar.

Visão da Segurança: Eles notaram que a mesma pessoa estava tentando acessar arquivos do projeto que extrapolavam em muito o escopo de suas funções.

Parecer do Departamento Jurídico: Eles sabem que esse funcionário anteriormente não divulgou uma atividade comercial paralela, criando um claro conflito de interesses.

Em um mundo compartimentado, esses são três problemas distintos. Em uma plataforma unificada como o E-Commander, eles se integram para formar um perfil claro de alto risco que exige uma resposta coordenada. A plataforma não faz acusações; apenas apresenta os fatos objetivos em uma linha do tempo única e auditável.

Este ponto central oferece a todos uma linguagem comum para discutir riscos. Ele afasta as equipes de palpites subjetivos e as direciona para decisões baseadas em dados, garantindo que cada ação seja documentada, justificada e perfeitamente alinhada com a governança interna da empresa.

Um cenário de colaboração no mundo real

Vejamos como isso funciona na prática. Quando a plataforma unificada sinaliza os indicadores de risco combinados para o nosso gerente de projeto, ela inicia um fluxo de trabalho automatizado e estruturado. Os departamentos de RH, Jurídico e Segurança são notificados simultaneamente e recebem acesso a um arquivo digital seguro do caso.

Um sistema unificado garante que a responsabilidade nunca seja ambígua. Cada ação, comentário e decisão é registrada, criando uma trilha de auditoria totalmente rastreável que protege tanto a organização quanto o funcionário, assegurando que o devido processo seja seguido meticulosamente.

Agora, as equipes podem colaborar em tempo real diretamente na plataforma. O departamento jurídico orienta sobre os procedimentos adequados, o RH se prepara para uma avaliação formal e a equipe de segurança restringe temporariamente o acesso do funcionário a sistemas críticos como medida de precaução inteligente. Chega de e-mails frenéticos ou ligações perdidas. A resposta é rápida, coordenada e muito mais veloz do que qualquer processo manual jamais conseguiria.

Essa defesa unificada é mais crucial do que nunca, visto que as ameaças se tornam mais complexas e imprevisíveis. A Avaliação Anual de Ameaças de 2025 da Comunidade de Inteligência dos EUA retrata um ambiente perigoso, no qual atores estatais e não estatais visam infraestruturas críticas, demonstrando como os riscos globais podem impactar qualquer organização. Você pode explorar a avaliação completa de ameaças para obter uma visão mais ampla. Ao sincronizar suas defesas internas, você constrói resiliência real contra esse cenário volátil.

Os benefícios de uma única fonte de verdade

Integrar todos em uma plataforma central de gestão de riscos traz benefícios concretos que fortalecem toda a organização. Não se trata apenas de melhorar a tecnologia, mas sim de construir uma cultura mais resiliente e confiável.

As principais vantagens são claras:

Visibilidade completa: a liderança obtém uma visão em tempo real e abrangente dos riscos internos da empresa, sem precisar reunir informações conflitantes em relatórios.

Responsabilidade clara: Cada etapa do processo de mitigação tem um responsável claro, o que elimina confusões e garante que nada passe despercebido.

Velocidade aprimorada: os tempos de resposta diminuem de semanas ou meses para dias ou até mesmo horas, contendo possíveis danos antes que se espalhem.

Confiança preservada: Ao garantir um processo justo, documentado e consistente, a organização constrói e mantém a confiança com seus funcionários.

Em última análise, uma plataforma unificada transforma sua avaliação de segurança e riscos, de uma tarefa fragmentada e reativa, em uma função estratégica e proativa. Ela conecta suas equipes mais importantes, fornecendo-lhes a inteligência compartilhada necessária para proteger a integridade da organização de dentro para fora.

Como lidar com as leis globais de conformidade e privacidade de dados

Para qualquer organização moderna, a conformidade não é apenas uma dor de cabeça burocrática; é um pilar fundamental da confiança e uma verdadeira vantagem competitiva. Uma avaliação de segurança e risco adequada deve ser construída sobre uma compreensão profunda da complexa rede de regulamentações globais que regem os dados e a privacidade dos funcionários. Ignorar essas leis representa uma ameaça direta à sua reputação e aos seus resultados financeiros.

Isso significa que você precisa ir além de uma simples mentalidade de "marcar itens em uma lista" e realmente adotar uma filosofia de "privacidade por design". Em vez de tentar adicionar medidas de conformidade a um processo existente, as organizações mais resilientes constroem suas estruturas de risco em torno dos requisitos regulatórios desde o primeiro dia. Essa postura proativa garante que cada etapa, da coleta de dados à mitigação, seja ética e legalmente sólida.

O motivo por trás das regulamentações globais

Compreender os principais marcos regulatórios é absolutamente essencial. Leis como o Regulamento Geral de Proteção de Dados (RGPD) da UE e a Lei de Privacidade do Consumidor da Califórnia (CCPA/CPRA) estabeleceram um novo padrão global para a privacidade de dados. Elas conferem aos indivíduos poder real sobre suas informações pessoais e impõem obrigações rigorosas às empresas que as gerenciam.

Essas regulamentações não se limitam ao armazenamento de dados; elas moldam fundamentalmente a forma como uma avaliação de segurança e risco pode ser conduzida. Elas proíbem estritamente métodos invasivos e pseudocientíficos que violem a dignidade e a privacidade de um indivíduo. Isso inclui:

Proibição da detecção de mentiras: Qualquer mecanismo que alegue funcionar como um polígrafo ou avaliador da verdade é explicitamente proibido por leis como a Lei de Proteção ao Empregado contra o Polígrafo (EPPA).

Proibir pressão psicológica indevida: Métodos coercitivos destinados a extrair informações ou influenciar o comportamento não têm lugar numa avaliação ética.

Prevenção da criação de perfis emocionais: O uso de IA ou outras ferramentas para fazer julgamentos sobre o estado emocional ou o caráter de um indivíduo constitui uma clara violação dos princípios de privacidade.

Essas regras existem por um bom motivo: garantir que as avaliações de risco permaneçam objetivas, justas e focadas em fatos verificáveis, e não em interpretações subjetivas do caráter de alguém.

Uma estrutura ética não é uma limitação; é um ativo estratégico. Ao aderir a padrões globais, você constrói um processo de gestão de riscos que não é apenas eficaz, mas também defensável, transparente e confiável tanto para seus funcionários quanto para os órgãos reguladores.

Em conformidade com as principais normas ISO

Além das leis de privacidade de dados, as normas internacionais fornecem um modelo de excelência em segurança e governança. Duas das mais importantes para a gestão de riscos internos são a ISO 27001 e a ISO 37003.

A ISO 27001 é a norma de referência para um Sistema de Gestão de Segurança da Informação (SGSI). Ela fornece uma abordagem sistemática para gerenciar informações confidenciais da empresa, garantindo sua segurança.

A norma ISO 37003 oferece diretrizes específicas para a gestão de investigações internas, garantindo que sejam conduzidas com integridade, imparcialidade e justiça.

A adoção desses padrões envia uma mensagem clara de que sua organização está comprometida com os mais altos níveis de integridade operacional. Esse compromisso é crucial em um mundo onde as ameaças à segurança são cada vez mais globais e interconectadas. Por exemplo, em 2024, a região da Ásia-Pacífico foi responsável por impressionantes 34% de todos os incidentes cibernéticos relatados em todo o mundo, impulsionada por seu papel central nas cadeias de suprimentos globais. Como você pode aprender mais no Índice de Inteligência de Ameaças IBM X-Force 2025 , uma interrupção em uma região pode ter um enorme efeito cascata em todo o mundo, tornando as práticas de segurança padronizadas mais importantes do que nunca.

Ao integrar esses requisitos legais e regulamentares à própria essência do seu programa de avaliação de riscos, você transforma a conformidade de um fardo em uma ferramenta poderosa. Isso fortalece sua postura de segurança, protege sua organização de penalidades legais e financeiras e, o mais importante, promove uma cultura de confiança e integridade. Para explorar esse tópico mais a fundo, você pode ler nosso guia sobre como alcançar a conformidade global nos negócios .

Seu guia prático para o sucesso na avaliação de riscos.

Estratégia é apenas um plano no papel até que você o execute. É aqui que entramos na prática. Vamos passar da estrutura geral para um processo estruturado e repetível que você pode colocar em ação imediatamente.

Esta lista de verificação é o seu recurso essencial para realizar uma avaliação de risco interna completa. Considere-a como um roteiro, que abrange tudo, desde o planejamento inicial até o monitoramento a longo prazo, garantindo que cada etapa seja metódica e fácil de auditar.

O Processo de Avaliação em Cinco Etapas

Siga estes passos para construir um fluxo de trabalho eficaz que lhe proporcione resultados claros e baseados em dados. Sem achismos, apenas um processo sólido.

Defina o Escopo e os Objetivos: Antes de mais nada, saiba o que você está protegendo. Identifique claramente os ativos, departamentos ou processos específicos que serão analisados. Você está focado em propriedade intelectual? Dados financeiros? Ou no cumprimento de requisitos regulatórios específicos? Deixe isso bem claro desde o início.

Identificar e catalogar riscos: Agora, comece um brainstorming. O que poderia dar errado? Pense em todas as ameaças internas potenciais relevantes para o seu escopo. Isso inclui tudo, desde acesso não autorizado a dados e conflitos de interesse até simples violações de políticas e lacunas em seus procedimentos.

Analise e classifique os riscos: nem todos os riscos são iguais. Avalie cada um com base em seu impacto potencial e na probabilidade de ocorrência. Usar uma matriz de classificação consistente — como uma escala simples de 1 a 5 para impacto e probabilidade — ajuda você a priorizar objetivamente as ameaças que realmente importam.

Desenvolva planos de mitigação: Para os seus riscos prioritários, crie planos específicos e acionáveis para neutralizá-los. Atribua um responsável claro para cada plano, estabeleça um prazo realista e defina exatamente o que significa um resultado bem-sucedido. A responsabilidade é fundamental neste processo.

Monitoramento e revisão: o risco não é um problema que se resolve de uma vez por todas; ele está sempre mudando. Você precisa monitorar continuamente a eficácia dos seus planos de mitigação e agendar revisões periódicas de todo o seu cenário de riscos. Isso garante que suas defesas se adaptem à medida que novas ameaças surgem.

Para certas operações de alto risco, como a desativação de infraestrutura antiga, um guia detalhado é indispensável. Um ótimo exemplo é este Checklist de Desativação de Servidores em 10 Etapas , que é essencial para garantir que nenhuma etapa crítica de segurança ou conformidade seja esquecida.

Medindo o que importa: Indicadores-chave de desempenho

Para comprovar que seu programa de gestão de riscos está realmente funcionando, você precisa monitorar as métricas certas. Esqueça números superficiais. Estamos falando de KPIs que demonstram melhorias reais e tangíveis na sua postura de segurança.

Um programa bem-sucedido de avaliação de segurança e riscos não se limita a encontrar problemas — ele comprova seu valor demonstrando reduções mensuráveis na exposição ao risco e melhorias no tempo de resposta.

Aqui estão os principais indicadores de desempenho que você deve acompanhar:

Tempo para detectar riscos potenciais: quanto tempo leva desde o momento em que um indicador de risco aparece até o seu registro oficial? Um período mais curto significa que suas capacidades de detecção estão se tornando mais precisas.

Redução nas violações de políticas: Esta é simples: acompanhe o número de violações de políticas documentadas ao longo do tempo. Se esse número estiver diminuindo consistentemente, seus controles e treinamentos estão funcionando.

Taxa de Conclusão de Tarefas de Mitigação: Qual a porcentagem de suas tarefas de mitigação atribuídas que estão sendo concluídas dentro do prazo? Este indicador-chave de desempenho (KPI) reflete diretamente o compromisso da sua organização em corrigir as vulnerabilidades encontradas.

Eficiência na Colaboração Interdepartamental: Quando um risco envolve RH, Jurídico e Segurança, quanto tempo leva para que eles se reúnam (virtualmente ou presencialmente) e ajam? Uma colaboração mais ágil significa um sistema de resposta mais unificado e eficaz.

Ao colocar esta lista de verificação em prática e monitorar esses KPIs, você fornece à sua organização as ferramentas necessárias para construir uma função de gestão de riscos totalmente auditável. Essa abordagem estruturada transforma sua avaliação de segurança e riscos de um exercício teórico em uma disciplina operacional essencial que protege ativamente os negócios.

Suas perguntas, respondidas.

Mesmo com a melhor estratégia, a transição para uma estrutura moderna de segurança e avaliação de riscos traz à tona questões complexas. Os líderes frequentemente se deparam com os mesmos obstáculos ao migrarem de hábitos manuais confortáveis para uma abordagem proativa e unificada. Vamos abordar os pontos de confusão mais comuns para que você possa avançar com confiança.

Acertar nessas respostas abre caminho, garantindo que seu novo programa de gestão de riscos seja eficaz, ético e tenha o apoio necessário em toda a organização.

Como obter o apoio da alta direção para uma abordagem proativa?

Para conquistar o apoio da alta administração, você precisa falar a língua deles. Pare de falar sobre o custo do software e comece a falar sobre o valor da resiliência. Um sistema proativo não é apenas mais uma despesa com segurança; é um ativo estratégico que fortalece toda a organização.

Estruture o argumento comercial em torno de resultados claros e tangíveis que sejam importantes para eles:

Reduza as perdas financeiras: mostre-lhes os números. A detecção proativa impede desastres dispendiosos, como fraudes ou litígios, antes mesmo que aconteçam, proporcionando um retorno sobre o investimento claro e impactante.

Proteja a marca: lembre-os de que a reputação é tudo. Um programa ético e em conformidade com as normas é uma enorme vantagem competitiva que constrói uma confiança inabalável com clientes, parceiros e investidores.

Aumente a Eficiência Operacional: Identifique as horas desperdiçadas que seus melhores funcionários gastam vasculhando planilhas e perseguindo problemas irrelevantes. Uma plataforma unificada libera suas equipes de especialistas para se concentrarem em trabalhos de alto valor agregado, e não em tarefas manuais repetitivas.

Ao conectar seu programa à redução de riscos e à saúde geral dos negócios, você não está mais solicitando um orçamento — você está apresentando uma estratégia central para a empresa.

Monitoramento ético é apenas outro nome para vigilância?

Não, e esta é provavelmente a distinção mais importante a ser feita corretamente. Monitoramento ético é exatamente o oposto de vigilância invasiva. Vigilância significa observar tudo o que um funcionário faz, muitas vezes sem qualquer motivo real, o que não é apenas assustador, mas frequentemente ilegal.

As plataformas éticas baseadas em indicadores funcionam com um princípio completamente diferente. Elas são projetadas para serem não invasivas. O foco está inteiramente em eventos objetivos e verificáveis — com base em suas próprias políticas — que possam sinalizar um risco.

Uma plataforma ética de segurança e avaliação de riscos conecta os pontos entre os dados estruturados que sua empresa já possui, como registros de acesso ou relatórios de despesas. Trata-se de encontrar padrões em fatos objetivos, não de fazer julgamentos subjetivos sobre pessoas.

Essa abordagem foi especificamente concebida para cumprir regulamentações rigorosas como o GDPR e o EPPA, que proíbem categoricamente a vigilância e a criação de perfis psicológicos. Trata-se de respeitar o devido processo legal e a dignidade, e não de criar uma cultura de suspeita.

Quais são os primeiros passos para fazer a transição das planilhas eletrônicas?

Abandonar as planilhas pode parecer um projeto gigantesco, mas o segredo é começar aos poucos e ir ganhando impulso. Não tente abraçar o mundo de uma vez. Uma abordagem estruturada e gradual te levará muito mais longe, muito mais rápido.

Comece com um programa piloto bem definido:

Escolha uma área de alto impacto: Comece com um único departamento ou um risco específico, como conflitos de interesse na equipe de compras. Um escopo restrito facilita muito a comprovação do sucesso.

Defina seus indicadores: Reúna as partes interessadas e cheguem a um consenso sobre os principais indicadores de risco para essa área específica. Quais sinais objetivos o sistema deve procurar?

Mapeie seu novo fluxo de trabalho: documente como você lida com as coisas atualmente e, em seguida, projete o processo simplificado dentro de uma plataforma unificada. Certifique-se de que todos nos departamentos de RH, Jurídico e Segurança conheçam seu papel.

Este primeiro projeto servirá como sua prova de conceito. Ele demonstrará o incrível valor e a eficiência de um sistema unificado de uma forma que entusiasme toda a organização a adotá-lo.

Na Logical Commander Software Ltd. , oferecemos a plataforma E-Commander para ajudar sua organização a fazer a transição para uma estrutura de gestão de riscos proativa, ética e unificada. Aprenda como ir além das planilhas e construir uma verdadeira resiliência organizacional .

%20(2)_edited.png)