Um guia prático para avaliação de riscos de segurança

- Marketing Team

- 29 de dez. de 2025

- 18 min de leitura

Atualizado: 30 de dez. de 2025

Sejamos honestos, a maioria das avaliações de risco de segurança parece uma tarefa árdua — apenas mais um item na lista de requisitos de conformidade. Mas e se você pudesse reformular todo esse processo? Uma avaliação de risco de segurança moderna é uma das maiores vantagens estratégicas da sua organização, transformando uma necessidade tediosa em um sistema de defesa proativo que protege o que realmente importa.

Esta é a sua chance de transformar uma tarefa obrigatória em uma ferramenta poderosa para construir uma organização resiliente e confiável.

Repensando sua avaliação de risco de segurança

Esqueça o velho modelo de pastas empoeiradas e revisões anuais. Uma avaliação de risco de segurança verdadeiramente eficaz é um processo vivo e dinâmico. Ela precisa ir além da simples busca por vulnerabilidades técnicas e abordar o mundo muito mais complexo do risco humano.

Não se trata apenas de firewalls e atualizações de software; trata-se de compreender a complexa interação entre as pessoas, os processos e a tecnologia.

O objetivo é mudar a postura, passando de uma abordagem reativa — desesperada após uma violação de segurança — para uma proativa. Isso significa identificar os sinais sutis e iniciais de risco antes que se transformem em crises de grandes proporções. Requer uma visão holística que reconheça que as ameaças podem vir de qualquer lugar, tanto de fora quanto de dentro da sua organização.

Além das análises técnicas, rumo à compreensão humana.

As avaliações tradicionais são excelentes para identificar lacunas técnicas, mas quase sempre ignoram a variável mais importante: as pessoas. Uma abordagem moderna coloca o elemento humano em foco, analisando os indicadores comportamentais e as fragilidades processuais que criam oportunidades de risco.

Não se trata de vigilância invasiva. Trata-se de usar insights éticos, baseados em IA, que preservem a dignidade e a privacidade dos funcionários, ao mesmo tempo que identificam ameaças reais.

Em vez de simplesmente perguntar: "Nossa rede é segura?", uma avaliação com visão de futuro também questiona:

Existem conflitos de interesse não identificados que possam comprometer a tomada de decisões?

Será que nossos processos internos criam, sem querer, oportunidades fáceis para fraudes ou vazamento de dados?

Os funcionários estão apresentando sinais comportamentais de pressão que podem levar a condutas impróprias, acidentais ou intencionais?

Essa perspectiva abrangente ajuda você a identificar riscos evitáveis que as ferramentas automatizadas sozinhas jamais conseguiriam detectar.

Uma avaliação de risco de segurança bem-sucedida trata o risco não como uma responsabilidade a ser temida, mas como informação estratégica a ser gerenciada com clareza, ética e disciplina. Ela protege seus resultados financeiros e sua reputação — ativos extremamente difíceis de recuperar uma vez perdidos.

Uma base para resiliência e confiança.

Em última análise, este guia reformula o processo de avaliação como a base de todo o seu programa de segurança. Ao identificar o que realmente importa — seus dados críticos, pessoal-chave e fluxos de trabalho essenciais — você pode concentrar seus recursos onde eles terão o maior impacto. Trata-se de construir uma cultura de conscientização sobre segurança, onde todos entendem seu papel na proteção da organização.

Quando feita corretamente, uma avaliação de riscos de segurança oferece mais do que apenas um relatório; ela fornece um roteiro claro e prático para fortalecer suas defesas. Esse processo permite que você aja rapidamente diante de indicadores precoces, demonstre a devida diligência em relação à conformidade e construa um ambiente de confiança tanto com seus funcionários quanto com seus clientes.

Definindo o que você precisa proteger

Antes mesmo de iniciar uma avaliação de risco de segurança significativa, é preciso responder à pergunta mais fundamental de todas: o que realmente estamos tentando proteger? Muitas organizações caem na armadilha de tentar proteger tudo igualmente, o que acaba dispersando recursos e deixando os ativos mais críticos vulneráveis. A verdadeira chave é proteger o que é mais importante.

Isso significa que você precisa ser criterioso e colaborativo para identificar as "joias da coroa" da sua organização. Não se trata apenas de servidores ou bancos de dados; são os componentes essenciais que, se comprometidos, colocariam suas operações, reputação ou finanças em risco. Você precisa pensar além do hardware e software tangíveis.

Um escopo bem definido é a base fundamental de uma avaliação eficaz. Ele evita que o escopo se desvie do controle, concentra a energia da sua equipe e garante que seus investimentos em segurança tragam o maior retorno possível. Sem limites claros, uma avaliação pode rapidamente se transformar em um processo interminável e dispendioso, sem um fim definido.

Identificando seus ativos críticos

Para criar um inventário completo, é necessário analisar quatro categorias principais de ativos. Esse processo deve envolver a participação de vários departamentos — não apenas o de TI — para se obter uma visão completa do que é realmente valioso para a empresa.

Seu inventário de ativos precisa ser específico e detalhado. Por exemplo, em vez de apenas listar "dados de clientes", seja específico. Especifique o tipo de dado (como informações pessoais identificáveis , informações de pagamento ou registros de saúde), onde ele está armazenado e quem tem acesso a ele.

Dados e informações: Isso inclui tudo, desde informações de identificação pessoal do cliente ( PII ) e registros financeiros até propriedade intelectual, como código-fonte proprietário, segredos comerciais e planos de negócios estratégicos.

Tecnologia e Sistemas: Identifique o hardware e o software essenciais que mantêm suas operações em funcionamento. Isso inclui servidores críticos, infraestrutura de rede, serviços em nuvem e quaisquer aplicativos especializados vitais para o dia a dia dos negócios.

Pessoas e funções: Não se esqueça de que certos funcionários e funções são ativos críticos por si só. Pense em executivos importantes, administradores de sistemas com acesso privilegiado e especialistas cujo conhecimento é simplesmente insubstituível para determinadas funções da empresa.

Processos e fluxos de trabalho: mapeie seus fluxos de trabalho operacionais essenciais. O processo de gerenciamento de pagamentos de clientes ou a logística da cadeia de suprimentos para a entrega do seu produto são ativos críticos que devem ser protegidos contra qualquer interrupção.

Definir limites claros para a avaliação.

Após ter uma lista priorizada dos seus ativos críticos, o próximo passo é definir os limites da sua avaliação de riscos de segurança. Isso significa especificar exatamente quais sistemas, locais, departamentos e até mesmo fornecedores terceirizados serão incluídos. Uma declaração de escopo clara se torna o seu guia para todo o projeto.

Um erro comum é tratar todos os fornecedores da mesma forma. Um fornecedor com acesso remoto à sua rede principal apresenta um perfil de risco muito diferente de um fornecedor de material de escritório. Seu escopo de trabalho deve refletir essa realidade.

Para definir esses limites de forma eficaz, considere todo o ciclo de vida e o ambiente dos seus ativos críticos. Por exemplo, se o seu ativo mais valioso são os dados do cliente, o seu escopo deve incluir todos os pontos de contato: o aplicativo web onde são coletados, o banco de dados na nuvem onde são armazenados, as redes internas pelas quais trafegam e as plataformas de análise de terceiros com as quais podem ser compartilhados.

Reunir as partes interessadas certas para a discussão.

Uma avaliação de riscos de segurança não pode ser bem-sucedida isoladamente. É fundamentalmente uma iniciativa multifuncional que precisa do apoio e da participação ativa de toda a organização. Se você não envolver as pessoas certas desde o início, acabará com pontos cegos críticos e um escopo que não reflete a realidade do negócio.

Certifique-se de envolver esses departamentos-chave logo no início da fase de planejamento:

Departamento | Contribuição fundamental para a definição do escopo. |

|---|---|

TI e Segurança | Fornece detalhes técnicos sobre infraestrutura, sistemas e controles de segurança existentes. |

Recursos Humanos | Oferece informações sobre pessoal-chave, controles de acesso, preocupações com riscos internos e tratamento de dados de funcionários. |

Questões legais/de conformidade | Define os requisitos regulamentares e as obrigações de proteção de dados que devem ser cumpridos. |

Operações | Identifica processos de negócios críticos, fluxos de trabalho e dependências que não podem ser interrompidos. |

Ao reunir essas diversas perspectivas, você garante que o escopo da sua avaliação não seja apenas tecnicamente sólido, mas também estrategicamente alinhado com os objetivos operacionais mais importantes da organização. Essa abordagem colaborativa transforma a avaliação de uma simples verificação de segurança em uma poderosa ferramenta de capacitação de negócios.

Revelando suas reais ameaças e vulnerabilidades

Depois de mapear o que precisa ser protegido, é hora de descobrir o que realmente pode dar errado. Esta é a fase de descoberta da sua avaliação de riscos de segurança , onde você busca ativamente as ameaças e vulnerabilidades que podem afetar seus ativos críticos. A maioria das equipes inicia essa etapa com varreduras técnicas, que são absolutamente essenciais, mas revelam apenas parte da história.

A verdadeira descoberta exige uma abordagem mista. Significa olhar além dos firewalls e softwares desatualizados para investigar o elemento humano — as lacunas processuais e os indicadores comportamentais que as ferramentas automatizadas nunca foram projetadas para detectar. É aqui que muitas avaliações falham, concentrando-se tanto em ataques externos que ignoram completamente o mundo cheio de nuances dos riscos internos.

Combinando análises técnicas com análises centradas no ser humano.

As avaliações técnicas são sua primeira linha de defesa na detecção de vulnerabilidades. Esses métodos examinam sistematicamente sua infraestrutura digital para encontrar falhas conhecidas e erros de configuração antes que um invasor o faça. Para obter resultados corretos, o uso de um guia completo de auditorias de segurança em segurança de rede pode fornecer uma estrutura sólida e organizada a seguir.

Os itens mais comuns no conjunto de ferramentas técnicas incluem:

Análise de vulnerabilidades: ferramentas automatizadas que rastreiam suas redes, sistemas e aplicativos em busca de falhas de segurança conhecidas, como software desatualizado ou serviços mal configurados.

Teste de Penetração (Pen Testing): Um ciberataque simulado onde hackers éticos tentam violar suas defesas. É um teste de estresse em condições reais para avaliar sua segurança.

Análises de Configuração: Uma análise detalhada das configurações do seu sistema — de firewalls a serviços em nuvem — para garantir que estejam alinhadas com as melhores práticas de segurança e suas próprias políticas.

Mas eis a questão: essas ferramentas são fundamentalmente reativas. Elas encontram falhas que já existem. Não conseguem prever o que um funcionário insatisfeito pode fazer ou identificar um conflito de interesses que possa levar ao roubo de dados. É por isso que uma avaliação de riscos moderna precisa ter um foco centrado no ser humano.

O fator negligenciado do risco interno

O fator humano é quase sempre a variável mais imprevisível — e potente — na equação da segurança. Ameaças internas, sejam elas maliciosas, acidentais ou simplesmente por negligência, são uma das principais causas de incidentes de segurança. Um funcionário que clica em um link de phishing por descuido ou um prestador de serviços que sai intencionalmente com dados confidenciais são riscos que uma varredura de vulnerabilidades jamais detectará.

É aqui que uma análise mais aprofundada se torna absolutamente crucial. Em vez de apenas observar os registros técnicos, você precisa examinar o contexto processual e comportamental que os envolve. Você pode obter uma compreensão muito melhor dessa área complexa explorando nosso guia detalhado sobre o processo de avaliação de ameaças internas .

Sua maior vulnerabilidade nem sempre é a falta de uma atualização de software. Às vezes, é uma falha processual que permite que uma única pessoa aprove uma transação de alto valor sem supervisão, ou um problema cultural que desencoraja os funcionários a relatarem atividades suspeitas.

Identificar esses riscos centrados no ser humano exige um conjunto de ferramentas completamente diferente. Significa realizar workshops com os chefes de departamento, revisar as políticas internas em busca de brechas e, de fato, compreender as pressões às quais seus funcionários estão submetidos. Trata-se de fazer perguntas como: "Onde nossos processos dependem de um único ponto de falha?" ou "Existem funções com permissões excessivas que criam um risco desnecessário?".

Para termos uma visão mais clara, vamos comparar alguns dos métodos usados para obter uma visão completa do seu cenário de ameaças.

Métodos holísticos de identificação de ameaças

Método | Foco principal | Objetivo principal | Exemplo de ferramenta/técnica |

|---|---|---|---|

Análise de vulnerabilidades | Infraestrutura técnica | Identificar e corrigir falhas conhecidas de software e configuração. | Nessus, Qualys |

Teste de Penetração | Defesas do sistema | Simule um ataque real para testar o nível de segurança. | Metasploit, Burp Suite |

Revisão de Políticas e Procedimentos | Lacunas Humanas e de Processo | Identificar lacunas e pontos únicos de falha nos controles. | Workshops internos, análise de lacunas |

Análise ética de IA | Indicadores de risco comportamentais | Identificar proativamente padrões que indiquem potenciais conflitos ou desvios de políticas. | Plataforma E-Commander |

Como mostra a tabela, uma avaliação verdadeiramente abrangente depende de uma combinação de ferramentas e técnicas. As varreduras técnicas fornecem a base, mas uma compreensão mais profunda do risco gerado pelo ser humano é o que proporciona uma postura de segurança verdadeiramente resiliente.

Identificação ética de sinais de risco preventivos

As plataformas modernas permitem identificar esses sinais sutis de risco relacionados ao fator humano sem recorrer à vigilância invasiva. Sistemas éticos baseados em IA, como o E-Commander, podem analisar dados estruturados relacionados ao trabalho para identificar indicadores comportamentais ligados a riscos de integridade ou conflitos de interesse. O foco nunca está na vida pessoal ou nas intenções de um indivíduo, mas sim em ações observáveis e objetivas que se desviam das políticas estabelecidas.

Por exemplo, um sistema pode sinalizar um padrão em que um funcionário ignora consistentemente as etapas de aprovação necessárias para transações financeiras. Isso não é uma acusação de irregularidade; é um sinal de risco preventivo . Revela tanto uma vulnerabilidade processual quanto um padrão comportamental que justifica uma análise mais detalhada e respeitosa, de acordo com as normas internas de governança.

Essa abordagem protege a privacidade e a dignidade dos funcionários, ao mesmo tempo que oferece à organização a oportunidade de agir antes que um incidente ocorra. Ela transforma a gestão de riscos de uma investigação reativa e posterior ao fato em uma função proativa e preventiva.

Então, você tem uma longa lista de ameaças potenciais. Essa foi a parte fácil.

O verdadeiro desafio em qualquer avaliação de risco de segurança não é encontrar o que pode dar errado; é filtrar o ruído para descobrir o que precisa ser corrigido imediatamente . Uma lista sem prioridades não é um plano de ação. É apenas uma fonte de ansiedade.

É aqui que a análise de riscos entra em ação. Trata-se de um processo estruturado que transforma uma vaga sensação de apreensão em um roteiro claro e defensável. Seu objetivo é concentrar o tempo, o orçamento e a energia limitados da sua equipe nos poucos problemas que realmente ameaçam a sobrevivência e o sucesso da sua organização.

Probabilidade versus impacto: o cerne da análise de risco.

Em essência, a análise de riscos se resume a duas perguntas fundamentais para cada ameaça identificada:

Qual a probabilidade disso realmente acontecer?

Se isso acontecer, qual será a extensão dos danos?

Responder a essas duas perguntas é o que transforma uma ameaça genérica como "violação de dados" em um cenário de risco específico e mensurável. Pense bem: uma violação causada por um agente sofisticado de um Estado-nação é completamente diferente de uma causada por um funcionário que envia acidentalmente um arquivo confidencial para a pessoa errada. Cada uma tem uma probabilidade diferente e um impacto potencial drasticamente diferente nos negócios.

O cenário de ameaças está em constante movimento, o que altera continuamente a probabilidade de certos ataques. Mesmo com a recente queda nos pagamentos de resgates massivos, a frequência geral de ataques cibernéticos aumentou drasticamente. Isso demonstra como os criminosos estão adaptando suas táticas, migrando da caça a grandes vítimas para ataques mais sofisticados. Manter-se atualizado sobre essas tendências em evolução das ameaças cibernéticas em 2025 é fundamental para avaliar com precisão a probabilidade de ocorrência desses ataques.

Como escolher seu método de análise: Qualitativo vs. Quantitativo

Existem duas maneiras principais de analisar isso: análise qualitativa e análise quantitativa. Honestamente, a maioria das organizações começa com uma abordagem qualitativa. É mais rápida, mais intuitiva e cumpre o objetivo da priorização inicial. Você sempre pode recorrer a um modelo quantitativo para os riscos de alta prioridade que precisam de uma justificativa financeira sólida para novos gastos com segurança.

Uma análise qualitativa utiliza escalas descritivas — como baixa, média e alta — para avaliar tanto a probabilidade quanto o impacto. Ela se baseia na opinião de especialistas e em discussões colaborativas. Por exemplo, sua equipe pode concordar que a probabilidade de um servidor crítico falhar é "baixa", mas o impacto nos negócios seria "alto".

Uma análise quantitativa , por outro lado, atribui números concretos, geralmente valores em dólares, ao risco. Esse método é muito mais complexo e exige uma grande quantidade de dados. Envolve o cálculo de métricas como Expectativa de Perda Única (SLE) e Taxa Anual de Ocorrência (ARO) para determinar a Expectativa de Perda Anual (ALE), fornecendo um custo financeiro concreto para cada risco.

Dica profissional: Não se deixe paralisar pela análise excessiva. Comece pelo básico. Use uma matriz de risco 3x3 ou 5x5 com uma abordagem qualitativa. Essa ferramenta visual é perfeita para mapear rapidamente cada risco com base em sua probabilidade e impacto, fazendo com que suas prioridades se destaquem imediatamente.

Construindo uma estrutura prática de avaliação de riscos

Uma matriz de risco é sua melhor aliada para transformar análises abstratas em uma lista de prioridades clara. É uma ferramenta simples e poderosa que elimina as suposições da equação.

Eis uma maneira simples de construir um:

Defina suas escalas: Primeiro, crie definições claras e objetivas para seus níveis de probabilidade e impacto. Por exemplo, "Alto impacto" não é apenas uma sensação; pode ser definido como uma perda financeira superior a US$ 1 milhão , danos significativos à reputação e grandes interrupções operacionais com duração superior a 24 horas.

Atribuição de pontuações: Em seguida, atribua um número a cada nível (por exemplo, Baixo = 1, Médio = 2, Alto = 3).

Calcule a Pontuação de Risco: Para cada risco identificado, multiplique sua pontuação de probabilidade pela sua pontuação de impacto. Isso lhe dará um número final e comparável. (Probabilidade x Impacto = Pontuação de Risco)

Estabeleça Níveis de Risco: Por fim, agrupe as pontuações em níveis de prioridade. Por exemplo, pontuações de 6 a 9 podem ser consideradas "Críticas", de 3 a 5 "Altas" e de 1 a 2 "Moderadas".

Este cálculo simples mostra imediatamente onde você deve concentrar sua atenção. Um risco de baixa probabilidade e baixo impacto (1x1=1) naturalmente fica no final da lista, enquanto um risco de alta probabilidade e alto impacto (3x3=9) sobe direto para o topo, exigindo uma resposta imediata.

Esse processo estruturado elimina vieses pessoais e intuições. O resultado é um roteiro defensável e baseado em evidências que você pode apresentar com confiança à liderança, demonstrando exatamente por que certos investimentos em segurança são inegociáveis.

Desenvolvendo seu Plano de Mitigação e Monitoramento

Uma avaliação de riscos que acaba se tornando apenas uma lista de prioridades em uma planilha é um documento caro, não uma estratégia de defesa. O verdadeiro valor reside em transformar essas descobertas em um plano de ação concreto e dinâmico. Após identificar e classificar seus riscos, o próximo passo é desenvolver estratégias robustas de mitigação que estejam alinhadas às melhores práticas essenciais de segurança de dados para manter sua organização protegida.

É aqui que você entra no ponto crucial e decide exatamente como responderá a cada risco de alta prioridade. Cada ameaça exige uma decisão consciente e documentada. Isso garante que seu tempo, orçamento e pessoal estejam focados onde podem gerar o maior impacto na sua segurança.

Como escolher sua estratégia de resposta ao risco

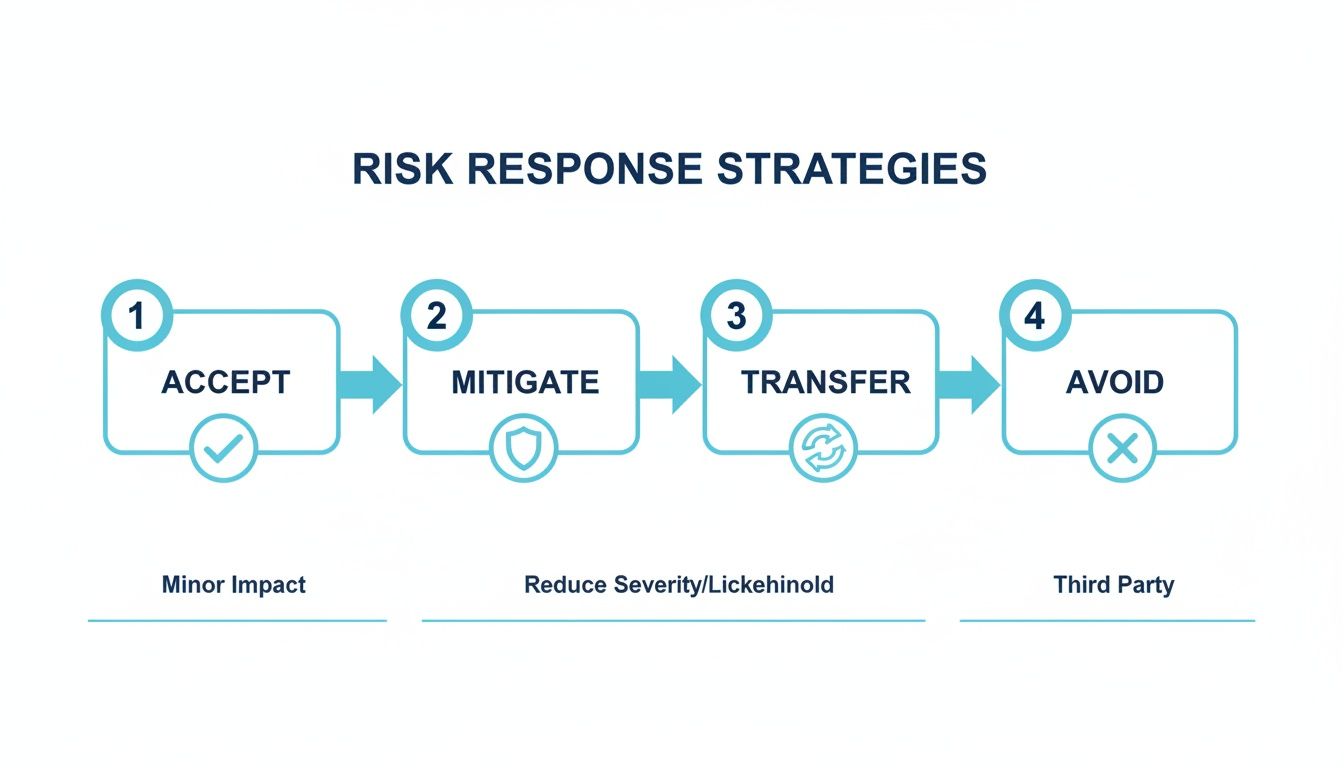

Para cada risco priorizado, sua equipe tem, na verdade, apenas quatro opções fundamentais. Escolher a opção certa é um ato de equilíbrio, que envolve ponderar a gravidade do risco em relação ao custo do controle e à tolerância geral ao risco da sua organização. Não existe uma única resposta "certa"; o objetivo é fazer uma escolha deliberada e defensável para cada ameaça.

Essas quatro respostas são o núcleo do seu plano de ação:

Evite: Às vezes, a atitude mais inteligente é simplesmente sair do caminho. Isso pode significar desativar um serviço de alto risco, finalmente desativar aquele servidor antigo e vulnerável guardado no armário ou alterar um processo de negócios para contornar completamente a ameaça.

Transferência: Trata-se de transferir o impacto financeiro de um risco para outra pessoa. O exemplo clássico é a compra de um seguro de cibersegurança, que ajuda a absorver os custos altíssimos decorrentes de uma violação de dados ou outro incidente grave.

Aceitar: Para alguns riscos, a cura é mais cara que a doença. Nesses casos, você pode optar por aceitar formalmente o risco, documentando a decisão e a lógica por trás dela. Essa é uma estratégia perfeitamente válida para riscos de baixo impacto e baixa probabilidade.

Mitigar: É aqui que você passará a maior parte do seu tempo. Mitigar significa implementar controles para reduzir a probabilidade de uma ameaça ocorrer ou para diminuir seu impacto caso ela aconteça. Esta é a essência do seu sistema de defesa ativa.

Implementando controles de mitigação eficazes

Ao decidir mitigar um risco, sua próxima tarefa é escolher os controles adequados. Um programa de segurança robusto nunca depende de uma única ferramenta. Ele utiliza uma defesa em camadas — frequentemente chamada de "defesa em profundidade" — combinando diferentes tipos de controles para construir uma barreira resiliente contra ataques.

Esses controles normalmente se enquadram em três categorias:

Controles técnicos: Trata-se do hardware e software que realizam o trabalho pesado. Estamos falando de itens como a implantação de firewalls, a implementação de autenticação multifator ( MFA ), a criptografia de dados em repouso e em trânsito e a instalação de software de detecção e resposta de endpoints ( EDR ).

Controles administrativos: São as políticas, os procedimentos e o treinamento que moldam o comportamento humano. Isso inclui ter um plano formal de resposta a incidentes de segurança , realizar treinamentos regulares de conscientização sobre segurança para todos os funcionários e estabelecer políticas de controle de acesso rigorosas.

Controles físicos: São as medidas que protegem seus bens físicos. Pense em seguranças, salas de servidores trancadas, câmeras de vigilância e crachás de acesso que impedem a entrada de pessoas em áreas sensíveis.

Um erro clássico que vejo com frequência é o investimento excessivo em ferramentas técnicas sofisticadas por parte das empresas, enquanto estas negligenciam completamente os controles administrativos. O firewall mais avançado do mundo é inútil se um funcionário for enganado por um e-mail de phishing sofisticado. Uma abordagem equilibrada é sempre a mais eficaz.

Estabelecer monitoramento e revisão contínuos

Segurança não é um projeto do tipo "configure e esqueça". É um processo contínuo de adaptação e aprimoramento. O cenário de ameaças muda a cada hora, novas vulnerabilidades são descobertas diariamente e o ambiente da sua empresa está em constante evolução. Seu plano de mitigação precisa ser um documento vivo, não algo que acumula poeira em uma prateleira.

É absolutamente essencial estabelecer uma rotina de testes, revisões e atualizações dos seus controles. Isso não só é uma boa prática, como também cria um registro claro e auditável que comprova a devida diligência e simplifica muito a conformidade com normas como a ISO 27001 e o GDPR .

Seu programa de monitoramento deve incluir:

Testes regulares de controle: Não presuma que seus controles estão funcionando. Teste-os. Isso significa executar varreduras de vulnerabilidades, realizar testes de penetração e revisar seus registros de acesso de forma consistente.

Monitoramento de Inteligência de Ameaças: É fundamental manter-se informado. Fique atento a novas ameaças emergentes que possam ter como alvo seu setor ou sua infraestrutura tecnológica específica.

Revisão Anual: No mínimo, você precisa revisar e atualizar formalmente toda a sua avaliação de riscos de segurança e plano de mitigação uma vez por ano. Você também deve fazer isso sempre que houver uma mudança significativa em sua organização, como uma fusão, o lançamento de um novo produto ou a transição para o trabalho remoto.

Não deixe sua avaliação acumular poeira — transforme-a em um programa vivo.

Concluir uma avaliação de riscos de segurança não é o fim da linha. Longe disso. Pense nesse relatório como o projeto arquitetônico de um programa de segurança dinâmico e vivo que realmente funciona no mundo real. O verdadeiro ganho é transformar a mentalidade da sua organização, de uma postura reativa e obcecada por conformidade para uma proativa e estratégica.

Todo esse processo visa construir uma cultura de conscientização sobre segurança e melhoria contínua. O objetivo é um ambiente onde insights precoces, baseados em indicadores, protejam tanto sua organização quanto seus colaboradores contra danos. É hora de abandonar os exercícios anuais de verificação e adotar um estado de prontidão permanente.

Depois de identificar e priorizar seus riscos, você tem quatro maneiras principais de reagir.

Isso só demonstra que simplesmente tentar "resolver" tudo nem sempre é a melhor estratégia. A mitigação é apenas uma ferramenta na caixa de ferramentas, e cada risco merece uma decisão deliberada e estratégica.

Adotando uma abordagem moderna e holística

Um programa de segurança moderno precisa ser holístico e humano. Ele precisa reconhecer que os maiores riscos geralmente surgem das interações complexas entre pessoas, processos e tecnologia. Isso exige uma visão unificada que tire departamentos como RH, Segurança e Compliance de seus silos, para que finalmente possam colaborar de forma eficaz.

Para chegar lá, você precisa de uma estrutura sólida de gestão de riscos operacionais que forneça a estrutura e a clareza essenciais.

O objetivo final é transformar o risco, de uma vulnerabilidade oculta, em uma fonte de vantagem estratégica. Ao tomar conhecimento prévio, é possível agir rapidamente, transformando potenciais crises em oportunidades para fortalecer a resiliência e a confiança organizacional.

Essa postura proativa não significa recorrer à vigilância invasiva. Pelo contrário, ela se baseia em ferramentas éticas para identificar sinais objetivos de risco, preservando a privacidade e a dignidade dos funcionários. Ao adotar essa abordagem inovadora, você cria uma organização mais forte, transparente e resiliente, preparada para enfrentar os desafios futuros.

Tem perguntas? Nós temos as respostas.

Mesmo com um plano de ação sólido, algumas dúvidas sempre surgem quando você está no meio de uma avaliação de risco de segurança. Vamos abordar algumas das perguntas mais comuns que ouvimos na prática.

Com que frequência devemos realizar uma avaliação de risco de segurança?

Em resumo? Uma avaliação completa de riscos de segurança deve constar na agenda pelo menos uma vez por ano.

Mas pense nisso menos como uma consulta anual estática e mais como um processo vivo e dinâmico. Certos eventos devem automaticamente desencadear uma nova avaliação, independentemente de quando foi a última.

É hora de dar outra olhada se você:

Implementar novas tecnologias ou sistemas importantes.

Passar por uma grande mudança de pessoal ou uma reestruturação da empresa.

Abrir novos escritórios ou expandir para novos mercados.

Ouvir rumores confiáveis sobre uma nova ameaça direcionada ao seu setor.

A melhor prática é sempre o monitoramento contínuo. É assim que você se mantém à frente dos problemas, em vez de apenas reagir a eles.

Qual a diferença entre uma avaliação de vulnerabilidade e uma avaliação de risco?

Este é um ponto realmente importante, e as pessoas confundem os dois o tempo todo. Uma avaliação de vulnerabilidades é um processo técnico aprofundado. Trata-se de encontrar e mensurar pontos fracos específicos, como servidores sem patches ou armazenamento em nuvem mal configurado. É uma peça fundamental do quebra-cabeça, sem dúvida.

Uma avaliação de risco de segurança, por outro lado, apresenta o quadro completo.

Uma avaliação de riscos utiliza esses dados de vulnerabilidade, identifica as ameaças reais que poderiam explorar essas fragilidades e, em seguida, analisa o impacto real nos negócios caso essas ameaças sejam bem-sucedidas. Em outras palavras, uma varredura de vulnerabilidades indica que há uma rachadura na parede; uma avaliação de riscos indica o que acontece se toda a parede desabar.

Isso é realmente necessário para uma pequena empresa?

Com certeza. Aliás, para uma pequena empresa, isso pode ser ainda mais importante. Os cibercriminosos adoram atacar pequenas e médias empresas porque presumem que a segurança não é uma prioridade, tornando-as alvos mais fáceis.

A escala pode ser diferente da de uma grande empresa, mas os princípios fundamentais são exatamente os mesmos. Uma avaliação de risco formal obriga uma PME a concentrar seu orçamento limitado de segurança onde ele é mais importante, garantindo o máximo retorno do investimento. Compreender seus principais ativos, as ameaças que enfrenta e as possíveis consequências é imprescindível para a sobrevivência de qualquer negócio, independentemente do tamanho.

Uma avaliação de risco de segurança moderna exige uma abordagem moderna. A plataforma E-Commander da Logical Commander oferece a base operacional unificada para você finalmente passar de listas de verificação reativas para uma prevenção de riscos proativa e ética.

%20(2)_edited.png)