Software de Detecção de Ameaças Internas: Uma Explicação Prática

- Marketing Team

- 22 de dez. de 2025

- 17 min de leitura

O software de detecção de ameaças internas é, essencialmente, uma ferramenta de segurança especializada, criada para monitorar o ambiente digital de uma organização por dentro. Ele foi projetado para identificar e sinalizar comportamentos que não se encaixam nos padrões normais de seus funcionários, contratados e parceiros — as pessoas que já possuem acesso legítimo aos seus dados. Sua principal função é proteger suas informações mais sensíveis contra uso indevido ou roubo por pessoas em quem você confia.

Entendendo seus pontos cegos de segurança interna

Imagine a segurança da sua empresa como uma fortaleza medieval. Você investiu uma fortuna em muros altos (firewalls) e porteiros atentos (software antivírus) para manter os invasores afastados. Mas o que acontece quando a ameaça não está tentando invadir os portões? E se for um cavaleiro de confiança já dentro dos muros?

É exatamente aí que entra o software de detecção de ameaças internas . É a sua equipe de vigilância, aqueles que conhecem o ritmo diário de todo o castelo. Eles sabem quais ferreiros devem estar na armaria, quais escribas lidam com os pergaminhos reais e os horários que normalmente cumprem.

Ao estabelecer essa linha de base de atividade normal e cotidiana, o software consegue detectar instantaneamente quando algo está errado — como um guarda tentando entrar sorrateiramente no tesouro real no meio da noite. É essa compreensão profunda e contextual que o diferencia de ferramentas que apenas monitoram o perímetro.

E não se engane, este não é um problema teórico. Ameaças internas, sejam elas fruto de malícia ou simples erros, são um dos principais fatores que impulsionam as violações de segurança. De fato, estudos mostram que elas são responsáveis por até 34% de todos os incidentes nos principais mercados. A crescente conscientização sobre essa vulnerabilidade é o motivo pelo qual o mercado global de proteção contra ameaças internas atingiu US$ 3,81 bilhões em 2022 e continua crescendo rapidamente. Você pode explorar a análise completa do mercado sobre tendências de ameaças internas para realmente compreender a dimensão desse desafio.

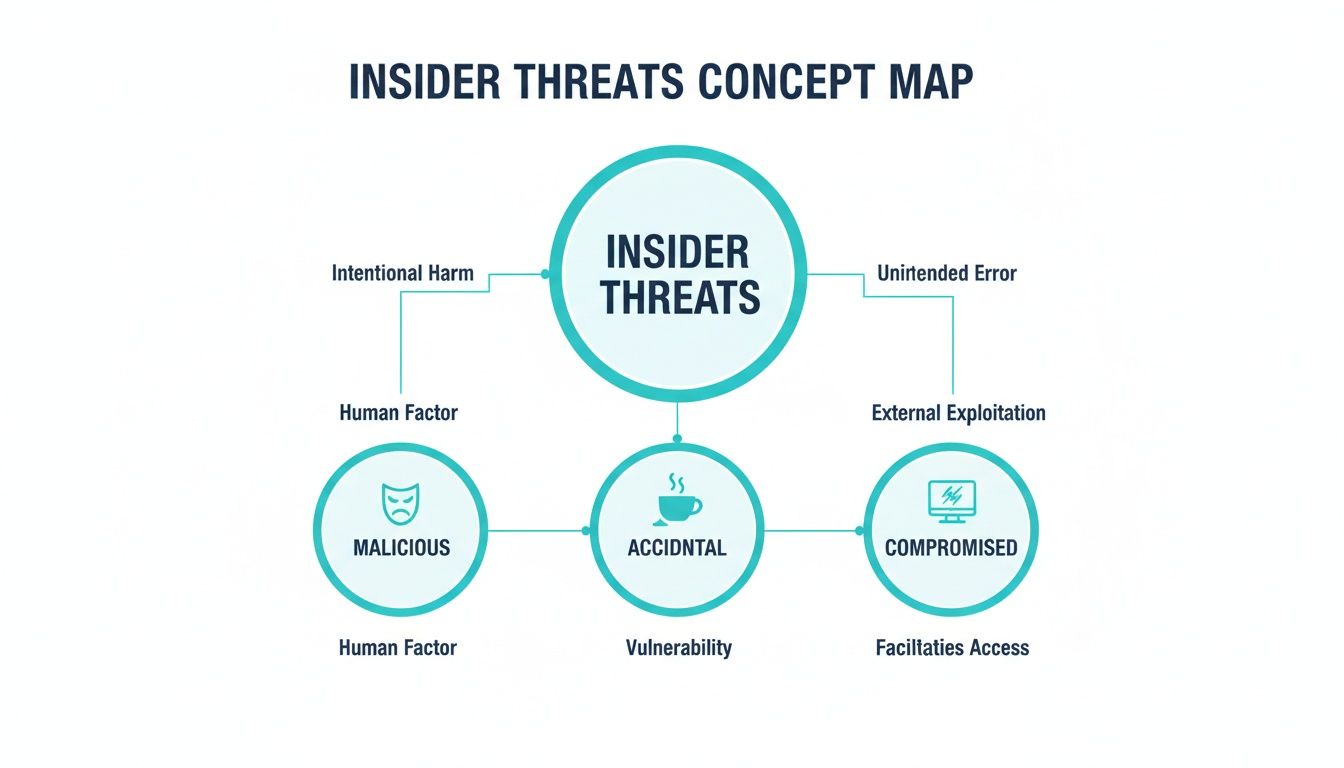

As três faces do risco interno

As ameaças internas não são homogêneas; elas se apresentam em diversas variantes. Cada uma é impulsionada por motivações e circunstâncias completamente diferentes. Compreender esses tipos de ameaças é o primeiro passo concreto para construir uma defesa realmente eficaz.

Aqui está um breve resumo para ajudá-lo a distinguir entre os diferentes tipos de ameaças internas que você pode enfrentar.

Tipo de ameaça | Motorista principal | Cenário de exemplo |

|---|---|---|

O Informante Malicioso | Dano intencional (vingança, ganho financeiro, espionagem) | Um desenvolvedor insatisfeito, recém-demitido, baixa o código-fonte proprietário para vendê-lo a um concorrente antes de sair da empresa. |

O Vazador Acidental | Erro não intencional (descuido, falta de treinamento) | Um funcionário de RH bem-intencionado enviou por engano uma planilha com o salário de todos os funcionários para toda a empresa, em vez de apenas para a equipe financeira. |

O usuário comprometido | Ataque externo (credenciais roubadas, phishing) | Um cibercriminoso rouba os dados de acesso de um contador por meio de um golpe de phishing e, em seguida, usa esse acesso para transferir fundos para uma conta offshore. |

Embora seja fácil focar no drama causado por um agente interno malicioso, o grande volume de incidentes acidentais e de comprometimento de sistemas os torna um problema igualmente urgente para qualquer organização moderna.

Para detalhar ainda mais, veja como cada tipo se apresenta no mundo real:

O Infiltrado Malicioso: Este é o vilão clássico — um funcionário ou prestador de serviços insatisfeito que abusa do seu acesso propositalmente. Ele pode estar buscando vingança, ganho financeiro pessoal ou até mesmo espionagem corporativa. Pense em alguém roubando propriedade intelectual para vender ou sabotando deliberadamente um sistema crítico por despeito.

O Vazador Acidental: Este é o funcionário bem-intencionado, mas descuidado. Ele não está tentando causar danos, mas suas ações ainda levam a uma violação de dados. Ele pode, por exemplo, enviar acidentalmente uma lista de clientes confidenciais para a pessoa errada, perder um laptop da empresa ou clicar em um link de phishing que libera malware.

O Usuário Comprometido: Essa pessoa é uma vítima involuntária no jogo de outra pessoa. Um invasor externo roubou suas credenciais e agora se passa por um funcionário legítimo. Do ponto de vista do sistema, suas ações iniciais parecem completamente normais, permitindo que o invasor se mova pela rede sem ser detectado para roubar dados ou escalar seus privilégios.

O maior perigo costuma ser aquele que você menos espera. Embora agentes internos mal-intencionados causem danos diretos, o grande volume de incidentes acidentais e de comprometimento de sistemas os torna uma preocupação igualmente urgente para as organizações modernas.

Como funciona o software de detecção moderno

Pense no software moderno de detecção de ameaças internas como um sistema de prevenção de fraudes com cartão de crédito. Seu banco conhece seus hábitos de consumo típicos — onde você compra, quanto gasta e quando. Se uma cobrança estranha aparecer repentinamente de outro país, ela será sinalizada instantaneamente.

Essas plataformas de segurança fazem a mesma coisa, mas para atividades digitais. Elas aprendem o ritmo normal de um dia de trabalho, rastreando quem acessa quais arquivos, quando os e-mails são enviados e quais aplicativos as pessoas usam.

No cerne desses sistemas está a Análise de Comportamento de Usuários e Entidades (UEBA) . Trata-se de uma abordagem sofisticada que constrói uma linha de base de comportamento normal para cada indivíduo e grupo, que se torna o parâmetro para detectar anomalias perigosas.

Abordagens de detecção de chaves

Quando as ações de alguém se desviam de seu padrão pessoal — como um gerente de RH tentando baixar registros contábeis confidenciais pela primeira vez — os algoritmos de aprendizado de máquina sinalizam o evento imediatamente. Isso é muito mais eficaz do que os métodos tradicionais que apenas buscavam palavras-chave, o que frequentemente resultava em uma enxurrada de falsos alarmes.

A UEBA utiliza modelos estatísticos para diferenciar entre uma pequena alteração na rotina e uma ameaça real. Ela analisa o tráfego de rede para detectar transferências de dados incomuns e monitora o acesso a arquivos em busca de downloads ou cópias irregulares de pastas confidenciais.

Eis como isso se divide:

A análise comportamental observa constantemente as ações do usuário para construir uma imagem confiável do que é normal.

A modelagem estatística ajusta automaticamente os limites de risco à medida que os fluxos de trabalho e os comportamentos evoluem naturalmente.

O aprendizado de máquina se torna mais inteligente com o tempo, refinando as pontuações de risco com base em dados de incidentes passados.

A pontuação de risco atribui um valor numérico a cada evento sinalizado, ajudando as equipes de segurança a priorizar os alertas mais graves.

Muitas das técnicas avançadas utilizadas aqui também são eficazes para lidar com outros desafios de segurança, como o uso de algoritmos para detecção de fraudes por IA .

No momento em que o comportamento se desvia muito da norma, as equipes de segurança recebem um alerta em tempo real. Isso muda completamente a postura de segurança, de reativa para proativa, dando às equipes a chance de impedir uma ameaça antes que danos reais sejam causados.

Quer se aprofundar em como esses modelos aprendem e melhoram sua precisão? Confira nosso guia sobre plataformas de análise comportamental .

Visualizando os tipos de ameaças internas

É importante lembrar que nem todas as ameaças internas são iguais. Este mapa as divide em três categorias principais: maliciosas, acidentais e decorrentes de comprometimento. Cada uma tem motivações diferentes e, portanto, requer sinais diferentes para ser detectada com eficácia.

Essa distinção é crucial. Os sinais de um funcionário insatisfeito que rouba dados intencionalmente são muito diferentes dos de um funcionário que clica acidentalmente em um link de phishing. Um sistema de detecção inteligente precisa ser ajustado para identificar ambos os casos.

Navegando pelas questões de privacidade e construindo confiança.

Ao implementar qualquer tipo de software de monitoramento, você se depara imediatamente com uma questão crucial: como proteger a empresa sem fazer com que seus funcionários se sintam constantemente vigiados? A linha que separa segurança e vigilância pode ser muito tênue. Se você a cruzar, corre o risco de criar uma cultura de suspeita que prejudica o moral e, na verdade, torna a empresa menos segura.

A única maneira de acertar é construir sua estratégia de risco interno com base na transparência, ética e profundo respeito à privacidade.

Não se trata apenas de uma questão de cultura organizacional; é um verdadeiro campo minado jurídico. Regulamentações como o GDPR na Europa e o CCPA na Califórnia possuem regras extremamente rigorosas sobre como coletar e processar dados de funcionários. Um único deslize pode resultar em multas exorbitantes e um desastre de relações públicas, tornando a conformidade uma parte indispensável do plano.

Diferenciando segurança de vigilância

Para que fique claro: o objetivo do software moderno de detecção de ameaças internas não é espionar pessoas. É proteger dados confidenciais da empresa, entendendo como eles estão sendo usados.

Pense nisso como um segurança de museu. O trabalho do segurança não é ouvir as conversas particulares de todos os visitantes. O trabalho dele é proteger as obras de arte inestimáveis. Ele só presta atenção quando alguém se aproxima demais de uma pintura ou tenta entrar em uma área restrita. O foco está na interação com a obra, não com a pessoa.

Esse é exatamente o princípio por trás de um programa ético. Ele muda o foco da monitorização de pessoas para a monitorização de dados.

Ferramentas de vigilância (o método antigo): Essas ferramentas geralmente utilizam registro de teclas digitadas, gravação de tela ou análise de e-mails. Essa abordagem é extremamente invasiva, captura uma grande quantidade de informações pessoais e faz com que os funcionários se sintam constantemente vigiados pelo Grande Irmão.

Ferramentas Éticas por Design (O Novo Padrão): Essas plataformas focam em metadados e contexto. Elas rastreiam qual conta de usuário acessou um arquivo sensível, quando e de onde — sem jamais ler o conteúdo de suas mensagens pessoais. Você obtém os sinais de segurança necessários sem comprometer a privacidade.

Adotar uma ferramenta com princípios éticos integrados alinha seus objetivos de segurança com uma cultura de confiança. Para uma análise mais aprofundada dos detalhes legais, é essencial compreender as considerações de privacidade antes de implementar qualquer sistema.

Construindo confiança através da transparência

Os programas de gestão de riscos internos mais eficazes são aqueles que os funcionários realmente entendem e apoiam. O sigilo apenas gera medo e ressentimento. A transparência, por outro lado, cria um senso compartilhado de responsabilidade pela segurança da organização.

Promover uma cultura de confiança não é apenas um "algo a mais" — é uma poderosa medida de segurança em si. Quando os funcionários se sentem respeitados e se veem como parceiros na proteção da organização, é mais provável que sigam os protocolos de segurança e relatem atividades suspeitas.

Suas políticas de uso precisam ser escritas em linguagem simples e direta, não em termos jurídicos complexos. Cada funcionário deve saber exatamente o que está sendo monitorado, por que está sendo monitorado e como esses dados são usados para proteger tanto a empresa quanto seus próprios empregos. Essa clareza elimina ambiguidades e demonstra respeito pela sua equipe.

Para explorar este tópico mais a fundo, você pode encontrar informações valiosas sobre a detecção de ameaças internas com IA ética , que destaca um modelo focado na prevenção.

Em última análise, um programa bem projetado demonstra que segurança e privacidade não são inimigas. Ao escolher as ferramentas certas e comunicar com total honestidade, você pode construir um sistema que seja incrivelmente eficaz na prevenção de riscos e, ao mesmo tempo, profundamente respeitoso com as pessoas que fazem seu negócio funcionar.

Como escolher o software certo

Escolher o software certo para detecção de ameaças internas parece uma decisão crucial, e de fato é. Você não está apenas comprando uma ferramenta; está incorporando uma nova capacidade para proteger os ativos mais valiosos da sua empresa. Com um mercado repleto de fornecedores que afirmam ter a solução definitiva, você precisa de um método claro e metódico para filtrar as informações e encontrar o que realmente funciona para o seu negócio.

O primeiro passo é olhar além dos painéis chamativos e ir direto ao ponto: o mecanismo de detecção. Quão inteligente é sua análise comportamental? Uma solução verdadeiramente eficaz vai muito além de regras simples e rígidas. Ela usa aprendizado de máquina para construir uma base de dados dinâmica e viva do que é normal para cada usuário, que é a única maneira de identificar as mudanças sutis de comportamento que sinalizam uma ameaça real — em vez de simplesmente inundar sua equipe de segurança com alarmes falsos.

Defina seus requisitos principais

Antes mesmo de aceitar uma demonstração do fornecedor, você precisa ter uma ideia cristalina do que realmente precisa que o software faça. Um conjunto sólido de requisitos será seu guia, garantindo que você escolha uma plataforma que resolva seus problemas reais, e não apenas uma que pareça boa em uma apresentação.

Comece por fazer algumas perguntas fundamentais:

O que estamos tentando proteger, de fato? É a sua propriedade intelectual, informações pessoais de clientes ou dados financeiros críticos? Saber o que é mais importante determina o nível de rigor necessário.

O que já está incluído em nossa infraestrutura de segurança? A ferramenta ideal precisa ser compatível com seus sistemas existentes, como suas plataformas de SIEM ou de Gerenciamento de Identidade e Acesso (IAM). Uma integração perfeita cria uma defesa unificada, e não mais um silo de dados.

Onde isso ficará hospedado? Você precisa de uma solução local para controle total, uma plataforma em nuvem para flexibilidade ou um modelo híbrido que ofereça um pouco de ambos?

Responder a essas perguntas com sinceridade ajudará você a criar uma lista restrita de fornecedores que realmente se encaixam no seu perfil. Para uma estrutura mais detalhada, você pode consultar nosso guia completo sobre gestão de riscos internos .

Comparar diferentes abordagens de detecção

Nem todas as plataformas de ameaças internas são iguais. Longe disso. Compreender as profundas diferenças filosóficas e técnicas entre elas é fundamental para fazer uma escolha que esteja alinhada aos valores da sua empresa, principalmente no que diz respeito à privacidade dos funcionários.

O mercado dessas ferramentas está se expandindo rapidamente. Analistas preveem que o mercado de software de gerenciamento de ameaças internas atingirá US$ 2,5 bilhões em 2025 e chegará a US$ 8 bilhões em 2033. Esse crescimento é impulsionado por plataformas em nuvem e análises de IA que afirmam prever comportamentos de risco com 85% a 90% de precisão . Você pode ler mais sobre essas projeções de mercado e tendências tecnológicas para ter uma ideia do cenário.

Para ajudar a entender tudo isso, aqui está uma visão geral dos principais métodos de detecção que você encontrará.

Comparação de abordagens de detecção de ameaças internas

A forma como uma plataforma identifica ameaças diz tudo sobre sua filosofia. Algumas são construídas como torres de vigilância digitais, enquanto outras se concentram na proteção dos próprios dados. Esta tabela detalha as principais diferenças para que você possa ver qual delas se alinha com a tolerância ao risco e a cultura da sua organização.

Abordagem de detecção | Foco principal | Prós | Contras | Ideal para |

|---|---|---|---|---|

DLP tradicional | Dados em movimento/em repouso | Ótimo para impedir que padrões de dados conhecidos (como números de cartão de crédito) saiam da rede. | Falta contexto do usuário, gera muitos falsos positivos e pode ser frustrantemente rígido. | Organizações com dados altamente estruturados e necessidades rigorosas de conformidade. |

UEBA (Vigilância) | Monitoramento da atividade do usuário | Poderosa ferramenta para detectar comportamentos anômalos, rastreando praticamente tudo o que um usuário faz. | Pode parecer invasivo, minar a confiança dos funcionários e levantar sérias preocupações com a privacidade. | Ambientes onde o monitoramento profundo do usuário é um requisito de segurança indispensável. |

Ética por natureza | Interação de dados e políticas | Protege dados sem vigilância pessoal; desenvolvido em conformidade com leis de privacidade como o GDPR. | Requer uma definição clara de políticas desde o início; prioriza a prevenção em vez da mera reação. | Empresas que desejam construir uma cultura de confiança e, ao mesmo tempo, prevenir a perda de dados. |

Em última análise, o objetivo é escolher um método que não só proteja seus ativos, mas também reforce o tipo de ambiente de trabalho que você deseja promover.

A melhor escolha nem sempre é aquela com mais funcionalidades. É aquela que reduz com maior eficácia os seus riscos específicos, ao mesmo tempo que reforça a cultura de confiança que você deseja construir.

Faça aos fornecedores as perguntas difíceis.

Depois de selecionar os melhores, é hora de questioná-los. Seu objetivo é entender não apenas o que o software faz, mas como ele faz. As respostas do fornecedor sobre seus métodos de coleta de dados e sua estrutura ética revelarão tudo o que você precisa saber.

Prepare uma lista de perguntas específicas para cada demonstração. Certifique-se de incluir estas:

Que dados específicos vocês coletam e onde eles são armazenados?

Como a sua plataforma diferencia um erro acidental de uma intenção maliciosa?

Você pode me mostrar exatamente como seu sistema nos ajuda a cumprir o GDPR, o CCPA e outras leis de privacidade?

Qual é a taxa típica de falsos positivos e quais ferramentas vocês fornecem para nos ajudar a reduzi-la?

Escolher o software de detecção de ameaças internas certo é uma decisão crucial que moldará sua postura de segurança por muitos anos. Ao focar em suas necessidades principais, comparar as diferentes metodologias e fazer perguntas diretas, você pode encontrar um parceiro que proteja seus ativos e respeite seus funcionários.

Melhores práticas para uma implementação bem-sucedida

Adquirir um software de detecção de ameaças internas é um grande passo, mas é apenas o primeiro. O verdadeiro valor não está no software em si, mas sim na robustez do programa que você constrói em torno dele. Uma implementação bem-sucedida não se resume a apertar um botão, mas sim a integrar uma nova capacidade à cultura e às operações de segurança da sua organização.

Isso exige uma abordagem estratégica e centrada nas pessoas, que transforme uma ferramenta técnica em uma responsabilidade compartilhada. Sem um plano claro, mesmo o software mais avançado fracassará, levando à confusão, baixa adesão e ameaças não detectadas. Um lançamento bem-sucedido é um processo deliberado, projetado para gerar impulso, comprovar seu valor e conquistar a confiança desde o primeiro dia.

Garanta o apoio da diretoria e forme uma equipe multifuncional.

Antes mesmo de pensar em instalar um único agente, o primeiro passo é obter apoio incondicional da alta administração. Não se trata apenas de aprovar o orçamento. Você precisa de um defensor na diretoria que possa divulgar a importância do programa nos mais altos escalões. Esse tipo de apoio envia um sinal claro: gerenciar o risco interno é uma prioridade fundamental para os negócios, e não apenas mais um projeto de TI.

Com esse apoio garantido, é hora de montar sua equipe. O risco interno não é um problema que se resolve isoladamente em um setor de segurança. Para ter sucesso de verdade, você precisa de uma coalizão de líderes que tragam diferentes perspectivas e autoridade para a discussão.

Sua equipe principal de implementação deve ter um assento para representantes de:

O departamento de Recursos Humanos deve garantir que o programa esteja alinhado com as políticas da empresa e contribua para o desenvolvimento de uma cultura de trabalho positiva.

Departamento Jurídico e de Conformidade para navegar pelo labirinto das leis de privacidade e garantir que cada ação seja ética e legalmente defensável.

As áreas de TI e Segurança ficam responsáveis pela implementação técnica, integrações e gerenciamento diário de alertas.

Líderes de departamento de áreas de alto risco, como finanças ou P&D, que podem fornecer o contexto operacional crucial que transforma dados em conhecimento.

Essa estrutura colaborativa garante que as decisões sejam equilibradas, as políticas sejam práticas e o programa seja construído sobre uma base de responsabilidade compartilhada.

Desenvolver Manuais de Resposta a Incidentes Claros

Um alerta do seu novo software é apenas um sinal. O que você faz em seguida é o que realmente importa. Sem um plano claro e documentado, as equipes de segurança podem tropeçar, levando a respostas inconsistentes, perda de evidências ou até mesmo erros legais. Os manuais de resposta a incidentes são seus roteiros para transformar um alerta digital em uma investigação decisiva e estruturada.

Esses manuais precisam descrever os passos exatos para diferentes tipos de alertas, desde a exposição acidental de dados até suspeitas de atividades maliciosas. Eles respondem às perguntas difíceis antes que uma crise aconteça: Quem deve ser notificado? Qual o protocolo para preservar as evidências? Em que momento o RH ou o departamento jurídico devem ser acionados?

Um plano de ação bem definido elimina as dúvidas em momentos de pressão. Ele garante que cada incidente seja tratado de forma consistente e justa, protegendo tanto a organização quanto os direitos do funcionário. É o que transforma o caos potencial em um processo controlado.

Comece com uma implantação faseada.

Tentar implementar o software em toda a organização de uma só vez é uma receita para o desastre. Uma implementação faseada, começando com um grupo piloto menor, é uma estratégia muito mais inteligente. Essa abordagem permite resolver quaisquer problemas técnicos, ajustar as configurações de alerta e coletar feedback do mundo real em um ambiente controlado.

Comece com um único departamento que lide com dados sensíveis ou que tenha um perfil de risco mais elevado. Essa implementação focada ajuda a obter resultados iniciais positivos e a construir um sólido estudo de caso para o restante da empresa. O sucesso na fase piloto gera impulso, facilitando a obtenção de uma adesão mais ampla para a implementação completa.

Por fim, lembre-se de que o treinamento não é um evento isolado. Não se trata apenas da equipe de segurança aprender o novo software. Todos os funcionários precisam entender o propósito do programa e seu papel na segurança da organização. A educação continuada fomenta uma cultura de conscientização sobre segurança, transformando cada funcionário em um parceiro na proteção dos seus ativos mais valiosos.

O futuro da gestão de riscos internos

A discussão sobre riscos internos está finalmente mudando. Durante anos, a estratégia padrão foi reativa — simplesmente configurar alertas digitais e esperar que um funcionário os acionasse por engano. Mas esse modelo antigo, baseado em monitoramento estilo vigilância, muitas vezes criava mais problemas do que soluções. Ele soterrava as equipes de segurança em uma avalanche de falsos positivos e fomentava uma cultura tóxica de desconfiança, tratando cada funcionário como um potencial suspeito.

Toda essa abordagem está se tornando obsoleta. O futuro da gestão de riscos internos não se trata de flagrar pessoas cometendo erros, mas sim de evitar que esses erros aconteçam. Essa filosofia proativa representa uma mudança radical, abandonando a postura defensiva e adotando uma estratégia de verdadeira capacitação.

Prevenção em vez de vigilância

O software moderno de detecção de ameaças internas está sendo completamente repensado sob uma perspectiva ética desde a concepção. Em vez de lançar uma ampla rede de vigilância que coleta cada tecla digitada e cada e-mail enviado, essas plataformas inovadoras se concentram na interação entre usuários e dados sensíveis. O objetivo não é mais observar pessoas, mas proteger as informações onde elas residem.

Essa nova geração de ferramentas é construída com base no princípio da prevenção. Elas ajudam as organizações a estabelecer políticas de tratamento de dados claras e aplicáveis, além de fornecer aos funcionários orientações em tempo real, exatamente quando precisam. Por exemplo, se um funcionário tentar arrastar um arquivo confidencial para um serviço de armazenamento em nuvem não autorizado, o sistema simplesmente bloqueia a ação e exibe uma janela pop-up explicando a política. Sem complicações, sem investigações — apenas uma proteção simples e preventiva.

A estratégia de segurança mais eficaz é aquela que capacita as pessoas a fazerem a coisa certa. Ao passar da vigilância reativa para a prevenção proativa, as organizações podem construir uma cultura de segurança resiliente baseada na confiança, transparência e responsabilidade compartilhada.

Construindo uma Cultura de Confiança e Conformidade

Essa abordagem ética faz mais do que apenas impedir vazamentos de dados; ela constrói uma cultura organizacional mais saudável e segura. Quando suas equipes entendem que as ferramentas de segurança existem para ajudá-las a proteger os ativos da empresa — e não para espioná-las — elas se tornam parceiras ativas no programa de segurança.

Este modelo proativo e não invasivo também é essencial para navegar na complexa rede de regulamentações globais de privacidade. Com normas como a GDPR e a CCPA estabelecendo um padrão tão elevado para a proteção de dados, um sistema ético desde a concepção deixou de ser um "diferencial" e tornou-se um requisito fundamental para comprovar a conformidade e respeitar os direitos essenciais dos seus funcionários.

Em última análise, o futuro da gestão de riscos internos reside nesta estratégia mais humana e muito mais eficaz. É um apelo para que os líderes encontrem soluções que protejam os dados mais valiosos da organização, ao mesmo tempo que defendem a dignidade dos seus colaboradores.

Suas perguntas, respondidas.

Ao buscar soluções para o risco interno, é natural que surjam dúvidas. Vamos analisar algumas das perguntas mais frequentes que ouvimos de tomadores de decisão que tentam se antecipar às ameaças sem criar uma cultura de desconfiança.

Qual a diferença entre isso e um antivírus ou firewall?

Imagine sua segurança como a proteção de um castelo. Seu antivírus e firewall são as altas muralhas, o fosso e os porteiros. A função deles é impedir que invasores externos — o exército invasor — entrem. Eles são projetados para bloquear malwares conhecidos e entradas não autorizadas do mundo exterior.

Um software de detecção de ameaças internas , por outro lado, funciona como a guarda real dentro das muralhas do castelo. Ele parte do princípio de que as pessoas já possuem acesso legítimo. Sua função é identificar quando uma pessoa de confiança — um cavaleiro, um cortesão — faz algo altamente incomum, como tentar acessar o tesouro no meio da noite. Ele se concentra no comportamento interno, não em ataques externos.

Este software prejudicará o moral dos funcionários?

Essa é uma questão crucial, e a resposta depende da sua abordagem. Se você implantar secretamente ferramentas invasivas de vigilância que monitoram cada movimento da sua equipe, certamente destruirá a confiança e criará uma cultura de suspeita.

No entanto, uma abordagem ética baseada na transparência faz exatamente o oposto.

Quando você é transparente com sua equipe sobre os motivos da implementação de um programa — explicando que o objetivo é proteger dados confidenciais da empresa, e não espionar pessoas — isso fomenta um senso de responsabilidade compartilhada. A chave é escolher uma ferramenta ética desde a concepção, que se concentre em interações de dados de risco, e não em atividades pessoais. Um programa transparente e respeitoso, na verdade, reforça uma cultura de integridade.

Como uma pequena empresa deve começar?

Para uma pequena empresa, começar comprando software imediatamente não é o primeiro passo certo. O mais importante é construir uma base sólida.

Comece por identificar seus ativos mais valiosos. Que informações seriam mais prejudiciais para a empresa se fossem vazadas ou roubadas? Depois de saber o que precisa ser protegido, crie políticas de uso de dados simples e claras que todos os funcionários possam entender. Essa etapa inicial custa muito pouco, proporciona imensa clareza e é a maneira mais eficaz de começar a gerenciar o risco interno antes mesmo de considerar o uso de qualquer ferramenta.

Na Logical Commander Software Ltd. , acreditamos que segurança e confiança caminham juntas. Nossa plataforma E-Commander oferece uma abordagem ética desde a concepção para prevenir riscos internos sem vigilância invasiva, ajudando você a proteger sua organização e, ao mesmo tempo, respeitar seus colaboradores. Informe-se primeiro e aja rapidamente: explore nossas soluções em https://www.logicalcommander.com .

%20(2)_edited.png)