Um guia prático para conformidade e avaliação de riscos.

- Marketing Team

- há 2 dias

- 17 min de leitura

Imagine sua organização como um navio navegando em águas imprevisíveis. A conformidade e a avaliação de riscos são seu mapa e sua equipe de vigia, trabalhando juntas para detectar os icebergs — tempestades regulatórias, riscos internos e ameaças digitais — muito antes que causem uma crise. Este guia não se trata apenas de cumprir requisitos; trata-se de construir uma estrutura estratégica para uma resiliência genuína.

Gerenciando riscos no cenário empresarial moderno.

No mundo empresarial atual, o risco não é apenas uma possibilidade; é uma constante. Desde regulamentações em constante mudança até ciberataques sofisticados e má conduta interna, os desafios são implacáveis. Uma abordagem reativa — simplesmente esperar que os problemas aconteçam — é uma maneira infalível de atrair perdas financeiras, danos à reputação e caos operacional.

A única solução sustentável é uma estratégia proativa construída sobre uma estrutura sólida de conformidade e avaliação de riscos . Isso significa eliminar planilhas dispersas e trocas de e-mails desconexas. O objetivo é criar um sistema inteligente e unificado que permita antecipar ameaças e proteger sua organização de dentro para fora.

A crescente complexidade da conformidade

A pressão para manter a conformidade nunca foi tão grande. Um estudo recente da PwC ilustra isso claramente, revelando que as exigências regulatórias estão aumentando em todos os setores. A Pesquisa Global de Conformidade de 2025 constatou que quase 90% das organizações enfrentam impactos negativos em seus sistemas de TI devido a essa crescente complexidade.

Um número impressionante de 85% confirmou que os requisitos de conformidade se tornaram muito mais exigentes nos últimos três anos. Isso não é apenas um incômodo; está impulsionando grandes investimentos, com 75% das empresas aumentando seus gastos com avaliação de riscos apenas para se manterem atualizadas.

Este ambiente exige mais do que simples conhecimento. Requer uma metodologia estruturada para identificar, analisar e neutralizar potenciais danos antes que ocorram. Um programa eficaz transforma regras abstratas em uma vantagem competitiva concreta.

Dos silos à sinergia

Um dos maiores pontos fracos na gestão de riscos tradicional é o efeito silo. Quando as equipes de RH, Jurídico, Segurança e Compliance operam isoladamente, informações críticas se perdem nas lacunas. Cada departamento pode deter uma peça do quebra-cabeça, mas sem uma visão compartilhada, o quadro completo de uma ameaça emergente nunca se torna claro.

Uma abordagem moderna derruba essas barreiras. Ela fomenta uma cultura de responsabilidade compartilhada e oferece a todas as partes interessadas uma linguagem operacional comum para trabalhar. É aqui que uma plataforma centralizada se torna absolutamente essencial.

Fonte Única da Verdade: Consolida todos os dados, documentação e comunicação relacionados a riscos em um local seguro, eliminando confusões e problemas de controle de versões.

Colaboração aprimorada: as equipes podem trabalhar juntas de forma integrada, garantindo que as informações de um departamento influenciem diretamente as ações de outro.

Visibilidade aprimorada: a liderança obtém uma visão abrangente e em tempo real da situação de risco da organização, permitindo decisões estratégicas mais precisas e bem fundamentadas.

Ao unificar essas funções distintas, uma organização transforma a gestão de riscos, de uma série de tarefas desconexas, em uma estratégia coesa e poderosa. Essa abordagem unificada é a base para a construção de resiliência e confiança a longo prazo.

Em última análise, um programa robusto de compliance e avaliação de riscos visa proteger seus ativos mais valiosos: seus colaboradores, sua reputação e seu futuro. Para um conhecimento mais aprofundado, você pode aprender mais sobre como construir uma estratégia abrangente de gestão de riscos corporativos .

Compreendendo as principais estruturas e métodos de conformidade

Para navegar no complexo mundo dos riscos, você precisa de diretrizes confiáveis. As estruturas de conformidade não são apenas obstáculos burocráticos; são os projetos arquitetônicos para construir um negócio seguro e resiliente. Pense nelas como os códigos de construção da sua empresa — elas garantem que tudo, da segurança de dados às investigações internas, seja construído sobre uma base sólida.

Essas estruturas oferecem uma maneira estruturada de gerenciar tipos específicos de risco. Por exemplo, a ISO 27001 é o padrão ouro global para gerenciamento de segurança da informação. Ela ajuda a proteger dados sensíveis, como informações de clientes ou propriedade intelectual, estabelecendo um processo sistemático para identificar, gerenciar e eliminar ameaças à segurança cibernética.

Seguindo essa mesma linha, a ISO 37003 fornece diretrizes claras para a condução de investigações internas. Essa estrutura garante que, quando surge um problema potencial — como má conduta ou violação de políticas —, ele seja tratado de forma justa, consistente e eficaz, protegendo tanto a organização quanto seus funcionários.

Diferenciando as principais regulamentações e estruturas

Embora as estruturas forneçam orientações, os regulamentos são as regras juridicamente vinculativas que você deve seguir. O Regulamento Geral de Proteção de Dados (RGPD) é um exemplo perfeito. Aplicado pela União Europeia, ele estabelece requisitos rigorosos sobre como as organizações coletam, armazenam e processam os dados pessoais dos cidadãos da UE. Se você não cumprir o regulamento, poderá enfrentar multas que somam milhões de dólares, tornando-o um ponto crucial para qualquer empresa global.

Além desses padrões já conhecidos, as empresas modernas precisam lidar com um conjunto totalmente novo de exigências legais. Isso inclui compreender regras muito específicas, como as diversas leis de transparência salarial de cada estado , que criam novas obrigações de conformidade para contratação e remuneração. Um programa robusto de conformidade e avaliação de riscos precisa levar em conta todo esse espectro de normas.

Para transformar esses requisitos abstratos em uma estratégia concreta, é essencial dominar diferentes métodos de análise de risco. Você pode aprender mais sobre como todas essas peças se encaixam explorando uma estrutura dedicada à gestão de riscos de conformidade .

Como escolher seu método de avaliação: Qualitativo vs. Quantitativo

Após identificar os riscos potenciais, é necessário analisá-los. É aqui que entram em jogo dois métodos distintos: a análise qualitativa e a análise quantitativa. Cada uma oferece uma perspectiva diferente para analisar uma ameaça potencial.

Uma avaliação qualitativa de riscos utiliza escalas descritivas para classificar os riscos. Ela se concentra em categorizar a probabilidade e o impacto de um risco como "alto", "médio" ou "baixo". Esse método é mais subjetivo, mas é rápido, o que o torna perfeito para priorizar rapidamente uma longa lista de ameaças potenciais sem se perder em cálculos complexos.

Por outro lado, uma avaliação quantitativa de riscos atribui um valor monetário específico aos riscos. Ela utiliza dados históricos e modelos estatísticos para responder a perguntas como: "Qual a probabilidade de uma violação de dados no próximo ano e quanto isso nos custaria exatamente?". Essa abordagem é objetiva e baseada em dados, mas também mais demorada.

A escolha entre análise qualitativa e quantitativa não se resume a qual é melhor, mas sim a qual é mais apropriada para a situação. Muitas vezes, a abordagem mais eficaz combina ambas, utilizando a análise qualitativa para a triagem inicial e a análise quantitativa para os riscos de maior prioridade.

Vamos tornar isso realidade. Imagine que uma empresa de tecnologia está lançando um novo aplicativo móvel que coleta dados do usuário.

Um exemplo do mundo real

A equipe de gestão de riscos da empresa inicia o processo com uma avaliação qualitativa para mapear rapidamente as ameaças.

Risco: Possível violação de dados.

Probabilidade: Eles classificam isso como "Alta" devido à sensibilidade dos dados e à natureza pública do aplicativo.

Impacto: Eles também classificam isso como "Alto" porque uma violação levaria a multas regulatórias, desconfiança do cliente e sérios danos à marca.

Essa avaliação inicial imediatamente identifica o risco de violação de dados como uma prioridade máxima. Agora, a equipe aprofunda a análise com uma abordagem quantitativa. Eles analisam dados do setor sobre violações semelhantes e calculam que um incidente significativo tem 20% de chance de ocorrer no primeiro ano, com um impacto financeiro potencial de US$ 2,5 milhões em multas, honorários advocatícios e perda de clientes.

Esse número específico proporciona aos executivos uma compreensão clara e tangível do que está em jogo. Munidos dessa visão combinada, eles podem tomar decisões informadas para investir em criptografia avançada e medidas de segurança, guiados pela estrutura da ISO 27001. Esse processo transforma regras abstratas em uma estratégia de negócios poderosa e baseada em dados, transformando a conformidade de uma obrigação em uma verdadeira vantagem competitiva.

Seu guia passo a passo para realizar uma avaliação de riscos.

Conhecer a teoria é uma coisa, mas colocá-la em prática é o que realmente diferencia um programa de compliance e avaliação de riscos bem-sucedido de um mero exercício acadêmico. Esta seção é o seu roteiro para um processo repetível de cinco etapas. Pense nisso como a abordagem metódica de um detetive para solucionar um caso — cada etapa se baseia na anterior, garantindo que nenhuma pista seja negligenciada.

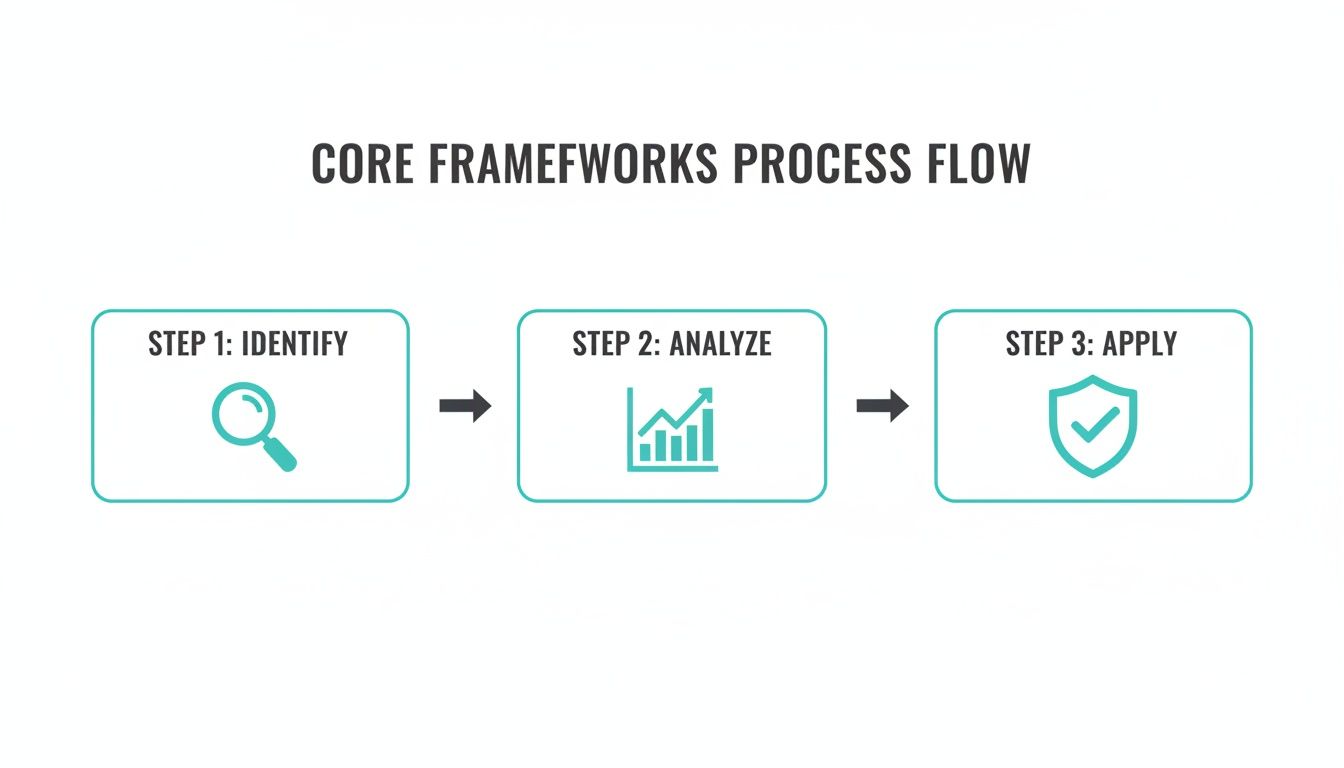

Um processo estruturado como este é a forma de passar de apenas discutir estruturas para aplicá-las de forma consistente e eficaz.

Esse fluxo — desde a identificação de ameaças até a compreensão de seu impacto e, finalmente, a aplicação de controles — é a espinha dorsal de qualquer estratégia sólida de gestão de riscos.

Etapa 1: Identificar os riscos

Seu primeiro passo é o reconhecimento puro e simples. O objetivo aqui é criar uma lista completa e abrangente de todos os riscos potenciais que podem afetar sua organização. Este não é o momento para julgar ou priorizar; trata-se de uma investigação minuciosa.

Para fazer isso direito, você precisa analisar o negócio de todos os ângulos. Investigue seus processos internos, examine sua infraestrutura tecnológica minuciosamente e não se esqueça do fator humano. Sessões de brainstorming com pessoas-chave de diferentes departamentos — como RH, Jurídico e TI — são inestimáveis nesse processo. Elas trazem perspectivas que você jamais teria sozinho.

Etapa 2: Analisar os riscos

Depois de ter sua lista, é hora de descobrir com o que você realmente está lidando. Esta etapa consiste em analisar a natureza de cada risco, identificando suas causas potenciais e suas prováveis consequências. Você determinará a probabilidade de cada risco realmente ocorrer e o impacto potencial que ele teria caso acontecesse.

Uma matriz de avaliação de riscos é uma ferramenta fantástica para esta etapa. Ela ajuda a mapear visualmente cada risco em dois eixos simples: probabilidade e gravidade. Este exercício transforma uma lista longa e confusa em um inventário categorizado de ameaças, fornecendo uma visão clara do seu cenário de riscos.

Etapa 3: Avaliar e priorizar

Sejamos honestos: nem todos os riscos são iguais. Com a sua análise concluída, você pode agora decidir quais exigem sua atenção imediata. Um risco com alta probabilidade e impacto catastrófico, como uma grande violação de dados, obviamente terá prioridade, muito à frente de um evento de baixo impacto e baixa probabilidade.

Essa priorização é fundamental. Trata-se de como você aloca seus recursos limitados — tempo, dinheiro e pessoas — às ameaças que representam o maior perigo para o seu negócio. Para dominar essa questão, você pode considerar o uso de algumas técnicas estruturadas de resolução de problemas para lidar com os desafios mais complexos de forma metódica.

Um erro comum é tratar todos os riscos com a mesma urgência. A priorização eficaz é o que diferencia uma equipe que está constantemente apagando incêndios de uma que os previne estrategicamente.

Passo 4: Tratar os riscos

Com as prioridades definidas, é hora de agir. "Tratar" um risco significa simplesmente elaborar um plano para lidar com ele. Geralmente, você tem quatro opções principais:

Evitar: Decidir evitar completamente a atividade que cria o risco. Pense em não lançar um novo produto em um mercado particularmente volátil.

Mitigação: Implementar medidas de controle para reduzir a probabilidade ou o impacto do risco, como instalar um novo software de segurança ou atualizar uma política.

Transferência: Transferir o ônus financeiro de um risco para outra pessoa, geralmente por meio de uma apólice de seguro.

Aceitação: Encarar um risco de frente e decidir que o custo de combatê-lo supera o dano potencial.

A sua escolha de tratamento dependerá inteiramente da tolerância ao risco e dos objetivos estratégicos da sua organização.

Etapa 5: Monitorar e revisar

Por fim, lembre-se de que a gestão de riscos não é um projeto pontual. É um ciclo contínuo. O mundo dos negócios está em constante mudança, com novas regulamentações, tecnologias e ameaças surgindo o tempo todo.

É necessário estabelecer um cronograma regular para revisar suas avaliações de risco, verificar se seus controles ainda são eficazes e estar atento a quaisquer novos perigos. É aqui que uma plataforma moderna e centralizada realmente se destaca, substituindo planilhas caóticas por uma única fonte de informações confiáveis que torna cada etapa auditável e promove uma colaboração genuína. Essa vigilância contínua garante que seu programa de conformidade e avaliação de riscos permaneça relevante e eficaz ano após ano.

O elemento humano no seu programa de gestão de riscos

Você pode ter as melhores estruturas e a tecnologia mais sofisticada, mas um programa de conformidade e avaliação de riscos depende fundamentalmente das pessoas que o compõem. É o elemento humano — suas equipes, a cultura compartilhada e a forma como trabalham juntas — que realmente dá vida a uma estratégia. Quando os departamentos acumulam informações e operam isoladamente, até mesmo os planos mais brilhantes estão fadados ao fracasso.

A verdade é que o risco não se importa com o organograma da sua empresa. Um potencial problema de privacidade de dados não é apenas um problema de TI. É uma responsabilidade legal, uma dor de cabeça para o RH envolvendo registros de funcionários e uma grande ameaça à segurança, tudo em um só. Se essas equipes não estão se comunicando, estão todas olhando para peças desconexas de um quebra-cabeça muito maior e muito mais complexo.

Definindo Funções e Responsabilidades

Para que qualquer programa tenha eficácia, cada departamento-chave precisa de responsabilidades claras. A ambiguidade é inimiga da ação. Sem ela, tarefas críticas são negligenciadas e a responsabilização se resume a apontar culpados quando as coisas dão errado.

Eis como as responsabilidades geralmente se dividem:

Recursos Humanos (RH): Na linha de frente da cultura organizacional, o RH assume os riscos relacionados à conduta dos funcionários, à integridade no ambiente de trabalho, às práticas de contratação e ao treinamento sobre políticas da empresa. É a primeira linha de defesa na construção de um ambiente de trabalho ético.

Jurídico e Compliance: Esses são os responsáveis pela situação legal da empresa. Eles navegam pelo cenário regulatório em constante mudança, interpretam novas leis e garantem que as políticas internas atendam a todos os padrões exigidos.

Segurança (TI e Física): Esta equipe é responsável por proteger os ativos digitais e físicos da empresa contra todas as ameaças — internas e externas. Isso inclui violações de dados, acesso não autorizado e riscos internos.

Quando essas equipes colaboram, formam uma defesa poderosa e unificada. Quando não o fazem, as consequências podem ser devastadoras.

Os perigos de uma cultura desconectada

Vamos imaginar duas empresas. A Empresa A tem uma cultura de "cumprimento de formalidades", onde a conformidade é apenas mais uma tarefa. Suas equipes de RH, Jurídico e Segurança trabalham isoladamente, raramente compartilhando informações. Certo dia, a equipe de segurança identifica um funcionário por tentar repetidamente acessar dados financeiros confidenciais que não têm relação com suas funções.

Este é um indicador clássico de ameaça interna. Mas, como não há uma linguagem ou plataforma compartilhada, esse alerta crucial nunca chega ao RH, que está lidando com várias reclamações sobre o comportamento errático dessa mesma pessoa. Nenhuma das equipes pensa em envolver o departamento jurídico. Os sinais de alerta, tão óbvios em retrospectiva, são completamente ignorados, levando a um incidente de fraude interna que custa milhões à empresa.

Agora, vejamos a Empresa B. Ela defende uma cultura de propriedade compartilhada, impulsionada por uma plataforma unificada como o E-Commander . Quando sua equipe de segurança detecta o mesmo acesso anômalo a dados, um alerta é compartilhado automaticamente com os departamentos de RH e Jurídico em tempo real.

Instantaneamente, todas as partes interessadas têm acesso às mesmas informações estruturadas. O RH pode cruzar o alerta com seus próprios registros, o departamento jurídico pode avaliar as possíveis violações de conformidade e, juntos, podem iniciar uma investigação interna coordenada e justa, baseada em indicadores objetivos.

Não se trata apenas de um software melhor; trata-se de um processo fundamentalmente melhor e mais defensável. Ao eliminar as lacunas entre os departamentos, a Empresa B transforma uma potencial crise em um evento gerenciado, protegendo seus ativos e reforçando sua cultura ética.

Armadilhas comuns que comprometem o sucesso

A falta de apoio da alta administração é outro fator comum que prejudica os programas de compliance. Se a liderança trata a gestão de riscos como um centro de custos de baixa prioridade, essa atitude se disseminará e criará apatia generalizada. Sem um apoio claro e visível da cúpula, as equipes não têm os recursos e a autoridade necessários para aplicar as políticas de forma eficaz.

Da mesma forma, a comunicação deficiente pode transformar um programa em uma série de becos sem saída frustrantes. Quando as equipes usam jargões diferentes ou rastreiam dados em planilhas separadas, obter uma visão clara e holística da postura de risco da organização torna-se praticamente impossível. Uma plataforma unificada cria um vocabulário compartilhado e uma única fonte de verdade, tornando a colaboração eficaz a norma, e não a exceção. Essa missão coletiva é a verdadeira essência de um programa resiliente de conformidade e avaliação de riscos .

Como a IA ética está moldando o futuro da conformidade.

O próximo capítulo em conformidade e avaliação de riscos não se resume a planilhas maiores ou auditorias mais frequentes. Trata-se de finalmente passar de uma postura reativa — de remediar a situação após uma crise — para uma postura proativa, na qual é possível identificar problemas iminentes antes que eles se agravem. Essa mudança está sendo impulsionada por uma nova geração de IA ética, construída sobre uma filosofia de prevenção em vez de punição.

Pense nisso como um detector de fumaça para sua organização. Ele não julga por que a fumaça está lá ou quem pode tê-la iniciado; simplesmente alerta para a presença de um indicador — a fumaça — para que você possa investigar antes que um incêndio comece. Essa é a essência da IA ética na gestão de riscos: ela se concentra em sinais objetivos e estruturados, não em julgamentos subjetivos ou vigilância invasiva.

Essa abordagem foi concebida desde o início para evitar as armadilhas das ferramentas de monitoramento tradicionais, que criam uma cultura de medo e desconfiança. Em vez de rastrear teclas digitadas ou ler mensagens privadas, ela identifica indicadores de risco predefinidos que estão alinhados com as políticas e obrigações legais da sua empresa.

Indicadores, não julgamentos

O poder dessa abordagem moderna reside em sua precisão. Ela transforma dados dispersos e não estruturados de diferentes sistemas de negócios em informações estruturadas e acionáveis. Não se trata de traçar perfis de indivíduos, mas de reconhecer padrões de comportamento que se correlacionam com riscos conhecidos.

Por exemplo, o sistema pode sinalizar uma combinação de eventos:

Um funcionário que ocupa um cargo sensível começa repentinamente a trabalhar em horários muito incomuns.

Esse mesmo funcionário começa a acessar arquivos completamente alheios às suas funções.

Essa atividade coincide com a recente renúncia deles.

Considerados isoladamente, nenhum desses eventos representa necessariamente um problema. No entanto, em conjunto, eles formam um indicador claro e objetivo de um potencial risco de exfiltração de dados, o que justifica uma análise oportuna e imparcial. Esse método permite que as organizações gerenciem os riscos internos antes que eles se transformem em incidentes prejudiciais.

Essa mudança para um modelo baseado em indicadores é crucial. Ela fornece um histórico defensável e auditável, baseado em dados objetivos, capacitando as equipes de RH e Jurídica a agirem com confiança, ao mesmo tempo que preserva o devido processo legal e a dignidade dos funcionários.

A necessidade dessas ferramentas tornou-se urgente. De acordo com o relatório Global Compliance Outlook 2025, impressionantes 68% dos líderes de compliance identificam a cibersegurança e a privacidade de dados como seus principais desafios. Isso evidencia a intensa demanda por soluções não invasivas que possam detectar sinais precoces de ameaças internas sem comprometer a confiança, especialmente com o endurecimento das regulamentações. Você pode conferir mais informações sobre esses desafios de compliance e tendências globais .

Ética por princípio e em conformidade com as normas.

Um mito comum é que tecnologia avançada e regulamentações rigorosas de privacidade são incompatíveis. Na realidade, as plataformas de IA ética são projetadas especificamente para coexistir e cumprir normas como o GDPR e a Lei de Proteção ao Empregado contra o Polígrafo (EPPA). Elas comprovam que segurança e privacidade não são mutuamente exclusivas — podem e devem se reforçar.

Para entender como isso funciona, é útil comparar esse novo padrão com o modelo antigo e invasivo.

Inteligência Artificial Ética vs. Ferramentas de Vigilância Tradicionais

Recurso | IA Ética (Baseada em Indicadores) | Vigilância tradicional |

|---|---|---|

Metodologia | Analisa indicadores objetivos de risco com base em dados organizacionais. | Monitora as comunicações dos funcionários, as teclas digitadas e a atividade na web. |

Foco | Prevenção proativa de violações de políticas e condutas impróprias. | Detecção reativa de "maus atores" após a ocorrência de uma violação. |

Impacto nos funcionários | Promove uma cultura de integridade e segurança psicológica. | Cria uma cultura de medo, suspeita e desconfiança. |

Situação Jurídica | Projetado para estar em total conformidade com a EPPA, GDPR e outras leis de privacidade. | Alto risco de violação da privacidade do funcionário e das leis trabalhistas. |

Saída | Fornece informações claras e práticas para tomadores de decisão humanos. | Gera uma enorme fadiga de alertas e inúmeros falsos positivos. |

Um sistema "ético por concepção" se destaca porque proíbe explicitamente:

Vigilância: Não há monitoramento secreto das comunicações ou atividades dos funcionários.

Criação de perfis: Não há uso de IA para fazer julgamentos psicológicos ou comportamentais.

Engano: Sem lógica de detector de mentiras ou métodos coercitivos.

Ao aderir rigorosamente a esses princípios, a tecnologia se torna uma poderosa ferramenta de apoio à decisão. Ela apresenta sinais objetivos aos tomadores de decisão humanos, que então usam seu julgamento profissional para determinar os próximos passos apropriados, de acordo com as normas internas estabelecidas.

Essa estrutura transforma o processo de conformidade e avaliação de riscos . Ela permite que as organizações sejam proativas e preventivas, mantendo-se em total conformidade com as leis de privacidade mais rigorosas do mundo. Saiba mais sobre como a IA ética possibilita a detecção precoce de riscos internos, respeitando os limites legais. Essa abordagem capacita as organizações a protegerem seus ativos, seus colaboradores e sua reputação com integridade.

Suas perguntas, respondidas.

Ao tentar construir uma organização resiliente, é inevitável que surjam dúvidas. Vamos analisar algumas das perguntas mais comuns que ouvimos de tomadores de decisão que buscam se antecipar aos riscos internos sem criar uma cultura de desconfiança.

Compreender esses desafios práticos é o primeiro passo para criar um programa que realmente funcione no mundo real. Nosso objetivo aqui é fornecer respostas diretas que reforcem os principais pontos abordados neste guia.

Com que frequência devemos realizar uma avaliação de riscos?

Não existe um número mágico que se aplique a todas as empresas, mas o padrão ouro é realizar uma avaliação de risco abrangente em toda a empresa pelo menos uma vez por ano . Isso proporciona uma visão geral crucial do cenário de riscos da empresa e garante que as prioridades continuem alinhadas na direção correta.

Mas a realidade é a seguinte: alguns riscos evoluem muito mais rápido do que o seu calendário anual. Áreas de alto risco, como cibersegurança ou privacidade de dados, exigem uma vigilância muito mais rigorosa, muitas vezes requerendo revisões trimestrais ou até mesmo contínuas para acompanhar as novas ameaças. A maneira moderna de pensar sobre conformidade e avaliação de riscos é como um processo vivo e dinâmico — não como um evento estático de preenchimento de formulário.

E lembre-se, seu cronograma anual vai por água abaixo quando certos gatilhos surgem. Você deve sempre iniciar uma nova avaliação após:

Mudanças regulatórias importantes: Uma nova lei como o GDPR ou um mandato específico de um estado é um gatilho inegociável.

Um incidente de segurança significativo: Se você sofreu uma violação de segurança ou um problema interno grave, precisa descobrir imediatamente quais vulnerabilidades permitiram que isso acontecesse.

Entrar em um novo mercado: Lançar um novo produto ou expandir geograficamente traz consigo um mundo totalmente novo de riscos.

As organizações mais resilientes não esperam pela revisão anual para mudar de rumo. Elas utilizam plataformas dinâmicas que lhes proporcionam visibilidade em tempo real de novas ameaças, permitindo-lhes fazer ajustes inteligentes assim que um risco surge no horizonte.

Qual é a verdadeira diferença entre uma avaliação de risco e uma auditoria?

Este é um ponto comum de confusão, mas a distinção é crucial. Pense da seguinte forma: uma avaliação de risco e uma auditoria são complementares, mas abordam questões completamente diferentes.

Uma avaliação de conformidade e risco é fundamentalmente proativa e voltada para o futuro. Ela faz uma pergunta simples: "O que poderia dar errado no futuro?" O objetivo é identificar problemas potenciais antes que eles aconteçam, para que você possa criar controles para evitá-los. É como projetar uma cerca resistente na beira de um penhasco para impedir que alguém caia.

Uma auditoria , por outro lado, é retrospectiva e voltada para o passado. Sua principal questão é: "Seguimos as regras no passado?". Uma auditoria tem como objetivo verificar se a organização cumpriu suas políticas e regulamentos vigentes. É como checar se a cerca foi construída de acordo com as especificações corretas e se alguém caiu dela ontem. As conclusões de uma auditoria são um recurso extremamente valioso para sua próxima avaliação de riscos, criando um poderoso ciclo de feedback para aprimoramento contínuo.

Como podemos construir um programa de compliance sem criar uma cultura de medo?

Isso é absolutamente vital. Um programa de compliance baseado no medo está fadado ao fracasso. Ele apenas incentiva os funcionários a esconderem erros, o que significa que você não ficará sabendo de um problema sério até que seja tarde demais. A chave é mudar completamente o foco da aplicação punitiva para a capacitação proativa e um forte senso de responsabilidade compartilhada.

Primeiro, você precisa ser extremamente claro sobre o "porquê". Explique que a conformidade não se trata de flagrar pessoas fazendo algo errado; trata-se de proteger a empresa, seus clientes e cada um de seus funcionários de danos. Encare isso como uma responsabilidade coletiva que fortalece a todos.

Em segundo lugar, envolva os funcionários no processo. Peça-lhes que ajudem a identificar os riscos que enfrentam diariamente em seus próprios trabalhos. Eles estão na linha de frente e, muitas vezes, sabem onde estão as verdadeiras vulnerabilidades. Incluí-los demonstra que você valoriza a experiência deles e transforma a conformidade, de algo imposto a eles, em algo que você faz em conjunto com eles.

O mais importante é comprometer-se com o uso de tecnologia que seja ética desde a sua concepção . Evite ferramentas de vigilância invasivas que criam uma atmosfera de "Grande Irmão" e destroem a segurança psicológica. Em vez disso, adote plataformas que se concentrem em indicadores objetivos e estruturados de risco — e não em julgamentos pessoais ou perfis comportamentais. Essa abordagem constrói confiança desde a base e demonstra que o programa existe para prevenir e apoiar, e não para punir.

Na Logical Commander Software Ltd. , acreditamos que você pode construir uma organização resiliente sem sacrificar a confiança. Nossa plataforma E-Commander foi projetada para identificar sinais de risco precocemente, utilizando uma abordagem ética baseada em indicadores que respeita a privacidade e a dignidade dos funcionários. Em vez de reagir a crises, capacite suas equipes para gerenciar riscos proativamente, promovendo uma cultura de integridade.

Descubra como proteger sua organização de dentro para fora, visitando https://www.logicalcommander.com .

%20(2)_edited.png)