As 12 principais ferramentas de detecção de ameaças internas para 2025: uma análise detalhada.

- Marketing Team

- 23 de dez. de 2025

- 20 min de leitura

As ameaças internas, sejam elas maliciosas, acidentais ou por negligência, representam um dos desafios mais complexos na cibersegurança e gestão de riscos modernas. Ao contrário dos ataques externos, esses riscos têm origem em indivíduos de confiança, tornando os perímetros de segurança tradicionais ineficazes. À medida que as organizações adotam o trabalho remoto e precisam lidar com regulamentações complexas como a GDPR e a CCPA, a necessidade de ferramentas sofisticadas de detecção de ameaças internas tornou-se crucial.

No entanto, a antiga abordagem de vigilância invasiva e armadilhas digitais muitas vezes cria uma cultura de desconfiança, prejudica o moral dos funcionários e levanta preocupações significativas com a privacidade. Este guia vai além de listas genéricas de recursos para fornecer uma análise detalhada de 12 soluções líderes de mercado. Exploraremos como elas equilibram segurança e ética, avaliaremos suas aplicações práticas e ajudaremos você a identificar uma ferramenta que proteja sua organização e, ao mesmo tempo, respeite seus funcionários. Este recurso selecionado foi desenvolvido para profissionais de Recursos Humanos, Segurança Corporativa e Gestão de Riscos Operacionais que buscam informações práticas.

Esta lista oferece uma análise comparativa detalhada das melhores plataformas disponíveis. Para cada ferramenta, você encontrará um resumo conciso, principais pontos fortes e fracos, casos de uso ideais, capturas de tela e links diretos para ajudá-lo a tomar uma decisão informada. Damos especial ênfase a plataformas modernas que preservam a privacidade, como a Logical Commander, pioneira em uma abordagem imparcial e focada na governança para o gerenciamento proativo de riscos humanos. É claro que a tecnologia é apenas parte da solução. Além de depender de software, as organizações também devem investir em seu firewall humano. Isso inclui fornecer aos seus funcionários treinamento eficaz em conscientização sobre segurança de TI para construir uma cultura de segurança resiliente desde a base.

1. Logical Commander Software Ltda.

A plataforma E-Commander da Logical Commander se destaca como uma das principais ferramentas de detecção de ameaças internas, priorizando o design ético e a tomada de decisões centrada no ser humano. Em vez de depender de vigilância invasiva ou julgamentos automatizados, ela opera com um modelo que prioriza a privacidade, convertendo dados organizacionais fragmentados em sinais de risco claros e acionáveis. Essa abordagem permite que as equipes de segurança, RH e compliance identifiquem proativamente possíveis ameaças, preservando a dignidade e a confiança dos funcionários. A plataforma foi projetada para fornecer insights estruturados e imparciais, categorizando os riscos para orientar a intervenção humana, em vez de ditá-la.

Esse foco na governança ética torna o E-Commander uma excelente opção para organizações que atuam em setores altamente regulamentados ou que prezam por uma cultura de integridade. A filosofia de design da plataforma rejeita explicitamente a lógica de detecção de mentiras e a criação de perfis comportamentais, garantindo que ela funcione como um sistema de apoio à decisão, e não como um árbitro digital da verdade. Sua estrutura operacional unificada oferece aos stakeholders visibilidade em tempo real e evidências auditáveis, transformando dados dispersos em um fluxo de trabalho coordenado de gestão de riscos. Para entender melhor essa abordagem proativa, você pode consultar o guia sobre estratégias éticas para prevenir ameaças internas .

Principais Diferenciais e Casos de Uso

O E-Commander se destaca por unificar funções isoladas em uma única plataforma modular. Módulos como Risk-HR , EmoRisk (risco emocional) e SafeSpeak (canal de denúncia) fornecem um conjunto abrangente de ferramentas para gerenciar riscos de capital humano de forma holística. Este sistema integrado é particularmente eficaz para:

Identificação proativa de ameaças: Detectar indicadores precoces de má conduta ou violações de integridade antes que se transformem em incidentes significativos.

Conformidade e Auditoria: Fornecer um registro claro e rastreável da identificação de riscos e das ações de mitigação que estejam em conformidade com o GDPR, a ISO 27001 e outras normas globais.

Colaboração Interdepartamental: Permitir que as equipes de RH, Jurídico, Segurança e Riscos trabalhem a partir de uma única fonte de informações confiáveis, com fluxos de trabalho e painéis de controle padronizados.

Pontos fortes e limitações da plataforma

Prós | Contras |

|---|---|

Design ético com foco na privacidade: evita vigilância e julgamentos de IA, protegendo a dignidade dos funcionários e, ao mesmo tempo, identificando sinais de risco precocemente. | Sem preços públicos: as organizações precisam entrar em contato com o departamento de vendas para obter um orçamento, o que pode atrasar o processo de avaliação inicial. |

Plataforma unificada e modular: oferece visibilidade em tempo real, rastreabilidade e evidências prontas para auditoria em todos os departamentos (RH, Segurança, Jurídico). | Requer Governança Humana: A ferramenta é um sistema de apoio à decisão; seu valor depende de processos internos robustos e supervisão humana. |

Desenvolvido para conformidade: alinhado com GDPR, EPPA, CCPA e ISO 27001/27701, tornando-o uma escolha segura para setores regulamentados. | Dependência da qualidade dos dados: A eficácia dos sinais de risco está diretamente ligada à qualidade e à integração das fontes de dados internas. |

Retorno rápido do investimento: Um período de teste gratuito sem necessidade de cartão de crédito e ativação rápida permitem que as organizações vejam resultados mensuráveis quase que imediatamente. | |

Escalabilidade global: Presente em mais de 47 países, com a confiança de empresas e governos, demonstrando sua capacidade de expansão, desde startups até governos soberanos. |

2. Gestão de Riscos Internos (IRM) da Microsoft Purview

O Microsoft Purview Insider Risk Management (IRM) é uma solução ideal para organizações profundamente integradas ao ecossistema do Microsoft 365. Em vez de adicionar outra ferramenta de terceiros, o IRM aproveita sinais nativos de fontes como Teams, SharePoint e Microsoft Defender para Endpoint. Isso permite detectar atividades de usuários de risco diretamente no ambiente de trabalho, tornando-o uma opção poderosa e consolidada entre as ferramentas de detecção de ameaças internas.

A plataforma se destaca por incorporar a privacidade diretamente em seus fluxos de trabalho. Recursos como a pseudonimização de usuários garantem que os alertas sejam avaliados com base no próprio evento de risco, e não na identidade do indivíduo, reduzindo o viés até que uma ameaça potencial seja confirmada. Isso está alinhado com as abordagens de segurança modernas e centradas na confiança. As ferramentas integradas de gerenciamento de casos fornecem um histórico de auditoria claro e facilitam a colaboração entre as equipes de RH, jurídica e de segurança. Essa integração nativa agiliza todo o processo de investigação, da detecção à resolução, sem sair do ambiente do Microsoft 365. Para uma análise mais detalhada de seus recursos, você pode explorar este guia completo sobre Gerenciamento de Riscos Internos .

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para detectar roubo de dados, violações de políticas de segurança e comportamentos de risco dos usuários no Microsoft 365. |

Pontos fortes | A integração nativa de sinais reduz a proliferação de ferramentas e simplifica a implementação para clientes existentes do M365. Controles de privacidade robustos e integrados. |

Limitações | Alguns indicadores e funcionalidades avançadas exigem faturamento conforme o uso, o que pode tornar a modelagem de custos complexa. |

Modelo de Preços | Incluído em determinadas licenças do Microsoft 365 E5/A5. Algumas funcionalidades são baseadas no consumo (Unidades de Segurança e Privacidade de Dados). |

3. Proofpoint Insider Threat Management (anteriormente ObserveIT)

O Proofpoint Insider Threat Management se destaca por fornecer visibilidade profunda dos endpoints, tornando-se uma escolha poderosa para organizações que precisam de evidências forenses detalhadas. Adquirida da ObserveIT, essa plataforma se concentra na captura de metadados detalhados da atividade do usuário e oferece capturas de tela opcionais para criar uma linha do tempo clara e rica em contexto dos eventos. Esse foco no monitoramento baseado em agentes nos endpoints a torna uma das ferramentas de detecção de ameaças internas mais robustas para investigar incidentes específicos relacionados à exfiltração de dados, abuso de privilégios ou uso indevido de aplicativos.

A plataforma foi projetada para dar suporte a investigações que exigem evidências claras e irrefutáveis para processos de RH ou jurídicos. Ela se integra perfeitamente ao ecossistema Proofpoint, incluindo suas soluções de DLP e segurança de e-mail, proporcionando uma visão mais unificada dos riscos em diferentes canais. A privacidade também é uma consideração fundamental, com recursos como mascaramento de dados para proteger informações sensíveis durante as investigações. Embora a abrangência dos dados coletados seja um grande ponto forte, muitas vezes é necessário um ajuste cuidadoso para gerenciar o volume de alertas e priorizar os riscos mais críticos.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para investigações forenses, monitoramento de conformidade e coleta de evidências de atividades maliciosas ou negligentes de usuários em endpoints. |

Pontos fortes | Visibilidade completa dos endpoints com gravação de sessão opcional para comprovação irrefutável. Integração robusta com o conjunto de ferramentas de segurança da Proofpoint. |

Limitações | O modelo de precificação baseado em orçamentos carece de transparência. O grande volume de dados coletados pode exigir ajustes significativos para evitar a sobrecarga de alertas. |

Modelo de Preços | Preço sob consulta. Um período de teste gratuito está disponível para avaliar as funcionalidades da plataforma antes de se comprometer. |

4. Ameaça interna da Forcepoint

O Forcepoint Insider Threat é uma solução robusta projetada para organizações que exigem visibilidade profunda das atividades dos usuários, principalmente em setores altamente regulamentados, como o financeiro e o governamental. Seu diferencial reside no foco em análises que identificam comportamentos de risco "antes da ocorrência de uma violação de dados ou incidente". A plataforma correlaciona as ações dos usuários em endpoints e aplicativos para construir um perfil de risco abrangente, indo além de simples violações de políticas para compreender a intenção do usuário.

Uma de suas funcionalidades mais poderosas é a capacidade de reprodução de vídeo, que fornece evidências irrefutáveis e ricas em contexto para investigações. Isso permite que analistas de segurança e equipes de RH vejam exatamente o que aconteceu, acelerando significativamente a triagem e a resposta. Ao se integrar ao amplo ecossistema de proteção de dados da Forcepoint, oferece um mecanismo de defesa em camadas. Como veterana na área, a Forcepoint fornece uma das ferramentas de detecção de ameaças internas mais robustas e focadas em investigação, desenvolvida para grandes empresas que necessitam de controle granular e coleta de evidências.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para investigações forenses aprofundadas, proteção de propriedade intelectual e monitoramento de usuários de alto risco em ambientes regulamentados. |

Pontos fortes | A análise comportamental "à esquerda da perda" fornece alertas precoces. A reprodução em vídeo oferece evidências poderosas e inegáveis para a resposta a incidentes. |

Limitações | A implementação pode ser complexa e exige um planejamento significativo para garantir cobertura total. Os preços não são transparentes e são direcionados a grandes empresas. |

Modelo de Preços | Preços especiais para empresas disponíveis através de vendas diretas; não listado publicamente. |

5. Sistemas DTEX Intercept

O DTEX Systems InTERCEPT oferece uma abordagem centrada no ser humano para o risco interno, combinando recursos de DLP de última geração, UEBA e monitoramento de atividade do usuário em uma única plataforma leve. Ele prioriza a detecção proativa "antes da perda" ao se concentrar em indicadores comportamentais que sinalizam intenção, em vez de apenas reagir a violações de políticas. Isso permite que as equipes de segurança intervenham precocemente, antes que um risco menor se transforme em um incidente grave, tornando-o uma das ferramentas de detecção de ameaças internas mais inovadoras disponíveis.

A plataforma foi projetada com forte ênfase na privacidade dos funcionários, utilizando pseudonimização para tokenizar os dados do usuário durante a análise. Isso garante que as investigações se concentrem no contexto das atividades de risco, e não nas identidades pessoais, até que uma ameaça crível seja validada. Seu agente otimizado para endpoints foi projetado para minimizar o impacto no desempenho, uma preocupação comum em soluções de monitoramento de usuários. A DTEX também oferece seus serviços especializados i³ para inteligência de ameaças e busca gerenciada de ameaças, que podem complementar as capacidades de segurança interna de uma organização.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Detecção proativa de exfiltração de dados, roubo de propriedade intelectual e credenciais de usuário comprometidas por meio de análise comportamental. |

Pontos fortes | Agente de endpoint leve com impacto mínimo no desempenho do sistema. Arquitetura robusta de privacidade desde a concepção, com pseudonimização de dados. |

Limitações | Requer a presença de um agente para visibilidade completa, o que pode ser um obstáculo em determinados ambientes. Destina-se principalmente a empresas de médio a grande porte. |

Modelo de Preços | Disponível apenas mediante orçamento. Também oferecido através do AWS Marketplace para facilitar a aquisição. |

Site: DTEX Systems Intercept

6. Code42 Incydr (Risco Interno e DLP)

O Code42 Incydr é uma solução SaaS nativa da nuvem, focada na detecção e resposta à exfiltração de dados. Ao contrário de plataformas mais abrangentes, o Incydr se destaca no monitoramento da movimentação de arquivos para destinos não confiáveis, como unidades de armazenamento em nuvem pessoais, dispositivos USB, e-mails e repositórios de código. Sua rápida implantação, disponível no AWS Marketplace, o torna uma opção atraente para organizações que buscam obter visibilidade imediata sobre como seus dados críticos estão sendo gerenciados e compartilhados.

A plataforma fornece aos investigadores linhas do tempo contextuais, mostrando exatamente quais dados foram perdidos, para onde foram e quem foi o responsável. Um diferencial importante é o complemento opcional "Instrutor", que oferece vídeos de microaprendizagem aos usuários em tempo real para corrigir comportamentos de risco, reforçando as políticas de segurança sem medidas punitivas. Para quem busca soluções multifacetadas para riscos internos, é importante entender como ferramentas como o Code42 Incydr se integram a estratégias abrangentes de Prevenção de Perda de Dados (DLP). Seu foco especializado e a edição governamental autorizada pelo FedRAMP fazem dele uma escolha notável entre as ferramentas de detecção de ameaças internas.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Utilizado principalmente para detectar e prevenir a exfiltração de dados por meio de vetores comuns, como nuvem, USB e e-mail. |

Pontos fortes | Implantação rápida e nativa da nuvem, com ampla cobertura das principais vias de exfiltração de dados. O recurso adicional de treinamento comportamental oferece uma abordagem proativa e educativa. |

Limitações | Funcionalidades mais abrangentes do UEBA, além da movimentação de arquivos, podem exigir ferramentas adicionais. Os preços públicos não estão prontamente disponíveis. |

Modelo de Preços | Assinatura por usuário. Disponível no AWS Marketplace, geralmente com ofertas privadas em vez de preços de tabela pública. |

Site: Code42 Incydr

7. Securonix UEBA / SIEM de Defesa Unificada

A Securonix posiciona seu SIEM de Defesa Unificada nativo da nuvem como uma solução poderosa para análises de segurança em larga escala, com seus recursos de Análise de Comportamento de Usuários e Entidades (UEBA) na vanguarda da detecção de ameaças internas. Em vez de apenas coletar logs, a Securonix aplica aprendizado de máquina avançado e baseado em risco para estabelecer uma linha de base do comportamento normal do usuário e identificar desvios perigosos. Isso a torna uma forte concorrente para empresas que precisam analisar grandes volumes de dados para encontrar indicadores sutis de comprometimento ou atividade maliciosa interna.

A força da plataforma reside em seu conteúdo UEBA robusto e em seus fluxos de trabalho de Detecção, Investigação e Resposta a Ameaças (TDIR) focados em resultados. Sua profunda integração com plataformas de dados como o Snowflake permite análises poderosas e em larga escala. Para organizações que já investem no ecossistema da AWS, a Securonix oferece aquisição flexível por meio do AWS Marketplace, com múltiplos termos contratuais e opções de ofertas privadas disponíveis. Essa abordagem flexível, combinada com sua profundidade analítica, permite que as organizações realizem o tipo de avaliação proativa de ameaças internas necessária para se manterem à frente de riscos sofisticados.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para busca de ameaças em escala empresarial, detecção de contas comprometidas e identificação de ameaças internas sofisticadas por meio de análises comportamentais. |

Pontos fortes | Análise UEBA robusta e madura, capaz de lidar com volumes massivos de dados. Opções flexíveis de aquisição e implantação via AWS Marketplace. |

Limitações | Por ser um SIEM completo, pode ser excessivamente complexo e caro para organizações menores ou equipes com foco restrito em riscos internos. |

Modelo de Preços | Preços voltados para empresas. Disponível diretamente ou pelo AWS Marketplace com opções de contrato de 12, 24 e 36 meses e complementos UEBA. |

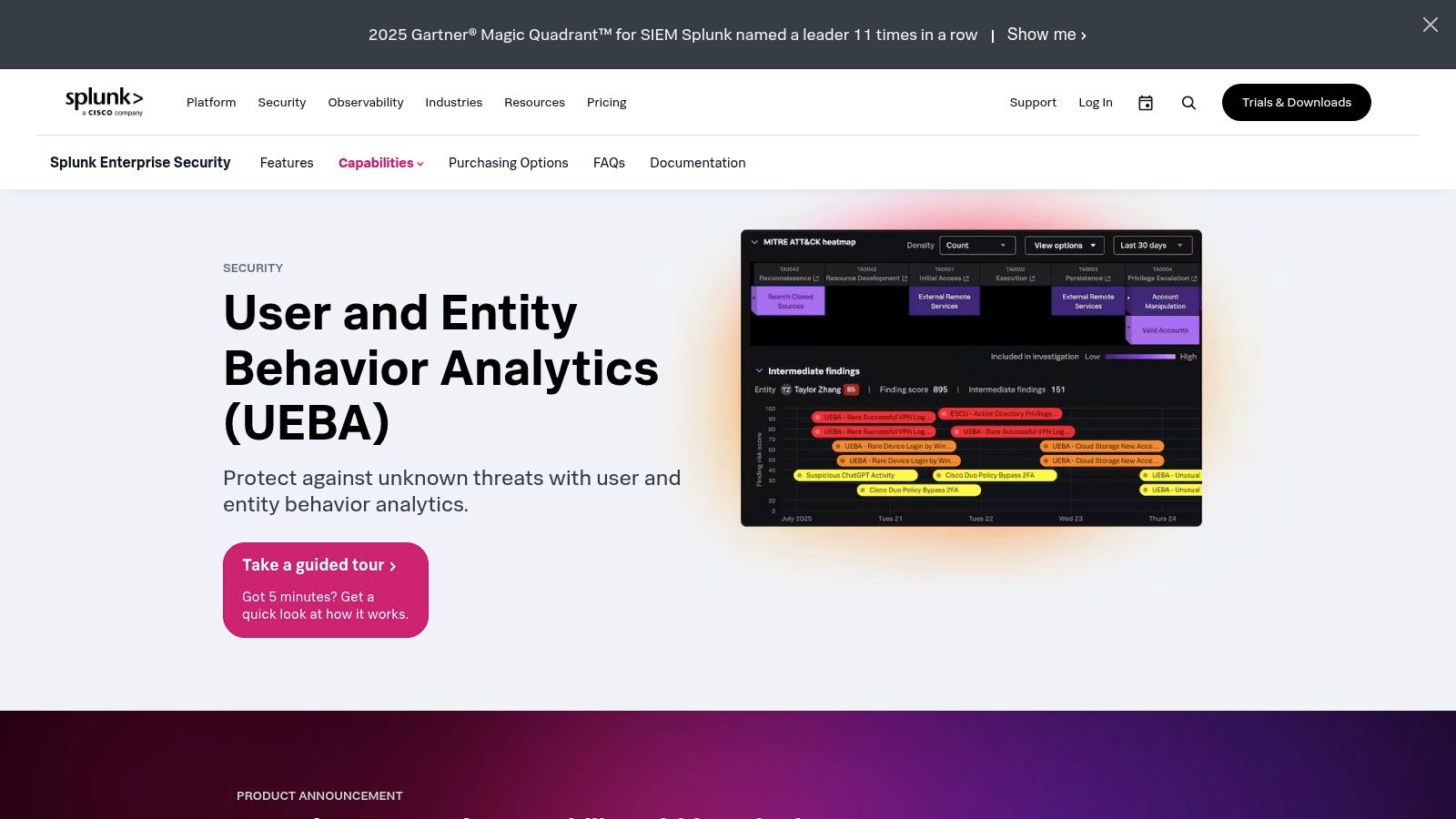

8. Splunk UEBA (nativo no Splunk Enterprise Security)

Para organizações que já utilizam o Splunk para gerenciamento de informações e eventos de segurança (SIEM), os recursos nativos de Análise de Comportamento de Usuários e Entidades (UEBA) do Splunk oferecem um caminho integrado para a detecção de ameaças internas. Integrada diretamente ao Splunk Enterprise Security (ES), essa solução analisa dados de máquinas em todo o ambiente de TI para estabelecer uma linha de base do comportamento normal de usuários e entidades. Ao consolidar SIEM e UEBA, as equipes de segurança podem investigar atividades suspeitas, como acesso incomum a dados ou escalonamento de privilégios, em uma única interface familiar.

O Splunk UEBA se destaca na identificação de anomalias ao aplicar modelos de aprendizado de máquina a fluxos de dados existentes, eliminando a necessidade de agentes de coleta de dados separados. Ele utiliza pontuação de risco de entidade e análise de pares para contextualizar o comportamento, destacando desvios que poderiam passar despercebidos. Isso o torna uma das ferramentas de detecção de ameaças internas mais poderosas para equipes que buscam aprimorar suas operações de segurança existentes com análises comportamentais avançadas. A estrutura extensível e a vasta biblioteca de aplicativos no Splunkbase também permitem uma personalização significativa para atender a casos de uso organizacionais específicos.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para identificar credenciais comprometidas, abuso de privilégios de usuário e exfiltração de dados, aproveitando os dados SIEM existentes. |

Pontos fortes | A integração profunda com o Splunk ES consolida fluxos de trabalho e reduz a proliferação de ferramentas. Aproveita os dados existentes, simplificando a implementação para os clientes atuais. |

Limitações | O uso eficaz exige conhecimento significativo do Splunk para ajuste e gerenciamento de conteúdo. Os custos estão atrelados à ingestão de dados, que pode ser dispendiosa. |

Modelo de Preços | Requer licenciamento do Splunk Enterprise Security. O preço geralmente é baseado no volume de ingestão de dados ou nos recursos computacionais. |

9. Exabeam UEBA

O Exabeam UEBA é uma solução poderosa para organizações que buscam complementar seu SIEM existente ou implantar uma plataforma independente focada em análise comportamental. Ele se destaca no estabelecimento de linhas de base normais para a atividade de usuários e dispositivos e, em seguida, utiliza IA para sinalizar desvios de risco. Essa abordagem centrada na linha do tempo ajuda os analistas de segurança a entender rapidamente a sequência de eventos que levam a um possível incidente, tornando-o uma ferramenta altamente eficaz para detectar abuso de credenciais e outras ameaças internas sofisticadas.

O que diferencia o Exabeam é sua ênfase na experiência de investigação. A plataforma automatiza a criação de "Linhas do Tempo Inteligentes", que integram atividades relacionadas do usuário em uma narrativa coerente, reduzindo significativamente o esforço manual necessário para investigar alertas. Esse foco em fluxo de trabalho e automação agiliza o processo da detecção à resposta. Sua flexibilidade permite a integração com data lakes e SIEMs existentes, fornecendo análises comportamentais avançadas sem a necessidade de uma reformulação completa da infraestrutura, tornando-o uma opção versátil entre as ferramentas de detecção de ameaças internas.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para detectar abuso de credenciais, movimentação lateral e comportamento anômalo, ampliando as capacidades do SIEM. |

Pontos fortes | Fluxo de trabalho de investigação robusto com cronogramas automatizados. Opções de implantação flexíveis como solução independente ou complementar. |

Limitações | Requer integração significativa de dados e ajustes iniciais para estabelecer linhas de base precisas e minimizar falsos positivos. |

Modelo de Preços | Preços sob consulta, focados em empresas. Os custos variam de acordo com o volume de dados e o modelo de implementação. |

Site: Exabeam UEBA

10. Risco de informações privilegiadas na Netskope (parte da Netskope One)

A Netskope oferece uma abordagem nativa para SASE no que diz respeito ao risco interno, tornando-se uma excelente opção para organizações que priorizam a prevenção da exfiltração de dados em aplicações na nuvem, web e SaaS. Ao integrar a Análise de Comportamento de Usuários e Entidades (UEBA) com a proteção de dados inline e baseada em API, ela vai além da simples detecção, promovendo a prevenção ativa. A solução atribui uma pontuação de risco dinâmica do Índice de Confiança do Usuário (UCI) a cada usuário, permitindo políticas adaptáveis que podem bloquear ações de risco em tempo real.

A força da plataforma reside na consolidação dos controles de rede, nuvem e dados dentro da plataforma Netskope One. Essa arquitetura unificada proporciona visibilidade profunda das atividades do usuário, independentemente de sua localização ou dispositivo, o que é crucial para equipes de trabalho modernas e distribuídas. Para equipes que buscam ferramentas de detecção de ameaças internas que também possam aplicar políticas de prevenção contra perda de dados (DLP) de forma consistente em todo o tráfego, a Netskope oferece uma solução integrada e robusta que reduz a complexidade e aprimora a postura de segurança contra ameaças internas, tanto maliciosas quanto acidentais.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Principalmente para prevenir a exfiltração de dados de aplicações em nuvem/SaaS e aplicar políticas de segurança adaptáveis. |

Pontos fortes | Consolidação robusta dos controles de rede, nuvem e dados em uma única plataforma. O Índice de Confiança do Usuário (UCI) permite a aplicação dinâmica de políticas com base em riscos. |

Limitações | O amplo escopo do SASE pode aumentar a abrangência da implantação e a complexidade da implementação inicial. Os preços não são divulgados publicamente e geralmente são vendidos por meio de canais diretos. |

Modelo de Preços | Preços personalizados para empresas. É necessário entrar em contato diretamente com a equipe de vendas para obter um orçamento. |

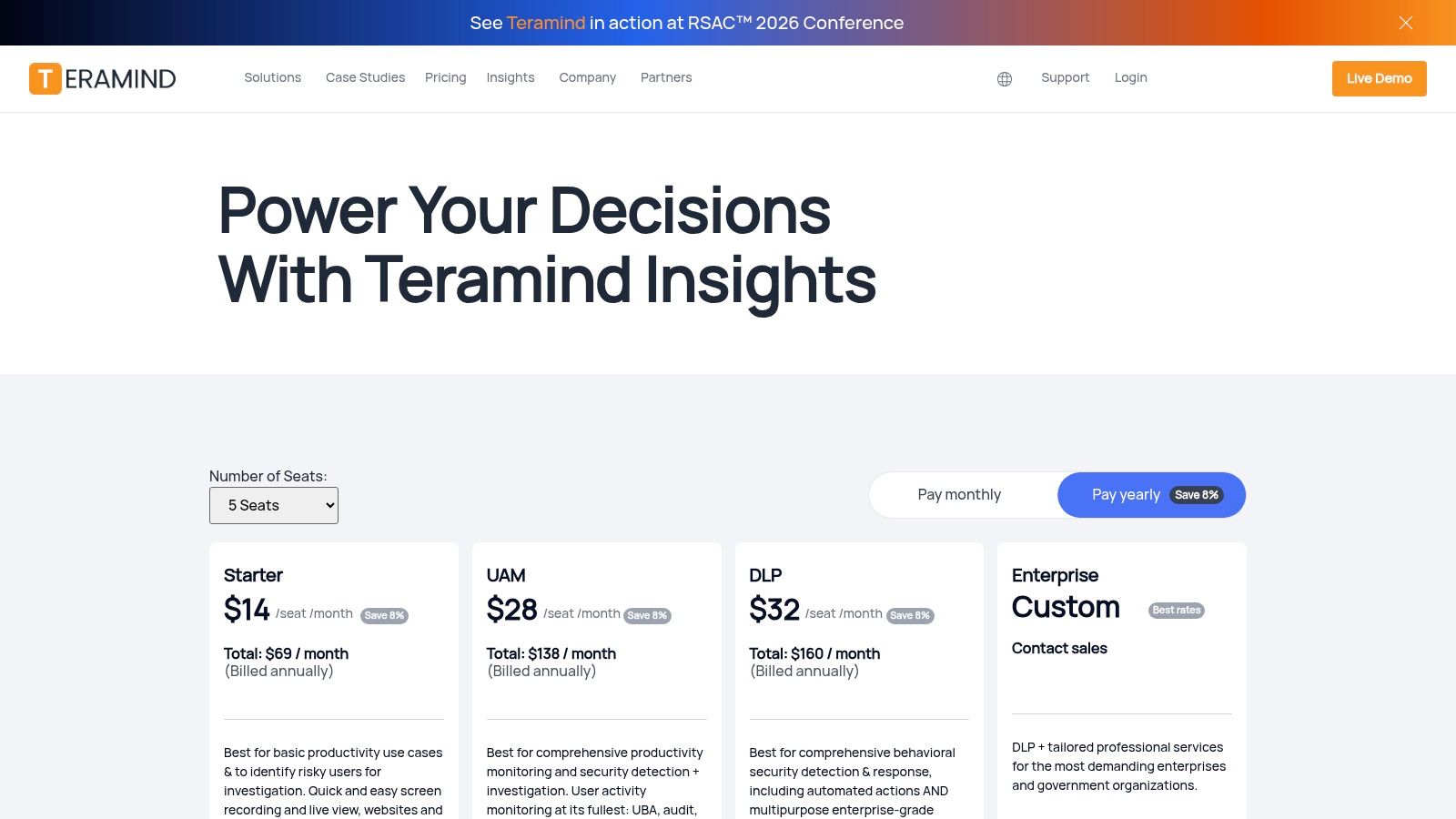

11. Teramind (UAM, DLP, Ameaça Interna)

O Teramind é uma solução conceituada que combina monitoramento de atividade do usuário (UAM), prevenção contra perda de dados (DLP) e detecção de ameaças internas. É particularmente popular entre pequenas e médias empresas que buscam visibilidade abrangente e evidências forenses sem a complexidade de plataformas corporativas. A plataforma se destaca na captura detalhada das ações do usuário, fornecendo às equipes de segurança provas em vídeo para investigações.

O que torna o Teramind um forte concorrente entre as ferramentas de detecção de ameaças internas é a transparência de seus preços e a flexibilidade de implantação, oferecendo opções em nuvem, on-premises e nuvem privada. Essa abordagem direta permite uma aquisição mais rápida e prazos de prova de conceito (PoC) mais curtos, uma vantagem significativa para equipes com recursos limitados. Seu poderoso mecanismo de regras pode detectar e bloquear automaticamente violações de políticas em tempo real. No entanto, recursos como gravação de tela e áudio exigem governança rigorosa e comunicação clara com os funcionários para equilibrar segurança e privacidade.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para investigações forenses, monitoramento de produtividade e aplicação de políticas de tratamento de dados em equipes menores. |

Pontos fortes | Níveis de preços transparentes e publicados simplificam o processo de aquisição. Captura robusta de evidências forenses, incluindo reprodução de vídeo. |

Limitações | As funcionalidades de monitoramento intrusivo exigem privacidade rigorosa e governança ética. Recursos avançados geralmente estão disponíveis apenas em planos mais caros. |

Modelo de Preços | Modelo de assinatura em níveis, baseado em recursos e tipo de implantação (nuvem ou local). Os preços são publicados publicamente. |

12. Syteca (antiga Ekran System)

A Syteca oferece uma plataforma robusta de gerenciamento de riscos internos que combina monitoramento profundo da atividade do usuário (UAM) com recursos de gerenciamento de acesso privilegiado (PAM). Anteriormente conhecida como Ekran System, a plataforma proporciona visibilidade granular das ações do usuário por meio de gravações detalhadas de sessões e telas, criando um histórico de auditoria completo para investigações. Isso a torna uma excelente opção para organizações que precisam monitorar usuários de alto risco, servidores críticos e fornecedores terceirizados com uma solução única e integrada.

A força da plataforma reside na sua capacidade não só de detectar comportamentos de risco, mas também de os prevenir. Inclui controlos de identidade e acesso, como a autenticação multifator e as palavras-passe de uso único, juntamente com as suas funcionalidades de monitorização. Quando o seu motor de análise comportamental deteta um desvio da atividade normal, pode disparar alertas em tempo real ou mesmo bloquear automaticamente a sessão suspeita. Esta dupla funcionalidade é atrativa para equipas de segurança que procuram consolidar as suas ferramentas de deteção de ameaças internas com controlos de governação de acessos, simplificando o seu conjunto de tecnologias.

Principais Diferenciais e Considerações

Recurso | Análise |

|---|---|

Foco no caso de uso | Ideal para monitorar a atividade de usuários privilegiados, auditar o acesso de terceiros e investigar incidentes de segurança com evidências em vídeo. |

Pontos fortes | Combina controles de UAM e PAM em um único pacote, oferecendo monitoramento e prevenção. Gravações detalhadas de sessões fornecem trilhas de auditoria irrefutáveis. |

Limitações | A recente mudança de marca de Ekran System para Ekran System pode causar alguma confusão inicial durante a pesquisa. Os preços não são transparentes e exigem um orçamento direto. |

Modelo de Preços | Varia conforme a edição e o número de endpoints monitorados. Um período de teste gratuito e um portal de demonstração estão disponíveis para testar a plataforma. |

Site: Syteca

As 12 principais ferramentas de detecção de ameaças internas — comparação de recursos

Solução | Abordagem central | Privacidade e conformidade / Qualidade (★) | Público-alvo (👥) | Proposta Única de Venda e Preços (✨ / 💰) |

|---|---|---|---|---|

Logical Commander Software Ltda. 🏆 | Plataforma unificada, orientada por IA e com foco na privacidade (E-Commander + Risk-HR, EmoRisk, SafeSpeak) para sinais precoces e imparciais. | ★★★★☆ · Alinhamento GDPR/EPPA/CPRA/ISO integrado | 👥 RH, Conformidade, Segurança, Jurídico, Risco, Auditoria Interna; PME→Governo | ✨ Ética por princípio, sem vigilância; TTV rápido · 💰 Teste grátis (sem cartão de crédito); entre em contato com o departamento de vendas |

Microsoft Purview IRM | Agregação de sinais nativos do M365, modelos de políticas, gerenciamento de casos integrado. | ★★★☆☆ · Controles de pseudonimização e privacidade | 👥 Clientes do Microsoft 365, empresas | ✨ Integração nativa com o M365; 💰 Complexidade do modelo de pagamento conforme o uso/DSPU |

Ameaça interna da Proofpoint | Metadados centrados no endpoint + evidência visual opcional; integração com DLP | ★★★☆☆ · Controles de privacidade e mascaramento | 👥 Equipes de RH/jurídico que precisam de análise forense de endpoints | ✨ Evidências robustas de desfechos; 💰 Baseado em citações; teste gratuito |

Ameaça interna da Forcepoint | Monitoramento detalhado da atividade do usuário, análise comportamental e pontuação de risco. | ★★★★☆ · Foco em conformidade empresarial/governamental | 👥 Grandes empresas, governo | ✨ Análise de "perda de receita", velocidade de triagem; 💰 Orçamentos corporativos |

DTEX Systems INTERCEPT | Telemetria de endpoint leve + UEBA, tokenização/pseudonimização | ★★★★☆ · Forte ênfase na pseudonimização | 👥 Empresas de médio a grande porte que buscam telemetria de endpoints de baixo impacto | ✨ TTV rápido, baixo impacto no desempenho; 💰 Cotação; AWS Marketplace |

Código42 Incydr | DLP/risco interno nativo da nuvem com foco na exfiltração de arquivos (nuvem, USB, e-mail) | ★★★☆☆ · Edição FedRAMP para Governo disponível | 👥 Equipes priorizando a prevenção de exfiltração de dados | ✨ Implantação rápida, complemento de coaching comportamental; 💰 Ofertas privadas / marketplace |

Securonix UEBA / SIEM | SIEM em nuvem com UEBA avançado e detecções baseadas em risco em escala. | ★★★★☆ · Análises maduras e controles empresariais | 👥 Grandes empresas que precisam de análises em escala SIEM | ✨ Conteúdo UEBA escalável; 💰 Preços e integração vantajosos |

Splunk UEBA (ES) | Avaliação de risco de entidades, análise de pares e detecção de anomalias no Splunk ES. | ★★★☆☆ · A qualidade depende do licenciamento/dados do ES | 👥 Clientes Splunk, equipes de SOC e IR | ✨ Consolida SIEM+UEBA; 💰 Custos de licença ES + ingestão |

Exabeam UEBA | Linhas de base, cronogramas inteligentes automatizados e manuais de investigação. | ★★★★☆ · Forte experiência em UX e automação de investigações | 👥 Operações de segurança, empresas que precisam de automação de investigações | ✨ Cronogramas e manuais automatizados; 💰 Com base em orçamentos |

Risco de informações privilegiadas na Netskope | SASE nativo inline/API DLP + UEBA com política adaptativa e pontuação UCI | ★★★☆☆ · Controles robustos em nuvem/SaaS | 👥 Organizações com foco em nuvem e empresas com forte presença de SaaS | ✨ Política adaptativa e pontuação UCI; 💰 Vendas diretas (orçamento) |

Terminal (UAM, DLP) | UAM + DLP com captura de tela/áudio, OCR e opções de reconhecimento de teclas. | ★★☆☆☆ · Captura intrusiva — risco à privacidade se configurada incorretamente | 👥 Pequenas e médias empresas que precisam de visibilidade completa | ✨ Planos de preços divulgados, prova de conceito rápida; 💰 Planos de preços transparentes e divulgados |

Syteca (antigamente Ekran) | Gravação de sessão/tela + controles de acesso privilegiado e análises | ★★★☆☆ · Combinação UAM+PAM; mudança de marca observada | 👥 Equipes que precisam de UAM + controles de sessão privilegiados | ✨ Recursos combinados de UAM/PAM; 💰 Preço sob consulta; demonstração/teste grátis |

Fazendo a Escolha Certa: Da Detecção à Prevenção Digna

Navegar pelo universo das ferramentas de detecção de ameaças internas pode ser uma tarefa complexa. Este guia detalhou uma gama de soluções, desde as amplas capacidades das plataformas SIEM e UEBA, como Securonix e Splunk, até o monitoramento focado da atividade do usuário, como o Teramind, e a abordagem centrada em dados, como o Code42 Incydr. Cada ferramenta oferece uma perspectiva única para visualizar e gerenciar riscos internos, mas selecionar a ferramenta certa exige uma abordagem estratégica e criteriosa que vai muito além de uma simples comparação de recursos.

A principal conclusão é que os programas de gestão de riscos internos mais eficazes não se baseiam apenas na vigilância. Eles se fundamentam na confiança, em políticas claras e no compromisso com a dignidade dos funcionários. O objetivo final não é apenas capturar agentes maliciosos, mas criar uma cultura de segurança que previna a ocorrência de incidentes. Isso exige uma mudança fundamental de mentalidade, passando de medidas reativas e punitivas para intervenções proativas, preventivas e de apoio.

Principais considerações para sua decisão final

Ao avaliar as opções apresentadas, desde plataformas abrangentes como o Microsoft Purview até ferramentas especializadas como o DTEX InTERCEPT, considere como cada uma se alinha ao contexto específico da sua organização. A melhor ferramenta de detecção de ameaças internas para uma instituição financeira altamente regulamentada será diferente daquela para uma startup de tecnologia em rápido crescimento. Seu processo de tomada de decisão deve ser um esforço colaborativo envolvendo os departamentos de Segurança, TI, RH e Jurídico para garantir que todas as perspectivas sejam representadas.

Antes de se comprometer com uma solução, faça estas perguntas cruciais:

Qual é o nosso principal risco? Estamos mais preocupados com vazamentos acidentais de dados, roubo malicioso de dados ou problemas de segurança no local de trabalho? Alinhe a sua escolha de ferramenta com os seus casos de uso de maior prioridade.

Como isso afetará nossa cultura? A ferramenta escolhida promoverá uma sensação de segurança ou uma sensação de vigilância constante? Soluções que priorizam dados anonimizados e alertas baseados em políticas costumam ser melhores para manter a confiança.

Quais são as nossas necessidades de integração? Quão bem a ferramenta se integrará com nossa infraestrutura de segurança existente, como nossos sistemas SIEM, SOAR e de informações de RH? A integração perfeita é fundamental para a eficiência operacional.

Podemos gerenciar a sobrecarga operacional? Considere os recursos necessários para gerenciar alertas, conduzir investigações e manter o sistema. Um alto volume de falsos positivos pode sobrecarregar rapidamente uma equipe de segurança.

A mudança em direção à prevenção proativa e ética.

As soluções mais inovadoras neste setor são aquelas que reconhecem o fator humano como elemento central do risco interno. Elas compreendem que a maioria dos incidentes não surge de intenções maliciosas, mas sim de fatores como estresse, desinteresse ou simples erros. É nesse ponto que uma nova geração de ferramentas, exemplificada pelo E-Commander da Logical Commander, está redefinindo o mercado.

Em vez de monitoramento invasivo e análise retrospectiva, essas plataformas se concentram em capturar sinais imparciais e que preservam a privacidade. Elas fornecem aos gestores o contexto necessário para intervir de forma proativa e de apoio, muito antes que um incidente de segurança se materialize. Essa abordagem não apenas detecta ameaças; ela ajuda a construir uma organização mais resiliente e acolhedora. Transforma o papel da segurança de mera fiscalizadora para parceira no bem-estar dos funcionários e na excelência operacional.

A escolha da ferramenta de detecção de ameaças internas é um momento decisivo para a segurança e a cultura da sua organização. Ao priorizar soluções eficazes, éticas e alinhadas aos valores da sua empresa, você pode construir uma defesa robusta que protege seus ativos e, ao mesmo tempo, respeita seus colaboradores. A estratégia correta transformará uma vulnerabilidade crítica em uma fonte de força e confiança organizacional.

Pronto para ir além da vigilância tradicional e adotar uma abordagem proativa e que priorize a privacidade em relação aos riscos internos? Descubra como a Logical Commander Software Ltd. oferece as ferramentas para mitigar riscos por meio de sinais imparciais, capacitando sua equipe a agir de forma preventiva e com dignidade. Saiba mais sobre nossa plataforma inovadora E-Commander.

%20(2)_edited.png)