Cómo definir una amenaza interna: una guía para la prevención proactiva

- Marketing Team

- 26 dic 2025

- 17 Min. de lectura

Vayamos al grano. Una amenaza interna no es un problema oculto y específico gestionado por el departamento de TI. Es una responsabilidad empresarial fundamental que proviene de alguien que ya tiene las riendas del negocio (un empleado, un contratista o incluso un socio de confianza) y que utiliza su acceso legítimo para perjudicar a su organización.

Este es un riesgo fundamental del factor humano , y, independientemente de si el daño es intencional o no, las consecuencias para sus resultados, su reputación y su postura de cumplimiento son igualmente graves. La antigua forma de reaccionar tras el daño es una estrategia fallida; el nuevo estándar es la prevención proactiva y ética.

¿Qué es una amenaza interna en términos comerciales?

En términos empresariales sencillos, definir una amenaza interna implica reconocer el potencial de cualquier persona con acceso autorizado a sus activos para causar daños graves. Esto va mucho más allá de los ciberataques. Nos referimos al fraude financiero, la pérdida de propiedad intelectual invaluable, interrupciones operativas devastadoras y el tipo de daño a la reputación que tarda años en repararse.

El verdadero peligro es que estos individuos ya están dentro de sus defensas. Sus firewalls y herramientas de vigilancia tradicionales son completamente ciegos a ellos, lo que hace que sus acciones sean increíblemente difíciles de detectar hasta que es demasiado tarde. Este es un problema humano que requiere una solución centrada en el ser humano, no tecnología más reactiva.

Las tres caras de una amenaza interna

Los principales marcos de gestión de riesgos de agencias como CISA y NIST no presentan esta amenaza de forma uniforme. La dividen en tres categorías distintas, ya que comprender el "por qué" es tan importante como el "qué" al desarrollar una estrategia preventiva.

Personas con información privilegiada maliciosa: Son los típicos "malos actores". Causan daño intencionalmente para obtener beneficios personales, venganza o incluso motivos ideológicos. Imagine a un empleado descontento que sale por la puerta con toda su lista de clientes para llevársela a la competencia.

Negligencia interna: Mucho más comunes, estos son los empleados que cometen errores involuntarios con consecuencias desastrosas. Pueden configurar mal un servidor, caer en una estafa de phishing sofisticada o enviar accidentalmente información confidencial por correo electrónico a la persona equivocada. Su intención no es perjudicial, pero el impacto en el negocio es igual de grave.

Intrusos comprometidos: Estos individuos son los peones involuntarios de un ataque mayor. Un hacker externo roba sus credenciales y utiliza su acceso legítimo para acceder a su red. Para sus sistemas de seguridad, parecen empleados de confianza.

Para ayudar a aclarar estos conceptos desde una perspectiva de responsabilidad empresarial, la siguiente tabla desglosa las dimensiones principales de una amenaza interna.

Dimensiones clave de una amenaza interna

Dimensión | Descripción | Ejemplo de impacto empresarial |

|---|---|---|

El actor | Una persona con acceso autorizado actual o anterior a la red, los sistemas o los datos de la organización. | Un vendedor recientemente despedido usa su nombre de usuario aún activo para descargar estrategias de ventas exclusivas para un nuevo competidor. |

La acción | Hacer mal uso intencional o no de ese acceso autorizado para afectar negativamente la confidencialidad, integridad o disponibilidad de la empresa. | Un empleado de marketing bien intencionado pero apurado publica accidentalmente una hoja de cálculo con información personal identificable de un cliente en un servidor web público. |

El activo | El objetivo de la acción, incluidos datos confidenciales, propiedad intelectual, sistemas financieros o reputación de marca. | Un administrador de sistemas, motivado por una queja personal, borra deliberadamente bases de datos operativas críticas, lo que provoca una interrupción en toda la empresa. |

El impacto | El daño resultante a la estabilidad financiera de la organización, su situación regulatoria, su continuidad operativa y la reputación de la marca. | Un gerente financiero cae en la trampa de un correo electrónico de phishing, lo que da lugar a la vulneración de sus credenciales ejecutivas y a una transferencia bancaria fraudulenta multimillonaria. |

Cada dimensión muestra cómo una falla en el proceso, la supervisión o la gobernanza ética puede generar daños comerciales significativos y tangibles.

La realidad financiera y operativa

Todo líder en cumplimiento normativo, recursos humanos y seguridad debe asumir esto, ya que el impacto financiero es alarmante. Análisis recientes muestran que las personas con información privilegiada son responsables de un porcentaje significativo de todas las filtraciones de datos, lo que eleva el coste anual promedio de la gestión de estos riesgos a la exorbitante cifra de 17,4 millones de dólares por organización .

Estas cifras lo dejan dolorosamente claro: se trata de un desafío de gobernanza que afecta a toda la empresa, no simplemente otro problema de TI por resolver.

Definir correctamente una amenaza interna implica considerarla un riesgo empresarial aprovechado mediante acceso legítimo. Ya sea un empleado descontento que exfiltra propiedad intelectual o un contratista descuidado que expone datos de clientes, el resultado es el mismo: un golpe directo a los resultados y la reputación de su organización.

Esta realidad exige un cambio radical de mentalidad. La antigua forma de usar la vigilancia reactiva e invasiva para "capturar" a personas después de un incidente es una estrategia perdedora que genera responsabilidad legal. El nuevo estándar es la prevención proactiva, no intrusiva y alineada con la EPPA. Se trata de identificar las señales conductuales y contextuales que indican un riesgo elevado de factor humano antes de que ocurra un incidente. Puede empezar con ventaja leyendo nuestra guía completa sobre indicadores de amenazas internas .

Las tres caras del riesgo interno: malicioso, negligente y comprometido

Si desea definir las amenazas internas de una manera que realmente beneficie a su empresa, debe comprender que no se trata de un solo problema. El riesgo se manifiesta de maneras completamente diferentes, impulsado por motivos y circunstancias únicos. Comprender estos tres arquetipos es el primer paso para desarrollar una estrategia de gestión de riesgos que funcione en el mundo real.

Centrarse únicamente en encontrar al típico "malo actor" es una estrategia destinada al fracaso. ¿Por qué? Porque ignora por completo las dos fuentes más comunes de incidentes internos.

El infiltrado malicioso: el saboteador deliberado

Este es el villano de la historia de las amenazas internas. El infiltrado malicioso es alguien que usa intencionalmente su acceso autorizado para causar daño. Sus motivos suelen ser profundamente personales, desde la desesperación financiera hasta la venganza pura y dura.

Imagine a un director de ventas, furioso tras ser ignorado para un ascenso, descargando discretamente toda la base de datos de clientes y sus planes estratégicos. Una semana después, renuncia y entrega esa invaluable propiedad intelectual directamente a su mayor competidor. Esto no es un accidente; es un acto de sabotaje calculado que las herramientas reactivas solo detectan después de que los datos se han perdido.

El infiltrado malicioso actúa con una intención clara. Ya sea impulsado por la codicia, el ego o la ideología, su objetivo es causar daños financieros, operativos o reputacionales directos a la organización.

Estos actores son especialmente peligrosos porque saben exactamente dónde se encuentran los datos valiosos y saben cómo eludir los controles de seguridad básicos sin generar alertas inmediatas. Sus acciones suelen implicar fraude, robo de propiedad intelectual o la destrucción deliberada de activos críticos.

El informante negligente: el catalizador involuntario

Sin duda, la fuente más común —y a menudo la más costosa— de riesgo interno es la negligencia interna. No son malas personas. Son empleados bienintencionados que cometen errores humanos simples que terminan teniendo consecuencias catastróficas. Sus acciones son fruto de la prisa, la distracción o la falta de conciencia, nunca de la malicia.

Piense en el gerente de recursos humanos que trabaja hasta tarde para terminar la nómina y que, sin querer, envía por correo electrónico una hoja de cálculo llena de salarios y números de la seguridad social de los empleados a la lista de distribución equivocada. O en el gerente de proyectos ocupado que, simplemente intentando ser eficiente, sube archivos confidenciales del proyecto a una cuenta personal de almacenamiento en la nube sin seguridad para trabajar desde casa.

Estos son los errores cotidianos que crean vulnerabilidades masivas. De hecho, una gran mayoría de los incidentes internos se deben a este tipo de negligencia involuntaria. Una estrategia que solo busca comportamientos maliciosos ignora por completo esta enorme área de riesgo.

El informante comprometido: el peón involuntario

La tercera cara del riesgo interno es el infiltrado comprometido: un empleado legítimo cuyas credenciales han sido robadas y ahora están siendo utilizadas por un atacante externo. Esta persona participa involuntariamente, convirtiéndose en una marioneta digital de un hacker.

Un escenario clásico es el de un sofisticado correo electrónico de phishing que parece provenir del departamento de TI, solicitando a un empleado que restablezca su contraseña. El empleado hace clic en el enlace, introduce sus credenciales en una página de inicio de sesión falsa y, sin saberlo, entrega las claves a un ciberdelincuente.

El atacante inicia sesión como ese empleado de confianza y navega por la red con acceso completamente legítimo. Para sus herramientas de seguridad, todo parece normal. Esto dificulta enormemente la detección de amenazas internas basada en modelos de vigilancia obsoletos, ya que el sistema solo detecta a un usuario válido realizando acciones para las que está autorizado.

Comprender los costos ocultos y el impacto empresarial

Cuando hablamos del impacto de una amenaza interna, la mayoría de la gente piensa en la limpieza inmediata. Pero eso es solo la punta del iceberg. Para comprender realmente el riesgo, hay que mirar más allá del incidente inicial y ver la cascada de daños financieros, operativos y reputacionales que pueden extenderse por toda la empresa durante años.

La primera ola de gastos es bastante obvia: equipos forenses, facturas legales y la urgencia de solucionar el problema. Pero la sangría financiera no termina ahí. Se expande rápidamente e incluye multas regulatorias por incumplimientos, primas de seguros desorbitadas y el enorme costo de notificar a los clientes y brindar servicios de monitoreo de crédito.

La fuga financiera de las respuestas reactivas

El impacto financiero de las amenazas internas es enorme y crece cada año. Una organización promedio gasta actualmente alrededor de 17,4 millones de dólares anuales en gestionar estos riesgos, una cifra que abarca desde la respuesta a incidentes hasta el daño reputacional.

Aquí está el quid de la cuestión: las empresas siguen invirtiendo en contención en lugar de prevención. Este modelo de gasto reactivo no solo es ineficiente, sino completamente insostenible a medida que las amenazas siguen evolucionando. Prevenir siempre es más rentable que curar, especialmente cuando la cura implica costosas investigaciones posteriores.

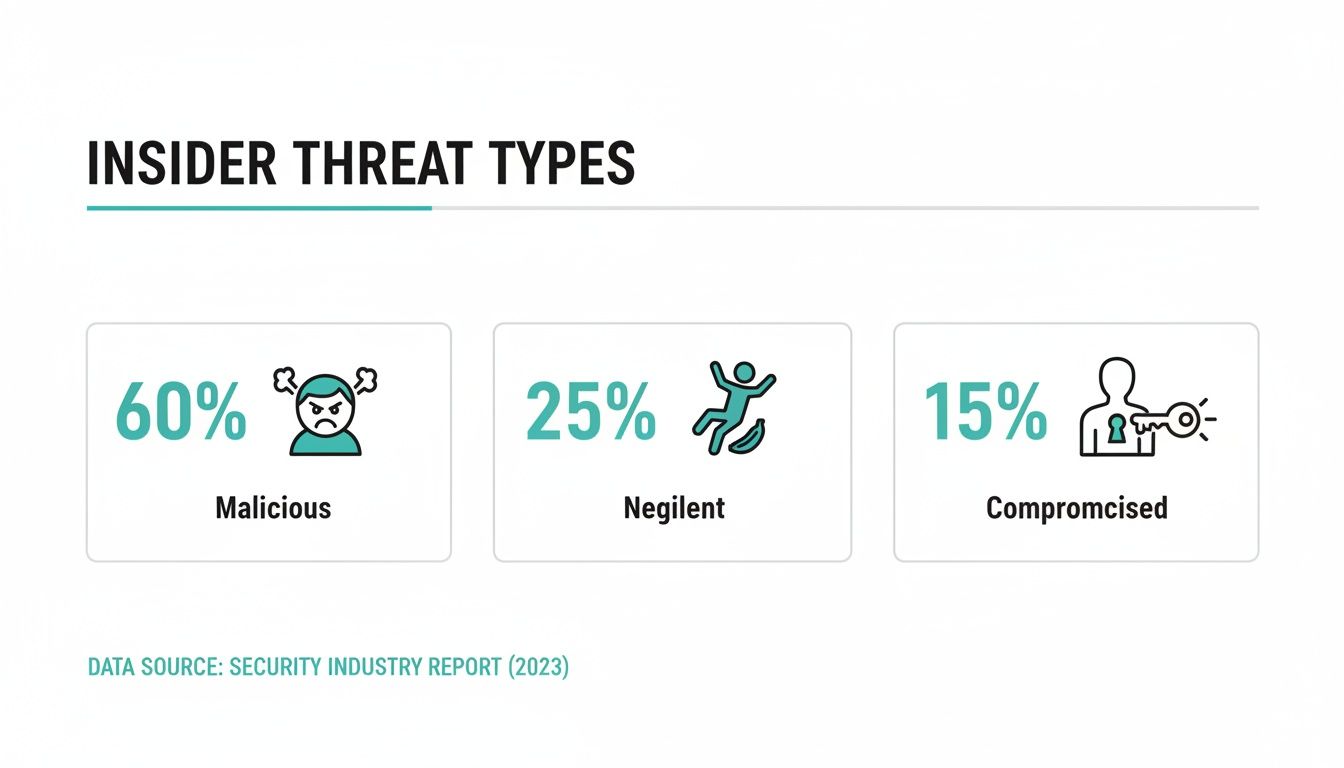

Esta infografía desglosa las principales categorías de amenazas internas y muestra los diferentes elementos humanos que están en juego.

Comprender estos distintos tipos de amenazas (maliciosas, negligentes y comprometidas) es fundamental para calcular el alcance total del posible impacto comercial y diseñar estrategias preventivas que realmente funcionen.

Más allá del balance: daños reputacionales y operativos

Si bien las cifras financieras son alarmantes, los costos intangibles pueden ser aún más devastadores. Un solo incidente de alto perfil puede destruir años de confianza del cliente y lealtad a la marca cuidadosamente construidas. Esta erosión de la confianza a menudo conduce a la pérdida de clientes, un impacto en el valor de mercado y un daño a la imagen pública increíblemente difícil de reconstruir.

Operativamente, las consecuencias pueden ser devastadoras. Piense en lo que sucede cuando se roba propiedad intelectual o secretos comerciales. La pérdida de esa ventaja competitiva puede frustrar el lanzamiento de productos, socavar su posición en el mercado y otorgar una victoria aplastante a sus competidores.

No olvide tampoco el daño interno. Las investigaciones largas e invasivas crean una cultura de sospecha y desconfianza, lo que mina la moral y perjudica la productividad mucho después de que el incidente se haya "resuelto". Puede explorar más sobre esta espiral descendente en nuestro análisis profundo sobre el verdadero coste de las investigaciones reactivas y su impacto en la salud de una empresa.

El daño real de una amenaza interna rara vez se limita a un solo evento. Se trata de una pérdida gradual de recursos financieros, ventaja competitiva y reputación en el mercado, impulsada por la incapacidad de pasar de una postura reactiva a una proactiva ante el riesgo.

En definitiva, todas las áreas de la empresa están conectadas. Un aspecto crucial para mitigar el impacto empresarial es la protección de la información confidencial, y puede proteger aún más a su empresa de las filtraciones de datos con prácticas seguras de destrucción de datos para cerrar posibles brechas de seguridad. Reconocer estos costos interconectados crea un sólido argumento comercial para adoptar un enfoque moderno, ético y no intrusivo para la gestión interna de riesgos. Redefine la prevención no como un gasto de seguridad, sino como una estrategia fundamental para proteger sus resultados y garantizar la resiliencia empresarial a largo plazo.

Por qué los métodos de detección tradicionales no le ayudan a su negocio

Muchas empresas operan bajo la peligrosa suposición de que su infraestructura de seguridad actual cubre los riesgos internos. Herramientas como la Prevención de Pérdida de Datos (DLP) y la Monitorización de la Actividad del Usuario (UAM) prometen visibilidad, pero son tecnologías basadas en la vigilancia que crean una peligrosa "brecha de prevención" que deja a las empresas completamente expuestas a responsabilidades legales y financieras.

Estos métodos tradicionales son fundamentalmente reactivos. Están diseñados para dar la alarma después de que ya se haya producido una posible infracción de las políticas. Esperar una alerta de filtración de datos no es una estrategia; es admitir un fracaso.

Este enfoque a posteriori implica que el daño, ya sea una exfiltración de datos, un sabotaje del sistema o una infracción de cumplimiento, ya está en marcha. En lugar de prevenir el incendio, estas herramientas son solo alarmas. Obligan a sus equipos a un ciclo constante y costoso de investigación forense y control de daños, diseñado únicamente para analizar un evento ya ocurrido, no para detectar las primeras señales de advertencia.

El peso aplastante de los falsos positivos

Las herramientas tradicionales de vigilancia operan mediante una amplia red de detección, detectando cualquier actividad que se desvíe de un conjunto rígido de reglas predefinidas. ¿El resultado? Una avalancha abrumadora de falsos positivos. Los equipos de seguridad y RR. HH. se ven obligados a investigar innumerables alertas sin sentido, desperdiciando tiempo y recursos valiosos investigando eventos que no representan un riesgo real.

Esta constante fatiga de alerta desensibiliza a los equipos, aumentando considerablemente la probabilidad de que una amenaza real pase desapercibida entre tanto ruido. Es un modelo ineficiente e insostenible que mantiene a su personal más valioso atascado en tareas de bajo valor en lugar de centrarse en lo que importa: la mitigación proactiva de riesgos.

Navegando por un campo minado legal y ético

Además de ser operativamente torpes, las herramientas de vigilancia generan graves problemas legales y éticos. La vigilancia agresiva de los empleados puede fácilmente convertirse en una invasión de la privacidad, creando un entorno laboral hostil y desconfiado.

En Estados Unidos, este enfoque suele contravenir regulaciones como la Ley de Protección al Empleado contra el Polígrafo (EPPA) , que establece límites estrictos sobre cómo los empleadores pueden evaluar la integridad de un empleado. Recurrir a herramientas invasivas no solo no previene las amenazas, sino que también expone a la empresa a graves responsabilidades legales y a un deterioro cultural.

Un entorno basado en la vigilancia erosiona el vínculo psicológico entre empleador y empleado. Daña la moral, sofoca la colaboración y, en última instancia, perjudica la productividad, convirtiendo la gestión de riesgos en una fuente de fricción organizacional en lugar de una fuente de resiliencia.

Este es un punto crítico para los líderes de RR. HH., Legal y Cumplimiento. Confiar en herramientas invasivas no solo impide prevenir las amenazas eficazmente, sino que también expone a la empresa a responsabilidades legales y al deterioro cultural.

El alto costo de la detección lenta

La falla fundamental de los métodos tradicionales es su incapacidad para detectar riesgos a tiempo. Es un punto ciego enorme, y las cifras lo demuestran. Encuestas recientes del sector muestran que el 93 % de los líderes de seguridad considera que las amenazas internas son tan difíciles o más difíciles de detectar que los ataques externos, y tan solo el 23 % confía plenamente en su capacidad para detenerlas antes de que se produzcan daños graves.

Este déficit de detección tiene graves consecuencias financieras. Las organizaciones tardan un promedio de 81 días en resolver un incidente interno , y los costos aumentan drásticamente cuanto más tiempo pasa sin detectarse una amenaza. Para los responsables de riesgos y cumplimiento, estos largos periodos de detección y la baja confianza en los controles existentes representan una enorme responsabilidad financiera y reputacional. Puede obtener más información sobre estos desafíos en el Informe de Riesgos Internos de 2025 .

Análisis forense reactivo vs. prevención proactiva

La diferencia entre el método antiguo y el nuevo es evidente. Se trata de un cambio fundamental en la filosofía: pasar de una cultura de sospecha y reacción a una de integridad proactiva y prevención. La siguiente tabla detalla cómo se aplica esto en la práctica.

Atributo | Vigilancia reactiva y análisis forense (a la antigua usanza) | Prevención proactiva y ética (El nuevo estándar) |

|---|---|---|

Filosofía fundamental | Detecte a los malos actores después del hecho a través de un monitoreo invasivo de los empleados. | Identifique los riesgos del factor humano antes de que se conviertan en incidentes. |

Método primario | Vigilancia, alertas basadas en reglas e investigación después de los hechos. | Evaluaciones de riesgos e indicadores de comportamiento éticos y compatibles con la EPPA. |

Enfoque clave | ¿Qué pasó? (Analizando eventos pasados) | ¿Qué podría pasar? (Anticipando riesgos futuros) |

Impacto en los empleados | Crea una cultura de desconfianza, miedo y "nosotros contra ellos". Daña la moral. | Fomenta una cultura de integridad y seguridad psicológica. Respeta la dignidad. |

Riesgo legal y ético | Alto. A menudo viola normas y regulaciones de privacidad como la EPPA. | Bajo. Diseñado desde cero para ser totalmente compatible y no intrusivo. |

Resultado empresarial | Altos costos por incidentes, investigaciones, multas y rotación de personal. | Responsabilidad reducida, menores costos de incidentes y una organización más resiliente. |

En definitiva, aferrarse a herramientas reactivas significa estar siempre un paso por detrás. La prevención proactiva, en cambio, le da el control, permitiéndole gestionar el riesgo del factor humano de forma inteligente, ética y eficaz.

Un nuevo estándar: prevención proactiva con IA ética

Las antiguas herramientas basadas en la vigilancia están fallando. Esto deja a todos los líderes de cumplimiento, riesgo y RR. HH. planteándose la misma pregunta crucial: ¿Cómo detener una amenaza imprevista sin crear una cultura de desconfianza? La respuesta es un cambio de paradigma completo, que se aleja de la vigilancia reactiva y se acerca a una gobernanza de riesgos proactiva y ética. Este nuevo estándar no se trata de vigilar a los empleados, sino de comprender las señales de riesgo organizacional.

Esta forma moderna de definir la gestión de amenazas internas se basa en el respeto a la dignidad de los empleados y el cumplimiento inquebrantable de normativas como la Ley de Protección al Empleado mediante Polígrafo (EPPA). La plataforma E-Commander de Logical Commander rechaza por completo métodos invasivos como la monitorización de correos electrónicos personales o el análisis de pulsaciones de teclas, tácticas que no solo son legalmente arriesgadas, sino que también perjudican la moral de los empleados.

En cambio, nuestra plataforma basada en IA actúa como un sistema nervioso central para la inteligencia de riesgos de su organización. Conecta y analiza éticamente los datos dispersos y relacionados con el negocio que ya posee. No se trata de espiar. Se trata de ver finalmente el panorama completo.

Cómo la IA ética identifica el riesgo de forma proactiva

Un sistema avanzado de IA para la mitigación de riesgos humanos no busca "personas malintencionadas". Busca patrones y conexiones que indiquen un riesgo elevado de factor humano. Al analizar información no personal y laboral, puede detectar señales de alerta críticas mucho antes de que se conviertan en incidentes perjudiciales.

Este proceso se trata de conexiones inteligentes, no de vigilancia:

Centralización de datos de riesgo: reúne información comercial relevante de varios sistemas para crear una visión única y unificada del riesgo organizacional.

Identificación de conflictos de intereses: Puede detectar relaciones no reveladas o actividades comerciales externas que podrían comprometer el juicio de un empleado o conducir al fraude.

Análisis de señales de integridad: detecta patrones que sugieren una mayor probabilidad de mala conducta o faltas éticas sin emitir juicios sobre el carácter de un individuo.

Respeto de los límites de privacidad: opera estrictamente dentro de una plataforma que cumple con la EPPA , lo que garantiza que ningún análisis cruce territorio legal o éticamente prohibido.

Este enfoque brinda a los líderes la oportunidad de intervenir de forma constructiva y preventiva. Se trata de gestionar el riesgo, no de castigar a las personas.

El nuevo estándar de prevención de riesgos no consiste en pillar a alguien en el acto. Se trata de identificar la confluencia de factores de riesgo que posibilitan un acto y abordarlos antes de que se produzcan daños, preservando así la integridad institucional y la dignidad de los empleados.

Pasando de la policía a la gobernanza

Este modelo proactivo supone una ruptura fundamental con alternativas obsoletas e ineficaces como la UAM y la DLP. Mientras que las herramientas tradicionales tratan a los empleados como posibles sospechosos, una plataforma de IA ética como E-Commander dota a la organización de previsión. Transfiere el enfoque de las costosas investigaciones posteriores a los hechos a una gobernanza de riesgos inteligente y con visión de futuro.

Un principio fundamental de la prevención de riesgos moderna, especialmente contra las amenazas internas, es la adopción de un modelode seguridad de confianza cero . La filosofía de «nunca confiar, siempre verificar» se alinea perfectamente con un enfoque ético de IA. Ambas estrategias priorizan la verificación y la evaluación de riesgos sobre la confianza ciega, creando un entorno mucho más resiliente y seguro.

En definitiva, esto permite a las organizaciones definir la gestión de amenazas internas no como una función punitiva, sino como una capacidad estratégica. Protege los resultados, salvaguarda la reputación y construye una cultura más sólida y resiliente basada en la integridad y el respeto mutuo. Así es como se anticipa al riesgo del factor humano de forma ética, eficaz e inteligente.

Tome el control de su panorama de riesgos internos

Definir una amenaza interna es un buen punto de partida, pero tomar medidas decisivas es lo que realmente protege a su organización. Ahora ve todo el espectro de riesgos: desde el sabotaje calculado de un infiltrado malintencionado hasta el error involuntario de un empleado bienintencionado. También comprende por qué las herramientas tradicionales y reactivas fracasan sistemáticamente en ofrecer una protección real.

Aferrarse a métodos forenses y de vigilancia obsoletos implica aceptar directamente un riesgo innecesario. Los inmensos costos de la inacción, medidos en millones de dólares, pérdida de propiedad intelectual y reputaciones destrozadas, son demasiado altos como para ignorarlos. Esperar a que ocurra un incidente para responder ya no es una estrategia empresarial viable ni defendible. Las responsabilidades operativas y legales son simplemente demasiado elevadas.

Adopte un enfoque proactivo y ético

Es hora de superar el paradigma fallido de la vigilancia reactiva. Un enfoque moderno para la gestión de riesgos de capital humano es proactivo, no intrusivo y fundamentalmente ético. Reconoce que la gran mayoría del riesgo interno no proviene de la malicia, sino de factores humanos que pueden identificarse y gestionarse antes de que se intensifiquen.

Al adoptar un nuevo estándar basado en la gestión preventiva de riesgos basada en IA , puede pasar de una postura de control de daños a una de previsión estratégica. No se trata de una monitorización invasiva, sino de analizar éticamente las señales de riesgo organizacional para obtener la inteligencia necesaria para actuar preventivamente. Este método protege sus resultados, refuerza su marco de cumplimiento normativo y preserva la dignidad de los empleados.

La ventaja más significativa de una estrategia proactiva es el control. Permite a su organización gestionar el riesgo del factor humano según sus propios términos, guiados por la inteligencia y la ética, en lugar de verse obligado a reaccionar ante una crisis generada por terceros.

El nuevo estándar en gestión de riesgos

Ahora comprende claramente qué significa definir realmente las amenazas internas y reconocer las deficiencias de los sistemas heredados. Este conocimiento le brinda la oportunidad de liderar un cambio crucial dentro de su organización: un cambio que proteja sus finanzas, su reputación y a su personal.

Realizar este cambio implica más que simplemente adoptar nuevas tecnologías; implica comprometerse con un estándar más alto de gobernanza e integridad. Se trata de construir una organización resiliente que pueda anticipar y neutralizar el riesgo antes de que se materialice. El siguiente paso es ver cómo funciona este nuevo estándar en la práctica.

Preguntas frecuentes sobre amenazas internas

Al adentrarse en el mundo del riesgo interno, surgen muchas preguntas. Es un tema complejo, pero comprender los fundamentos es crucial. Analicemos algunas de las preguntas más comunes que plantean los líderes al intentar proteger sus organizaciones desde dentro.

Aquí encontrará algunas respuestas rápidas a las preguntas que escuchamos con más frecuencia.

Pregunta | Respuesta |

|---|---|

¿Cuál es la diferencia entre un riesgo interno y una amenaza interna? | Considere el riesgo interno como el potencial de daño. Es una categoría amplia que incluye errores involuntarios, como que un empleado envíe accidentalmente un archivo confidencial por correo electrónico a la persona equivocada. Una amenaza interna es el lado malicioso de ese riesgo, cuando alguien actúa intencionalmente para causar daño, como robar propiedad intelectual para beneficio propio. |

¿Es una plataforma de prevención moderna lo mismo que un software de monitorización de empleados? | En absoluto. Las herramientas de monitoreo tradicionales se basan en la vigilancia: monitorean las pulsaciones de teclas o graban pantallas para detectar comportamientos indebidos de forma reactiva. Una plataforma moderna y ética como E-Commander de Logical Commander analiza datos de riesgo relacionados con la empresa para identificar proactivamente señales de riesgo antes de un incidente, todo ello sin vigilancia invasiva. Se trata de prevención, no de vigilancia. |

¿Un empleado que hace clic en un enlace de phishing se considera una amenaza interna? | Por supuesto. Este es un ejemplo perfecto de un empleado interno negligente o comprometido . Si bien el empleado no pretendía causar daño, su acceso autorizado fue la puerta de entrada para el ataque externo. Por eso, cualquier estrategia eficaz debe tener en cuenta el error humano, que es mucho más común que el sabotaje deliberado. |

¿Es posible realmente prevenir las amenazas internas sin vigilancia? | Sí, y es un enfoque más inteligente y eficaz. La verdadera prevención no consiste en vigilar a todos, sino en comprender los indicadores de riesgo. Al usar IA para analizar la información empresarial dentro de un marco ético estricto que cumple con la EPPA , se pueden detectar y abordar riesgos —como un conflicto de intereses o la necesidad de reforzar las políticas— sin comprometer la privacidad ni la moral de los empleados. |

Acertar con estas distinciones es el primer paso. Ayuda a definir una estrategia que no solo sea más eficaz para proteger a su organización, sino que también fomente una cultura de integridad en lugar de una de sospecha.

¿Listo para pasar de una postura reactiva a una prevención proactiva? Logical Commander ofrece una plataforma ética basada en IA para gestionar el riesgo del factor humano sin vigilancia invasiva. Descubra cómo nuestra solución, que cumple con la EPPA, puede proteger las finanzas, la reputación y a su personal.

%20(2)_edited.png)