Comment définir la menace interne : un guide de prévention proactive

- Marketing Team

- 26 déc. 2025

- 18 min de lecture

Allons droit au but. Une menace interne n'est pas un problème obscur et marginal géré par le service informatique. Il s'agit d'un risque majeur pour l'entreprise, lié à une personne qui détient déjà les clés du système – un employé, un prestataire, voire un partenaire de confiance – et qui utilise son accès légitime pour nuire à votre organisation.

Il s'agit d'un risque humain fondamental, et que les dommages soient intentionnels ou non, les conséquences sur vos résultats financiers, votre réputation et votre conformité réglementaire sont tout aussi graves. Réagir après coup est une stratégie vouée à l'échec ; la nouvelle norme est la prévention proactive et éthique.

Qu’est-ce qu’une menace interne en termes d’entreprise ?

En termes simples, définir une menace interne revient à reconnaître le potentiel de toute personne ayant un accès autorisé à vos actifs à causer des dommages importants. Cela va bien au-delà des cyberattaques. On parle de fraude financière, de perte de propriété intellectuelle inestimable, de perturbations opérationnelles paralysantes et d'atteintes à la réputation dont la réparation peut prendre des années.

Le véritable danger réside dans le fait que ces individus sont déjà infiltrés au sein de votre système de défense. Vos pare-feu et outils de surveillance traditionnels sont totalement inefficaces pour les détecter, ce qui rend leurs actions extrêmement difficiles à repérer jusqu'à ce qu'il soit bien trop tard. Il s'agit d'un problème humain qui exige une solution centrée sur l'humain, et non une technologie réactive accrue.

Les trois visages d'une menace interne

Les principaux cadres de gestion des risques d'organismes tels que la CISA et le NIST ne considèrent pas cette menace comme un phénomène unique. Ils la décomposent en trois catégories distinctes, car comprendre le « pourquoi » est tout aussi important que le « quoi » pour élaborer une stratégie de prévention.

Employés malveillants : Ce sont les « mauvais éléments » classiques. Ils causent intentionnellement du tort pour des raisons personnelles, de vengeance, voire idéologiques. Imaginez un employé mécontent qui emporte toute votre liste de clients chez un concurrent.

Erreurs internes négligentes : Bien plus fréquentes, il s’agit d’employés qui commettent des erreurs involontaires aux conséquences désastreuses. Ils peuvent par exemple mal configurer un serveur, se faire piéger par une arnaque par hameçonnage sophistiquée ou envoyer accidentellement des données sensibles à la mauvaise personne. Leur intention n’est pas malveillante, mais l’impact sur l’entreprise est tout aussi grave.

Personnel interne compromis : Ces personnes sont les pions involontaires d’une attaque de plus grande envergure. Un pirate externe vole leurs identifiants et utilise leur accès légitime pour se déplacer au sein de votre réseau. Pour vos systèmes de sécurité, elles apparaissent comme un employé de confiance.

Pour mieux comprendre ces concepts du point de vue de la responsabilité des entreprises, le tableau ci-dessous détaille les dimensions essentielles d'une menace interne.

Dimensions clés d'une menace interne

Dimension | Description | Exemple d'impact commercial |

|---|---|---|

L'acteur | Une personne ayant actuellement ou ayant déjà eu un accès autorisé au réseau, aux systèmes ou aux données de l'organisation. | Un vendeur récemment licencié utilise son compte encore actif pour télécharger des stratégies de vente exclusives à un nouveau concurrent. |

L'action | Utiliser, intentionnellement ou non, cet accès autorisé à mauvais escient, au détriment de la confidentialité, de l'intégrité ou de la disponibilité des données de l'entreprise. | Un employé du service marketing, bien intentionné mais pressé par le temps, publie accidentellement une feuille de calcul contenant des informations personnelles sensibles sur les clients sur un serveur web accessible au public. |

L'actif | L'objectif de l'action peut inclure des données confidentielles, la propriété intellectuelle, les systèmes financiers ou la réputation de la marque. | Un administrateur système, motivé par un grief personnel, supprime délibérément des bases de données opérationnelles critiques, provoquant une panne générale au sein de l'entreprise. |

L'impact | Les dommages qui en résultent pour la stabilité financière de l'organisation, sa position réglementaire, la continuité de ses opérations et sa réputation de marque. | Un directeur financier se laisse piéger par un courriel d'hameçonnage ciblé, ce qui entraîne la compromission des identifiants de la direction et un virement frauduleux de plusieurs millions de dollars. |

Chaque dimension illustre comment une défaillance dans les processus, la supervision ou la gouvernance éthique peut entraîner des dommages commerciaux importants et concrets.

La réalité financière et opérationnelle

Chaque responsable de la conformité, des ressources humaines et de la sécurité doit impérativement intégrer cette réalité, car l'impact financier est colossal. Une analyse récente révèle que les employés sont responsables d'un pourcentage important des violations de données, ce qui porte le coût annuel moyen de la gestion de ces risques à la somme astronomique de 17,4 millions de dollars par organisation .

Ces chiffres le démontrent de façon criante : il s’agit d’un défi de gouvernance à l’échelle de l’entreprise, et non d’un simple problème informatique à résoudre.

Définir correctement la menace interne, c'est la considérer comme un risque commercial exploité grâce à un accès légitime. Qu'il s'agisse d'un employé mécontent qui exfiltre de la propriété intellectuelle ou d'un sous-traitant négligent qui divulgue des données clients, le résultat est le même : un coup dur porté directement aux résultats financiers et à la réputation de votre organisation.

Cette réalité exige un changement radical de mentalité. L'ancienne approche, consistant à utiliser une surveillance réactive et intrusive pour « prendre en flagrant délit » après coup, est une stratégie vouée à l'échec et source de litiges. La nouvelle norme est une prévention proactive, non intrusive et conforme à la loi EPPA. Il s'agit d'identifier les signaux comportementaux et contextuels révélateurs d'un risque accru lié au facteur humain avant qu'un incident ne survienne. Pour vous préparer au mieux, consultez notre guide complet sur les indicateurs de menaces internes .

Les trois visages du risque interne : malicieux, négligent et compromission

Pour définir la menace interne de manière à réellement aider votre entreprise, il est essentiel de comprendre qu'il ne s'agit pas d'un problème unique. Le risque se manifeste de façons très diverses, motivé par des raisons et des circonstances spécifiques. La compréhension de ces trois archétypes constitue la première étape vers l'élaboration d'une stratégie de gestion des risques efficace en situation réelle.

Se focaliser uniquement sur la recherche du « mauvais acteur » classique est une stratégie vouée à l'échec. Pourquoi ? Parce qu'elle ignore complètement les deux sources les plus fréquentes d'incidents internes.

L'initié malveillant : le saboteur délibéré

Voici le véritable antagoniste dans les histoires de menaces internes. L'initié malveillant est une personne qui utilise intentionnellement son accès autorisé pour nuire. Ses motivations sont souvent profondément personnelles, allant du désespoir financier à la pure vengeance.

Imaginez un directeur commercial, furieux d'avoir été écarté d'une promotion, qui télécharge discrètement l'intégralité de votre base de données clients et vos plans stratégiques. Une semaine plus tard, il démissionne et transmet ce précieux capital intellectuel à votre principal concurrent. Il ne s'agit pas d'un accident ; c'est un acte de sabotage délibéré que les outils de détection ne repèrent qu'une fois les données disparues.

L'initié malveillant agit avec une intention manifeste. Qu'il soit motivé par l'avidité, l'ego ou l'idéologie, son objectif est de nuire directement à l'organisation sur le plan financier, opérationnel ou de la réputation.

Ces acteurs sont particulièrement dangereux car ils connaissent précisément l'emplacement des données sensibles et savent comment contourner les contrôles de sécurité de base sans éveiller immédiatement les soupçons. Leurs actions impliquent souvent la fraude, le vol de propriété intellectuelle ou la destruction délibérée d'actifs critiques.

L'initié négligent : le catalyseur involontaire

La source de risque interne la plus fréquente – et souvent la plus coûteuse – est la négligence de l'employé. Il ne s'agit pas de personnes mal intentionnées, mais d'employés bien intentionnés qui commettent de simples erreurs humaines aux conséquences catastrophiques. Leurs actes sont dus à la précipitation, à l'inattention ou à un manque de vigilance, jamais à la malice.

Imaginez le responsable RH qui, travaillant tard pour finaliser la paie, envoie par erreur un fichier Excel contenant les salaires et numéros de sécurité sociale des employés à la mauvaise liste de diffusion. Ou encore le chef de projet débordé qui, dans un souci d'efficacité, télécharge des fichiers confidentiels sur un compte de stockage cloud personnel et non sécurisé pour travailler à domicile.

Ce sont ces erreurs quotidiennes qui engendrent d'importantes vulnérabilités. En effet, une grande majorité des incidents liés à la malveillance interne résultent de ce type de négligence involontaire. Une stratégie qui se contente de traquer les comportements malveillants ignore totalement cet immense champ de risques.

L'initié compromis : le pion malgré lui

Le troisième aspect du risque interne est celui de l'employé compromis : un collaborateur légitime dont les identifiants ont été volés et sont désormais utilisés par un attaquant externe. Cette personne est un participant malgré elle, devenant de fait une marionnette numérique entre les mains d'un pirate informatique.

Un scénario classique met en scène un courriel d'hameçonnage sophistiqué, imitant un message du service informatique, demandant à un employé de réinitialiser son mot de passe. L'employé clique sur le lien, saisit ses identifiants sur une fausse page de connexion convaincante et, sans le savoir, remet ses données à un cybercriminel.

L'attaquant se connecte alors en tant qu'employé de confiance et navigue sur le réseau avec des accès parfaitement légitimes. Pour vos outils de sécurité, tout semble normal. Dès lors, la détection des menaces internes basée sur d'anciens modèles de surveillance s'avère extrêmement difficile, car le système ne fait que constater qu'un utilisateur légitime effectue des actions autorisées.

Comprendre les coûts cachés et leur impact sur l'entreprise

Lorsqu'on évoque l'impact d'une menace interne, la plupart des gens pensent à la gestion immédiate de la situation. Mais ce n'est que la partie émergée de l'iceberg. Pour appréhender pleinement le risque, il faut aller au-delà de l'incident initial et considérer la cascade de dommages financiers, opérationnels et de réputation qui peut se répercuter sur une entreprise pendant des années.

La première vague de dépenses est assez évidente : les équipes d’experts, les frais juridiques et les efforts immédiats pour combler le déficit. Mais l’hémorragie financière ne s’arrête pas là. Elle s’étend rapidement aux amendes réglementaires pour non-conformité, à l’envolée des primes d’assurance et au coût exorbitant de l’information des clients et de la mise en place de services de surveillance du crédit.

Le gouffre financier des réponses réactives

L'impact financier des menaces internes est considérable et ne cesse de croître. Une entreprise dépense en moyenne 17,4 millions de dollars par an pour gérer ces risques, un montant qui englobe tout, de la réponse aux incidents à l'atteinte à la réputation.

Voici le hic : les entreprises continuent d’investir massivement dans le confinement plutôt que dans la prévention. Ce modèle de dépenses réactives est non seulement inefficace, mais aussi totalement insoutenable face à l’évolution constante des menaces. La prévention est toujours plus rentable que le traitement, surtout lorsque ce dernier implique des enquêtes coûteuses menées a posteriori.

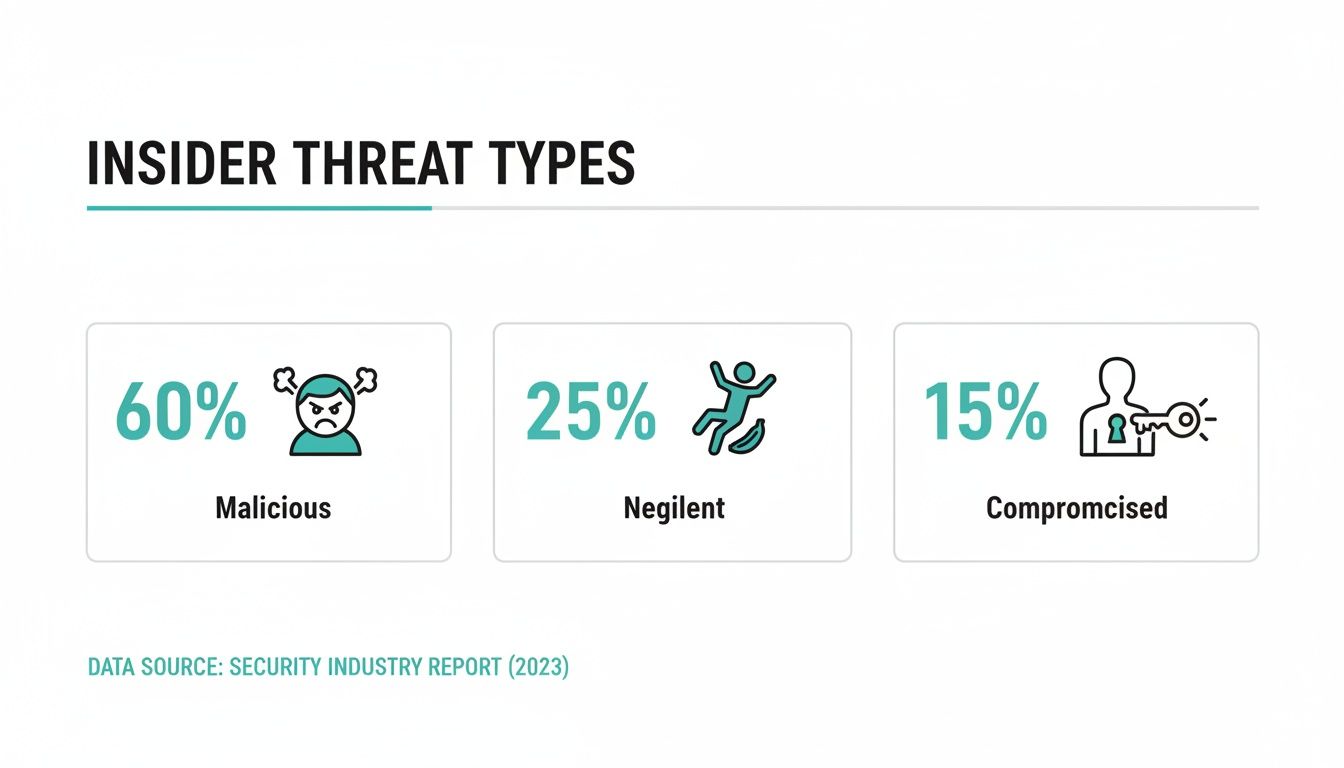

Cette infographie détaille les principales catégories de menaces internes, en montrant les différents facteurs humains en jeu.

Comprendre ces différents types de menaces (malveillantes, négligentes et compromises) est crucial pour calculer l'étendue complète de l'impact potentiel sur l'entreprise et adapter les stratégies préventives qui fonctionnent réellement.

Au-delà du bilan : préjudices réputationnels et opérationnels

Si les conséquences financières sont vertigineuses, les coûts indirects peuvent être encore plus dévastateurs. Un seul incident médiatisé peut anéantir des années de confiance et de fidélité client patiemment construites. Cette érosion de la confiance entraîne souvent une perte de clientèle, une chute de la valeur marchande et une image publique ternie, extrêmement difficile à redorer.

Sur le plan opérationnel, les conséquences peuvent être désastreuses. Imaginez ce qui se passe en cas de vol de propriété intellectuelle ou de secrets commerciaux. La perte de cet avantage concurrentiel peut compromettre le lancement de produits, fragiliser votre position sur le marché et offrir une victoire éclatante à vos concurrents.

N'oublions pas non plus les dégâts internes. Les enquêtes longues et intrusives engendrent un climat de suspicion et de méfiance, minant le moral et la productivité bien après la « résolution » de l'incident. Pour en savoir plus sur ce cercle vicieux, consultez notre analyse approfondie du coût réel des enquêtes réactives et de leur impact sur la santé d'une entreprise.

Les véritables dégâts causés par une menace interne ne se limitent que rarement à un seul événement. Il s'agit d'une lente érosion des ressources financières, de l'avantage concurrentiel et de la réputation sur le marché, alimentée par l'incapacité à passer d'une approche réactive à une approche proactive en matière de gestion des risques.

En définitive, tous les aspects de l'entreprise sont interconnectés. Un élément crucial pour atténuer l'impact sur l'activité consiste à protéger les informations sensibles. Vous pouvez renforcer la protection de votre entreprise contre les violations de données grâce à des pratiques de destruction sécurisées , permettant ainsi de combler les failles de sécurité potentielles. La prise en compte de ces coûts interdépendants justifie pleinement l'adoption d'une approche moderne, éthique et non intrusive de la gestion des risques internes. Elle permet de repenser la prévention non plus comme une dépense de sécurité, mais comme une stratégie fondamentale pour préserver vos résultats et garantir la pérennité de votre entreprise.

Pourquoi les méthodes de détection traditionnelles échouent-elles pour votre entreprise ?

De nombreuses entreprises partent du principe dangereux que leur système de sécurité actuel couvre les risques internes. Des outils comme la prévention des pertes de données (DLP) et la surveillance de l'activité des utilisateurs (UAM) promettent une meilleure visibilité, mais ce sont des technologies de surveillance qui créent un dangereux « fossé de prévention », exposant ainsi les entreprises à des risques juridiques et financiers importants.

Ces méthodes traditionnelles sont fondamentalement réactives. Elles sont conçues pour donner l'alerte une fois qu'une violation potentielle des politiques s'est déjà produite. Attendre une alerte de fuite de données n'est pas une stratégie ; c'est un aveu d'échec.

Cette approche a posteriori signifie que les dégâts — qu'il s'agisse d'exfiltration de données, de sabotage de système ou de non-conformité — sont déjà en cours. Au lieu de prévenir l'incendie, ces outils ne sont que des alarmes incendie. Ils contraignent vos équipes à un cycle constant et coûteux d'investigation numérique et de gestion des dommages, conçus uniquement pour analyser un événement passé, et non pour repérer les signes avant-coureurs.

Le poids écrasant des faux positifs

Les outils de surveillance traditionnels fonctionnent en ratissant large, signalant toute activité s'écartant d'un ensemble de règles rigides et prédéfinies. Résultat ? Un flot incessant de faux positifs. Les équipes de sécurité et des ressources humaines sont contraintes de traiter d'innombrables alertes inutiles, gaspillant un temps et des ressources précieux à enquêter sur des événements qui ne présentent aucun risque réel.

Cette surcharge d'alertes constantes désensibilise les équipes, augmentant considérablement le risque qu'une menace réelle passe inaperçue. Ce modèle inefficace et non viable maintient vos collaborateurs les plus précieux englués dans des tâches à faible valeur ajoutée, au lieu de les concentrer sur l'essentiel : la gestion proactive des risques.

Naviguer dans un champ de mines juridique et éthique

Outre leur complexité opérationnelle, les outils de surveillance soulèvent d'importants problèmes juridiques et éthiques. La surveillance intrusive des employés peut facilement constituer une atteinte à la vie privée, instaurant un climat de travail hostile et empreint de méfiance.

Aux États-Unis, cette approche se heurte souvent à des réglementations telles que l' Employee Polygraph Protection Act (EPPA) , qui encadre strictement la manière dont les employeurs peuvent évaluer l'intégrité de leurs employés. Recourir à des outils intrusifs non seulement ne permet pas de contrer les menaces, mais expose également l'entreprise à de graves responsabilités juridiques et à une dégradation de sa culture d'entreprise.

Un environnement fondé sur la surveillance érode le contrat psychologique entre employeur et employé. Il nuit au moral, étouffe la collaboration et, en fin de compte, compromet la productivité, transformant la gestion des risques en une source de frictions organisationnelles plutôt qu'en un facteur de résilience.

Il s'agit d'un point crucial pour les responsables des ressources humaines, des affaires juridiques et de la conformité. Le recours à des outils intrusifs non seulement ne permet pas de prévenir efficacement les menaces, mais expose également l'entreprise à des risques juridiques et à une dégradation de sa culture d'entreprise.

Le coût élevé d'une détection lente

Le défaut fondamental des méthodes traditionnelles réside dans leur incapacité à détecter les risques en amont. Il s'agit d'un angle mort majeur, et les chiffres le confirment. De récentes enquêtes sectorielles révèlent que 93 % des responsables de la sécurité estiment que les menaces internes sont aussi difficiles, voire plus difficiles, à détecter que les attaques externes, et seulement 23 % se disent pleinement confiants dans leur capacité à les stopper avant que des dommages importants ne surviennent.

Ce déficit de détection a de graves conséquences financières. Les organisations mettent en moyenne 81 jours à résoudre un incident interne , et les coûts augmentent considérablement si la menace reste indétectée plus longtemps. Pour les responsables de la gestion des risques et de la conformité, ces longs délais de détection et le manque de confiance dans les contrôles existants représentent un risque financier et de réputation majeur. Pour en savoir plus sur ces enjeux, consultez le rapport 2025 sur les risques liés aux activités internes .

Médecine légale réactive vs prévention proactive

La différence entre l'ancienne et la nouvelle approche est flagrante. Il s'agit d'un changement philosophique fondamental, passant d'une culture de la suspicion et de la réaction à une culture d'intégrité proactive et de prévention. Le tableau ci-dessous illustre concrètement ce changement.

Attribut | Surveillance réactive et criminalistique (l'ancienne méthode) | Prévention proactive et éthique (la nouvelle norme) |

|---|---|---|

Philosophie fondamentale | Démasquer les mauvais acteurs après coup grâce à une surveillance intrusive des employés. | Identifier les risques liés aux facteurs humains avant qu'ils ne dégénèrent en incidents. |

Méthode principale | Surveillance, alertes basées sur des règles et enquêtes a posteriori. | Évaluations des risques et indicateurs comportementaux éthiques et conformes à la loi EPPA. |

Points clés | Que s'est-il passé ? (Analyse des événements passés) | Que pourrait-il se passer ? (Anticiper les risques futurs) |

Impact sur les employés | Crée un climat de méfiance, de peur et de division entre « nous » et « eux ». Détériore le moral. | Favorise une culture d'intégrité et de sécurité psychologique. Respecte la dignité. |

Risques juridiques et éthiques | Élevé. Viole souvent les normes et réglementations en matière de protection de la vie privée, comme l'EPPA. | Bas. Conçu dès le départ pour être entièrement conforme et non intrusif. |

Résultat commercial | Coûts élevés liés aux incidents, aux enquêtes, aux amendes et au roulement du personnel. | Responsabilité réduite, coûts d'incidents moindres et organisation plus résiliente. |

En définitive, s'en tenir à des outils réactifs signifie être toujours à la traîne. La prévention proactive, en revanche, vous donne le contrôle et vous permet de gérer les risques liés aux facteurs humains de manière intelligente, éthique et efficace.

Une nouvelle norme : la prévention proactive grâce à une IA éthique

Les anciens outils de surveillance sont défaillants. De ce fait, tous les responsables de la conformité, des risques et des RH se posent la même question cruciale : comment contrer une menace invisible sans instaurer un climat de méfiance ? La réponse réside dans un changement de paradigme radical, passant d’une surveillance réactive à une gouvernance des risques proactive et éthique. Cette nouvelle norme ne consiste pas à surveiller les employés, mais à décrypter les signaux de risque organisationnels.

Cette approche moderne de la gestion des menaces internes repose sur le respect de la dignité des employés et une application rigoureuse des réglementations telles que l'EPPA (Employee Polygraph Protection Act). La plateforme E-Commander de Logical Commander rejette catégoriquement les méthodes intrusives comme la surveillance des courriels personnels ou l'analyse des frappes au clavier — des tactiques non seulement juridiquement risquées, mais aussi néfastes pour le moral des employés.

Notre plateforme, basée sur l'IA, agit comme un système nerveux central pour la gestion des risques au sein de votre organisation. Elle connecte et analyse, de manière éthique, les données dispersées et pertinentes pour votre activité dont vous disposez déjà. Il ne s'agit pas d'espionnage, mais d'une vision globale et concrète.

Comment l'IA éthique identifie les risques de manière proactive

Un système avancé d'intelligence artificielle pour la gestion des risques humains ne recherche pas les « mauvais individus ». Il repère les schémas et les liens qui indiquent un risque accru lié au facteur humain. En analysant des informations non personnelles et professionnelles, il peut déceler les signaux d'alerte critiques bien avant qu'ils ne dégénèrent en incidents dommageables.

Ce processus repose sur des connexions intelligentes, et non sur la surveillance :

Centralisation des données de risque : elle rassemble les informations commerciales pertinentes provenant de différents systèmes afin de créer une vue unique et unifiée du risque organisationnel.

Identification des conflits d'intérêts : Elle permet de repérer les relations non divulguées ou les activités commerciales externes susceptibles de compromettre le jugement d'un employé ou de conduire à une fraude.

Analyse des signaux d'intégrité : elle détecte les schémas suggérant une probabilité plus élevée de faute professionnelle ou de manquements à l'éthique, sans porter de jugement sur le caractère d'un individu.

Respect des limites de la vie privée : Elle opère strictement au sein d’une plateforme conforme à l’EPPA , garantissant qu’aucune analyse ne franchit jamais un territoire juridiquement ou éthiquement interdit.

Cette approche permet aux dirigeants d'intervenir de manière constructive et préventive. Il s'agit de gérer les risques, et non de punir les individus.

La nouvelle norme en matière de prévention des risques ne consiste pas à prendre quelqu'un sur le fait. Il s'agit d'identifier la conjonction de facteurs de risque qui rendent un acte possible et d'y remédier avant que des dommages ne surviennent, préservant ainsi l'intégrité de l'institution et la dignité des employés.

Passer du maintien de l'ordre à la gouvernance

Ce modèle proactif marque une rupture fondamentale avec les solutions obsolètes et inefficaces telles que l'UAM et la DLP. Alors que les outils traditionnels considèrent les employés comme des suspects potentiels, une plateforme d'IA éthique comme E-Commander permet à l'organisation d'anticiper les problèmes. Elle recentre l'attention des enquêtes coûteuses et a posteriori sur une gouvernance des risques intelligente et prospective.

Un principe fondamental de la prévention moderne des risques, notamment contre les menaces internes, est l'adoption d'un modèlede sécurité Zero Trust . La philosophie « ne jamais faire confiance, toujours vérifier » s'accorde parfaitement avec une approche éthique de l'IA. Ces deux stratégies privilégient la vérification et l'évaluation des risques à la confiance aveugle, créant ainsi un environnement bien plus résilient et sécurisé.

En définitive, cela permet aux organisations de considérer la gestion des menaces internes non comme une mesure punitive, mais comme une compétence stratégique. Elle préserve les résultats financiers, protège la réputation et renforce la culture d'entreprise, la rendant plus résiliente et fondée sur l'intégrité et le respect mutuel. C'est ainsi que l'on maîtrise les risques liés au facteur humain : de manière éthique, efficace et intelligente.

Prenez le contrôle de votre environnement de risques internes

Définir une menace interne est un bon point de départ, mais seule une action décisive permet de protéger efficacement votre organisation. Vous percevez désormais l'ensemble du spectre des risques, du sabotage délibéré d'un employé malveillant à l'erreur involontaire d'un collaborateur bien intentionné. Vous comprenez également pourquoi les outils traditionnels, axés sur la réaction, échouent systématiquement à offrir une protection réelle.

S'accrocher à des méthodes de surveillance et d'enquête obsolètes revient à accepter un risque inutile. Le coût exorbitant de l'inaction, qui se chiffre en millions de dollars, en pertes de propriété intellectuelle et en réputations ternies, est trop élevé pour être ignoré. Attendre qu'un incident se produise avant de réagir n'est plus une stratégie commerciale viable ni défendable. Les responsabilités opérationnelles et juridiques sont tout simplement trop importantes.

Adopter une approche proactive et éthique

Il est temps de dépasser le modèle inefficace du maintien de l'ordre réactif. Une approche moderne de la gestion des risques liés au capital humain est proactive, non intrusive et fondamentalement éthique. Elle reconnaît que la grande majorité des risques internes ne sont pas dus à la malveillance, mais à des facteurs humains qui peuvent être identifiés et gérés avant qu'ils ne s'aggravent.

En adoptant une nouvelle norme fondée sur la gestion préventive des risques pilotée par l'IA , vous pouvez passer d'une approche réactive à une vision stratégique prospective. Il ne s'agit pas d'une surveillance intrusive, mais d'une analyse éthique des signaux de risque organisationnels afin d'obtenir les informations nécessaires pour agir de manière préventive. Cette méthode protège vos résultats financiers, renforce votre cadre de conformité et préserve la dignité de vos employés.

Le principal avantage d'une stratégie proactive réside dans le contrôle. Elle permet à votre organisation de gérer les risques liés aux facteurs humains selon ses propres conditions, en s'appuyant sur l'intelligence et l'éthique, plutôt que d'être contrainte de réagir à une crise provoquée par autrui.

La nouvelle norme en matière de gestion des risques

Vous comprenez désormais parfaitement ce que signifie définir une menace interne et identifier les failles des systèmes existants. Grâce à ces connaissances, vous pouvez mener un changement crucial au sein de votre organisation, un changement qui protège ses finances, sa réputation et ses employés.

Opérer cette transformation ne se limite pas à l'adoption de nouvelles technologies ; il s'agit de s'engager envers des normes plus élevées en matière de gouvernance et d'intégrité. Il s'agit de bâtir une organisation résiliente, capable d'anticiper et de neutraliser les risques avant même qu'ils ne se concrétisent. La prochaine étape consiste à observer comment cette nouvelle norme se met en œuvre concrètement.

FAQ sur les menaces internes

Lorsqu'on s'intéresse de près aux risques internes, de nombreuses questions surgissent. C'est un sujet complexe, mais il est essentiel d'en maîtriser les fondamentaux. Analysons quelques-unes des questions les plus fréquemment posées par les dirigeants lorsqu'ils cherchent à protéger leur organisation de l'intérieur.

Voici quelques réponses rapides aux questions qui nous sont le plus souvent posées.

Question | Répondre |

|---|---|

Quelle est la différence entre un risque interne et une menace interne ? | Le risque interne représente le potentiel de préjudice. Il s'agit d'une catégorie vaste qui englobe les erreurs involontaires, comme l'envoi accidentel par courriel d'un fichier confidentiel à la mauvaise personne. La menace interne, quant à elle, correspond à l'aspect malveillant de ce risque : une personne agit intentionnellement pour causer un préjudice, par exemple en volant de la propriété intellectuelle à des fins personnelles. |

Une plateforme de prévention moderne est-elle la même chose qu'un logiciel de surveillance des employés ? | Absolument pas. Les outils de surveillance traditionnels sont basés sur la surveillance passive : ils enregistrent les frappes au clavier ou les écrans pour détecter a posteriori les comportements inappropriés. Une plateforme moderne et éthique comme E-Commander de Logical Commander analyse les données de risque liées à l'activité afin d'identifier proactivement les signaux de risque avant tout incident, et ce, sans surveillance intrusive. Il s'agit de prévention, et non de contrôle. |

Un employé qui clique sur un lien d'hameçonnage est-il considéré comme une menace interne ? | Absolument. C'est un parfait exemple de négligence ou de compromission interne. Même si l'employé n'avait pas l'intention de nuire, son accès autorisé a permis l'attaque externe. C'est pourquoi toute stratégie efficace doit tenir compte de l'erreur humaine, bien plus fréquente que le sabotage délibéré. |

Peut-on réellement prévenir les menaces internes sans surveillance ? | Oui, et c'est une approche plus intelligente et plus efficace. La véritable prévention ne consiste pas à surveiller tout le monde, mais à comprendre les indicateurs de risque. En utilisant l'IA pour analyser les informations commerciales dans un cadre éthique rigoureux conforme à la loi EPPA , vous pouvez identifier et gérer les risques – comme un conflit d'intérêts ou un besoin de renforcement des politiques – sans porter atteinte à la vie privée des employés ni à leur motivation. |

Bien faire ces distinctions est la première étape. Cela permet d'élaborer une stratégie non seulement plus efficace pour protéger votre organisation, mais aussi de bâtir une culture d'intégrité plutôt qu'une culture de suspicion.

Prêt à passer d'une approche réactive à une prévention proactive ? Logical Commander propose une plateforme éthique, basée sur l'IA, pour gérer les risques liés au facteur humain sans surveillance intrusive. Découvrez comment notre solution conforme à la loi EPPA peut protéger les finances, la réputation et les employés de votre organisation.

%20(2)_edited.png)