Votre guide de gestion des risques internes

- Marketing Team

- 21 oct. 2025

- 12 min de lecture

Les pirates informatiques externes et les cyberattaques sophistiquées font la une des journaux, mais qu'en est-il si les menaces les plus dévastatrices se trouvent déjà au sein de votre organisation ? La gestion des risques internes est le plan stratégique pour faire face à cette réalité. Elle permet aux entreprises avant-gardistes d'identifier, d'évaluer et d'atténuer les risques liés aux employés, sous-traitants et partenaires ayant un accès légitime aux systèmes et données sensibles. Ces incidents peuvent être accidentels, imputables à la négligence ou à la malveillance, ce qui les rend extrêmement difficiles à détecter avec des outils de sécurité obsolètes. La plateforme d'IA de Logical Commander offre une solution éthique et conforme à l'EPPA, permettant aux organisations de détecter proactivement les risques liés au capital humain tout en préservant la vie privée et la dignité humaine des employés.

La menace cachée à l'intérieur de vos murs - Votre guide de gestion des risques internes

Le véritable défi du risque interne réside dans le fait qu'il ressemble souvent à un mardi ordinaire. Contrairement à une attaque extérieure violente et brutale, un incident interne peut se fondre dans les activités quotidiennes de l'entreprise.

Dans le cadre de notre Guide de gestion des risques internes, nous effectuerons une analyse spécifique :

Une première étape importante consiste à réaliser une évaluation complète des risques de cybersécurité . Ce processus est essentiel pour identifier vos données les plus critiques et, tout aussi important, déterminer qui peut y accéder.

Mais un contrôle ponctuel ne suffit pas. Les systèmes de sécurité traditionnels ne détectent pas les subtils changements de comportement qui signalent un risque croissant, laissant la porte grande ouverte aux violations de données ou aux fraudes. C'est là qu'une approche moderne est nécessaire.

Logical Commander propose une plateforme éthique, optimisée par l'IA, conçue pour cette nouvelle ère de gestion des risques internes . Nous vous offrons la visibilité nécessaire pour protéger vos actifs sans commettre de surveillance des employés. Notre approche repose sur des atouts clés qui rendent notre programme à la fois efficace et respectueux :

IA éthique et non intrusive : Notre système est entièrement conforme à l'EPPA. Nous nous concentrons sur les indicateurs de risque et les comportements, et non sur la surveillance de contenus privés ou l'utilisation de pratiques interdites comme la « vérification de la véracité ».

Conception axée sur la confidentialité : Nous sommes conçus dès le départ pour respecter la dignité humaine. Conforme aux normes ISO 27001/27701 , RGPD et CPRA , notre plateforme protège vos collaborateurs tout en sécurisant votre organisation.

Détection en temps réel et retour sur investissement mesurable : Soyez prévenu et agissez rapidement. Notre plateforme fournit des informations immédiates pour vous permettre d'intervenir avant qu'un risque mineur ne se transforme en incident majeur et coûteux.

Ce guide vous explique comment mettre en place une défense résiliente contre ces menaces internes. En combinant RH, sécurité et conformité avec la technologie adéquate, vous pouvez protéger vos données sensibles et instaurer une véritable culture d'intégrité de l'intérieur.

Ce que signifie réellement la gestion des risques internes aujourd'hui

Soyons clairs : une véritable gestion des risques internes ne consiste pas à surveiller vos employés. Il s'agit d'une fonction stratégique conçue pour protéger vos actifs les plus critiques – données, propriété intellectuelle et réputation – de l'intérieur. Il ne s'agit pas d'un modèle réactif et de surveillance des personnes, mais d'un modèle proactif et centré sur les données.

Imaginez un système de sécurité sophistiqué dans un grand immeuble. Son but n'est pas d'espionner les résidents, mais de détecter la fumée, les activités inhabituelles ou les portes coupe-feu ouvertes. L'objectif est de prévenir une catastrophe avant qu'elle ne survienne, en protégeant tous les occupants. Un programme efficace de gestion des risques internes fonctionne de la même manière, se concentrant sur les comportements à risque et les mouvements de données, et non sur les intentions personnelles.

Cette distinction est cruciale, car la plupart des incidents internes ne sont pas provoqués par des acteurs malveillants. Ils se répartissent en trois catégories bien distinctes, chacune nécessitant une approche spécifique.

Les trois visages du risque interne

Comprendre à qui vous avez affaire est la première étape pour bâtir une défense résiliente. Chacun de ces profils révèle une vulnérabilité différente et exige une réponse nuancée et éthique, et non une mesure de sécurité uniforme.

L'initié accidentel : C'est la menace la plus courante. Il s'agit d'un employé bien intentionné qui, sans le savoir, clique sur un lien d'hameçonnage, configure mal un paramètre de stockage cloud ou envoie un fichier sensible à la mauvaise personne. Son intention n'est pas malveillante, mais les dommages peuvent être tout aussi graves qu'une attaque délibérée.

L'initié compromis : cette personne s'est fait voler ses identifiants par un attaquant externe. Le véritable acteur malveillant utilise ensuite cet accès légitime pour pénétrer dans vos systèmes, voler des données et élever ses privilèges, tout en se faisant passer pour un employé de confiance.

L'initié malveillant : il s'agit du « mauvais acteur » classique : un employé mécontent ou un opportuniste qui vole intentionnellement des données à des fins lucratives, de vengeance ou pour s'en prendre à un concurrent. Bien que moins fréquent, un seul acte malveillant peut avoir des conséquences catastrophiques.

Un programme efficace de gestion des risques internes prépare une organisation à réagir à toute violation potentielle de données, quelle que soit l'intention de l'utilisateur. En se concentrant sur les données à risque, vous pouvez faire face à l'ensemble des menaces sans recourir à une surveillance invasive.

Une solution proactive et centrée sur l'humain

Une stratégie avant-gardiste reconnaît que ces risques sont fondamentalement humains. C'est pourquoi les plateformes E-Commander et Risk-HR de Logical Commander sont conçues pour vous aider à appréhender les risques liés au capital humain de votre organisation de manière éthique et efficace.

Notre IA éthique et non intrusive analyse les comportements et les indicateurs de risque pour générer des alertes en temps réel. Vos équipes, des RH à la Conformité, en passant par la Sécurité et le Service Juridique, peuvent ainsi collaborer et intervenir en amont. Anticipez ces défis en consultant notre guide détaillé sur la détection des risques liés au capital humain .

En veillant à aligner les actions de vos employés sur les normes éthiques et les exigences de conformité de votre entreprise, vous créez une organisation plus forte et plus résiliente. Cette approche protège vos ressources critiques tout en préservant la dignité humaine et la vie privée de vos collaborateurs, un principe fondamental de notre approche axée sur la confidentialité .

Pourquoi les mesures de sécurité traditionnelles sont-elles insuffisantes ?

Pendant des années, les équipes de sécurité ont érigé des forteresses. L'objectif était de défendre le périmètre avec des pare-feu, des outils de prévention des pertes de données (DLP) et une surveillance de base conçue pour tenir les acteurs malveillants à distance. Mais en matière de gestion des risques internes , cette approche s'apparente à la construction d'un mur d'enceinte pour stopper une menace déjà présente.

Ces outils traditionnels sont rigides. Ils fonctionnent selon une logique simple, basée sur des règles, qui bloque les violations évidentes, comme une tentative d'envoi par courriel d'un fichier volumineux intitulé « Confidentiel » à l'extérieur de l'entreprise. C'est utile, mais ce n'est qu'une petite pièce du puzzle. Ils ne tiennent aucun compte des intentions humaines ni des actions subtiles et cumulatives qui signalent véritablement un risque croissant.

Ce modèle obsolète laisse d'énormes lacunes, surtout aujourd'hui. Les effectifs sont dispersés, les données résident dans le cloud, et l'ancien manuel de sécurité n'était tout simplement pas adapté à cette réalité.

Le problème du bruit et des signaux manqués

L'un des plus grands échecs des outils traditionnels réside dans le bruit assourdissant qu'ils génèrent. Les équipes de sécurité sont submergées par une avalanche de faux positifs : des alertes déclenchées par des activités légitimes qui, par hasard, enfreignent une règle stricte. La « fatigue des alertes » est bien réelle, et elle signifie que les signaux véritablement critiques sont noyés sous une avalanche de messages inutiles.

La sécurité traditionnelle s'interroge sur ce qui s'est passé : un fichier a été déplacé. Un programme moderne de gestion des risques internes s'interroge sur le contexte : qui l'a déplacé, quand, où il est allé et si ce comportement s'écarte de son activité normale.

C'est là que se cache le véritable danger. Les systèmes traditionnels ignorent complètement cette menace à progression lente. Ils peuvent détecter un vol de données unique et massif, mais ils passeront presque certainement à côté des schémas beaucoup plus courants et insidieux qui se développent au fil des semaines, voire des mois.

Scénario réel : Le vol progressif de données. Imaginez un commercial qui envisage de rejoindre un concurrent. Un outil de prévention des pertes de données basique détecterait probablement une tentative de téléchargement de l'intégralité de la base de données clients d'un seul coup. Au lieu de cela, il exporte quelques dizaines de contacts chaque jour pendant des semaines, renommant les fichiers, les compressant et les téléchargeant sur un cloud personnel. Pour un système traditionnel, chaque petite action est anodine et passe inaperçue. Mais le schéma, analysé contextuellement, révèle clairement une exfiltration délibérée de données.

L'écart croissant dans la détection des menaces internes

Il ne s'agit pas d'un simple problème théorique ; il s'agit d'une crise majeure pour de nombreuses organisations. Les tendances récentes montrent une forte augmentation des incidents internes : 76 % des organisations signalent une augmentation des menaces internes au cours des cinq dernières années. Pourtant, moins de 30 % des entreprises estiment disposer des outils adéquats pour y faire face. Vous pouvez approfondir ces chiffres grâce aux dernières études sur les menaces internes .

C'est précisément dans cet écart que l'IA éthique de Logical Commander change la donne. Notre plateforme de gestion des risques basée sur l'IA va au-delà des règles simplistes pour analyser les indicateurs de risque comportemental en temps réel, vous offrant ainsi le contexte qui compte.

IA éthique et non intrusive : notre système conforme à l'EPPA analyse les métadonnées et les modèles sans jamais inspecter le contenu personnel, donnant ainsi la priorité à la confidentialité des employés.

La confidentialité avant tout dès la conception : nous sommes certifiés ISO 27001 et conçus pour adhérer au RGPD et au CPRA , garantissant que notre technologie favorise la confiance et non une culture de surveillance.

Collaboration interdépartementale : notre plateforme fournit une source unique de vérité qui permet aux RH, à la sécurité et aux services juridiques d'anticiper un risque avant qu'il ne s'aggrave.

En mettant l'accent sur la cohérence éthique et l'intégrité, notre plateforme E-Commander vous permet d'identifier les schémas subtils que les systèmes existants ne peuvent pas détecter. Il est temps de passer d'une sécurité réactive à une atténuation proactive des risques et de ne plus laisser votre organisation vulnérable.

L'impact financier croissant des incidents internes

Les risques internes ne constituent pas seulement un casse-tête en matière de sécurité : ils représentent un passif financier considérable et croissant pour les organisations. Lorsqu'un incident survient, les coûts ne s'arrêtent pas au nettoyage initial. Ils se répercutent à l'extérieur, touchant tous les aspects, de la réglementation à la confiance établie avec vos clients.

Maîtriser l’ensemble de cette situation financière est la première véritable étape pour établir l’analyse de rentabilisation d’un programme sérieux de gestion des risques internes .

Les chiffres ne mentent pas

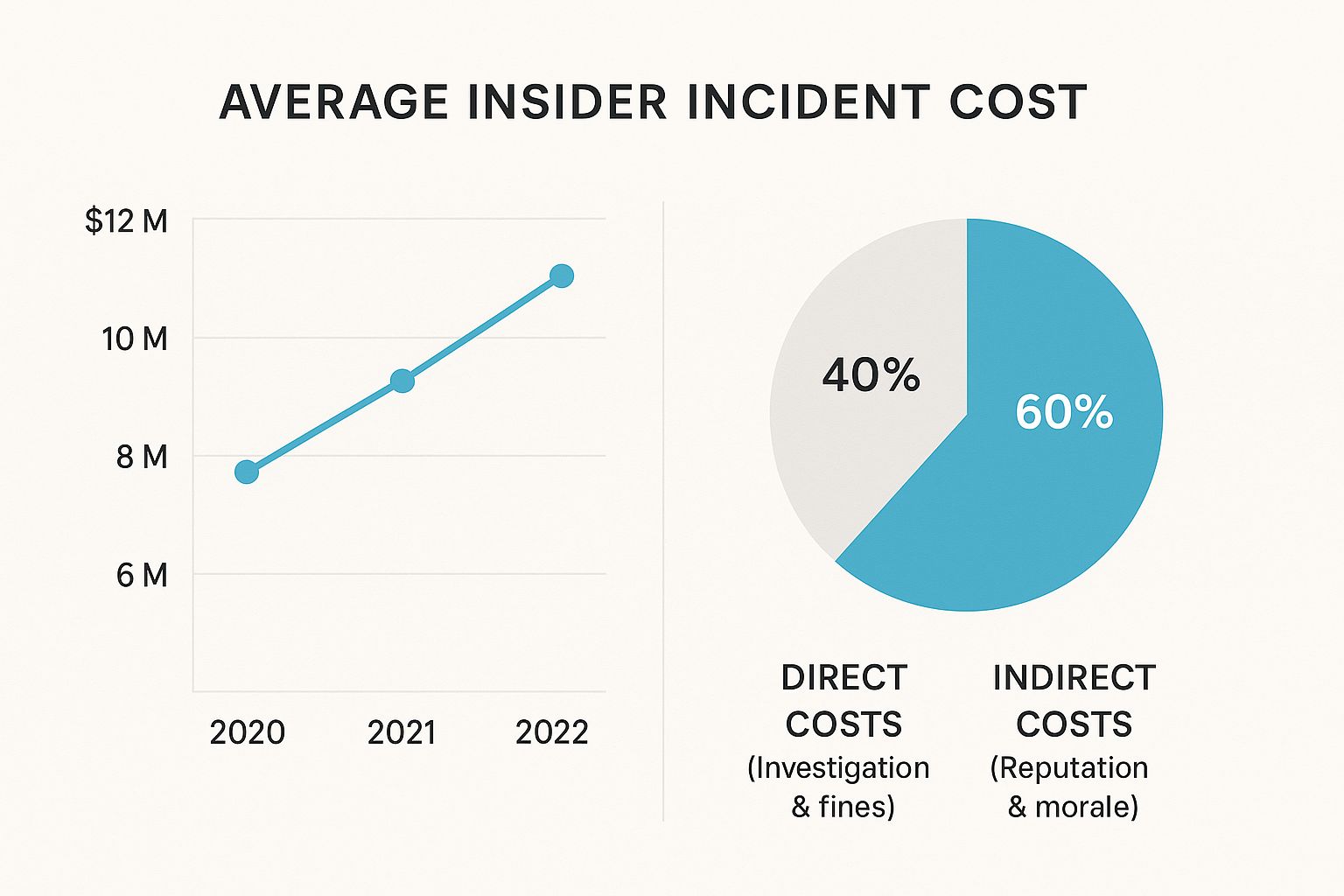

Les conséquences financières des incidents internes s'accélèrent, et les données en dressent un tableau très clair. Le graphique ci-dessous détaille non seulement l'augmentation des coûts au fil du temps, mais aussi leur répartition entre les dépenses évidentes et les impacts plus dommageables à long terme.

Comme vous pouvez le constater, ce sont les coûts indirects, comme l'atteinte à la réputation et la perte de confiance des clients, qui sont les plus pénalisants. C'est pourquoi il est crucial de prévenir les incidents avant qu'ils ne fassent la une des journaux.

Croissance annuelle du coût moyen d'un incident interne

Les données révèlent une tendance claire et inquiétante : le coût des incidents internes augmente considérablement chaque année. Le tableau suivant illustre la rapidité avec laquelle ce fardeau financier s'accroît pour les entreprises du monde entier.

Année | Coût annuel moyen |

|---|---|

Année 1 | 8,3 millions de dollars |

Année 2 | 11,5 millions de dollars |

Année 3 | 15,4 millions de dollars |

Année 4 | 16,2 millions de dollars |

Année 5 | 17,4 millions de dollars |

Ces hausses ne sont pas négligeables. La forte hausse, passée de 8,3 à 17,4 millions de dollars en quelques années seulement, témoigne de la nécessité pour les entreprises mondiales de prendre de l'avance sur ce problème.

Il y a cependant un point positif à ces données. Le délai moyen de confinement d'un incident s'est légèrement amélioré, passant de 86 à 81 jours . La rapidité est primordiale. Les organisations capables de contenir un incident en moins de 31 jours économisent en moyenne 8,1 millions de dollars, contre plus de 90 jours pour celles qui y parviennent.

Cela prouve que la détection en temps réel et la réponse rapide ne sont pas seulement des avantages opérationnels ; elles constituent des contrôles financiers essentiels.

Chaque minute où un risque interne potentiel passe inaperçu multiplie le coût potentiel pour votre organisation. La détection proactive ne se limite pas à la sécurité ; c'est un investissement direct dans la stabilité et la résilience financières.

Comment la détection proactive minimise les pertes financières

C'est là que la détection en temps réel de Logical Commander change la donne. Notre plateforme de gestion des risques, alimentée par l'IA, est conçue pour repérer les indicateurs de risque subtils bien avant qu'ils ne dégénèrent en crise majeure, vous donnant ainsi le temps d'agir rapidement et de limiter votre exposition financière.

En passant d’une attitude réactive et attentiste à une attitude proactive, vous pouvez neutraliser les menaces avant qu’elles ne deviennent des problèmes à sept ou huit chiffres.

Au lieu d'attendre une violation et d'en payer le prix, une solution comme E-Commander vous permet de gérer les risques intelligemment. La gestion des risques internes passe ainsi d'un centre de coûts à une stratégie financière fondamentale générant un rendement mesurable. Pour approfondir cette dynamique, découvrez le coût réel des enquêtes réactives et comment un modèle proactif protège vos résultats.

Construire un programme éthique et conforme

Soyons clairs : un programme de gestion des risques internes véritablement efficace ne se résume pas à l'achat d'un outil. Il s'agit de bâtir un cadre de confiance, de transparence et de technologie. L'objectif est de protéger votre organisation sans donner à vos employés le sentiment d'être constamment sous surveillance.

C'est là qu'une conception axée sur la confidentialité n'est pas seulement une fonctionnalité, c'est tout.

La plateforme E-Commander de Logical Commander a été conçue dès le départ selon ce principe. Notre approche est entièrement non intrusive et fonctionne en totale conformité avec des réglementations strictes telles que l'EPPA, le RGPD et la CPRA . Nous n'utilisons pas de termes ou de pratiques restrictifs tels que « vérification de la véracité ». Notre IA éthique est conçue pour identifier les schémas de « cohérence éthique » et d'« alignement sur l'intégrité », respectant la dignité humaine tout en neutralisant les menaces.

En fin de compte, vous souhaitez une culture où la sécurité et la confiance des employés ne sont pas des priorités contradictoires. Elles doivent être les deux faces d'une même médaille, ce qui commence par une stratégie claire et bien définie qui met tout le monde sur la même longueur d'onde.

Établir les fondations de votre gouvernance

Avant même d'envisager le déploiement de la technologie, commencez par constituer une équipe de gouvernance transversale. Un programme réussi nécessite l'adhésion de plusieurs services, car chacun apporte une pièce essentielle du puzzle.

Votre équipe doit inclure des dirigeants de :

Ressources humaines : elles fournissent un contexte essentiel sur les événements du cycle de vie des employés et sont les gardiennes de l’équité.

Juridique et conformité : ils s'assurent que chaque politique et action résiste à l'examen réglementaire.

Sécurité : Ils sont en première ligne, gérant les contrôles techniques et la réponse aux menaces.

IT : Ils gèrent les aspects techniques de la mise en œuvre et de l’intégration.

Ce type de structure collaborative constitue votre meilleure défense contre les silos d'information. Lorsqu'un indicateur de risque est signalé, la réponse est coordonnée, appropriée et parfaitement conforme, sans aucune incertitude. La première tâche de l'équipe ? Définir la nature réelle d'un indicateur de risque et élaborer un plan d'action pour y répondre.

Pour comprendre le fonctionnement pratique d'un cadre rigoureux de gestion des risques liés à la sécurité de l'information, comprendre les principes de la certification ISO 27001 est un excellent point de départ. Elle vous offre une norme mondialement reconnue pour la création de contrôles de sécurité systématiques et axés sur les risques.

Des informations exploitables pour un programme plus solide

Construire un programme éthique implique de prendre des mesures claires et proactives. Voici deux conseils pratiques que vous pouvez appliquer dès maintenant pour consolider vos bases :

Définissez d'abord vos « joyaux de la couronne » : avant toute chose, identifiez vos données et actifs les plus critiques. En concentrant la protection sur ce qui compte vraiment, vous pouvez affiner la priorisation des risques liés à l'IA et éviter toute surveillance inutile. Cela réduit le bruit et renforce la culture de confiance que vous visez.

Communiquez en toute transparence avec vos collaborateurs : Soyez transparent sur l'objectif de votre programme de gestion des risques internes. Présentez-le comme une mesure de protection pour l'entreprise et ses collaborateurs. Soulignez que l'accent est mis sur les comportements à risque impliquant des données critiques, et non sur la surveillance des activités personnelles.

En mettant en œuvre ces stratégies avec une solution comme Logical Commander, vous ne vous contentez pas de créer un programme conforme. Vous favorisez une culture d'intégrité et de résilience de l'intérieur.

Prêt à découvrir comment notre plateforme favorise la collaboration interservices ? Demandez une démonstration pour voir notre IA éthique en action.

Votre chemin vers la gestion proactive des risques

Les signes avant-coureurs sont là : les incidents internes deviennent chaque jour plus complexes et plus coûteux. Les anciennes stratégies de sécurité ne suffisent plus. S'appuyer sur des outils réactifs qui inondent votre équipe de bruit tout en passant à côté des véritables menaces est une recette gagnante pour un désastre, tant financier qu'en termes de réputation. La seule voie durable est une approche moderne, éthique et intelligente de la gestion des risques internes .

C'est précisément là qu'intervient Logical Commander. Notre IA éthique et non intrusive vous offre la détection en temps réel nécessaire pour anticiper les risques avant qu'ils ne s'aggravent. Tout cela se déroule au sein d'une architecture privilégiant la confidentialité, entièrement conforme à l'EPPA et certifiée ISO 27K . Conçue pour la collaboration interservices , nous offrons aux équipes RH, sécurité et conformité une source unique de données fiables pour protéger votre organisation.

Prêt à arrêter de traquer les menaces et à commencer à les prévenir ? Demandez dès aujourd'hui une démonstration de notre plateforme E-Commander et découvrez ce que notre IA éthique peut apporter à votre organisation.

Savoir d'abord. Agir vite. IA éthique pour l'intégrité, la conformité et la dignité humaine.

%20(2)_edited.png)