Evaluación de seguridad y riesgos: detección proactiva de amenazas internas y cumplimiento normativo

- Marketing Team

- hace 2 días

- 20 Min. de lectura

Actualizado: hace 19 horas

Cuando hablamos de una evaluación moderna de seguridad y riesgos , en realidad nos referimos a un cambio fundamental de mentalidad. Se trata del proceso de detectar, analizar y abordar posibles amenazas internas y riesgos para el capital humano antes de que se conviertan en una crisis. No se trata de actualizar una hoja de cálculo; se trata de abandonar los métodos anticuados y reactivos y adoptar un marco proactivo que realmente proteja la integridad, los activos y la reputación de su empresa.

Por qué su enfoque de evaluación de riesgos necesita una actualización

Seamos honestos: el viejo manual de estrategias para el riesgo corporativo está obsoleto. Quedarse mirando hojas de cálculo mientras las complejas amenazas internas se transforman y evolucionan simplemente no es una estrategia viable para ninguna organización seria. Todo el entorno empresarial ha cambiado, haciendo que las medidas de seguridad tradicionales y reactivas parezcan como usar un cuchillo en un tiroteo.

Esto no ocurre de forma aislada. Fuerzas poderosas están transformando el funcionamiento de las empresas y las demandas de los grupos de interés. La transformación digital ha ampliado enormemente la superficie de amenaza, mientras que leyes de privacidad estrictas como el RGPD han aumentado las exigencias del manejo de datos. Al mismo tiempo, el aumento de las expectativas ESG (ambientales, sociales y de gobernanza) implica que la conducta ética y la integridad corporativa están bajo la lupa las 24 horas del día, los 7 días de la semana.

Los peligros de los procesos fragmentados

¿El mayor problema de la mayoría de los programas de evaluación de riesgos actuales? Se basan en procesos manuales fragmentados que crean puntos ciegos peligrosos. Cuando los equipos de RR. HH., Cumplimiento, Legal y Seguridad están estancados en sus propios silos, se pierde información crítica, se pasan por alto las señales de alerta temprana y los tiempos de respuesta se vuelven extremadamente lentos.

Este modelo obsoleto fracasa porque está diseñado para reaccionar a los problemas una vez que ya han ocurrido. Es como intentar tapar una fuga mientras el barco ya está haciendo agua. Este enfoque simplemente no puede seguir el ritmo de los sutiles y tempranos indicadores de riesgo para el capital humano, como los conflictos de intereses no declarados o las señales de comportamiento de alguien bajo presión.

Un estudio reciente reveló que un asombroso 61 % de las empresas estadounidenses han sufrido una filtración de datos causada por uno de sus proveedores o terceros. Es un ejemplo perfecto de cómo los riesgos interconectados, tanto internos como externos, pueden eludir fácilmente la seguridad tradicional y aislada.

Adoptar una postura proactiva y ética

Para proteger verdaderamente a una organización, es necesario pasar de la investigación a la prevención. Esto implica crear un marco unificado que permita a los equipos saber primero para actuar con rapidez. Un enfoque moderno no utiliza vigilancia invasiva; prioriza la detección temprana mediante sistemas éticos basados en indicadores que proporcionan una única fuente de información veraz. Esto proporciona a los responsables de la toma de decisiones información estructurada y práctica.

Esta postura proactiva convierte la gestión de riesgos de una tarea defensiva en una verdadera ventaja estratégica. Le permite:

Detectar problemas potenciales antes de que se conviertan en crisis graves.

Garantice el cumplimiento de las regulaciones globales integrando la privacidad y la ética directamente en su proceso.

Genere confianza organizacional manejando asuntos delicados con imparcialidad y debido proceso.

En definitiva, mejorar su estrategia de seguridad y evaluación de riesgos consiste en desarrollar una resiliencia genuina. Para ayudarle a perfeccionar su enfoque e identificar vulnerabilidades, una consulta profesional en ciberseguridad puede ser fundamental para garantizar que su infraestructura sea robusta y esté preparada para el futuro.

Construyendo su marco de evaluación de riesgos internos

Pasemos de la teoría a la práctica. Un marco sólido para la seguridad y la evaluación de riesgos no se basa en la vigilancia invasiva, sino en construir un sistema de alerta temprana inteligente y ético.

Piénsalo así: estás instalando un detector de humo que detecta el más mínimo problema, no poniendo una cámara en cada habitación. Se trata de prevención, no de vigilancia.

Todo este proceso comienza con la definición del alcance. Debe decidir exactamente qué activos, procesos y personas se incluyen en la evaluación. ¿Se centra en proteger la propiedad intelectual, prevenir el fraude financiero o garantizar el cumplimiento normativo? Un alcance demasiado limitado pasará por alto riesgos interconectados, mientras que uno demasiado amplio resultará imposible de gestionar.

Una vez definido el alcance, el siguiente paso es identificar las fuentes de datos críticas. La clave está en utilizar información existente y no invasiva: datos operativos con los que su organización ya cuenta. No se trata de espiar correos electrónicos ni mensajes privados. Se trata de conectar los puntos de forma ética.

Identificación de fuentes de datos e indicadores clave

Un marco eficaz se nutre de diversas fuentes éticas para construir un panorama completo del riesgo potencial. Estos datos se utilizan para crear indicadores de riesgo claros: las señales específicas que podrían indicar que se está gestando un problema.

Las fuentes de datos comunes incluyen:

Registros de acceso: permite observar quién accedió a sistemas sensibles y cuándo, y marcar patrones inusuales como actividades fuera del horario laboral normal.

Registros de RRHH: Análisis de datos sobre promociones, cambios de roles o declaraciones de conflictos de intereses.

Registros financieros: seguimiento de informes de gastos o datos de adquisiciones para detectar anomalías extrañas que podrían indicar mala conducta.

A partir de estas fuentes, se pueden establecer indicadores específicos. Por ejemplo, un empleado de finanzas que de repente empieza a acceder a archivos de proyectos de un departamento completamente ajeno podría ser una señal de alerta. Esto no es una acusación; es simplemente un indicador que exige una revisión más detallada y estructurada. Este enfoque metódico es lo que hace que el proceso sea objetivo y defendible.

Alineación con los estándares globales

Un programa de seguridad y evaluación de riesgos de primer nivel también debe alinearse con los estándares y principios internacionales. Esta medida no solo refuerza su seguridad, sino que también garantiza el cumplimiento de las obligaciones de cumplimiento global.

Marcos como la norma ISO 27001 ofrecen un modelo excelente para la seguridad de la información, mientras que los principios de la OCDE proporcionan orientación sobre la conducta ética y la lucha contra la corrupción.

La integración de estos estándares demuestra que la seguridad de primer nivel y el cumplimiento riguroso son dos caras de la misma moneda. Transforma su evaluación de riesgos de un simple procedimiento interno en una marca de integridad operativa reconocida mundialmente.

Este enfoque estructurado es absolutamente vital en el entorno actual. Las amenazas ya no se limitan a la geografía. Información reciente de evaluaciones de seguridad gubernamentales muestra cómo las tensiones geopolíticas están creando un panorama de seguridad convergente, difuminando los límites entre las amenazas físicas y digitales. Esta tendencia expone a todas las empresas a un mayor riesgo, donde una sola brecha de seguridad puede interrumpir cadenas de suministro enteras.

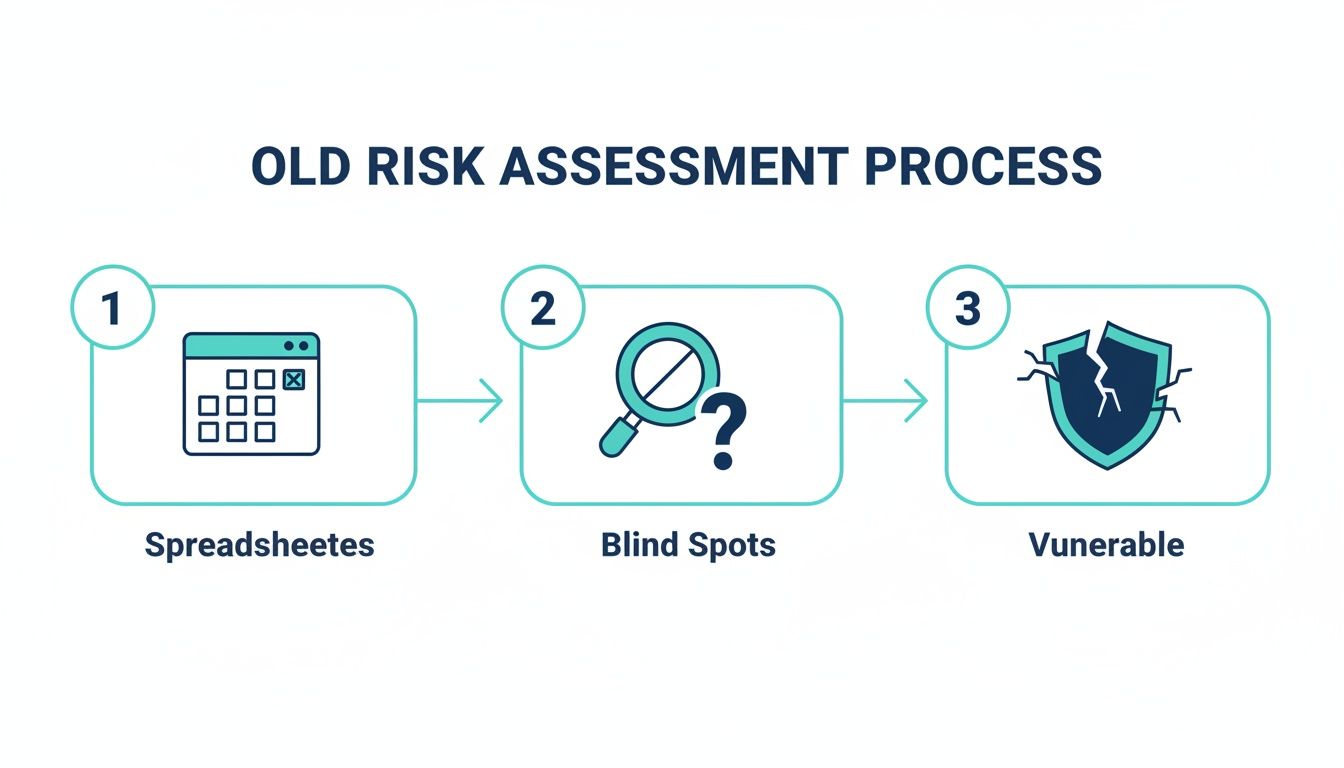

El gráfico a continuación muestra cuán vulnerables son realmente los viejos métodos basados en hojas de cálculo.

Como puede ver, confiar en herramientas manuales y fragmentadas inevitablemente crea puntos ciegos y deja a su organización totalmente expuesta.

Desarrollo de una metodología de puntuación de riesgo justa

La pieza final del rompecabezas es una forma clara y objetiva de calificar los riesgos. Un sistema de calificación consistente garantiza que cada indicador se evalúe de forma justa, eliminando el sesgo subjetivo del proceso. Esto es crucial para mantener la confianza de los empleados y garantizar la transparencia y la auditabilidad de todo el sistema.

Un modelo de puntuación simple podría verse así:

Riesgo bajo (puntuación 1-3): Una desviación leve de la política con escaso impacto potencial. Requiere un seguimiento regular.

Riesgo medio (puntuación 4-6): Una anomalía notable que podría indicar un problema potencial. Requiere seguimiento y verificación.

Riesgo alto (puntuación 7-10): Indicador significativo de una amenaza potencial. Requiere una revisión inmediata y estructurada por parte de las partes interesadas pertinentes.

Al crear este tipo de marco sistemático, su organización se aleja del pánico reactivo y se acerca a una gestión de riesgos proactiva y disciplinada. Para profundizar en esta función crítica, puede resultarle útil nuestra guía sobre gestión de riesgos en la empresa .

Pasando de la investigación reactiva a la prevención proactiva

La evaluación tradicional de seguridad y riesgos a menudo parece una arqueología. Los equipos de seguridad dedican sus días a analizar las consecuencias de un incidente, intentando reconstruir qué falló mucho después de que el daño ya se haya producido. Este modelo reactivo es fundamentalmente defectuoso. Concede el primer paso a la amenaza, lo que obliga a la organización a un estado de defensa constante.

Imagina intentar conducir un coche mirando solo por el retrovisor. Solo verías los peligros después de haberlos pasado. Así es exactamente como muchas empresas gestionan sus programas internos de riesgo: solo responden al fraude, la mala conducta o la pérdida de datos cuando las alarmas ya están sonando. Este enfoque no solo es ineficiente, sino también increíblemente costoso.

Un marco moderno cambia por completo esta situación. Está diseñado para identificar las sutiles y tempranas señales de riesgo: los indicadores discretos que aparecen mucho antes de que una situación se convierta en una crisis grave. Se trata de crear un sistema que te permita ver el camino por delante, no solo los escombros que has dejado atrás.

Para ilustrar la diferencia, presentamos a continuación un análisis del antiguo y defectuoso modelo frente al nuevo estándar de prevención proactiva.

Enfoques de evaluación de riesgos reactivos y proactivos

Esta tabla contrasta los métodos anticuados y reactivos de gestión de riesgos internos con enfoques modernos, proactivos y éticos.

Aspecto | Enfoque reactivo (tradicional) | Enfoque proactivo (IA ética) |

|---|---|---|

Momento | Post-incidente, después de que se haya producido el daño | Pre-incidente, identificación de señales de alerta temprana |

Meta | Asignar culpas y realizar análisis forenses costosos | Prevenir incidentes y mitigar vulnerabilidades |

Metodología | Vigilancia intrusiva e investigación posterior a los hechos | Análisis de riesgos no intrusivo basado en indicadores |

Enfocar | "¿Quién lo hizo?" | "¿Dónde están nuestros puntos débiles sistémicos?" |

Riesgo legal | Alto; potencial de violaciones de la EPPA y demandas por privacidad | Bajo; diseñado para el cumplimiento de la EPPA y la protección de la privacidad |

Impacto cultural | Crea una cultura de miedo, sospecha y desconfianza. | Fomenta una cultura de integridad y seguridad psicológica |

Resultado | Lucha contra incendios constante e interrupción operativa | Desarrolla la resiliencia institucional y protege el resultado final. |

El contraste es marcado. Un modelo proactivo no solo gestiona el riesgo con mayor eficacia, sino que transforma toda la cultura, pasando de una cultura de cumplimiento a una de integridad.

Detección ética versus vigilancia invasiva

Un error común es creer que la detección proactiva implica una monitorización invasiva de los empleados. Esto está totalmente lejos de la realidad. Es fundamental establecer una línea clara entre los sistemas éticos basados en indicadores y los métodos prohibidos, como la vigilancia de empleados o la elaboración de perfiles psicológicos.

La prevención ética se centra en datos estructurados y objetivos que su organización ya posee. Se trata de conectar los puntos entre información dispar, no de espiar a su personal.

Aquí es cómo se diferencian:

Indicadores éticos: Un analista podría detectar un posible conflicto de intereses cuando un empleado de compras accede repentinamente a archivos confidenciales de I+D completamente ajenos a su función. Este es un evento objetivo y verificable.

Vigilancia invasiva: esto implicaría leer los mensajes privados de ese empleado o usar software para monitorear sus pulsaciones de teclas, una grave violación de la privacidad que a menudo es ilegal.

El objetivo es analizar patrones de comportamiento en relación con las políticas y controles establecidos, no juzgar el carácter o las intenciones de un individuo. La verdadera prevención proactiva se basa en el respeto, la privacidad y el debido proceso.

Comprensión de los riesgos preventivos y significativos

Para poner en práctica este enfoque proactivo, es fundamental distinguir entre los diferentes tipos de señales de riesgo. No toda anomalía es un incendio de cinco alarmas. Esta distinción permite a sus equipos actuar con precisión y proporcionalidad, garantizando que cada problema se gestione adecuadamente sin reaccionar de forma exagerada.

Piénselo como un chequeo médico. Un resultado inusual en un análisis de sangre no significa automáticamente una enfermedad grave. Es una señal temprana que requiere una investigación más exhaustiva y específica por parte de un profesional.

Una evaluación proactiva de seguridad y riesgos se basa en el mismo principio. Distingue entre una señal temprana que requiere verificación y una amenaza confirmada que exige acción inmediata, garantizando así que la supervisión humana siempre esté bajo control.

Analicemos los dos tipos principales de señales que su sistema debería identificar:

Riesgo preventivo: Se trata de una señal temprana y de bajo nivel, o un indicador de incertidumbre. Podría tratarse de una desviación menor de la política o una vulnerabilidad procesal que deba abordarse. Es una señal de alerta que requiere una revisión más exhaustiva, no una acusación.

Riesgo significativo: Esta es una señal mucho más contundente que sugiere una posible implicación o conocimiento de un problema grave. Es una señal de alerta que requiere un proceso de verificación formal y estructurado por parte de las partes interesadas adecuadas, como Recursos Humanos, Legal o Cumplimiento.

Este enfoque escalonado garantiza que su respuesta sea siempre evaluada. Evita la fatiga por alertas y permite a sus equipos concentrar sus recursos en los problemas que realmente importan. Además, refuerza una cultura de equidad, ya que cada señal se trata como un indicador que requiere verificación, no como una prueba de culpabilidad.

Comprender el verdadero costo de las investigaciones reactivas resalta aún más la importancia de este cambio preventivo. Esta metodología le permite saber primero para actuar con rapidez, convirtiendo su función de gestión de riesgos de un centro de costos en un poderoso activo estratégico que protege tanto a la organización como a su personal.

Cuando sus equipos de RR. HH., Legal y Seguridad están aislados, trabajando con diferentes hojas de cálculo y sistemas desconectados, se está jugando un peligroso juego telefónico con los mayores riesgos. Se pierde contexto crítico, se pasan por alto las primeras señales de alerta y nunca se logra comprender el panorama completo de una amenaza interna. Este tipo de fragmentación no solo es ineficiente, sino que representa una falla enorme en su estrategia de seguridad y evaluación de riesgos .

El problema es que sin un sistema único y compartido, no existe una única fuente de información veraz. Recursos Humanos podría estar lidiando con un problema de rendimiento, el departamento legal podría estar investigando un conflicto de intereses y el departamento de seguridad podría haber detectado patrones extraños de acceso a datos, todo para la misma persona. Si nunca se conectan estos puntos, una amenaza interna grave permanece invisible hasta que es demasiado tarde.

De datos dispersos a inteligencia procesable

Una plataforma unificada derriba esos muros, creando un centro central para la inteligencia de riesgos, el cumplimiento normativo y la mitigación. Toma todos esos datos dispersos y los convierte en información estructurada y práctica que todas las partes interesadas autorizadas pueden ver y aplicar conjuntamente.

Imagine este escenario: un gerente de proyecto con acceso a datos confidenciales de clientes es denunciado por infringir repetidamente las políticas de gastos de la empresa.

Opinión de RRHH: Ven un patrón de mala conducta que necesita una revisión disciplinaria.

Punto de vista de seguridad: Observan que la misma persona ha estado intentando acceder a archivos de proyectos que están mucho más allá de su ámbito laboral.

Opinión legal: Saben que este empleado anteriormente no reveló que tenía un negocio paralelo, lo que creó un claro conflicto de intereses.

En un mundo compartimentado, estos son tres problemas distintos. En una plataforma unificada como E-Commander, se integran para formar un perfil claro y de alto riesgo que exige una respuesta coordinada. La plataforma no formula acusaciones; simplemente presenta los hechos objetivos en un cronograma único y auditable.

Este centro central proporciona a todos un lenguaje común para hablar sobre el riesgo. Alejan a los equipos de las corazonadas subjetivas y los acercan a la toma de decisiones basadas en datos, garantizando que cada acción esté documentada, justificada y perfectamente alineada con la gobernanza interna.

Un escenario de colaboración en el mundo real

Veamos cómo funciona esto. Cuando la plataforma unificada detecta los indicadores de riesgo combinados para nuestro gerente de proyecto, se inicia un flujo de trabajo automatizado y estructurado. RR. HH., Legal y Seguridad reciben notificaciones simultáneas y tienen acceso a un expediente digital seguro.

Un sistema unificado garantiza que la rendición de cuentas sea inequívoca. Cada acción, comentario y decisión se registra, creando un registro de auditoría totalmente rastreable que protege tanto a la organización como al empleado, garantizando el estricto cumplimiento del debido proceso.

Ahora, los equipos pueden colaborar en tiempo real directamente desde la plataforma. El departamento legal asesora sobre los pasos a seguir, el departamento de RR. HH. prepara una revisión formal y el departamento de seguridad restringe temporalmente el acceso del empleado a sistemas críticos como medida de precaución inteligente. Se acabaron los correos electrónicos frenéticos y las llamadas perdidas. La respuesta es rápida, coordinada y mucho más rápida que cualquier proceso manual.

Esta defensa unificada es más crucial que nunca, a medida que las amenazas se vuelven más complejas e impredecibles. La Evaluación Anual de Amenazas 2025 de la Comunidad de Inteligencia de EE. UU. presenta un panorama de un entorno peligroso donde actores estatales y no estatales atacan infraestructuras críticas, lo que demuestra cómo los riesgos globales pueden afectar a cualquier organización. Puede explorar la evaluación completa de amenazas para comprender el panorama general. Al sincronizar sus defensas internas, desarrolla una verdadera resiliencia contra este panorama volátil.

Los beneficios de una única fuente de verdad

Integrar a todos en una plataforma central de riesgos ofrece beneficios concretos que fortalecen a toda la organización. No se trata solo de una mejor tecnología, sino de construir una cultura más resiliente y confiable.

Las principales ventajas son claras:

Visibilidad completa: el liderazgo obtiene una visión en tiempo real de los riesgos internos de toda la empresa sin tener que armar informes contradictorios.

Responsabilidad clara: cada paso en el proceso de mitigación tiene un propietario claro, lo que elimina la confusión y garantiza que nada pase desapercibido.

Velocidad mejorada: los tiempos de respuesta se reducen de semanas o meses a días o incluso horas, conteniendo el daño potencial antes de que se propague.

Confianza preservada: al garantizar un proceso justo, documentado y consistente, la organización genera y mantiene la confianza con sus empleados.

En definitiva, una plataforma unificada transforma su evaluación de seguridad y riesgos de una tarea fragmentada y reactiva a una función estratégica y proactiva. Conecta a sus equipos más importantes, brindándoles la inteligencia compartida que necesitan para proteger la integridad de la organización desde dentro hacia fuera.

Navegando por las leyes globales de cumplimiento y privacidad de datos

Para cualquier organización moderna, el cumplimiento normativo no es solo un problema burocrático; es un pilar fundamental de la confianza y una verdadera ventaja competitiva. Una evaluación adecuada de la seguridad y los riesgos debe basarse en un profundo conocimiento de la compleja red de regulaciones globales que rigen la privacidad y los datos de los empleados. Ignorar estas leyes supone una amenaza directa para su reputación y sus resultados.

Esto significa ir más allá de la mentalidad de casillas de verificación y adoptar una filosofía de "privacidad desde el diseño". En lugar de intentar integrar medidas de cumplimiento en un proceso existente, las organizaciones más resilientes construyen sus marcos de riesgo en torno a los requisitos regulatorios desde el primer día. Esta postura proactiva garantiza que cada paso, desde la recopilación de datos hasta la mitigación, sea ético y legalmente sólido.

El porqué de las regulaciones globales

Es fundamental comprender los principales marcos regulatorios. Leyes como el Reglamento General de Protección de Datos (RGPD) de la UE y la Ley de Privacidad del Consumidor de California (CCPA/CPRA) han establecido un nuevo estándar global para la privacidad de datos. Estas leyes otorgan a las personas un control real sobre su información personal e imponen estrictas obligaciones a las empresas que la gestionan.

Estas regulaciones no se limitan al almacenamiento de datos; definen fundamentalmente cómo se puede realizar una evaluación de seguridad y riesgos . Prohíben estrictamente los métodos invasivos y pseudocientíficos que vulneren la dignidad y la privacidad de las personas. Esto incluye:

Prohibición de la detección de mentiras: cualquier mecanismo que pretenda funcionar como un polígrafo o un evaluador de la verdad está explícitamente prohibido bajo marcos como la Ley de Protección de los Empleados frente a la Prueba del Polígrafo (EPPA, por su sigla en inglés).

Prohibir la presión psicológica indebida: los métodos coercitivos diseñados para extraer información o influir en el comportamiento no tienen cabida en una evaluación ética.

Prevenir la elaboración de perfiles emocionales: utilizar IA u otras herramientas para emitir juicios sobre el estado emocional o el carácter de un individuo es una clara violación de los principios de privacidad.

Estas reglas existen por una buena razón: garantizar que las evaluaciones de riesgos sigan siendo objetivas, justas y centradas en hechos verificables, no en interpretaciones subjetivas del carácter de alguien.

Un marco ético no es una limitación; es un activo estratégico. Al adherirse a estándares globales, se construye un proceso de gestión de riesgos que no solo es eficaz, sino también defendible, transparente y confiable tanto para los empleados como para los reguladores.

Alineación con las principales normas ISO

Más allá de las leyes de privacidad de datos, las normas internacionales ofrecen un modelo para la excelencia en seguridad y gobernanza. Dos de las más importantes para el riesgo interno son la ISO 27001 y la ISO 37003.

La norma ISO 27001 es el estándar de referencia para un Sistema de Gestión de Seguridad de la Información (SGSI). Proporciona un enfoque sistemático para gestionar la información confidencial de la empresa y mantenerla segura.

La norma ISO 37003 ofrece directrices específicas para gestionar las investigaciones internas, garantizando que se lleven a cabo con integridad, imparcialidad y equidad.

La adopción de estos estándares transmite un mensaje claro de que su organización está comprometida con los más altos niveles de integridad operativa. Este compromiso es crucial en un mundo donde las amenazas a la seguridad son cada vez más globales e interconectadas. Por ejemplo, en 2024, la región Asia-Pacífico representó un asombroso 34 % de todos los incidentes cibernéticos reportados a nivel mundial, debido a su papel central en las cadenas de suministro globales. Como puede aprender más del Índice de Inteligencia de Amenazas IBM X-Force 2025 , una interrupción en una región puede tener un enorme efecto dominó en todo el mundo, lo que hace que las prácticas de seguridad estandarizadas sean más importantes que nunca.

Al integrar estos requisitos legales y regulatorios en la estructura misma de su programa de evaluación de riesgos, transforma el cumplimiento normativo de una carga en una herramienta poderosa. Fortalece su estrategia de seguridad, protege a su organización de sanciones legales y financieras y, lo más importante, fomenta una cultura de confianza e integridad. Para profundizar en este tema, puede leer nuestra guía sobre cómo lograr el cumplimiento normativo global en las empresas .

Su lista de verificación práctica para el éxito en la evaluación de riesgos

La estrategia es solo un plan en papel hasta que se ejecuta. Aquí es donde nos volvemos prácticos. Pasemos del marco general a un proceso estructurado y repetible que pueda implementar de inmediato.

Esta lista de verificación es su recurso de referencia para realizar una evaluación interna exhaustiva de riesgos. Considérela como su hoja de ruta, que abarca desde la planificación inicial hasta el seguimiento a largo plazo, garantizando que cada paso sea metódico y fácil de auditar.

El proceso de evaluación de cinco pasos

Sigue estos pasos para crear un flujo de trabajo eficaz que te brinde resultados claros y basados en datos. Sin conjeturas, solo un proceso sólido.

Defina el alcance y los objetivos: Ante todo, tenga claro qué está protegiendo. Identifique claramente los activos, departamentos o procesos específicos que se están revisando. ¿Se centra en la propiedad intelectual? ¿En los datos financieros? ¿O en el cumplimiento de requisitos regulatorios específicos? Tenga esto muy claro desde el principio.

Identificar y catalogar riesgos: Ahora, comiencen a generar ideas. ¿Qué podría salir mal? Analicen todas las posibles amenazas internas relevantes para su ámbito de aplicación. Esto incluye desde accesos no autorizados a datos y conflictos de intereses hasta simples infracciones de políticas y deficiencias en sus procedimientos.

Analizar y calificar los riesgos: No todos los riesgos son iguales. Evalúe cada uno en función de su impacto potencial y la probabilidad de que ocurra. Usar una matriz de puntuación consistente, como una escala simple del 1 al 5 para el impacto y la probabilidad, le ayuda a priorizar objetivamente las amenazas que realmente importan.

Desarrollar planes de mitigación: Para los riesgos prioritarios, cree planes específicos y viables para neutralizarlos. Asigne un responsable claro para cada plan, establezca un plazo realista y defina con precisión cómo se espera un resultado exitoso. La rendición de cuentas es clave.

Monitoreo y Revisión: El riesgo no es un problema puntual; cambia constantemente. Es necesario monitorear continuamente el funcionamiento de sus planes de mitigación y programar revisiones periódicas de todo su panorama de riesgos. Esto garantiza que sus defensas se adapten a medida que surgen nuevas amenazas.

Para ciertas operaciones de alto riesgo, como desconectar infraestructura antigua, una guía detallada es indispensable. Un excelente ejemplo es esta Lista de verificación de 10 pasos para el desmantelamiento de servidores , que resulta invaluable para garantizar que no se omitan pasos críticos de seguridad o cumplimiento.

Midiendo lo que importa: Indicadores Clave de Desempeño

Para demostrar que su programa de gestión de riesgos realmente funciona, debe realizar un seguimiento de las métricas correctas. Olvídese de las cifras vanidosas. Nos referimos a KPI que muestran mejoras reales y tangibles en su estrategia de seguridad.

Un programa exitoso de evaluación de riesgos y seguridad no solo encuentra problemas: demuestra su valor mostrando reducciones mensurables en la exposición al riesgo y mejoras en el tiempo de respuesta.

Estos son los indicadores clave de rendimiento que debes seguir:

Tiempo para detectar un riesgo potencial: ¿Cuánto tiempo transcurre desde que aparece un indicador de riesgo hasta que se registra oficialmente? Un plazo más corto significa que su capacidad de detección es más precisa.

Reducción de infracciones de políticas: Esto es simple: registre el número de infracciones de políticas documentadas a lo largo del tiempo. Si esa cifra disminuye constantemente, sus controles y capacitación están funcionando.

Tasa de finalización de tareas de mitigación: ¿Qué porcentaje de las tareas de mitigación asignadas se completan según lo previsto? Este KPI refleja directamente el compromiso de su organización con la solución efectiva de las vulnerabilidades detectadas.

Eficiencia en la colaboración interdepartamental: Cuando un riesgo involucra a RR. HH., Legal y Seguridad, ¿cuánto tiempo tardan en reunirse (virtualmente o no) y actuar? Una colaboración más rápida se traduce en un sistema de respuesta más unificado y eficaz.

Al poner en práctica esta lista de verificación y monitorear estos KPI, proporciona a su organización las herramientas para desarrollar una función de gestión de riesgos totalmente auditable. Este enfoque estructurado transforma su evaluación de seguridad y riesgos de un ejercicio teórico a una disciplina operativa fundamental que protege activamente a la empresa.

Sus preguntas, respondidas

Incluso con la mejor estrategia, la transición a un marco moderno de seguridad y evaluación de riesgos plantea preguntas complejas. Los líderes suelen encontrarse con los mismos obstáculos al pasar de los cómodos hábitos manuales a un enfoque proactivo y unificado. Abordemos las confusiones más comunes para que pueda avanzar con confianza.

Obtener estas respuestas correctas allana el camino y garantiza que su nuevo programa de riesgos sea eficaz, ético y tenga el respaldo que necesita en toda la organización.

¿Cómo puedo lograr la aceptación ejecutiva de un enfoque proactivo?

Para que la alta dirección se involucre, es necesario hablar su idioma. Dejemos de hablar del coste del software y empecemos a hablar del valor de la resiliencia. Un sistema proactivo no es solo un gasto más en seguridad; es un activo estratégico que fortalece a toda la organización.

Enmarque el caso de negocios en torno a resultados claros y tangibles que sean importantes para ellos:

Reduzca drásticamente las pérdidas financieras: Muéstreles las cifras. La detección proactiva previene desastres costosos, como fraudes o litigios, antes de que ocurran, lo que genera un retorno de la inversión claro y contundente.

Proteja la marca: Recuérdeles que la reputación lo es todo. Un programa ético y que cumple con las normas es una enorme ventaja competitiva que genera una confianza inquebrantable con clientes, socios e inversores.

Impulse la eficiencia operativa: Señale las horas desperdiciadas que su mejor equipo dedica a revisar hojas de cálculo y a buscar soluciones. Una plataforma unificada permite a sus equipos de expertos centrarse en el trabajo de alto valor, no en el trabajo manual.

Cuando conecta su programa con la reducción de riesgos y la salud general del negocio, ya no está pidiendo un presupuesto: está presentando una estrategia comercial central.

¿Es la vigilancia ética simplemente otro nombre para la vigilancia?

No, y esta es probablemente la distinción más importante que hay que entender bien. La vigilancia ética es exactamente lo opuesto a la vigilancia invasiva. La vigilancia implica observar todo lo que hace un empleado, a menudo sin motivo aparente, lo cual no solo es inquietante, sino también, con frecuencia, ilegal.

Las plataformas éticas basadas en indicadores funcionan con un principio completamente diferente. Están diseñadas para ser no invasivas. Se centran exclusivamente en eventos objetivos y verificables —basados en sus propias políticas— que podrían indicar un riesgo.

Una plataforma ética de seguridad y evaluación de riesgos conecta los datos estructurados que su empresa ya posee, como registros de acceso o informes de gastos. Se trata de encontrar patrones en hechos objetivos, no de tomar decisiones subjetivas sobre las personas.

Este enfoque está diseñado específicamente para cumplir con regulaciones estrictas como el RGPD y la Ley de Protección de Datos Personales (EPPA), que prohíben rotundamente la vigilancia y la elaboración de perfiles psicológicos. Se trata de defender el debido proceso y la dignidad, no de crear una cultura de sospecha.

¿Cuáles son los primeros pasos para dejar de utilizar hojas de cálculo?

Dejar de usar hojas de cálculo puede parecer un proyecto enorme, pero la clave es empezar poco a poco y ganar impulso. No intentes abarcar todo. Un enfoque estructurado y por fases te llevará mucho más lejos, mucho más rápido.

Comience con un programa piloto específico:

Elija un área de alto impacto: Comience con un solo departamento o un riesgo específico, como conflictos de intereses en el equipo de compras. Un alcance limitado facilita mucho la demostración del éxito.

Defina sus indicadores: Reúna a las partes interesadas y acuerden los indicadores de riesgo clave para esa área. ¿Qué señales objetivas debería buscar el sistema?

Planifique su nuevo flujo de trabajo: Documente cómo gestiona las tareas actuales y luego diseñe el proceso optimizado dentro de una plataforma unificada. Asegúrese de que todos en RR. HH., Legal y Seguridad conozcan su función.

Este primer proyecto se convierte en su prueba de concepto. Demostrará el increíble valor y la eficiencia de un sistema unificado de una manera que entusiasmará a toda la organización.

En Logical Commander Software Ltd. , ofrecemos la plataforma E-Commander para ayudar a su organización a migrar a un marco de gestión de riesgos proactivo, ético y unificado. Aprenda a ir más allá de las hojas de cálculo y a desarrollar una verdadera resiliencia organizacional .

%20(2)_edited.png)