¿Qué es la analítica del comportamiento y por qué es importante?

- Marketing Team

- 19 nov 2025

- 15 Min. de lectura

Actualizado: 20 nov 2025

¿Qué es el análisis del comportamiento? Es un enfoque no intrusivo, impulsado por IA, para el análisis de riesgos del factor humano que transforma los registros de eventos en señales de alerta temprana para los equipos de Cumplimiento, Riesgos, Recursos Humanos y Auditoría Interna. Al observar las interacciones de los usuarios con los sistemas —sin examinar archivos privados ni realizar una supervisión invasiva—, destaca patrones inusuales que podrían indicar riesgos internos. El objetivo: permitir a los responsables de la toma de decisiones prevenir responsabilidades, proteger la reputación y abordar las amenazas internas antes de que se agraven.

Análisis del comportamiento en pocas palabras

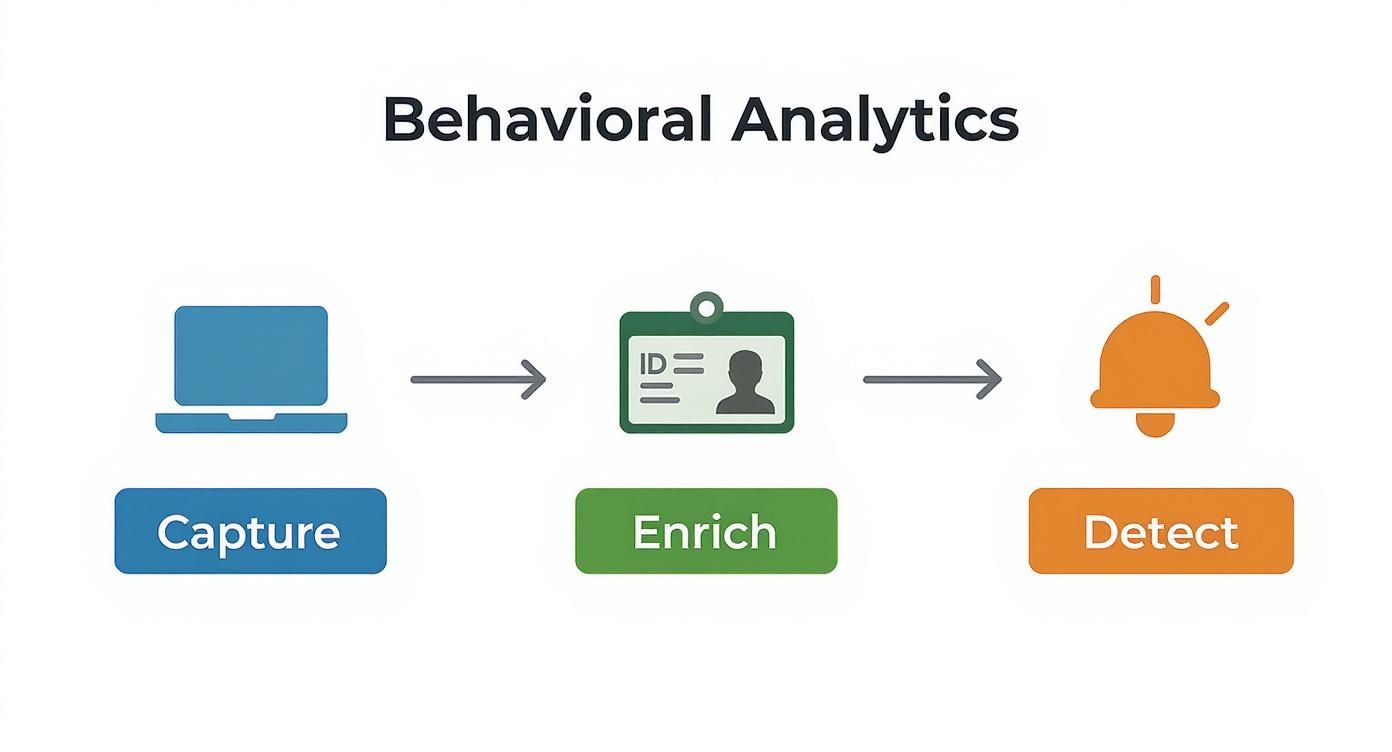

Cómo funciona

Imagínalo como una revisión del estado del sistema: las plataformas de análisis de comportamiento recopilan flujos de datos de acciones de los usuarios en toda tu red. Luego, añaden contexto de identidad, crean una línea base estadística para cada usuario y resaltan las desviaciones importantes.

Por qué es importante

Recopilación de datos ética y no intrusiva que se ajusta a las directrices de la EPPA

Paneles de control en tiempo real para los equipos de Cumplimiento, Riesgos, Recursos Humanos y Auditoría Interna

Alertas basadas en IA para la prevención proactiva, dejando atrás las investigaciones reactivas.

Integración perfecta con los flujos de trabajo de cumplimiento existentes: no se requiere captura de datos invasiva.

Impacto comprobado en plataformas como Logical Commander , donde los indicadores de riesgo impulsan acciones oportunas y transparentes.

Los primeros en adoptar esta tecnología accedieron a un mercado valorado en 4130 millones de dólares en 2024 y prevén que alcance los 16 680 millones de dólares en 2030, con una tasa de crecimiento anual compuesto (TCAC) del 26,5 %, a medida que más equipos opten por la detección interna de amenazas basada en datos en lugar de los costosos análisis forenses reactivos. Descubra más información sobre el crecimiento del mercado.

A continuación se ofrece una breve descripción general para ayudarle a relacionar cada elemento del análisis del comportamiento con sus prioridades de gestión proactiva de riesgos.

Descripción general del análisis del comportamiento

Aspecto | Resumen |

|---|---|

Definición | Análisis mediante inteligencia artificial de los patrones de acción del usuario para detectar anomalías. |

Componentes principales | Captura de datos, enriquecimiento de identidad, modelado de línea base, alertas. |

Beneficios clave | Señales de alerta temprana, reducción de costes, preparación para auditorías. |

Principales casos de uso | Detección de riesgos internos, control del cumplimiento normativo, prevención del fraude. |

Utilice esta instantánea como guía para ver cómo la analítica del comportamiento puede integrarse en su estrategia de software de evaluación de riesgos preventivos. Tanto si está explorando opciones como si ya está listo para implementarla, comprender estos componentes básicos le permitirá actuar con confianza y evitar que los pequeños problemas se agraven.

Comprensión de los conceptos clave del análisis del comportamiento

El análisis del comportamiento se activa en el momento en que los dispositivos, desde los portátiles de los empleados hasta los servidores en la nube, comienzan a transmitir datos de eventos . Este flujo de datos sin procesar captura cada clic, transferencia de archivos e inicio de sesión, con una marca de tiempo adjunta.

A continuación, la plataforma añade contexto a la identidad : roles, departamentos o equipos de proyecto. Este enriquecimiento permite detectar riesgos con mayor precisión, todo ello sin necesidad de examinar archivos personales.

Es como una auditoría financiera que detecta transacciones sospechosas. La detección de anomalías hace lo mismo con las interacciones entre humanos y sistemas, señalando comportamientos que se desvían de la norma.

Captura de datos : Los registros de eventos fluyen continuamente.

Enriquecimiento de identidad : Cada acción se vincula a una persona conocida.

Modelado de referencia : El sistema traza un mapa del ritmo típico del usuario.

Alerta : Las alertas tempranas se activan antes de que los riesgos se agraven.

Captura y enriquecimiento de datos de comportamiento

En esencia, la captura de datos de eventos se produce en los puntos finales: portátiles, servidores o instancias en la nube. Cada llamada al sistema incluye una marca de tiempo, un tipo de acción y el contexto necesario para un análisis más profundo.

El enriquecimiento de datos permite vincular los registros sin procesar con personas reales mediante la asociación de acciones con perfiles de usuario . Fundamentalmente, este proceso respeta la privacidad, en consonancia con la EPPA para evitar técnicas invasivas.

“Una capa de identidad claramente definida convierte el análisis del comportamiento en una herramienta de gran valor para la detección proactiva de riesgos internos”, señala un responsable de cumplimiento normativo.

Así es como funciona en la práctica ese proceso de enriquecimiento:

Recopilar registros sin procesar de diversos sistemas.

Adjunte metadatos como el ID del dispositivo o la ubicación geográfica.

Verifique la coherencia de las identidades cotejándolas con los registros de recursos humanos.

Establecer líneas de base y detectar cambios

Una vez que se dispone de datos limpios y enriquecidos, el siguiente paso es la modelización de referencia. Imagínese las barreras de seguridad en una autopista: definen la zona segura para una conducción normal durante días o semanas.

La detección de anomalías compara cada nuevo evento con esos límites. Cuando una acción los sobrepasa, el sistema activa una alerta, mucho antes de que la mayoría de los equipos se den cuenta.

Los registros estáticos ofrecen instantáneas sin procesar.

El análisis del comportamiento revela tendencias y contexto

Este enfoque proactivo no solo cataloga eventos; proporciona alertas de riesgo en tiempo real que permiten respuestas rápidas y fundamentadas. Y, al basarse en principios éticos y en el cumplimiento de la Ley de Protección de la Privacidad del Empleado (EPPA), preserva la dignidad de los empleados en todo momento.

En definitiva, estos engranajes —capturar, enriquecer, modelar y alertar— impulsan toda plataforma ética de análisis del comportamiento .

Ejemplo práctico en la detección de riesgos

Imaginemos una planta de fabricación donde los permisos de acceso de un ingeniero deberían haber disminuido al finalizar el proyecto. En cambio, las descargas de archivos aumentaron un 150% , lo que activó una alerta inmediata.

Los volúmenes de descargas superaron con creces el nivel histórico del usuario.

La actividad se trasladó a horarios no laborables, fuera de los patrones de trabajo normales.

Posteriormente, el equipo de gestión de riesgos cotejó los registros del proyecto, confirmó el contexto y garantizó el buen funcionamiento de las operaciones, sin fricciones ni revisiones invasivas.

La rápida identificación de anomalías reduce el tiempo de investigación en casi un 40% .

Este escenario muestra cómo la captura de eventos, el enriquecimiento de identidad y la detección de anomalías funcionan de forma conjunta. ¿El resultado? Señales prácticas que se entregan con antelación y un proceso que prioriza la privacidad y cumple con la EPPA, lo que permite a los equipos de cumplimiento anticiparse a las posibles responsabilidades.

A continuación, analizaremos los componentes clave que impulsan la detección preventiva de amenazas internas. Esta base sienta las bases para una comprensión más rápida y profunda de la situación en todos los equipos de Cumplimiento, Recursos Humanos y Auditoría, de forma integrada.

Componentes básicos del análisis del comportamiento

El análisis del comportamiento se basa en cinco pilares interrelacionados que transforman los eventos de usuario en alertas preventivas y prácticas sin necesidad de revisar archivos personales. En esencia, un sistema bien diseñado debe gestionar todo el proceso, desde la captura del evento inicial hasta la clasificación de la alerta final según el riesgo.

Este diagrama describe el proceso: captura de datos , enriquecimiento de identidad , modelado de referencia , detección de anomalías y priorización de alertas , todo ello trabajando en conjunto. Juntos, permiten a los equipos detectar los cambios de comportamiento más sutiles mucho antes de que un incidente se agrave.

Ingesta de datos y enriquecimiento de identidad

En primer lugar, la ingesta de datos se integra en cada punto de contacto (portátiles, servidores, aplicaciones en la nube) y transmite esos eventos en tiempo real. A continuación, el enriquecimiento de identidad etiqueta cada acción con contexto: rol del usuario, departamento, proyecto, etc.

Este enfoque dual refina la señal. No se examinan documentos privados, sino que se enriquecen los datos de eventos para que las alertas se centren en riesgos reales.

Recopilación centralizada de registros de endpoints y aplicaciones

Oleoductos seguros que priorizan la privacidad y que cumplen con las directrices de la EPPA

El etiquetado de metadatos se basa en registros de RR. HH. y credenciales de acceso.

Modelado de referencia y detección de anomalías

Una vez que se dispone de datos enriquecidos, se procede al modelado de referencia. Durante días o semanas, este proceso crea un perfil de lo que se considera "normal" para cada usuario y equipo. A continuación, los algoritmos de detección de anomalías comparan el tráfico en tiempo real con estos perfiles, señalando cualquier anomalía.

Imaginemos que alguien descarga un 150 % más de archivos de lo habitual fuera del horario laboral. Esta desviación podría indicar un incumplimiento de las políticas o un riesgo para la continuidad del negocio, detectado antes de que se produzcan daños.

Calcular métricas clave como la duración de la sesión y el tamaño de la descarga

Establecer umbrales dinámicos que evolucionen con el comportamiento

Identificar las desviaciones que infringen las normas establecidas.

Pilar | Descripción |

|---|---|

Ingesta de datos | Captura en tiempo real de flujos de eventos |

Enriquecimiento de la identidad | Adjuntar metadatos de usuario |

Modelado de referencia | Definición de patrones de comportamiento normales |

Detección de anomalías | Detección de desviaciones de la línea base |

Priorización de alertas | Clasificación de alertas según la gravedad del riesgo |

Priorización de alertas y respuesta proactiva

Por último, la priorización de alertas clasifica cada anomalía según su gravedad e impacto en el negocio. Las plataformas más avanzadas también se integran con una sólida automatización de flujos de trabajo , convirtiendo las alertas en pasos de respuesta guiados.

Las puntuaciones de riesgo tienen en cuenta el valor de los activos, las necesidades de cumplimiento y el historial del usuario. De esta forma, los responsables de cumplimiento, los líderes de recursos humanos y los auditores se centran en las señales clave en lugar de en el ruido.

También puede resultarle útil nuestra guía de detección de fraude mediante aprendizaje automático para obtener un contexto más profundo en la gestión proactiva de riesgos: Más información sobre la detección proactiva de riesgos internos.

Imagínese a un ingeniero cuyo acceso al proyecto debería haber caducado, pero un repentino aumento en las transferencias de archivos activa una alerta de alta prioridad. Los equipos pueden investigar en minutos, deteniendo posibles fugas sin interrumpir el trabajo diario.

En un caso, un responsable de cumplimiento normativo logró reducir en un 40 % el tiempo de investigación al suspender las transferencias sospechosas ante el primer indicio de problemas. Esta eficiencia permite a los equipos legales anticiparse a los problemas y reducir la responsabilidad legal antes de que surjan.

Los cinco pilares refuerzan un enfoque ético y centrado en el ser humano que preserva la privacidad al tiempo que previene riesgos.

Beneficios de una gestión proactiva del riesgo interno

Cuando los equipos pasan del análisis forense reactivo a la prevención proactiva de riesgos, la recompensa es evidente. El análisis centrado en el comportamiento transforma las entradas de registro sin procesar en señales de alerta temprana, lo que permite detectar las amenazas internas antes de que se agraven.

Muchas organizaciones reportan ahorros de hasta un 40 % en costos de investigación, lo que libera recursos para labores estratégicas de cumplimiento. Además, evitar incidentes de alto perfil protege su marco de gobernanza y su reputación.

Las señales tempranas permiten correcciones más rápidas y reducen las sorpresas para los equipos de auditoría. Además, dado que este enfoque respeta la privacidad de los empleados conforme a las directrices de la EPPA, se logra una gestión de riesgos ética sin medidas invasivas.

Reducción de costes : Hasta un 40% de ahorro en gastos de investigación

Escudo de reputación : Protege la marca y limita la exposición legal.

Resolución más rápida : Las alertas activan acciones días o semanas antes.

Preparación para auditorías : Documentación de cumplimiento simplificada para auditorías

IA no intrusiva : Mitigación ética del riesgo humano mediante IA sin métodos invasivos

Señales de alerta temprana en acción

Una empresa de servicios financieros detectó un aumento repentino en las transferencias de archivos fuera del horario laboral. Este leve incremento activó una alerta, y una revisión rápida impidió el acceso no autorizado antes de que ningún dato confidencial saliera de la red.

Al detectarlo a tiempo, evitaron aproximadamente 2,4 millones de dólares en posibles gastos legales. Es un claro ejemplo de cómo el análisis de comportamiento impulsado por IA proporciona a los equipos de gobierno información clara y centrada en el usuario.

La detección temprana de anomalías puede reducir los ciclos de investigación casi a la mitad, lo que permite a los responsables de cumplimiento actuar con decisión.

Ahorro comparativo con métodos tradicionales

Tradicionalmente, los equipos revisan los registros manualmente, un proceso lento y costoso que puede durar semanas. Una plataforma proactiva detecta señales de riesgo en tiempo real, reduciendo el tiempo de detección a días.

Un cliente del sector manufacturero redujo las horas de auditoría interna en un 35 % tras implementar modelos predictivos. Estos avances demuestran la importancia de la prevención tanto para el control de costes como para la reducción de responsabilidades.

Acercarse | Tiempo para detectar | Costo promedio | Impacto en la privacidad |

|---|---|---|---|

Análisis forense reactivo | 14–30 días | Alto | Alto riesgo de intrusión |

Análisis proactivo | 1–3 días | un 40% menos | Alineado con EPPA, no intrusivo |

Apoyo a la gobernanza y el cumplimiento

La gestión ética de riesgos no solo reduce los incidentes, sino que también se alinea con los requisitos regulatorios y los marcos de gobernanza. Plataformas como E-Commander incluyen controles integrados que se ajustan a los estándares de la industria y a las normativas de cumplimiento.

Para conocer paso a paso cómo integrar flujos de trabajo preventivos en sus políticas, consulte nuestro Marco de Gestión de Riesgos de Cumplimiento . Este marco muestra cómo una plataforma compatible con la EPPA mejora las evaluaciones al tiempo que protege la dignidad de los empleados.

Mediante el programa PartnerLC, los equipos de RR. HH. y cumplimiento normativo aprovechan conocimientos compartidos y flujos de trabajo probados. Esta colaboración acelera la resolución de amenazas y amplía la cobertura de la gobernanza en toda la organización.

La adopción de análisis de comportamiento proactivos fomenta una mentalidad preventiva en los equipos de RR. HH., Legal y Seguridad. Este cambio cultural transforma la gestión de riesgos, de una tarea reactiva, en una fortaleza estratégica.

Descubra cómo la detección temprana de problemas reduce la responsabilidad y aumenta progresivamente la eficiencia del proceso.

Aplicaciones en la detección de riesgos internos

El análisis del comportamiento revela información que los registros estáticos no pueden mostrar. Al rastrear las acciones del usuario a lo largo del tiempo, descubre cambios sutiles que a menudo indican problemas subyacentes.

En los equipos financieros, esto se traduce en alertas tempranas cuando alguien se desvía del protocolo. Imagina a un analista accediendo a archivos confidenciales fuera del horario laboral: una alerta se activa en cuestión de minutos, lo que le da al equipo de riesgos la oportunidad de intervenir antes de que se filtren los datos.

Luego está el movimiento lateral. Cuando un ingeniero cambia entre servidores no relacionados, el sistema detecta esa ruta inusual. Lo que antes parecía rutinario se convierte en una señal crítica, reduciendo el tiempo de investigación de días a horas.

Aplicaciones clave:

Exfiltración de datos no autorizada detectada por anomalías de sesión

Movimiento lateral entre extremos descubierto mediante correlación multietapa

Intentos de escalada de privilegios detectados mediante cambios repentinos de comportamiento

Correlación de anomalías multivectoriales: fusión de archivos, redes y eventos de identidad

El auge del teletrabajo tras la COVID-19 no hizo sino acelerar esta transformación. El mercado de la analítica del comportamiento alcanzó los 1.100 millones de dólares en 2024 y se prevé que crezca hasta los 10.800 millones de dólares en 2032, impulsando así los avances en la prevención del fraude y la detección de amenazas internas.

Casos de uso clave

En una planta de fabricación, el número de impresiones de un técnico aumentó repentinamente. Si a esto se le suman inicios de sesión inusuales fuera del horario laboral, la plataforma pudo reconstruir un intento de filtración de esquemas que los informes rutinarios jamás habrían detectado.

Los grandes bancos se basan en el mismo criterio para la supervisión de las transacciones. Un ligero cambio en el calendario de transferencias de fondos sugirió una posible elusión de las políticas. Equipos interdepartamentales —Riesgos, Legal, Informática— intervinieron y lo neutralizaron, reforzando así una mentalidad preventiva.

Colaboración en cuatro pasos:

El equipo de riesgos revisa las anomalías detectadas.

Recursos Humanos añade contexto sobre los recientes cambios de rol.

El departamento legal verifica la alineación de las políticas.

El departamento de TI bloquea los endpoints y actualiza las líneas base de comportamiento.

Este flujo de trabajo subsana las deficiencias de la analítica forense reactiva, garantizando que se cubran todos los ángulos.

Casos prácticos en acción

En una firma financiera global, el patrón de copia de archivos de un becario causó sospechas. El análisis del comportamiento reconstruyó cada movimiento, revelando un plan de volcado de datos y, en última instancia, ahorrando 2 millones de dólares en posibles pérdidas.

En otro ejemplo, un cliente del sector manufacturero detectó una elevación repentina de permisos por parte de un contratista. La correlación entre el acceso a la red, las horas de inicio de sesión y las modificaciones de archivos generó una alerta clara y unificada. Los privilegios fueron revocados antes de que se produjera algún daño.

“El análisis del comportamiento nos permitió detectar cambios sutiles que las herramientas tradicionales nunca captaron, reduciendo el tiempo de investigación en más del 50%.”

Al unificar los departamentos de Riesgos, Recursos Humanos, Legal e Informática en torno a un panel de control compartido, los equipos pasan de señalar con el dedo a prevenir incidentes.

Obtenga más información sobre las herramientas para la detección de amenazas internas en nuestra guía detallada sobre la detección de amenazas internas.

Esta estrategia no solo protege los activos críticos, sino que también se mantiene totalmente alineada con los estándares de cumplimiento no intrusivos de la EPPA.

Elegir una plataforma de IA no intrusiva

Los responsables de la gestión de riesgos proactivos buscan herramientas que respeten la privacidad en lugar de tratar cada clic como prueba. Necesitan una solución que detecte cambios sutiles en el comportamiento en vez de acumular grandes cantidades de datos sin procesar.

Piensa en el análisis del comportamiento como un radar de alta precisión: no registra todos los barcos que pasan, solo los que se desvían de su rumbo.

Comparación entre herramientas heredadas y plataformas modernas

La monitorización tradicional a menudo se siente como usar un mazo para clavar un clavo. Analiza sistemas de archivos y tráfico de red completos, pero ofrece poco contexto sobre lo que realmente importa. Las plataformas modernas de IA no intrusivas funcionan más como un detective experimentado: se centran en patrones y muestran solo las señales de riesgo relevantes.

Los sistemas de monitorización heredados realizan escaneos indiscriminados, lo que genera alertas reactivas y ruido.

Las plataformas de IA vinculan los eventos del usuario con los perfiles de identidad en tiempo real, eliminando la información irrelevante.

Las soluciones modernas ajustan continuamente los valores de referencia, detectando incluso la más mínima desviación de comportamiento.

Navegar por el mercado sin una hoja de ruta puede resultar abrumador. Una lista de verificación concisa y una comparación clara de características son cruciales al evaluar una plataforma que cumpla con la normativa EPPA.

Criterios clave de selección

Comience por confirmar que el diseño del proveedor se basa en principios éticos y cumple plenamente con las directrices de la EPPA. A continuación, analice en detalle estas capacidades:

Privacidad y cumplimiento de la EPPA : Busque anonimización de datos, controles de consentimiento y registros de auditoría claros.

Creación de líneas base personalizadas : Garantizar que la plataforma adapte los perfiles a medida que evolucionan los comportamientos de los usuarios.

Ajuste adaptativo de alertas : Verifique la puntuación basada en IA que filtra los falsos positivos.

Integraciones perfectas : Compruebe las API compatibles con sistemas HRIS, SIEM y de gestión de incidencias.

Consideremos la magnitud del mercado: se prevé que el sector de la analítica del comportamiento pase de 426,5 millones de dólares en 2025 a casi 4800 millones de dólares en 2033, con una tasa de crecimiento anual compuesto (TCAC) del 30,6 % . Lea el estudio completo sobre las proyecciones de crecimiento del mercado.

Comparación de características de los proveedores

A continuación se muestra una tabla comparativa que destaca las diferencias clave entre la monitorización tradicional y las modernas plataformas de análisis del comportamiento basadas en IA.

Característica | Monitoreo de legado | Análisis de comportamiento impulsado por IA |

|---|---|---|

Salvaguardias de privacidad | Registros básicos con comprobaciones manuales | Anonimización y consentimiento alineados con la EPPA |

Flexibilidad de la línea base | Políticas estáticas de talla única | perfiles adaptativos personalizables |

Ajuste de alertas | Umbrales manuales con ruido | Puntuación basada en IA y ajuste dinámico |

Integración | Herramientas puntuales, despliegues aislados | API unificadas, SIEM, soporte para HRIS |

Ecosistema de socios | sociedades limitadas | Acceso a los recursos de PartnerLC |

Esta tabla destaca cómo las plataformas modernas ofrecen información precisa sin vulnerar la privacidad. Al evitar la recopilación innecesaria de datos, se obtiene eficiencia y confianza a partes iguales.

“Las plataformas de IA no intrusivas garantizan que la ética y la eficacia vayan de la mano”, señala un alto funcionario de cumplimiento normativo.

Quienes toman decisiones y buscan una visión integral también pueden consultar nuestra guía sobre gestión de riesgos humanos mediante IA para explorar casos de uso más detallados y los pasos para su implementación. Al evaluar la aceptación de los usuarios, conviene conocer las razones del rechazo a las herramientas de IA .

Lista de verificación para quienes toman decisiones

Validar la alineación con la EPPA y las garantías de privacidad.

Confirme la configuración personalizable de la línea base y el ajuste de alertas.

Evaluar la integración con los sistemas existentes.

Revisar el ecosistema de proveedores y el soporte de PartnerLC.

Investiga las lecciones aprendidas sobre la aceptación del usuario para evitar reacciones negativas.

Utilice esta lista de verificación como su guía principal al elegir una plataforma de IA no intrusiva que equilibre el diseño ético con la prevención proactiva.

Preguntas frecuentes sobre análisis del comportamiento

¿Qué fuentes de datos necesitas para construir una base sólida?

Tu recorrido en el análisis del comportamiento comienza con la recopilación de tres elementos clave: registros de eventos de los endpoints, contexto de identidad de los sistemas de RR. HH. y registros de acceso a las aplicaciones. Estos flujos de datos te proporcionan los patrones históricos necesarios para la detección de anomalías.

Fuentes de datos requeridas

Registros de eventos con marcas de tiempo y tipos de acción

Atributos de identidad del usuario (rol, departamento)

Permisos de acceso y metadatos del dispositivo

Definiciones de políticas y flujos de trabajo

En conjunto, estas piezas forman una base no intrusiva que genera señales de riesgo ético.

¿Cómo influyen las directrices de la EPPA en el análisis del comportamiento?

Las plataformas de análisis ético evitan la supervisión secreta o la lógica del polígrafo. En cambio, se basan en controles de consentimiento explícitos y una sólida anonimización. Este enfoque le permite cumplir con la Ley de Protección de la Privacidad de los Empleados (EPPA) y, al mismo tiempo, preservar la dignidad de los empleados.

Pasos de implementación

Evaluar las fuentes de registro y los sistemas de identidad existentes.

Mapear los flujos de datos a los controles de privacidad y los mecanismos de consentimiento

Configure los modelos de línea base con ventanas de comportamiento iniciales

Ajuste los umbrales de alerta con la retroalimentación de las partes interesadas.

Un despliegue gradual te ayuda a refinar las señales y a minimizar los falsos positivos.

¿Qué métricas demuestran el retorno de la inversión para el análisis proactivo?

Analicemos tres indicadores clave: el tiempo ahorrado en investigaciones, la reducción de costes directos y el número de alertas tempranas. Por ejemplo, una organización redujo las horas de auditoría manual en un 35 % y obtuvo un ahorro de 2,4 millones de dólares .

“Las señales tempranas redujeron el tiempo de respuesta ante incidentes en un 50% , lo que permitió a los equipos legales anticiparse a posibles brechas de seguridad.”

Responder a estas preguntas capacita a los líderes de Cumplimiento y Recursos Humanos para adoptar con confianza análisis proactivos y no intrusivos.

Comience hoy mismo a prevenir los riesgos internos.

Inicie una prueba gratuita y vea cómo Logical Commander ofrece detección proactiva de amenazas internas.

Solicite una demostración personalizada de nuestra plataforma compatible con EPPA.

Únete a nuestro ecosistema PartnerLC y conviértete en un aliado en la gestión de riesgos.

Contacte con nuestro equipo para la implementación empresarial y la integración de software de evaluaciones de riesgos a medida.

%20(2)_edited.png)