Su guía para la evaluación de riesgos de terceros

- Marketing Team

- 21 oct

- 18 Min. de lectura

Una evaluación de riesgos de terceros es el proceso que utilizan las organizaciones para identificar, analizar y mitigar los riesgos derivados de la colaboración con proveedores y socios externos. No se trata solo de una formalidad de cumplimiento normativo; es una estrategia de defensa fundamental para proteger sus datos, reputación y estabilidad operativa frente a las vulnerabilidades que se originan en su cadena de suministro.

Por qué la seguridad del proveedor es ahora su seguridad

En el ecosistema empresarial interconectado actual, la línea divisoria entre su seguridad y la de su proveedor se ha difuminado. Cada socio, proveedor y contratista con acceso a sus sistemas o datos representa un vector potencial de amenazas internas y riesgo de factor humano. Un solo punto débil puede exponer a toda su organización, lo que hace que un sólido programa de evaluación de riesgos de terceros sea absolutamente necesario para la gobernanza y la gestión de riesgos modernas.

Esta no es una amenaza abstracta. Los datos muestran que las brechas de seguridad que involucran a terceros son un problema significativo y creciente, que ya representa una parte sustancial de todos los incidentes. Cuando la seguridad o el cumplimiento de un proveedor fallan, el daño financiero y reputacional recae directamente sobre su organización, independientemente de dónde se produjo el fallo inicial. Esta realidad exige un cambio estratégico que se aleje de las investigaciones reactivas y se oriente hacia una gestión de riesgos proactiva y preventiva.

El verdadero costo de un eslabón débil

Cuando las defensas de un proveedor se ven comprometidas, las consecuencias se transmiten directamente a su organización. El impacto empresarial va mucho más allá del coste financiero inicial, desencadenando una reacción en cadena de responsabilidades que puede interrumpir las operaciones durante meses o incluso años.

Para comprender plenamente lo que está en juego, es fundamental comprender qué es la gestión de riesgos de terceros y sus implicaciones directas para su negocio. Un solo incidente puede desencadenar numerosas consecuencias negativas:

Sanciones regulatorias: regulaciones como GDPR y HIPAA lo responsabilizan por las fallas de cumplimiento de sus proveedores, lo que genera multas y responsabilidades legales significativas.

Daño a la marca: Una brecha pública erosiona la confianza del cliente y mancha su reputación. Este daño a la reputación suele ser más costoso y difícil de reparar que la falla de seguridad inicial.

Interrupción operativa: si un proveedor de servicios críticos sufre una interrupción o una violación de seguridad, su propio negocio puede paralizarse, lo que afecta los ingresos y frustra a los clientes.

Pasando de las auditorías reactivas a la prevención proactiva

El método tradicional de gestión del riesgo de los proveedores, basado en cuestionarios anuales y auditorías puntuales, ya no es suficiente. Estos métodos ofrecen una visión estática, pero pasan por alto por completo la naturaleza dinámica del riesgo humano, una variable fundamental en cualquier programa de seguridad. Un proveedor puede parecer que cumple con las normas en teoría, pero aun así albergar importantes amenazas internas provenientes de su personal.

Los programas de gestión de riesgos más consolidados reconocen que la supervisión de proveedores no es una actividad puntual. Es una disciplina continua centrada en identificar y mitigar los riesgos antes de que se conviertan en incidentes costosos.

Esta mentalidad proactiva es el único enfoque sostenible. En lugar de esperar a que una brecha de seguridad de un proveedor desencadene una investigación costosa y disruptiva, el objetivo es identificar las señales de alerta temprana de riesgo interno dentro de su red de socios antes de que se manifiesten. Una estrategia eficaz de evaluación de riesgos de terceros proporciona la visibilidad necesaria para abordar las vulnerabilidades antes de que puedan ser explotadas, protegiendo así sus activos, su postura de cumplimiento y su reputación. Replantea la seguridad de los proveedores no como un problema externo, sino como una extensión crucial de sus propios controles internos.

Mapeo del panorama de amenazas de terceros

El riesgo de proveedores va mucho más allá de un simple problema de ciberseguridad. Es una compleja red de amenazas potenciales que puede afectar a todos los aspectos de su negocio. Una evaluación exhaustiva de riesgos de terceros requiere mirar más allá de los firewalls y el cifrado para analizar todo el espectro de vulnerabilidades que presentan sus socios.

No analizar este panorama completo es como asegurar tu fortaleza pero dejar la puerta trasera sin vigilancia.

Un fallo de un solo proveedor puede desencadenar un efecto dominó. Por ejemplo, si un proveedor clave de software sufre una interrupción, no solo supone un problema de TI. Su equipo de ventas podría verse imposibilitado de cerrar tratos, la atención al cliente podría interrumpirse y la reputación de fiabilidad de su marca se verá afectada, todo por un solo incidente.

Más allá de la ciberseguridad: los cuatro pilares del riesgo del proveedor

Para comprender plenamente su exposición, debe desglosar el riesgo en áreas críticas. Cada una representa una forma diferente en que una asociación puede generar una responsabilidad significativa para su empresa. Este pensamiento estructurado garantiza que no se pasen por alto vulnerabilidades importantes.

Una encuesta reciente de EY destaca esto, revelando que el 57 % de las empresas ahora consideran la disrupción empresarial como su principal riesgo de terceros. Este cambio subraya la importancia de la resiliencia operativa.

El estudio también reveló que el 64 % de las organizaciones evalúan a los proveedores de sus proveedores (riesgo de terceros), una clara señal de que los líderes reconocen que las amenazas pueden originarse en las profundidades de la cadena de suministro. Puede explorar hallazgos adicionales sobre cómo la IA está transformando la gestión de riesgos de terceros para comprender estas tendencias en evolución.

El fracaso de un proveedor en un área puede convertirse instantáneamente en una crisis para su empresa en otra. Un error de cumplimiento por parte de un socio puede provocar el cierre de sus operaciones, mientras que su inestabilidad financiera puede perjudicar su reputación.

Desglosando las categorías de riesgo principales

Para gestionar esta complejidad, resulta útil organizar los riesgos en categorías distintas. Esto no solo estructura la evaluación de riesgos de terceros, sino que también aclara la responsabilidad de mitigar los problemas identificados. Si bien la lista de riesgos potenciales es extensa, generalmente se agrupan en los cuatro grupos principales que se detallan a continuación.

Categorías principales de riesgo de terceros

Pensar en estos aspectos ayuda a garantizar una evaluación integral que cubra todas las bases, desde las operaciones diarias hasta la percepción pública y el cumplimiento.

Categoría de riesgo | Descripción | Impacto potencial en el negocio |

|---|---|---|

Riesgo operacional | Amenazas a sus funciones comerciales diarias y a su capacidad de prestar servicios. | Interrupciones del servicio, retrasos en la entrega de productos, insatisfacción del cliente, pérdida directa de ingresos. |

Cumplimiento y riesgo legal | Incumplimiento por parte de un proveedor de cumplir las leyes y regulaciones que se aplican a su negocio. | Multas elevadas (por ejemplo, GDPR, HIPAA), acciones legales, sanciones, cierres operativos forzados. |

Riesgo reputacional | Daño a la imagen de su marca como resultado de las acciones o fallas de un proveedor. | Pérdida de confianza del cliente, prensa negativa, reacción en las redes sociales, dificultad para atraer talento. |

Riesgo financiero | Peligros relacionados con la salud financiera y los términos contractuales de un proveedor. | Aumentos repentinos de precios, quiebra de proveedores, finalización inesperada del servicio y costosos bloqueos del proveedor. |

Vamos a desglosarlos con más detalle.

Una mirada más de cerca a cada pilar de riesgo

Riesgos operativos: Esto afecta a los mecanismos fundamentales de su negocio. Si un proveedor que gestiona el alojamiento en la nube, el procesamiento de pagos o la logística falla, su capacidad para atender a los clientes se ve comprometida de inmediato. El impacto es directo, medible y, a menudo, los primeros en sentirlo son sus clientes.

Riesgos legales y de cumplimiento: Sus proveedores son una extensión de su huella de cumplimiento. Si un socio gestiona datos de forma indebida, infringiendo el RGPD o incumple estándares del sector como la HIPAA, su organización se enfrenta a consecuencias legales y financieras, como multas cuantiosas y divulgaciones públicas.

Riesgos reputacionales: Su marca está asociada a las empresas con las que colabora. Un proveedor involucrado en un escándalo ético, que utilice prácticas laborales poco éticas o que sufra una filtración de datos de gran repercusión puede dañar gravemente su imagen pública. En la era digital, este daño reputacional se propaga rápidamente y es extremadamente difícil de contener.

Riesgos financieros: Esto va más allá del precio del contrato. Incluye peligros ocultos, como un aumento repentino de precios por parte de un proveedor, la quiebra de un socio e interrupción del servicio, o quedar atrapado en una situación de dependencia del proveedor que le impide migrar a un mejor proveedor.

Al evaluar sistemáticamente cada una de estas áreas, puede crear un panorama de amenazas completo que proporcione una imagen verdadera basada en datos de las vulnerabilidades relacionadas con sus proveedores.

Creación de un marco de evaluación de riesgos proactivo

Si aún gestiona el riesgo de los proveedores con un enfoque reactivo y de "apagado de incendios", expone a su organización a responsabilidades innecesarias. La clave está en adoptar una postura proactiva mediante la creación de un marco estructurado y repetible. Un programa sólido de evaluación de riesgos de terceros no es una tarea puntual; es un ciclo de vida continuo diseñado para identificar, analizar y mitigar las amenazas antes de que causen daños. Considérelo como una guía clara para gestionar toda la relación con los proveedores, desde la evaluación inicial hasta la baja definitiva.

Este marco hace que sus esfuerzos de gestión de riesgos sean consistentes, escalables y, fundamentalmente, defendibles ante auditores y reguladores. Transforma a su organización de revisiones caóticas y puntuales a un enfoque sistemático que protege contra daños operativos, financieros y reputacionales.

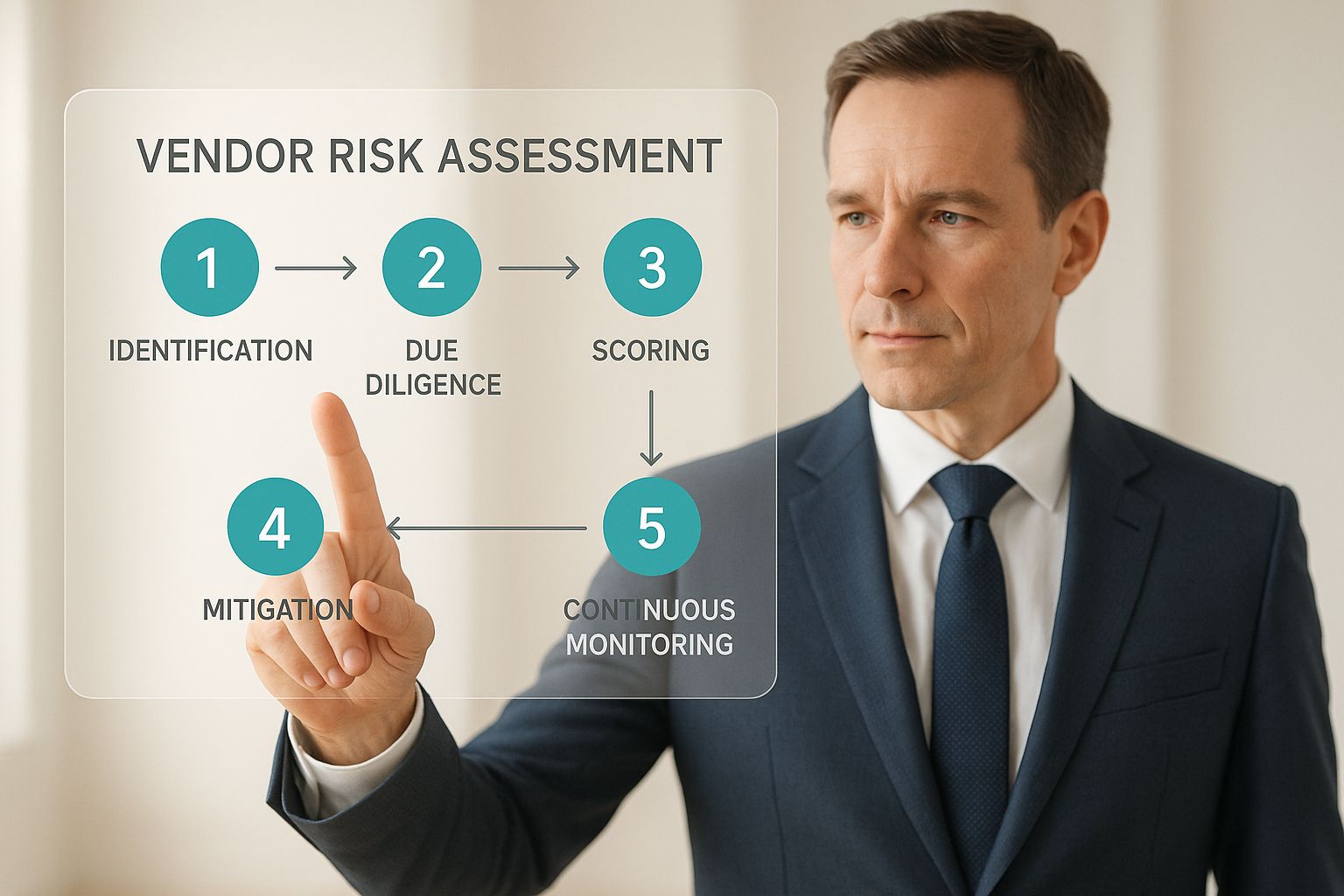

La siguiente infografía ilustra el flujo de trabajo de cinco pasos que forma la base de cualquier marco sólido y proactivo.

Como se muestra, la verdadera gestión de riesgos es una disciplina cíclica y continua, no un evento único.

Paso 1: Identificación y clasificación de proveedores

No es posible gestionar riesgos que desconoce. El primer paso es crear un inventario completo y centralizado de todos los terceros con los que su organización interactúa. Este proceso suele revelar relaciones con proveedores no gestionados que generan importantes puntos ciegos de seguridad.

Una vez que tenga una lista completa, debe reconocer que no todos los proveedores presentan el mismo nivel de riesgo. Aquí es donde la clasificación por niveles se vuelve crucial. Se trata del proceso de categorizar a los proveedores según el riesgo potencial que presentan. Un proveedor de la nube que almacena datos confidenciales de clientes se encuentra en una categoría de riesgo diferente a la de la empresa que suministra café a la oficina y debe gestionarse en consecuencia.

Los criterios para la clasificación por niveles incluyen:

Acceso a los datos: ¿El proveedor accede, procesa o almacena datos sensibles, confidenciales o regulados?

Integración de sistemas: ¿Qué tan integrada está su tecnología en sus sistemas principales? Una API en su sistema ERP presenta un mayor riesgo que una integración superficial.

Criticidad empresarial: ¿Qué tan significativo sería el impacto si este proveedor cesara sus operaciones mañana? ¿Podría su negocio seguir funcionando?

Paso 2: Debida diligencia y recopilación de información

Con sus proveedores correctamente clasificados, comienza el análisis profundo. Esta etapa implica recopilar la información necesaria para una evaluación exhaustiva de riesgos de terceros . El objetivo es recopilar evidencia tangible de los controles de seguridad, cumplimiento y operativos del proveedor.

Esto suele implicar el envío de cuestionarios detallados y la solicitud de documentación, como certificaciones ISO 27001 , informes de auditoría recientes y planes de continuidad del negocio. Una diligencia debida eficaz no se limita a aceptar un "sí" como respuesta; requiere pruebas verificables de que los controles se implementan y son eficaces.

Paso 3: Análisis de riesgos y puntuación

Con los datos recopilados, es hora de analizarlos. Este paso implica evaluar las respuestas y asignar una puntuación de riesgo cuantitativa. Este proceso transforma las respuestas del cuestionario cualitativo en una métrica medible que ayuda a priorizar el enfoque en las áreas de mayor riesgo. La metodología de puntuación debe ser coherente y estar alineada con el apetito de riesgo de su empresa.

Este análisis revela brechas y debilidades específicas. Por ejemplo, un proveedor podría contar con una sólida seguridad de red, pero un proceso de desvinculación de empleados deficiente, lo que genera un riesgo interno significativo proveniente de antiguos empleados. Identificar estas vulnerabilidades específicas es crucial para una mitigación eficaz.

La puntuación de riesgo de un proveedor no es estática. Es un indicador dinámico que debe revisarse cada vez que surja nueva información, la relación evolucione o surjan nuevas amenazas en el horizonte.

Paso 4: Implementación de mitigación y control de riesgos

Identificar el riesgo es solo la mitad de la tarea; abordarlo es lo importante. Por cada vulnerabilidad descubierta, se requiere un plan de remediación. Este plan debe especificar las acciones exactas que debe tomar el proveedor, con plazos claros y responsabilidades asignadas.

La mitigación puede adoptar varias formas:

Garantías contractuales: incorporación de requisitos específicos de seguridad y cumplimiento directamente en el contrato del proveedor.

Planes de remediación: exigir al proveedor que resuelva vulnerabilidades de seguridad específicas antes de otorgarle acceso a sus sistemas.

Controles compensatorios: si un proveedor tiene una debilidad que no se puede solucionar, puede implementar controles adicionales de su parte para compensar el riesgo.

Una parte crucial de cualquier marco proactivo es garantizar que todos en su ecosistema mantengan una higiene digital sólida. Puede obtener más información sobre consejos esenciales de ciberseguridad para proteger su huella digital y comprender cómo se implementan estos controles en la práctica.

Paso 5: Monitoreo y revisión continuos

Finalmente, una evaluación de riesgos de terceros no es una actividad que se configura y se olvida. El panorama de amenazas cambia a diario, y un proveedor que hoy parece seguro podría ser el origen de su próxima vulneración mañana. La monitorización continua le mantiene informado, proporcionando visibilidad continua de la postura de riesgo de sus proveedores a lo largo de toda la relación.

Esto incluye reevaluaciones periódicas, la supervisión de las notificaciones públicas de infracciones y la detección de señales de alerta, como la inestabilidad financiera de un proveedor. Esta vigilancia continua distingue la prevención proactiva de la limpieza reactiva. Integrar esta disciplina en sus operaciones le permite gestionar el riesgo de forma más eficaz a escala, un componente fundamental de un sistema de control interno sólido. Para obtener más información, consulte nuestra guía sobre la implementación de una evaluación proactiva del riesgo de fraude .

Errores comunes en los programas de evaluación de riesgos de proveedores

Incluso los programas de evaluación de riesgos de terceros bien intencionados pueden fracasar debido a errores comunes y evitables. El primer paso para crear un programa que genere valor comercial real es comprender dónde se equivocan otros. La mayoría de los fracasos no se deben a la falta de esfuerzo, sino a la dependencia de suposiciones obsoletas y procesos ineficientes.

Estas trampas son peligrosas porque crean una falsa sensación de seguridad, dejando importantes vulnerabilidades ocultas. Al identificar estas debilidades en su propio programa, puede pasar de una postura reactiva y centrada en el cumplimiento normativo a una genuinamente preventiva que proteja a su empresa de daños financieros, reputacionales y operativos.

La trampa de la evaluación estática

El error más común es la evaluación de "configurarlo y olvidarlo". Esto ocurre cuando una empresa realiza la debida diligencia durante la incorporación de proveedores, pero no realiza un seguimiento continuo. El perfil de riesgo de un proveedor no es estático; evoluciona con cada nueva contratación, actualización del sistema y cambio en su entorno empresarial.

Tratar una evaluación de riesgos de terceros como algo puntual es como revisar los detectores de humo solo el día de la mudanza. Ignora por completo la naturaleza dinámica del riesgo, especialmente los riesgos humanos que cambian a diario. Sin una supervisión continua, se ignoran las amenazas emergentes dentro de la propia cadena de suministro.

Silos departamentales y puntos ciegos

Otro gran obstáculo son los silos departamentales. Cuando los departamentos Legal, TI, Compras y Cumplimiento operan de forma independiente, cada uno solo ve una pequeña parte del rompecabezas de riesgos del proveedor. Legal puede centrarse en las responsabilidades contractuales mientras TI examina los controles de ciberseguridad, pero nadie conecta los puntos para formar una visión integral.

Este enfoque fragmentado crea enormes puntos ciegos. Un proveedor podría aprobar una revisión de seguridad informática, pero estar al borde del colapso financiero; un hecho que el equipo de compras podría conocer, pero nunca comunicar. Romper estos silos es esencial para crear una visión unificada y precisa del riesgo de terceros.

Un programa de riesgo de proveedores es tan sólido como su eslabón más débil. Cuando los departamentos no colaboran, crean brechas que pueden explotarse fácilmente, convirtiendo un riesgo manejable en una crisis grave.

Dependencia excesiva de los sistemas manuales

Muchos programas aún se gestionan con hojas de cálculo y correo electrónico, lo cual puede funcionar para unos pocos proveedores, pero es completamente inescalable para organizaciones medianas y grandes. Los procesos manuales son lentos, propensos a errores humanos y prácticamente imposibilitan el seguimiento de las remediaciones o la generación de informes significativos para la dirección.

Esta dependencia del trabajo manual agrava otro problema importante: la falta de personal. El Estudio de Gestión de Riesgos de Terceros de Mitratech de 2025 reveló que casi el 70 % de los equipos reportan falta de personal. Como resultado, las organizaciones solo pueden gestionar eficazmente alrededor del 40 % de su plantilla de proveedores . Esta falta de recursos, agravada por sistemas manuales ineficientes, deja la mayoría de las relaciones con terceros peligrosamente descontroladas. Puede encontrar más información en elestudio de Mitratech de 2025 sobre gestión de riesgos de proveedores .

El problema de la clasificación inadecuada de proveedores

Finalmente, muchas organizaciones no clasifican adecuadamente a sus proveedores, lo que provoca una asignación de recursos deficiente. Cuando todos los proveedores reciben el mismo nivel de escrutinio, los equipos pierden tiempo valioso realizando evaluaciones exhaustivas de socios de bajo riesgo, como el servicio de catering de la oficina.

Mientras tanto, los proveedores de alto impacto con amplio acceso a datos confidenciales y sistemas críticos podrían no recibir la atención que requieren. Una estratificación eficaz no es algo "bonito"; permite dirigir los recursos limitados a donde más importan, garantizando que los riesgos más importantes se sometan a una revisión constante y minuciosa. Superar estos obstáculos comunes es la forma de pasar de un ejercicio de cumplimiento superficial a un programa de evaluación de riesgos de terceros verdaderamente proactivo.

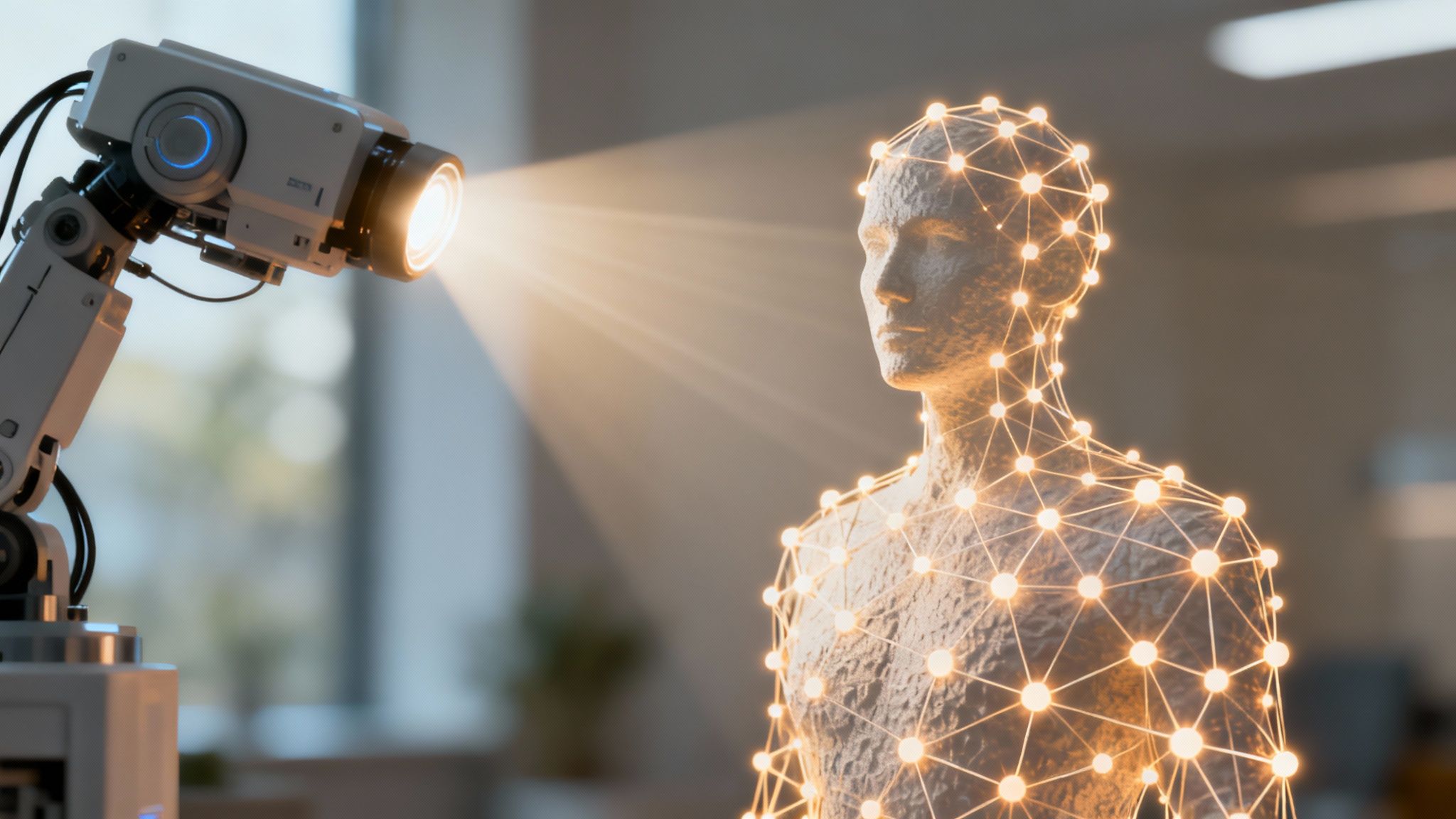

Uso de IA para obtener información preventiva sobre el factor humano

Los métodos tradicionales de evaluación de riesgos de terceros, como cuestionarios, certificaciones y auditorías, son fundamentalmente reactivos. Ofrecen una visión estática de los controles declarados por un proveedor, sin ofrecer prácticamente ninguna perspectiva real sobre la variable más impredecible: el riesgo humano.

Este es un punto ciego enorme donde suelen originarse los riesgos más perjudiciales. Para avanzar, las organizaciones necesitan un enfoque moderno, basado en IA, que evalúe éticamente la cultura de riesgo del factor humano dentro de las organizaciones proveedoras. Es hora de pasar de una tarea reactiva y de cumplir requisitos a una disciplina proactiva y preventiva que proteja a su empresa de las amenazas internas, dondequiera que residan.

Pasando de las auditorías reactivas a la prevención proactiva

El principal problema de las evaluaciones heredadas es su naturaleza retrospectiva. Confirman que un proveedor contaba con ciertos controles en un momento dado, pero no pueden predecir lo que sucederá hoy ni lo que podría suceder mañana. Esto lo expone a las amenazas internas y los riesgos de integridad que surgen dentro del equipo de un socio.

Una plataforma ética basada en IA revoluciona esta situación. En lugar de esperar a que un incidente desencadene una costosa investigación, esta tecnología proporciona señales de alerta temprana sobre posibles faltas de cumplimiento o infracciones. Esta es la esencia de la prevención: abordar la causa raíz del riesgo humano antes de que se convierta en una crisis perjudicial para el negocio.

Al centrarse en los indicadores de comportamiento y éticos del entorno de un proveedor, se obtiene un nivel de seguridad que los cuestionarios y las auditorías por sí solos nunca pueden proporcionar. Es la diferencia entre revisar un plano e inspeccionar los cimientos de un edificio durante su construcción.

El poder de la IA ética y conforme con la EPPA

Descubrir estos conocimientos requiere una tecnología potente y basada en principios. Una plataforma verdaderamente ética debe cumplir con la EPPA , garantizando que la evaluación de riesgos se realice sin recurrir a vigilancia invasiva ni a ningún método que implique la detección de mentiras. Este enfoque genera y mantiene la confianza esencial para unas alianzas sólidas.

Este tipo de mitigación de riesgos humanos mediante IA funciona analizando datos agregados no personales para identificar patrones que indiquen un riesgo elevado. Se centra en la salud organizacional, no en el escrutinio individual.

Así es como este enfoque fortalece su evaluación de riesgos de terceros :

Conocimiento cultural profundo: proporciona una comprensión genuina de la cultura de riesgo interna de un proveedor, algo que un certificado de cumplimiento no puede revelar.

Sistema de alerta temprana: detecta posibles problemas de integridad o conflictos de intereses mucho antes de que puedan derivar en fraude o violación de datos.

Garantía escalable: ofrece supervisión continua y escalable en todo su ecosistema de proveedores, lo que le ayuda a concentrar los recursos en los socios que representan el mayor riesgo.

Esta postura proactiva nunca ha sido tan crucial. Dado que el 35 % de los directores clasifican las filtraciones de datos de terceros entre sus tres principales ciberamenazas, la presión es cada vez mayor. Esta preocupación está impulsando una transición hacia soluciones basadas en IA que automatizan la calificación de riesgos y mejoran la eficiencia, lo que refleja la naturaleza cambiante del riesgo de los proveedores. Puede obtener más información sobre la evolución de la gestión de riesgos de terceros en diligent.com .

Integración de la IA en su marco de gobernanza

Adoptar esta tecnología no consiste en reemplazar su marco actual. Se trata de ampliarlo con una potente capa de inteligencia que proporcione el "porqué" de sus hallazgos de auditoría.

Un proveedor podría aprobar un cuestionario de seguridad, pero una evaluación ética de IA podría revelar una cultura de incumplimiento que eventualmente conducirá a una vulneración. Esto le proporciona evidencia justificable y basada en datos para guiar sus esfuerzos de mitigación de riesgos y proteger su negocio de daños prevenibles.

Al obtener visibilidad del factor humano de su cadena de suministro, podrá tomar decisiones más inteligentes, fortalecer el cumplimiento normativo y proteger plenamente a su organización. Para obtener más información, consulte nuestra guía completa sobre la gestión de riesgos humanos con IA .

Es hora de un nuevo estándar en gobernanza de proveedores

El antiguo manual de evaluación de riesgos de terceros ya no es eficaz. Confiar en auditorías reactivas y cuestionarios estáticos es como esperar a que se inicie un incendio para buscar el extintor. Esta no es una estrategia de gobernanza viable; es una apuesta costosa que pone en riesgo su reputación, cumplimiento normativo y estabilidad operativa.

El nuevo estándar en gobernanza de proveedores exige un cambio fundamental: de la identificación de riesgos a la prevención proactiva. Esto implica ir más allá de las comprobaciones superficiales para comprender la dinámica del factor humano dentro de su red de proveedores. Una plataforma ética, no intrusiva y basada en IA es clave para realizar esta transición y alcanzar un nuevo nivel de resiliencia.

De la extinción reactiva a la prevención proactiva

Un enfoque preventivo y con visión de futuro ofrece beneficios empresariales claros y medibles que los métodos obsoletos no pueden igualar. Al centrarse en la gestión preventiva de riesgos, su organización pasa de un estado de defensa constante a una posición de ventaja estratégica.

Los beneficios son tangibles:

Responsabilidad reducida: Identificar y abordar de forma proactiva los riesgos del factor humano minimiza la probabilidad de que se produzcan infracciones costosas, fraudes o violaciones de cumplimiento que se originen en su cadena de suministro.

Gobernanza más sólida: un enfoque impulsado por IA proporciona una base defendible y basada en datos para la supervisión de los proveedores, lo que facilita demostrar la debida diligencia a los reguladores y las partes interesadas.

Reputación protegida: prevenir incidentes antes de que ocurran es la forma más eficaz de proteger su marca y preservar la confianza que ha construido con sus clientes y socios.

Este enfoque moderno también se alinea con los marcos globales, lo que garantiza que su programa de gobernanza de proveedores cumpla con los más altos estándares internacionales. Puede obtener más información sobre la integración de estándares globales como la ISO 27001 con la detección de riesgos basada en IA para ver cómo todo encaja.

Adoptar un modelo preventivo no es solo una mejora operativa; es un cambio fundamental de filosofía. Redefine la gobernanza de proveedores como una disciplina proactiva y continua que protege a la organización de adentro hacia afuera.

En definitiva, el coste de reaccionar ante un incidente provocado por un proveedor supera con creces la inversión en una estrategia preventiva. Al implementar una plataforma ética basada en IA, no solo gestiona el riesgo de terceros, sino que establece un nuevo estándar más resiliente para la gobernanza moderna de proveedores.

Preguntas frecuentes sobre el riesgo de terceros

Desarrollar un programa sólido de evaluación de riesgos de terceros plantea muchas preguntas desafiantes. Obtener las respuestas correctas marca la diferencia entre un ecosistema de proveedores resiliente y que cumple con las normas y uno plagado de puntos ciegos y responsabilidad.

Aquí se presentan algunas de las preguntas más comunes de los líderes en riesgo, cumplimiento y seguridad, junto con nuestra perspectiva sobre cómo abordarlas.

¿Con qué frecuencia debemos evaluar a nuestros proveedores?

La respuesta corta: continuamente. El registro anual tradicional no solo está obsoleto, sino que es peligroso en el dinámico panorama de amenazas actual. El perfil de riesgo de un proveedor cambia con cada nueva contratación, actualización del sistema o cambio en su situación financiera.

Un programa moderno considera la evaluación de riesgos de terceros como un ciclo continuo, no como un evento único. La frecuencia e intensidad de las revisiones formales deben basarse en el nivel de riesgo del proveedor.

Proveedores de alto riesgo: Estos socios tienen acceso a información confidencial o son cruciales para sus operaciones. Requieren una supervisión intensiva y continua, así como una reevaluación exhaustiva al menos una vez al año.

Proveedores de riesgo medio: para este nivel, una revisión formal cada 18 a 24 meses es un punto de partida razonable, respaldado por un monitoreo automatizado que señala cambios significativos en su postura de riesgo.

Proveedores de bajo riesgo: una evaluación cada dos o tres años puede ser suficiente, pero deben permanecer en su inventario de proveedores y estar sujetos a un monitoreo básico.

¿Cuál es la diferencia entre la gestión de proveedores y la evaluación de riesgos?

Esta es una distinción fundamental. La gestión de proveedores es la disciplina holística que gestiona toda la relación con un tercero. Abarca desde la contratación y la negociación de contratos hasta el seguimiento del rendimiento y la salida de la empresa.

Una evaluación de riesgos de terceros es un componente vital de ese ciclo de vida más amplio. Piense en la gestión de proveedores como el vehículo completo, mientras que la evaluación de riesgos es el motor y los frenos. Ambos son necesarios para operar con seguridad. Una gestión eficaz de proveedores es imposible sin un proceso sólido y continuo de evaluación de riesgos que proporcione información crítica.

La gestión de proveedores garantiza que la colaboración genere valor. La evaluación de riesgos garantiza que no genere responsabilidades. Ambas deben trabajar en perfecta sincronía para proteger su negocio de desastres operativos, financieros y de reputación.

¿Cómo podemos gestionar el riesgo de los proveedores de nuestros proveedores?

Este es el problema del riesgo de cuarta parte: un punto ciego importante para muchas organizaciones. Puede que tenga una relación sólida con su proveedor directo, pero su subcontratista clave podría ser el punto débil que provoque su próxima vulneración. Obtener visibilidad a esta profundidad de la cadena de suministro es un desafío, pero alcanzable.

A continuación se presentan algunas estrategias eficaces:

Incluya esto en el contrato: Sus acuerdos deben incluir cláusulas que exijan a su proveedor principal realizar una rigurosa diligencia debida con sus propios subcontratistas críticos. Una cláusula de "derecho a auditoría" le permite inspeccionar a estas cuartas partes si surge alguna señal de alerta.

Utilice cláusulas de transferencia: Asegúrese de que los requisitos clave de seguridad y cumplimiento de su contrato se transfieran automáticamente a todos los subcontratistas que utilice su proveedor. Esto garantiza que sus estándares de seguridad sean innegociables en toda la cadena de suministro.

Aproveche la tecnología: Una plataforma ética basada en IA puede proporcionar información no intrusiva sobre la cultura de riesgo del factor humano de sus principales proveedores. Esto suele revelar problemas sistémicos que probablemente se extiendan a sus socios, lo que le permite una alerta temprana de posibles riesgos de terceros sin necesidad de una evaluación directa.

¿Listo para dejar de reaccionar ante las auditorías y empezar a construir una defensa proactiva contra amenazas internas y de terceros? Logical Commander Software Ltd. ofrece una plataforma basada en IA que cumple con la EPPA y ofrece información detallada sobre el factor humano sin vigilancia invasiva. Es hora de proteger su organización por completo.

Solicite una demo de nuestra plataforma para conocer el nuevo estándar en gestión de riesgos éticos.

%20(2)_edited.png)