Détection des menaces internes grâce à l'IA éthique

- Marketing Team

- 20 oct.

- 14 min de lecture

Détecter les menaces internes ne se résume pas à des pare-feu plus puissants ni à une surveillance plus intrusive. Il s'agit d'adopter une gestion des risques proactive et éthique, respectueuse de la dignité humaine. Le défi consiste à repérer les anomalies dans l'activité des utilisateurs, comme les accès aux données ou les connexions inhabituels, afin de signaler les indicateurs de risque potentiels avant qu'ils ne se transforment en incidents coûteux. Pour les organisations soucieuses d'intégrité et de conformité, cela implique l'adoption d'une IA non seulement puissante, mais aussi fondamentalement éthique.

La plateforme d'IA de Logical Commander offre une solution. Elle permet aux équipes RH, Conformité et Sécurité d'obtenir une visibilité critique sur les risques liés au capital humain sans recourir à une surveillance invasive. La conception de notre plateforme, axée sur la confidentialité (normes ISO 27K, RGPD, CPRA), vous permet d'agir sur la base d'indicateurs de risque crédibles, tout en préservant la confidentialité des employés et en respectant des réglementations strictes comme l'EPPA. Cette approche éthique vous permet d'anticiper, d'agir rapidement et de protéger votre organisation de l'intérieur.

Le risque caché dans les affaires d'aujourd'hui

Soyons francs : les menaces internes constituent un danger réel et réel, qui coûte des millions aux entreprises chaque année. Le passage au travail hybride et l'explosion des outils cloud ont brouillé la frontière entre comportements sûrs et comportements risqués, laissant les organisations largement exposées de l'intérieur.

Cela pose un sérieux défi. Comment protéger vos données les plus sensibles sans recourir à une surveillance invasive qui sape la confiance des employés ?

La solution est de cesser de réagir aux dommages et de se défendre proactivement. Il s'agit de se concentrer sur les indicateurs de risque comportemental. Les plateformes d'IA éthique, comme celles de Logical Commander , offrent aux équipes de sécurité, RH et conformité la visibilité dont elles ont besoin. Notre conception privilégiant la confidentialité vous permet d'agir face à des risques crédibles tout en respectant la vie privée des employés et en respectant des réglementations strictes comme le RGPD et le CPRA.

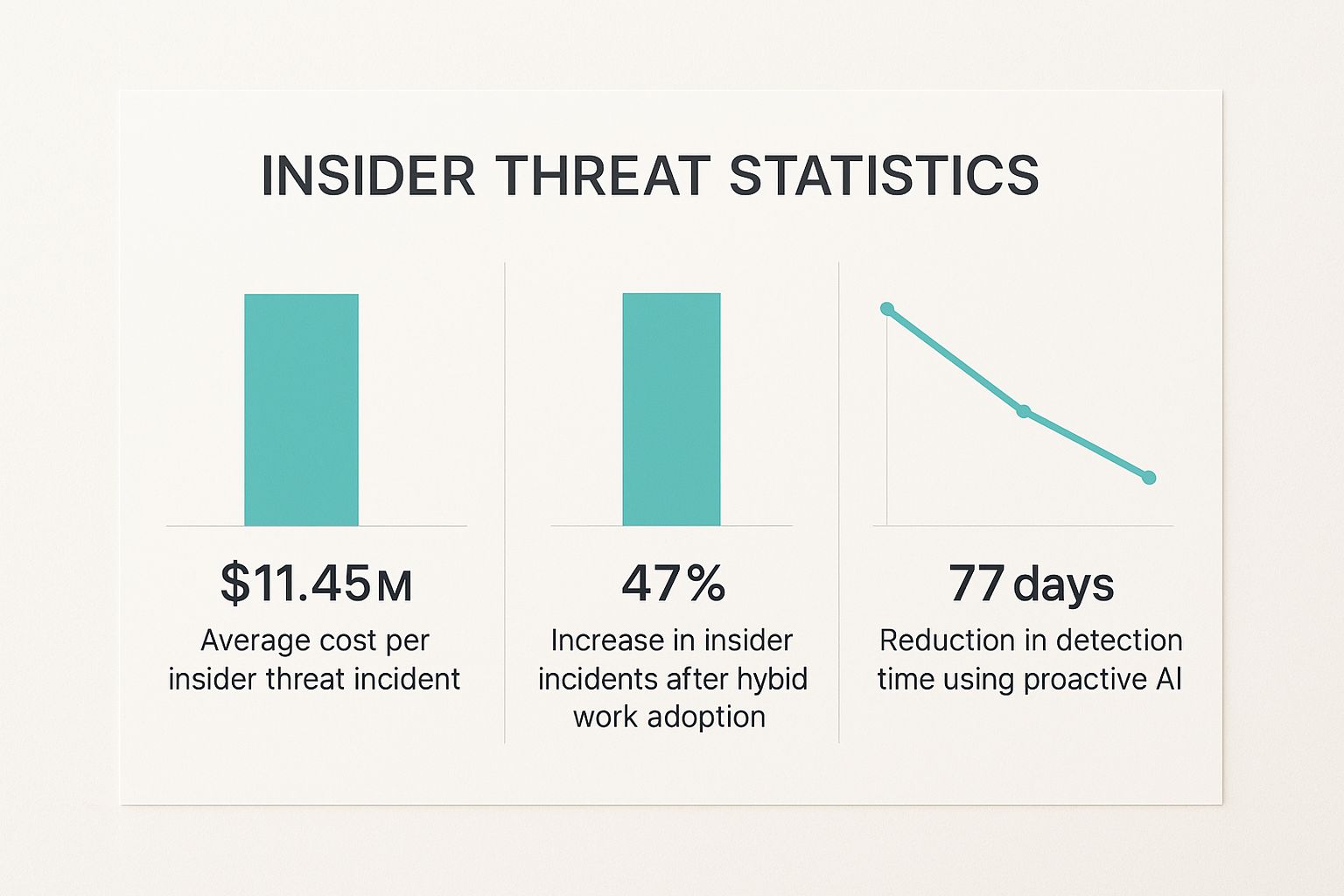

Cette infographie détaille l’impact financier, la fréquence croissante de ces menaces et l’impact que peut avoir l’IA proactive sur la donne.

Les chiffres ne mentent pas. Les coûts explosent, mais les solutions basées sur l'IA ont prouvé leur efficacité pour réduire la fenêtre de détection de plusieurs mois à quelques jours seulement.

Scénario réel : une violation de données visible à la vue de tous

Imaginez : une employée de confiance et de longue date d'une société de services financiers s'apprête à partir chez un concurrent. Au cours de ses deux dernières semaines, elle commence à accéder aux dossiers de portefeuilles clients qu'elle n'a pas consultés depuis des années et à exporter des rapports volumineux vers un espace cloud personnel. Tout cela se déroule pendant les heures normales de travail, avec ses identifiants valides, si bien que les outils de sécurité traditionnels ne voient rien d'anormal.

Cependant, un système d'IA éthique et non intrusif signale immédiatement cette activité. La plateforme de Logical Commander détecterait un écart majeur par rapport à ses normes comportementales établies : une augmentation soudaine des exfiltrations de données et l'accès à des fichiers dormants sont des indicateurs de risque clairs. Cet avertissement précoce permet à l'entreprise d'intervenir et d'éviter la perte de clients et de propriété intellectuelle. Au lieu de découvrir la faille des mois plus tard, elle peut agir rapidement grâce à la détection en temps réel .

Unifier votre stratégie de défense

Il est impossible de détecter efficacement les menaces internes si vos équipes sont cloisonnées. Les services de sécurité, RH, Juridique et Conformité doivent impérativement collaborer pour obtenir une vision complète du paysage des risques.

Cela se résume en réalité à quelques mouvements clés :

Conseil pratique n° 1 : Constituer une équipe interservices de réponse aux incidents. Lorsqu'une alerte est détectée, cette équipe peut analyser le contexte ensemble et garantir une réponse équitable, conforme et unifiée. Cela favorise la collaboration interservices, essentielle à une gestion moderne des risques.

Conseil pratique n° 2 : Centraliser l'ensemble de l'équipe sur une plateforme centralisée. Une solution comme notre module Risk-HR fournit un tableau de bord commun où les équipes peuvent partager des notes et gérer les dossiers. Cela évite les confusions et garantit que tous travaillent selon les mêmes règles.

En adoptant une approche éthique basée sur l’IA, vous pouvez protéger les actifs les plus critiques de votre organisation, maintenir une culture de confiance et constater un retour sur investissement réel et mesurable.

**Demandez une démo** d'E-Commander pour voir notre IA axée sur la confidentialité en action.

Comprendre les visages des menaces internes

Pour construire une véritable défense, il faut d'abord connaître son ennemi. Toutes les menaces internes ne portent pas le même masque, et c'est précisément pourquoi les stratégies de sécurité génériques et universelles sont vouées à l'échec dès le départ. Les motivations, les comportements et les dommages ultimes liés aux risques internes varient considérablement.

Être capable de faire la différence entre une intention malveillante et une simple erreur est essentiel lorsqu’il s’agit de détecter les menaces internes et de réagir de la bonne manière.

Le paysage des menaces s'est entièrement recentré. Les menaces internes ne sont plus une préoccupation secondaire ; pour beaucoup, elles constituent même la principale. Une étude récente révèle que 64 % des professionnels de la cybersécurité considèrent désormais les menaces internes malveillantes ou compromises comme un danger plus important que les attaquants externes. Plus révélateur encore, 42 % pointent spécifiquement du doigt les menaces internes.

Ajoutez à cela l'explosion des outils d'IA générative créant des portes dérobées non autorisées pour les données, et vous obtenez une situation idéale. Il est essentiel de comprendre les différents profils à l'origine de ces menaces pour établir une posture de sécurité véritablement résiliente.

L'initié malveillant

Il s'agit du méchant classique : l'employé qui abuse sciemment de son accès à des fins de vengeance, de gain financier ou idéologiques. Ses actions sont calculées et souvent habilement déguisées en tâches normales, ce qui les rend extrêmement difficiles à repérer sans une analyse comportementale appropriée.

Imaginez un commercial sur le point de quitter son poste. Au cours de ses deux dernières semaines, il télécharge discrètement l'intégralité de sa liste de clients et ses guides de vente exclusifs sur un cloud personnel. Son objectif est clair : vendre sa propriété intellectuelle directement à un concurrent.

À retenir : Les initiés malveillants sont passés maîtres dans l'art de se cacher. Vous ne les attraperez pas en recherchant de simples violations de politique. Le secret ? Se concentrer sur les anomalies comportementales, comme une augmentation soudaine des téléchargements de données ou des transferts de fichiers inhabituels, qui se démarquent de leurs habitudes.

L'employé négligent

Bien plus fréquent que le malfaiteur, l'employé mal intentionné est un employé interne accidentel. Il n'a aucune mauvaise intention. Il est simplement humain. Il peut se faire piéger par un e-mail d'hameçonnage sophistiqué, mal configurer un paramètre de stockage cloud ou envoyer accidentellement un rapport sensible au mauvais « Jean Dupont » dans ses contacts.

Les dommages peuvent être tout aussi catastrophiques qu’une attaque malveillante, mais la solution n’est pas la punition : c’est l’éducation et de meilleures mesures de protection.

Quelques conseils pratiques pour gérer ce risque :

Formation continue et contextuelle : Oubliez les diaporamas annuels. Proposez des micro-formations rapides et pertinentes, déclenchées par des actions risquées. Cela renforce les bonnes pratiques au moment où elles sont le plus nécessaires.

Créez des garde-fous numériques : utilisez la technologie pour créer des filets de sécurité. Une plateforme conforme à la loi EPPA peut alerter un employé lorsqu'il s'apprête à envoyer des données sensibles par e-mail à l'extérieur de l'entreprise, lui donnant ainsi un moment pour prendre une pause et confirmer avant de commettre une erreur coûteuse. Notre guide sur la gestion des risques humains basée sur l'IA propose d'autres stratégies pour mettre en place ces mesures de protection.

L'utilisateur compromis

Le troisième et dernier visage est celui de l'utilisateur compromis. Dans ce cas, l'employé est un pion involontaire. Un attaquant externe a volé ses identifiants (via un logiciel malveillant, une attaque de phishing ou une violation de données) et utilise désormais son accès légitime pour se déplacer discrètement sur votre réseau.

Pour vos systèmes, tout semble normal au premier abord. Mais rapidement, le comportement de l'attaquant s'écartera de la réalité de l'employé. Il pourrait se connecter depuis un emplacement inconnu, accéder aux serveurs à 3 heures du matin ou tenter d'élever ses privilèges.

Pour vous aider à garder ces personnages en tête, voici une brève description de ce qu'il faut rechercher.

Comparaison des types de menaces internes

Type de menace | Motif / cause principal | Indicateurs comportementaux courants | Impact potentiel |

|---|---|---|---|

Initié malveillant | Vengeance, gain financier, idéologie | Accès inhabituel aux données, téléchargement de fichiers volumineux, accès aux systèmes en dehors des heures normales, utilisation de périphériques de stockage non autorisés | Vol de données, perte de propriété intellectuelle, sabotage, atteinte à la réputation |

Employé négligent | Erreur humaine, manque de conscience, négligence | Cliquer sur des liens de phishing, configurer incorrectement les paramètres de sécurité, partager des données accidentellement, violer les politiques de traitement des données | Violation accidentelle de données, violations de conformité, perturbation opérationnelle |

Utilisateur compromis | Attaque externe, vol d'identifiants | Connexions à partir de nouveaux emplacements/appareils, alertes de voyage impossibles, tentatives d'escalade de privilèges, activité réseau inhabituelle | Violation de données généralisée, déploiement de rançongiciels, compromission du réseau, fraude financière |

Une solution nuancée, axée sur la confidentialité, est essentielle pour distinguer ces trois menaces. Il s'agit d'analyser les métadonnées comportementales sans jamais consulter de contenu privé, permettant ainsi à votre équipe de repérer les indicateurs de risque subtils qui distinguent un acte malveillant d'une simple erreur ou d'un compte piraté.

Cette approche vous permet d’apporter une réponse mesurée qui protège l’organisation tout en respectant la dignité humaine.

Pourquoi les outils de sécurité traditionnels échouent

L'ancien système de sécurité est officiellement obsolète. Dans un monde marqué par le télétravail, des dizaines d'applications SaaS et des appareils personnels connectés aux réseaux d'entreprise, le périmètre traditionnel a complètement disparu. Cette nouvelle réalité crée des angles morts dangereux que les outils traditionnels n'ont jamais été conçus pour détecter.

Soyons clairs : les pare-feu, les antivirus et les journaux d’accès de base restent importants. Mais ils fonctionnent tous sur un principe simple : tenir les pirates à distance. Ce sont des gardiens, pas des détectives. Cette approche s’effondre lorsque la menace est déjà présente, utilisant des identifiants légitimes et un accès autorisé pour nuire.

Le véritable défi aujourd'hui est de suivre les activités significatives dans un environnement numérique fragmenté sans recourir à une surveillance invasive. C'est là qu'une conception axée sur la confidentialité devient un facteur de différenciation crucial. Les solutions modernes doivent vous offrir une visibilité tout en respectant des normes strictes telles que la norme ISO 27K, le RGPD et la CPRA .

Le problème des données déconnectées

Pensez à votre employé type. Il utilise quotidiennement une douzaine de plateformes différentes : Slack, Salesforce, Google Drive, serveurs internes, etc. Chacun de ces systèmes génère ses propres journaux, créant ainsi des silos de données isolés. Vos outils de sécurité traditionnels détectent peut-être le trafic réseau, mais ils ne peuvent pas faire le lien entre une connexion inhabituelle sur un système et un téléchargement massif de données sur un autre.

Ce manque de visibilité intégrée constitue une vulnérabilité majeure. Un attaquant ou un utilisateur malveillant peut facilement exploiter ces failles et se déplacer latéralement dans vos systèmes sans jamais déclencher une seule alerte. Pour détecter ces menaces sophistiquées, vous avez besoin d'une vue unifiée qui corrèle les comportements sur toutes les plateformes.

Les statistiques dressent un tableau saisissant d'une crise grandissante. Entre 2020 et 2022, nous avons constaté une hausse de 44 % des incidents liés aux menaces internes . En 2022, 67 % des entreprises étaient confrontées à 21 à 40 incidents de ce type chaque année. Le passage au télétravail a rendu la tâche encore plus difficile, 71 % des organisations déclarant qu'il est plus difficile de surveiller les activités des employés. Vous pouvez approfondir ces données sur les défis liés à la détection de ces risques internes sur StationX .

Un scénario d'échec réel

Imaginez un chef de projet dans une entreprise manufacturière. Pendant un week-end, il se connecte au serveur cloud de l'entreprise et télécharge les fichiers CAO sensibles d'un nouveau produit. Le lundi, il envoie un dossier compressé à son adresse e-mail personnelle avec pour objet « Photos de vacances ».

Que voient les vieux outils ?

Le pare-feu voit l'accès à distance approuvé.

La passerelle de messagerie recherche les logiciels malveillants et n'en trouve aucun.

Le serveur cloud enregistre un téléchargement légitime par un utilisateur autorisé.

Chaque outil détecte un événement isolé et lui donne le feu vert. Aucun d'entre eux n'a le contexte nécessaire pour comprendre que ces actions, une fois reconstituées, constituent un cas flagrant de vol de propriété intellectuelle. Ce scénario se reproduit quotidiennement, coûtant des millions aux entreprises. Ces outils ont échoué car ils ne recherchaient que les menaces connues et les violations de politiques, sans analyser les nuances du comportement humain.

Déplacer l'attention des règles vers le comportement

La seule solution efficace est de passer d'une approche basée sur les règles à une approche comportementale. Au lieu de se contenter de demander : « Cet utilisateur a-t -il le droit de faire cela ? », nous devons nous demander : « L'activité de cet utilisateur est -elle normale pour lui ? » C'est le principe fondamental d' une IA éthique et non intrusive .

Informations pratiques : Réalisez un audit de visibilité de votre organisation. Identifiez l'emplacement de vos données les plus critiques et dressez la liste des outils que vous utilisez actuellement pour en surveiller l'accès. Cet exercice simple révélera rapidement les angles morts qu'une plateforme moderne et intégrée est censée combler.

Une plateforme comme E-Commander établit une base de référence du comportement typique de chaque utilisateur et recherche ensuite les écarts significatifs. Elle n'a pas besoin de lire le contenu des e-mails ou des fichiers ; elle analyse les métadonnées : qui a accédé à quoi, d'où, à quelle heure et quelle quantité de données a été impliquée. Cela permet de détecter les indicateurs de risque en temps réel, tout en respectant pleinement les directives de l'EPPA et la vie privée des employés.

En vous concentrant sur l’analyse comportementale, vous pouvez enfin voir l’image complète qui manque à vos outils traditionnels, permettant à votre équipe de répondre rapidement et efficacement aux menaces réelles.

Construire une défense avec une IA éthique

Identifier un problème est une chose ; élaborer une véritable solution pour l'enrayer est ce qui protège réellement votre organisation. Il est temps de prendre de l'avance et de mettre en place une défense proactive contre les risques internes grâce à une IA éthique et non intrusive. C'est ainsi que vous détecterez efficacement les menaces internes sans donner à votre équipe le sentiment d'être constamment surveillée.

Toute l'approche repose sur l'analyse des métadonnées comportementales, et non du contenu des communications. Une plateforme comme E-Commander de Logical Commander se concentre sur le « qui, quoi, quand et où » de l'activité numérique. Elle analyse les heures d'accès aux fichiers, les habitudes de communication, les emplacements de connexion et les volumes de transfert de données sans jamais lire un message ou un document privé.

Cette conception axée sur la confidentialité est essentielle. Elle permet au système de détecter les écarts de comportement normaux qui signalent un risque, tout en respectant la vie privée des employés et en se conformant pleinement aux directives strictes de l'EPPA .

Mettre en pratique l'IA éthique

Prenons un exemple concret. Vous travaillez dans une entreprise technologique et travaillez de 9h à 17h, accédant aux plans de projet et au code source depuis le réseau de l'entreprise. Puis, un week-end, le système signale quelques anomalies.

L'ingénieur se connecte à 3 heures du matin depuis une adresse IP inconnue et commence à télécharger des dossiers de projet entiers sur un disque dur externe. Prises séparément, ces actions peuvent être ignorées. Mais lorsqu'elles se produisent ensemble, elles révèlent un écart majeur par rapport à leur comportement de base.

L'IA de Logical Commander ne détecte pas les comportements « inappropriés » ; elle détecte une anomalie nécessitant une analyse plus approfondie. Cette alerte permet à l'équipe de sécurité d'enquêter immédiatement et d'empêcher ainsi un vol potentiel de propriété intellectuelle avant que les dégâts ne soient causés. C'est là toute la puissance de la détection en temps réel . Pour approfondir cette technologie, consultez notre guide sur la gestion des risques humains basée sur l'IA .

Favoriser la collaboration interservices

La technologie seule n'est pas une solution miracle. Une détection efficace des risques internes nécessite une réponse unifiée de plusieurs services. Les alertes d'IA ne sont que des signaux ; leur interprétation correcte nécessite une compréhension du contexte de toute l'organisation.

Une défense solide rassemble les principaux acteurs (juridique, RH et sécurité) qui peuvent évaluer une alerte sous tous les angles. C'est essentiel pour un processus équitable et conforme.

Pour y parvenir, voici quelques étapes pratiques :

Conseil pratique n° 1 : Créez une équipe d'intervention unifiée. La gestion des incidents ne peut pas être confiée uniquement aux services informatiques ou de sécurité. Une équipe pluridisciplinaire composée de membres des RH, du service juridique et de la sécurité est nécessaire pour garantir que chaque alerte est évaluée de manière globale, en conciliant les besoins de sécurité et les droits des employés.

Conseil pratique n° 2 : Centralisez votre flux de travail. Offrez à votre équipe une plateforme partagée pour consulter les alertes, partager des notes et gérer les dossiers. Un outil comme notre solution Risk-HR offre une plateforme centralisée qui décloisonne l'information et permet à tous de travailler selon une même stratégie.

Ce type de structure collaborative, optimisée par une IA non intrusive, est ce qui distingue un programme moderne de gestion des risques internes. Il crée un système qui non seulement signale efficacement les risques, mais est également équitable, transparent et respectueux de chaque individu. Notre écosystème de partenaires, offrant une couverture mondiale, permet aux cabinets de conseil d'aider leurs clients à mettre en œuvre ces stratégies avancées en rejoignant notre réseau PartnerLC .

Le coût élevé de l'ignorance des risques internes

Ignorer un risque interne n'est pas seulement un angle mort en matière de sécurité ; c'est une véritable bombe à retardement financière. Les conséquences d'un seul incident vont bien au-delà du nettoyage initial et provoquent des ondes de choc dans tous les secteurs de l'entreprise. Le message est simple : la détection proactive n'est pas un simple poste budgétaire, c'est l'un des investissements les plus judicieux.

Les chiffres sont stupéfiants et ne cessent d'augmenter. Les récentes conclusions du rapport Ponemon 2025 sur le coût des risques internes montrent que le coût annuel moyen a atteint 17,4 millions de dollars , contre 16,2 millions de dollars en 2023. À l'origine de cette hausse ? L'augmentation des dépenses de confinement et d'intervention, qui met en évidence la pression financière que ces événements exercent sur les entreprises. Vous trouverez plus de détails sur ces conclusions cruciales concernant les coûts sur dtexsystems.com .

Mais les dommages ne se limitent pas aux pertes financières directes. Ils peuvent également entraîner de graves atteintes à la réputation et des sanctions juridiques. C'est pourquoi il est essentiel de comprendrela complexité des violations de données . Lorsque la confiance des clients s'effrite, l'impact à long terme sur vos revenus peut faire paraître minimes même les plus lourdes amendes réglementaires.

Des mois de dégâts aux jours de défense

Le facteur le plus critique dans le contrôle de ces coûts est le temps .

Plus une menace passe inaperçue, plus elle cause de dégâts. L'équation est simple. Les méthodes de sécurité traditionnelles mettent souvent des mois à détecter un incident, mais à ce stade, les données ont disparu depuis longtemps et l'hémorragie financière est considérable.

C'est là qu'une stratégie de détection en temps réel révolutionne les règles. En détectant les indicateurs de risque dès leur apparition, une plateforme d'IA éthique peut réduire la fenêtre de confinement de plusieurs mois à quelques jours seulement. Réduire ce délai permet non seulement de réaliser des économies, mais aussi de sauver l'entreprise elle-même.

Conseil pratique : Calculez le coût potentiel d'une seule violation de données réaliste au sein de votre organisation. Prenez en compte tous les éléments : les heures d'enquête, les frais juridiques, les amendes potentielles (par exemple, le RGPD ou le CPRA) et les frais de notification aux clients. Ce chiffre devient un outil puissant pour établir une analyse de rentabilisation auprès de la direction en faveur d'un programme moderne de gestion des risques internes.

Démontrer le retour sur investissement grâce à des rapports de qualité supérieure

Justifier un budget de sécurité s'apparente souvent à un véritable défi. Les dirigeants souhaitent un retour sur investissement clair et mesurable , un objectif quasiment impossible à atteindre avec des outils traditionnels qui ne rapportent que les problèmes déjà survenus. C'est là qu'une plateforme moderne révolutionne la donne.

La plateforme E-Commander de Logical Commander fournit des rapports de qualité supérieure qui traduisent les signaux de risque complexes en indicateurs financiers clairs. Les tableaux de bord fournissent les données concrètes nécessaires pour démontrer précisément comment la détection proactive permet d'éviter activement des incidents coûteux.

Notre solution Risk-RH va encore plus loin en transformant le concept abstrait de risque lié au capital humain en un indicateur gérable et mesurable. Les équipes RH, Conformité et Sécurité peuvent ainsi démontrer précisément à leurs dirigeants comment l'investissement dans une IA éthique protège les résultats financiers de l'entreprise. En reliant directement votre posture de sécurité à votre santé financière, obtenir l'adhésion de la direction devient beaucoup plus facile.

Une dernière réflexion sur la gestion proactive des risques

Protéger votre entreprise des risques internes ne se résume pas à une surveillance accrue, mais à une réorientation complète de votre stratégie pour être plus proactive, centrée sur l'humain et la confidentialité. Pour la plupart des dirigeants, ce parcours commence par comprendre les nuances entre le suivi et la mesure de l'activité numérique . Nous avons expliqué pourquoi les anciennes méthodes sont inefficaces et comment l'IA éthique vous fournit les alertes précoces nécessaires pour prévenir les incidents majeurs avant qu'ils n'affectent vos résultats ou votre réputation.

Logical Commander est plus qu'un simple outil ; nous sommes un partenaire pour bâtir une organisation plus résiliente et plus éthique. En se concentrant sur les indicateurs de risque comportemental et en favorisant la collaboration interservices , notre plateforme offre une détection en temps réel avec un retour sur investissement mesurable. Découvrez comment cela fonctionne dans notre étude de cas sur la détection de fraude interne en 48 heures .

Prêt à voir comment notre plateforme E-Commander peut transformer votre approche du risque interne ?

**Demandez une démo** pour découvrir par vous-même notre IA éthique et conforme à l'EPPA.

Savoir d'abord. Agir vite. IA éthique pour l'intégrité, la conformité et la dignité humaine.

%20(2)_edited.png)