Votre guide pour l'évaluation des risques de conformité

- Marketing Team

- 1 déc. 2025

- 19 min de lecture

Dernière mise à jour : 2 déc. 2025

L'évaluation des risques de conformité consiste à identifier, analyser et, en définitive, éliminer les violations potentielles des lois, des réglementations et même de vos propres politiques internes. Il ne s'agit pas d'une corvée, mais d'une stratégie proactive pour éviter les sanctions juridiques, les pertes financières et les atteintes à la réputation qui persistent pendant des années. L'objectif est de repérer vos points faibles avant qu'ils ne dégénèrent en crises majeures.

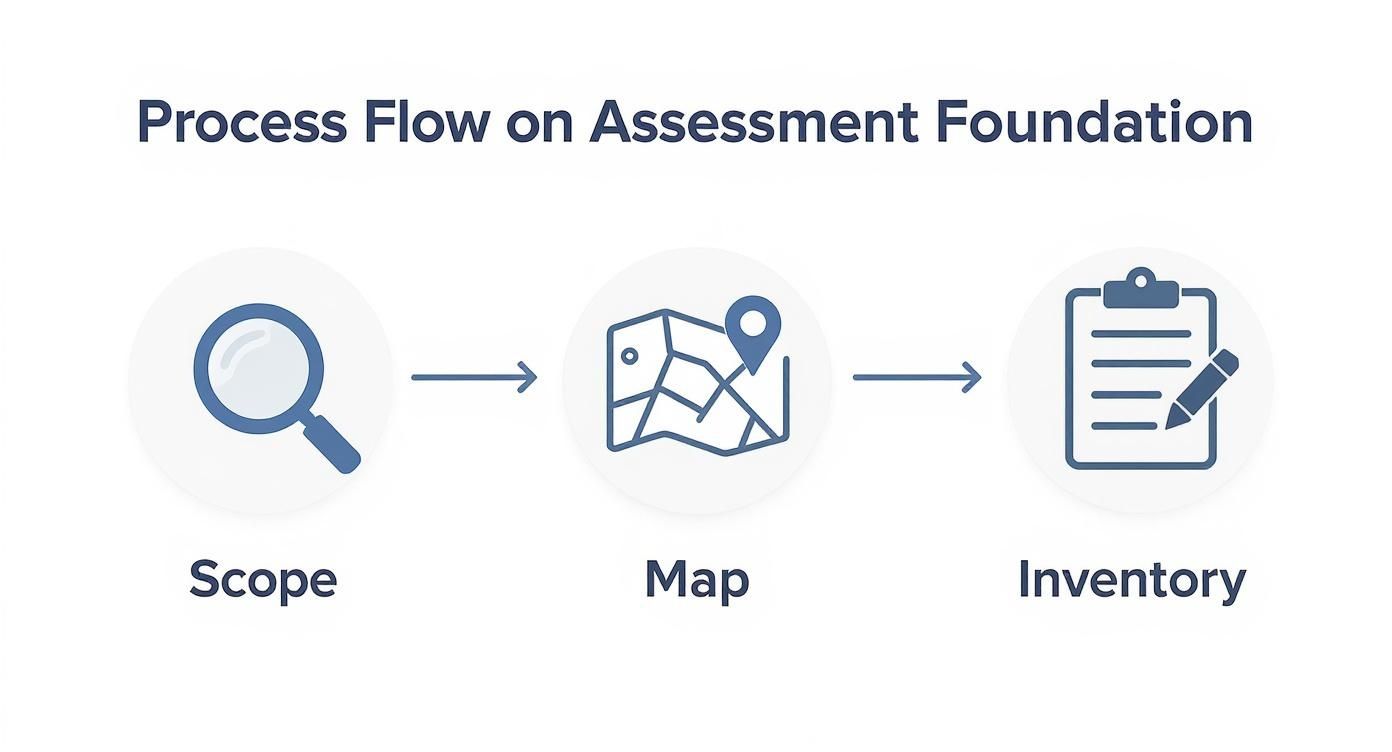

Établir une base d'évaluation solide comme le roc

Avant de vous lancer dans la recherche de risques spécifiques, il est absolument indispensable de poser des bases solides. Cela implique de définir un périmètre d'évaluation clair et gérable. Une mauvaise définition de ce périmètre vous conduira à un rapport indigeste et inexploitable. En revanche, une définition correcte vous permettra de vous concentrer sur l'essentiel.

Un périmètre bien défini garantit que vos ressources seront allouées là où elles auront le plus d'impact, et que les résultats seront réellement pertinents pour le fonctionnement de votre entreprise. Sans cette clarté, les évaluations s'égarent, entraînant une perte de temps et laissant des risques critiques complètement ignorés.

Définir des objectifs et un périmètre clairs

Avant toute chose : quel est votre objectif ? Vous préparez-vous à un audit spécifique, cherchez-vous à vous conformer à une nouvelle réglementation comme le RGPD, ou effectuez-vous simplement un bilan général de votre programme de conformité ? Votre réponse déterminera la portée et l’orientation de l’évaluation.

Ensuite, il faut préciser les unités opérationnelles, les processus et même les zones géographiques que vous examinez. Une évaluation portant sur l'ensemble de votre entreprise mondiale est très différente d'une évaluation ciblée sur la manière dont l'équipe financière en Europe gère les données clients.

Une erreur fréquente et cruciale consiste à élargir considérablement le périmètre d'analyse. Une évaluation ciblée sur un domaine à haut risque précis est presque toujours plus pertinente qu'un examen superficiel à l'échelle de l'entreprise, qui ne permet pas d'identifier les véritables problèmes.

Pour bien cerner le problème, il est utile de décomposer le processus de définition du périmètre en dimensions clés. Poser les bonnes questions à ce stade permet d'éviter toute confusion et tout glissement de périmètre ultérieur.

Voici un tableau simple pour guider cette conversation :

Dimensions clés du périmètre de votre évaluation

Analyse détaillée des domaines critiques à définir lors de la définition du périmètre d'une évaluation des risques de conformité afin d'assurer une couverture exhaustive.

Dimension de la portée | Questions clés à poser | Exemple |

|---|---|---|

Focus réglementaire | Quelles sont les lois, normes ou réglementations spécifiques par rapport auxquelles nous nous basons sur cette évaluation ? | Ce trimestre, nous nous concentrons exclusivement sur les exigences du RGPD et du CCPA. |

Unités commerciales | Quels départements ou équipes sont concernés par cette évaluation ? | L'évaluation portera sur les départements du marketing, des ventes et du service client. |

Portée géographique | Quels pays, états ou régions sont concernés ? | Toutes les opérations se déroulent au sein de l'Union européenne et de l'État de Californie. |

Processus et systèmes | Quels sont les processus métier et les systèmes informatiques spécifiques qui sont évalués ? | Le processus d'intégration des données clients et notre instance Salesforce CRM. |

Types de données | Quelles catégories de données nous intéressent ? | Informations personnelles identifiables (IPI) et informations de santé protégées (ISP). |

Définir précisément ces dimensions permet d'établir un cadre clair pour l'évaluation, garantissant ainsi que toutes les personnes impliquées comprennent les limites et les objectifs dès le départ.

Cartographier votre univers réglementaire

Connaître vos obligations légales et réglementaires spécifiques n'est pas une option : c'est une condition sine qua non. Cela implique d'établir un inventaire complet des lois, normes sectorielles et politiques internes applicables que votre organisation doit respecter. Il ne s'agit pas d'une tâche ponctuelle ; une vigilance constante est nécessaire face à l'évolution des règles.

Cela représente un défi majeur pour la plupart des organisations. En effet, 85 % des dirigeants affirment que les exigences de conformité se sont complexifiées au cours des trois dernières années. Plus révélateur encore, 77 % admettent que leur entreprise a subi les conséquences négatives de cette complexité croissante. Ces chiffres ne sont pas de simples statistiques ; ils constituent un signal d’alarme : la mise en place d’un processus rigoureux est indispensable.

Lorsqu'il s'agit de définir les détails, notamment pour les réglementations complexes, s'appuyer sur un guide détaillé comme une checklist de conformité au RGPD peut s'avérer indispensable. Cela permet de traduire un texte juridique dense en exigences concrètes.

Création d'inventaires d'actifs et de contrôle

Une fois que vous connaissez votre périmètre et vos obligations, vous avez besoin d'une image parfaitement claire de ce que vous protégez et de la manière dont vous le protégez aujourd'hui.

Inventaire des actifs : Il ne s’agit pas seulement de recenser le matériel. Il est essentiel de documenter vos données critiques (telles que les informations personnelles et les données financières), vos systèmes essentiels, votre personnel clé et même les fournisseurs tiers impliqués dans les processus que vous évaluez.

Inventaire des contrôles : Il s’agit de votre catalogue des mesures de protection existantes. Vous y documentez toutes les politiques, procédures et technologies déjà en place pour gérer les risques de non-conformité. Pensez aux contrôles d’accès, aux programmes de formation des employés et aux protocoles de chiffrement des données.

Ces inventaires vous offrent une base solide. Ils vous indiquent immédiatement les contrôles en place et, surtout, les lacunes. Ce document n'est pas figé ; il doit être mis à jour en fonction de l'évolution de votre activité. Une parfaite maîtrise de vos dispositifs de protection actuels est également essentielle à toute stratégie efficace de gestion des risques de conformité .

Découvrir et hiérarchiser vos risques réels

Parfait, vous avez posé les bases. Place maintenant au travail d'enquête : traquer les risques de non-conformité avant qu'ils ne vous affectent. L'objectif n'est pas de créer un tableur statique qui prend la poussière. Vous construisez un registre des risques vivant et évolutif, un répertoire dynamique des menaces que votre équipe gérera activement.

Il ne s'agit pas simplement de dresser une liste exhaustive de tous les problèmes potentiels. Ce serait une perte de temps. Il faut plutôt envisager une enquête structurée pour identifier les menaces les plus probables et les plus importantes auxquelles votre organisation est réellement confrontée. La réussite repose sur la collecte d'informations provenant de tous les services de l'entreprise, et pas seulement du service de conformité.

La démarche est simple mais essentielle : un périmètre clair, un panorama réglementaire complet et un inventaire détaillé des actifs et des contrôles sont les conditions préalables absolues à une recherche de risques efficace.

Sans ces bases, vous ne faites que des suppositions. Avec elles, vous pouvez commencer à identifier les risques avec précision.

Méthodes éprouvées sur le terrain pour l'identification des risques

Pour constituer un registre des risques véritablement exhaustif, il est indispensable de l'aborder sous de multiples angles. Se fier à une seule technique de détection est un moyen infaillible de créer d'importantes lacunes. Seule une approche multidimensionnelle permet de saisir les risques sous différents angles : procéduraux, historiques et prospectifs.

J'ai constaté que ces méthodes étaient les plus efficaces pour découvrir ce qui se passe réellement :

Ateliers collaboratifs : réunissez vos experts métiers – juristes, informaticiens, RH et surtout, les équipes opérationnelles. Ce sont eux qui connaissent les raccourcis possibles et les décalages entre la politique officielle et la réalité du terrain. Leur connaissance du terrain est inestimable.

Analyse des audits antérieurs : Vos conclusions d’audits internes et externes précédents constituent une mine d’informations précieuses. Ne vous contentez pas d’examiner les problèmes spécifiques qui ont été signalés. Recherchez les thèmes récurrents et les causes profondes qui révèlent des faiblesses systémiques plus profondes.

Veille réglementaire : Désignez une personne chargée de suivre l’évolution de la législation et de la réglementation. Une nouvelle loi sur la protection des données ou une mise à jour des normes sectorielles peuvent engendrer du jour au lendemain de nouveaux risques de non-conformité.

Chaque risque identifié lors de ces activités doit être consigné dans votre registre des risques. Pour chaque entrée, vous devez fournir une description claire du risque, de ses conséquences potentielles et du secteur d'activité concerné.

Élaboration d'une méthodologie de notation pratique

Une fois votre liste de risques potentiels établie, vous serez immédiatement confronté à un nouveau défi : lesquels traiter en priorité ? Un conseil : tous les risques ne se valent pas. Vouloir tout régler d’un coup est la garantie d’un épuisement professionnel et d’un échec assuré. C’est là qu’une méthode d’évaluation pratique devient votre meilleure alliée.

L'essentiel est de créer des critères clairs et cohérents pour deux dimensions clés : la probabilité et l'impact .

J'ai vu des équipes s'enliser pendant des semaines dans des débats stériles sur un modèle de notation parfait, mais excessivement complexe. La meilleure approche consiste à commencer simplement. Une matrice 3x3 ou 5x5 suffit généralement amplement à susciter les discussions pertinentes et à aboutir à une liste priorisée exploitable.

La probabilité correspond simplement à la probabilité qu'un risque se produise. L'impact, quant à lui, mesure la gravité de la situation s'il se réalise. L'essentiel est de définir ce que signifient les termes « faible », « moyen » et « élevé » pour votre organisation.

Définition des critères de probabilité et d'impact

Pour éviter des débats interminables et subjectifs, il est nécessaire d'établir un cadre clair et consensuel. Cette simple démarche permet de transformer une vague intuition concernant un risque en une donnée mesurable.

Échelle de vraisemblance de l'exemple (1-3) :

Faible/Rare : Cet événement est extrêmement improbable. Il s’est peut-être produit une fois au cours des cinq dernières années ou n’est possible que dans des circonstances vraiment exceptionnelles.

Probabilité moyenne/possible : Cet événement pourrait tout à fait se produire. Il s’est déjà produit occasionnellement, ou vous savez qu’il existe des failles spécifiques qui pourraient le permettre.

Probabilité élevée : L’événement devrait se produire. Il se produit régulièrement, ou il y a une très forte probabilité qu’il se produise prochainement.

Exemple d'échelle d'impact (1-3) :

Faible/Mineure : Les conséquences sont minimes. Il s’agit d’une perte financière mineure (par exemple, inférieure à 50 000 $ ), d’un léger contretemps opérationnel et d’aucune intervention des autorités de réglementation.

Moyenne/Modérée : Les conséquences sont importantes. Il faut s’attendre à une perte financière modérée (par exemple, de 50 000 $ à 500 000 $ ), à une perturbation opérationnelle notable et à une possible enquête des autorités réglementaires.

Grave/Important : Les conséquences sont importantes. Cela se traduit par des pertes financières considérables (par exemple, supérieures à 500 000 $ ), une perturbation majeure des activités, une atteinte grave à la réputation et des mesures coercitives officielles de la part des autorités réglementaires.

En multipliant ces deux scores, vous obtenez un score de risque unique qui vous indique instantanément où concentrer vos efforts. Un risque à fort impact et à forte probabilité est placé en tête de liste. Un risque à faible impact et à faible probabilité peut être surveillé ou formellement accepté. Cette étape cruciale de votre évaluation des risques de conformité transforme une longue liste de préoccupations en un plan d'action ciblé et réalisable.

Transformer l'analyse des risques en mesures d'atténuation concrètes

Un registre des risques parfaitement noté n'est rien de plus qu'une liste bien organisée de problèmes. La véritable valeur d'une évaluation des risques de conformité ne se révèle que lorsqu'on traduit cette analyse en actions concrètes et préventives. C'est la phase d'atténuation : il s'agit de décider comment gérer chaque risque identifié et d'élaborer un plan pour renforcer efficacement les défenses de l'entreprise.

Soyons francs : une évaluation sans plan d’atténuation solide est un effort vain. C’est comme obtenir un rapport de diagnostic détaillé de son médecin sans jamais se donner la peine de faire exécuter l’ordonnance.

Choisir sa stratégie de traitement des risques

Pour chaque risque que vous avez priorisé, vous disposez de quatre stratégies fondamentales. Le choix de la stratégie la plus appropriée dépend du niveau de risque, de la tolérance au risque de votre organisation et d'une simple analyse coûts-avantages. Il n'existe pas de solution unique et universelle ; l'objectif est de prendre une décision réfléchie et justifiée.

Voici vos principales options :

À éviter : Parfois, la seule solution raisonnable est d’éliminer complètement le risque en cessant l’activité qui le provoque. Par exemple, si une nouvelle gamme de produits sur un marché étranger présente un risque de corruption insurmontable, il peut être judicieux de ne pas s’y implanter du tout.

Accepter : Pour les risques peu probables et à faible impact, le coût de leur correction peut être bien supérieur au préjudice potentiel. Dans ce cas, vous pouvez accepter formellement le risque, documenter précisément les raisons de cette acceptation et vous engager à le surveiller.

Réduction : C’est la voie la plus courante. Vous mettez en place de nouveaux contrôles ou renforcez ceux existants afin de ramener la probabilité ou l’impact du risque à un niveau acceptable. Cela peut aller du déploiement d’un nouveau logiciel à la mise à jour des programmes de formation des employés.

Transfert : Cette stratégie consiste à transférer les conséquences financières d’un risque à un tiers. L’exemple classique est la souscription d’ une assurance cybersécurité pour couvrir les amendes potentielles liées à une fuite de données. Attention : ce transfert ne concerne que le coût financier ; vous restez responsable des atteintes à votre réputation et des conséquences opérationnelles.

Ce processus décisionnel ne doit pas se dérouler isolément. Il doit s'agir d'une discussion collaborative entre les dirigeants responsables du risque et l'équipe de conformité qui fournit le cadre de référence.

Élaboration de plans d'action détaillés d'atténuation

Une fois que vous avez décidé de réduire un risque, il vous faut un plan d'action formel. Un objectif vague comme « améliorer la sécurité des données » est totalement inutile. Un plan d'atténuation efficace est précis, mesurable et responsabilise les personnes concernées quant à sa mise en œuvre.

Votre plan d'atténuation fait le lien entre l'identification d'un problème et sa résolution effective. Il doit être si clair que n'importe qui puisse le prendre en main, en comprendre l'objectif, identifier les responsables et savoir précisément ce qui doit être fait et dans quel délai.

Imaginons que votre évaluation ait révélé un risque élevé de non-conformité à la loi HIPAA en raison d'une protection insuffisante des données des patients sur les ordinateurs portables de l'entreprise. Un plan insuffisant se contenterait de dire : « Améliorez la sécurité des ordinateurs portables. » Un plan efficace , en revanche, détaille les actions à entreprendre.

Exemples de composantes d'un plan d'atténuation :

Tâche spécifique : Acquérir et déployer un logiciel de chiffrement des terminaux pour tous les ordinateurs portables des employés.

Responsable : Le directeur de la sécurité informatique est chargé de mener à bien cette tâche.

Calendrier précis : La sélection du logiciel doit être finalisée d’ici le 31 juillet, et son déploiement complet dans toute l’organisation d’ici le 30 septembre.

Besoins en ressources : Le plan doit prévoir un budget de 45 000 $ pour les licences logicielles et 80 heures de travail pour l’équipe informatique afin de le mettre en œuvre.

Indicateur de réussite : 100 % des ordinateurs portables de l’entreprise sont confirmés comme étant dotés d’un chiffrement actif à la date limite finale.

Ce niveau de détail transforme les risques abstraits en projets concrets. Il crée également une documentation irréfutable pour les auditeurs et prouve que votre évaluation des risques de conformité génère des améliorations tangibles, et non qu'elle reste lettre morte. Cette approche proactive est le fondement d'une entreprise résiliente et éthique.

Mettre la technologie au service de votre cadre de conformité

Gérer une évaluation moderne des risques de conformité avec des tableurs, c'est comme naviguer à l'aveugle en terrain miné. C'est un pari risqué. Se fier à des documents statiques crée des silos d'information, ralentit les délais de réponse et rend presque impossible l'évaluation en temps réel de son niveau de risque. C'est là que la technologie intervient, transformant cette évaluation, d'une corvée annuelle fastidieuse, en un processus dynamique et continu.

Ce changement n'est pas une simple tendance ; c'est la nouvelle norme. Une étude récente a révélé que 76 % des entreprises utilisent déjà la technologie pour la conformité, et 82 % prévoient d'y investir davantage. Les avantages sont évidents : une meilleure visibilité des risques ( 64 % ), une identification plus rapide des problèmes ( 53 % ) et des rapports de meilleure qualité ( 48 % ). Le constat est clair : les méthodes manuelles ne suffisent plus.

La puissance des plateformes GRC

Les plateformes modernes de gouvernance, de gestion des risques et de conformité (GRC) constituent le système nerveux central de votre programme de conformité. Elles sont conçues pour éliminer les cloisonnements inhérents aux systèmes manuels, vous offrant ainsi une source unique d'information fiable pour chaque activité liée aux risques.

Au lieu de jongler avec des documents distincts pour les réglementations, les contrôles, les risques et les plans d'atténuation, un outil GRC les centralise. Cette intégration change la donne. Lorsqu'une réglementation évolue, vous pouvez identifier instantanément les contrôles et les processus métier impactés, transformant ainsi une situation de crise en une mise à jour maîtrisée.

Ces plateformes prennent également en charge une grande partie des tâches les plus complexes. Voyez ce qu'elles automatisent :

Tests de contrôle automatisés : fini la recherche manuelle de preuves. Le système peut extraire automatiquement des données d’autres plateformes pour vérifier qu’un contrôle fonctionne comme prévu.

Tableaux de bord en temps réel : la direction obtient une vue d’ensemble instantanée du profil de risque de l’organisation, avec des indicateurs et des tendances clés affichés dans des visuels compréhensibles par tous.

Production de rapports simplifiée : Besoin d’un rapport pour le conseil d’administration ou un auditeur ? Il suffit désormais d’un clic pour importer des données en temps réel dans des modèles prédéfinis.

J'ai constaté cette erreur à maintes reprises : une entreprise acquiert une plateforme GRC complexe et coûteuse sans stratégie claire. La solution la plus judicieuse consiste à identifier d'abord les principaux points faibles – comme la cartographie réglementaire ou le suivi des contrôles – et à choisir un outil performant pour résoudre ces problèmes spécifiques.

Choisir la bonne technologie est essentiel. Pour plus de conseils, consultez notre analyse approfondie sur la sélection du logiciel de gestion des risques de conformité adapté à vos besoins : https://www.logicalcommander.com/post/compliance-risk-management-software .

Sélectionner et intégrer les outils appropriés

Les solutions GRC ne se valent pas toutes. L'outil idéal pour une banque internationale serait totalement surdimensionné pour une PME du secteur technologique. Votre processus de sélection doit être guidé par vos besoins spécifiques, votre budget et les technologies déjà en place.

Lors de l'évaluation des outils potentiels, concentrez-vous sur quelques critères clés :

Évolutivité : Cet outil pourra-t-il évoluer avec vous ? Assurez-vous qu’il puisse gérer davantage de réglementations, d’utilisateurs et d’unités commerciales à l’avenir sans s’arrêter.

Capacités d'intégration : Une plateforme GRC qui ne communique pas avec vos autres systèmes n'est qu'un silo supplémentaire. Elle doit se connecter à vos outils existants (comme les systèmes RH ou de gestion des services informatiques) via des API afin d'automatiser la collecte de données.

Expérience utilisateur : Si l’outil est un cauchemar à utiliser, votre équipe ne l’adoptera pas. Privilégiez une interface intuitive qui simplifie les tâches complexes pour les utilisateurs métiers, et pas seulement pour les experts en conformité.

L'intégration d'un nouveau système comporte également des risques, notamment en matière de protection des données. Pour les organisations utilisant l'IA, il est essentiel de bien comprendre les réglementations spécifiques telles que le RGPD. Le guide pratique de conformité au RGPD pour l'IA est une excellente ressource pour obtenir des informations concrètes à ce sujet.

Protection des données au sein de votre nouveau système

Lorsque vous centralisez vos données sensibles relatives aux risques et à la conformité, la sécurisation de cette plateforme devient primordiale. La solution choisie doit respecter les mêmes normes de sécurité rigoureuses que celles appliquées à vos systèmes internes.

Lors du processus d'approvisionnement, exigez des réponses claires concernant la sécurité mise en place par le fournisseur. Interrogez-le sur tous les aspects, de ses normes de chiffrement des données et protocoles de contrôle d'accès à son plan de réponse aux incidents. En abandonnant les feuilles de calcul dispersées et non sécurisées au profit d'une plateforme centralisée et sécurisée, vous optimisez non seulement votre évaluation des risques de conformité, mais vous renforcez également l'ensemble de votre cadre de sécurité et de gouvernance.

Gérer les risques liés aux tiers et à la chaîne d'approvisionnement

Le périmètre de conformité de votre entreprise ne s'arrête pas à ses portes. Il s'étend à chaque fournisseur, prestataire et partenaire de votre écosystème, créant ainsi un réseau complexe de risques inhérents. Négliger d'étendre votre processus d'évaluation des risques de conformité à ce réseau constitue l'un des principaux angles morts que je constate dans les organisations modernes.

Il ne suffit plus de mettre de l'ordre chez soi ; il faut gérer activement tout le quartier.

Les enjeux n'ont jamais été aussi importants. Un chiffre stupéfiant : 82 % des professionnels de la conformité affirment avoir subi des conséquences majeures suite à des erreurs de tiers au cours de la seule année écoulée. De fait, les défaillances de ces partenaires externes constituent la deuxième source de problèmes de conformité, représentant 18 % de l'ensemble des incidents. Pour en savoir plus sur ces défis, consultez le rapport complet sur les statistiques essentielles des responsables de la conformité .

Intégrer la diligence raisonnable dans le processus d'intégration

Le meilleur moment pour gérer les risques liés aux tiers, c'est avant même qu'ils ne deviennent des tiers. Votre première et plus cruciale ligne de défense consiste à mener une vérification préalable rigoureuse lors du processus d'intégration. Il ne s'agit pas d'un simple contrôle financier, mais d'une analyse approfondie de leur conformité.

Avant la signature de tout contrat, votre évaluation doit vérifier leurs contrôles dans les domaines les plus importants pour votre entreprise. Cela implique de demander – et d'examiner attentivement – les preuves de leurs politiques, procédures et certifications.

Les principaux domaines à vérifier avec diligence raisonnable doivent toujours inclure :

Protocoles de sécurité des données : Comment protègent-ils les informations sensibles ? C’est une condition non négociable s’ils sont amenés à traiter des données concernant vos clients ou vos employés.

Conformité réglementaire : Peuvent-ils prouver qu’ils respectent les réglementations qui ont un impact sur votre entreprise, comme le RGPD, la loi HIPAA ou d’autres normes spécifiques à votre secteur ?

Plans de continuité d'activité : que se passe-t-il pour vos opérations si leur service est interrompu ? Une évaluation solide à ce sujet est un élément essentiel de tout guide complet d'évaluation des risques liés aux tiers .

Classification des fournisseurs selon leur profil de risque réel

Tous les fournisseurs ne se valent pas, et les traiter de la même manière représente un gaspillage considérable de temps et de ressources. Une approche uniforme en matière de suivi est à la fois inefficace et contre-productive. Il est nécessaire de classer les fournisseurs par niveaux de risque en fonction de la nature réelle de votre relation avec eux.

Un système simple à plusieurs niveaux vous permet de concentrer votre énergie là où elle est vraiment nécessaire.

Niveau de risque | Description du fournisseur | Niveau de surveillance |

|---|---|---|

Niveau 1 (Risque élevé) | Gère des données sensibles (PII, PHI), essentielles aux opérations, et dispose d'un accès direct au système. | Intensif : Audits annuels sur site, surveillance continue, analyses de sécurité approfondies. |

Niveau 2 (risque moyen) | Fournit des services importants mais non critiques, et dispose d'un accès limité aux données. | Modéré : Questionnaires annuels, examen des rapports SOC 2, points de contrôle périodiques. |

Niveau 3 (Faible risque) | Fournit des biens ou des services de base sans accès aux données ni impact opérationnel. | Minimales : Vérification préalable initiale, examen lors du renouvellement du contrat. |

Cette approche par paliers garantit que vos partenaires à haut risque bénéficient de l'examen minutieux qu'ils méritent, sans surcharger votre équipe d'une surveillance inutile des relations à faible risque.

Intégrer la conformité dans vos contrats

Vos accords contractuels constituent l'un des outils les plus efficaces dont vous disposez pour garantir la conformité. De vagues promesses de « faire de leur mieux » ne suffisent pas. Vos contrats doivent contenir des clauses précises et exécutoires qui obligent juridiquement vos partenaires à respecter vos normes de conformité.

Un contrat est votre meilleure protection. Si les agissements d'un fournisseur vous mettent en danger, un accord bien rédigé vous offre un recours clair. Sans contrat, vous subirez les conséquences sans aucun moyen de pression.

Les clauses contractuelles essentielles comprennent :

Clauses de droit d'audit : Celles-ci vous confèrent le droit légal explicite d'auditer les contrôles, les processus et la documentation du fournisseur afin de vérifier ses déclarations de conformité.

Exigences en matière de notification des violations : définissez un délai strict (par exemple, 24 à 48 heures ) pour que le fournisseur vous informe de tout incident de sécurité ou de conformité susceptible de vous affecter.

Respect des lois spécifiques : ne vous contentez pas de dire « respectez toutes les lois ». Nommez les réglementations spécifiques qui sont essentielles à votre activité, sans laisser aucune place à l’ambiguïté.

Mise en place d'un suivi et d'attestations continus

L'évaluation ne s'arrête pas à la signature du contrat. Le contexte des menaces évolue constamment, tout comme les activités de vos fournisseurs. Un suivi continu est essentiel pour garantir leur conformité tout au long de notre relation.

Cela peut être géré par des attestations périodiques, obligeant les fournisseurs à certifier formellement leur respect continu de vos exigences. L'association de ces auto-évaluations à votre clause de droit d'audit crée un système de contrôle efficace. Cette gestion proactive de votre chaîne d'approvisionnement transforme votre évaluation des risques de non-conformité en un outil pour bâtir une entreprise plus résiliente et digne de confiance.

Questions courantes sur l'évaluation des risques de conformité

Même avec un cadre théorique parfait, l'évaluation des risques de conformité dans la réalité soulève de nombreuses questions pratiques. J'ai vu des équipes se débattre avec les mêmes subtilités concernant le calendrier, la terminologie et les personnes qui doivent être présentes.

Bien maîtriser ces fondamentaux dès le départ permet d'éviter bien des confusions par la suite. Cela contribue à aligner tous les acteurs, des équipes de terrain à la direction. Abordons quelques-unes des questions les plus fréquentes que me posent les responsables de la gestion des risques et de la conformité.

À quelle fréquence devons-nous effectuer une évaluation des risques de conformité ?

La réponse classique est annuelle , et c'est un bon point de départ. Une évaluation complète et exhaustive chaque année vous offre un examen structuré et approfondi de votre conformité. C'est un point de départ solide.

Mais les programmes les plus efficaces considèrent l'évaluation des risques comme un processus continu, et non comme un événement annuel. Voyez les choses ainsi : votre entreprise n'évolue pas qu'une fois par an, alors pourquoi votre évaluation des risques devrait-elle évoluer ?

Vous devriez procéder à une réévaluation plus ciblée à chaque changement significatif de votre environnement opérationnel. Cela pourrait être dû à des éléments tels que :

Une nouvelle réglementation majeure est en cours d'adoption sur l'un de vos marchés clés.

Votre entreprise s'implante dans un nouveau pays ou lance un produit à haut risque.

Un changement interne majeur, comme une fusion ou une refonte importante des processus.

Cette approche dynamique, appuyée par un suivi en temps réel, garantit la pertinence et la proactivité de votre évaluation. Elle transforme une tâche annuelle réactive en un élément vivant et évolutif de vos opérations stratégiques.

Quelle est la différence entre le risque inhérent et le risque résiduel ?

Comprendre cette distinction est absolument fondamental pour une évaluation pertinente.

Le risque inhérent représente le risque brut, non filtré, qui existe avant toute mise en œuvre de vos contrôles ou procédures. Il s'agit du niveau d'exposition de base auquel vous êtes confronté du simple fait d'exercer votre activité. Par exemple, toute banque présente un risque inhérent élevé de blanchiment d'argent, de par la nature même de son activité.

Le risque résiduel , quant à lui, est ce qui subsiste une fois vos contrôles mis en œuvre. Il s'agit du risque qui persiste après l'application de votre logiciel de surveillance des transactions, la formation de vos employés et vos politiques internes. Votre évaluation doit prendre en compte les deux.

L'écart entre le risque inhérent et le risque résiduel est l'un des indicateurs les plus pertinents à votre disposition. Il démontre clairement la valeur et l'efficacité de votre programme de conformité global, et montre à la direction comment son investissement dans les contrôles réduit l'exposition de l'entreprise.

Qui doit réellement être impliqué dans l'évaluation ?

Bien que le service de conformité puisse être à l'initiative de cette démarche, une évaluation des risques menée isolément ne peut aboutir. Il s'agit d'un travail d'équipe qui requiert la contribution et l'adhésion d'un groupe diversifié et transversal. Limiter cette participation est la garantie d'un résultat inexact et inefficace.

Votre équipe principale devrait absolument inclure des représentants de :

Juridique : Interpréter les clauses réglementaires et les responsabilités potentielles.

Informatique : Pour vous donner une vision réaliste des vulnérabilités du système et des contrôles techniques.

Finances et RH : Pour les risques liés à l'information financière, aux conflits d'intérêts et à la conduite des employés.

Responsables d'unités opérationnelles : C'est un point crucial. Vous avez besoin des responsables des départements que vous évaluez. Ils sont en première ligne et savent où se cachent réellement les risques opérationnels.

L'obtention du soutien de la direction dès le départ est également indispensable. Elle vous garantit les ressources nécessaires et, surtout, que vos conclusions seront prises au sérieux et feront l'objet d'actions rapides.

Chez Logical Commander Software Ltd. , nous sommes convaincus que la gestion des risques de conformité ne doit pas être une démarche réactive et subjective. Notre plateforme E-Commander, basée sur l'IA, vous aide à identifier proactivement les risques internes et les risques de manquements, tout en préservant la confidentialité et la dignité de vos employés. Oubliez les tableurs fragmentés et optez pour une plateforme opérationnelle unifiée offrant une visibilité en temps réel et renforçant votre cadre de gouvernance. Avec Logical Commander, soyez informé avant d'agir .

%20(2)_edited.png)