Évaluation de la sécurité et des risques : détection proactive des menaces internes et conformité

- Marketing Team

- il y a 2 jours

- 20 min de lecture

Dernière mise à jour : il y a 18 heures

Lorsqu'on parle d' évaluation moderne de la sécurité et des risques , on évoque en réalité un changement fondamental de mentalité. Il s'agit d'identifier, d'analyser et de gérer les menaces internes potentielles et les risques liés au capital humain avant qu'ils ne dégénèrent en crise. Ce n'est pas simplement mettre à jour un tableur ; c'est abandonner les méthodes réactives obsolètes et adopter une approche proactive qui protège réellement l'intégrité, les actifs et la réputation de votre entreprise.

Pourquoi votre approche de l'évaluation des risques nécessite une mise à jour

Soyons honnêtes : les anciennes méthodes de gestion des risques d’entreprise sont obsolètes. Se contenter de passer des heures devant des tableurs tandis que des menaces internes complexes évoluent et se transforment n’est tout simplement pas une stratégie viable pour une organisation sérieuse. L’environnement commercial dans son ensemble a changé, rendant les mesures de sécurité traditionnelles et réactives aussi inefficaces que de se présenter à un duel armé d’un couteau.

Ce phénomène n'est pas isolé. De puissantes forces remodèlent le fonctionnement des entreprises et les exigences des parties prenantes. La transformation numérique a considérablement accru la surface des menaces, tandis que des réglementations strictes en matière de protection des données, comme le RGPD, ont renforcé les enjeux liés à leur gestion. Parallèlement, l'essor des critères ESG (environnementaux, sociaux et de gouvernance) place l'éthique et l'intégrité des entreprises sous surveillance constante.

Les dangers des processus fragmentés

Le principal problème des programmes d'évaluation des risques actuels ? Ils reposent sur des processus manuels et fragmentés qui créent de dangereux angles morts. Lorsque vos équipes RH, Conformité, Juridique et Sécurité travaillent en silos, des informations cruciales se perdent, les signaux d'alerte précoce passent inaperçus et vos délais de réaction deviennent extrêmement longs.

Ce modèle obsolète est voué à l'échec car il est conçu pour réagir aux problèmes une fois qu'ils sont déjà survenus. C'est comme tenter de colmater une brèche alors que le navire prend déjà l'eau. Cette approche ne permet pas de déceler les indicateurs subtils et précoces de risques liés au capital humain, tels que les conflits d'intérêts non déclarés ou les signes comportementaux d'une personne sous pression.

Une étude récente a révélé que 61 % des entreprises américaines ont subi une violation de données causée par l'un de leurs fournisseurs ou un tiers. C'est un exemple flagrant de la façon dont les risques interconnectés, internes comme externes, peuvent facilement contourner les systèmes de sécurité cloisonnés et traditionnels.

Adopter une attitude proactive et éthique

Pour protéger efficacement une organisation, il est indispensable de passer de l'enquête à la prévention. Cela implique la mise en place d'un cadre unifié permettant aux équipes d'agir rapidement en toute connaissance de cause. Une approche moderne rejette la surveillance intrusive ; elle privilégie la détection précoce grâce à des systèmes éthiques, basés sur des indicateurs, qui constituent une source unique d'information fiable. Les décideurs disposent ainsi de renseignements structurés et exploitables.

Cette approche proactive transforme la gestion des risques, d'une tâche défensive, en un véritable atout stratégique. Elle vous permet de :

Repérer les problèmes potentiels avant qu'ils ne dégénèrent en crises majeures.

Assurez votre conformité aux réglementations internationales en intégrant directement les principes de confidentialité et d'éthique à vos processus.

Renforcez la confiance au sein de l'organisation en traitant les questions sensibles avec équité et en respectant les procédures établies.

En définitive, la mise à niveau de votre stratégie de sécurité et d'évaluation des risques vise à bâtir une véritable résilience. Pour affiner votre approche et identifier les vulnérabilités, une consultation professionnelle en cybersécurité peut s'avérer précieuse afin de garantir la robustesse de votre cadre et sa capacité à relever les défis futurs.

Élaboration de votre cadre d'évaluation des risques internes

Passons de la théorie à la pratique. Un cadre solide pour la sécurité et l'évaluation des risques ne repose pas sur une surveillance intrusive ; il s'agit de construire un système d'alerte précoce intelligent et éthique.

Voyez les choses ainsi : vous installez un détecteur de fumée qui repère le moindre signe d’incendie, et non une caméra dans chaque pièce. Il s’agit de prévention, pas de surveillance.

Ce processus commence par la définition de votre périmètre. Vous devez déterminer précisément quels actifs, processus et personnes sont concernés par l'évaluation. Votre objectif est-il de protéger la propriété intellectuelle, de lutter contre la fraude financière ou de garantir la conformité réglementaire ? Un périmètre trop restreint ne permettra pas de détecter les risques interdépendants, tandis qu'un périmètre trop large deviendra ingérable.

Une fois le périmètre clairement défini, l'étape suivante consiste à identifier vos sources de données critiques. L'essentiel est d'utiliser des informations existantes et non intrusives : les données opérationnelles dont votre organisation dispose déjà. Il ne s'agit pas d'espionner les courriels ou les messages privés, mais d'établir des liens de manière éthique.

Identification des principales sources de données et des indicateurs

Un cadre efficace s'appuie sur diverses sources éthiques pour dresser un tableau complet des risques potentiels. Ces données servent ensuite à créer des indicateurs de risque clairs – les signaux spécifiques susceptibles de signaler un problème imminent.

Les sources de données courantes comprennent :

Journaux d'accès : Analyse des personnes ayant accédé aux systèmes sensibles et des dates d'accès, signalement des activités inhabituelles, notamment en dehors des heures normales de travail.

Dossiers RH : Analyse des données relatives aux promotions, aux changements de poste ou aux déclarations de conflits d'intérêts.

Documents financiers : Surveillance des notes de frais ou des données d’approvisionnement afin de détecter toute anomalie suspecte pouvant indiquer une faute professionnelle.

À partir de ces sources, vous pouvez identifier des indicateurs précis. Par exemple, si un employé du service financier commence soudainement à accéder à des fichiers de projet provenant d'un service totalement différent, cela pourrait être un signal d'alarme. Il ne s'agit pas d'une accusation, mais simplement d'un indicateur qui appelle à un examen plus approfondi et structuré. Cette approche méthodique garantit l'objectivité et la fiabilité du processus.

Conformité aux normes internationales

Un programme de sécurité et d'évaluation des risques de calibre mondial doit également être conforme aux normes et principes internationaux. Cette démarche renforce non seulement votre sécurité, mais vous assure aussi de respecter vos obligations de conformité internationales.

Des référentiels comme l'ISO 27001 offrent un excellent modèle de sécurité de l'information, tandis que les principes de l'OCDE fournissent des orientations en matière de conduite éthique et de lutte contre la corruption.

L'intégration de ces normes démontre que sécurité optimale et conformité rigoureuse sont indissociables. Elle transforme votre évaluation des risques, d'une simple procédure interne, en un gage d'intégrité opérationnelle reconnu mondialement.

Cette approche structurée est absolument essentielle dans le contexte actuel. Les menaces ne sont plus circonscrites par la géographie. De récentes analyses de sécurité gouvernementales montrent comment les tensions géopolitiques créent un paysage sécuritaire convergent, brouillant la frontière entre menaces physiques et numériques. Cette tendance accroît les risques pour toutes les entreprises, une simple faille de sécurité pouvant perturber des chaînes d'approvisionnement entières.

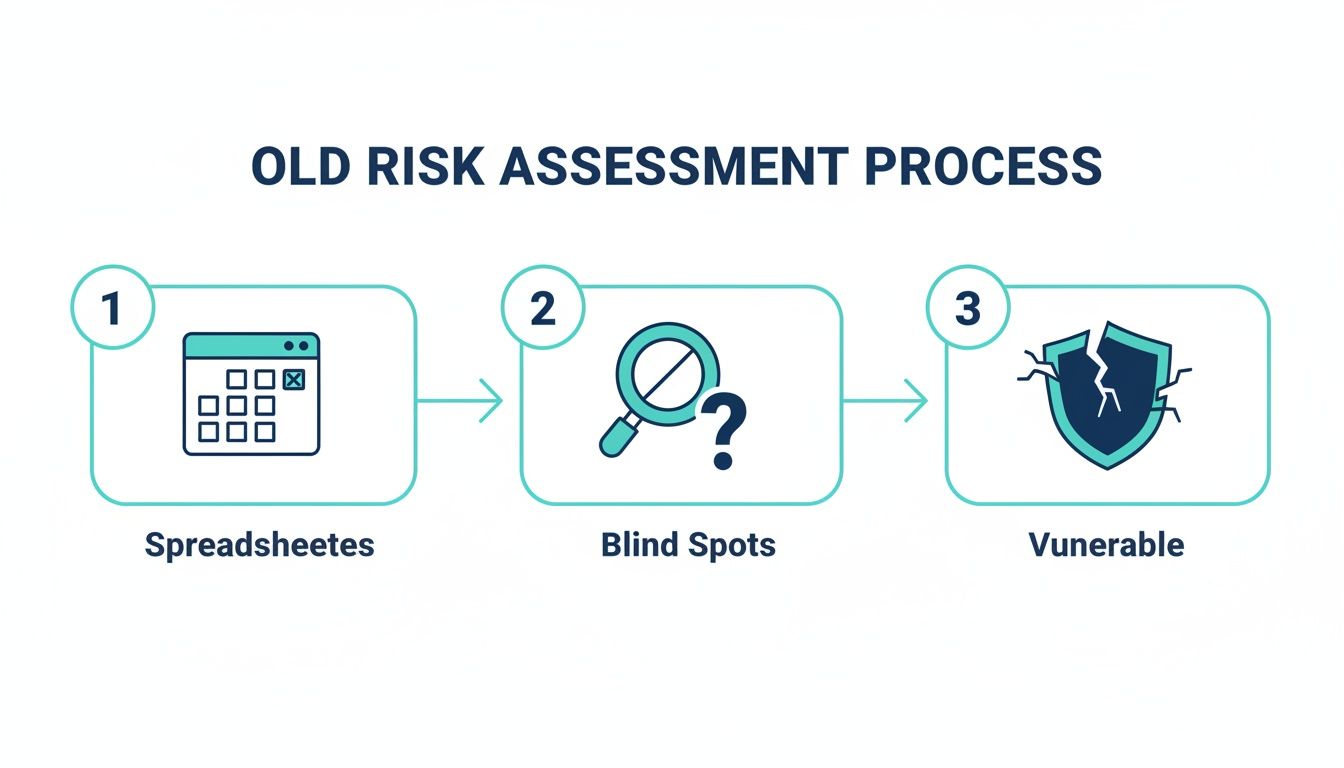

Le graphique ci-dessous illustre à quel point les anciennes méthodes basées sur les tableurs sont vulnérables.

Comme vous pouvez le constater, le recours à des outils manuels et fragmentés crée inévitablement des angles morts, laissant votre organisation vulnérable.

Élaboration d'une méthodologie d'évaluation des risques équitable

La dernière pièce du puzzle est une méthode claire et objective d'évaluation des risques. Un système d'évaluation cohérent garantit que chaque indicateur est évalué équitablement, éliminant ainsi tout biais subjectif. Ceci est essentiel pour maintenir la confiance des employés et assurer la transparence et la traçabilité de l'ensemble du système.

Un modèle de notation simple pourrait ressembler à ceci :

Risque faible (score 1-3) : Écart mineur par rapport à la politique en vigueur, avec un impact potentiel limité. Nécessite un suivi standard.

Risque moyen (score 4-6) : Anomalie notable pouvant signaler un problème potentiel. Nécessite un suivi et une vérification.

Risque élevé (score 7-10) : Indicateur important d’une menace potentielle. Nécessite un examen immédiat et structuré par les parties prenantes concernées.

En créant ce type de cadre systématique, vous faites passer votre organisation d'une gestion des risques réactive et paniquée à une gestion proactive et rigoureuse. Pour approfondir cette fonction essentielle, notre guide sur la gestion des risques en entreprise pourrait vous être utile.

Passer d'une enquête réactive à une prévention proactive

L'évaluation traditionnelle des risques et de la sécurité s'apparente souvent à de l'archéologie. Les équipes de sécurité passent leurs journées à analyser les conséquences d'un incident, tentant de reconstituer le puzzle longtemps après que les dégâts soient faits. Ce modèle réactif est fondamentalement obsolète. Il laisse l'initiative à la menace, enfermant votre organisation dans un état de défense permanent.

Imaginez conduire en ne regardant que dans le rétroviseur. Vous ne verriez les dangers qu'après les avoir dépassés. C'est exactement ainsi que de nombreuses entreprises gèrent leurs programmes de gestion des risques internes, ne réagissant aux fraudes, aux malversations ou aux pertes de données que lorsque l'alerte est déjà donnée. Cette approche est non seulement inefficace, mais aussi extrêmement coûteuse.

Un cadre moderne renverse complètement la donne. Il est conçu pour identifier les signaux précoces et subtils du risque – ces indicateurs discrets qui apparaissent bien avant qu'une situation ne dégénère en crise majeure. Il s'agit de créer un système qui permette d'anticiper l'avenir, et non de se contenter de constater les dégâts passés.

Pour illustrer la différence, voici une comparaison entre l'ancien modèle défaillant et la nouvelle norme de prévention proactive.

Approches d'évaluation des risques réactives vs proactives

Ce tableau compare les méthodes obsolètes et réactives de gestion des risques internes aux approches modernes, proactives et éthiques.

Aspect | Approche réactive (traditionnelle) | Approche proactive (IA éthique) |

|---|---|---|

Timing | Après l'incident, une fois les dégâts survenus | Avant l'incident, identifier les signes avant-coureurs |

But | Désigner les responsables et mener des enquêtes coûteuses | Prévenir les incidents et atténuer les vulnérabilités |

Méthodologie | Surveillance intrusive et enquêtes a posteriori | Analyse des risques non intrusive et basée sur des indicateurs |

Se concentrer | « Qui a fait ça ? » | « Où se situent nos points faibles systémiques ? » |

Risque juridique | Élevé ; risque de violations de la loi EPPA et de poursuites pour atteinte à la vie privée | Faible ; conçu pour la conformité à l’EPPA et la protection de la vie privée |

Impact culturel | Elle crée une culture de peur, de suspicion et de méfiance. | Favorise une culture d'intégrité et de sécurité psychologique |

Résultat | Lutte constante contre les incendies et perturbations opérationnelles | Renforce la résilience institutionnelle et protège les résultats financiers. |

Le contraste est saisissant. Un modèle proactif ne se contente pas de gérer les risques plus efficacement ; il transforme toute la culture, passant d’une logique de répression à une logique d’intégrité.

Détection éthique versus surveillance invasive

On croit souvent, à tort, que la détection proactive implique une surveillance intrusive des employés. C'est totalement faux. Il est essentiel de tracer une ligne de démarcation nette entre les systèmes éthiques, fondés sur des indicateurs, et les méthodes interdites telles que la surveillance des employés ou le profilage psychologique.

La prévention éthique s'appuie sur des données structurées et objectives dont votre organisation dispose déjà. Il s'agit de relier des informations disparates, et non d'espionner vos employés.

Voici en quoi ils diffèrent :

Indicateurs éthiques : Un analyste pourrait déceler un conflit d’intérêts potentiel lorsqu’un employé du service des achats commence soudainement à accéder à des fichiers de R&D sensibles sans aucun lien avec ses fonctions. Il s’agit d’un événement objectif et vérifiable.

Surveillance intrusive : cela impliquerait de lire les messages privés de cet employé ou d’utiliser un logiciel pour surveiller ses frappes au clavier – une violation flagrante de la vie privée, souvent illégale.

L'objectif est d'analyser les comportements au regard des politiques et contrôles établis, et non de porter des jugements sur le caractère ou les intentions d'une personne. Une véritable prévention proactive repose sur le respect, la confidentialité et le respect des procédures légales.

Comprendre les risques préventifs et importants

Pour mettre en œuvre cette approche proactive, il est essentiel de distinguer les différents types de signaux de risque. Toute anomalie n'est pas une situation d'urgence absolue. Cette distinction permet à vos équipes d'agir avec précision et proportionnalité, garantissant ainsi que chaque problème soit traité de manière appropriée sans surréaction.

Considérez cela comme un bilan de santé. Un résultat anormal à une analyse de sang ne signifie pas automatiquement une maladie grave. C'est un signal précoce qui nécessite des investigations plus approfondies et spécifiques par un professionnel.

Une évaluation proactive de la sécurité et des risques repose sur le même principe. Elle distingue un signal précoce nécessitant une vérification d'une menace confirmée exigeant une action immédiate, tout en garantissant que la supervision humaine reste toujours aux commandes.

Analysons les deux principaux types de signaux que votre système doit identifier :

Risque préventif : Il s’agit d’un signal d’alerte précoce et discret, ou d’un indicateur d’incertitude. Il peut s’agir d’un écart mineur par rapport à une politique ou d’une faille procédurale nécessitant une intervention. C’est un signal d’alarme incitant à un examen plus approfondi, et non une accusation.

Risque important : Ce signal d’alarme indique fortement une possible implication ou connaissance d’un problème grave. Il s’agit d’un signal d’alerte majeur qui exige une vérification formelle et structurée par les parties prenantes compétentes, telles que les RH, le service juridique ou le service de conformité.

Cette approche par paliers garantit une réponse toujours mesurée. Elle prévient la saturation d'alertes et permet à vos équipes de concentrer leurs ressources sur les enjeux essentiels. Elle favorise également une culture d'équité, chaque signal étant considéré comme un indicateur à vérifier, et non comme une preuve de culpabilité.

Comprendre le coût réel des enquêtes réactives met d'autant plus en évidence l'importance cruciale de cette approche préventive. Cette méthodologie vous permet d'agir rapidement en amont, transformant ainsi votre fonction de gestion des risques, d'un centre de coûts en un atout stratégique majeur qui protège à la fois l'organisation et ses collaborateurs.

Lorsque vos équipes RH, Juridique et Sécurité travaillent en silos, utilisant des tableurs et des systèmes déconnectés, vous jouez avec le feu et vos principaux risques. Des informations cruciales se perdent, les signaux d'alerte précoce passent inaperçus et la situation face à une menace interne reste floue. Cette fragmentation est non seulement inefficace, mais elle constitue une faille majeure dans votre stratégie de sécurité et d'évaluation des risques .

Le problème, c'est que sans système unique et partagé, il n'existe pas de source unique d'information fiable. Les RH pourraient traiter un problème de performance, le service juridique enquêter sur un conflit d'intérêts et la sécurité aurait détecté des comportements suspects lors de l'accès aux données – le tout concernant une même personne. Si ces informations ne sont jamais reliées entre elles, une grave menace interne reste invisible jusqu'à ce qu'il soit trop tard.

Des données éparses aux renseignements exploitables

Une plateforme unifiée élimine ces cloisonnements, créant un hub central pour la veille, la conformité et la gestion des risques. Elle centralise toutes ces données éparses et les transforme en informations structurées et exploitables, accessibles à toutes les parties prenantes autorisées et permettant une action concertée.

Imaginez ce scénario : un chef de projet ayant accès à des données clients sensibles est signalé pour avoir enfreint à plusieurs reprises les politiques de dépenses de l’entreprise.

Point de vue des RH : Ils constatent un comportement inapproprié récurrent qui nécessite une enquête disciplinaire.

Point de vue du service de sécurité : Ils remarquent que la même personne tente d’accéder à des fichiers de projet qui dépassent largement le cadre de ses fonctions.

Avis du service juridique : Ils savent que cet employé a précédemment omis de déclarer une activité parallèle, créant ainsi un conflit d’intérêts évident.

Dans un monde cloisonné, il s'agit de trois problèmes distincts. Sur une plateforme unifiée comme E-Commander, ils s'assemblent pour former un profil clair de risque élevé exigeant une réponse coordonnée. La plateforme ne porte pas d'accusations ; elle se contente de présenter les faits objectifs dans une chronologie unique et vérifiable.

Cette plateforme centrale offre à tous un langage commun pour parler des risques. Elle permet aux équipes de s'éloigner des intuitions subjectives et de privilégier les décisions fondées sur les données, en veillant à ce que chaque action soit documentée, justifiée et parfaitement conforme à votre gouvernance interne.

Un scénario de collaboration dans le monde réel

Voyons comment cela fonctionne concrètement. Lorsque la plateforme unifiée signale les indicateurs de risque combinés à notre chef de projet, elle déclenche un flux de travail automatisé et structuré. Les services RH, Juridique et Sécurité sont notifiés simultanément et accèdent à un dossier numérique sécurisé.

Un système unifié garantit une responsabilisation sans ambiguïté. Chaque action, commentaire et décision est consigné, créant ainsi une piste d'audit complète et traçable qui protège à la fois l'organisation et l'employé en assurant le respect rigoureux des procédures.

Désormais, les équipes peuvent collaborer en temps réel directement sur la plateforme. Le service juridique fournit des conseils sur les procédures à suivre, les RH préparent un entretien formel et la sécurité restreint temporairement l'accès de l'employé aux systèmes critiques par mesure de précaution. Fini les e-mails frénétiques et les appels manqués. La réponse est rapide, coordonnée et bien plus efficace que n'importe quel processus manuel.

Cette défense unifiée est plus cruciale que jamais, face à des menaces toujours plus complexes et imprévisibles. L'évaluation annuelle des menaces 2025 de la communauté du renseignement américaine dresse le tableau d'un environnement dangereux où acteurs étatiques et non étatiques ciblent les infrastructures critiques, illustrant l'impact des risques mondiaux sur toute organisation. Pour une vision d'ensemble , consultez l'évaluation complète des menaces . En harmonisant vos défenses internes, vous renforcez votre résilience face à ce contexte instable.

Les avantages d'une source unique de vérité

L'adoption d'une plateforme de gestion des risques centralisée offre des avantages concrets qui renforcent l'ensemble de votre organisation. Il ne s'agit pas seulement d'améliorer la technologie, mais aussi de bâtir une culture plus résiliente et plus digne de confiance.

Les principaux avantages sont clairs :

Visibilité complète : La direction bénéficie d'une vue en temps réel et à l'échelle de l'entreprise des risques internes, sans avoir à reconstituer des rapports contradictoires.

Responsabilité clairement définie : chaque étape du processus d’atténuation a un responsable clairement identifié, ce qui élimine toute confusion et garantit qu’aucun problème ne soit négligé.

Vitesse accrue : les délais de réponse passent de plusieurs semaines ou mois à quelques jours, voire quelques heures, ce qui permet de contenir les dommages potentiels avant qu’ils ne se propagent.

Préservation de la confiance : En garantissant un processus équitable, documenté et cohérent, l'organisation instaure et maintient la confiance avec ses employés.

En définitive, une plateforme unifiée transforme votre évaluation de la sécurité et des risques, d'une tâche fragmentée et réactive, en une fonction stratégique et proactive. Elle connecte vos équipes clés et leur fournit les informations partagées nécessaires pour protéger l'intégrité de l'organisation de l'intérieur.

Naviguer dans le cadre des lois mondiales de conformité et de protection des données

Pour toute organisation moderne, la conformité n'est pas qu'une simple contrainte administrative ; c'est un pilier fondamental de la confiance et un véritable atout concurrentiel. Une évaluation rigoureuse de la sécurité et des risques repose sur une compréhension approfondie du réseau complexe des réglementations internationales régissant les données et la vie privée des employés. Ignorer ces lois constitue une menace directe pour votre réputation et votre rentabilité.

Cela signifie qu'il faut dépasser la simple approche de la conformité et adopter une véritable philosophie de « protection des données dès la conception ». Au lieu d'ajouter des mesures de conformité à un processus existant, les organisations les plus performantes conçoivent leurs cadres de gestion des risques en fonction des exigences réglementaires dès le départ. Cette approche proactive garantit que chaque étape, de la collecte des données à leur atténuation, est à la fois éthique et conforme à la loi.

Les raisons des réglementations mondiales

Il est absolument essentiel de bien comprendre les principaux cadres réglementaires. Des lois comme le Règlement général sur la protection des données (RGPD) de l'UE et la loi californienne sur la protection de la vie privée des consommateurs (CCPA/CPRA) ont établi une nouvelle norme mondiale en matière de protection des données. Elles confèrent aux individus un réel contrôle sur leurs informations personnelles et imposent des obligations strictes aux entreprises qui les traitent.

Ces réglementations ne concernent pas uniquement le stockage des données ; elles encadrent fondamentalement la manière dont une évaluation de la sécurité et des risques peut être menée. Elles interdisent formellement les méthodes intrusives et pseudo-scientifiques qui portent atteinte à la dignité et à la vie privée des individus. Cela inclut :

Interdiction de la détection des mensonges : Tout mécanisme prétendant fonctionner comme un polygraphe ou un évaluateur de vérité est explicitement interdit par des cadres juridiques tels que l’Employee Polygraph Protection Act (EPPA).

Interdiction des pressions psychologiques indues : les méthodes coercitives visant à obtenir des informations ou à influencer un comportement n’ont pas leur place dans une évaluation éthique.

Prévenir le profilage émotionnel : utiliser l’IA ou d’autres outils pour porter des jugements sur l’état émotionnel ou le caractère d’un individu constitue une violation flagrante des principes de protection de la vie privée.

Ces règles existent pour une bonne raison : garantir que les évaluations des risques restent objectives, équitables et axées sur des faits vérifiables, et non sur des interprétations subjectives du caractère d'une personne.

Un cadre éthique n'est pas une contrainte, mais un atout stratégique. En respectant les normes internationales, vous mettez en place un processus de gestion des risques non seulement efficace, mais aussi irréprochable, transparent et digne de confiance, tant pour vos employés que pour les autorités de réglementation.

Conformité aux principales normes ISO

Au-delà des lois sur la protection des données, les normes internationales constituent un modèle d'excellence en matière de sécurité et de gouvernance. Parmi les plus importantes pour la gestion des risques internes figurent les normes ISO 27001 et ISO 37003.

La norme ISO 27001 est la référence en matière de système de gestion de la sécurité de l'information (SGSI). Elle propose une approche systématique de la gestion des informations sensibles de l'entreprise afin d'en garantir la sécurité.

La norme ISO 37003 propose des lignes directrices spécifiques pour la gestion des enquêtes internes, garantissant qu'elles soient menées avec intégrité, impartialité et équité.

L'adoption de ces normes témoigne de l'engagement de votre organisation envers une intégrité opérationnelle optimale. Cet engagement est crucial dans un monde où les menaces de sécurité sont de plus en plus globales et interconnectées. Par exemple, en 2024, la région Asie-Pacifique a représenté 34 % des cyberincidents recensés dans le monde, un chiffre impressionnant dû à son rôle central dans les chaînes d'approvisionnement mondiales. Comme le démontre l'IBM X-Force 2025 Threat Intelligence Index , une perturbation dans une région peut avoir des répercussions considérables à l'échelle mondiale, rendant les pratiques de sécurité standardisées plus importantes que jamais.

En intégrant ces exigences légales et réglementaires au cœur même de votre programme d'évaluation des risques, vous transformez la conformité d'une contrainte en un atout précieux. Elle renforce votre sécurité, protège votre organisation des sanctions juridiques et financières et, surtout, favorise une culture de confiance et d'intégrité. Pour approfondir ce sujet, consultez notre guide sur la conformité internationale en entreprise .

Votre liste de contrôle pratique pour réussir l'évaluation des risques

Une stratégie n'est qu'un plan sur le papier tant qu'elle n'est pas mise en œuvre. C'est là que les choses sérieuses commencent. Passons d'un cadre général à un processus structuré et reproductible que vous pouvez appliquer immédiatement.

Cette liste de contrôle est votre outil indispensable pour mener une évaluation interne approfondie des risques. Considérez-la comme votre feuille de route, couvrant toutes les étapes, de la planification initiale au suivi à long terme, et garantissant que chaque démarche est méthodique et facile à auditer.

Le processus d'évaluation en cinq étapes

Suivez ces étapes pour mettre en place un flux de travail efficace qui vous fournira des résultats clairs et basés sur les données. Pas de conjectures, juste un processus rigoureux.

Définir le périmètre et les objectifs : Avant toute chose, il est essentiel de bien cerner l’objet de la protection. Identifiez clairement les actifs, services ou processus spécifiques concernés. S’agit-il de propriété intellectuelle ? De données financières ? Ou du respect d’exigences réglementaires spécifiques ? Clarifiez-le dès le départ.

Identifier et répertorier les risques : Commencez par un brainstorming. Quels problèmes pourraient survenir ? Réfléchissez à toutes les menaces internes potentielles qui concernent votre périmètre. Cela inclut tout, des accès non autorisés aux données et des conflits d’intérêts aux simples violations de politiques et aux lacunes de vos procédures.

Analyse et évaluation des risques : tous les risques ne se valent pas. Évaluez chacun d’eux en fonction de son impact potentiel et de sa probabilité d’occurrence. L’utilisation d’une grille d’évaluation cohérente – par exemple, une simple échelle de 1 à 5 pour l’impact et la probabilité – vous aide à prioriser objectivement les menaces les plus importantes.

Élaborer des plans d'atténuation : Pour vos risques prioritaires, créez des plans précis et concrets afin de les neutraliser. Désignez un responsable pour chaque plan, fixez une échéance réaliste et définissez clairement les critères de réussite. La responsabilisation est essentielle.

Surveillance et évaluation : le risque n’est pas un problème ponctuel ; il évolue constamment. Il est essentiel de surveiller en permanence l’efficacité de vos plans d’atténuation et de planifier des revues périodiques de l’ensemble de votre environnement de risques. Cela permet à vos défenses de s’adapter à l’apparition de nouvelles menaces.

Pour certaines opérations critiques, comme la mise hors service d'infrastructures anciennes, un guide détaillé est indispensable. La checklist de mise hors service des serveurs en 10 étapes en est un excellent exemple : elle est précieuse pour garantir qu'aucune étape essentielle de sécurité ou de conformité ne soit négligée.

Mesurer ce qui compte : Indicateurs clés de performance

Pour prouver l'efficacité de votre programme de gestion des risques, vous devez suivre les bons indicateurs. Oubliez les chiffres superficiels. Nous parlons d'indicateurs clés de performance (KPI) qui démontrent des améliorations réelles et tangibles de votre niveau de sécurité.

Un programme d'évaluation des risques et de sécurité réussi ne se contente pas de détecter les problèmes ; il prouve sa valeur en démontrant des réductions mesurables de l'exposition aux risques et des améliorations du temps de réponse.

Voici les indicateurs clés de performance que vous devriez suivre :

Délai de détection des risques potentiels : combien de temps s’écoule entre l’apparition d’un indicateur de risque et son enregistrement officiel ? Plus ce délai est court, plus vos capacités de détection sont performantes.

Réduction des infractions au règlement intérieur : C’est simple : suivez le nombre d’infractions documentées au fil du temps. Si ce nombre diminue constamment, vos contrôles et vos formations sont efficaces.

Taux d'achèvement des tâches d'atténuation : Quel pourcentage des tâches d'atténuation qui vous sont assignées sont réalisées dans les délais impartis ? Cet indicateur de performance clé reflète directement l'engagement de votre organisation à corriger les vulnérabilités identifiées.

Efficacité de la collaboration interdépartementale : lorsqu’un risque concerne les RH, le service juridique et la sécurité, combien de temps faut-il pour qu’ils se réunissent (virtuellement ou physiquement) et agissent ? Une collaboration plus rapide se traduit par un système de réponse plus unifié et plus efficace.

En appliquant cette liste de contrôle et en suivant ces indicateurs clés de performance (KPI), vous donnez à votre organisation les outils nécessaires pour mettre en place une fonction de gestion des risques entièrement auditable. Cette approche structurée transforme votre évaluation de la sécurité et des risques, d'un exercice théorique à une discipline opérationnelle essentielle qui protège activement l'entreprise.

Vos questions, nos réponses

Même avec la meilleure stratégie, la transition vers un cadre moderne d'évaluation des risques et de la sécurité soulève des questions complexes. Les dirigeants se heurtent souvent aux mêmes obstacles lorsqu'ils abandonnent leurs habitudes manuelles à une approche proactive et unifiée. Levons le voile sur les principaux points de confusion afin que vous puissiez avancer sereinement.

Trouver les bonnes réponses ouvre la voie, garantissant ainsi que votre nouveau programme de gestion des risques soit efficace, éthique et bénéficie du soutien nécessaire au sein de toute l'organisation.

Comment obtenir l'adhésion de la direction à une approche proactive ?

Pour obtenir l'adhésion de la direction, il faut parler son langage. Au lieu de parler du coût du logiciel, il faut mettre l'accent sur la valeur de la résilience. Un système proactif n'est pas une simple dépense de sécurité ; c'est un atout stratégique qui renforce l'ensemble de l'organisation.

Structurez l’analyse de rentabilité autour de résultats clairs et tangibles qui comptent pour eux :

Réduisez vos pertes financières : montrez-leur les chiffres. La détection proactive permet d’éviter les catastrophes coûteuses comme la fraude ou les litiges, et garantit un retour sur investissement clair et important.

Protégez votre marque : rappelez-leur que la réputation est primordiale. Un programme éthique et conforme constitue un atout concurrentiel majeur qui permet d’instaurer une confiance inébranlable avec les clients, les partenaires et les investisseurs.

Optimisez votre efficacité opérationnelle : identifiez le temps perdu par vos meilleurs talents à éplucher des tableurs et à poursuivre des tâches infructueuses. Une plateforme unifiée permet à vos équipes d'experts de se concentrer sur des missions à forte valeur ajoutée, et non sur des tâches répétitives et fastidieuses.

Lorsque vous liez votre programme à la réduction des risques et à la santé globale de l'entreprise, vous ne demandez plus un budget, vous présentez une stratégie d'entreprise fondamentale.

Le contrôle éthique n'est-il qu'un autre nom pour la surveillance ?

Non, et c'est sans doute la distinction la plus importante à bien saisir. Le contrôle éthique est l'exact opposé de la surveillance intrusive. La surveillance consiste à observer tout ce qu'un employé fait, souvent sans raison valable, ce qui est non seulement inquiétant, mais aussi fréquemment illégal.

Les plateformes éthiques, fondées sur des indicateurs, fonctionnent selon un principe totalement différent. Elles sont conçues pour être non intrusives. L'accent est mis exclusivement sur des événements objectifs et vérifiables — basés sur vos propres politiques — susceptibles de signaler un risque.

Une plateforme éthique d'évaluation des risques et de sécurité permet d'exploiter les données structurées que votre entreprise possède déjà, comme les journaux d'accès ou les notes de frais. Il s'agit de déceler des tendances dans des faits objectifs, et non de porter des jugements subjectifs sur les personnes.

Cette approche est spécifiquement conçue pour se conformer à des réglementations strictes comme le RGPD et la loi EPPA, qui interdisent formellement la surveillance et le profilage psychologique. Il s'agit avant tout de garantir le respect des procédures et de la dignité, et non de créer un climat de suspicion.

Quelles sont les premières étapes pour passer des tableurs aux outils numériques ?

Abandonner les tableurs peut sembler une tâche colossale, mais l'essentiel est de commencer petit à petit et de progresser étape par étape. Inutile de viser trop haut. Une approche structurée et progressive vous permettra d'aller beaucoup plus loin, beaucoup plus vite.

Commencez par un programme pilote ciblé :

Choisissez un domaine à fort impact : commencez par un seul service ou un risque spécifique, comme les conflits d’intérêts au sein de l’équipe des achats. Un périmètre restreint facilite grandement la démonstration du succès.

Définissez vos indicateurs : réunissez les parties prenantes et convenez des indicateurs de risque clés pour ce domaine. Quels signaux objectifs le système doit-il rechercher ?

Élaborez votre nouveau flux de travail : documentez vos procédures actuelles, puis concevez un processus simplifié au sein d’une plateforme unifiée. Assurez-vous que chaque membre des équipes RH, Juridique et Sécurité connaisse son rôle.

Ce premier projet servira de preuve de concept. Il démontrera la valeur et l'efficacité exceptionnelles d'un système unifié, et suscitera l'enthousiasme de toute l'organisation pour son adoption.

Chez Logical Commander Software Ltd. , nous proposons la plateforme E-Commander pour accompagner votre organisation dans sa transition vers un cadre de gestion des risques proactif, éthique et unifié. Découvrez comment dépasser les limites des tableurs et bâtir une véritable résilience organisationnelle .

%20(2)_edited.png)