Qu’est-ce que l’analyse comportementale et pourquoi est-elle importante ?

- Marketing Team

- 19 nov. 2025

- 15 min de lecture

Dernière mise à jour : 20 nov. 2025

L’analyse comportementale, c’est quoi ? C’est une approche non intrusive, basée sur l’IA, de l’analyse des risques liés aux facteurs humains. Elle transforme les journaux d’événements en signaux d’alerte précoce pour les équipes Conformité, Risques, RH et Audit interne. En observant les interactions des utilisateurs avec les systèmes – sans examiner les fichiers privés ni exercer de contrôle intrusif – elle met en évidence les comportements inhabituels susceptibles de révéler des risques internes. L’objectif : permettre aux décideurs de prévenir les responsabilités, de préserver la réputation et de contrer les menaces internes avant qu’elles ne s’aggravent.

L'analyse comportementale en bref

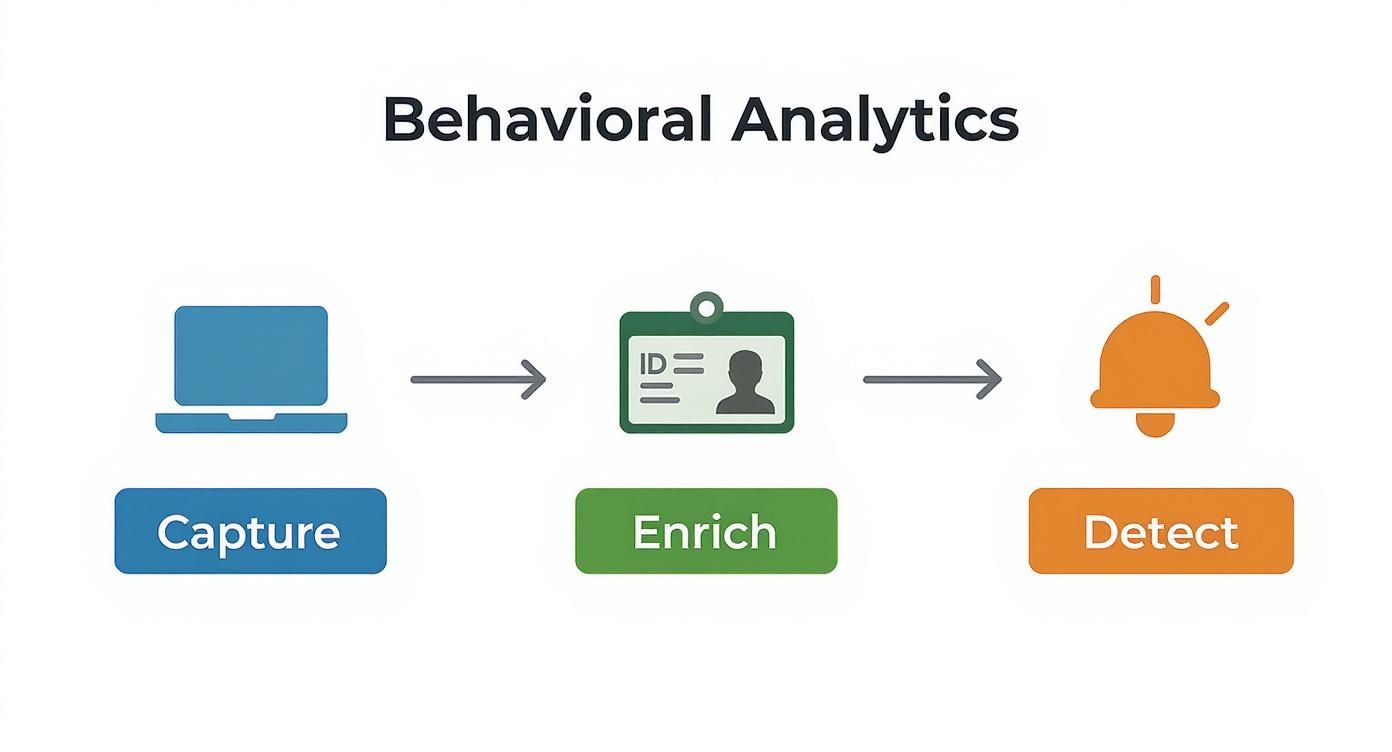

Comment ça marche

Imaginez un bilan de santé de votre système : les plateformes d’analyse comportementale collectent des flux de données sur les actions des utilisateurs sur l’ensemble de votre réseau. Elles y ajoutent ensuite le contexte d’identité, établissent une base statistique de référence pour chaque utilisateur et mettent en évidence les écarts significatifs.

Pourquoi c'est important

Collecte de données éthique et non intrusive conforme aux directives de l'EPPA

Tableaux de bord en temps réel pour les équipes Conformité, Risques, RH et Audit interne

Alertes pilotées par l'IA pour une prévention proactive, en remplacement des enquêtes réactives

Intégration transparente aux flux de travail de conformité existants – aucune collecte de données invasive n'est nécessaire

Impact avéré sur des plateformes telles que Logical Commander , où les indicateurs de risque permettent une action rapide et transparente.

Les pionniers ont exploité un marché évalué à 4,13 milliards de dollars en 2024 et prévoient qu'il atteindra 16,68 milliards de dollars d'ici 2030, soit un TCAC de 26,5 %, à mesure que de plus en plus d'équipes privilégient la détection des menaces internes basée sur les données aux coûteuses analyses forensiques réactives. Découvrez plus d'informations sur la croissance du marché.

Vous trouverez ci-dessous un aperçu concis pour vous aider à faire correspondre chaque élément de l'analyse comportementale à vos priorités en matière de gestion proactive des risques.

Aperçu de l'analyse comportementale

Aspect | Résumé |

|---|---|

Définition | Analyse des comportements des utilisateurs par l'IA pour détecter les anomalies. |

Composants de base | Capture de données, enrichissement de l'identité, modélisation de référence, alertes. |

Principaux avantages | Signaux d'alerte précoce, réduction des coûts, préparation aux audits. |

Principaux cas d'utilisation | Détection des risques internes, contrôle de la conformité, prévention de la fraude. |

Utilisez cet aperçu comme guide pour identifier comment l'analyse comportementale peut s'intégrer à votre stratégie logicielle d'évaluation préventive des risques. Que vous soyez en phase d'exploration ou prêt à déployer, la compréhension de ces éléments fondamentaux vous permettra d'agir avec assurance et d'éviter que de petits problèmes ne s'aggravent.

Comprendre les concepts clés de l'analyse comportementale

L'analyse comportementale se déclenche dès que les terminaux — des ordinateurs portables des employés aux serveurs cloud — commencent à transmettre des données d'événements . Ce flux brut capture chaque clic, transfert de fichier et connexion, avec un horodatage.

Ensuite, la plateforme intègre le contexte d'identité (rôles, services, équipes de projet, etc.). Cet enrichissement permet d'affiner la détection des risques, sans avoir à consulter les dossiers personnels.

Imaginez un audit financier qui repère les transactions suspectes. La détection d'anomalies fonctionne de la même manière pour les interactions homme-système, en signalant les comportements qui s'écartent de la norme.

Capture de données : Les enregistrements d'événements sont reçus en continu.

Enrichissement de l'identité : Chaque action est liée à une personne connue.

Modélisation de référence : Le système établit le rythme typique d'un utilisateur.

Alerte : Des signaux d'alerte précoce s'allument avant que les risques ne s'aggravent.

Capture et enrichissement des données comportementales

En résumé, la capture des données d'événements s'effectue au niveau des terminaux : ordinateurs portables, serveurs ou instances cloud. Chaque appel système comporte un horodatage, un type d'action et le contexte nécessaire à une analyse plus approfondie.

L'enrichissement permet ensuite de faire le lien entre les journaux bruts et les personnes réelles en associant les actions aux profils des utilisateurs . Point essentiel, ce processus respecte la vie privée et se conforme à l'EPPA afin d'éviter toute technique intrusive.

« Une couche d’identité clairement définie fait de l’analyse comportementale un outil précieux pour la détection proactive des risques internes », note un responsable de la conformité.

Voici comment fonctionne concrètement ce processus d'enrichissement :

Collecter les journaux bruts provenant de divers systèmes.

Ajoutez des métadonnées telles que l'identifiant de l'appareil ou sa localisation géographique.

Vérifier la cohérence des identités par rapport aux dossiers des RH.

Établir des bases de référence et repérer les changements

Une fois vos données propres et enrichies, l'étape suivante consiste à établir une modélisation de référence. Imaginez des glissières de sécurité le long d'une autoroute : elles délimitent la zone de sécurité pour une conduite normale sur plusieurs jours ou semaines.

La détection d'anomalies compare ensuite chaque nouvel événement à ces limites. Lorsqu'une action les dépasse, le système déclenche une alerte, bien avant que la plupart des équipes ne s'en aperçoivent.

Les journaux statiques offrent des instantanés bruts

L'analyse comportementale révèle les tendances et le contexte

Cette approche proactive ne se contente pas de recenser les événements ; elle fournit des signaux de risque en temps réel permettant des réponses rapides et éclairées. Et parce qu’elle repose sur des principes éthiques et la conformité à la loi EPPA, elle préserve la dignité des employés en toutes circonstances.

En définitive, ces mécanismes — capture, enrichissement, modélisation et alerte — sont au cœur de toute plateforme d'analyse comportementale éthique.

Exemple pratique de détection des risques

Imaginez une usine de fabrication où les droits d'accès d'un ingénieur auraient dû être réduits à la fin d'un projet. Au lieu de cela, les téléchargements de fichiers ont explosé de 150 % , déclenchant une alerte immédiate.

Les volumes de téléchargement ont explosé, dépassant largement le niveau de référence historique de l'utilisateur.

L'activité s'est déplacée en dehors des heures normales de travail, en dehors des horaires habituels.

L'équipe de gestion des risques a ensuite recoupé les journaux de projet, confirmé le contexte et veillé au bon déroulement des opérations, sans friction ni examens intrusifs.

L'identification rapide des anomalies a permis de réduire le temps d'enquête de près de 40 % .

Ce scénario illustre la synergie entre la capture d'événements, l'enrichissement des identités et la détection d'anomalies. Résultat ? Des signaux exploitables transmis rapidement et un processus respectueux de la vie privée et conforme à l'EPPA, permettant aux équipes de conformité d'anticiper les risques.

Nous allons maintenant examiner en détail les composantes essentielles qui sous-tendent la détection préventive des menaces internes. Ces fondements permettent aux équipes Conformité, RH et Audit d'obtenir des informations plus rapides et plus approfondies, de manière parfaitement fluide.

Composantes essentielles de l'analyse comportementale

L'analyse comportementale repose sur cinq piliers interdépendants qui transforment les événements bruts des utilisateurs en alertes préventives exploitables, sans nécessiter l'accès à leurs dossiers personnels. Un système bien conçu doit, par essence, gérer l'ensemble du processus, de la capture de l'événement initial à la hiérarchisation des risques liés à l'alerte finale.

Ce schéma décrit le processus : la capture de données , l’enrichissement des identités , la modélisation de référence , la détection des anomalies et la priorisation des alertes fonctionnent de concert. Ensemble, ces éléments permettent aux équipes de repérer les moindres changements de comportement bien avant qu’un incident ne s’aggrave.

Ingestion de données et enrichissement de l'identité

Tout d'abord, l'ingestion de données s'intègre à chaque point de contact (ordinateurs portables, serveurs, applications cloud) et diffuse ces événements en temps réel. Ensuite, l'enrichissement des identités attribue à chaque action un contexte : rôle de l'utilisateur, service, projet, etc.

Cette double approche affine le signal. Il ne s'agit pas d'examiner des documents privés, mais simplement d'enrichir les données d'événements afin que les alertes se concentrent sur les risques réels.

Collecte centralisée des journaux des points de terminaison et des applications

Des pipelines sécurisés et respectueux de la vie privée qui respectent les directives de l'EPPA

Étiquetage des métadonnées piloté par les dossiers RH et les identifiants d'accès

Modélisation de référence et détection d'anomalies

Une fois les données enrichies, la modélisation de référence intervient. Sur plusieurs jours ou semaines, elle établit un profil de ce à quoi ressemble une activité « normale » pour chaque utilisateur et chaque équipe. Ensuite, des algorithmes de détection d'anomalies comparent le trafic en temps réel à ces profils, signalant ainsi les anomalies.

Imaginez quelqu'un qui télécharge 150 % de fichiers de plus que d'habitude en dehors des heures de travail. Cet écart pourrait indiquer un abus de politique interne ou un risque pour la continuité des activités, et être détecté avant que tout dommage ne survienne.

Calculer les indicateurs clés tels que la durée de la session et la taille du téléchargement

Définir des seuils dynamiques qui évoluent en fonction du comportement

Identifier les écarts qui enfreignent les normes établies

Pilier | Description |

|---|---|

Ingestion de données | Capture en temps réel des flux d'événements |

Enrichissement de l'identité | Ajout de métadonnées utilisateur |

Modélisation de référence | Définition des schémas comportementaux normaux |

Détection d'anomalies | Détection des écarts par rapport à la ligne de base |

Priorisation des alertes | Classement des alertes par niveau de risque |

Priorisation des alertes et réponse proactive

Enfin, la priorisation des alertes classe chaque anomalie selon sa gravité et son impact sur l'activité. Les plateformes les plus performantes s'intègrent également à une automatisation robuste des flux de travail , transformant les alertes en étapes de réponse guidées.

Les scores de risque tiennent compte de la valeur des actifs, des exigences de conformité et de l'historique de l'utilisateur. Ainsi, les responsables de la conformité, les responsables RH et les auditeurs se concentrent sur les signaux critiques plutôt que sur les informations superflues.

Vous trouverez peut-être également utile notre guide sur la détection des fraudes par apprentissage automatique pour mieux comprendre le contexte de la gestion proactive des risques : En savoir plus sur la détection proactive des risques internes

Imaginez un ingénieur dont l'accès au projet aurait dû expirer : une augmentation soudaine du nombre de transferts de fichiers déclenche une alerte prioritaire. Les équipes peuvent enquêter en quelques minutes et stopper les fuites potentielles sans perturber le travail quotidien.

Dans un cas précis, un responsable de la conformité a réduit de 40 % le temps d'enquête en suspendant les transferts suspects dès les premiers signes de problème. Cette efficacité permet aux équipes juridiques d'anticiper les difficultés et de limiter les risques avant même qu'elles ne surviennent.

Ces cinq piliers renforcent une approche éthique et centrée sur l'humain, qui préserve la vie privée tout en prévenant les risques.

Avantages d'une gestion proactive des risques internes

Lorsque les équipes passent d'une analyse forensique réactive à une prévention proactive des risques, les avantages sont évidents. L'analyse comportementale transforme les données brutes des journaux en signaux d'alerte précoce, permettant ainsi de repérer les menaces internes avant qu'elles ne s'aggravent.

De nombreuses organisations font état de réductions allant jusqu'à 40 % sur leurs coûts d'enquête, ce qui leur permet de consacrer davantage de ressources à des activités stratégiques de conformité. De plus, éviter les incidents majeurs préserve votre cadre de gouvernance et votre réputation.

Les signaux précoces permettent des corrections plus rapides et moins de mauvaises surprises pour les équipes d'audit. De plus, comme cette approche respecte la vie privée des employés conformément aux directives de l'EPPA, vous assurez une gestion éthique des risques sans mesures intrusives.

Réduction des coûts : Jusqu'à 40 % d'économies sur les frais d'enquête

Protection de la réputation : Protège la marque et limite les risques juridiques

Résolution plus rapide : les alertes déclenchent une action des jours ou des semaines plus tôt.

Préparation à l'audit : Documentation de conformité simplifiée pour les audits

IA non intrusive : une IA éthique pour atténuer les risques humains sans méthodes invasives

Signaux d'alerte précoce en action

Une société de services financiers a constaté une augmentation soudaine des transferts de fichiers en dehors des heures de travail. Cette légère hausse a déclenché une alerte, et une vérification rapide a permis de bloquer tout accès non autorisé avant que des données sensibles ne quittent le réseau.

En détectant le problème à temps, ils ont évité des frais juridiques potentiels d'environ 2,4 millions de dollars . C'est un parfait exemple de la façon dont l'analyse comportementale pilotée par l'IA offre aux équipes de gouvernance des informations claires et centrées sur l'humain.

La détection précoce des anomalies peut réduire de près de moitié les cycles d'enquête, permettant ainsi aux responsables de la conformité d'agir avec détermination.

Économies comparatives par rapport aux méthodes traditionnelles

Traditionnellement, les équipes analysent les journaux manuellement, une tâche fastidieuse et coûteuse qui peut prendre des semaines. Une plateforme proactive détecte les signaux de risque en temps réel, réduisant ainsi le délai de détection à quelques jours.

Un client du secteur manufacturier a réduit de 35 % le nombre d'heures consacrées à l'audit interne après avoir adopté la modélisation prédictive. Ces résultats soulignent l'importance de la prévention pour la maîtrise des coûts et la réduction des risques.

Approche | Temps de détection | Coût moyen | Impact sur la vie privée |

|---|---|---|---|

criminalistique réactive | 14 à 30 jours | Haut | Risque d'intrusion élevé |

Analyse proactive | 1 à 3 jours | 40 % de moins | Conforme aux normes EPPA, non intrusif |

Soutien à la gouvernance et à la conformité

La gestion des risques éthiques ne se contente pas de réduire les incidents ; elle assure la conformité aux exigences réglementaires et aux cadres de gouvernance. Des plateformes comme E-Commander intègrent des contrôles conformes aux normes sectorielles et aux obligations de conformité.

Pour découvrir étape par étape comment intégrer des processus préventifs à vos politiques, consultez notre Cadre de gestion des risques de conformité . Il explique comment une plateforme conforme à la loi EPPA améliore les évaluations tout en préservant la dignité des employés.

Grâce au programme PartnerLC, les équipes RH et conformité bénéficient de connaissances partagées et de processus éprouvés. Cette collaboration accélère la résolution des menaces et étend la couverture de la gouvernance à l'ensemble de l'organisation.

L’adoption d’une analyse comportementale proactive instaure une culture de prévention au sein des équipes RH, juridiques et de sécurité. Ce changement culturel transforme la gestion des risques, d’une tâche réactive, en un atout stratégique.

Découvrez comment la détection précoce des problèmes réduit les risques et améliore progressivement l'efficacité des processus.

Applications dans la détection des risques internes

L'analyse comportementale révèle des informations que les journaux statiques ne peuvent pas fournir. En suivant les actions des utilisateurs au fil du temps, elle met au jour des changements subtils qui signalent souvent des problèmes sous-jacents.

Au sein des équipes financières, cela se traduit par des alertes précoces lorsqu'un collaborateur s'écarte du protocole. Imaginez un analyste consultant des fichiers sensibles en dehors des heures de travail : une alerte est déclenchée en quelques minutes, permettant à votre équipe de gestion des risques d'intervenir avant que les données ne soient divulguées.

Il y a ensuite les déplacements latéraux. Lorsqu'un ingénieur passe d'un serveur à un autre, le système signale ce parcours inhabituel. Ce qui paraissait anodin devient alors un signal critique, réduisant le temps d'investigation de plusieurs jours à quelques heures.

Applications clés :

Exfiltration de données non autorisée signalée par des anomalies de session

Mouvement latéral entre les points d'extrémité mis en évidence par une corrélation multi-étapes

Tentatives d'élévation de privilèges repérées par des changements de comportement soudains

Corrélation d'anomalies multivectorielles combinant événements de fichiers, de réseau et d'identité

L'essor du télétravail après la COVID-19 n'a fait qu'accélérer cette évolution. Le marché de l'analyse comportementale a atteint 1,10 milliard de dollars en 2024 et devrait croître jusqu'à 10,80 milliards de dollars d'ici 2032, stimulant ainsi les progrès en matière de prévention de la fraude et de détection des menaces internes.

Cas d'utilisation clés

Dans une usine, le nombre d'impressions d'un technicien a soudainement explosé. Conjugué à des connexions inhabituelles en dehors des heures de travail, ce phénomène a permis à la plateforme de reconstituer une tentative d'exfiltration de schémas qui serait passée inaperçue dans les rapports habituels.

Les grandes banques s'appuient sur les mêmes observations pour superviser les transactions. Un léger décalage dans le calendrier des transferts de fonds laissait présager un contournement des règles. Des équipes interdépartementales (Gestion des risques, Juridique, Informatique) sont intervenues et ont mis fin à la fraude, renforçant ainsi une approche préventive.

La collaboration en quatre étapes :

L'équipe de gestion des risques examine les anomalies signalées.

Les RH apportent des précisions sur les récents changements de rôle.

Le service juridique vérifie la conformité des politiques

Le service informatique verrouille les terminaux et met à jour les profils comportementaux de référence.

Ce processus comble les lacunes des analyses forensiques réactives, garantissant ainsi que tous les aspects soient pris en compte.

Études de cas en action

Dans une multinationale financière, les pratiques de copie de fichiers d'un stagiaire ont suscité des interrogations. L'analyse comportementale a permis de reconstituer chaque action, révélant un plan de fuite de données et évitant ainsi des pertes potentielles de 2 millions de dollars .

Dans un autre exemple, un client du secteur manufacturier a détecté une augmentation soudaine des privilèges d'un sous-traitant. La corrélation des accès réseau, des heures de connexion et des modifications de fichiers a permis de générer une alerte unique et claire. Les privilèges ont été révoqués avant tout dommage.

« L’analyse comportementale nous a permis de détecter des changements subtils que les outils traditionnels n’avaient jamais repérés, réduisant ainsi le temps d’investigation de plus de 50 %. »

En réunissant les services Risques, RH, Juridique et Informatique autour d'un tableau de bord partagé, les équipes passent de la recherche de coupables à la prévention des incidents.

Apprenez-en davantage sur les outils de détection des menaces internes grâce à notre guide détaillé sur la détection des menaces internes.

Cette stratégie permet non seulement de protéger les actifs critiques, mais aussi de rester pleinement conforme aux normes de conformité EPPA non intrusives.

Choisir une plateforme d'IA non intrusive

Les responsables de la gestion proactive des risques recherchent des outils respectueux de la vie privée, qui ne considèrent pas chaque clic comme une preuve. Ils ont besoin d'une solution capable de détecter les changements subtils de comportement plutôt que d'accumuler des masses de données brutes.

Considérez l'analyse comportementale comme un radar de haute précision : elle n'enregistre pas tous les navires qui passent, mais seulement ceux qui dévient de leur trajectoire.

Comparaison des outils traditionnels et des plateformes modernes

Les méthodes de surveillance traditionnelles donnent souvent l'impression d'utiliser un marteau-pilon pour enfoncer un clou. Elles analysent en profondeur les systèmes de fichiers et le trafic réseau, mais offrent peu d'informations sur ce qui compte vraiment. Les plateformes d'IA modernes et non intrusives fonctionnent davantage comme un détective chevronné : elles se concentrent sur les tendances et ne font ressortir que les signaux de risque pertinents.

Les analyses effectuées par les systèmes de surveillance traditionnels sont indiscriminées, déclenchant des alertes réactives et du bruit.

Les plateformes d'IA relient les événements des utilisateurs aux profils d'identité en temps réel, éliminant ainsi le superflu.

Les solutions modernes ajustent en permanence les valeurs de référence, détectant même les plus infimes variations de comportement.

Naviguer sur le marché sans feuille de route peut s'avérer complexe. Une liste de contrôle concise et un comparatif clair des fonctionnalités sont essentiels pour évaluer une plateforme conforme à la norme EPPA.

Critères clés de sélection

Commencez par vérifier que la conception du fournisseur repose sur des principes éthiques et est pleinement conforme aux directives de l'EPPA. Ensuite, examinez en détail les fonctionnalités suivantes :

Respect de la vie privée et conformité à la loi EPPA : recherchez l’anonymisation des données, les contrôles de consentement et des pistes d’audit claires.

Définition de références personnalisées : s’assurer que la plateforme adapte les profils à l’évolution des comportements des utilisateurs.

Réglage adaptatif des alertes : Vérifiez le système de notation piloté par l’IA qui élimine les faux positifs.

Intégrations transparentes : vérifiez la présence d’API prenant en charge les systèmes SIRH, SIEM et de gestion des tickets.

Considérez l'ampleur du marché : le secteur de l'analyse comportementale devrait passer de 426,5 millions de dollars en 2025 à près de 4,8 milliards de dollars d'ici 2033 , soit un TCAC de 30,6 % . Consultez l'étude complète sur les projections de croissance du marché.

Comparaison des fonctionnalités des fournisseurs

Vous trouverez ci-dessous un tableau comparatif mettant en évidence les principales différences entre les plateformes de surveillance traditionnelles et les plateformes modernes d'analyse comportementale basées sur l'IA.

Fonctionnalité | Surveillance héritée | Analyse comportementale pilotée par l'IA |

|---|---|---|

Mesures de protection de la vie privée | Journaux de base avec vérifications manuelles | Anonymisation et consentement conformes à l'EPPA |

Flexibilité de la définition de la base | Politiques statiques de taille unique | Profils adaptatifs personnalisables |

Réglage des alertes | Seuil manuel avec bruit | Système de notation basé sur l'IA et réglage dynamique |

Intégration | Outils ponctuels, déploiements cloisonnés | API unifiées, SIEM, support SIRH |

Écosystème de partenaires | Sociétés en commandite | Accès aux ressources de PartnerLC |

Ce tableau illustre comment les plateformes modernes fournissent des informations ciblées tout en respectant la vie privée. En évitant la collecte de données inutiles, vous gagnez en efficacité et en confiance.

« Les plateformes d’IA non intrusives garantissent que l’éthique et l’efficacité vont de pair », souligne un responsable de la conformité.

Les décideurs souhaitant une vision complète peuvent également consulter notre guide sur la gestion des risques humains par l'IA pour explorer plus en détail les cas d'utilisation et les étapes de mise en œuvre. Lors de l'évaluation de l'acceptation par les utilisateurs, il est important de comprendre les raisons des réticences de ces derniers vis-à-vis des outils d'IA .

Liste de contrôle pour les décideurs

Valider la conformité à l'EPPA et les garanties de protection de la vie privée.

Confirmer la personnalisation des paramètres de base et le réglage des alertes.

Évaluer l'intégration avec les systèmes existants.

Examiner l'écosystème des fournisseurs et le support de PartnerLC.

Tirer des enseignements de l'acceptation par les utilisateurs permet d'éviter les réactions négatives.

Utilisez cette liste de contrôle comme guide lors du choix d'une plateforme d'IA non intrusive qui concilie conception éthique et prévention proactive.

Questions fréquentes sur l'analyse comportementale

De quelles sources de données avez-vous besoin pour établir une base de référence solide ?

Votre démarche d'analyse comportementale commence par la collecte de trois sources principales : les journaux d'événements des terminaux, le contexte d'identité issu des systèmes RH et les enregistrements d'accès aux applications. Ces flux de données vous fournissent les tendances historiques nécessaires à la détection des anomalies.

Sources de données requises

Journaux d'événements avec horodatage et types d'actions

Attributs d'identité de l'utilisateur (rôle, département)

Autorisations d'accès et métadonnées de l'appareil

Définitions des politiques et des flux de travail

Ensemble, ces éléments forment une base non intrusive qui génère des signaux de risque éthique.

Comment les lignes directrices de l'EPPA façonnent-elles l'analyse comportementale ?

Les plateformes d'analyse éthiques évitent toute surveillance secrète ou tout raisonnement de type polygraphe. Elles privilégient plutôt des contrôles de consentement explicites et une anonymisation rigoureuse. Cette approche vous permet de respecter la loi EPPA tout en préservant la dignité de vos employés.

Étapes de déploiement

Évaluer les sources de journaux et les systèmes d'identité existants

Les flux de données cartographiques sont intégrés aux mécanismes de contrôle de la confidentialité et de consentement.

Configurer les modèles de référence avec des fenêtres comportementales initiales

Ajustez les seuils d'alerte en fonction des retours des parties prenantes.

Un déploiement progressif vous aide à affiner les signaux et à minimiser les faux positifs.

Quels indicateurs permettent de démontrer le retour sur investissement des analyses proactives ?

Analysez trois indicateurs clés : le temps gagné sur les investigations, la réduction des coûts directs et le nombre d’alertes précoces. Par exemple, une organisation a réduit de 35 % le temps consacré aux audits manuels et réalisé 2,4 millions de dollars d’économies.

« La détection précoce des incidents a permis de réduire de 50 % le temps de réponse, donnant ainsi aux équipes juridiques une longueur d'avance sur les violations potentielles. »

Répondre à ces questions permet aux responsables de la conformité et des ressources humaines d'adopter en toute confiance des analyses proactives et non intrusives.

Commencez dès aujourd'hui à prévenir les risques internes.

Démarrez un essai gratuit et découvrez comment Logical Commander assure une détection proactive des menaces internes.

Demandez une démonstration personnalisée de notre plateforme conforme à la norme EPPA.

Rejoignez notre écosystème PartnerLC et devenez un allié en matière de gestion des risques.

Contactez notre équipe pour le déploiement en entreprise et l'intégration de logiciels d'évaluation des risques sur mesure.

%20(2)_edited.png)