Qu’est-ce qu’une menace interne : un guide de prévention proactive

- Marketing Team

- il y a 3 jours

- 17 min de lecture

Une menace interne représente un risque majeur pour l'entreprise, lié à des personnes disposant d'un accès autorisé (employés, sous-traitants ou partenaires) qui abusent de cet accès, intentionnellement ou non, pour causer un préjudice. Il est essentiel de comprendre qu'il s'agit avant tout d'un risque lié au facteur humain , et non d'un simple problème de cybersécurité. Les répercussions sur l'entreprise se font sentir sur sa stabilité financière, la continuité de ses opérations et sa conformité réglementaire.

Définir les menaces internes comme un risque lié au facteur humain

De nombreuses organisations adoptent une vision étroite et technique des menaces internes , se concentrant sur les journaux réseau et les rapports d'exfiltration de données. Cette approche est dangereusement incomplète car elle néglige la cause profonde du problème.

Une menace interne n'est pas fondamentalement liée à la technologie ; elle repose sur les comportements, les motivations et les erreurs humaines qui créent des vulnérabilités de l'intérieur. C'est précisément ce facteur humain qui explique pourquoi les outils de sécurité traditionnels, conçus pour contrer les attaques externes, échouent systématiquement à prévenir les incidents internes. Traiter une menace interne comme une simple cyberattaque est une erreur fondamentale. Le risque n'est pas un dysfonctionnement technique ; c'est un problème d'entreprise qui a pour origine et pour conséquence les comportements humains.

Passer de la technologie aux personnes

Il faut recentrer le débat sur les risques liés au facteur humain au sein de l'organisation, et non plus sur les serveurs et les pare-feu. Cette responsabilité dépasse largement le cas d'un employé malveillant qui dérobe intentionnellement des secrets d'entreprise.

Les menaces internes se manifestent également par :

Employés négligents : Une personne qui clique accidentellement sur un lien d’hameçonnage ou configure mal un serveur cloud, exposant ainsi involontairement des informations sensibles.

Initiés compromis : une personne dont les identifiants sont volés par un acteur externe, transformant ainsi un compte de confiance en arme à son insu.

Abus de privilèges : Un administrateur qui utilise son accès de haut niveau à des fins non approuvées, même si son intention n’est pas explicitement malveillante.

Comprendre ces distinctions est essentiel pour élaborer une stratégie de prévention qui prenne en compte l'ensemble des risques liés aux facteurs humains.

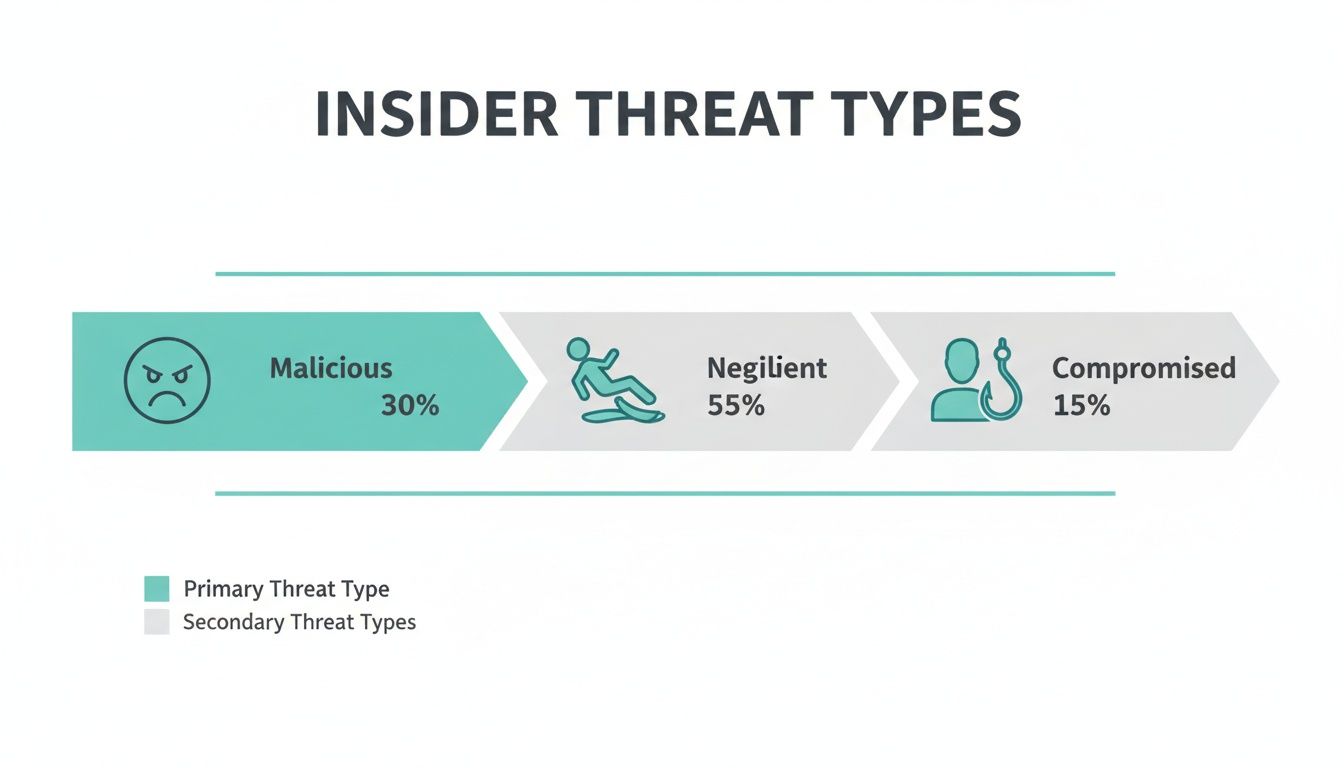

Comme le montrent les données, l'origine de ces menaces est diverse, ce qui explique pourquoi une approche purement technique ou basée sur la surveillance est vouée à l'échec. Pour une analyse plus approfondie, vous pouvez consulter notre définition complète des menaces internes et leurs implications pour les entreprises.

Le principal défi pour les responsables de la conformité, des ressources humaines et de la sécurité n'est pas de contrôler les activités des employés, mais de comprendre et d'atténuer les risques liés au facteur humain avant qu'ils ne se traduisent par un incident de sécurité. Cela exige une stratégie proactive, éthique et non intrusive.

En définitive, pour lutter efficacement contre les menaces internes, il est indispensable de dépasser le modèle coûteux et inefficace des enquêtes réactives et de la surveillance intrusive. Les méthodes traditionnelles sont non seulement souvent non conformes à des lois comme l' EPPA et nuisibles au moral des employés, mais elles échouent également car elles interviennent beaucoup trop tard.

La nouvelle norme en matière de prévention des risques internes, incarnée par des plateformes comme E-Commander de Logical Commander, privilégie une atténuation précoce et éthique des risques qui respecte la dignité des employés tout en protégeant l'organisation de l'intérieur.

Les quatre principaux types de menaces internes

Pour gérer efficacement les risques internes, les dirigeants doivent identifier les différents scénarios auxquels ils sont confrontés. La motivation – ou son absence – est essentielle à la mise en place d'un cadre de prévention robuste et ciblé. Toutes les menaces internes ne sont pas identiques, et une approche réactive standardisée est insuffisante.

Le tableau ci-dessous détaille les principales catégories, aidant ainsi les décideurs à se préparer aux diverses situations susceptibles d'engager la responsabilité des entreprises.

Type de menace | Motivation ou cause principale | Exemples courants |

|---|---|---|

Initié malveillant | Dommage intentionnel, gain financier, vengeance ou idéologie. | Un employé mécontent qui vole de la propriété intellectuelle pour la vendre à un concurrent ; un vendeur qui emporte une liste de clients avant de démissionner. |

Initié négligent | Erreur involontaire, négligence ou manque de sensibilisation à la sécurité. | Un employé qui clique sur un lien dans un courriel d'hameçonnage ; l'envoi accidentel d'un fichier sensible à la mauvaise personne ; une mauvaise configuration d'une base de données en nuage. |

Initié exploité | Un acteur externe prend le contrôle du compte d'un utilisateur légitime. | Un attaquant vole les identifiants de connexion d'un employé grâce à un logiciel malveillant ou à l'ingénierie sociale pour accéder au réseau sans être détecté. |

Abus de privilège | Utilisation abusive d'un accès autorisé à des fins non professionnelles ou non approuvées. | Un administrateur système qui consulte les courriels des dirigeants par simple curiosité ; un directeur financier qui se renseigne sur les salaires de ses collègues. |

Chacun de ces types de risques requiert une stratégie d'atténuation différente, mais tous renforcent une vérité fondamentale du monde des affaires : les risques les plus importants proviennent souvent de ceux qui se trouvent déjà à l'intérieur de votre périmètre.

L'impact croissant des menaces internes sur les entreprises

Parler des menaces internes, c'est aborder directement la question de la responsabilité et de la survie de l'entreprise. Lorsqu'un risque interne se concrétise, les dégâts ne sont pas un concept abstrait : ils affectent directement le bilan, ébranlent la confiance dans la marque et peuvent engendrer de profondes failles opérationnelles et juridiques dont la réparation peut prendre des années.

Les répercussions financières à elles seules exigent l'attention de la direction. Le coût moyen d'un seul incident de menace interne a désormais atteint le montant astronomique de 15,4 millions de dollars . Il ne s'agit pas d'un problème mineur ; c'est une tendance profondément inquiétante qui menace la stabilité des entreprises. Le coût annuel moyen total est passé de 8,3 millions de dollars en 2018 à 17,4 millions de dollars aujourd'hui, soit une augmentation stupéfiante de 109,6 % en seulement sept ans. Ce sont des crises d'envergure, et non de simples incidents opérationnels.

Dépôt financier au-delà de l'incident initial

Le coût initial n'est que le début. Plus un incident s'envenime sans être détecté, plus les coûts s'accumulent. Par exemple, un incident maîtrisé en 31 jours coûte en moyenne 10,6 millions de dollars . Mais si cet incident perdure pendant plus de 91 jours ? Le coût grimpe en flèche pour atteindre 18,7 millions de dollars .

Ce lien direct entre la durée du confinement et les dommages financiers justifie pleinement l'adoption d'une prévention proactive. Une approche réactive et attentiste n'est plus une stratégie viable ; elle conduit inévitablement à des dommages financiers et de réputation maximaux.

Cette infographie détaille les sources communes de ces menaces, montrant comment les actions malveillantes et involontaires contribuent à ces coûts exorbitants.

Ce qui est frappant, c'est que si les actes malveillants commis au sein d'une entreprise peuvent causer des dommages considérables, la simple négligence est bien plus fréquente. Il apparaît donc clairement que toute stratégie de prévention efficace doit prendre en compte l'erreur humaine, et non seulement les actes malveillants.

Les véritables conséquences d'une menace interne dépassent rarement le cadre d'un seul service. Il s'agit d'une défaillance en cascade qui met à rude épreuve les ressources des équipes juridiques, RH, de conformité et de sécurité, souvent pendant des mois, voire des années.

Les coûts cachés qui paralysent les organisations

Au-delà de l'impact budgétaire direct, les menaces internes portent gravement et durablement atteinte à la santé et à la stabilité d'une organisation. Ces « coûts cachés » représentent le plus grand danger.

Atteinte à la réputation : À l'ère de l'information instantanée, une grave faille de sécurité interne peut ternir durablement la réputation d'une entreprise, éroder la confiance des clients et ébranler la confiance des actionnaires.

Sanctions réglementaires : Pour les entreprises opérant dans des secteurs réglementés comme la finance ou la santé, un seul manquement à la conformité peut entraîner des amendes considérables, des sanctions et un contrôle réglementaire intensif qui paralysent leurs activités.

Moral et culture d'entreprise : Un incident majeur, suivi d'une enquête interne perturbatrice et souvent accusatrice, peut nuire gravement à la culture d'entreprise. Il engendre la suspicion et la méfiance, compromet la productivité et fait fuir les meilleurs talents.

Frais juridiques et d'enquête : Répondre à un incident mobilise énormément de ressources. Vous pouvez vous renseigner sur le coût réel des enquêtes réactives , qui comprend tout, des frais juridiques et d'analyse forensique aux coûts opérationnels considérables liés au redéploiement du personnel clé hors de ses fonctions principales.

Face à l'ampleur croissante de ces menaces, un choix stratégique s'impose : continuer à absorber les coûts exorbitants des analyses et des mesures correctives, ou investir dans une approche proactive et éthique de prévention qui prenne en compte les facteurs humains avant qu'ils ne dégénèrent en crise aux conséquences désastreuses. Les données nous indiquent clairement la voie à suivre.

Pourquoi les méthodes de détection traditionnelles échouent-elles en affaires ?

Depuis des années, les organisations tentent de résoudre le problème des menaces internes avec des outils conçus pour les attaques externes. Elles se sont appuyées sur des enquêtes réactives et une surveillance intrusive des employés, pour finalement constater que ces méthodes sont non seulement inefficaces, mais souvent contre-productives. Cette approche traditionnelle est fondamentalement erronée car elle traite un risque complexe lié au facteur humain comme un simple dysfonctionnement technique, engendrant ainsi bien plus de risques pour l'entreprise qu'elle n'en résout.

La stratégie la plus courante, l'enquête forensique réactive, est un parfait exemple de modèle défaillant. Ces enquêtes ne débutent qu'une fois le mal fait – qu'il s'agisse de vol de propriété intellectuelle, de fuite de données ou de manquement grave à la conformité. À ce stade, les dommages financiers et réputationnels sont irréversibles, et l'organisation se retrouve confrontée à la tâche coûteuse et perturbatrice de la réparation.

Les pièges de la surveillance et du contrôle

Pour tenter d'anticiper le problème, de nombreuses entreprises ont eu recours à des outils de surveillance des employés. Si ces outils peuvent paraître proactifs, ils présentent des inconvénients majeurs. Souvent à la limite du légalité et de l'éthique, ils exposent les entreprises à un risque important de violation des lois sur la protection de la vie privée et le droit du travail, comme la loi sur la protection des employés contre le polygraphe (EPPA) .

Pire encore, ces outils instaurent un climat de méfiance en considérant chaque employé comme une menace potentielle. La surveillance constante mine le moral, érode la sécurité psychologique et fait chuter la productivité. Au lieu de favoriser la collaboration, elle crée un climat de surveillance généralisée qui nuit à la relation employeur-employé. De plus, ces systèmes sont réputés pour leur inefficacité.

Le défaut majeur des outils de surveillance réside dans leur incapacité à distinguer les risques réels des anomalies bénignes. Ils submergent les équipes de sécurité et de ressources humaines d'innombrables faux positifs, les noyant sous un flot d'alertes qui leur font perdre un temps précieux et masquent les menaces réelles.

Cette « lassitude face aux alertes » fait que lorsqu'un signal de risque réel apparaît, il est souvent noyé dans le bruit ambiant. Les équipes se désensibilisent aux avertissements et l'organisation reste tout aussi vulnérable, alourdie par une infrastructure technologique complexe et intrusive. Pour une analyse plus approfondie, notre guide sur les outils modernes de détection des menaces internes explique pourquoi ce changement de stratégie est si nécessaire.

Une mentalité fondamentalement erronée

L'échec fondamental des méthodes traditionnelles réside dans leur approche réactive. Fondées sur la suspicion, elles visent à sanctionner les auteurs d'actes répréhensibles plutôt qu'à prévenir les risques. Cette approche est en décalage avec les valeurs actuelles du monde du travail et se révèle stratégiquement inefficace face à la diversité des menaces internes .

Tenez compte des limitations suivantes :

Ils passent à côté du « pourquoi » : la surveillance peut montrer ce qu’un employé a fait, mais elle n’en révèle presque jamais les raisons . Elle ne permet pas d’identifier les motivations ou les pressions sous-jacentes qui conduisent à des comportements à risque, ce qui est pourtant essentiel pour une véritable prévention.

Ils ignorent les menaces involontaires : les outils conçus pour des activités malveillantes sont souvent totalement aveugles aux comportements négligents, qui, comme le montrent les données, constituent la source la plus courante d’incidents internes.

Elles créent des risques juridiques : le déploiement de solutions pouvant être interprétées comme coercitives, telles que celles ressemblant à des détecteurs de mensonges ou à des outils d’interrogatoire, engendre des risques juridiques et réglementaires importants.

En fin de compte, ces méthodes obsolètes échouent car elles ne s'attaquent qu'aux symptômes, et non à la cause. Elles se concentrent sur la surveillance des actions au lieu de comprendre et d'atténuer les risques liés au facteur humain qui les sous-tendent. Les organisations se retrouvent ainsi prises au piège d'un cycle coûteux de réaction, de gestion des incidents et de méfiance – un cycle qu'une stratégie moderne, éthique et proactive vise précisément à rompre.

Qu’est-ce qui alimente l’augmentation alarmante des incidents impliquant des employés ?

Le débat autour des menaces internes est passé d'un risque théorique à une réalité opérationnelle urgente. La question n'est plus de savoir si une organisation sera confrontée à un incident interne, mais quand . Les données dressent un constat sans appel pour les responsables de la conformité, des ressources humaines et de la sécurité : il s'agit d'un problème d'entreprise qui s'aggrave rapidement et que les modèles de sécurité traditionnels ne parviennent pas à maîtriser.

Des études récentes montrent que les incidents internes sont non seulement plus fréquents, mais qu'ils sont devenus une cause majeure de violations de données en entreprise. L'ampleur du problème est alarmante : le nombre d'incidents a bondi de 47 % ces deux dernières années. Cette forte augmentation prouve que les risques internes liés au facteur humain croissent plus vite que la plupart des entreprises ne peuvent les maîtriser.

La nouvelle réalité : un regard chiffré

Les statistiques révèlent un contexte où les menaces internes ne constituent plus une préoccupation marginale, mais un problème omniprésent qui touche la majorité des entreprises. La fréquence de ces incidents dans les entreprises de toutes tailles et de tous secteurs d'activité appelle les décideurs à agir.

Un chiffre alarmant : 56 % des entreprises ont subi au moins une attaque interne au cours de la seule année écoulée. Ce problème ne se limite pas aux grandes entreprises ; les PME de 500 à 2 500 employés ont également enregistré une hausse spectaculaire de 56 % de ces incidents. Plus inquiétant encore, les menaces internes représentent désormais environ 34 % de toutes les violations de données , une augmentation considérable qui souligne le rôle croissant des acteurs internes. Vous trouverez davantage d’informations dans ce rapport détaillé sur les menaces internes .

Cette augmentation de la fréquence est aggravée par un problème de détection persistant.

Le délai moyen pour identifier et contenir une menace interne reste de 77 jours, un chiffre alarmant. Ce délai considérable offre aux personnes mal intentionnées une occasion idéale de nuire, allant du vol de données et de la fraude financière à une atteinte grave à la réputation de l'entreprise.

Pourquoi il s'agit de bien plus qu'un simple problème de sécurité

L'ampleur et la complexité croissantes de ces menaces mettent à rude épreuve les cadres de sécurité traditionnels. De fait, 68 % des organisations considèrent désormais les menaces internes comme plus difficiles à détecter et à prévenir que les attaques externes. Cette difficulté tient à un constat simple : les personnes internes disposent déjà d'un accès légitime, ce qui rend leurs activités à risque quasiment impossibles à distinguer du travail normal à l'aide d'outils de surveillance classiques.

Ce défi est particulièrement criant dans des secteurs comme celui de la santé, où l'on a constaté une augmentation de 58 % des incidents liés à des actes de malveillance internes. Compte tenu de la sensibilité des données en jeu, toute violation de données internes dans ce secteur est catastrophique.

Les principaux enseignements tirés de ces données sont clairs :

La fréquence s'accélère : les organisations signalent désormais en moyenne 14,5 incidents de sécurité liés à des menaces internes chaque année.

La détection est retardée : le délai moyen de confinement de 77 jours signifie que la plupart des organisations sont à la traîne et découvrent les menaces longtemps après que les dégâts réels soient causés.

La complexité s'accroît : la majorité des responsables de la sécurité s'accordent à dire que les risques internes sont désormais plus difficiles à gérer que les risques externes.

Ces tendances confirment qu'une approche réactive, fondée sur l'expertise judiciaire, n'est plus viable. S'appuyer sur des enquêtes a posteriori est une garantie d'augmentation des coûts et de dommages récurrents. La seule voie possible est une évolution stratégique vers un cadre moderne et dédié, axé sur une prévention proactive et éthique.

Une nouvelle norme pour la prévention éthique et proactive

L'ancien modèle consistant à lancer une enquête perturbatrice une fois le mal fait est obsolète. Une nouvelle norme émerge, fondée sur une prévention proactive et éthique qui protège votre organisation tout en respectant vos employés. Il ne s'agit pas de traiter votre équipe comme des adversaires, mais d'identifier et d'atténuer les risques liés aux facteurs humains avant qu'ils ne dégénèrent en crise. Ce changement n'est pas seulement un impératif éthique, c'est une nécessité pour bâtir une culture performante et résiliente.

La plateforme E-Commander de Logical Commander incarne cette nouvelle norme. Elle offre une alternative éthique, conforme à l'EPPA et non intrusive aux méthodes de surveillance obsolètes et aux enquêtes réactives, en privilégiant une gestion préventive des risques pilotée par l'IA.

De la surveillance à l'analyse stratégique

L'essence de cette nouvelle norme réside dans l'abandon de la surveillance juridiquement risquée au profit de plateformes basées sur l'IA fournissant des renseignements exploitables. Les systèmes modernes comme E-Commander sont conçus dès le départ pour être non intrusifs et pleinement conformes aux réglementations telles que l' EPPA . Ils n'ont recours ni à la surveillance, ni à la détection de mensonges, ni à aucune forme de contrôle intrusif.

En revanche, une solution comme E-Commander analyse les signaux de risque comportementaux dans un cadre totalement éthique. Elle identifie les schémas liés à d'éventuels manquements à la déontologie, conflits d'intérêts ou infractions à la conformité. L'objectif n'est pas de surveiller vos employés, mais de donner aux services RH, Conformité et Sécurité les informations nécessaires pour intervenir de manière constructive.

Cette méthode transforme la gestion des risques, d'une démarche réactive et analytique, en une fonction proactive et préventive. Elle permet aux dirigeants d'anticiper les problèmes potentiels, souvent par le biais d'un soutien ou de clarifications des politiques, plutôt que par des mesures punitives a posteriori.

Cette approche éthique de la prévention est essentielle pour préserver la confiance. En abandonnant les méthodes de surveillance abusive qui minent le moral des employés, vous créez un environnement où ils se sentent en sécurité et valorisés, un puissant facteur de dissuasion contre les risques internes. Pour en savoir plus, consultez notre guide sur les solutions de détection éthique des menaces internes .

Comment l'IA non invasive fournit des renseignements exploitables

Comment cela fonctionne-t-il concrètement ? Une plateforme éthique, basée sur l’intelligence artificielle, comme E-Commander, relie des données disparates afin de mettre en évidence des indicateurs de risque qui passeraient autrement inaperçus. Son fonctionnement repose sur des principes qui placent la vie privée et la dignité au premier plan.

Aucune surveillance : le système ne surveille pas les courriels, n’enregistre pas les conversations et ne suit aucune activité personnelle. Il est conçu pour être totalement non intrusif.

L’analyse se concentre sur le comportement, et non sur l’identité : elle porte sur les schémas de risque objectifs, et non sur des suppositions concernant les intentions ou le caractère d’un individu.

Alertes exploitables pour les décideurs : au lieu d’un flot de faux positifs, la plateforme transmet des alertes de haute précision directement aux services concernés (RH, juridique, etc.), leur permettant ainsi de prendre des mesures mesurées et appropriées.

Préserve la dignité des employés : L’ensemble du processus est conçu pour être respectueux et conforme à la loi EPPA, garantissant ainsi que l’atténuation des risques ne se fasse pas au détriment d’une culture de travail saine.

Pour dépasser les méthodes traditionnelles, il faut adopter une nouvelle approche et souvent faire appel à des spécialistes. Lors de l'intégration de nouveaux cadres de sécurité, notamment ceux centrés sur l'humain, le choix d'une entreprise de cybersécurité fiable peut apporter l'expertise externe nécessaire pour une transition réussie.

En adoptant cette nouvelle norme, votre organisation peut enfin se libérer du cycle coûteux des réactions. Vous pouvez cesser de vous contenter de constater les dommages et commencer à les prévenir de manière proactive, transformant ainsi la gestion des risques internes en un atout stratégique qui protège à la fois l'entreprise et ses employés.

Le succès mesurable des programmes modernes de gestion des risques internes

Le débat autour des menaces internes ne se limite plus à la peur et à la gestion des dégâts. Un changement majeur est en cours : les entreprises investissent dans des programmes formels et proactifs de gestion des risques internes. Les résultats démontrent que cette stratégie génère une valeur ajoutée significative et un excellent retour sur investissement.

Les données montrent qu'un programme mature et doté de ressources suffisantes ne se contente pas d'atténuer les risques ; il contribue à bâtir une organisation plus résiliente et plus efficace.

L'adoption de ces programmes a explosé. Un chiffre impressionnant : 81 % des organisations disposent désormais d'un programme formel de gestion des risques internes. C'est un bond considérable par rapport aux 10 % d'adoption prévus il y a quelques années à peine. Il ne s'agit pas d'une mode passagère, mais d'un virage stratégique motivé par la conviction que la prévention proactive est la seule défense efficace contre les risques liés au facteur humain.

Du centre de coûts au moteur de valeur

Les programmes modernes de gestion des risques internes prouvent leur efficacité en prévenant les violations de données et en préservant des ressources essentielles. Un pourcentage remarquable de 65 % des organisations dotées d'un programme formel ont indiqué qu'il s'agissait de la seule stratégie de sécurité leur permettant de prévenir une violation avant que des dommages ne soient causés. Ceci souligne l'importance cruciale de passer d'une analyse forensique réactive à une prévention proactive.

De plus, ces programmes permettent une réponse aux incidents plus rapide et plus efficace. En cas de violation de données, 63 % des entreprises disposant d'un programme mature ont constaté des gains de temps significatifs lors de la phase de réponse. Cette rapidité est cruciale, car chaque jour gagné réduit considérablement les conséquences financières et réputationnelles d'un incident.

Suivre la trace de l'argent : une nouvelle priorité budgétaire

Les dirigeants et les conseils d'administration reconnaissent l'importance de cette question et y consacrent des ressources financières considérables. La gestion des risques internes représente désormais 16,5 % du budget moyen de la sécurité informatique , une augmentation significative par rapport aux 8,2 % précédents. Cela correspond à une moyenne de 402 dollars par employé spécifiquement dédiés à la gestion des menaces internes.

Malgré cet investissement accru, le défi demeure immense. 45 % des responsables de la sécurité estiment que les financements actuels sont encore insuffisants pour faire face à l'ampleur du problème. Si des progrès significatifs sont constatés, il est essentiel de maintenir l'attention et les investissements.

Pour la toute première fois, le délai moyen de résolution d'un incident interne a diminué, passant de 86 à 81 jours . Il s'agit là de la preuve la plus convaincante de notre succès. Cette baisse, d'autant plus que la fréquence des incidents est en hausse, démontre que les programmes éprouvés peuvent véritablement inverser la tendance.

Le chemin est encore long. Des obstacles opérationnels, comme le fait que 60 % de la coordination RH-sécurité soit toujours effectuée manuellement, révèlent qu'il existe encore une marge de progression importante. Une technologie avancée et non intrusive est essentielle pour combler cet écart.

Vous pouvez explorer ces résultats et constater par vous-même l'impact des programmes de gestion des risques liés aux initiés . Les preuves sont irréfutables : investir dans un cadre éthique et proactif ne se limite pas à éviter les pertes ; il s'agit de bâtir une entreprise plus solide, plus efficace et plus sûre.

Il est temps de prendre le contrôle de votre environnement de risques internes.

Identifier les menaces internes est une chose, mais bâtir une véritable résilience exige un changement de stratégie radical. Les preuves sont accablantes : les méthodes traditionnelles d’analyse réactive et la surveillance intrusive des employés sont vouées à l’échec. Elles sont trop lentes, trop coûteuses et elles détruisent la confiance indispensable au bon fonctionnement de l’entreprise.

La seule voie durable à suivre consiste à adopter une nouvelle norme de prévention proactive et éthique qui anticipe les risques avant qu'ils ne causent de réels dommages.

Il ne s'agit pas simplement d'un nouveau logiciel ; c'est un changement fondamental de mentalité. Cela implique de passer d'une culture de la détection des manquements à une culture qui cultive activement un environnement sûr et résilient. Il s'agit de fournir à vos équipes RH, Conformité et Sécurité les informations basées sur l'IA dont elles ont besoin pour intervenir rapidement et de manière constructive, protégeant ainsi les actifs de l'entreprise et la dignité de vos employés. Cette approche proactive constitue un engagement stratégique envers l'intégrité opérationnelle et une culture d'entreprise saine et fondée sur la confiance.

Tracer votre chemin vers la prévention proactive

Le passage de la théorie à la pratique commence maintenant. Votre organisation peut entamer cette transition en explorant une nouvelle génération de solutions non intrusives et conformes aux normes EPPA, telles que E-Commander de Logical Commander, conçues pour répondre aux réalités du monde du travail moderne. Au lieu d'attendre le prochain incident, prenez dès aujourd'hui le contrôle de vos risques internes.

Bien sûr, le comportement humain n'est qu'un élément du problème. La gestion de vos risques internes exige également des politiques rigoureuses pour vos actifs physiques et numériques. Cela inclut des processus tels que la gestion appropriée du cycle de vie des actifs informatiques afin d'éviter que le matériel mis au rebut ne devienne une nouvelle source de fuites de données. Pour en savoir plus, consultezce guide simple sur la gestion du cycle de vie des actifs informatiques .

En définitive, protéger son organisation de l'intérieur est l'une des responsabilités les plus cruciales d'un dirigeant. En adoptant une approche éthique et axée sur l'IA, vous pouvez enfin cesser de ressasser le passé et commencer à bâtir un avenir plus sûr. Cette stratégie vous offre la clairvoyance nécessaire pour atténuer les risques liés à la fraude, aux malversations et aux manquements à la conformité avant qu'ils ne dégénèrent en crises majeures.

L'objectif ultime est de dépasser le cycle infernal de détection et de réaction. Un programme de gestion des risques internes véritablement abouti transforme cette fonction, d'un centre de coûts réactif, en un atout stratégique et proactif qui protège vos collaborateurs, vos données et votre réputation.

Il est temps de mettre en place un cadre qui prévienne les incidents plutôt que de simplement les documenter. Passez à l'étape suivante pour sécuriser votre organisation de l'intérieur.

Chez Logical Commander Software Ltd. , nous vous proposons une plateforme pour une transition en douceur. Découvrez la puissance d'une prévention éthique et non intrusive des menaces internes et transformez votre approche des risques liés au facteur humain.

Obtenez un accès à la plateforme et commencez votre essai gratuit.

Demandez une démonstration pour une visite guidée personnalisée.

Rejoignez PartnerLC pour devenir partenaire de notre écosystème.

Contactez notre équipe pour une consultation sur le déploiement en entreprise.

%20(2)_edited.png)