Detección de amenazas internas con IA ética

- Marketing Team

- 20 oct

- 14 Min. de lectura

Detectar amenazas internas no se trata de instalar firewalls más grandes ni de una monitorización más intrusiva. Se trata de adoptar una gestión de riesgos proactiva y ética que respete la dignidad humana. El reto reside en detectar desviaciones en la actividad de los usuarios, como accesos o inicios de sesión inusuales, para detectar posibles indicadores de riesgo antes de que se conviertan en incidentes costosos. Para las organizaciones comprometidas con la integridad y el cumplimiento normativo, esto implica adoptar una IA que no solo sea potente, sino también fundamentalmente ética.

La plataforma basada en IA de Logical Commander ofrece una solución. Permite a los equipos de RR. HH., Cumplimiento y Seguridad obtener visibilidad crítica de los riesgos para el capital humano sin recurrir a la vigilancia invasiva. El diseño de nuestra plataforma, que prioriza la privacidad (ISO 27K, RGPD, CPRA), le garantiza actuar según indicadores de riesgo creíbles, a la vez que protege la privacidad de los empleados y cumple con estrictas normativas como la EPPA. Este enfoque ético le ayuda a ser previsor, actuar con rapidez y proteger su organización por completo.

El riesgo oculto en los negocios actuales

Seamos francos: las amenazas internas son un peligro claro y presente, y cuestan millones a las empresas cada año. La transición al trabajo híbrido y la proliferación de herramientas en la nube han difuminado por completo la línea entre comportamiento seguro y riesgoso, dejando a las organizaciones totalmente expuestas desde dentro.

Esto plantea un serio desafío. ¿Cómo proteger sus datos más sensibles sin recurrir a una vigilancia invasiva que simplemente destruye la confianza de los empleados?

La respuesta es dejar de reaccionar ante los daños y empezar a defenderse proactivamente. Se trata de centrarse en los indicadores de riesgo conductual. Las plataformas de IA ética, como las de Logical Commander , ofrecen a los equipos de seguridad, RR. HH. y cumplimiento la visibilidad que necesitan. Nuestro diseño, que prioriza la privacidad, le permite actuar ante riesgos creíbles, respetando la privacidad de los empleados y cumpliendo con normativas estrictas como el RGPD y la CPRA.

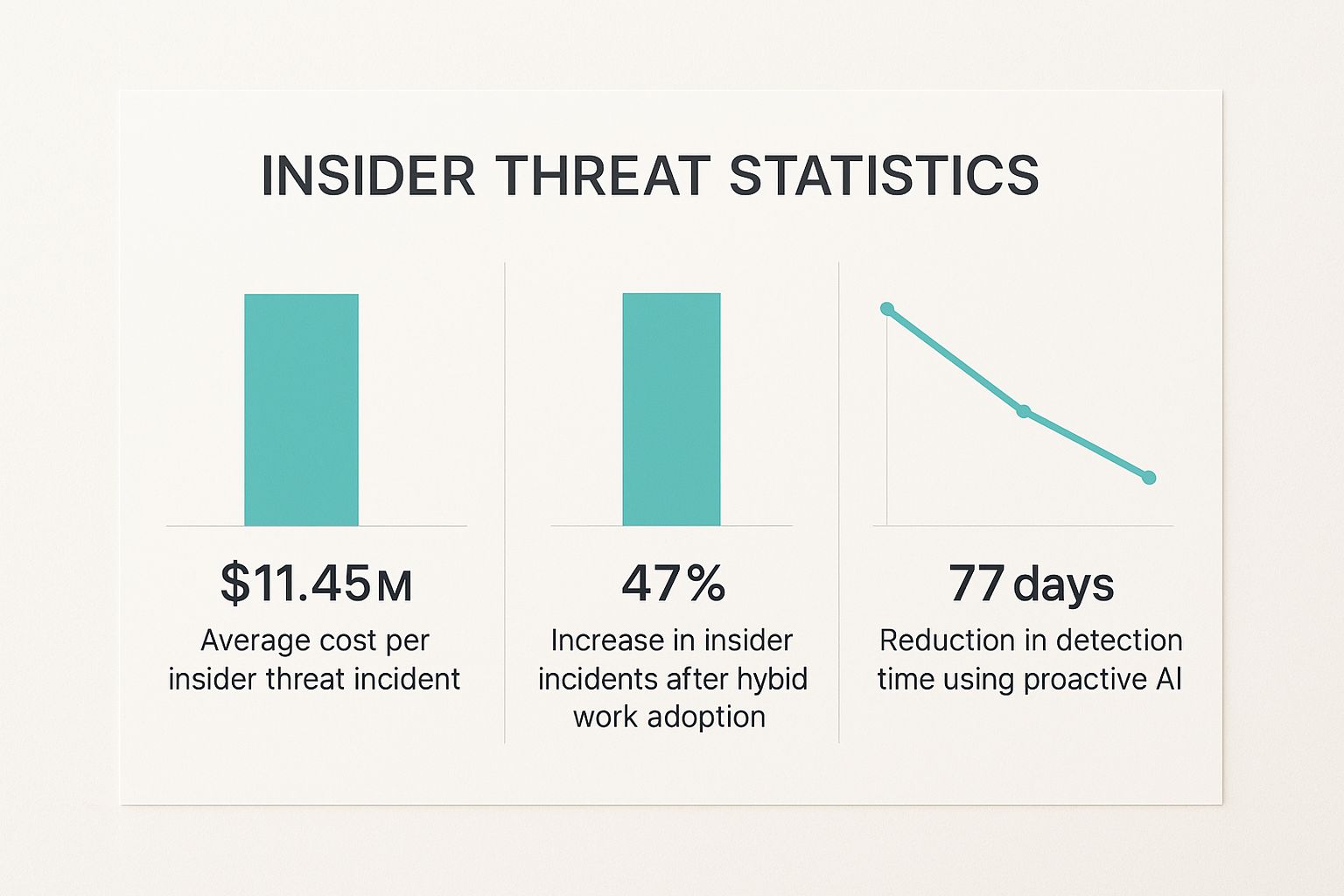

Esta infografía analiza el impacto financiero, la creciente frecuencia de estas amenazas y en qué medida la IA proactiva puede cambiar las reglas del juego.

Las cifras no mienten. Los costos se disparan, pero se ha demostrado que las soluciones basadas en IA reducen el tiempo de detección de meses a tan solo unos días.

Escenario real: una filtración de datos a plena vista

Imagínese esto: una empleada de confianza y con muchos años de experiencia en una empresa de servicios financieros está a punto de irse a la competencia. En sus últimas dos semanas, empieza a acceder a archivos de cartera de clientes que no ha consultado en años y a exportar informes extensos a una unidad de almacenamiento en la nube personal. Todo esto ocurre en horario laboral normal, con sus credenciales válidas, por lo que las herramientas de seguridad tradicionales no detectan ningún problema.

Sin embargo, un sistema de IA ético y no intrusivo detecta esta actividad de inmediato. La plataforma de Logical Commander reconocería una desviación importante de su comportamiento habitual: el aumento repentino de la exfiltración de datos y el acceso a archivos inactivos son claros indicadores de riesgo. Esta alerta temprana permite a la empresa intervenir, evitando la pérdida de clientes y propiedad intelectual. En lugar de descubrir la brecha meses después, pueden actuar con rapidez gracias a la detección en tiempo real .

Unificando su estrategia de defensa

No es posible detectar eficazmente las amenazas internas si los equipos están aislados. Los departamentos de seguridad, RR. HH., legal y cumplimiento normativo deben colaborar para obtener una visión completa del panorama de riesgos.

En realidad todo se reduce a un par de movimientos clave:

Perspectiva práctica 1: Crear un equipo interdepartamental de respuesta a incidentes. Cuando surge una alerta, este equipo puede revisar el contexto en conjunto, garantizando que la respuesta sea justa, conforme y unificada. Esto fomenta la colaboración interdepartamental, esencial para la gestión de riesgos moderna.

Perspectiva práctica 2: Centralice a todos en una plataforma. Una solución como nuestro módulo Riesgo-RR.HH. proporciona un panel común donde los equipos pueden compartir notas y gestionar casos. Esto elimina la confusión y garantiza que todos trabajen con la misma estrategia.

Al adoptar un enfoque ético impulsado por IA, puede proteger los activos más críticos de su organización, mantener una cultura de confianza y ver un retorno real y medible de su inversión.

**Solicite una demostración** de E-Commander para ver nuestra IA que prioriza la privacidad en acción.

Comprender las caras de las amenazas internas

Para construir una defensa real, primero hay que conocer al enemigo. No todas las amenazas internas se comportan de la misma manera, y es precisamente por eso que las estrategias de seguridad genéricas y universales están condenadas al fracaso desde el principio. Las motivaciones, los comportamientos y el daño final de los riesgos internos varían enormemente.

Ser capaz de distinguir entre una intención maliciosa y un simple error es fundamental a la hora de detectar amenazas internas y responder de la forma correcta.

Todo el panorama de amenazas se ha vuelto interno. Las amenazas internas ya no son una preocupación secundaria; para muchos, son la principal. Un estudio reciente reveló que un asombroso 64 % de los profesionales de ciberseguridad ahora considera a las amenazas internas maliciosas o comprometidas como un peligro mayor que a los atacantes externos. Aún más revelador es que el 42 % señala específicamente a las amenazas internas maliciosas.

Si a esto le sumamos la explosión de herramientas de IA generativa que crean puertas traseras no autorizadas para los datos, tenemos la tormenta perfecta. Es fundamental comprender las diferentes personalidades detrás de estas amenazas para construir una estrategia de seguridad verdaderamente resiliente.

El informante malicioso

Este es el villano clásico: el empleado que abusa conscientemente de su acceso por venganza, lucro o motivos ideológicos. Sus acciones son calculadas y, a menudo, se disfrazan astutamente de trabajo normal, lo que dificulta enormemente su detección sin el análisis de comportamiento adecuado.

Imagine a un vendedor a punto de despedirse. En sus últimas dos semanas, descarga discretamente toda su lista de clientes y sus manuales de ventas a una nube personal. Su objetivo es clarísimo: vender su propiedad intelectual directamente a la competencia.

Conclusión clave: Los atacantes maliciosos son expertos en ocultarse a simple vista. No los detectará buscando simples infracciones de políticas. El secreto está en centrarse en anomalías de comportamiento —como un aumento repentino en las descargas de datos o transferencias de archivos inusuales— que se desvíen de sus patrones habituales.

El empleado negligente

Mucho más común que el malhechor es el infiltrado accidental. Este empleado no tiene malas intenciones. Es simplemente humano. Podría caer en la trampa de un sofisticado correo electrónico de phishing, configurar mal el almacenamiento en la nube o enviar accidentalmente un informe confidencial a la persona equivocada de su lista de contactos.

El daño puede ser tan catastrófico como un ataque malicioso, pero la solución no es el castigo, sino la educación y mejores protecciones.

Algunos consejos prácticos para gestionar este riesgo:

Capacitación continua y contextualizada: Olvídese de las presentaciones anuales. Ofrezca microcapacitaciones rápidas y relevantes basadas en acciones de riesgo. Esto refuerza las mejores prácticas justo cuando más se necesitan.

Construya barreras digitales: Use la tecnología para crear redes de seguridad. Una plataforma que cumpla con la EPPA puede alertar a un empleado cuando esté a punto de enviar información confidencial por correo electrónico fuera de la empresa, lo que le da un momento para detenerse y confirmar antes de cometer un error costoso. Nuestra guía para la gestión de riesgos humanos basada en IA ofrece más estrategias para construir estas protecciones.

El usuario comprometido

La tercera y última cara es la del usuario comprometido. En este caso, el empleado es un peón involuntario. Un atacante externo ha robado sus credenciales (mediante malware, phishing o una filtración de datos) y ahora utiliza su acceso legítimo para navegar silenciosamente por su red.

Para sus sistemas, todo parece normal al principio. Pero pronto, el comportamiento del atacante se desviará del habitual del empleado. Podría iniciar sesión desde una ubicación desconocida, acceder a los servidores a las 3 de la madrugada o intentar escalar sus privilegios.

Para ayudarte a definir estas personalidades, aquí tienes un breve resumen de lo que debes buscar.

Comparación de los tipos de amenazas internas

Tipo de amenaza | Motivo/causa principal | Indicadores de comportamiento comunes | Impacto potencial |

|---|---|---|---|

Intruso malicioso | Venganza, ganancia financiera, ideología | Acceso inusual a datos, descarga de archivos grandes, acceso a sistemas fuera del horario normal, uso de dispositivos de almacenamiento no autorizados | Robo de datos, pérdida de propiedad intelectual, sabotaje, daño a la reputación |

Empleado negligente | Error humano, falta de conciencia, descuido. | Hacer clic en enlaces de phishing, configurar incorrectamente las opciones de seguridad, compartir datos accidentalmente, violar las políticas de manejo de datos | Violación accidental de datos, violaciones de cumplimiento, interrupción operativa |

Usuario comprometido | Ataque externo, robo de credenciales | Inicios de sesión desde nuevas ubicaciones o dispositivos, alertas de viaje imposibles, intentos de escalada de privilegios, actividad inusual en la red | Violación generalizada de datos, implementación de ransomware, compromiso de la red, fraude financiero |

Una solución matizada que priorice la privacidad es esencial para distinguir estas tres amenazas. Se trata de analizar metadatos de comportamiento sin leer contenido privado, lo que permite a su equipo detectar los sutiles indicadores de riesgo que distinguen un acto malicioso de un simple error o una cuenta pirateada.

Este enfoque le permite ofrecer una respuesta mesurada que proteja a la organización y al mismo tiempo respete la dignidad humana.

Por qué fallan las herramientas de seguridad tradicionales

El viejo manual de seguridad ha muerto oficialmente. En un mundo definido por el teletrabajo, decenas de aplicaciones SaaS y dispositivos personales conectados a redes corporativas, el perímetro tradicional se ha disuelto por completo. Esta nueva realidad crea puntos ciegos peligrosos que las herramientas tradicionales no fueron diseñadas para detectar.

Seamos claros: los firewalls, el software antivirus y los registros de acceso básicos siguen siendo importantes. Pero todos funcionan con una premisa simple: mantener a raya a los cibercriminales. Son guardianes, no detectives. Todo este enfoque se desmorona cuando la amenaza ya está dentro, utilizando credenciales legítimas y acceso autorizado para causar daño.

El verdadero desafío hoy en día es rastrear la actividad significativa en un entorno digital fragmentado sin recurrir a la vigilancia invasiva. Aquí es donde el diseño que prioriza la privacidad se convierte en un factor diferenciador crucial. Las soluciones modernas deben brindar visibilidad y, al mismo tiempo, cumplir con estándares estrictos como ISO 27K, RGPD y CPRA .

El problema de los datos desconectados

Piensa en un empleado típico. Usan una docena de plataformas diferentes a diario: Slack, Salesforce, Google Drive, servidores internos, etc. Cada uno de estos sistemas genera sus propios registros, creando silos de datos aislados. Tus herramientas de seguridad tradicionales pueden detectar el tráfico de red, pero no pueden conectar los puntos entre un inicio de sesión inusual en un sistema y una descarga masiva de datos en otro.

Esta falta de visibilidad integrada constituye una vulnerabilidad grave. Un atacante o un infiltrado malintencionado puede explotar fácilmente estas brechas, moviéndose lateralmente por sus sistemas sin activar ni una sola alarma. Para detectar estas sofisticadas amenazas, necesita una visión unificada que correlacione el comportamiento en todas las plataformas.

Las estadísticas muestran un panorama desolador de una crisis creciente. Entre 2020 y 2022, observamos un aumento del 44 % en los incidentes relacionados con amenazas internas . En 2022, el 67 % de las empresas lidiaban con entre 21 y 40 de estos incidentes cada año. La transición al teletrabajo lo ha complicado aún más, ya que el 71 % de las organizaciones afirma que es más difícil supervisar las actividades de los empleados. Puede obtener más información sobre los desafíos de detectar estos riesgos internos en StationX .

Un escenario de fracaso en el mundo real

Imagine a un gerente de proyectos de una empresa manufacturera. Durante un fin de semana, accede al servidor en la nube de la empresa y descarga archivos CAD confidenciales para un nuevo producto. El lunes, envía una carpeta comprimida a su correo electrónico personal con el asunto "Fotos de vacaciones".

¿Qué ven las herramientas antiguas?

El firewall detecta el acceso remoto aprobado.

La puerta de enlace de correo electrónico busca malware y no encuentra ninguno.

El servidor en la nube registra una descarga legítima realizada por un usuario autorizado.

Cada herramienta detecta un evento aislado y le da luz verde. Ninguna tiene el contexto para comprender que estas acciones, al analizarlas en conjunto, representan un claro caso de robo de propiedad intelectual. Este mismo escenario se repite a diario, costando millones a las empresas. Las herramientas fallaron porque solo buscaban amenazas conocidas e infracciones de políticas, sin analizar los matices del comportamiento humano.

Cambiar el enfoque de las reglas al comportamiento

La única manera efectiva de avanzar es pasar de un enfoque basado en reglas a uno basado en el comportamiento. En lugar de simplemente preguntar: "¿ Puede este usuario hacer esto?", debemos empezar a preguntarnos: "¿Es normal para él la actividad de este usuario?". Este es el principio fundamental de la IA ética y no intrusiva .

Perspectivas prácticas: Realice una auditoría de visibilidad de su organización. Determine dónde se encuentran sus datos más críticos y enumere las herramientas que utiliza actualmente para supervisar el acceso a ellos. Este sencillo ejercicio revelará rápidamente los puntos ciegos que una plataforma moderna e integrada está diseñada para corregir.

Una plataforma como E-Commander establece una línea base de comportamiento típico para cada usuario y busca desviaciones significativas. No necesita leer el contenido de correos electrónicos ni archivos; analiza metadatos: quién accedió a qué, desde dónde, a qué hora y cuántos datos estaban involucrados. Esto permite la detección en tiempo real de indicadores de riesgo, respetando plenamente las directrices de la EPPA y la privacidad de los empleados.

Al centrarse en el análisis del comportamiento, finalmente puede ver el panorama completo que sus herramientas tradicionales no ven, lo que permite a su equipo responder a amenazas reales de manera rápida y eficaz.

Construyendo una defensa con IA ética

Detectar un problema es una cosa; crear una solución real para detenerlo es lo que realmente protege a su organización. Es hora de anticiparse y construir una defensa proactiva contra los riesgos internos mediante una IA ética y no intrusiva. Así es como puede detectar eficazmente las amenazas internas sin que su equipo se sienta constantemente vigilado.

Todo el enfoque se basa en el análisis de metadatos de comportamiento, no del contenido de las comunicaciones. Una plataforma como E-Commander de Logical Commander se centra en el "quién, qué, cuándo y dónde" de la actividad digital. Examina los tiempos de acceso a los archivos, los patrones de comunicación, las ubicaciones de inicio de sesión y los volúmenes de transferencia de datos sin leer un solo mensaje o documento privado.

Este diseño que prioriza la privacidad lo es todo. Permite que el sistema detecte desviaciones del comportamiento normal que indican riesgo, respetando al mismo tiempo la privacidad de los empleados y cumpliendo plenamente las estrictas directrices de la EPPA .

Poniendo en práctica la IA ética

Analicemos un escenario real. Un ingeniero trabaja en una empresa tecnológica constantemente, de nueve a cinco, accediendo a planos de proyectos y código fuente desde la red corporativa. De repente, un fin de semana, el sistema detecta algunas anomalías.

El ingeniero inicia sesión a las 3 de la mañana desde una dirección IP desconocida y empieza a descargar carpetas completas del proyecto a un disco duro externo. Por sí solas, cualquiera de estas acciones podría pasarse por alto. Pero cuando ocurren juntas, pintan el panorama de una desviación importante de su comportamiento habitual.

La IA de Logical Commander no detecta un comportamiento "incorrecto", sino una anomalía que requiere una inspección más profunda. Esta alerta permite al equipo de seguridad investigar de inmediato, deteniendo así el posible robo de propiedad intelectual antes de que se produzca el daño. Ese es el poder de la detección en tiempo real . Para profundizar en esta tecnología, consulta nuestra guía sobre la gestión de riesgos humanos basada en IA .

Fomento de la colaboración entre departamentos

La tecnología por sí sola no es la solución definitiva. Una detección verdaderamente eficaz de riesgos internos requiere una respuesta unificada de varios departamentos. Las alertas de IA son solo señales; interpretarlas correctamente requiere contexto de toda la organización.

Una defensa sólida reúne a las principales partes interesadas (legal, RR. HH. y seguridad), quienes pueden evaluar una alerta desde todos los ángulos. Esto es fundamental para un proceso justo y conforme.

Para que esto suceda, he aquí algunos pasos prácticos:

Perspectiva práctica 1: Crear un equipo de respuesta unificado. La respuesta a incidentes no puede recaer únicamente en el departamento de TI o de seguridad. Se necesita un equipo multifuncional con miembros de RR. HH., Legal y Seguridad para garantizar que cada alerta se evalúe de forma integral, equilibrando las necesidades de seguridad con los derechos de los empleados.

Perspectiva práctica 2: Centralice su flujo de trabajo. Ofrezca a este equipo una plataforma compartida para ver alertas, compartir notas y gestionar expedientes. Una herramienta como nuestra solución Risk-HR proporciona un centro central que elimina los silos de información y permite que todos trabajen con la misma estrategia.

Este tipo de estructura colaborativa, impulsada por IA no intrusiva, es lo que distingue a un programa moderno de riesgo interno del resto. Crea un sistema que no solo detecta los riesgos eficazmente, sino que también es justo, transparente y respetuoso con cada persona. Nuestro ecosistema de socios con cobertura global permite a las firmas de asesoría ayudar a sus clientes a implementar estas estrategias avanzadas uniéndose a nuestra red PartnerLC .

El alto costo de ignorar los riesgos internos

Ignorar un riesgo interno no es solo un punto ciego de seguridad; es una bomba de tiempo financiera a punto de estallar. Las consecuencias de un solo incidente van mucho más allá de la limpieza inicial y repercuten en todos los ámbitos de la empresa. El mensaje es simple: la detección proactiva no es solo una partida más del presupuesto; es una de las inversiones más inteligentes que puede hacer.

Las cifras son alarmantes y siguen aumentando. Los resultados recientes del Informe Ponemon sobre el Costo de los Riesgos Internos de 2025 muestran que el costo anual promedio se ha disparado a $17.4 millones , un aumento significativo desde los $16.2 millones de 2023. ¿A qué se debe este aumento? El aumento de los gastos de contención y respuesta, lo que pone de relieve la enorme presión financiera que estos eventos ejercen sobre las empresas. Puede encontrar más detalles sobre estos importantes hallazgos de costos en dtexsystems.com .

Pero el daño no se limita al dinero que pierde directamente. Se extiende a graves daños a la reputación y sanciones legales, por lo que comprenderlas complejidades de las filtraciones de datos es fundamental. Cuando la confianza del cliente se desvanece, el impacto a largo plazo en sus ingresos puede hacer que incluso las multas regulatorias más elevadas parezcan insignificantes.

De meses de daños a días de defensa

El factor más crítico para controlar estos costos es el tiempo .

Cuanto más tiempo pase desapercibida una amenaza, mayor será el daño que cause. Es una ecuación simple. Los métodos de seguridad tradicionales suelen tardar meses en descubrir un incidente, pero para entonces, los datos ya se han perdido y la pérdida financiera es grave.

Aquí es donde una estrategia de detección en tiempo real reescribe por completo las reglas. Al detectar indicadores de riesgo en el momento en que ocurren, una plataforma de IA ética puede reducir el plazo de contención de meses a tan solo unos días. Reducir ese plazo no solo ahorra dinero, sino que también puede salvar al propio negocio.

Información práctica: Calcule el coste potencial de una única filtración de datos realista en su organización. Considere todo: horas de investigación, honorarios legales, posibles multas (considere el RGPD o la CPRA) y costes de notificación al cliente. ¿Esa cifra se convierte en una herramienta poderosa para construir un modelo de negocio con el liderazgo para un programa moderno de gestión de riesgos internos?

Demostrando el ROI con informes de nivel de gobernanza

Justificar un presupuesto de seguridad suele ser una tarea ardua. Los directivos quieren un retorno de la inversión (ROI) claro y medible , algo casi imposible de lograr con herramientas heredadas que solo informan sobre los fallos. Aquí es donde una plataforma moderna cambia por completo la conversación.

La plataforma E-Commander de Logical Commander ofrece informes de alto nivel de gobernanza que traducen señales de riesgo complejas en métricas financieras claras. Los paneles proporcionan los datos concretos necesarios para demostrar con exactitud cómo la detección proactiva previene activamente incidentes costosos.

Nuestra solución Risk-HR va un paso más allá, convirtiendo el concepto abstracto de riesgo de capital humano en una métrica manejable y medible. Esto permite a los equipos de RR. HH., Cumplimiento y Seguridad mostrar a la dirección con precisión cómo la inversión en IA ética protege los resultados de la empresa. Al conectar su estrategia de seguridad directamente con la salud financiera, obtener la aprobación de la dirección se vuelve mucho más fácil.

Una reflexión final sobre la gestión proactiva de riesgos

Proteger a su empresa de los riesgos internos no se trata de aumentar la vigilancia, sino de adaptar toda su estrategia para que sea más proactiva, centrada en las personas y priorice la privacidad. Para la mayoría de los líderes, este proceso comienza por comprender los matices del seguimiento frente a la medición de la actividad digital . Hemos analizado por qué los métodos antiguos están fallando y cómo la IA ética le proporciona las alertas tempranas necesarias para prevenir incidentes graves antes de que afecten a sus resultados o a su reputación.

Logical Commander es más que una simple herramienta; colaboramos en la construcción de una organización más resiliente y ética. Al centrarnos en indicadores de riesgo conductual y promover la colaboración interdepartamental , nuestra plataforma ofrece detección en tiempo real con un retorno de la inversión (ROI) medible. Puede ver exactamente cómo funciona esto en nuestro caso práctico sobre la detección de fraude interno en 48 horas .

¿Está listo para ver cómo nuestra plataforma E-Commander puede transformar su enfoque hacia el riesgo interno?

**Solicite una demostración** para experimentar usted mismo nuestra IA ética y compatible con la EPPA.

Saber primero. Actuar con rapidez. IA ética para la integridad, el cumplimiento normativo y la dignidad humana.

%20(2)_edited.png)