Una guía práctica para la evaluación de riesgos de seguridad

- Marketing Team

- 29 dic 2025

- 18 Min. de lectura

Actualizado: 30 dic 2025

Seamos sinceros, la mayoría de las evaluaciones de riesgos de seguridad parecen una tarea tediosa, solo un paso más para verificar el cumplimiento normativo. Pero ¿qué pasaría si pudiera replantear todo el proceso? Una evaluación de riesgos de seguridad moderna es una de las mayores ventajas estratégicas de su organización, ya que convierte una necesidad tediosa en un sistema de defensa proactivo que protege lo que realmente importa.

Esta es su oportunidad de convertir una tarea obligatoria en una herramienta poderosa para construir una organización resiliente y confiable.

Replanteando su evaluación de riesgos de seguridad

Olvídese de las viejas estrategias de carpetas polvorientas y revisiones anuales. Una evaluación de riesgos de seguridad verdaderamente eficaz es un proceso dinámico. Debe ir más allá de la simple búsqueda de vulnerabilidades técnicas para abordar el mundo mucho más complejo del riesgo humano.

No se trata sólo de firewalls y parches de software; se trata de comprender la compleja interacción entre su gente, sus procesos y su tecnología.

El objetivo es cambiar el guion de una postura reactiva —reaccionando tras una brecha— a una proactiva. Esto implica identificar las señales sutiles y tempranas de riesgo antes de que se conviertan en crisis graves. Requiere una visión holística que reconozca que las amenazas pueden provenir de cualquier lugar, tanto dentro como fuera de la organización.

Más allá de los análisis técnicos: perspectivas humanas

Las evaluaciones tradicionales son excelentes para detectar deficiencias técnicas, pero casi siempre pasan por alto la variable más importante: las personas. Un enfoque moderno prioriza el factor humano, analizando los indicadores de comportamiento y las debilidades procedimentales que generan oportunidades de riesgo.

No se trata de vigilancia invasiva. Se trata de usar información ética basada en IA que preserve la dignidad y la privacidad de los empleados, a la vez que detecta amenazas reales.

En lugar de simplemente preguntar: "¿Es segura nuestra red?", una evaluación con visión de futuro también pregunta:

¿Existen conflictos de intereses no identificados que podrían comprometer la toma de decisiones?

¿Nuestros procesos internos crean accidentalmente oportunidades fáciles de fraude o fuga de datos?

¿Los empleados muestran señales de presión en su comportamiento que podrían llevar a una mala conducta accidental o intencional?

Esta perspectiva integral le ayuda a detectar riesgos preventivos que las herramientas automatizadas por sí solas nunca podrán detectar.

Una evaluación de riesgos de seguridad exitosa trata el riesgo no como una responsabilidad temible, sino como información estratégica que debe gestionarse con claridad, ética y disciplina. Protege sus resultados y su reputación, activos increíblemente difíciles de recuperar una vez perdidos.

Una base para la resiliencia y la confianza

En definitiva, esta guía replantea el proceso de evaluación como la base de todo su programa de seguridad. Al identificar lo que realmente importa (sus datos críticos, personal clave y flujos de trabajo esenciales), podrá enfocar sus recursos donde tengan el mayor impacto. Se trata de construir una cultura de concienciación sobre la seguridad donde todos comprendan su papel en la protección de la organización.

Si se realiza correctamente, una evaluación de riesgos de seguridad ofrece más que un simple informe; proporciona una hoja de ruta clara y práctica para reforzar sus defensas. Este proceso le permite actuar con rapidez ante los primeros indicadores, demostrar la debida diligencia en materia de cumplimiento normativo y crear un entorno de confianza con sus empleados y clientes.

Definiendo lo que necesitas proteger

Antes de siquiera comenzar una evaluación de riesgos de seguridad significativa, es necesario responder a la pregunta más fundamental: ¿Qué estamos realmente intentando proteger? Muchas organizaciones caen en la trampa de intentar proteger todo por igual, lo que simplemente dispersa los recursos y deja vulnerables los activos más críticos. La verdadera clave es proteger lo que más importa.

Esto significa que debe ser deliberado y colaborativo para identificar las joyas de la corona de su organización. No se trata solo de servidores o bases de datos; son los componentes centrales que, de verse comprometidos, pondrían en peligro sus operaciones, reputación o finanzas. Debe pensar más allá del hardware y el software tangibles.

Un alcance bien definido es la base fundamental de una evaluación eficaz. Previene la corrupción del alcance, centra la energía de su equipo y garantiza que sus inversiones en seguridad generen el mayor retorno posible. Sin límites claros, una evaluación puede convertirse rápidamente en un agujero negro interminable que consume muchos recursos y carece de un punto final claro.

Identificación de sus activos críticos

Para crear un inventario completo, es necesario analizar cuatro categorías principales de activos. Este proceso requiere la participación de varios departamentos, no solo de TI, para obtener una visión completa de lo que realmente es valioso para la empresa.

Su inventario de activos debe ser específico y detallado. Por ejemplo, en lugar de simplemente enumerar los "datos de clientes", sea más detallado. Especifique el tipo de datos (como información de identificación personal , información de pago o historiales médicos), dónde se almacenan y quién tiene acceso a ellos.

Datos e información: Esto incluye todo, desde información de identificación personal ( PII ) del cliente y registros financieros hasta propiedad intelectual, como código fuente propietario, secretos comerciales y planes comerciales estratégicos.

Tecnología y sistemas: Identifique el hardware y el software esenciales que mantienen sus operaciones en funcionamiento. Esto incluye servidores críticos, infraestructura de red, servicios en la nube y cualquier aplicación especializada esencial para el día a día de su negocio.

Personas y roles: No olvide que ciertos empleados y roles son activos críticos en sí mismos. Piense en ejecutivos clave, administradores de sistemas con acceso privilegiado y especialistas cuyo conocimiento es simplemente irremplazable para ciertas funciones empresariales.

Procesos y flujos de trabajo: Planifique sus flujos de trabajo operativos esenciales. La gestión de pagos de clientes o la logística de la cadena de suministro para la entrega de su producto son activos críticos que deben protegerse de cualquier interrupción.

Establecer límites claros para la evaluación

Una vez que tenga una lista priorizada de sus activos críticos, el siguiente paso es definir los límites de su evaluación de riesgos de seguridad. Esto implica especificar con exactitud qué sistemas, ubicaciones, departamentos e incluso proveedores externos se incluirán. Una declaración de alcance clara se convierte en la guía para todo el proyecto.

Un error común es tratar a todos los proveedores por igual. Un proveedor con acceso remoto a su red principal presenta un perfil de riesgo muy diferente al de uno que suministra material de oficina. Su alcance debe reflejar esta realidad.

Para establecer estos límites eficazmente, considere todo el ciclo de vida y el entorno de sus activos críticos. Por ejemplo, si su activo más valioso son los datos de los clientes, su alcance debe incluir cada punto de contacto: la aplicación web donde se recopilan, la base de datos en la nube donde se almacenan, las redes internas por las que se distribuyen y las plataformas de análisis de terceros con las que podrían compartirse.

Cómo reunir a las partes interesadas adecuadas en la mesa

Una evaluación de riesgos de seguridad no puede tener éxito aislada. Es fundamentalmente una iniciativa interfuncional que requiere la aceptación y la participación activa de toda la organización. Si no se involucra a las personas adecuadas desde el principio, se generarán puntos ciegos críticos y un alcance que no refleja la realidad del negocio.

Asegúrese de involucrar a estos departamentos clave desde el comienzo de la fase de alcance:

Departamento | Contribución clave al alcance |

|---|---|

TI y seguridad | Proporciona detalles técnicos sobre la infraestructura, los sistemas y los controles de seguridad existentes. |

Recursos humanos | Ofrece información sobre personal clave, controles de acceso, preocupaciones sobre riesgos internos y manejo de datos de empleados. |

Legal/Cumplimiento | Define los requisitos reglamentarios y las obligaciones de protección de datos que deben cumplirse. |

Operaciones | Identifica procesos comerciales críticos, flujos de trabajo y dependencias que no se pueden interrumpir. |

Al integrar estas diversas perspectivas, se garantiza que el alcance de la evaluación no solo sea técnicamente sólido, sino que también esté estratégicamente alineado con los objetivos operativos más importantes de la organización. Este enfoque colaborativo convierte la evaluación de una simple comprobación de seguridad en una potente herramienta de habilitación empresarial.

Descubriendo sus amenazas y vulnerabilidades reales

Una vez que haya definido lo que necesita proteger, es hora de determinar qué podría salir mal. Esta es la fase de descubrimiento de su evaluación de riesgos de seguridad , donde busca activamente las amenazas y vulnerabilidades que podrían afectar sus activos críticos. La mayoría de los equipos comienzan con análisis técnicos, que son absolutamente esenciales, pero solo revelan una parte de la historia.

Un verdadero descubrimiento exige un enfoque combinado. Implica mirar más allá de los firewalls y el software sin parches para profundizar en el factor humano: las brechas de procedimiento y los indicadores de comportamiento que las herramientas automatizadas no fueron diseñadas para detectar. Aquí es donde muchas evaluaciones fallan, al centrarse tanto en los atacantes externos que pasan por alto por completo los matices del riesgo interno.

Combinando análisis técnicos con análisis centrado en el ser humano

Las evaluaciones técnicas son su primera línea de defensa para detectar debilidades. Estos métodos examinan y examinan sistemáticamente su infraestructura digital para encontrar vulnerabilidades conocidas y errores de configuración antes de que un atacante lo haga. Para lograrlo correctamente, usar una guía completa de auditorías de seguridad en seguridad de red puede brindarle un marco sólido y estructurado a seguir.

Los sospechosos habituales en el conjunto de herramientas técnicas incluyen:

Escaneo de vulnerabilidades: herramientas automatizadas que rastrean sus redes, sistemas y aplicaciones en busca de fallas de seguridad conocidas, como software desactualizado o servicios mal configurados.

Pruebas de Penetración (Pen Testing): Un ciberataque simulado en el que hackers éticos intentan vulnerar sus defensas. Es una prueba de estrés real de su seguridad.

Revisiones de configuración: un análisis profundo de la configuración de su sistema (desde los firewalls hasta los servicios en la nube) para asegurarse de que se alineen con las mejores prácticas de seguridad y sus propias políticas.

Pero la cuestión es que estas herramientas son fundamentalmente reactivas. Detectan vulnerabilidades ya existentes. No pueden predecir lo que un empleado descontento podría hacer ni detectar un conflicto de intereses que pudiera conducir al robo de datos. Por eso, una evaluación de riesgos moderna debe incorporar un enfoque centrado en el ser humano.

El factor ignorado del riesgo interno

El factor humano es casi siempre la variable más impredecible y potente en la ecuación de la seguridad. Las amenazas internas, ya sean maliciosas, accidentales o simplemente negligentes, son una de las principales causas de incidentes de seguridad. Un empleado que hace clic en un enlace de phishing por descuido o un contratista que se marcha intencionalmente con datos confidenciales son riesgos que un análisis de vulnerabilidades jamás detectará.

Aquí es donde un análisis más profundo se vuelve absolutamente crucial. En lugar de simplemente examinar los registros técnicos, es necesario examinar el contexto procedimental y de comportamiento que los rodea. Puede comprender mejor esta compleja área explorando nuestra guía detallada sobre el proceso de evaluación de amenazas internas .

Su mayor vulnerabilidad no siempre es la falta de un parche de software. A veces, se trata de una falla de procedimiento que permite que una sola persona apruebe una transacción de alto valor sin supervisión, o de un problema cultural que disuade a los empleados de reportar actividades sospechosas.

Identificar estos riesgos centrados en el ser humano requiere un conjunto de herramientas completamente diferente. Implica realizar talleres con los jefes de departamento, revisar las políticas internas para detectar lagunas y comprender realmente las presiones a las que están sometidos los empleados. Se trata de plantearse preguntas como: "¿Dónde se basan nuestros procesos en un punto único de fallo?" o "¿Existen roles con permisos excesivos que generen un riesgo innecesario?".

Para tener una visión más clara, comparemos algunos de los métodos utilizados para obtener una visión completa de su panorama de amenazas.

Métodos holísticos de identificación de amenazas

Método | Enfoque principal | Objetivo clave | Ejemplo de herramienta/técnica |

|---|---|---|---|

Escaneo de vulnerabilidades | Infraestructura técnica | Encuentre y corrija fallas conocidas de software y configuración. | Nessus, Qualys |

Pruebas de penetración | Defensas del sistema | Simular un ataque en el mundo real para probar la postura de seguridad. | Metasploit, Suite Burp |

Revisión de políticas y procedimientos | Brechas humanas y de procesos | Identificar lagunas y puntos únicos de falla en los controles. | Talleres internos, análisis de brechas |

Análisis ético de la IA | Indicadores de riesgo conductual | Marcar de forma proactiva patrones que indiquen posibles conflictos o evasiones de políticas. | Plataforma E-Commander |

Como muestra la tabla, una evaluación verdaderamente integral se basa en una combinación de herramientas y técnicas. Los análisis técnicos constituyen la base, pero una comprensión más profunda del riesgo humano es lo que proporciona una estrategia de seguridad verdaderamente resiliente.

Identificación ética de señales de riesgo preventivo

Las plataformas modernas permiten detectar estas sutiles señales de riesgo relacionadas con el ser humano sin recurrir a la vigilancia invasiva. Sistemas éticos basados en IA, como E-Commander, pueden analizar datos estructurados relacionados con el trabajo para detectar indicadores de comportamiento vinculados a riesgos de integridad o conflictos de intereses. El enfoque nunca se centra en la vida personal ni en las intenciones de un individuo, sino en acciones observables y objetivas que se desvían de las políticas establecidas.

Por ejemplo, un sistema podría detectar un patrón en el que un empleado omite constantemente los pasos de aprobación requeridos para transacciones financieras. Esto no constituye una acusación de irregularidad; es una señal de riesgo preventiva . Pone de manifiesto tanto una vulnerabilidad procesal como un patrón de comportamiento que justifica una revisión más exhaustiva y respetuosa, según la gobernanza interna.

Este enfoque protege la privacidad y la dignidad de los empleados, a la vez que brinda a la organización la oportunidad de actuar antes de que ocurra un incidente. Transforma la gestión de riesgos de una investigación reactiva a posteriori en una función proactiva y preventiva.

Entonces, tienes una larga lista de amenazas potenciales. Esa fue la parte fácil.

El verdadero desafío en cualquier evaluación de riesgos de seguridad no es identificar qué podría salir mal, sino analizar la información innecesaria para determinar qué se debe solucionar de inmediato . Una lista sin prioridades no es un plan de acción. Es simplemente una fuente de ansiedad.

Aquí es donde el análisis de riesgos es la clave. Es el proceso estructurado que transforma una vaga sensación de temor en una hoja de ruta clara y defendible. Su objetivo es centrar el tiempo, el presupuesto y la energía limitados de su equipo en los pocos problemas que realmente amenazan la supervivencia y el éxito de su organización.

Probabilidad vs. Impacto: El núcleo del análisis de riesgos

En esencia, el análisis de riesgos se reduce a dos preguntas fundamentales para cada amenaza que haya descubierto:

¿Qué probabilidad hay de que esto realmente suceda?

Si es así, ¿qué tan grave será el daño?

Responder a estas dos preguntas es lo que convierte una amenaza genérica como una "filtración de datos" en un escenario de riesgo específico y medible. Piénselo: una filtración causada por un agente sofisticado de un estado-nación es completamente diferente a una causada por un empleado que envía accidentalmente un archivo confidencial por correo electrónico a la persona equivocada. Cada una tiene una probabilidad distinta y un impacto potencial muy distinto en la empresa.

El panorama de amenazas está en constante evolución, lo que modifica constantemente la probabilidad de ciertos ataques. Si bien los pagos masivos por ransomware han disminuido recientemente, la frecuencia general de los ciberataques se ha disparado. Esto demuestra cómo los delincuentes están adaptando sus tácticas, pasando de la caza mayor a otros ataques avanzados. Mantenerse al tanto de estas tendencias cambiantes de ciberamenazas en 2025 es fundamental para evaluar con precisión la probabilidad.

Elección del método de análisis: cualitativo vs. cuantitativo

Hay dos maneras principales de analizar esto: análisis cualitativo y cuantitativo. Honestamente, la mayoría de las organizaciones comienzan con un enfoque cualitativo. Es más rápido, más intuitivo y eficaz para la priorización inicial. Siempre se puede volver atrás con un modelo cuantitativo para los riesgos de alta prioridad que requieren una sólida justificación financiera para nuevos gastos de seguridad.

Un análisis cualitativo utiliza escalas descriptivas (como baja, media y alta) para evaluar tanto la probabilidad como el impacto. Se basa en la opinión de expertos y el debate colaborativo. Por ejemplo, su equipo podría coincidir en que la probabilidad de que falle un servidor clave es "baja", pero el impacto en el negocio sería "alto".

Un análisis cuantitativo , por otro lado, asigna cifras concretas, generalmente montos en dólares, al riesgo. Este método es mucho más complejo y requiere una gran cantidad de datos. Implica calcular métricas como la Expectativa de Pérdida Única (SLE) y la Tasa Anualizada de Ocurrencia (ARO) para determinar la Expectativa de Pérdida Anualizada (ALE), lo que proporciona un costo financiero concreto para cada riesgo.

Consejo profesional: No te quedes paralizado por el análisis. Empieza por algo sencillo. Usa una matriz de riesgo de 3x3 o 5x5 con un enfoque cualitativo. Esta herramienta visual es perfecta para trazar rápidamente cada riesgo según su probabilidad e impacto, lo que te permite priorizar de inmediato.

Creación de un marco práctico de puntuación de riesgos

Una matriz de riesgos es la mejor aliada para convertir un análisis abstracto en una lista de prioridades clara. Es una herramienta sencilla y potente que elimina las conjeturas de la ecuación.

He aquí una forma sencilla de crear uno:

Defina sus escalas: Primero, cree definiciones claras y objetivas para sus niveles de probabilidad e impacto. Por ejemplo, "Alto Impacto" no es solo una sensación; podría definirse como una pérdida financiera superior a un millón de dólares , un daño reputacional significativo y una interrupción operativa importante que dure más de 24 horas.

Asignar puntuaciones: A continuación, asigne un número a cada nivel (por ejemplo, Bajo=1, Medio=2, Alto=3).

Calcular la puntuación de riesgo: Para cada riesgo identificado, multiplicar su probabilidad por su impacto. Esto da como resultado una cifra final comparable. (Probabilidad x Impacto = Puntuación de riesgo)

Establezca niveles de riesgo: Finalmente, agrupe las puntuaciones en niveles de prioridad. Por ejemplo, las puntuaciones de 6 a 9 podrían ser "Crítico", de 3 a 5 "Alto" y de 1 a 2 "Moderado".

Este sencillo cálculo le muestra inmediatamente dónde centrar su atención. Un riesgo de baja probabilidad y bajo impacto (1x1=1) queda naturalmente al final de la lista, mientras que un riesgo de alta probabilidad y alto impacto (3x3=9) se dispara directamente a la cima, exigiendo una respuesta inmediata.

Este proceso estructurado elimina los prejuicios personales y las intuiciones. El resultado es una hoja de ruta defendible y basada en evidencia que puede presentar con confianza a los líderes, demostrando con precisión por qué ciertas inversiones en seguridad son innegociables.

Desarrollo de su plan de mitigación y monitoreo

Una evaluación de riesgos que se limita a una lista priorizada en una hoja de cálculo es un documento costoso, no una estrategia de defensa. El verdadero valor surge al convertir esos hallazgos en un plan de acción concreto y práctico. Una vez identificados y clasificados los riesgos, el siguiente paso es desarrollar estrategias de mitigación sólidas que se alineen con las mejores prácticas esenciales de seguridad de datos para mantener la seguridad de su organización.

Aquí es donde se llega al meollo del asunto y se decide exactamente cómo responder a cada riesgo prioritario. Toda amenaza exige una decisión consciente y documentada. Esto garantiza que su tiempo, presupuesto y personal se concentren donde puedan lograr el mayor impacto en su estrategia de seguridad.

Cómo elegir su estrategia de respuesta al riesgo

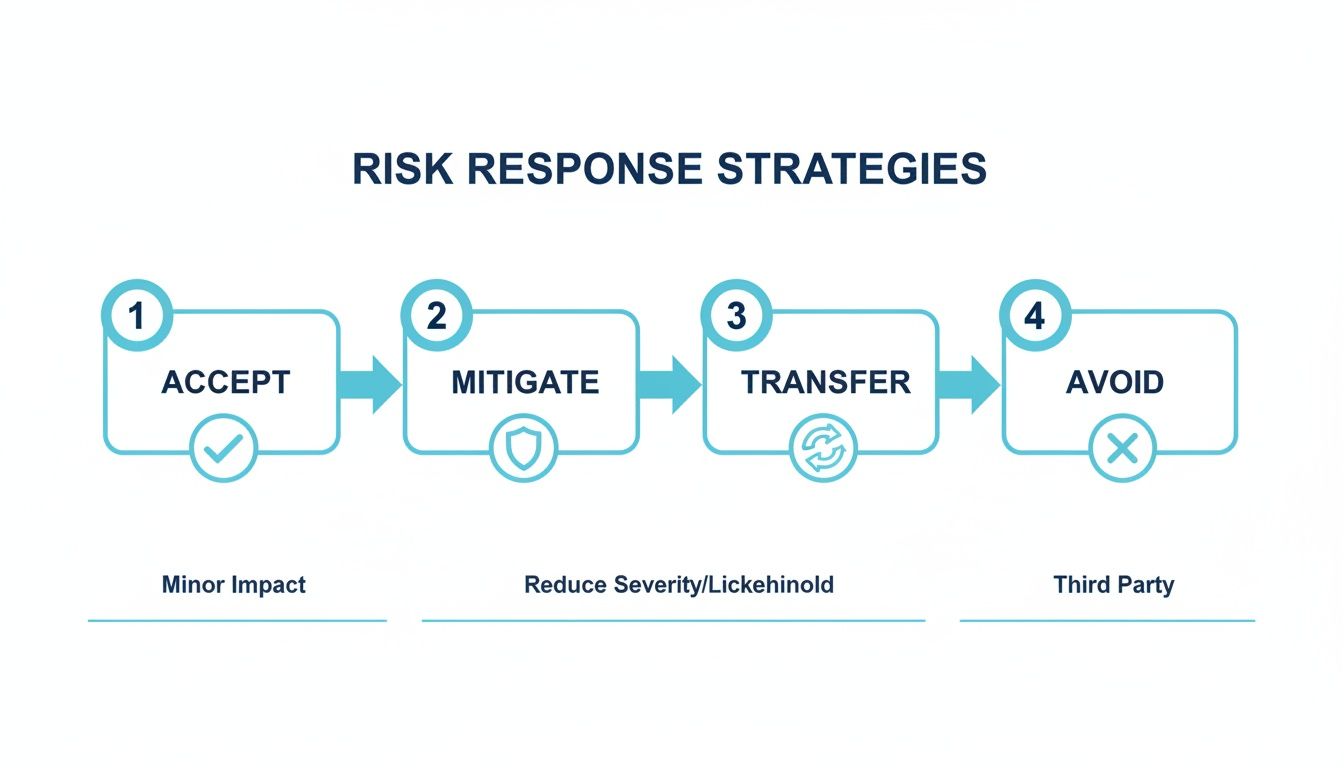

Para cada riesgo que ha priorizado, su equipo solo cuenta con cuatro opciones fundamentales. Elegir la correcta es un ejercicio de equilibrio, que consiste en sopesar la gravedad del riesgo frente al coste del control y la tolerancia general al riesgo de su organización. No existe una única respuesta "correcta"; el objetivo es tomar una decisión deliberada y justificable para cada amenaza.

Estas cuatro respuestas son el núcleo de su plan de acción:

Evitar: A veces, la mejor decisión es simplemente no intervenir. Esto podría significar cancelar un servicio de alto riesgo, desmantelar definitivamente ese servidor antiguo y vulnerable que se guarda en el armario, o cambiar un proceso empresarial para eludir la amenaza por completo.

Transferencia: Se trata de transferir el impacto financiero de un riesgo a otra persona. El ejemplo clásico es la contratación de un seguro de ciberseguridad, que ayuda a absorber los enormes costos que conlleva una filtración de datos u otro incidente grave.

Aceptar: Para algunos riesgos, la cura es más cara que la enfermedad. En estos casos, podría optar por aceptar formalmente el riesgo, documentando la decisión y su lógica. Esta es una estrategia perfectamente válida para riesgos de bajo impacto y baja probabilidad.

Mitigar: Aquí es donde pasará la mayor parte de su tiempo. Mitigar significa implementar controles para reducir la probabilidad de que ocurra una amenaza o para minimizar su impacto si ocurre. Este es el núcleo de su sistema de defensa activa.

Implementación de controles de mitigación efectivos

Al decidir mitigar un riesgo, su siguiente tarea es elegir los controles adecuados. Un programa de seguridad sólido nunca depende de una sola herramienta. Utiliza una defensa en capas, a menudo denominada "defensa en profundidad", que combina diferentes tipos de controles para construir una barrera resistente contra los atacantes.

Estos controles normalmente se dividen en tres categorías:

Controles técnicos: El hardware y el software se encargan de la parte más importante. Nos referimos a aspectos como la implementación de firewalls, la implementación de la autenticación multifactor ( MFA ), el cifrado de datos en reposo y en tránsito, y la instalación de software de detección y respuesta de endpoints ( EDR ).

Controles Administrativos: Son las políticas, los procedimientos y la capacitación que moldean el comportamiento humano. Esto incluye contar con un plan formal de respuesta a incidentes de seguridad , impartir capacitaciones periódicas de concientización sobre seguridad a todos los empleados y establecer políticas rigurosas de control de acceso.

Controles físicos: Son las medidas que protegen sus pertenencias físicas. Piense en guardias de seguridad, salas de servidores cerradas, cámaras de vigilancia y credenciales de acceso que impiden el acceso de personas a áreas sensibles.

Un error clásico que veo constantemente es que las empresas invierten demasiado en herramientas técnicas sofisticadas y descuidan por completo sus controles administrativos. El firewall más avanzado del mundo es inútil si un empleado es engañado por un sofisticado correo electrónico de phishing. Un enfoque equilibrado siempre es lo más efectivo.

Establecimiento de un seguimiento y una revisión continuos

La seguridad no es un proyecto que se configura y se olvida. Es un proceso continuo de adaptación y mejora. El panorama de amenazas cambia constantemente, se descubren nuevas vulnerabilidades a diario y su propio entorno empresarial está en constante evolución. Su plan de mitigación debe ser un documento vivo, no algo que acumula polvo en un estante.

Es fundamental establecer un ritmo de pruebas, revisiones y actualizaciones de sus controles. Esto no solo es una buena práctica, sino que también crea un registro claro y auditable que demuestra la debida diligencia y simplifica enormemente el cumplimiento de marcos como la ISO 27001 y el RGPD .

Su programa de monitoreo debe incluir:

Pruebas de control periódicas: No asuma que sus controles funcionan. Pruébelos. Esto implica ejecutar análisis de vulnerabilidades, realizar pruebas de penetración y revisar sus registros de acceso periódicamente.

Monitoreo de Inteligencia de Amenazas: Debe mantenerse informado. Esté atento a las amenazas nuevas y emergentes que podrían afectar a su sector o a su conjunto de tecnologías.

Revisión anual: Como mínimo, debe revisar y actualizar formalmente toda su evaluación de riesgos de seguridad y su plan de mitigación una vez al año. También debe hacerlo cada vez que se produzca un cambio significativo en su organización, como una fusión, el lanzamiento de un nuevo producto o la transición al teletrabajo.

No dejes que tu evaluación acumule polvo: conviértela en un programa vivo

Completar una evaluación de riesgos de seguridad no es la meta. Ni mucho menos. Piense en ese informe como el plan arquitectónico para un programa de seguridad dinámico y efectivo que realmente funciona en el mundo real. El verdadero éxito reside en cambiar la mentalidad reactiva y centrada en el cumplimiento normativo de su organización por una proactiva y estratégica.

Todo este proceso se centra en construir una cultura de concienciación sobre la seguridad y mejora constante. El objetivo es un entorno donde la información temprana basada en indicadores proteja tanto a su organización como a su personal de cualquier daño. Es hora de dejar atrás el ejercicio anual de verificación de casillas y adoptar un estado de preparación permanente.

Una vez que haya identificado y priorizado sus riesgos, tendrá cuatro formas principales de responder.

Esto demuestra que intentar simplemente "arreglarlo todo" no siempre es la mejor decisión. La mitigación es solo una herramienta más, y cada riesgo merece una decisión estratégica y deliberada.

Adopción de un enfoque moderno y holístico

Un programa de seguridad moderno debe ser holístico y humano. Debe reconocer que los mayores riesgos a menudo surgen de las complejas interacciones entre personas, procesos y tecnología. Esto exige una visión unificada que permita a departamentos como Recursos Humanos, Seguridad y Cumplimiento salir de sus silos para que finalmente puedan colaborar eficazmente.

Para lograrlo, es necesario contar con un marco sólido de gestión del riesgo operativo que proporcione esa estructura y claridad esenciales.

El objetivo final es transformar el riesgo, de una carga oculta, en una fuente de ventaja estratégica. Al saber primero, se puede actuar con rapidez y convertir las posibles crisis en oportunidades para fortalecer la resiliencia y la confianza organizacional.

Esta postura proactiva no implica recurrir a una vigilancia invasiva. Al contrario, se basa en herramientas éticas para identificar señales de riesgo objetivas, preservando al mismo tiempo la privacidad y la dignidad de los empleados. Al adoptar este enfoque progresista, se crea una organización más sólida, transparente y resiliente, preparada para cualquier futuro.

¿Tienes preguntas? Tenemos respuestas.

Incluso con una estrategia sólida, siempre surgen preguntas durante una evaluación de riesgos de seguridad. Abordemos algunas de las más comunes que escuchamos en el campo.

¿Con qué frecuencia debemos realizar una evaluación de riesgos de seguridad?

La respuesta corta: una evaluación completa de riesgos de seguridad debería estar prevista al menos una vez al año.

Pero considérelo menos como una revisión anual estática y más como un proceso dinámico. Ciertos eventos deberían desencadenar automáticamente una nueva revisión, sin importar cuándo haya sido la última.

Es hora de darle otra mirada si:

Introducir nuevas tecnologías o sistemas importantes.

Está pasando por un gran cambio de personal o una reestructuración de la empresa.

Abrir nuevas oficinas o entrar en nuevos mercados.

Escuchar rumores creíbles sobre una nueva amenaza que afecta a su industria.

La mejor práctica es siempre la monitorización continua. Así te mantienes a la vanguardia en lugar de simplemente reaccionar.

¿Cuál es la diferencia entre una evaluación de vulnerabilidad y una evaluación de riesgos?

Este es un punto muy importante, y la gente los confunde constantemente. Una evaluación de vulnerabilidades es un proceso técnico exhaustivo. Se trata de encontrar y medir puntos débiles específicos, como servidores sin parches o almacenamiento en la nube mal configurado. Sin duda, es una pieza fundamental del rompecabezas.

Una evaluación de riesgos de seguridad, por otro lado, abarca el panorama completo.

Una evaluación de riesgos toma esos datos de vulnerabilidad, identifica las amenazas reales que podrían explotar esas debilidades y luego analiza el impacto real en el negocio si tienen éxito. En otras palabras, un análisis de vulnerabilidades indica que hay una grieta en el muro; una evaluación de riesgos indica qué sucede si todo el muro se derrumba.

¿Es esto realmente necesario para una pequeña empresa?

Por supuesto. De hecho, para una pequeña empresa, podría ser aún más importante. A los atacantes les encanta atacar a las pequeñas y medianas empresas porque asumen que la seguridad no es una prioridad, lo que las convierte en blancos más vulnerables.

La escala puede ser diferente a la de una gran empresa, pero los principios básicos son exactamente los mismos. Una evaluación formal de riesgos obliga a una pyme a concentrar su limitado presupuesto de seguridad donde más importa, ofreciendo la mayor rentabilidad. Comprender sus activos clave, las amenazas a las que se enfrenta y las posibles consecuencias es fundamental para la supervivencia de cualquier empresa, independientemente de su tamaño.

Una evaluación moderna de riesgos de seguridad exige un enfoque moderno. La plataforma E-Commander de Logical Commander le ofrece la base operativa unificada para pasar de las listas de verificación reactivas a la prevención de riesgos proactiva y ética.

%20(2)_edited.png)