Las 12 mejores herramientas de detección de amenazas internas para 2025: un análisis profundo

- Marketing Team

- 23 dic 2025

- 21 Min. de lectura

Las amenazas internas, ya sean maliciosas, accidentales o negligentes, representan uno de los desafíos más complejos de la ciberseguridad y la gestión de riesgos modernas. A diferencia de los ataques externos, estos riesgos provienen de personas de confianza, lo que hace que los perímetros de seguridad tradicionales sean ineficaces. A medida que las organizaciones adoptan el teletrabajo y se adaptan a marcos regulatorios complejos como el RGPD y la CCPA, la necesidad de herramientas sofisticadas para la detección de amenazas internas se ha vuelto crucial.

Sin embargo, el enfoque tradicional de vigilancia invasiva y trampas digitales suele generar desconfianza, perjudica la moral de los empleados y plantea importantes preocupaciones sobre la privacidad. Esta guía va más allá de las listas genéricas de funciones para ofrecer una visión matizada de 12 soluciones líderes. Exploraremos cómo equilibran la seguridad con la ética, evaluaremos sus aplicaciones prácticas y le ayudaremos a identificar una herramienta que proteja a su organización y respete a su personal. Este recurso cuidadosamente seleccionado está diseñado para profesionales de Recursos Humanos, Seguridad Corporativa y Riesgo Operacional que buscan información práctica.

Esta lista ofrece un análisis comparativo exhaustivo de las mejores plataformas disponibles. Para cada herramienta, encontrará un resumen conciso, sus principales fortalezas y debilidades, casos de uso ideales, capturas de pantalla y enlaces directos para ayudarle a tomar una decisión informada. Ponemos especial énfasis en plataformas modernas que preservan la privacidad, como Logical Commander, pioneras en un enfoque sin prejuicios y centrado en la gobernanza para la gestión proactiva del riesgo humano. Por supuesto, la tecnología es solo una parte de la solución. Además de depender del software, las organizaciones también deben invertir en su firewall humano. Esto incluye brindar a su personal capacitación eficaz en seguridad informática para construir una cultura de seguridad resiliente desde cero.

1. Software de comandante lógico Ltd.

La plataforma E-Commander de Logical Commander se destaca como una opción líder entre las herramientas de detección de amenazas internas gracias a su diseño ético y la toma de decisiones centrada en el ser humano. En lugar de depender de la vigilancia invasiva o juicios automatizados, opera con un modelo que prioriza la privacidad y convierte los datos organizacionales fragmentados en señales de riesgo claras y procesables. Este enfoque permite a los equipos de seguridad, RR. HH. y cumplimiento identificar amenazas potenciales de forma proactiva, a la vez que protege la dignidad y la confianza de los empleados. La plataforma está diseñada para ofrecer información estructurada y sin prejuicios, categorizando los riesgos para guiar la intervención humana en lugar de imponerla.

Este enfoque en la gobernanza ética convierte a E-Commander en una excelente opción para organizaciones que operan en sectores altamente regulados o comprometidas con una cultura de integridad. La filosofía de diseño de la plataforma rechaza explícitamente la lógica de detección de mentiras y la elaboración de perfiles de comportamiento, garantizando su funcionamiento como un sistema de apoyo a la toma de decisiones, no como un árbitro digital de la verdad. Su estructura operativa unificada ofrece a las partes interesadas visibilidad en tiempo real y evidencia auditable, convirtiendo datos dispares en un flujo de trabajo coordinado de gestión de riesgos. Para comprender mejor este enfoque proactivo, puede consultar su guía sobre estrategias éticas para prevenir amenazas internas .

Diferenciadores clave y casos de uso

E-Commander destaca por unificar funciones aisladas en una única plataforma modular. Módulos como Risk-HR , EmoRisk (riesgo emocional) y SafeSpeak (canal de denuncia) ofrecen un conjunto completo de herramientas para gestionar los riesgos de capital humano de forma integral. Este sistema integrado es especialmente eficaz para:

Identificación proactiva de amenazas: detección de indicadores tempranos de mala conducta o violaciones de integridad antes de que se conviertan en incidentes importantes.

Cumplimiento y auditoría: proporcionar un registro claro y rastreable de las acciones de identificación y mitigación de riesgos que se alinean con el RGPD, la norma ISO 27001 y otros estándares globales.

Colaboración interdepartamental: permite que los equipos de RR.HH., Legal, Seguridad y Riesgo trabajen desde una única fuente de información con flujos de trabajo y paneles estandarizados.

Fortalezas y limitaciones de la plataforma

Ventajas | Contras |

|---|---|

Privacidad primero, diseño ético: evita la vigilancia y los veredictos de IA, protegiendo la dignidad de los empleados y detectando señales de riesgo tempranas. | Sin precios públicos: las organizaciones deben comunicarse con el departamento de ventas para solicitar una cotización, lo que puede retrasar el proceso de evaluación inicial. |

Plataforma unificada y modular: proporciona visibilidad en tiempo real, trazabilidad y evidencia lista para auditoría en todos los departamentos (RR.HH., Seguridad, Legal). | Requiere gobernanza humana: la herramienta es un sistema de apoyo a la toma de decisiones; su valor depende de procesos internos sólidos y de la supervisión humana. |

Diseñado para el cumplimiento: alineado con GDPR, EPPA, CCPA e ISO 27001/27701, lo que lo convierte en una opción segura para industrias reguladas. | Depende de la calidad de los datos: la eficacia de las señales de riesgo está directamente relacionada con la calidad y la integración de las fuentes de datos internas. |

Tiempo rápido para obtener valor: una prueba gratuita sin tarjeta de crédito y una activación rápida permiten a las organizaciones ver resultados mensurables casi de inmediato. | |

Escalabilidad global: empresas y gobiernos confían en nosotros en más de 47 países, lo que demuestra su capacidad para escalar desde empresas emergentes hasta entidades soberanas. |

Sitio web: https://www.logicalcommander.com

2. Gestión de riesgos internos (IRM) de Microsoft Purview

Microsoft Purview Insider Risk Management (IRM) es una solución ideal para organizaciones con una sólida integración en el ecosistema de Microsoft 365. En lugar de añadir otra herramienta de terceros, IRM aprovecha las señales nativas de fuentes como Teams, SharePoint y Microsoft Defender para Endpoint. Esto le permite detectar actividades de riesgo de los usuarios directamente en el entorno de trabajo, lo que la convierte en una opción potente y consolidada entre las herramientas de detección de amenazas internas.

La plataforma destaca por integrar la privacidad directamente en sus flujos de trabajo. Funciones como la seudonimización de usuarios garantizan que las alertas se evalúen en función del evento de riesgo en sí, no de la identidad del individuo, lo que reduce el sesgo hasta que se confirma una posible amenaza. Esto se alinea con los enfoques de seguridad modernos y centrados en la confianza. Las herramientas integradas de gestión de casos proporcionan un registro de auditoría claro y facilitan la colaboración entre los equipos de RR. HH., legal y seguridad. Esta integración nativa agiliza todo el proceso de investigación, desde la detección hasta la resolución, sin salir del entorno de M365. Para profundizar en sus capacidades, puede explorar esta guía completa sobre la gestión de riesgos internos .

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para detectar robo de datos, violaciones de políticas de seguridad y comportamiento riesgoso de los usuarios dentro de Microsoft 365. |

Fortalezas | La integración nativa de señales reduce la proliferación de herramientas y simplifica la implementación para los clientes actuales de M365. Controles de privacidad integrados y robustos. |

Limitaciones | Algunos indicadores y funciones avanzados requieren facturación de pago por uso, lo que puede hacer que el modelado de costos sea complejo. |

Modelo de precios | Incluido con ciertas licencias de Microsoft 365 E5/A5. Algunas funcionalidades se basan en el consumo (Unidades de Seguridad y Privacidad de Datos). |

Sitio web: Microsoft Purview Insider Risk Management

3. Gestión de amenazas internas de Proofpoint (anteriormente ObserveIT)

Proofpoint Insider Threat Management destaca por proporcionar una visibilidad exhaustiva de los endpoints, lo que la convierte en una opción potente para organizaciones que necesitan evidencia forense granular. Adquirida de ObserveIT, esta plataforma se centra en la captura de metadatos detallados de la actividad del usuario y ofrece capturas de pantalla opcionales para crear una cronología de eventos clara y contextualizada. Este enfoque en la monitorización de endpoints basada en agentes la convierte en una de las herramientas de detección de amenazas internas más robustas para investigar incidentes específicos relacionados con la exfiltración de datos, el abuso de privilegios o el uso indebido de aplicaciones.

La plataforma está diseñada para respaldar investigaciones donde se requieren pruebas claras e irrefutables para procedimientos legales o de RR. HH. Se integra a la perfección con el ecosistema más amplio de Proofpoint, incluyendo sus soluciones de DLP y seguridad de correo electrónico, lo que proporciona una visión más unificada del riesgo en los diferentes canales. La privacidad también es un factor clave, con funciones como el enmascaramiento de datos para proteger la información confidencial durante las investigaciones. Si bien la profundidad de los datos que recopila es una gran ventaja, a menudo requiere un ajuste cuidadoso para gestionar el volumen de alertas y centrarse en los riesgos más prioritarios.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para investigaciones forenses, monitoreo de cumplimiento y recopilación de evidencia de actividad de usuarios maliciosa o negligente en los puntos finales. |

Fortalezas | Visibilidad completa de endpoints con grabación de sesiones opcional para una prueba irrefutable. Integración sólida con la pila de seguridad de Proofpoint. |

Limitaciones | El modelo de precios basado en cotizaciones carece de transparencia. El alto volumen de datos recopilados puede requerir ajustes significativos para evitar la saturación de alertas. |

Modelo de precios | Basado en presupuestos. Hay una prueba gratuita disponible para evaluar las capacidades de la plataforma antes de comprometerse. |

Sitio web: Gestión de amenazas internas de Proofpoint

4. Amenaza interna de Forcepoint

Forcepoint Insider Threat es una solución consolidada diseñada para organizaciones que requieren una visibilidad exhaustiva de las actividades de los usuarios, especialmente en sectores altamente regulados como el financiero y el gubernamental. Se distingue por centrarse en análisis que identifican comportamientos de riesgo antes de que se produzca una filtración de datos o un incidente. La plataforma correlaciona las acciones de los usuarios en los endpoints y aplicaciones para crear un perfil de riesgo integral, que va más allá de las simples infracciones de políticas para comprender la intención del usuario.

Una de sus funciones más potentes es la reproducción de video, que proporciona evidencia irrefutable y contextualizada para las investigaciones. Esto permite a los analistas de seguridad y a los equipos de RR. HH. ver exactamente lo sucedido, acelerando significativamente la clasificación y la respuesta. Al integrarse con el ecosistema de protección de datos de Forcepoint, ofrece un mecanismo de defensa por capas. Como veterano en el sector, Forcepoint ofrece una de las herramientas más robustas para la detección de amenazas internas, centrada en la investigación, diseñada para grandes empresas que necesitan un control granular y la recopilación de evidencia.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para investigaciones forenses profundas, protección de propiedad intelectual y monitoreo de usuarios de alto riesgo en entornos regulados. |

Fortalezas | El análisis de comportamiento de "pérdida de terreno" proporciona alertas tempranas. La repetición de video ofrece evidencia contundente e innegable para la respuesta a incidentes. |

Limitaciones | La implementación puede ser compleja y requiere una planificación exhaustiva para lograr una cobertura completa. Los precios no son transparentes y están dirigidos a grandes empresas. |

Modelo de precios | Precios enfocados en empresas disponibles a través de ventas directas; no cotizan en bolsa. |

Sitio web: Amenaza interna de Forcepoint

5. Sistemas DTEX Interceptar

DTEX Systems InTERCEPT ofrece un enfoque centrado en el usuario para el riesgo interno, combinando capacidades de DLP de última generación, UEBA y monitorización de la actividad del usuario en una única plataforma ligera. Prioriza la detección proactiva de "pérdidas restantes" centrándose en indicadores de comportamiento que indican intención, en lugar de simplemente reaccionar ante infracciones de políticas. Esto permite a los equipos de seguridad intervenir con prontitud, antes de que un riesgo menor se convierta en un incidente grave, lo que la convierte en una de las herramientas de detección de amenazas internas más avanzadas del mercado.

La plataforma está diseñada con un fuerte énfasis en la privacidad de los empleados, utilizando seudonimización para tokenizar los datos de los usuarios durante el análisis. Esto garantiza que las investigaciones se centren en el contexto de las actividades de riesgo, no en las identidades personales, hasta que se valide una amenaza creíble. Su agente endpoint-light está diseñado para minimizar el impacto en el rendimiento, una preocupación común en las soluciones de monitorización de usuarios. DTEX también ofrece sus servicios expertos i³ para inteligencia de amenazas y búsqueda gestionada, que pueden reforzar las capacidades de seguridad interna de una organización.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Detección proactiva de exfiltración de datos, robo de IP y credenciales de usuario comprometidas a través de análisis de comportamiento. |

Fortalezas | El agente de endpoint ligero tiene un impacto mínimo en el rendimiento del sistema. Sólida arquitectura de privacidad por diseño con seudonimización de datos. |

Limitaciones | Requiere la presencia de un agente para una visibilidad completa, lo que puede ser un obstáculo en ciertos entornos. Dirigido principalmente a empresas medianas y grandes. |

Modelo de precios | Disponible solo con cotización. También disponible a través de AWS Marketplace para una contratación más ágil. |

Sitio web: DTEX Systems InTERCEPT

6. Code42 Incydr (Riesgo interno y DLP)

Code42 Incydr es una solución SaaS nativa de la nube, enfocada en la detección y respuesta ante la exfiltración de datos. A diferencia de plataformas más amplias, Incydr destaca en la monitorización del movimiento de archivos a destinos no confiables, como unidades de almacenamiento en la nube personales, dispositivos USB, correo electrónico y repositorios de código. Su rápida implementación, disponible a través de AWS Marketplace, la convierte en una opción atractiva para las organizaciones que buscan obtener rápidamente visibilidad sobre cómo se gestionan y comparten sus datos críticos.

La plataforma proporciona a los investigadores cronogramas contextuales que muestran con exactitud qué datos se perdieron, adónde fueron y quién fue el responsable. Un factor diferenciador clave es su complemento opcional "Instructor", que ofrece microvideos de aprendizaje a los usuarios en tiempo real para corregir comportamientos de riesgo, reforzando las políticas de seguridad sin medidas punitivas. Para quienes exploran soluciones multifacéticas contra el riesgo interno, resulta beneficioso comprender cómo herramientas como Code42 Incydr se integran con estrategias integrales de prevención de pérdida de datos . Su enfoque especializado y su edición gubernamental autorizada por FedRAMP la convierten en una opción destacada entre las herramientas de detección de amenazas internas.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Principalmente para detectar y prevenir la exfiltración de datos a través de vectores comunes como la nube, USB y el correo electrónico. |

Fortalezas | Implementación rápida en la nube y amplia cobertura de las principales vías de exfiltración. El complemento de coaching conductual ofrece un enfoque proactivo y educativo. |

Limitaciones | Las funciones más amplias de UEBA, más allá del traslado de archivos, podrían requerir herramientas adicionales. El precio público no está disponible. |

Modelo de precios | Suscripción por usuario. Disponible a través de AWS Marketplace, a menudo con ofertas privadas en lugar de precios de lista públicos. |

Sitio web: Code42 Incydr

7. Securonix UEBA / SIEM de defensa unificada

Securonix posiciona su SIEM de Defensa Unificada nativo en la nube como una herramienta clave para el análisis de seguridad a gran escala, con sus capacidades de Análisis del Comportamiento de Usuarios y Entidades (UEBA) a la vanguardia de la detección de amenazas internas. En lugar de simplemente recopilar registros, Securonix aplica aprendizaje automático avanzado basado en riesgos para analizar el comportamiento normal del usuario e identificar desviaciones peligrosas. Esto lo convierte en una sólida opción para las empresas que necesitan analizar grandes volúmenes de datos para encontrar indicadores sutiles de vulnerabilidad o actividad interna maliciosa.

La fortaleza de la plataforma reside en su contenido UEBA consolidado y sus flujos de trabajo de Detección, Investigación y Respuesta a Amenazas (TDIR) centrados en resultados. Su profunda integración con plataformas de datos como Snowflake permite análisis potentes a gran escala. Para las organizaciones que ya han invertido en el ecosistema de AWS, Securonix ofrece una contratación flexible a través de AWS Marketplace, con múltiples condiciones contractuales y opciones de oferta privada. Este enfoque flexible, combinado con su profundidad analítica, permite a las organizaciones realizar las evaluaciones proactivas de amenazas internas necesarias para anticiparse a los riesgos sofisticados.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para la búsqueda de amenazas a escala empresarial, la detección de cuentas comprometidas y la identificación de amenazas internas sofisticadas a través de análisis de comportamiento. |

Fortalezas | Análisis UEBA maduro y robusto, capaz de gestionar volúmenes masivos de datos. Opciones flexibles de adquisición e implementación a través de AWS Marketplace. |

Limitaciones | Como SIEM con todas las funciones, puede resultar demasiado complejo y costoso para organizaciones más pequeñas o equipos con un enfoque limitado en el riesgo interno. |

Modelo de precios | Precios enfocados en empresas. Disponible directamente o a través de AWS Marketplace con opciones de contrato de 12, 24 y 36 meses y complementos UEBA. |

Sitio web: Securonix Unified Defense SIEM

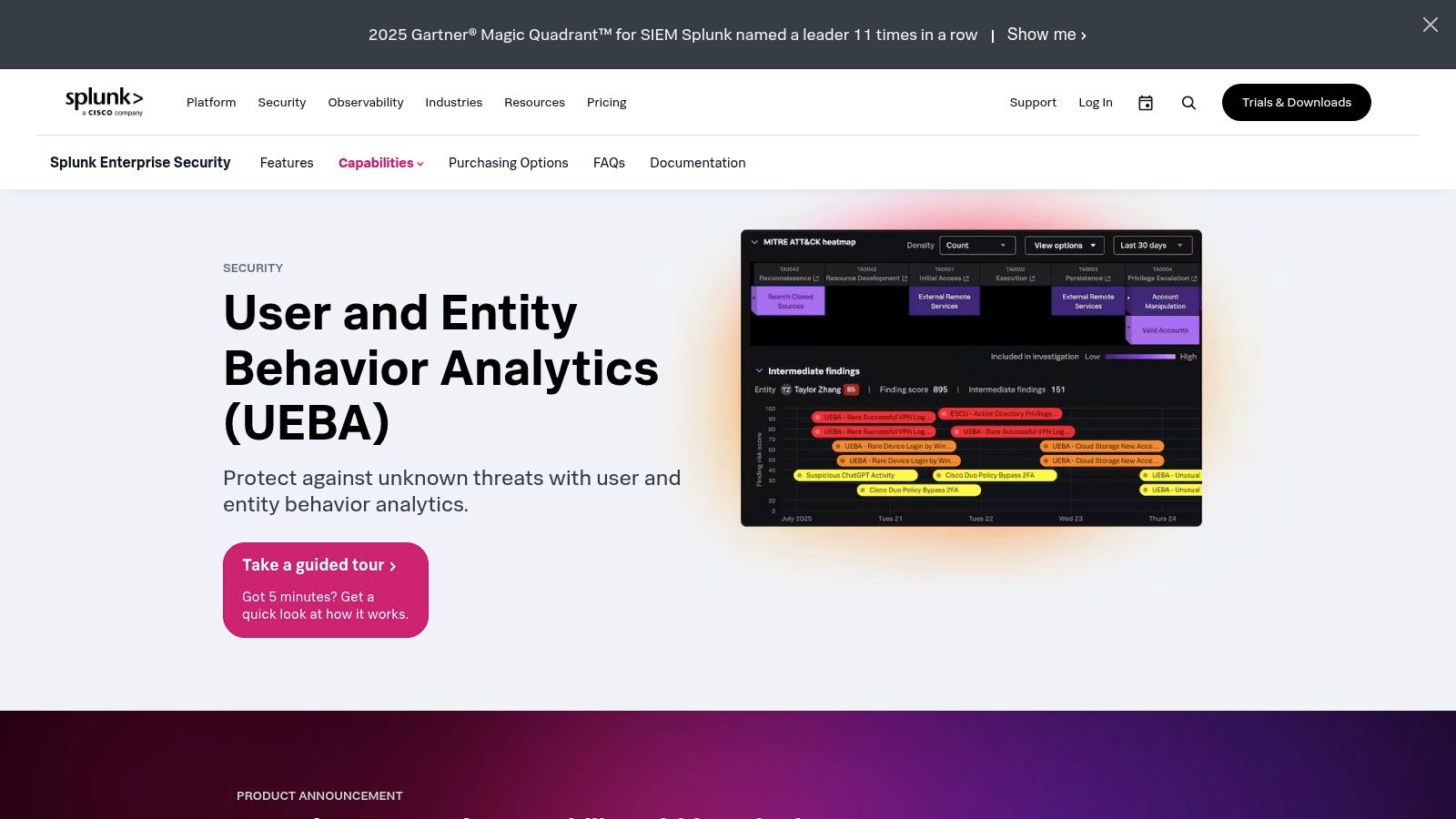

8. Splunk UEBA (nativo en Splunk Enterprise Security)

Para las organizaciones que ya utilizan Splunk para la gestión de información y eventos de seguridad (SIEM), las funciones nativas de Análisis del Comportamiento de Usuarios y Entidades (UEBA) de Splunk ofrecen una solución sencilla para detectar amenazas internas. Integrada directamente en Splunk Enterprise Security (ES), esta solución analiza los datos de las máquinas de todo el entorno de TI para establecer el comportamiento normal de usuarios y entidades. Al consolidar SIEM y UEBA, los equipos de seguridad pueden investigar actividades sospechosas, como accesos inusuales a datos o escalada de privilegios, desde una interfaz única y familiar.

Splunk UEBA destaca en la identificación de anomalías mediante la aplicación de modelos de aprendizaje automático a los flujos de datos existentes, eliminando así la necesidad de agentes de recopilación de datos independientes. Utiliza la puntuación de riesgo de entidades y el análisis de pares para contextualizar el comportamiento, destacando desviaciones que, de otro modo, podrían pasar desapercibidas. Esto la convierte en una de las herramientas de detección de amenazas internas más potentes para equipos que buscan enriquecer sus operaciones de seguridad con análisis de comportamiento avanzados. El marco extensible y la amplia biblioteca de aplicaciones de Splunkbase también permiten una personalización significativa para adaptarse a casos de uso organizacionales específicos.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para identificar credenciales comprometidas, abuso de usuarios privilegiados y exfiltración de datos aprovechando los datos SIEM existentes. |

Fortalezas | La integración profunda con Splunk ES consolida los flujos de trabajo y reduce la proliferación de herramientas. Aprovecha los datos existentes, simplificando la implementación para los clientes actuales. |

Limitaciones | Un uso eficaz requiere una amplia experiencia en Splunk para la optimización y la gestión de contenido. Los costes están vinculados a la ingesta de datos, que puede ser elevada. |

Modelo de precios | Requiere licencia de Splunk Enterprise Security. El precio suele basarse en el volumen de ingesta de datos o los recursos informáticos. |

9. Exabeam UEBA

Exabeam UEBA es una potente solución para organizaciones que buscan ampliar su SIEM existente o implementar una plataforma independiente centrada en el análisis de comportamiento. Destaca por establecer valores de referencia normales para la actividad de usuarios y dispositivos y, posteriormente, usar IA para detectar desviaciones riesgosas. Este enfoque cronológico ayuda a los analistas de seguridad a comprender rápidamente la secuencia de eventos que conducen a un posible incidente, lo que la convierte en una herramienta muy eficaz para detectar el abuso de credenciales y otras amenazas internas sofisticadas.

Lo que distingue a Exabeam es su énfasis en la experiencia de investigación. La plataforma automatiza la creación de "Cronologías Inteligentes", que integran las actividades relacionadas del usuario en una narrativa coherente, reduciendo significativamente el esfuerzo manual necesario para investigar las alertas. Este enfoque en el flujo de trabajo y la automatización optimiza el proceso desde la detección hasta la respuesta. Su flexibilidad permite integrarla en lagos de datos y SIEM existentes, proporcionando análisis de comportamiento avanzados sin necesidad de una renovación completa de la infraestructura, lo que la convierte en una opción versátil entre las herramientas de detección de amenazas internas.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para detectar abuso de credenciales, movimiento lateral y comportamiento anómalo al aumentar las capacidades de SIEM. |

Fortalezas | Flujo de trabajo de investigación sólido con cronogramas automatizados. Opciones de implementación flexibles como solución independiente o complementaria. |

Limitaciones | Requiere una importante integración de datos y un ajuste inicial para establecer líneas de base precisas y minimizar los falsos positivos. |

Modelo de precios | Precios basados en presupuestos para empresas. Los costos varían según el volumen de datos y el modelo de implementación. |

Sitio web: Exabeam UEBA

10. Riesgo interno de Netskope (parte de Netskope One)

Netskope ofrece un enfoque nativo de SASE para el riesgo interno, lo que lo convierte en una excelente opción para organizaciones que priorizan la prevención de la exfiltración de datos en aplicaciones en la nube, web y SaaS. Al integrar el Análisis del Comportamiento de Usuarios y Entidades (UEBA) con la protección de datos en línea y basada en API, va más allá de la simple detección y se convierte en una prevención activa. La solución asigna una puntuación de riesgo dinámica del Índice de Confianza del Usuario (UCI) a cada usuario, lo que permite políticas adaptativas que pueden bloquear acciones de riesgo en tiempo real.

La fortaleza de la plataforma reside en la consolidación de los controles de red, nube y datos dentro de Netskope One. Esta arquitectura unificada proporciona una visibilidad completa de las actividades de los usuarios, independientemente de su ubicación o dispositivo, lo cual es fundamental para las plantillas modernas y distribuidas. Para los equipos que buscan herramientas de detección de amenazas internas que también puedan aplicar políticas de prevención de pérdida de datos (DLP) de forma uniforme en todo el tráfico, Netskope ofrece una solución integrada y atractiva que reduce la complejidad y mejora la seguridad contra amenazas internas, tanto maliciosas como accidentales.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Principalmente para prevenir la exfiltración de datos de aplicaciones en la nube/SaaS y aplicar políticas de seguridad adaptativas. |

Fortalezas | Sólida consolidación de los controles de red, nube y datos en una sola plataforma. El Índice de Confianza del Usuario (UCI) permite una aplicación dinámica de políticas basada en riesgos. |

Limitaciones | El amplio alcance de SASE puede aumentar la amplitud de la implementación y la complejidad inicial del despliegue. Los precios no se publican y suelen venderse a través de canales directos. |

Modelo de precios | Precios empresariales personalizados. Requiere contacto directo con el equipo de ventas para solicitar un presupuesto. |

Sitio web: Riesgo interno de Netskope

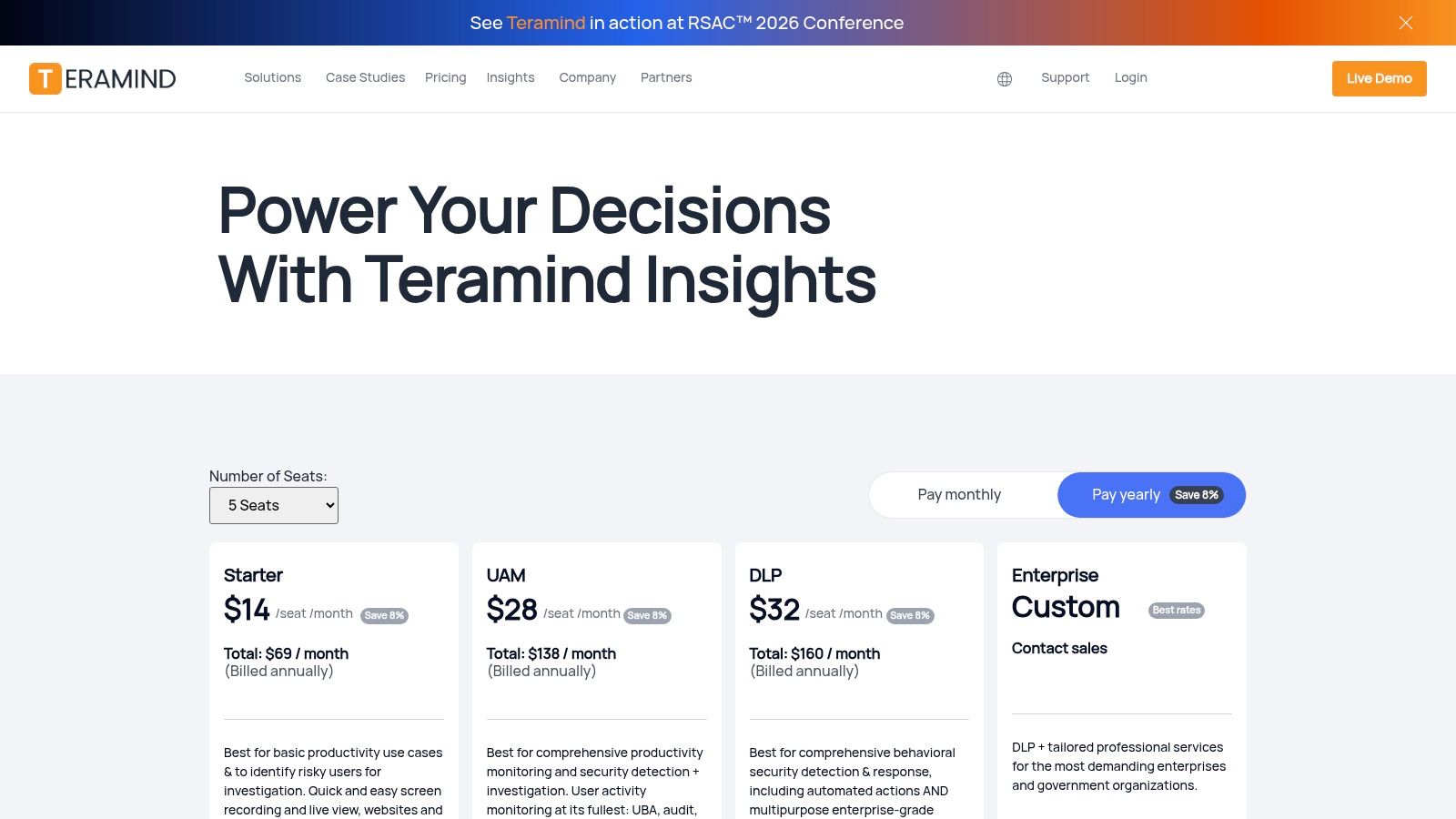

11. Teramind (UAM, DLP, amenazas internas)

Teramind es una solución de prestigio que combina la monitorización de la actividad del usuario (UAM), la prevención de pérdida de datos (DLP) y la detección de amenazas internas. Es especialmente popular entre pequeñas y medianas empresas que buscan visibilidad integral y pruebas forenses sin la complejidad de las plataformas empresariales. La plataforma destaca por capturar acciones detalladas del usuario, proporcionando a los equipos de seguridad pruebas de vídeo para sus investigaciones.

Lo que convierte a Teramind en una sólida opción entre las herramientas de detección de amenazas internas es su transparencia en precios y su flexibilidad de implementación, que ofrece opciones en la nube, locales y privadas. Este enfoque sencillo permite plazos de adquisición y prueba de concepto (PoC) más rápidos, una ventaja significativa para equipos con recursos limitados. Su potente motor de reglas puede detectar y bloquear automáticamente infracciones de políticas en tiempo real. Sin embargo, funciones como la grabación de pantalla y audio requieren una gobernanza rigurosa y una comunicación clara con los empleados para lograr un equilibrio entre seguridad y privacidad.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para investigaciones forenses, monitoreo de productividad y aplicación de políticas de manejo de datos en equipos más pequeños. |

Fortalezas | Los niveles de precios transparentes y publicados simplifican la contratación. Captura de evidencia forense de alta calidad, incluyendo reproducción de video. |

Limitaciones | Las capacidades de monitoreo intrusivo requieren una gestión rigurosa de la privacidad y la ética. Las funciones avanzadas suelen estar limitadas a niveles de mayor costo. |

Modelo de precios | Modelo de suscripción por niveles basado en características y tipo de implementación (nube o local). Los precios se publican públicamente. |

Sitio web: Planes de precios de Teramind

12. Syteca (anteriormente Ekran System)

Syteca ofrece una robusta plataforma de gestión de riesgos internos que combina la monitorización exhaustiva de la actividad del usuario (UAM) con funciones de gestión de acceso privilegiado (PAM). Rebautizada como Ekran System, proporciona visibilidad granular de las acciones del usuario mediante grabaciones detalladas de sesiones y pantallas, creando un registro de auditoría completo para las investigaciones. Esto la convierte en una excelente opción para organizaciones que necesitan monitorizar usuarios de alto riesgo, servidores críticos y proveedores externos con una única solución integrada.

La fortaleza de la plataforma reside en su capacidad no solo para detectar comportamientos de riesgo, sino también para prevenirlos. Incluye controles de identidad y acceso, como la autenticación multifactor y las contraseñas de un solo uso, además de funciones de monitorización. Cuando su motor de análisis de comportamiento detecta una desviación de la actividad normal, puede generar alertas en tiempo real o incluso bloquear automáticamente la sesión sospechosa. Esta doble funcionalidad resulta atractiva para los equipos de seguridad que buscan consolidar sus herramientas de detección de amenazas internas con controles de gobernanza de acceso, simplificando así su conjunto de tecnologías.

Diferenciadores clave y consideraciones

Característica | Análisis |

|---|---|

Enfoque en casos de uso | Ideal para monitorear la actividad de usuarios privilegiados, auditar el acceso de terceros e investigar incidentes de seguridad con evidencia de video. |

Fortalezas | Combina controles UAM y PAM en una sola suite, ofreciendo tanto monitoreo como prevención. Las grabaciones detalladas de las sesiones proporcionan registros de auditoría irrefutables. |

Limitaciones | El reciente cambio de marca de Ekran System podría generar cierta confusión inicial durante la investigación. Los precios no son transparentes y requieren una cotización directa. |

Modelo de precios | Varía según la edición y el número de endpoints monitoreados. Hay una versión de prueba gratuita y un portal de demostración para probar la plataforma. |

Sitio web: Syteca

Las 12 mejores herramientas para detectar amenazas internas: comparación de funciones

Solución | Enfoque central | Privacidad y cumplimiento / Calidad (★) | Público objetivo (👥) | USP y precios (✨ / 💰) |

|---|---|---|---|---|

Software de comandante lógico Ltd. 🏆 | Plataforma unificada basada en IA que prioriza la privacidad (E-Commander + Risk-HR, EmoRisk, SafeSpeak) para señales tempranas y sin prejuicios | ★★★★☆ · Alineación GDPR/EPPA/CPRA/ISO incorporada | 👥 RR.HH., Cumplimiento, Seguridad, Legal, Riesgo, Auditoría Interna; PYMES→Gobierno | ✨ Ético por diseño, sin vigilancia; TTV rápido · 💰 Prueba gratuita (sin tarjeta de crédito); contactar con ventas |

Gestión de riesgos de Microsoft Purview | Agregación de señales nativas de M365, plantillas de políticas y gestión de casos integrada. | ★★★☆☆ · Seudonimización y controles de privacidad | 👥 Clientes de Microsoft 365, empresas | ✨ Integración nativa con M365; 💰 Complejidad de pago por uso/DSPU |

Amenaza interna de Proofpoint | Metadatos centrados en el punto final + evidencia visual opcional; integración con DLP | ★★★☆☆ · Controles de privacidad y enmascaramiento | 👥 Equipos de RR.HH./legales que necesitan análisis forense de endpoints | ✨ Evidencia de punto final enriquecida; 💰 Basado en cotizaciones; prueba gratuita |

Amenaza interna de Forcepoint | Monitoreo profundo de la actividad del usuario, análisis del comportamiento y puntuación de riesgos | ★★★★☆ · Enfoque en el cumplimiento empresarial/gubernamental | 👥 Grandes empresas, gobierno | ✨ Análisis de "restos de pérdidas", velocidad de triaje; 💰 Cotizaciones empresariales |

Sistemas DTEX InTERCEPT | Telemetría ligera de puntos finales + UEBA, tokenización/seudonimización | ★★★★☆ · Fuerte énfasis en la seudonimización | Empresas medianas y grandes que buscan telemetría de puntos finales de bajo impacto | ✨ TTV rápido, bajo impacto en el rendimiento; 💰 Cotización; AWS Marketplace |

Código 42 Incydr | DLP nativa de la nube/riesgo interno centrado en la exfiltración de archivos (nube, USB, correo electrónico) | ★★★☆☆ · Edición FedRAMP Gov disponible | 👥 Equipos que priorizan la prevención de la exfiltración de datos | ✨ Implementación rápida, complemento de coaching conductual; 💰 Ofertas privadas / mercado |

Securonix UEBA/SIEM | SIEM en la nube con UEBA avanzado y detecciones basadas en riesgos a escala | ★★★★☆ · Análisis maduros y controles empresariales | 👥 Grandes empresas que necesitan análisis a escala SIEM | ✨ Contenido UEBA escalable; 💰 Precios y incorporación significativos |

Splunk UEBA (ES) | Puntuación de riesgo de entidades, análisis de pares y detección de anomalías dentro de Splunk ES | ★★★☆☆ · La calidad depende de la licencia/datos de ES | 👥 Clientes de Splunk, equipos SOC e IR | ✨ Consolida SIEM+UEBA; 💰 Licencia ES + costos de ingestión |

Exabeam UEBA | Líneas de base, cronogramas inteligentes automatizados y manuales de investigación | ★★★★☆ · Fuerte investigación UX y automatización | Operaciones de seguridad, empresas que necesitan automatización de investigaciones | ✨ Cronogramas y manuales automatizados; 💰 Basado en cotizaciones |

Riesgo interno de Netskope | DLP en línea/API nativo de SASE + UEBA con política adaptativa y puntuación UCI | ★★★☆☆ · Fuertes controles de nube/SaaS | 👥 Organizaciones que priorizan la nube y empresas con un alto componente SaaS | ✨ Política adaptativa y puntuación UCI; 💰 Venta directa (cotización) |

Teramind (UAM, DLP) | UAM + DLP con captura de pantalla/audio, OCR, opciones de pulsaciones de teclas | ★★☆☆☆ · Captura intrusiva: riesgo para la privacidad si está mal configurada | 👥 PYMES/mercados intermedios que necesitan visibilidad total | ✨ Niveles de precios publicados, PoC rápido; 💰 Niveles publicados transparentes |

Syteca (anteriormente Ekran) | Grabación de sesión/pantalla + controles de acceso privilegiado y análisis | ★★★☆☆ · Mezcla UAM+PAM; se notó el cambio de marca | 👥 Equipos que necesitan UAM + controles de sesión privilegiados | ✨ Capacidades combinadas UAM/PAM; 💰 Basado en cotizaciones; demostración/prueba gratuita |

Tomar la decisión correcta: de la detección a la prevención digna

Explorar el panorama de herramientas de detección de amenazas internas puede ser una tarea ardua. Esta guía detalla una gama de soluciones, desde las amplias capacidades de plataformas SIEM y UEBA como Securonix y Splunk hasta la monitorización de la actividad del usuario de Teramind y el enfoque centrado en los datos de Code42 Incydr. Cada herramienta ofrece una perspectiva única para visualizar y gestionar los riesgos internos, pero seleccionar la adecuada requiere un enfoque estratégico y meditado que va mucho más allá de una simple comparación de características.

La conclusión principal es que los programas de gestión de riesgos internos más eficaces no se basan únicamente en la vigilancia. Se basan en la confianza, una política clara y un compromiso con la dignidad de los empleados. El objetivo final no es solo detectar a los actores maliciosos, sino crear una cultura de seguridad que prevenga los incidentes. Esto requiere un cambio fundamental de mentalidad, pasando de las medidas reactivas y punitivas a intervenciones proactivas, preventivas y de apoyo.

Consideraciones clave para su decisión final

Al evaluar las opciones presentadas, desde plataformas integrales como Microsoft Purview hasta herramientas especializadas como DTEX InTERCEPT, considere cómo cada una se alinea con el contexto específico de su organización. La mejor herramienta de detección de amenazas internas para una institución financiera altamente regulada será diferente a la de una startup tecnológica de rápido crecimiento. Su proceso de toma de decisiones debe ser un esfuerzo colaborativo que involucre a los departamentos de Seguridad, TI, RR. HH. y Legal para garantizar que se tengan en cuenta todas las perspectivas.

Antes de comprometerse con una solución, plantéese estas preguntas fundamentales:

¿Cuál es nuestro principal riesgo? ¿ Nos preocupan más las filtraciones accidentales de datos, el robo malicioso de datos o los problemas de seguridad en el trabajo? Adapte su elección de herramientas a sus casos de uso prioritarios.

¿Cómo afectará esto a nuestra cultura? ¿ La herramienta elegida fomentará una sensación de seguridad o de vigilancia constante? Las soluciones que se centran en datos anónimos y alertas basadas en políticas suelen ser más eficaces para mantener la confianza.

¿Cuáles son nuestras necesidades de integración? ¿ Qué tan bien se integrará la herramienta con nuestra infraestructura de seguridad actual, como nuestros sistemas SIEM, SOAR y de información de RR. HH.? Una integración fluida es clave para la eficiencia operativa.

¿Podemos gestionar la sobrecarga operativa? Considere los recursos necesarios para gestionar alertas, realizar investigaciones y mantener el sistema. Un alto volumen de falsos positivos puede saturar rápidamente a un equipo de seguridad.

El cambio hacia una prevención proactiva y ética

Las soluciones más vanguardistas en este ámbito son aquellas que reconocen el factor humano como la base del riesgo interno. Comprenden que la mayoría de los incidentes no se originan por malas intenciones, sino por factores como el estrés, la desconexión o un simple error. Es aquí donde una nueva generación de herramientas, ejemplificada por E-Commander de Logical Commander, está redefiniendo el mercado.

En lugar de la monitorización invasiva y el análisis retrospectivo, estas plataformas se centran en capturar señales imparciales que preservan la privacidad. Proporcionan a los gerentes el contexto necesario para intervenir de forma proactiva y de apoyo, mucho antes de que se materialice un incidente de seguridad. Este enfoque no solo detecta amenazas, sino que ayuda a construir una organización más resiliente y solidaria. Transforma el rol de seguridad, de un ejecutor a un aliado en el bienestar de los empleados y la excelencia operativa.

Elegir su herramienta de detección de amenazas internas es un momento decisivo para la seguridad y la cultura de su organización. Al priorizar soluciones eficaces, éticas y alineadas con los valores de su empresa, puede construir una defensa sólida que proteja sus activos y respete a su personal. La estrategia correcta convertirá una vulnerabilidad crítica en una fuente de fortaleza y confianza organizacional.

¿Listo para ir más allá de la vigilancia tradicional y adoptar un enfoque proactivo que prioriza la privacidad ante el riesgo interno? Descubra cómo Logical Commander Software Ltd. proporciona las herramientas para mitigar riesgos mediante señales imparciales, lo que permite a su equipo actuar de forma preventiva y con dignidad. Conozca más sobre nuestra innovadora plataforma E-Commander.

%20(2)_edited.png)