Software de detección de amenazas internas: una explicación práctica

- Marketing Team

- 22 dic 2025

- 17 Min. de lectura

El software de detección de amenazas internas es, en esencia, una herramienta de seguridad especializada diseñada para supervisar el entorno digital de una organización desde dentro. Está diseñado para detectar y señalar comportamientos que no se ajustan a los patrones habituales de sus empleados, contratistas y socios, quienes ya tienen acceso legítimo a la información confidencial. Su función principal es proteger su información más confidencial del uso indebido o el robo por parte de personas de confianza.

Entendiendo sus puntos ciegos de seguridad interna

Piense en la seguridad de su empresa como una fortaleza medieval. Ha invertido una fortuna en muros altos (cortafuegos) y guardianes perspicaces (software antivirus) para mantener a raya a los invasores. Pero ¿qué ocurre cuando la amenaza no asalta las puertas? ¿Y si se trata de un caballero de confianza que ya está tras las murallas?

Aquí es precisamente donde entra en juego el software de detección de amenazas internas . Es el equipo de la torre de vigilancia, quienes conocen el ritmo diario de todo el castillo. Saben qué herreros deben estar en la armería, qué escribas manejan los pergaminos reales y sus horarios habituales.

Al establecer esta línea base de actividad cotidiana, el software puede detectar al instante si algo va mal, como un guardia que intenta colarse en la tesorería real en plena noche. Es esta profunda comprensión del contexto lo que lo distingue de las herramientas que solo vigilan el perímetro.

Y no se equivoquen, este no es un problema teórico. Las amenazas internas, ya sean maliciosas o simples errores, son un importante factor desencadenante de brechas de seguridad. De hecho, estudios demuestran que son responsables de hasta el 34 % de todos los incidentes en los principales mercados. La creciente concienciación sobre esta vulnerabilidad explica por qué el mercado global de protección contra amenazas internas alcanzó los 3810 millones de dólares en 2022 y sigue creciendo rápidamente. Puede explorar el análisis completo del mercado sobre las tendencias de las amenazas internas para comprender realmente la magnitud de este desafío.

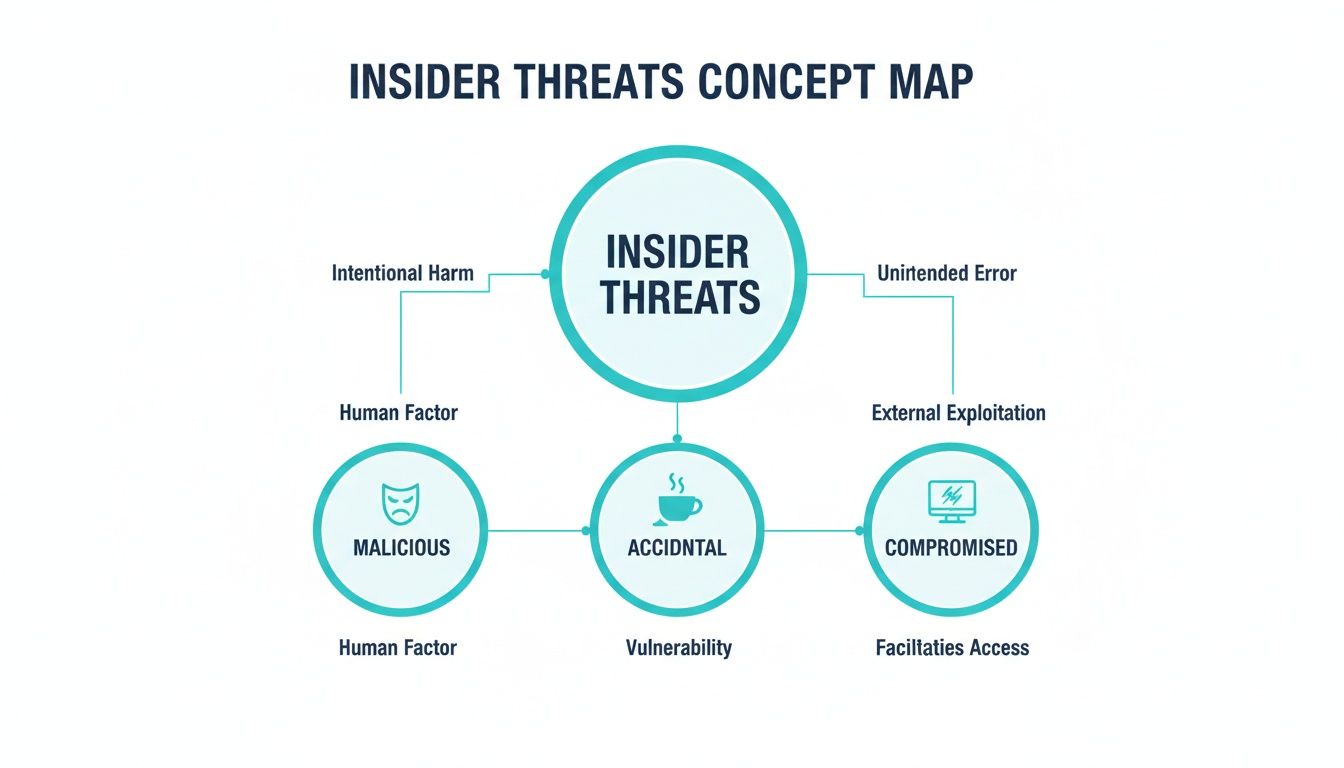

Las tres caras del riesgo interno

Las amenazas internas no son un todo; se presentan en diferentes formas. Cada una se motiva por circunstancias y motivaciones completamente diferentes. Controlarlas es el primer paso real para construir una defensa eficaz.

A continuación le presentamos un breve resumen que le ayudará a distinguir entre los diferentes tipos de amenazas internas que podría enfrentar.

Tipo de amenaza | Conductor principal | Ejemplo de escenario |

|---|---|---|

El informante malicioso | Daño intencional (venganza, ganancia financiera, espionaje) | Un desarrollador descontento que acaba de ser despedido descarga un código fuente propietario para venderlo a un competidor que está a punto de retirarse. |

El filtrador accidental | Error involuntario (descuido, falta de entrenamiento) | Un empleado de Recursos Humanos bien intencionado envía accidentalmente por correo electrónico una hoja de cálculo con el salario de cada empleado a toda la empresa en lugar de solo al equipo de finanzas. |

El usuario comprometido | Ataque externo (credenciales robadas, phishing) | Un ciberdelincuente roba los datos de acceso de un contador a través de una estafa de phishing y luego utiliza su acceso para transferir fondos a una cuenta en el extranjero. |

Si bien es fácil centrarse en el drama de un infiltrado malintencionado, el gran volumen de incidentes accidentales y comprometidos los convierte en un problema igualmente urgente para cualquier organización moderna.

Desglosándolo más a fondo, así es como se ve cada tipo en el mundo real:

El infiltrado malicioso: Este es el villano clásico: un empleado o contratista descontento que abusa de su acceso a propósito. Podría buscar venganza, obtener beneficios económicos personales o incluso participar en espionaje corporativo. Piense en alguien que roba propiedad intelectual para venderla o sabotea deliberadamente un sistema crítico por despecho.

El Filtrador Accidental: Este es el empleado bienintencionado pero descuidado. No busca causar daño, pero sus acciones aun así provocan una filtración de datos. Podría enviar accidentalmente una lista confidencial de clientes a la persona equivocada, perder una computadora portátil de la empresa o hacer clic en un enlace de phishing que libera malware.

El usuario comprometido: Esta persona es un peón involuntario en el juego de otra persona. Un atacante externo ha robado sus credenciales y ahora se hace pasar por un empleado legítimo. Desde la perspectiva del sistema, sus acciones iniciales parecen completamente normales, lo que le permite moverse por la red sin ser detectado para robar datos o aumentar sus privilegios.

El mayor peligro suele ser el inesperado. Si bien las personas malintencionadas internas causan daños directos, el gran volumen de incidentes accidentales y comprometidos los convierte en una preocupación igualmente acuciante para las organizaciones modernas.

Cómo funciona el software de detección moderno

Piense en el software moderno de detección de amenazas internas como un sistema de prevención de fraude con tarjetas de crédito. Su banco conoce sus hábitos de gasto habituales: dónde compra, cuánto gasta y cuándo. Si aparece repentinamente un cargo extraño de otro país, lo detectan al instante.

Estas plataformas de seguridad hacen lo mismo, pero para la actividad digital. Aprenden el ritmo normal de una jornada laboral, rastreando quién accede a qué archivos, cuándo se envían correos electrónicos y qué aplicaciones usan los usuarios.

En el corazón de estos sistemas se encuentra el Análisis del Comportamiento de Usuarios y Entidades (UEBA) . Se trata de un enfoque sofisticado que crea una línea base de comportamiento normal para cada individuo y grupo, que se convierte en el punto de referencia para detectar anomalías peligrosas.

Enfoques de detección de claves

Cuando las acciones de alguien se desvían de su línea base personal —como un gerente de recursos humanos que intenta descargar registros contables confidenciales por primera vez—, los algoritmos de aprendizaje automático detectan el evento de inmediato. Esto es mucho más eficaz que los métodos tradicionales que solo buscaban palabras clave, lo que a menudo generaba una avalancha de falsas alarmas.

UEBA utiliza modelos estadísticos para distinguir entre un pequeño cambio en la rutina y una amenaza real. Analiza el tráfico de red para detectar transferencias de datos inusuales y monitoriza el acceso a archivos para detectar descargas irregulares o copias de carpetas confidenciales.

Así es como se desglosa:

Behavior Analytics observa constantemente las acciones de los usuarios para crear una imagen confiable de lo que es normal.

El modelado estadístico ajusta automáticamente los umbrales de riesgo a medida que los flujos de trabajo y los comportamientos evolucionan naturalmente.

El aprendizaje automático se vuelve más inteligente con el tiempo y perfecciona los puntajes de riesgo basándose en datos de incidentes pasados.

La puntuación de riesgo asigna un valor numérico a cada evento marcado, lo que ayuda a los equipos de seguridad a priorizar primero las alertas más graves.

Muchas de las técnicas avanzadas utilizadas aquí también son poderosas para abordar otros desafíos de seguridad, como el uso de algoritmos para la detección de fraudes mediante IA .

En el momento en que un comportamiento se desvía demasiado de la norma, los equipos de seguridad reciben una alerta en tiempo real. Esto cambia la postura de seguridad de reactiva a proactiva, brindando a los equipos la oportunidad de detener una amenaza antes de que se produzca un daño real.

¿Quieres profundizar en cómo estos modelos aprenden y mejoran su precisión? Consulta nuestra guía sobre plataformas de análisis del comportamiento .

Visualización de los tipos de amenazas internas

Es importante recordar que no todas las amenazas internas son iguales. Este mapa las divide en tres categorías principales: maliciosas, accidentales y comprometidas. Cada una tiene diferentes motivaciones y, por lo tanto, requiere señales distintas para detectarlas eficazmente.

Esta distinción es crucial. Las señales de un empleado descontento que roba datos intencionalmente son muy diferentes a las de un empleado que hace clic accidentalmente en un enlace de phishing. Es necesario un sistema de detección inteligente para detectar ambos.

Navegando por la privacidad y generando confianza

Al implementar cualquier tipo de software de monitoreo, surge de inmediato una pregunta crucial: ¿cómo proteger la empresa sin que los empleados se sientan constantemente vigilados? La línea entre seguridad y vigilancia puede parecer muy fina. Si la cruza, se arriesga a crear una cultura de sospecha que mina la moral y, de hecho, reduce la seguridad.

La única manera de lograrlo es construir su estrategia de riesgo interno sobre una base de transparencia, ética y un profundo respeto por la privacidad.

Esto no es solo un problema de bienestar social; es un campo minado legal. Regulaciones como el RGPD en Europa y la CCPA en California tienen normas increíblemente estrictas sobre cómo recopilar y procesar datos de empleados. Un solo paso en falso puede acarrear multas enormes y un desastre de relaciones públicas, lo que convierte el cumplimiento normativo en una parte innegociable del plan.

Diferenciando seguridad de vigilancia

Seamos claros: el objetivo del software moderno de detección de amenazas internas no es espiar a las personas, sino proteger los datos confidenciales de la empresa comprendiendo cómo se utilizan.

Imagínatelo como un guardia de seguridad en un museo. Su trabajo no es escuchar las conversaciones privadas de cada visitante. Su trabajo es proteger las obras de arte invaluables. Solo prestan atención cuando alguien se acerca demasiado a una pintura o intenta entrar en una zona restringida. Se centran en la interacción con el objeto, no en la persona.

Ese es exactamente el principio detrás de un programa ético: cambia el enfoque del monitoreo de personas al monitoreo de datos.

Herramientas de vigilancia (a la antigua usanza): Estas herramientas suelen utilizar el registro de pulsaciones de teclas, la grabación de pantalla o el análisis de correo electrónico. Este enfoque es increíblemente intrusivo, captura una gran cantidad de información personal y hace que los empleados se sientan como si el Gran Hermano estuviera siempre vigilando.

Herramientas de diseño ético (el nuevo estándar): Estas plataformas se centran en los metadatos y el contexto. Rastrean qué cuenta de usuario accedió a un archivo confidencial, cuándo lo hizo y desde dónde , sin siquiera leer el contenido de sus mensajes personales. Obtienes las señales de seguridad que necesitas sin comprometer la privacidad.

Adoptar una herramienta ética por diseño alinea sus objetivos de seguridad con una cultura de confianza. Para profundizar en los detalles legales, es fundamental comprender las consideraciones de privacidad antes de implementar cualquier sistema.

Generar confianza a través de la transparencia

Los programas de gestión de riesgos internos más eficaces son aquellos que los empleados realmente comprenden y apoyan. El secretismo solo genera miedo y resentimiento. La transparencia, en cambio, crea un sentido de responsabilidad compartida para mantener la seguridad de la organización.

Fomentar una cultura de confianza no es solo una ventaja, sino una poderosa medida de seguridad en sí misma. Cuando los empleados se sienten respetados y se consideran colaboradores en la protección de la organización, es más probable que sigan los protocolos de seguridad y reporten actividades sospechosas.

Sus políticas de uso deben estar redactadas en un lenguaje sencillo, sin jerga legal. Todos los empleados deben saber exactamente qué se monitorea, por qué se monitorea y cómo se utilizan esos datos para proteger tanto a la empresa como a sus propios empleos. Esta claridad elimina la ambigüedad y demuestra respeto a sus empleados.

Para explorar este tema más a fondo, puede encontrar información valiosa sobre cómo detectar amenazas internas con IA ética , que destaca un modelo centrado en la prevención.

En definitiva, un programa bien diseñado demuestra que la seguridad y la privacidad no son enemigas. Al elegir las herramientas adecuadas y comunicarse con total honestidad, puede crear un sistema increíblemente eficaz para prevenir riesgos y profundamente respetuoso con quienes hacen funcionar su negocio.

Cómo elegir el software adecuado

Elegir el software adecuado para la detección de amenazas internas parece una decisión crucial, porque lo es. No solo está comprando una herramienta; está incorporando una nueva capacidad para proteger las joyas de la corona de su empresa. Con un mercado repleto de proveedores que afirman tener la solución mágica, necesita una forma clara y metódica de distinguirse del resto y encontrar lo que realmente funciona para su negocio.

El primer paso es ir más allá de los paneles llamativos y llegar al meollo del asunto: el motor de detección. ¿Qué tan inteligentes son sus análisis de comportamiento? Una solución verdaderamente eficaz va mucho más allá de las reglas simples y rígidas. Utiliza el aprendizaje automático para crear una base dinámica y dinámica de lo que es normal para cada usuario, que es la única manera de detectar los cambios sutiles en el comportamiento que indican una amenaza real, en lugar de simplemente inundar a su equipo de seguridad con falsas alarmas.

Defina sus requisitos básicos

Antes incluso de aceptar una demostración con un proveedor, necesita tener una idea clara de lo que realmente necesita que haga el software. Un conjunto sólido de requisitos será su guía, asegurándose de elegir una plataforma que resuelva sus problemas reales, no solo una que se vea bien en una presentación.

Comencemos por plantearnos algunas preguntas fundamentales:

¿Qué intentamos proteger realmente? ¿Su propiedad intelectual, la información personal identificable de sus clientes o sus datos financieros críticos? Saber qué es lo más importante determina el nivel de escrutinio necesario.

¿Qué ya tenemos en nuestra pila de seguridad? La herramienta adecuada debe ser compatible con sus sistemas existentes, como sus plataformas SIEM o de Gestión de Identidad y Acceso (IAM). Una integración fluida crea una defensa unificada, no un silo de datos más.

¿Dónde se instalará? ¿ Necesita una solución local para un control total, una plataforma en la nube para mayor flexibilidad o un modelo híbrido que le ofrezca ambas?

Responder estas preguntas con sinceridad le ayudará a crear una lista de proveedores realmente adecuados. Para obtener un marco más detallado, puede consultar nuestra guía completa sobre gestión de riesgos internos .

Comparar diferentes enfoques de detección

No todas las plataformas de amenazas internas son iguales. Todo lo contrario. Comprender las profundas diferencias filosóficas y técnicas entre ellas es clave para tomar una decisión que se ajuste a los valores de su empresa, especialmente en lo que respecta a la privacidad de los empleados.

El mercado de estas herramientas está en rápida expansión. Los analistas predicen que el mercado de software de gestión de amenazas internas alcanzará los 2500 millones de dólares en 2025 y alcanzará los 8000 millones de dólares en 2033. Este crecimiento está impulsado por las plataformas en la nube y el análisis de IA, que afirman predecir comportamientos de riesgo con una precisión del 85-90 % . Puede leer más sobre estas proyecciones de mercado y las tendencias tecnológicas para familiarizarse con el panorama.

Para ayudarle a entenderlo todo, echemos un vistazo a los principales métodos de detección que encontrará.

Comparación de enfoques de detección de amenazas internas

La forma en que una plataforma identifica las amenazas dice mucho sobre su filosofía. Algunas se construyen como torres de vigilancia digitales, mientras que otras se centran en la protección de los datos. Esta tabla desglosa las principales diferencias para que pueda ver qué se ajusta a la tolerancia al riesgo y la cultura de su organización.

Enfoque de detección | Enfoque principal | Ventajas | Contras | Mejor para |

|---|---|---|---|---|

DLP tradicional | Datos en movimiento/en reposo | Excelente para evitar que patrones de datos conocidos (como números de tarjetas de crédito) salgan de la red. | Carece de contexto de usuario, desencadena toneladas de falsos positivos y puede ser frustrantemente rígido. | Organizaciones con datos altamente estructurados y necesidades estrictas de cumplimiento. |

UEBA (Vigilancia) | Monitoreo de la actividad del usuario | Potente para detectar comportamientos anómalos mediante el seguimiento de casi todo lo que hace un usuario. | Puede resultar invasivo, erosionar la confianza de los empleados y plantear importantes señales de alerta sobre la privacidad. | Entornos donde la monitorización profunda del usuario es un requisito de seguridad no negociable. |

Ético por diseño | Interacción de datos y políticas | Protege datos sin vigilancia personal; diseñado para cumplir con las leyes de privacidad como GDPR. | Requiere una definición de política clara desde el principio; se centra en la prevención en lugar de la reacción pura. | Empresas que quieren construir una cultura de confianza y al mismo tiempo prevenir la pérdida de datos. |

En última instancia, el objetivo es elegir un método que no sólo proteja sus activos, sino que también refuerce el tipo de entorno de trabajo que desea fomentar.

La mejor opción no siempre es la que ofrece más funciones. Es la que reduce con mayor eficacia tus riesgos específicos y, al mismo tiempo, refuerza la cultura de confianza que deseas construir.

Haga las preguntas difíciles a los proveedores

Una vez que tenga una lista de candidatos seleccionados, es hora de poner a los proveedores en el punto de mira. Su objetivo es comprender no solo qué hace el software, sino también cómo lo hace. Las respuestas de un proveedor sobre sus métodos de recopilación de datos y su marco ético le dirán todo lo que necesita saber.

Prepare una lista de preguntas específicas para cada demostración. Asegúrese de incluir lo siguiente:

¿Qué datos específicos recopilan y dónde se almacenan?

¿Cómo distingue su plataforma entre un error accidental y una intención maliciosa?

¿Puede mostrarme exactamente cómo su sistema nos ayuda a cumplir con GDPR, CCPA y otras leyes de privacidad?

¿Cuál es la tasa típica de falsos positivos y qué herramientas nos proporcionan para ayudarnos a reducirla?

Elegir su software de detección de amenazas internas es una decisión crucial que definirá su estrategia de seguridad durante años. Al centrarse en sus necesidades principales, comparar las diferentes metodologías y hacer preguntas directas, puede encontrar un socio que proteja sus activos y respete a su personal.

Mejores prácticas para una implementación exitosa

Adquirir software de detección de amenazas internas es un gran paso, pero es solo el primero. El verdadero valor no reside en el software en sí, sino en la solidez del programa que se construye a partir de él. Una implementación exitosa se trata menos de pulsar un botón y más de integrar una nueva capacidad en la cultura y las operaciones de seguridad de su organización.

Esto requiere un enfoque estratégico, centrado en las personas, que convierta una herramienta técnica en una responsabilidad compartida. Sin un plan claro, incluso el software más avanzado fracasará, lo que generará confusión, mala adopción y amenazas desatendidas. Una implementación exitosa es un proceso deliberado diseñado para generar impulso, demostrar valor y generar confianza desde el primer día.

Obtenga la aceptación ejecutiva y forme un equipo multifuncional

Antes de siquiera pensar en instalar un solo agente, su primer paso es obtener un apoyo incondicional desde la alta dirección. No se trata solo de conseguir la aprobación del presupuesto. Necesita un líder en la alta dirección que pueda difundir la importancia del programa desde el más alto nivel. Ese tipo de respaldo envía una señal clara: gestionar el riesgo interno es una prioridad fundamental para el negocio, no un proyecto de TI más.

Con ese apoyo asegurado, es hora de formar tu equipo. El riesgo interno no es un problema que se pueda resolver desde un silo de seguridad. Para tener éxito, necesitas una coalición de líderes que aporten diferentes perspectivas y autoridad.

Su equipo de implementación principal debe tener un asiento para representantes de:

Recursos Humanos para asegurarse de que el programa se alinee con las políticas de los empleados y ayude a fomentar una cultura laboral positiva.

Legal y Cumplimiento para navegar por el laberinto de las leyes de privacidad y garantizar que cada acción sea ética y legalmente defendible.

TI y seguridad para gestionar la implementación técnica, las integraciones y la gestión diaria de las alertas.

Líderes de departamentos de áreas de alto riesgo como finanzas o I+D, que pueden proporcionar el contexto operativo crucial que convierte los datos en información.

Esta estructura colaborativa garantiza que las decisiones sean equilibradas, las políticas sean prácticas y el programa se construya sobre una base de propiedad compartida.

Desarrollar manuales claros de respuesta a incidentes

Una alerta de su nuevo software es solo una señal. Lo que realmente importa es lo que haga a continuación. Sin un plan claro y documentado, los equipos de seguridad pueden tener problemas, lo que puede provocar respuestas inconsistentes, pérdida de pruebas o incluso errores legales. Los manuales de respuesta a incidentes son sus guías para convertir una alerta digital en una investigación decisiva y estructurada.

Estos manuales deben describir los pasos exactos para los diferentes tipos de alertas, desde la exposición accidental de datos hasta la sospecha de actividad maliciosa. Responden a las preguntas difíciles antes de que se produzca una crisis: ¿A quién se notifica? ¿Cuál es el protocolo para preservar las pruebas? ¿En qué momento se debe involucrar a Recursos Humanos o al departamento legal?

Un manual de estrategias bien definido elimina las conjeturas cuando la presión aumenta. Garantiza que cada incidente se gestione de forma coherente y justa, protegiendo así los derechos de la organización y de los empleados. Es lo que convierte el caos potencial en un proceso controlado.

Comience con una implementación por fases

Intentar implementar el software en toda la organización a la vez es una receta para el desastre. Una implementación gradual, comenzando con un grupo piloto más pequeño, es una estrategia mucho más inteligente. Este enfoque permite resolver cualquier problema técnico, ajustar la configuración de alertas y recopilar información real en un entorno controlado.

Comience con un solo departamento que gestione datos confidenciales o tenga un perfil de riesgo más alto. Esta implementación enfocada le ayudará a obtener resultados iniciales y a crear un caso práctico sólido para el resto de la empresa. El éxito en la fase piloto genera impulso, lo que facilita la obtención de una mayor aceptación para la implementación completa.

Finalmente, recuerde que la capacitación no es un evento único. No es solo para que el equipo de seguridad aprenda a usar el nuevo software. Todos los empleados deben comprender el propósito del programa y su rol en la seguridad de la organización. La capacitación continua fomenta una cultura de concienciación sobre la seguridad, convirtiendo a cada empleado en un aliado en la protección de sus activos más valiosos.

El futuro de la gestión de riesgos internos

El debate sobre el riesgo interno finalmente está cambiando. Durante años, la estrategia por defecto fue reactiva: simplemente instalar trampas digitales y esperar a que un empleado las encontrara. Pero ese viejo modelo, basado en una monitorización similar a la de la vigilancia, a menudo creaba más problemas de los que solucionaba. Sumía a los equipos de seguridad en una avalancha de falsos positivos y fomentaba una cultura tóxica de desconfianza al tratar a cada empleado como un posible sospechoso.

Todo ese enfoque se está volviendo obsoleto. El futuro de la gestión del riesgo interno no consiste en detectar errores, sino en evitar que ocurran. Esta filosofía proactiva marca un cambio radical, que se aleja de una postura defensiva y se acerca a una estrategia de auténtica facilitación.

Prevención por encima de vigilancia

El software moderno de detección de amenazas internas se está reinventando por completo desde una perspectiva ética. En lugar de extender una amplia red de vigilancia que recopila cada pulsación de tecla y correo electrónico, estas plataformas vanguardistas se centran en la interacción entre los usuarios y los datos confidenciales. El objetivo ya no es vigilar a las personas, sino proteger la información donde se encuentra.

Esta nueva generación de herramientas se basa en el principio de prevención. Ayudan a las organizaciones a establecer políticas de gestión de datos claras y aplicables, y ofrecen a los empleados orientación en tiempo real justo cuando la necesitan. Por ejemplo, si un empleado intenta arrastrar un archivo confidencial a una unidad en la nube no autorizada, el sistema simplemente bloquea la acción y muestra una ventana emergente explicando la política. Sin complicaciones ni investigaciones: solo una simple medida preventiva.

La estrategia de seguridad más eficaz es aquella que empodera a las personas para hacer lo correcto. Al pasar de la vigilancia reactiva a la prevención proactiva, las organizaciones pueden construir una cultura de seguridad resiliente basada en la confianza, la transparencia y la responsabilidad compartida.

Construyendo una cultura de confianza y cumplimiento

Este enfoque ético no solo previene las filtraciones de datos; también fomenta una cultura organizacional más sana y segura. Cuando sus equipos comprenden que las herramientas de seguridad están ahí para proteger los activos de la empresa, no para espiarlos, se convierten en socios activos del programa de seguridad.

Este modelo proactivo y no invasivo también es esencial para navegar por la compleja red de regulaciones globales de privacidad. Con mandatos como el RGPD y la CCPA, que imponen estándares tan altos para la protección de datos, un sistema ético desde el diseño ya no es una simple "ventaja". Es un requisito fundamental para demostrar el cumplimiento normativo y respetar los derechos fundamentales de sus empleados.

En definitiva, el futuro de la gestión de riesgos internos reside en esta estrategia más humana y mucho más eficaz. Es un llamado a la acción para que los líderes encuentren soluciones que protejan los datos más valiosos de la organización, a la vez que defienden la dignidad de sus empleados.

Sus preguntas, respondidas

Al buscar soluciones para el riesgo interno, es inevitable que surjan preguntas. Analicemos algunas de las más comunes que nos plantean los responsables de la toma de decisiones, quienes intentan anticiparse a las amenazas sin generar desconfianza.

¿En qué se diferencia de los antivirus o firewalls?

Piensa en tu seguridad como si protegieras un castillo. Tu antivirus y firewalls son los muros, el foso y los guardianes. Su función principal es impedir que los atacantes externos (el ejército invasor) entren. Están diseñados para bloquear el malware conocido y la entrada no autorizada del mundo exterior.

Un software de detección de amenazas internas , por otro lado, funciona como la guardia real dentro de los muros del castillo. Asume que las personas ya tienen acceso legítimo. Su función es detectar cuándo una persona de confianza (un caballero, un cortesano) hace algo muy inusual, como intentar acceder al tesoro en plena noche. Se centra en el comportamiento interno, no en los ataques externos.

¿Este software dañará la moral de los empleados?

Esta es una pregunta crucial, y la respuesta depende de tu enfoque. Si implementas en secreto herramientas invasivas de vigilancia que monitorean cada movimiento de tu equipo, destruirás por completo la confianza y crearás una cultura de sospecha.

Sin embargo, un enfoque ético basado en la transparencia hace lo contrario.

Al ser transparente con su equipo sobre el motivo de la implementación de un programa —explicando que el objetivo es proteger datos confidenciales de la empresa, no espiar a las personas— se fomenta un sentido de responsabilidad compartida. La clave está en elegir una herramienta ética por diseño que se centre en las interacciones de datos de riesgo, no en la actividad personal. Un programa transparente y respetuoso refuerza una cultura de integridad.

¿Cómo debe empezar una pequeña empresa?

Para una pequeña empresa, comprar software directamente no es el primer paso. Lo más importante es construir una base sólida.

Empiece por identificar sus activos más valiosos. ¿Qué información sería más perjudicial para la empresa si se filtrara o robara? Una vez que sepa qué necesita proteger, cree políticas de uso de datos sencillas y claras que todos los empleados puedan comprender. Este primer paso cuesta muy poco, proporciona una claridad innegable y es la forma más eficaz de empezar a gestionar el riesgo interno antes de siquiera considerar una herramienta.

En Logical Commander Software Ltd. , creemos que la seguridad y la confianza van de la mano. Nuestra plataforma E-Commander ofrece un enfoque ético desde el diseño para prevenir riesgos internos sin vigilancia invasiva, ayudándole a proteger su organización y respetando a su personal. Infórmese primero y actúe con rapidez explorando nuestras soluciones en https://www.logicalcommander.com .

%20(2)_edited.png)