Définition claire des menaces internes pour la gestion des risques d'entreprise

- Marketing Team

- 17 janv.

- 15 min de lecture

Dernière mise à jour : 20 janv.

Se concentrer uniquement sur des murs plus imposants pour empêcher les attaques est une grave erreur. Les risques les plus dévastateurs pour une entreprise — et les plus coûteux — proviennent souvent de ceux qui détiennent déjà les clés de son système.

Les responsables de la conformité, des risques et des ressources humaines consacrent d'innombrables ressources à renforcer les périmètres de sécurité contre les attaques externes, mais ils négligent souvent les risques liés au facteur humain au sein de leur propre organisation.

La définition des menaces internes doit englober tout risque commercial significatif provenant de l'intérieur même d'une organisation. Il s'agit d'un défi fondamental lié au facteur humain, auquel les outils de sécurité réactifs, notamment ceux qualifiés de « cybersécurité », n'ont jamais été conçus pour faire face. Ce problème humain exige une solution préventive centrée sur l'humain.

Dépasser la définition technique des menaces internes

Voici l'élément crucial : ces menaces ne sont pas toujours le fait d'un employé mécontent qui planifie un sabotage. Le plus souvent, elles résultent d'une erreur involontaire, mais coûteuse, commise par un membre de confiance de l'équipe.

Une définition véritablement utile des menaces internes doit être suffisamment large pour couvrir l'ensemble du spectre des risques liés au facteur humain. Se focaliser uniquement sur la malveillance, alors qu'une simple erreur humaine peut causer des dommages financiers et de réputation tout aussi importants, voire plus, constitue une grave erreur.

C’est pourquoi tout cadre moderne de gestion des risques internes doit tenir compte de la réalité du comportement humain dans un environnement commercial complexe. Tout repose sur les personnes, et non sur la technologie.

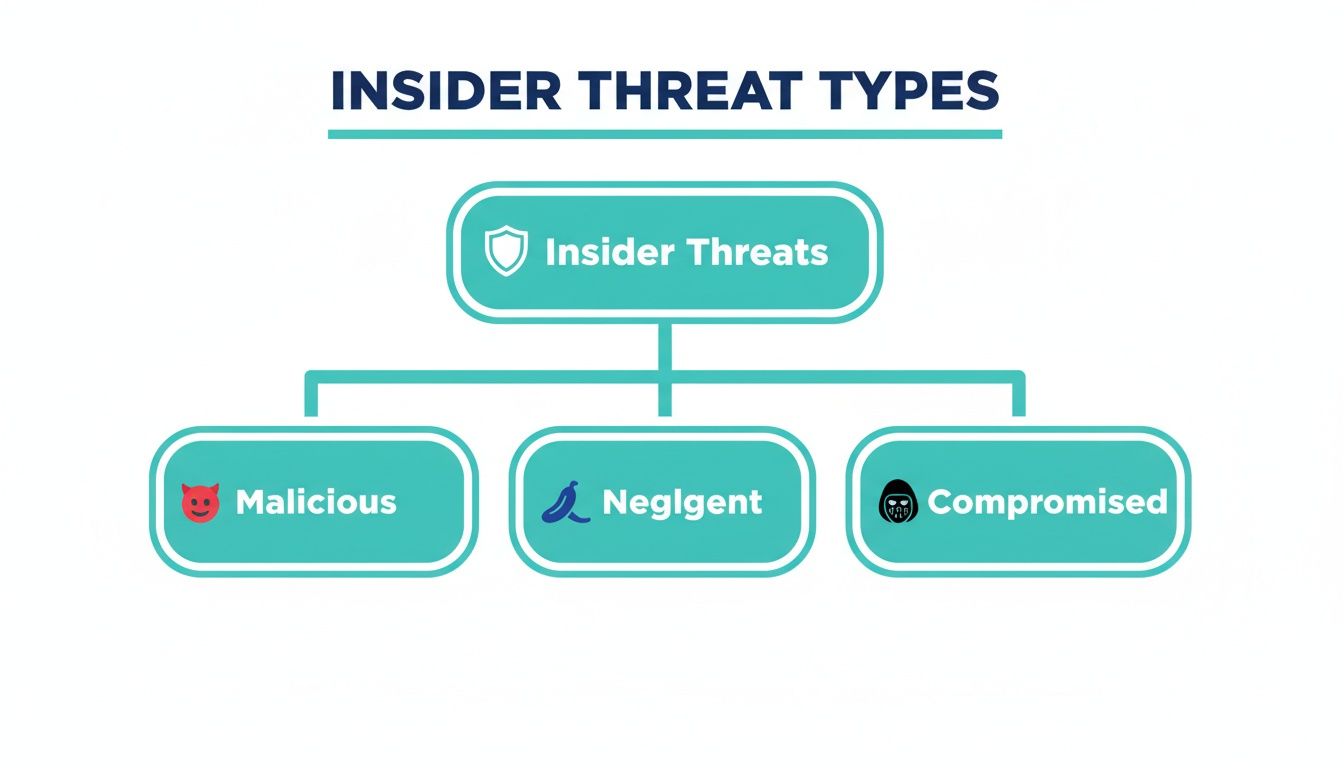

Les trois piliers des menaces internes

Pour gérer efficacement les risques internes, il est essentiel d'en comprendre les trois principales formes. Chacune est liée à un facteur humain différent, mais toutes peuvent entraîner des conséquences catastrophiques telles que des violations de données, des fraudes financières ou des manquements graves à la conformité.

Voici un résumé simplifié des trois types de menaces internes, de leurs causes et de leur impact sur l'entreprise.

Comprendre les principaux types de menaces internes

Type de menace | Conducteur principal | Exemple d'impact commercial |

|---|---|---|

Initié malveillant | Dommages intentionnels (vengeance, espionnage, gain financier) | Un directeur commercial mécontent télécharge l'intégralité de la base de données clients pour la transmettre à un nouveau concurrent. |

Initié négligent | Erreur involontaire (faute, manque de vigilance) | Un employé du service financier clique sur un courriel d'hameçonnage sophistiqué, donnant ainsi aux pirates l'accès aux systèmes bancaires de l'entreprise. |

Initié compromis | Identifiants volés (attaque externe) | Un pirate informatique vole les identifiants de connexion d'un administrateur informatique et les utilise pour désactiver les contrôles de sécurité et exfiltrer des données sensibles. |

Comme vous pouvez le constater, c'est l' impact sur l'activité qui compte, et non la simple intention. Cette approche centrée sur l'humain est essentielle car elle transforme votre stratégie, passant d'enquêtes réactives et axées sur la recherche de coupables à une gestion des risques proactive et préventive.

Des organismes de référence comme la CISA et le NIST incluent explicitement les actes non intentionnels dans leurs définitions, précisément pour cette raison. Ils reconnaissent que c'est le résultat qui, en fin de compte, nuit à l'entreprise.

Les recherches montrent systématiquement que la négligence est la cause la plus fréquente des incidents. L'institut Ponemon a constaté que les employés négligents sont responsables de 55 % de tous les incidents , ce qui coûte aux entreprises en moyenne 8,8 millions de dollars par an . Pour en savoir plus sur l'impact des menaces internes sur les entreprises, consultez les conclusions de Proofpoint .

Comprendre ces distinctions est la première étape vers l'élaboration d'une stratégie de prévention efficace et éthique. Cela permet à votre organisation de s'attaquer aux causes profondes des risques – qu'il s'agisse de lacunes dans les processus, de besoins en formation ou d'indicateurs comportementaux – sans recourir à une surveillance intrusive qui détruit la confiance des employés et engendre d'importantes responsabilités juridiques. L'objectif est de renforcer la résilience en comprenant le facteur humain, et non en le contrôlant.

Différencier les initiés malveillants, négligents et compromis

Toutes les menaces internes ne se valent pas, et une approche unique de prévention est vouée à l'échec. Pour élaborer une stratégie de gestion des risques efficace, éthique et conforme à la loi EPPA, les responsables RH, Juridique et Conformité doivent d'abord comprendre les différentes motivations humaines qui sous-tendent chaque menace. Toute définition des menaces internes est incomplète sans ce contexte essentiel.

Appliquer la même sévérité à un employé ayant commis une erreur involontaire qu'à un employé impliqué dans de l'espionnage industriel est non seulement inefficace, mais risque aussi de saper le moral des troupes et d'entraîner des poursuites judiciaires. Une véritable prévention exige une compréhension fine des risques liés au facteur humain.

L'initié malveillant : le saboteur volontaire

Lorsqu'ils pensent à une menace interne, la plupart des décideurs ont ce profil en tête. L' initié malveillant est une personne qui abuse intentionnellement de son accès autorisé pour nuire à l'organisation, souvent par vengeance, par conviction idéologique ou par appât du gain. Ses actions sont calculées et délibérées, ce qui le rend particulièrement dangereux.

Voici quelques exemples courants d'actions malveillantes commises par des initiés :

Espionnage industriel : vol de propriété intellectuelle, de secrets commerciaux ou de listes de clients pour les revendre à un concurrent.

Fraude financière : abus d’accès au système pour détourner des fonds, falsifier des documents financiers ou créer de fausses transactions.

Sabotage de données : Suppression intentionnelle de données critiques, perturbation des opérations ou implantation de code malveillant par vengeance après un licenciement.

Comprendre le caractère délibéré de ces actions, notamment le vol de données malveillant, souligne la nécessité de stratégies efficaces de prévention des fuites de données . Les employés malveillants représentent un risque direct, mais, étonnamment, ils ne sont pas la source la plus fréquente d'incidents internes.

L'initié négligent : le risque involontaire

La catégorie la plus importante et souvent la plus coûteuse est celle des employés négligents . Il ne s'agit pas de personnes mal intentionnées cherchant à nuire, mais d'employés de confiance qui commettent des erreurs involontaires, généralement par manque de vigilance, à cause d'une lacune dans les procédures ou par simple erreur humaine.

Même en l'absence d'intention malveillante, les conséquences pour l'entreprise peuvent être tout aussi graves. De fait, les études montrent systématiquement que la négligence des employés est responsable de la majorité des incidents liés à la responsabilité interne. Certaines études attribuent jusqu'à 55 % de ces incidents à ce groupe.

Exemples d'actes négligents :

Envoyer un courriel contenant des données clients sensibles à la mauvaise personne.

Ils sont tombés dans le piège d'une attaque de phishing sophistiquée et ont divulgué leurs identifiants.

Une mauvaise configuration d'un compartiment de stockage cloud a exposé des documents confidentiels au public.

Utiliser des mots de passe faibles et faciles à deviner pour les systèmes critiques de l'entreprise.

Ces incidents révèlent une défaillance des processus, de la formation ou des contrôles, et non un manque de caractère. Un programme de gestion des risques efficace vise à corriger ces faiblesses opérationnelles de manière proactive, plutôt qu'à sanctionner les employés a posteriori.

L'initié compromis : le pion malgré lui

Enfin, il y a le cas de l'employé compromis . Il s'agit d'un employé dont les identifiants ont été volés par un pirate externe. Dans ce scénario, l'employé n'est pas l'auteur de l'attaque ; il en est la victime. Le pirate utilise ensuite ces identifiants légitimes pour se faire passer pour un employé de confiance et se déplacer incognito au sein de votre réseau.

Ce type de menace est particulièrement difficile à détecter pour les outils de sécurité traditionnels. L'attaquant utilisant des identifiants valides, son activité paraît souvent légitime. Cela lui permet de contourner les défenses périmétriques et d'accéder aux systèmes sensibles sans déclencher d'alerte immédiate.

L'objectif de l'attaquant est souvent l'exfiltration de données, le déploiement d'un rançongiciel ou l'établissement d'une présence durable au sein du réseau de l'organisation. L'employé compromis devient ainsi une porte d'entrée permettant aux menaces externes d'opérer depuis l'intérieur.

La distinction entre ces trois types de risques est fondamentale pour une gestion des risques moderne et éthique. En adaptant les stratégies de prévention au risque spécifique – qu’il s’agisse d’un indicateur comportemental, d’une lacune procédurale ou d’une compromission d’identité – les organisations peuvent passer d’une approche réactive et punitive à une approche proactive et protectrice. Pour approfondir cette approche, consultez notre guide sur l’utilisation des évaluations comportementales dans la gestion des risques humains .

Pourquoi les outils de sécurité traditionnels ne parviennent pas à stopper les risques internes

Nombre d'organisations partent du principe erroné que leur système de sécurité actuel couvre les risques internes. C'est une erreur coûteuse. En réalité, les outils traditionnels ont été conçus pour stopper les attaques externes, pour ériger un rempart infranchissable. Ils n'ont jamais été pensés pour appréhender la complexité et les subtilités des risques liés au facteur humain.

Leur conception est totalement inadaptée à l'enjeu. Des solutions comme la prévention des pertes de données (DLP) et la surveillance de l'activité des utilisateurs (UAM) ne peuvent tout simplement pas appréhender pleinement la définition des menaces internes , qui englobe les individus malveillants, négligents et compromis. Par nature réactives, elles s'appuient souvent sur des méthodes de surveillance intrusives qui engendrent des risques juridiques importants.

Ces outils reposent sur un principe erroné : ils surveillent des violations spécifiques comme l’envoi par courriel d’un fichier « confidentiel ». Or, ils ne tiennent pas compte de l’intention, ce qui rend presque impossible la distinction entre un acte malveillant et une simple erreur. Il en résulte une avalanche de faux positifs, qui gaspillent des ressources précieuses et noient les alertes critiques dans la masse.

Le problème d'une mentalité policière réactive

Le principal défaut des outils traditionnels réside dans leur caractère purement réactif. Ils sont conçus pour signaler un problème uniquement après qu'il se soit produit : après le téléchargement de données, le clic sur un lien d'hameçonnage ou le début d'une transaction frauduleuse. C'est comme installer une alarme incendie qui ne se déclenche qu'une fois le bâtiment ravagé par les flammes.

Ce modèle obsolète est défaillant. Il peine à différencier les principales catégories de menaces internes, et encore moins à les prévenir de manière proactive.

Comme vous pouvez le constater, les causes profondes des risques internes sont variées, mais le résultat est souvent le même : perturbation de l’activité et pertes financières. Un système axé uniquement sur l’activité des terminaux passera toujours à côté des indicateurs pré-incident cruciaux liés au comportement humain et au contexte opérationnel.

Coûts élevés et responsabilités juridiques liés à la surveillance

Lorsqu'un outil de détection réactif signale un incident grave, l'organisation est déjà sur la défensive. Le mal est fait. L'attention se porte immédiatement sur des enquêtes forensiques coûteuses et perturbatrices. Selon IBM, il faut en moyenne plus de deux mois pour contenir un incident interne, paralysant ainsi les activités de l'entreprise pendant toute cette période.

Cette mentalité de « police » fondée sur la surveillance s'accompagne également d'importants problèmes juridiques et éthiques.

Violations de la vie privée des employés : La surveillance constante et intrusive des communications et des activités des employés peut facilement franchir les limites légales et créer un climat de méfiance.

Non-conformité à l'EPPA : De nombreux outils de surveillance fonctionnent dans une zone grise juridique qui entre en conflit avec des réglementations comme l'Employee Polygraph Protection Act (EPPA), qui interdit strictement l'utilisation de méthodes ressemblant à la détection de mensonges ou créant une pression psychologique.

Moral altéré : Traiter les employés comme des suspects potentiels est le moyen le plus rapide de détruire la sécurité psychologique et de faire fuir vos meilleurs éléments.

L'ancien modèle d'enquête réactive est obsolète. Il est coûteux, perturbateur et comporte des risques juridiques. Il oblige les organisations à attendre que le dommage survienne avant d'agir, une stratégie qui n'est plus viable.

Cet échec souligne l'urgence d'établir une nouvelle norme en matière de prévention des risques, à la fois éthique et proactive. Les organisations ont besoin d'outils modernes de détection des menaces internes, capables d'identifier les indicateurs de risque avant qu'ils ne s'aggravent, et ce, sans recourir à une surveillance intrusive. Il s'agit de passer de la suspicion à une gestion proactive et éthique des risques, afin de protéger à la fois l'entreprise et ses employés.

Le coût financier et réputationnel croissant des incidents internes

Toute définition des menaces internes qui ne prend pas en compte leur coût réel pour l'entreprise passe complètement à côté du problème. Les incidents internes ne constituent pas un simple problème de sécurité théorique ; ils représentent un risque financier et opérationnel croissant. Leurs coûts dépassent largement les pertes directes liées à un acte de fraude ou à une fuite de données, engendrant un effet domino susceptible de paralyser une organisation pendant des années.

Comprendre le véritable coût est essentiel pour justifier le passage d'une approche réactive à une stratégie de prévention proactive. Les chiffres dressent un tableau clair et urgent d'un problème dont la fréquence, la vitesse et l'impact financier augmentent d'année en année.

Le drainage financier direct et caché

Lorsqu'un incident impliquant un employé survient, les dégâts financiers initiaux ne sont que le début. Les coûts immédiats de confinement et de réparation sont rapidement éclipsés par une cascade de dépenses secondaires, souvent bien plus dommageables à long terme.

Ces coûts ne sont pas seulement des dépenses ponctuelles ; ils représentent une ponction à long terme sur vos ressources :

Amendes réglementaires : Le non-respect des lois sur la protection des données comme le RGPD ou la loi HIPAA peut entraîner des sanctions financières exorbitantes.

Batailles juridiques coûteuses : L’organisation peut faire face à des poursuites judiciaires de la part de clients, de partenaires ou même de ses propres employés.

Perte de fidélité client : une rupture de confiance est extrêmement difficile à réparer. Un seul incident majeur peut entraîner un exode massif de clients et ternir votre image de marque pendant des années.

Baisse de la productivité : les enquêtes internes perturbent le fonctionnement normal de l’entreprise, détournant le personnel clé de ses responsabilités principales et nuisant au moral des employés de manière générale.

La fréquence et l'ampleur de ces incidents ont explosé. D'après les données de 2023, 71 % des entreprises ont subi entre 21 et 40 incidents de menaces internes par an. Le nombre d'incidents étudiés est passé de 3 269 en 2018 à 7 868 prévus en 2025, soit une augmentation considérable de 140 % . Pire encore, les violations de données liées à des menaces internes prennent en moyenne 292 jours à identifier et à contenir , créant ainsi d'importantes failles de sécurité. Pour en savoir plus sur ces statistiques alarmantes concernant les menaces internes, consultez BrightDefense .

Responsabilité liée au délai de confinement

Le retard considérable dans la détection et la maîtrise d'un incident interne est l'un des principaux facteurs d'augmentation des coûts. Une approche réactive, qui consiste à attendre qu'un signal d'alarme soit donné, garantit que les dégâts sont déjà irréversibles au moment où l'enquête débute. Ce retard n'est pas qu'un simple désagrément ; il représente un fardeau financier considérable.

Chaque jour où un incident passe inaperçu, le risque de pertes financières, d'exfiltration de données et d'atteinte à la réputation augmente considérablement. Ce délai prolongé est une conséquence directe de l'utilisation d'outils obsolètes et réactifs, conçus pour ne pas prendre en compte les risques liés au facteur humain.

Attendre qu'un incident survienne avant d'agir est une stratégie vouée à l'échec. Pour une analyse approfondie des coûts et des contraintes opérationnelles liés à ce modèle obsolète, consultez notre étude sur le coût réel des enquêtes réactives . Ces données démontrent clairement la nécessité de réorienter les investissements, en passant d'une gestion réactive des incidents à une prévention proactive et éthique, et en affichant un retour sur investissement évident grâce à la prévention de dommages financiers et de réputation catastrophiques.

Adoption d'une nouvelle norme pour la prévention proactive des risques

L'ancien modèle de gestion des risques internes est obsolète. Il reposait sur une approche réactive : attendre qu'un incident survienne – fuite de données, violation de l'éthique, manquement à la conformité – puis lancer une enquête coûteuse et perturbatrice pour identifier les responsables. Cette approche est dépassée.

La définition moderne des menaces internes exige une nouvelle norme de gestion des risques : une norme éthique, non intrusive et conforme à la loi EPPA. Cette nouvelle norme, incarnée par la plateforme E-Commander et Risk-HR de Logical Commander, rejette catégoriquement la surveillance intrusive, le contrôle des employés et toute méthode s'apparentant à la détection de mensonges. L'objectif est de préserver la dignité des employés et de renforcer la résilience de l'organisation.

Notre plateforme basée sur l'IA identifie les indicateurs de risque liés aux facteurs humains critiques avant qu'ils ne dégénèrent en incidents. En analysant les tendances contextuelles, cette approche vous offre la visibilité nécessaire pour gérer les risques en toute conformité avec la loi et l'éthique.

Donner aux équipes les moyens d'agir grâce à des renseignements exploitables

Cette approche proactive transforme radicalement le fonctionnement des équipes RH, juridiques et de conformité. Au lieu d'être entraînées dans des opérations de nettoyage d'urgence après une violation de données, elles disposent d'informations exploitables pour atténuer les risques en amont.

Il s'agit de promouvoir une culture de sécurité, et non de suspicion. Cela permet aux responsables de combler les lacunes des processus, de proposer des formations ciblées ou d'apporter un soutien à un employé avant qu'une erreur involontaire n'entraîne des conséquences catastrophiques. La méthode respecte la confidentialité tout en garantissant une gouvernance solide.

L’objectif est de prévenir les incendies, et non pas seulement d’améliorer leur extinction. Cette approche préventive est la seule façon durable de gérer la complexité des risques liés au facteur humain.

Le contraste est clair : la prévention proactive plutôt que la criminalistique réactive

La différence entre l'ancien modèle réactif et cette nouvelle norme proactive est flagrante. L'un attend l'échec et cherche un coupable ; l'autre anticipe les risques et renforce la résilience. Pour toute organisation soucieuse de protéger ses actifs et ses employés, cette distinction est fondamentale.

Une stratégie visionnaire ne se contente pas de déceler les problèmes ; elle les prévient. Consultez notre guide détaillé sur les avantages de la prévention proactive des risques internes pour découvrir le fonctionnement de cette approche moderne.

Médecine légale réactive versus prévention proactive

Le tableau ci-dessous met en évidence les différences fondamentales entre les anciennes méthodes invasives et la nouvelle norme éthique de gestion des risques internes.

Attribut | Enquêtes réactives traditionnelles | Prévention proactive du commandant logique |

|---|---|---|

Timing | Intervention post-incident ; n'agit qu'après que le dommage se soit produit. | Avant l'incident ; identifie les indicateurs de risque avant qu'ils ne s'aggravent. |

Se concentrer | Déterminer les responsabilités et mener des analyses médico-légales coûteuses. | S'attaquer aux causes profondes et atténuer les risques au plus tôt. |

Méthode | Repose sur une surveillance invasive et un contrôle des employés (risqueux sur le plan juridique). | Utilise une analyse par IA non intrusive, éthique et conforme à l'EPPA. |

Impact des employés | Cela crée un climat de méfiance et nuit au moral. | Préserve la dignité des employés et favorise une culture de sécurité. |

Coût | Extrêmement élevé en raison des enquêtes, des amendes et des perturbations des activités. | Faible, avec un retour sur investissement évident grâce à la prévention d'incidents coûteux. |

Risque juridique | Risque élevé de violations de la vie privée et de non-conformité à l'EPPA. | Entièrement conforme, minimisant les risques juridiques et éthiques. |

Cette nouvelle norme n'est pas seulement une meilleure façon de gérer les risques ; c'est la seule façon de les anticiper. En passant d'une approche réactive de « contrôle » à un cadre de prévention proactif, les organisations peuvent enfin faire face à l'ensemble des menaces internes de manière efficace et éthique.

Adopter cette approche moderne permet à votre organisation d'avancer en toute confiance, sachant qu'elle dispose des outils nécessaires pour se protéger contre les dommages évitables sans sacrifier la confiance et l'intégrité de ses employés.

Réponses à vos questions sur le risque d'initié

En matière de gestion des menaces internes, les responsables de la conformité, des ressources humaines et de la sécurité sont confrontés à des questions cruciales. Il s'agit d'un problème complexe, et les méthodes traditionnelles sont désormais obsolètes. Voyons comment une approche moderne et éthique peut protéger votre entreprise.

La maîtrise de ces fondamentaux constitue la première étape pour passer d'un modèle réactif, axé sur le nettoyage des dégâts, à une stratégie qui protège véritablement votre organisation de l'intérieur.

Un employé qui commet une erreur honnête représente-t-il réellement une menace interne ?

Oui, absolument. Une définition complète des menaces internes doit inclure les actes involontaires, car leur impact sur l'entreprise est souvent identique. Les données sectorielles montrent systématiquement que la simple négligence est la cause première de la plupart des incidents internes, bien plus fréquente que les actes malveillants.

L'envoi accidentel de données sensibles par courriel à la mauvaise personne ou la mauvaise configuration d'un serveur cloud peuvent avoir des conséquences financières et réputationnelles aussi désastreuses qu'un sabotage délibéré. C'est pourquoi une véritable stratégie de prévention doit s'attaquer aux erreurs humaines et aux lacunes des processus, et non se contenter de traquer les personnes mal intentionnées.

Comment identifier les risques sans surveiller l'activité des employés ?

C’est là la différence fondamentale entre notre nouvelle norme et la surveillance obsolète. Une prévention efficace des risques n’a rien à voir avec une surveillance intrusive. Au lieu de lire des courriels privés ou de suivre les frappes au clavier – des pratiques illégales qui nuisent à la confiance des employés – notre plateforme basée sur l’IA analyse les indicateurs de risque contextuels et les schémas opérationnels liés aux fonctions et aux niveaux d’accès.

En nous concentrant sur la nature et les causes d'un risque potentiel plutôt que sur les personnes impliquées dans une perspective punitive, nous identifions les signaux d'alerte cruciaux de manière totalement éthique et conforme à la loi EPPA. Cette approche non intrusive protège la vie privée des employés tout en offrant à l'organisation la visibilité nécessaire pour prévenir les incidents.

Cette méthode préserve la dignité des employés tout en fournissant des analyses pertinentes et proactives. Elle constitue la nouvelle norme en matière de gestion éthique des risques.

Comment une plateforme d'IA peut-elle soutenir les équipes RH et de conformité ?

Une plateforme de gestion des risques basée sur l'IA comme Logical Commander transforme la gestion des risques internes, auparavant une tâche manuelle et dispersée, en une fonction proactive et stratégique. Elle fournit aux équipes RH et Conformité des informations centralisées et exploitables, remplaçant ainsi les feuilles de calcul cloisonnées et les signaux manqués qui fragilisent les organisations.

Au lieu de passer des mois à enquêter sur un sinistre a posteriori, notre plateforme émet des alertes précoces sur les conflits d'intérêts potentiels, les risques de fraude ou les lacunes en matière de conformité. Vos équipes peuvent ainsi intervenir de manière constructive et neutraliser un risque avant qu'il ne devienne incontrôlable.

Chaque étape est documentée à des fins de gouvernance et d'audit, garantissant ainsi la cohérence et la fiabilité de votre processus. Cette approche proactive libère vos équipes des tâches fastidieuses de correction et leur permet de se concentrer sur l'essentiel : une prévention stratégique qui protège l'organisation et ses collaborateurs.

Prêts à adopter la nouvelle norme en matière de prévention proactive et éthique des risques ?

Logical Commander propose une plateforme conforme à la loi EPPA et basée sur l'IA qui identifie les risques liés aux facteurs humains internes sans surveillance. Protégez votre organisation de l'intérieur et passez des enquêtes réactives à la prévention proactive.

Demandez une démonstration ou obtenez un accès à la plateforme pour voir la plateforme E-Commander / Risk-HR en action.

Devenez un allié en rejoignant notre programme PartnerLC destiné aux revendeurs SaaS B2B et aux sociétés de conseil.

Contactez notre équipe pour une discussion confidentielle sur le déploiement en entreprise.

%20(2)_edited.png)