Guide pratique d'évaluation des risques en matière de sécurité

- Marketing Team

- il y a 2 jours

- 18 min de lecture

L' évaluation des risques de sécurité est un processus méthodique qui consiste à identifier, analyser et évaluer les menaces potentielles pesant sur les actifs les plus critiques de votre organisation. Imaginez-la comme une inspection stratégique d'une maison : on ne se contente pas d'admirer la peinture. On vérifie la solidité des fondations, on évalue les risques potentiels dans le quartier et on procède à une estimation réaliste de la valeur de chaque élément.

Réussir ce point est la toute première étape de la construction de tout programme de sécurité réellement efficace.

Qu'est-ce qu'une évaluation des risques de sécurité ?

L'évaluation des risques de sécurité va bien au-delà de simples listes de contrôle. C'est une démarche proactive et systématique permettant d'appréhender l'ensemble des menaces en posant les bonnes questions et en établissant des liens entre vos actifs, les menaces potentielles et vos points faibles. Il ne s'agit pas d'une simple tâche du service informatique, mais d'une fonction essentielle de l'entreprise.

Une évaluation pertinente permet aux dirigeants de prendre des décisions éclairées, en allouant ressources humaines et financières à la protection des enjeux essentiels. Sans elle, les dépenses de sécurité relèvent de la conjecture et laissent des angles morts dangereux que les adversaires s'empressent d'exploiter.

Les trois piliers du risque de sécurité

Toute évaluation sérieuse des risques de sécurité repose sur trois piliers fondamentaux. Pour bien saisir le potentiel de nuisance, il est essentiel de comprendre comment ces trois composantes interagissent.

Nous pouvons décomposer ces composants essentiels dans un tableau simple.

Les trois piliers de l'évaluation des risques de sécurité

Composant | Description | Exemple de question à poser |

|---|---|---|

Actifs | Les ressources précieuses — tangibles ou intangibles — que votre organisation doit protéger. | Quelles données, quels systèmes ou quels éléments de propriété intellectuelle seraient les plus dommageables en cas de compromission ou de perte ? |

Menaces | Tout événement ou circonstance susceptible de porter atteinte à vos actifs, qu'il s'agisse de cyberattaques ou d'erreurs humaines. | Qui ou quoi pourrait raisonnablement cibler nos actifs, et quelles méthodes pourraient-ils utiliser ? |

vulnérabilités | Les faiblesses ou les failles de vos défenses qu'une menace pourrait exploiter pour causer des dommages. | Où nos contrôles de sécurité sont-ils les plus faibles ? Un serveur non mis à jour ? Un personnel non formé ? |

Comprendre le lien entre ces trois éléments est essentiel. L'exploitation d'une vulnérabilité par un acteur malveillant pour compromettre un actif constitue le scénario de base de tout incident de sécurité.

Une évaluation des risques de sécurité n'est pas un projet ponctuel que l'on termine et que l'on range dans un classeur. C'est un cycle continu de découverte, d'évaluation et d'adaptation, absolument essentiel pour évoluer dans un monde de menaces en constante évolution.

Élargir le champ d'action au-delà de la technologie

Auparavant, les évaluations des risques étaient souvent cloisonnées. Une équipe gérait les cybermenaces tandis qu'une autre se préoccupait de la sécurité physique. Or, les menaces modernes ne tiennent aucun compte de ces frontières. Une évaluation véritablement efficace doit appréhender l'interdépendance des risques cybernétiques, physiques et internes comme un problème unique et unifié.

Le facteur humain, en particulier, est devenu primordial. Les menaces internes ont explosé, certaines données faisant état d'une augmentation impressionnante de 44 % des incidents en seulement deux ans. Ces risques, qu'ils proviennent d'un employé malveillant ou d'une simple erreur, démontrent pourquoi une vision globale est désormais indispensable. Pour en savoir plus sur l' évolution du paysage de la sécurité, consultez Securitas.com .

Cette approche unifiée garantit qu'un badge d'identification volé n'est pas seulement considéré comme une violation physique, mais aussi comme une clé potentielle d'une fuite de données catastrophique.

Lien entre les risques cybernétiques, physiques et internes

Les menaces de sécurité ne tiennent pas compte de votre organigramme. Elles ignorent les frontières entre les services. C'est pourquoi une évaluation des risques de sécurité véritablement efficace doit abolir les cloisonnements traditionnels qui séparent les différents domaines de risques et les appréhender pour ce qu'ils sont : un écosystème unique et interconnecté. Considérer ces menaces isolément crée des angles morts dangereux, et souvent prévisibles.

Pour élaborer un programme de sécurité capable de résister à la pression, nous devons explorer trois domaines de risque critiques et interdépendants.

Les trois domaines de risque qui s'entrecroisent

Chaque domaine présente ses propres défis, mais leur véritable danger réside dans leur interdépendance. Analysons-les :

Risque cybernétique : c’est celui que tout le monde connaît. Il englobe tout, des logiciels malveillants et des tentatives d’hameçonnage aux violations de données sophistiquées et aux attaques par déni de service. Ces menaces visent directement vos actifs numériques : vos données, vos réseaux et vos systèmes.

Risque physique : Il s’agit des menaces qui pèsent sur vos biens matériels et vos locaux. Pensez à une intrusion dans vos bureaux, au vol de matériel comme des ordinateurs portables ou des serveurs, ou même à des actes de vandalisme qui interrompent vos activités.

Risque interne : Il s’agit du facteur humain, et c’est sans doute l’élément le plus complexe et le plus imprévisible. Il englobe tout, depuis un employé mécontent agissant de manière malveillante jusqu’à une simple erreur humaine involontaire, comme un comptable se faisant piéger par un courriel d’hameçonnage.

La véritable révélation en matière de sécurité moderne, c'est de comprendre qu'il ne s'agit pas de problèmes distincts. Ce sont simplement différentes portes menant toutes à la même catastrophe potentielle. Une intrusion physique peut facilement déclencher une cyberattaque majeure.

Comment une carte d'identité volée devient une fuite de données

Imaginez la situation : un employé mécontent est licencié, mais son badge d’accès n’est pas immédiatement désactivé. Voilà une faille de sécurité procédurale, un risque interne. Cette personne pourrait utiliser son badge pour entrer dans les bureaux en dehors des heures de travail, ce qui constitue une atteinte manifeste à la sécurité physique.

Une fois à l'intérieur, ils peuvent se connecter à un poste de travail auquel ils ont encore accès, y installer un logiciel malveillant ou emporter des données clients sensibles. Ce qui n'était au départ qu'une simple faille de sécurité physique et de ressources humaines s'est transformé en une cyberattaque de grande ampleur, susceptible d'engendrer des millions de dommages et de détruire la confiance du public.

Cette réaction en chaîne explique précisément pourquoi une vision unifiée est indispensable. Une évaluation fragmentée considère une carte d'identité perdue, une anomalie réseau et un employé mécontent comme trois problèmes distincts. Une approche intégrée les perçoit comme une seule et même menace coordonnée.

Lorsque vous analysez les aspects physiques de vos risques de sécurité, l'étude de différents mécanismes de contrôle d'accès, comme les serrures magnétiques, peut s'avérer essentielle. L'objectif est d'identifier les liens entre les vulnérabilités. Pour une analyse plus approfondie du facteur humain, vous pourriez vous intéresser aux menaces internes et à leurs manifestations.

Le paysage mondial des menaces prouve que cette vision interconnectée est la seule qui compte. Les cyberincidents ont explosé, les rapports faisant état d'une forte augmentation du nombre d'attaques hebdomadaires sur les principaux marchés. Cette recrudescence met en évidence la nécessité d'adopter des méthodes proactives et éthiques pour identifier les causes profondes des incidents avant qu'ils ne dégénèrent en crise majeure.

Comprendre cette convergence est la première étape vers la mise en place d'une posture de sécurité qui ne se contente pas de réagir aux dommages, mais qui anticipe les menaces avant même qu'elles ne se matérialisent.

Comment réaliser une évaluation des risques de sécurité

Savoir que les menaces de sécurité sont interdépendantes est une chose ; agir en est une autre. Passons de la théorie à la pratique grâce à une méthode concrète et progressive pour réaliser une évaluation des risques de sécurité. Il ne s'agit pas d'un processus complexe réservé aux spécialistes, mais d'un cadre reproductible que tout responsable peut utiliser pour y voir plus clair et prendre des décisions plus éclairées.

Ce processus en cinq étapes transforme l'évaluation des risques, d'un concept abstrait, en un outil puissant pour bâtir une véritable résilience.

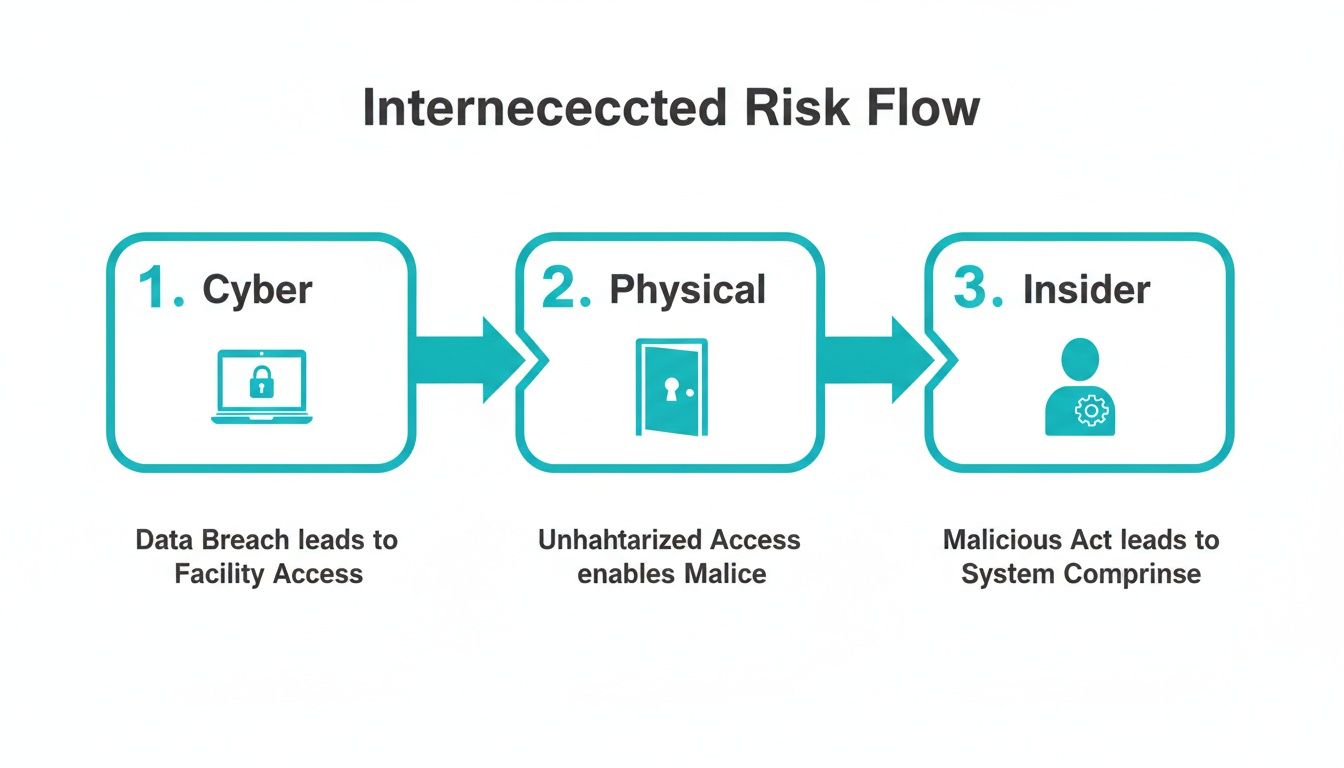

Comme le montre le schéma ci-dessous, les risques cybernétiques, physiques et internes ne restent pas cloisonnés. Ils s'entremêlent, créant des situations complexes et souvent imprévues où les choses peuvent mal tourner.

Une défaillance dans un domaine peut facilement créer une brèche dans un autre, c'est pourquoi un processus d'évaluation unifié est non négociable.

Étape 1 : Identifier et évaluer vos actifs

La première étape de toute évaluation des risques de sécurité pertinente consiste à identifier précisément ce que vous protégez. Cela va bien au-delà d'une simple liste de serveurs et d'ordinateurs portables. Vos actifs les plus précieux sont souvent ceux que vous ne pouvez pas toucher ; ne pas les identifier crée d'importantes lacunes dans votre stratégie de sécurité.

Réunissez des personnes de différents services pour établir un inventaire complet des actifs. Assurez-vous qu'il comprenne :

Actifs numériques : bases de données clients, code source propriétaire, documents financiers et informations sensibles sur les employés.

Actifs physiques : immeubles de bureaux, centres de données, équipements de production et infrastructures critiques.

Actifs immatériels : réputation de la marque, propriété intellectuelle, confiance des clients et même moral des employés.

Une fois votre liste établie, attribuez une valeur à chaque actif. Il ne s'agit pas toujours d'un montant monétaire précis. Vous devez prendre en compte le coût de remplacement, les pertes financières liées à l'indisponibilité du service, les amendes réglementaires en cas de fuite de données et les dommages à long terme pour votre image de marque. La valeur d'un actif correspond simplement à ce que vous risquez de perdre s'il est compromis.

Étape 2 : Identifier les menaces et les vulnérabilités

Une fois l'inventaire des éléments à protéger établi, l'étape suivante consiste à identifier les menaces potentielles. Il s'agit donc de rechercher à la fois les menaces (les acteurs ou les éléments susceptibles de causer des dommages) et les vulnérabilités (les failles qu'une menace pourrait exploiter).

Imaginez une menace comme une tempête et une vulnérabilité comme une fissure dans une fenêtre. La tempête elle-même ne peut pas causer beaucoup de dégâts si la fenêtre est bien étanche.

Identification des menaces : Réfléchissez aux sources potentielles des problèmes. Cela inclut les acteurs externes comme les pirates informatiques et le crime organisé, mais aussi les risques internes comme les erreurs humaines ou les actes malveillants d'un employé. N'oubliez pas non plus les catastrophes naturelles et les perturbations de la chaîne d'approvisionnement.

Analyse des vulnérabilités : Il s’agit maintenant de rechercher les failles. Il peut s’agir de logiciels non mis à jour, d’un manque de formation des employés en matière de sécurité, de contrôles d’accès physiques insuffisants ou de politiques qui ne sont jamais appliquées.

Cette étape exige un examen honnête et critique de vos défenses actuelles. Il s'agit de déceler les failles avant qu'un adversaire ne les exploite.

Étape 3 : Analyser l'impact potentiel

Bien, il est temps de faire le lien. Pour chaque paire menace-vulnérabilité identifiée, il faut analyser les conséquences concrètes d'une exploitation réussie de cette faille par la menace. C'est à cette étape que l'on détermine les répercussions réelles d'un incident de sécurité.

L'objectif est de passer d'une liste confuse de risques à une compréhension structurée de leurs dommages potentiels.

Une méthode courante consiste à évaluer les risques en fonction de deux facteurs clés : la probabilité (quelle est la probabilité que cela se produise ?) et la gravité (à quel point l’impact serait-il catastrophique si cela se produisait ?).

Par exemple, une attaque de phishing (menace) ciblant des employés non formés (vulnérabilité) pour voler des données clients (actif) pourrait avoir une forte probabilité, mais un impact initial modéré. En revanche, une attaque sophistiquée commanditée par un État contre votre infrastructure principale pourrait avoir une faible probabilité, mais un impact catastrophique.

Étape 4 : Évaluer et hiérarchiser les risques

Tous les risques ne se valent pas. Vos ressources (temps, budget et personnel) sont limitées ; vous ne pouvez donc pas tout régler d’un coup. Cette étape consiste à utiliser l’analyse de l’étape 3 pour hiérarchiser vos risques et ainsi concentrer vos efforts là où ils auront le plus d’impact.

Une matrice des risques est un outil simple mais puissant pour cela. En représentant chaque risque selon sa probabilité et son impact, on peut distinguer visuellement les désagréments mineurs des menaces critiques, celles qui peuvent tout paralyser.

Les risques à forte probabilité et à fort impact sont vos priorités absolues. Ce sont des menaces existentielles qui exigent une attention immédiate. Ceux à faible probabilité et à faible impact peuvent probablement être acceptés ou traités ultérieurement.

Étape 5 : Élaborez votre plan d'atténuation

Enfin, muni d'une liste hiérarchisée des risques, vous pouvez élaborer un plan d'action concret pour les gérer. Pour chaque risque prioritaire, vous devez définir une ligne de conduite. Généralement, il existe quatre manières de gérer un risque :

À éviter : cessez l’activité qui est à l’origine du risque.

Transfert : Transférer la charge financière du risque à un tiers, généralement par le biais d'une assurance ou en externalisant la fonction.

Atténuer : Mettre en œuvre des mesures de sécurité pour réduire la probabilité ou l’impact du risque. C’est là que se concentrera l’essentiel de vos efforts.

Accepter : Reconnaître formellement le risque et choisir de ne rien faire, généralement pour les éléments de faible priorité où le coût de réparation dépasse la perte potentielle.

Votre plan d'atténuation doit être un document concret. Il doit décrire les mesures de contrôle spécifiques à mettre en œuvre, attribuer la responsabilité à une équipe ou à une personne et fixer un calendrier précis pour sa réalisation. C'est ce qui transforme votre évaluation des risques, d'un simple diagnostic, en une feuille de route stratégique pour une sécurité renforcée et plus résiliente.

Choisir le bon cadre d’évaluation des risques

Tenter de réaliser une évaluation des risques de sécurité sans cadre de référence, c'est comme essayer de construire une maison sans plans. On obtiendra peut-être une structure qui y ressemble, mais elle ne sera ni solide, ni reproductible, ni facile à comprendre pour les autres. Les cadres de référence fournissent la structure, le langage commun et la méthodologie nécessaires pour mener à bien cette tâche.

Se repérer dans le dédale des frameworks de sécurité peut s'avérer complexe. Chacun propose une philosophie différente, conçue pour des objectifs et des besoins organisationnels spécifiques. Le véritable secret n'est pas de trouver le « meilleur » framework, mais de choisir celui – ou la combinaison adéquate – qui correspond réellement à vos objectifs commerciaux, aux normes de votre secteur et à votre niveau actuel de maturité en matière de sécurité.

Les philosophies fondamentales : construire, prouver ou calculer ?

Parmi les plus importants référentiels que vous entendrez, citons le NIST Cybersecurity Framework (CSF) , l'ISO/IEC 27001 et FAIR (Factor Analysis of Information Risk) . Ces référentiels ne sont pas incompatibles ; en réalité, les organisations expérimentées les combinent souvent. Cependant, leurs approches fondamentales diffèrent.

Cadre de cybersécurité du NIST (CSF) : Développé par l’Institut national américain des normes et de la technologie (NIST), le CSF du NIST est un ensemble flexible de lignes directrices et de bonnes pratiques. Il peut servir de feuille de route. Conçu pour s’adapter à toute organisation, il offre à tous un langage commun pour aborder la posture et les objectifs de sécurité. L’objectif principal du NIST est de bâtir un programme solide.

ISO/IEC 27001 : Cette norme internationale définit les exigences relatives à un système de gestion de la sécurité de l’information (SGSI). Contrairement au guide flexible du NIST, l’ISO 27001 est une spécification formelle pour laquelle votre organisation peut obtenir une certification. L’ISO 27001 vise à démontrer la conformité.

FAIR (Analyse des facteurs de risque informationnel) : FAIR est un modèle de risque quantitatif. Son objectif principal est de vous aider à comprendre et à mesurer le risque informationnel en termes financiers précis. Il vous offre une méthode structurée pour appréhender les facteurs de risque et leurs interactions. FAIR permet de calculer l’impact financier.

Adapter le cadre à vos besoins

Alors, quelle voie vous convient le mieux ? Tout dépend du contexte. Une entreprise soumise à un contrôle réglementaire strict a des besoins très différents de ceux d'une start-up qui tente de bâtir son premier véritable programme de sécurité. Souvent, une solution intégrée de gestion des risques doit s'appuyer sur des principes issus de ces trois contextes pour être véritablement efficace.

L'objectif est de choisir une voie qui apporte une valeur réelle et mesurable, et non de se contenter de remplir des formalités administratives. Un cadre adapté doit renforcer la sécurité et la résilience de votre organisation, et non simplement l'alourdir.

Pour vous aider à déterminer l'approche la plus adaptée, voici un tableau comparatif général qui vous permettra de choisir le cadre qui correspond le mieux à vos besoins.

Comparaison des cadres d'évaluation des risques de sécurité les plus courants

Cadre | Idéal pour | Objectif principal | Avantage clé |

|---|---|---|---|

NIST LCR | Les organisations de toutes tailles qui recherchent un point de départ flexible et adaptable pour leur programme de sécurité. | Gestion et communication des risques programmatiques à l'échelle de l'organisation. | Fournit un langage commun et une feuille de route pour améliorer la posture de sécurité sans exigences rigides. |

ISO/CEI 27001 | Les entreprises qui doivent démontrer leur conformité en matière de sécurité à leurs clients, partenaires ou organismes de réglementation. | Certification formelle d'un système de gestion de la sécurité de l'information (SGSI). | Délivre une certification reconnue mondialement qui renforce la confiance et répond aux obligations contractuelles. |

ÉQUITABLE | Les entreprises qui souhaitent hiérarchiser les risques en fonction de leur impact financier et justifier leurs investissements en sécurité auprès de leurs dirigeants. | Analyse quantitative des risques et modélisation financière des pertes potentielles. | Traduit les risques techniques complexes en un langage commercial clair (en dollars et en cents) pour une meilleure prise de décision. |

Au final, de nombreuses organisations établies ne se contentent pas d'une seule approche. Elles optent pour une approche hybride. Elles peuvent, par exemple, utiliser le CSF du NIST pour structurer leur programme de sécurité global, obtenir la certification ISO 27001 afin de répondre aux exigences du marché, puis utiliser FAIR pour quantifier leurs cinq principaux risques auprès du conseil d'administration.

Cette stratégie combinée garantit que leur évaluation des risques en matière de sécurité est non seulement exhaustive, mais qu'elle utilise également le langage approprié pour chaque partie prenante de l'entreprise.

Il est temps de passer à une sécurité proactive et éthique

Les méthodes de sécurité d'hier sont obsolètes. Trop longtemps, les organisations se sont appuyées sur des méthodes de surveillance réactives, souvent intrusives, qui n'ont fait qu'instaurer un climat de méfiance. Ces tactiques dépassées, obsédées par la recherche de la moindre infraction, sont non seulement inefficaces, mais elles représentent un handicap majeur dans un monde régi par des lois strictes sur la protection des données comme le RGPD.

Les outils rudimentaires du passé ne fonctionnent tout simplement plus.

Cette réalité nous impose une évolution cruciale dans notre approche de l'évaluation des risques en matière de sécurité . L'avenir ne réside pas dans une surveillance accrue, mais dans une prévention plus intelligente et plus éthique. Il exige un changement fondamental : passer d'une mentalité de suspicion à une approche proactive de soutien, où sécurité et dignité des employés ne sont pas des forces opposées, mais des alliées essentielles.

Adopter une philosophie « éthique dès la conception »

Un programme de sécurité moderne doit reposer sur une conception éthique. Cette approche intègre d'emblée le respect de la vie privée et la protection des données au processus d'évaluation des risques. Au lieu d'attendre un incident pour ensuite chercher un responsable, ce modèle privilégie l'identification précoce d'indicateurs de risque objectifs.

L'idée principale est de dissocier le signal de l' intention . Une sécurité efficace ne nécessite pas de connaître les pensées d'une personne. Elle exige de reconnaître les actions objectives ou les failles procédurales qui créent des risques, quelles qu'en soient les raisons.

Cela signifie que l'accent est mis non plus sur la surveillance des employés, mais sur celle des processus. Par exemple, au lieu de suivre les frappes au clavier, un système de contrôle éthique signale lorsqu'un employé accède à un partage de fichiers sensibles en dehors de ses fonctions. Il s'agit d'une violation flagrante des procédures, susceptible d'engendrer un risque, qu'elle soit accidentelle ou intentionnelle.

Du suivi invasif aux indicateurs objectifs

Ce passage du jugement subjectif aux faits objectifs est la pierre angulaire de la sécurité éthique. Il permet aux équipes de toute l'organisation – des RH et du service juridique à la sécurité et à la conformité – d'intervenir de manière constructive avant qu'un problème mineur ne dégénère en crise majeure.

Voici en quoi cette approche proactive se distingue radicalement des méthodes obsolètes :

Mise en évidence des lacunes en matière de gouvernance : ce système signale les cas où les politiques ne sont pas respectées, par exemple lorsque les autorisations d’accès d’un employé ne sont pas révoquées en temps opportun après un changement de rôle.

Identification des violations de procédure : cette fonction met en évidence les écarts par rapport aux flux de travail établis, tels qu’un schéma inhabituel de téléchargement de données ou des tentatives de contournement des contrôles de sécurité.

Détection des conflits d'intérêts : Ce système peut identifier les situations où les intérêts personnels d'un individu pourraient entrer en conflit avec ses obligations professionnelles, sur la base de données structurées et non de simples soupçons.

En se concentrant sur ces signaux vérifiables, l'évaluation des risques devient un outil d'amélioration et non un instrument de culpabilisation. Lors de cette transition, faire appel à une expertise externe peut s'avérer précieux ; il est donc judicieux d'envisager des services professionnels de cybersécurité pour vous accompagner.

Donner aux équipes les moyens d'agir grâce aux données, et non aux accusations.

La véritable force de ce cadre éthique réside dans sa capacité à fournir aux décideurs les données nécessaires pour agir rapidement et équitablement. Lorsqu'un indicateur de risque est signalé, cela n'entraîne pas de sanction automatique. Au contraire, cela déclenche un processus de vérification structuré et équitable, géré par le service compétent.

Cela permet aux RH de combler un manque potentiel de formation, au service juridique de clarifier un malentendu en matière de conformité, ou à la sécurité de corriger une vulnérabilité du système. La discussion s'appuie sur des preuves objectives, préservant ainsi la dignité des employés et garantissant que toute intervention soit constructive et non punitive. Pour ceux que cette approche intéresse, l'étude de l'IA éthique pour la détection précoce des risques internes peut apporter un éclairage nouveau sur la manière dont la technologie peut soutenir ce modèle.

En définitive, cette approche proactive et éthique transforme complètement l'objectif de l'évaluation des risques en matière de sécurité . Il ne s'agit plus seulement d'empêcher les incidents, mais de créer une culture organisationnelle plus transparente, équitable et résiliente où la sécurité est une responsabilité partagée, fondée sur la confiance et le respect mutuels.

Créer une culture de sensibilisation continue aux risques

Une évaluation des risques de sécurité n'est pas un projet que l'on termine et que l'on range dans un classeur. C'est un processus évolutif qui nécessite une attention constante. Le rapport le plus détaillé au monde est totalement inutile s'il reste lettre morte. L'objectif est d'aller bien au-delà des revues périodiques et d'intégrer la gestion des risques au cœur même de la culture d'entreprise.

Ce changement de mentalité transforme la prise de conscience des risques, d'une simple formalité annuelle, en une vigilance constante. Il instaure une culture proactive où la gestion des risques devient une responsabilité partagée, intégrée à tous les niveaux, de la planification stratégique aux opérations quotidiennes. Dès lors, la sécurité n'est plus un simple département, mais une valeur fondamentale de l'entreprise.

Créer les fondements d'une culture de la gestion des risques

Instaurer une telle culture doit impérativement venir du sommet. Sans une véritable adhésion de la direction, toute initiative visant à sensibiliser en permanence sera vouée à l'échec. Les dirigeants ne peuvent se contenter d'approuver le budget ; ils doivent défendre activement l'importance de la sécurité comme levier stratégique pour l'entreprise.

Une fois la direction adhérée au projet, l'étape suivante consiste à décloisonner les services. Un programme véritablement réussi exige une collaboration sans faille entre les départements qui, soyons honnêtes, fonctionnent souvent chacun de leur côté.

Ressources humaines : Les RH jouent un rôle central dans la gestion des risques internes, en prenant en charge tout, de la vérification des nouvelles recrues à la révocation complète et rapide des accès lors des procédures de départ.

Informatique et sécurité : Ces équipes constituent l'épine dorsale technique, gérant les contrôles de sécurité, surveillant les systèmes et intervenant lorsque des incidents surviennent inévitablement.

Juridique et Conformité : Ce groupe veille à ce que chaque activité de gestion des risques soit conforme aux exigences réglementaires et aux lois sur la protection de la vie privée, protégeant ainsi l'organisation de graves problèmes juridiques.

Favoriser ce type de partenariat interfonctionnel garantit que l' évaluation des risques de sécurité soit une démarche globale et non un simple problème supplémentaire à résoudre pour le service informatique. Cela crée un front uni où les différentes équipes partagent des informations cruciales et coordonnent efficacement leurs actions.

Le rôle de la technologie et de la formation

La technologie est le système nerveux central qui rend possible une culture de vigilance continue. Les plateformes modernes comme E-Commander de Logical Commander sont conçues pour transformer les données éparses provenant de différents services en renseignements centralisés et exploitables. Au lieu de tenter de reconstituer une histoire à partir de feuilles de calcul fragmentées, ces outils fournissent une source unique et fiable d'informations sur les signaux de risque.

En transformant les événements isolés en informations opérationnelles structurées, la technologie permet aux équipes d'agir rapidement et de manière éthique. Elle rend les risques visibles, traçables et gérables en temps réel, faisant ainsi passer l'organisation d'une approche réactive à une approche proactive.

Cette infrastructure technologique doit s'appuyer sur une formation continue et motivante pour les employés. La sensibilisation à la sécurité ne peut se limiter à une simple session d'intégration. Une formation régulière et pertinente permet de maintenir la sécurité au cœur des préoccupations et aide chaque employé à prendre conscience de son rôle dans la protection des actifs les plus précieux de l'organisation.

En conjuguant un leadership fort, une collaboration interdépartementale étroite, les technologies appropriées et la formation continue, une organisation peut bâtir une culture véritablement résiliente. Dans un tel environnement, chaque membre de l'équipe comprend sa contribution, transformant ainsi la gestion des risques d'une tâche ponctuelle en une mission collective et permanente.

Vos questions, nos réponses

Lorsqu'on travaille à la mise en place d'un cadre d'évaluation des risques de sécurité, quelques questions clés reviennent systématiquement. Examinons de plus près les plus fréquentes que nous entendons de la part des responsables qui cherchent à passer de la théorie à la pratique.

À quelle fréquence mon organisation devrait-elle procéder à une évaluation ?

Bien qu'une évaluation complète et approfondie doive être effectuée au moins une fois par an, l'objectif principal est de considérer la gestion des risques comme un processus continu, et non comme un événement ponctuel. Il s'agit moins d'un bilan de santé annuel que d'une surveillance constante de la santé de votre organisation.

Il est essentiel de déclencher une mise à jour immédiate en cas de changement significatif : mises à jour système majeures, nouvelles activités commerciales, apparition d’une nouvelle menace ou incident de sécurité. Les plateformes modernes permettent d’automatiser cette surveillance continue, transformant ainsi l’ évaluation des risques de sécurité d’une tâche ponctuelle en une fonction opérationnelle à part entière.

Quelle est la plus grande erreur que commettent les entreprises ?

L'erreur la plus fréquente et la plus dommageable consiste de loin à considérer l'évaluation des risques comme une tâche purement technique et axée sur l'informatique. Le fait de la cloisonner crée d'énormes angles morts – souvent prévisibles – que les adversaires s'empressent d'exploiter.

Une véritable évaluation des risques doit prendre en compte la sécurité physique, les facteurs humains et les risques internes. Cela implique de réunir les équipes informatiques, RH, juridiques et opérationnelles pour obtenir une vision globale. Négliger le facteur humain constitue une erreur critique.

Comment évaluer le risque interne sans violer la vie privée ?

Il s'agit d'un défi majeur, mais les stratégies modernes, conçues dans une optique éthique, visent précisément à le relever. Au lieu de recourir à une surveillance intrusive, l'accent est mis sur des indicateurs structurés et objectifs liés à des éléments tels que les violations de procédure, les conflits d'intérêts ou les lacunes de la gouvernance.

Ces systèmes sont conçus pour détecter les signaux de risque sans jamais porter de jugement sur les intentions d'une personne, vous assurant ainsi une conformité totale avec les réglementations relatives à la protection des données, telles que le RGPD. Cette approche permet à votre organisation d'intervenir de manière constructive tout en préservant la dignité et la confiance de vos employés, transformant un problème complexe en un processus gérable.

Prêt à passer d'une gestion réactive des risques à une gestion proactive et éthique ? Logical Commander Software Ltd. propose une plateforme unifiée qui centralise les informations sur les risques et permet à vos équipes d'agir rapidement sans surveillance intrusive. Découvrez comment E-Commander peut transformer votre culture de sécurité sur https://www.logicalcommander.com .

%20(2)_edited.png)