Guide pratique d'évaluation des risques de sécurité

- Marketing Team

- 29 déc. 2025

- 18 min de lecture

Dernière mise à jour : 30 déc. 2025

Soyons honnêtes, la plupart des évaluations des risques de sécurité sont perçues comme une corvée, une simple formalité de plus pour se conformer aux exigences réglementaires. Et si vous pouviez repenser entièrement ce processus ? Une évaluation moderne des risques de sécurité représente un atout stratégique majeur pour votre organisation, transformant une obligation fastidieuse en un système de défense proactif qui protège ce qui compte vraiment.

Voici l'occasion de transformer une tâche obligatoire en un outil puissant pour bâtir une organisation résiliente et digne de confiance.

Repenser votre évaluation des risques de sécurité

Oubliez les vieilles méthodes des classeurs poussiéreux et des bilans annuels. Une évaluation des risques de sécurité véritablement efficace est un processus vivant et évolutif. Elle doit aller au-delà de la simple détection des vulnérabilités techniques pour prendre en compte la dimension bien plus complexe des risques humains.

Il ne s'agit pas seulement de pare-feu et de correctifs logiciels ; il s'agit de comprendre l'interaction complexe entre vos collaborateurs, vos processus et votre technologie.

L'objectif est de passer d'une approche réactive (se démener après une brèche de sécurité) à une approche proactive. Cela implique d'identifier les signaux d'alerte précoces et subtils avant qu'ils ne dégénèrent en crises majeures. Une vision globale est nécessaire, reconnaissant que les menaces peuvent provenir de n'importe où, aussi bien de l'extérieur que de l'intérieur de l'organisation.

Au-delà des analyses techniques : vers une compréhension humaine

Les évaluations traditionnelles sont très efficaces pour identifier les lacunes techniques, mais elles négligent presque toujours le facteur le plus important : l’humain. Une approche moderne met l’accent sur ce facteur humain, en analysant les indicateurs comportementaux et les faiblesses procédurales qui engendrent des risques.

Il ne s'agit pas de surveillance intrusive. Il s'agit d'utiliser des analyses éthiques, basées sur l'IA, qui préservent la dignité et la vie privée des employés tout en repérant les menaces réelles.

Au lieu de se contenter de demander « Notre réseau est-il sécurisé ? », une évaluation prospective pose également les questions suivantes :

Existe-t-il des conflits d'intérêts non identifiés susceptibles de compromettre la prise de décision ?

Nos processus internes créent-ils involontairement des opportunités faciles de fraude ou de fuite de données ?

Les employés présentent-ils des signes comportementaux de pression pouvant entraîner une faute, accidentelle ou intentionnelle ?

Cette perspective globale vous aide à repérer les risques préventifs que les outils automatisés seuls ne pourront jamais détecter.

Une évaluation des risques de sécurité réussie considère le risque non pas comme un handicap à craindre, mais comme une information stratégique à gérer avec clarté, éthique et rigueur. Elle protège vos finances et votre réputation, des atouts extrêmement difficiles à récupérer une fois perdus.

Un fondement pour la résilience et la confiance

En définitive, ce guide replace le processus d'évaluation au cœur de votre programme de sécurité. En identifiant ce qui compte vraiment – vos données critiques, votre personnel clé et vos flux de travail essentiels – vous pouvez concentrer vos ressources là où elles auront le plus d'impact. Il s'agit de bâtir une culture de la sécurité où chacun comprend son rôle dans la protection de l'organisation.

Une évaluation des risques de sécurité bien menée offre bien plus qu'un simple rapport : elle fournit une feuille de route claire et concrète pour renforcer vos défenses. Ce processus vous permet de réagir rapidement aux premiers indicateurs, de démontrer votre diligence raisonnable en matière de conformité et d'instaurer un climat de confiance avec vos employés et vos clients.

Définir ce que vous devez protéger

Avant même de pouvoir entreprendre une évaluation pertinente des risques de sécurité, il est essentiel de répondre à la question fondamentale : que cherchons-nous réellement à protéger ? Nombre d’organisations tombent dans le piège de vouloir tout protéger de la même manière, ce qui ne fait que disperser les ressources et rendre vulnérables les actifs les plus critiques. L’essentiel est de protéger ce qui compte le plus.

Cela signifie qu'il est essentiel d'adopter une approche délibérée et collaborative pour identifier les « joyaux de la couronne » de votre organisation. Il ne s'agit pas simplement de serveurs ou de bases de données ; ce sont les composants fondamentaux dont la compromission pourrait paralyser vos opérations, votre réputation ou vos finances. Il faut donc envisager les choses au-delà du simple matériel et des logiciels.

Un périmètre bien défini est la base absolue d'une évaluation efficace. Il évite les dérives, concentre les efforts de votre équipe et garantit un retour sur investissement maximal pour vos projets de sécurité. Sans limites claires, une évaluation peut rapidement se transformer en un gouffre financier sans fin et sans perspective d'aboutissement.

Identifier vos actifs critiques

Pour constituer un inventaire complet, il est nécessaire d'examiner quatre grandes catégories d'actifs. Ce processus requiert la contribution de différents services, et pas seulement du service informatique, afin d'obtenir une vision globale de ce qui est réellement précieux pour l'entreprise.

Votre inventaire d'actifs doit être précis et détaillé. Par exemple, au lieu de simplement lister les « données clients », soyez précis. Spécifiez le type de données (comme les informations personnelles , les informations de paiement ou les dossiers médicaux), leur emplacement de stockage et les personnes qui y ont accès.

Données et informations : cela comprend tout, des informations personnelles identifiables des clients ( IPI ) et des données financières à la propriété intellectuelle comme le code source propriétaire, les secrets commerciaux et les plans d'affaires stratégiques.

Technologies et systèmes : Identifiez le matériel et les logiciels essentiels au bon fonctionnement de vos opérations. Cela inclut les serveurs critiques, l’infrastructure réseau, les services cloud et toutes les applications spécialisées indispensables à votre activité quotidienne.

Personnel et rôles : N’oubliez pas que certains employés et certains rôles constituent en eux-mêmes des atouts essentiels. Pensez aux cadres supérieurs, aux administrateurs système disposant d’un accès privilégié et aux spécialistes dont les connaissances sont tout simplement irremplaçables pour certaines fonctions de l’entreprise.

Processus et flux de travail : Cartographiez vos flux de travail opérationnels essentiels. La gestion des paiements clients et la logistique de la chaîne d’approvisionnement pour la livraison de vos produits sont des éléments critiques qui doivent être protégés de toute interruption.

Définir clairement les limites de l'évaluation

Une fois votre liste priorisée des actifs critiques établie, l'étape suivante consiste à délimiter le périmètre de votre évaluation des risques de sécurité. Cela implique de préciser exactement quels systèmes, sites, services et même fournisseurs tiers seront concernés. Un énoncé de périmètre clair constitue le cadre de référence pour l'ensemble du projet.

Une erreur fréquente consiste à traiter tous les fournisseurs de la même manière. Un fournisseur ayant un accès distant à votre réseau principal présente un profil de risque bien différent de celui d'un fournisseur de fournitures de bureau. Votre périmètre d'intervention doit tenir compte de cette réalité.

Pour définir efficacement ces limites, tenez compte du cycle de vie complet et de l'environnement de vos actifs critiques. Par exemple, si votre actif le plus précieux est constitué de données clients, votre périmètre doit inclure chaque point de contact : l'application web où elles sont collectées, la base de données cloud où elles sont stockées, les réseaux internes qu'elles empruntent et les plateformes d'analyse tierces avec lesquelles elles peuvent être partagées.

Réunir les bonnes parties prenantes autour de la table

Une évaluation des risques de sécurité ne peut réussir en vase clos. Il s'agit fondamentalement d'une initiative transversale qui nécessite l'adhésion et la participation active de tous les services de l'organisation. Si vous n'impliquez pas les bonnes personnes dès le départ, vous risquez de vous retrouver avec des angles morts critiques et un périmètre d'évaluation qui ne reflète pas les réalités de l'entreprise.

Veillez à impliquer ces services clés dès le début de la phase de cadrage :

Département | Contribution clé à la définition du périmètre |

|---|---|

Informatique et sécurité | Fournit des détails techniques sur l'infrastructure, les systèmes et les contrôles de sécurité existants. |

Ressources humaines | Offre un aperçu du personnel clé, des contrôles d'accès, des risques liés aux employés et du traitement des données des employés. |

Juridique/Conformité | Définit les exigences réglementaires et les obligations en matière de protection des données à respecter. |

Opérations | Identifie les processus métier critiques, les flux de travail et les dépendances qui ne peuvent être interrompus. |

En combinant ces différents points de vue, vous vous assurez que la portée de votre évaluation soit non seulement techniquement solide, mais aussi stratégiquement alignée sur les objectifs opérationnels les plus importants de l'organisation. Cette approche collaborative transforme l'évaluation, d'un simple contrôle de sécurité, en un puissant outil d'aide à la décision.

Découvrir vos véritables menaces et vulnérabilités

Une fois que vous avez défini les éléments à protéger, il est temps d'identifier les risques potentiels. C'est la phase de découverte de votre évaluation des risques de sécurité , où vous recherchez activement les menaces et les vulnérabilités susceptibles d'affecter vos ressources critiques. La plupart des équipes commencent par des analyses techniques, absolument essentielles, mais qui ne donnent qu'une vision partielle de la situation.

Une véritable découverte exige une approche hybride. Il s'agit d'aller au-delà des pare-feu et des logiciels non corrigés pour s'intéresser au facteur humain : les failles procédurales et les indicateurs comportementaux que les outils automatisés ne sont pas conçus pour détecter. C'est là que de nombreuses évaluations échouent, se concentrant tellement sur les attaquants externes qu'elles passent complètement à côté des subtilités des risques internes.

Combiner les analyses techniques avec une approche centrée sur l'humain

Les évaluations techniques constituent votre première ligne de défense pour identifier les failles de sécurité. Ces méthodes analysent systématiquement votre infrastructure numérique afin de déceler les vulnérabilités connues et les erreurs de configuration avant qu'un attaquant ne les exploite. Pour mener à bien ces évaluations, un guide complet des audits de sécurité réseau vous fournira un cadre structuré et rigoureux.

Les outils techniques habituels comprennent :

Analyse des vulnérabilités : outils automatisés qui explorent vos réseaux, systèmes et applications à la recherche de failles de sécurité connues, comme des logiciels obsolètes ou des services mal configurés.

Test d'intrusion (Pen Testing) : simulation d'une cyberattaque où des hackers éthiques tentent de pénétrer votre système de défense. Il s'agit d'un test de résistance grandeur nature de votre niveau de sécurité.

Analyse de la configuration : un examen approfondi des paramètres de votre système (pare-feu, services cloud, etc.) afin de garantir leur conformité aux meilleures pratiques de sécurité et à vos politiques internes.

Mais voilà le problème : ces outils sont fondamentalement réactifs. Ils détectent des failles déjà existantes. Ils ne peuvent pas prédire les agissements d'un employé mécontent ni repérer un conflit d'intérêts susceptible d'entraîner un vol de données. C'est pourquoi une évaluation moderne des risques doit impérativement intégrer une approche centrée sur l'humain.

Le facteur négligé du risque d'initié

Le facteur humain est presque toujours la variable la plus imprévisible – et la plus déterminante – en matière de sécurité. Les menaces internes, qu'elles soient malveillantes, accidentelles ou dues à une simple négligence, sont une cause majeure d'incidents de sécurité. Un employé qui clique par inadvertance sur un lien d'hameçonnage ou un sous-traitant qui emporte intentionnellement des données sensibles sont des risques qu'une analyse de vulnérabilité ne peut jamais détecter.

C’est là qu’une analyse approfondie devient absolument essentielle. Au lieu de se contenter d’examiner les journaux techniques, il est nécessaire d’analyser le contexte procédural et comportemental qui les entoure. Vous pouvez mieux appréhender ce domaine complexe en consultant notre guide détaillé sur le processus d’évaluation des menaces internes .

Votre principale vulnérabilité ne réside pas toujours dans l'absence d'un correctif logiciel. Il peut s'agir d'une faille procédurale permettant à une seule personne d'approuver une transaction importante sans contrôle, ou d'un problème culturel dissuadant les employés de signaler les activités suspectes.

Identifier ces risques liés à l'humain exige des outils totalement différents. Cela implique d'organiser des ateliers avec les chefs de service, de revoir les politiques internes pour déceler les failles et de comprendre réellement les pressions subies par vos employés. Il s'agit de se poser des questions comme : « Où nos processus reposent-ils sur un point de défaillance unique ? » ou « Certains rôles disposent-ils de permissions excessives qui créent un risque inutile ? »

Pour y voir plus clair, comparons quelques-unes des méthodes utilisées pour obtenir une vue d'ensemble complète de votre environnement de menaces.

Méthodes holistiques d'identification des menaces

Méthode | Objectif principal | Objectif principal | Exemple d'outil/technique |

|---|---|---|---|

Analyse des vulnérabilités | Infrastructure technique | Identifier et corriger les failles connues des logiciels et de la configuration. | Nessus, Qualys |

Tests d'intrusion | Défenses du système | Simulez une attaque réelle pour tester votre niveau de sécurité. | Metasploit, Burp Suite |

Examen des politiques et procédures | Lacunes humaines et procédurales | Identifier les failles et les points de défaillance uniques des systèmes de contrôle. | Ateliers internes, analyse des écarts |

Analyse éthique de l'IA | Indicateurs de risque comportemental | Signaler de manière proactive les schémas qui indiquent des conflits potentiels ou des contournements de politiques. | Plateforme E-Commander |

Comme le montre le tableau, une évaluation véritablement complète repose sur une combinaison d'outils et de techniques. Les analyses techniques en constituent la base, mais c'est une compréhension plus approfondie des risques liés au facteur humain qui permet d'atteindre une sécurité véritablement robuste.

Identifier de manière éthique les signaux de risque préventifs

Les plateformes modernes permettent de repérer ces signaux de risque subtils et liés à l'humain sans recourir à une surveillance intrusive. Des systèmes éthiques, basés sur l'IA, comme E-Commander, analysent des données structurées relatives au travail afin d'identifier les indicateurs comportementaux associés à des risques d'atteinte à l'intégrité ou à des conflits d'intérêts. L'accent n'est jamais mis sur la vie privée ou les intentions d'un individu, mais sur des actions observables et objectives qui s'écartent des politiques établies.

Par exemple, un système pourrait signaler qu'un employé contourne systématiquement les étapes d'approbation requises pour les transactions financières. Il ne s'agit pas d'une accusation de malversation, mais d'un signal d'alerte préventif . Ce signal met en lumière une faille procédurale et un comportement inhabituel qui justifient un examen plus approfondi et respectueux, conformément à la gouvernance interne.

Cette approche protège la vie privée et la dignité des employés tout en donnant à l'organisation la possibilité d'agir avant qu'un incident ne survienne. Elle transforme la gestion des risques, passant d'une enquête réactive et a posteriori à une fonction proactive et préventive.

Vous avez donc une longue liste de menaces potentielles. C'était la partie facile.

Le véritable défi de toute évaluation des risques de sécurité n'est pas de trouver ce qui pourrait mal tourner, mais de faire le tri parmi toutes ces informations pour déterminer ce qu'il faut corriger immédiatement . Une liste non hiérarchisée n'est pas un plan d'action ; elle ne fait qu'alimenter l'anxiété.

C’est là que l’analyse des risques entre en jeu. Ce processus structuré transforme un vague sentiment d’inquiétude en une feuille de route claire et défendable. Votre objectif est de concentrer le temps, le budget et l’énergie limités de votre équipe sur les quelques problèmes qui menacent réellement la survie et le succès de votre organisation.

Probabilité vs. Impact : Le cœur de l'analyse des risques

En substance, l'analyse des risques se résume à deux questions fondamentales pour chaque menace que vous avez découverte :

Quelle est la probabilité que cela se produise réellement ?

Si cela se produit, quelle sera l'ampleur des dégâts ?

Répondre à ces deux questions permet de transformer une menace générique comme une « fuite de données » en un scénario de risque précis et mesurable. Prenons un exemple : une fuite de données provoquée par un État-nation sophistiqué est radicalement différente d’une fuite causée par l’envoi accidentel d’un fichier sensible par un employé à la mauvaise personne. La probabilité et l’impact potentiel sur l’entreprise sont tous deux différents.

Le paysage des menaces est en perpétuelle évolution, ce qui modifie constamment la probabilité de certaines attaques. Malgré une baisse récente des rançons versées dans le cadre des attaques de grande ampleur, la fréquence globale des cyberattaques a explosé. Cela témoigne de la capacité des criminels à adapter leurs tactiques, délaissant les attaques de grande envergure au profit de techniques plus sophistiquées. Il est donc essentiel, en 2025, de rester informé de l'évolution des cybermenaces afin d'en évaluer précisément la probabilité.

Choisir sa méthode d'analyse : qualitative ou quantitative

Il existe deux principales approches : l’analyse qualitative et l’analyse quantitative. En réalité, la plupart des organisations privilégient l’approche qualitative. Elle est plus rapide, plus intuitive et permet d’établir une première priorisation. On peut toujours revenir à une approche quantitative pour les risques prioritaires qui nécessitent une justification financière solide pour tout nouvel investissement en sécurité.

Une analyse qualitative utilise des échelles descriptives (faible, moyenne, élevée, etc.) pour évaluer la probabilité et l'impact. Elle repose sur l'expertise et la concertation. Par exemple, votre équipe pourrait s'accorder sur le fait que la probabilité de défaillance d'un serveur critique est « faible », mais que l'impact sur l'activité serait « élevé ».

L' analyse quantitative , quant à elle, attribue des valeurs chiffrées, généralement en dollars, au risque. Cette méthode est bien plus complexe et gourmande en données. Elle implique le calcul d'indicateurs tels que l'espérance de perte unique (SLE) et le taux d'occurrence annualisé (ARO) afin de déterminer l'espérance de perte annualisée (ALE), ce qui permet d'obtenir un coût financier concret pour chaque risque.

Conseil de pro : Évitez de vous perdre dans les détails. Commencez simplement. Utilisez une matrice des risques 3x3 ou 5x5 avec une approche qualitative. Cet outil visuel est idéal pour positionner rapidement chaque risque en fonction de sa probabilité et de son impact, et ainsi faire ressortir vos priorités.

Élaboration d'un cadre pratique d'évaluation des risques

Une matrice des risques est votre meilleur allié pour transformer une analyse abstraite en une liste de priorités claire. C'est un outil simple et puissant qui élimine les conjectures.

Voici une méthode simple pour en construire un :

Définissez vos échelles : Commencez par établir des définitions claires et objectives de vos niveaux de probabilité et d’impact. Par exemple, un « impact élevé » ne se limite pas à une simple impression ; il peut s’agir d’une perte financière supérieure à 1 million de dollars , d’une atteinte importante à la réputation et d’une perturbation majeure des opérations durant plus de 24 heures.

Attribution des scores : Ensuite, attribuez un nombre à chaque niveau (par exemple, Faible=1, Moyen=2, Élevé=3).

Calcul du score de risque : pour chaque risque identifié, multipliez son score de probabilité par son score d’impact. Vous obtenez ainsi un score final comparable. (Probabilité x Impact = Score de risque)

Établir des niveaux de risque : Enfin, regroupez les scores par niveaux de priorité. Par exemple, les scores de 6 à 9 pourraient être « Critiques », ceux de 3 à 5 « Élevés » et ceux de 1 à 2 « Modérés ».

Ce simple calcul vous indique immédiatement où concentrer votre attention. Un risque faible et peu important (1x1=1) se retrouve naturellement en bas de la liste, tandis qu'un risque fort et très important (3x3=9) se hisse directement en tête, exigeant une réponse immédiate.

Ce processus structuré élimine les biais personnels et les intuitions. Il en résulte une feuille de route solide et étayée par des preuves, que vous pouvez présenter avec assurance à la direction, démontrant précisément pourquoi certains investissements en sécurité sont indispensables.

Élaboration de votre plan d'atténuation et de surveillance

Une évaluation des risques réduite à une simple liste hiérarchisée dans un tableur représente un document coûteux, et non une stratégie de défense. Sa véritable valeur réside dans la transformation de ces conclusions en un plan d'action concret et évolutif. Une fois vos risques identifiés et hiérarchisés, l'étape suivante consiste à élaborer des stratégies d'atténuation robustes, conformes aux meilleures pratiques essentielles en matière de sécurité des données, afin de garantir la sécurité de votre organisation.

C'est ici qu'il faut aborder les aspects pratiques et décider précisément de la réponse à apporter à chaque risque prioritaire. Chaque menace exige une décision réfléchie et documentée. Ainsi, vos ressources (temps, budget et personnel) sont concentrées là où elles peuvent le plus renforcer votre sécurité.

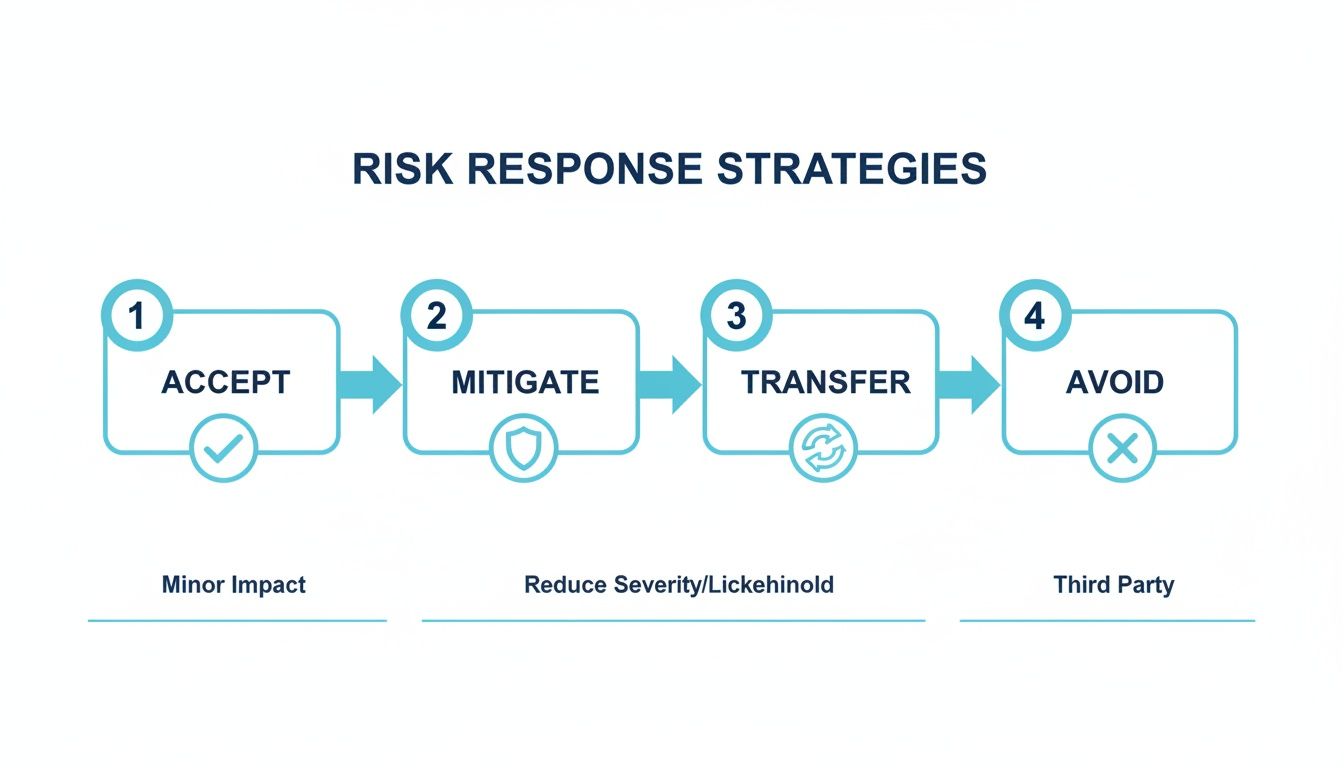

Choisir sa stratégie de réponse aux risques

Pour chaque risque que vous avez priorisé, votre équipe ne dispose en réalité que de quatre options fondamentales. Choisir la bonne option relève d'un exercice d'équilibre, en mettant en balance la gravité du risque, le coût de la mesure de contrôle et la tolérance au risque globale de votre organisation. Il n'existe pas de solution unique ; l'objectif est de faire un choix réfléchi et justifié pour chaque menace.

Ces quatre réponses constituent le cœur de votre plan d'action :

À éviter : Parfois, la meilleure solution consiste simplement à s’écarter du problème. Cela peut impliquer la mise hors service d’un service à haut risque, la suppression définitive de ce vieux serveur vulnérable qui traîne dans un placard, ou la modification d’un processus métier pour contourner complètement la menace.

Transfert : Il s’agit de transférer l’impact financier d’un risque à un tiers. L’exemple classique est la souscription à une assurance cybersécurité, qui permet d’absorber les coûts considérables engendrés par une fuite de données ou un autre incident majeur.

Accepter : Pour certains risques, le remède coûte plus cher que le mal. Dans ce cas, vous pouvez choisir d'accepter formellement le risque, en documentant votre décision et sa justification. Cette stratégie est parfaitement valable pour les risques à faible impact et à faible probabilité.

Atténuation : C’est à cette étape que vous consacrerez la majeure partie de votre temps. L’atténuation consiste à mettre en place des mesures de contrôle pour réduire la probabilité qu’une menace se produise ou pour en atténuer l’impact si elle se produit. C’est le cœur même de votre système de défense active.

Mise en œuvre de mesures d'atténuation efficaces

Lorsque vous décidez d'atténuer un risque, l'étape suivante consiste à choisir les mesures de contrôle appropriées. Un programme de sécurité robuste ne repose jamais sur un seul outil. Il utilise une défense multicouche, souvent appelée « défense en profondeur », combinant différents types de contrôles afin de constituer une barrière efficace contre les attaquants.

Ces contrôles se répartissent généralement en trois catégories :

Contrôles techniques : Il s’agit du matériel et des logiciels qui effectuent le gros du travail. Nous parlons d’éléments tels que le déploiement de pare-feu, la mise en place de l’authentification multifacteurs ( MFA ), le chiffrement des données au repos et en transit, et l’installation d’un logiciel de détection et de réponse aux incidents sur les terminaux ( EDR ).

Contrôles administratifs : Il s’agit des politiques, des procédures et des formations qui encadrent les comportements. Cela inclut la mise en place d’un plan formel de réponse aux incidents de sécurité , l’organisation de formations régulières de sensibilisation à la sécurité pour tous les employés et l’établissement de politiques de contrôle d’accès rigoureuses.

Contrôles physiques : Il s’agit des mesures qui protègent vos biens matériels. Pensez aux agents de sécurité, aux salles serveurs verrouillées, aux caméras de surveillance et aux badges d’accès qui empêchent l’accès aux zones sensibles.

Une erreur classique que je constate fréquemment est le surinvestissement des entreprises dans des outils techniques sophistiqués, au détriment de leurs contrôles administratifs. Le pare-feu le plus avancé au monde est inutile si un employé se fait piéger par un courriel d'hameçonnage sophistiqué. Une approche équilibrée est toujours la plus efficace.

Mise en place d'un suivi et d'un examen continus

La sécurité n'est pas un projet ponctuel. C'est un processus continu d'adaptation et d'amélioration. Le paysage des menaces évolue constamment, de nouvelles vulnérabilités sont découvertes chaque jour et votre environnement d'entreprise est en perpétuelle mutation. Votre plan de prévention doit être un document évolutif, et non un simple objet qui prend la poussière sur une étagère.

Il est absolument indispensable d'instaurer un rythme de test, d'examen et de mise à jour de vos contrôles. Non seulement il s'agit d'une bonne pratique, mais cela crée également une piste d'audit claire qui atteste de la diligence raisonnable et simplifie considérablement la conformité aux référentiels tels que l'ISO 27001 et le RGPD .

Votre programme de surveillance devrait inclure :

Tests de contrôle réguliers : ne présumez pas que vos contrôles fonctionnent. Testez-les. Cela implique d’effectuer des analyses de vulnérabilité, des tests d’intrusion et de consulter régulièrement vos journaux d’accès.

Veille sur les menaces : Il est essentiel de rester informé. Surveillez les menaces nouvelles et émergentes susceptibles de cibler votre secteur d’activité ou votre infrastructure technologique.

Examen annuel : Vous devez au minimum examiner et mettre à jour formellement l’intégralité de votre évaluation des risques de sécurité et de votre plan d’atténuation une fois par an. Vous devez également le faire chaque fois qu’un changement important survient au sein de votre organisation, comme une fusion, le lancement d’un nouveau produit ou le passage au télétravail.

Ne laissez pas votre évaluation prendre la poussière — faites-en un programme vivant

Finaliser une évaluation des risques de sécurité n'est pas une fin en soi. Loin de là. Considérez ce rapport comme le plan directeur d'un programme de sécurité dynamique et évolutif, véritablement opérationnel. Le véritable enjeu est de faire évoluer votre organisation d'une approche réactive et axée sur la conformité vers une approche proactive et stratégique.

L'objectif de cette démarche est de développer une culture de la sécurité et de l'amélioration continue. Il s'agit de créer un environnement où des alertes précoces, basées sur des indicateurs, protègent votre organisation et vos collaborateurs. Il est temps de passer d'une simple vérification annuelle à une préparation permanente.

Une fois que vous avez identifié et hiérarchisé vos risques, vous disposez de quatre principaux moyens de réagir.

Cela prouve bien que tenter de tout « corriger » n'est pas toujours la meilleure solution. L'atténuation n'est qu'un outil parmi d'autres, et chaque risque mérite une décision réfléchie et stratégique.

Adopter une approche moderne et holistique

Un programme de sécurité moderne se doit d'être à la fois global et humain. Il doit prendre en compte le fait que les risques les plus importants découlent souvent des interactions complexes entre les personnes, les processus et les technologies. Cela exige une vision unifiée qui permette aux services RH, sécurité et conformité de sortir de leur isolement et de collaborer enfin efficacement.

Pour y parvenir, vous avez besoin d'un cadre de gestion des risques opérationnels solide afin de fournir la structure et la clarté essentielles.

L’objectif ultime est de transformer le risque, d’un handicap latent, en un atout stratégique. En étant informé en amont, vous pouvez agir rapidement et transformer les crises potentielles en opportunités pour renforcer la résilience et la confiance au sein de l’organisation.

Cette approche proactive ne signifie pas recourir à une surveillance intrusive. Au contraire, elle s'appuie sur des outils éthiques pour identifier les signaux de risque objectifs, tout en préservant la vie privée et la dignité des employés. En adoptant cette vision d'avenir, vous créez une organisation plus forte, plus transparente et plus résiliente, prête à affronter l'avenir.

Vous avez des questions ? Nous avons les réponses.

Même avec un plan d'action bien ficelé, quelques questions surgissent toujours lorsqu'on est plongé au cœur d'une évaluation des risques de sécurité. Abordons quelques-unes des plus fréquentes que nous rencontrons sur le terrain.

À quelle fréquence devons-nous effectuer une évaluation des risques de sécurité ?

En résumé ? Une évaluation complète des risques de sécurité devrait être prévue au moins une fois par an.

Mais voyez-le moins comme un bilan annuel statique et plus comme un processus vivant et évolutif. Certains événements devraient automatiquement déclencher un nouvel examen, quelle que soit la date du dernier.

Il est temps de reconsidérer la question si vous êtes :

Intégration de nouvelles technologies ou de nouveaux systèmes majeurs.

En pleine restructuration d'entreprise ou en raison d'un important changement de personnel.

Ouvrir de nouveaux bureaux ou s'implanter sur de nouveaux marchés.

Entendre des rumeurs crédibles concernant une nouvelle menace ciblant votre secteur d'activité.

La meilleure pratique consiste toujours à assurer une surveillance continue. C'est ainsi que l'on garde une longueur d'avance au lieu de simplement réagir aux problèmes.

Quelle est la différence entre une évaluation de la vulnérabilité et une évaluation des risques ?

C'est un point crucial, et on les confond souvent. Une évaluation de vulnérabilité est une analyse technique approfondie. Elle consiste à identifier et à mesurer des points faibles spécifiques, comme des serveurs non patchés ou un stockage cloud mal configuré. C'est un élément essentiel, assurément.

Une évaluation des risques de sécurité, en revanche, offre une vision d'ensemble.

Une évaluation des risques exploite les données de vulnérabilité, identifie les menaces concrètes susceptibles d'exploiter ces failles, puis analyse l'impact réel sur l'activité en cas de succès. Autrement dit, une analyse de vulnérabilité révèle une brèche ; une évaluation des risques indique les conséquences d'une défaillance majeure.

Est-ce vraiment nécessaire pour une petite entreprise ?

Absolument. En fait, pour une petite entreprise, c'est peut-être même plus important. Les pirates informatiques adorent cibler les PME car ils supposent que la sécurité n'est pas une priorité absolue, ce qui en fait des cibles plus faciles.

L'échelle peut différer de celle d'une grande entreprise, mais les principes fondamentaux restent les mêmes. Une évaluation formelle des risques oblige une PME à concentrer son budget de sécurité limité là où c'est le plus important, garantissant ainsi un retour sur investissement maximal. Comprendre ses actifs clés, les menaces auxquelles elle est confrontée et les conséquences potentielles est indispensable à la survie de toute entreprise, quelle que soit sa taille.

Une évaluation moderne des risques de sécurité exige une approche moderne. La plateforme E-Commander de Logical Commander vous offre une infrastructure opérationnelle unifiée pour enfin passer de listes de contrôle réactives à une prévention proactive et éthique des risques.

%20(2)_edited.png)