Votre guide sur l'évaluation des risques liés aux tiers

- Marketing Team

- 21 oct. 2025

- 19 min de lecture

Dernière mise à jour : 5 févr.

L' évaluation des risques liés aux tiers est le processus utilisé par les organisations pour identifier, analyser et atténuer les risques liés à la collaboration avec des fournisseurs et des partenaires externes. Il ne s'agit pas d'une simple formalité de conformité ; il s'agit d'une stratégie de défense essentielle pour protéger vos données, votre réputation et votre stabilité opérationnelle contre les vulnérabilités de votre chaîne d'approvisionnement.

Pourquoi la sécurité des fournisseurs est désormais votre sécurité

Dans l'écosystème commercial interconnecté d'aujourd'hui, la frontière entre votre sécurité et celle de vos fournisseurs s'est estompée. Chaque partenaire, fournisseur ou sous-traitant ayant accès à vos systèmes ou données représente un vecteur potentiel de menaces internes et de risques liés aux facteurs humains. Un seul maillon faible peut exposer l'ensemble de votre organisation, rendant ainsi un programme robuste d'évaluation des risques liés aux tiers indispensable à une gouvernance et une gestion des risques modernes.

Il ne s'agit pas d'une menace abstraite. Les données montrent que les violations impliquant un tiers constituent un problème important et croissant, représentant désormais une part substantielle de tous les incidents. Lorsqu'un fournisseur est défaillant en matière de sécurité ou de conformité, les dommages financiers et réputationnels pèsent directement sur votre organisation, quel que soit le lieu de la défaillance initiale. Cette réalité exige une réorientation stratégique, passant des enquêtes réactives à une gestion proactive et préventive des risques.

Le véritable coût d'un maillon faible

Lorsque les défenses d'un fournisseur sont compromises, l'onde de choc se propage directement dans votre organisation. L'impact sur l'entreprise va bien au-delà du coût financier initial, déclenchant une réaction en chaîne de responsabilités pouvant perturber les opérations pendant des mois, voire des années.

Pour bien saisir les enjeux, il est essentiel de comprendre ce qu'est la gestion des risques liés aux tiers et ses implications directes pour votre entreprise. Un seul incident peut avoir de nombreuses conséquences fâcheuses :

Sanctions réglementaires : les réglementations telles que le RGPD et la HIPAA vous tiennent responsable des manquements à la conformité de vos fournisseurs, ce qui entraîne des amendes importantes et des responsabilités légales.

Atteinte à la marque : Une faille publique érode la confiance des clients et ternit votre réputation. Cette atteinte à la réputation est souvent plus coûteuse et difficile à réparer que la faille de sécurité initiale.

Perturbation opérationnelle : si un fournisseur de services critiques subit une panne ou une violation, votre propre entreprise peut s'arrêter, ce qui a un impact sur les revenus et frustre les clients.

Passer des audits réactifs à la prévention proactive

La méthode traditionnelle de gestion des risques fournisseurs, reposant sur des questionnaires annuels et des audits ponctuels, ne suffit plus. Ces méthodes offrent une image statique, mais négligent totalement la nature dynamique du risque lié aux facteurs humains, variable essentielle de tout programme de sécurité. Un fournisseur peut sembler conforme sur le papier, mais receler d'importantes menaces internes provenant de ses employés.

Les programmes de gestion des risques les plus matures reconnaissent que la surveillance des fournisseurs n'est pas une simple opération ponctuelle. Il s'agit d'une discipline continue visant à identifier et à atténuer les risques avant qu'ils ne dégénèrent en incidents coûteux.

Cet état d'esprit proactif est la seule approche durable. Au lieu d'attendre qu'une faille de sécurité chez un fournisseur déclenche une enquête coûteuse et perturbatrice, l'objectif est d'identifier les signes avant-coureurs de risques internes au sein de votre réseau de partenaires avant qu'ils ne se manifestent. Une stratégie efficace d'évaluation des risques liés aux tiers offre la visibilité nécessaire pour corriger les vulnérabilités avant qu'elles ne soient exploitées, protégeant ainsi vos actifs, votre conformité et votre réputation. Elle redéfinit la sécurité des fournisseurs non pas comme un problème externe, mais comme une extension essentielle de vos propres contrôles internes.

Cartographie de votre paysage de menaces tierces

Le risque fournisseur est bien plus qu'un simple problème de cybersécurité. Il s'agit d'un réseau complexe de menaces potentielles pouvant impacter tous les aspects de votre entreprise. Une évaluation complète des risques liés aux tiers nécessite de regarder au-delà des pare-feu et du chiffrement pour cartographier l'ensemble des vulnérabilités introduites par vos partenaires.

Ne pas analyser cette image complète revient à sécuriser votre forteresse mais à laisser la porte arrière sans surveillance.

La défaillance d'un seul fournisseur peut déclencher un effet domino. Par exemple, si un fournisseur de logiciels clé subit une panne, cela ne crée pas seulement un casse-tête informatique. Votre équipe commerciale pourrait être incapable de conclure des affaires, le support client pourrait être interrompu et la réputation de fiabilité de votre marque pourrait en pâtir, tout cela à cause d'un seul incident.

Au-delà de la cybersécurité : les quatre piliers du risque fournisseur

Pour bien comprendre votre exposition, vous devez décomposer les risques en domaines critiques. Chacun représente une manière différente dont un partenariat peut engendrer une responsabilité significative pour votre entreprise. Cette réflexion structurée garantit qu'aucune vulnérabilité importante n'est négligée.

Une récente enquête d'EY le souligne : 57 % des entreprises considèrent désormais les perturbations d'activité comme leur principal risque lié aux tiers. Cette évolution souligne l'importance cruciale de la résilience opérationnelle.

L'étude révèle également que 64 % des organisations évaluent désormais les fournisseurs de leurs fournisseurs (risque tiers), signe clair que les dirigeants reconnaissent que les menaces peuvent provenir de l'intérieur même de la chaîne d'approvisionnement. Vous pouvez explorer d'autres conclusions sur la manière dont l'IA transforme la gestion des risques tiers afin de comprendre ces tendances en constante évolution.

La défaillance d'un fournisseur dans un domaine peut instantanément engendrer une crise pour votre entreprise dans un autre. Un manquement à la conformité d'un partenaire peut entraîner l'arrêt de vos activités, tandis que son instabilité financière peut nuire gravement à votre réputation.

Décryptage des principales catégories de risques

Pour gérer cette complexité, il est utile d'organiser les risques en catégories distinctes. Cela permet non seulement de structurer votre évaluation des risques liés aux tiers , mais aussi de clarifier la responsabilité de l'atténuation des problèmes identifiés. Bien que la liste des risques potentiels soit longue, ils se répartissent généralement en quatre groupes principaux détaillés ci-dessous.

Principales catégories de risques liés aux tiers

Réfléchir en fonction de ces catégories permet de garantir une évaluation complète couvrant tous les aspects, des opérations quotidiennes à la perception du public et à la conformité.

Catégorie de risque | Description | Impact potentiel sur les entreprises |

|---|---|---|

Risque opérationnel | Menaces pesant sur vos fonctions commerciales quotidiennes et votre capacité à fournir des services. | Pannes de service, retards de livraison de produits, insatisfaction des clients, perte directe de revenus. |

Conformité et risque juridique | Non-respect par un fournisseur des lois et règlements applicables à votre entreprise. | Amendes élevées (par exemple, RGPD, HIPAA), poursuites judiciaires, sanctions, arrêts opérationnels forcés. |

Risque de réputation | Dommage à votre image de marque résultant des actions ou des manquements d’un fournisseur. | Perte de confiance des clients, presse négative, réactions négatives sur les réseaux sociaux, difficulté à attirer les talents. |

Risque financier | Dangers liés à la santé financière et aux conditions contractuelles d'un fournisseur. | Hausses de prix soudaines, faillite d'un fournisseur, résiliation inattendue d'un service, dépendance coûteuse envers un fournisseur. |

Décomposons-les davantage.

Un examen plus approfondi de chaque pilier de risque

Risques opérationnels : Cela concerne les rouages fondamentaux de votre entreprise. Si un fournisseur gérant l'hébergement cloud, le traitement des paiements ou la logistique fait défaut, votre capacité à servir vos clients est immédiatement compromise. L'impact est direct, mesurable et souvent ressenti en premier par vos clients.

Conformité et risques juridiques : Vos fournisseurs sont une extension de votre empreinte de conformité. Si un partenaire traite mal les données en violation du RGPD ou ne respecte pas les normes du secteur comme la loi HIPAA, votre organisation s'expose à des conséquences juridiques et financières, notamment des amendes exorbitantes et des divulgations publiques.

Risques de réputation : Votre marque est associée aux entreprises avec lesquelles vous collaborez. Un fournisseur impliqué dans un scandale éthique, ayant recours à des pratiques de travail contraires à l'éthique ou victime d'une fuite de données médiatisée peut gravement nuire à votre image publique. À l'ère du numérique, cette atteinte à la réputation se propage rapidement et est extrêmement difficile à contenir.

Risques financiers : Ils vont au-delà du prix contractuel. Ils incluent des dangers cachés, comme une augmentation soudaine des prix d'un fournisseur, la faillite d'un partenaire perturbant le service, ou encore le blocage d'un fournisseur vous empêchant de migrer vers un meilleur fournisseur.

En évaluant systématiquement chacun de ces domaines, vous pouvez créer un paysage de menaces complet qui fournit une image réelle et basée sur les données des vulnérabilités liées à vos fournisseurs.

Élaboration d'un cadre d'évaluation proactive des risques

Si vous continuez à gérer les risques liés aux fournisseurs avec une approche réactive et préventive, vous exposez votre organisation à des responsabilités inutiles. La clé est d'adopter une approche proactive en élaborant un cadre structuré et reproductible. Un programme solide d'évaluation des risques liés aux tiers n'est pas une tâche ponctuelle ; c'est un cycle de vie continu conçu pour identifier, analyser et atténuer les menaces avant qu'elles ne causent des dommages. Considérez-le comme un guide clair pour gérer l'ensemble de la relation avec les fournisseurs, de la vérification initiale à la sortie finale.

Ce cadre rend vos efforts de gestion des risques cohérents, évolutifs et, surtout, défendables auprès des auditeurs et des régulateurs. Il permet à votre organisation de passer d'examens ponctuels et chaotiques à une approche systématique qui la protège des atteintes opérationnelles, financières et à la réputation.

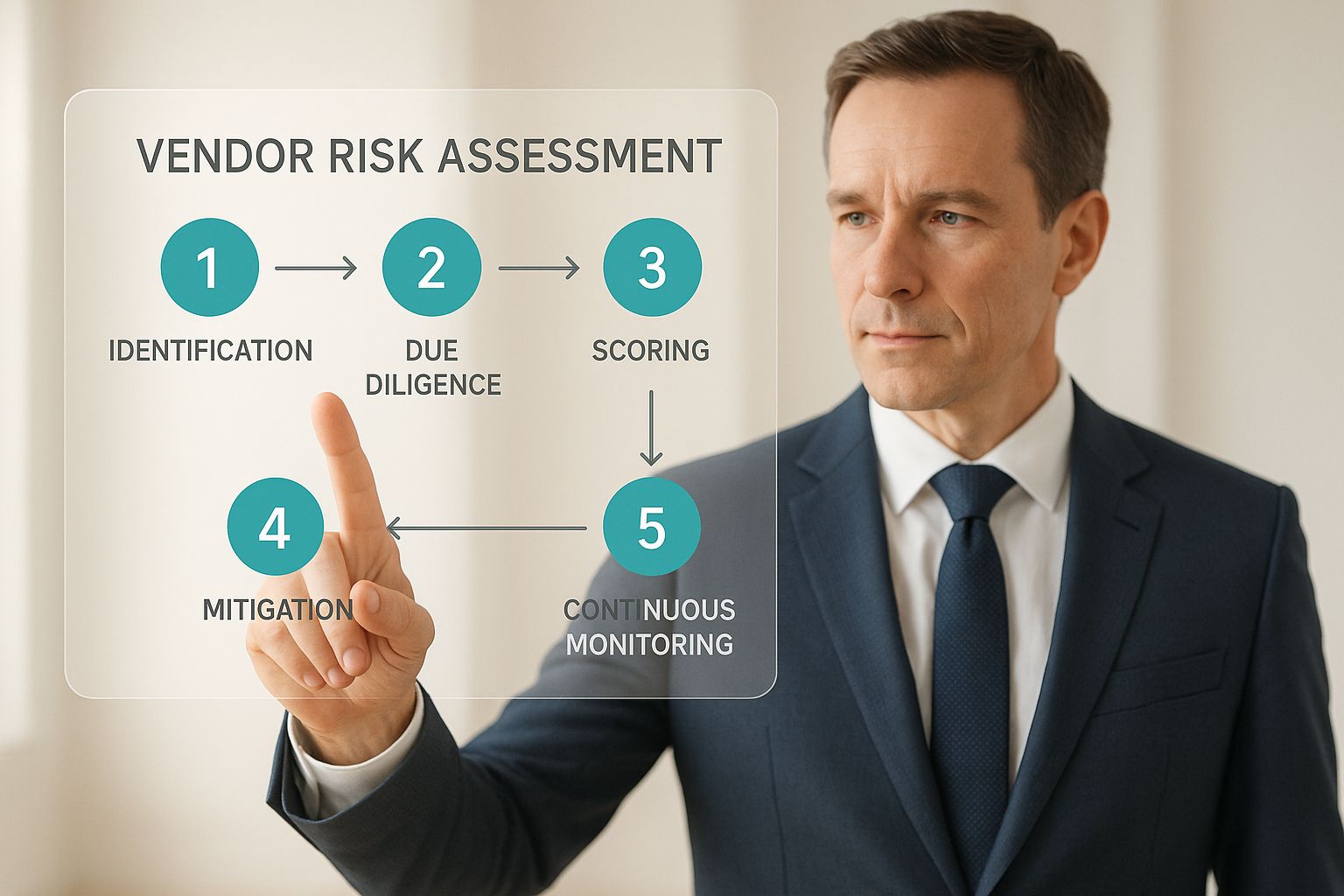

L’infographie ci-dessous illustre le flux de travail en cinq étapes qui constitue la base de tout cadre solide et proactif.

Comme nous l’avons vu, la véritable gestion des risques est une discipline cyclique et continue, et non un événement ponctuel.

Étape 1 : Identification et hiérarchisation des fournisseurs

Vous ne pouvez pas gérer les risques dont vous n'avez pas conscience. La première étape consiste à créer un inventaire complet et centralisé de chaque tiers auquel votre organisation fait appel. Ce processus révèle souvent des pratiques informatiques fantômes et d'autres relations avec des fournisseurs non gérées, sources d'importantes failles de sécurité.

Une fois la liste complète établie, il est important de reconnaître que tous les fournisseurs ne présentent pas le même niveau de risque. C'est là que la hiérarchisation devient essentielle. Il s'agit de catégoriser les fournisseurs en fonction du risque potentiel qu'ils présentent. Un fournisseur de cloud stockant des données clients sensibles se situe dans une catégorie de risque différente de celle de l'entreprise fournissant le café et doit être géré en conséquence.

Les critères de hiérarchisation comprennent :

Accès aux données : le fournisseur accède-t-il, traite-t-il ou stocke-t-il des données sensibles, confidentielles ou réglementées ?

Intégration système : Dans quelle mesure leur technologie est-elle intégrée à vos systèmes centraux ? L'intégration d'une API à votre système ERP présente un risque plus élevé qu'une simple intégration superficielle.

Criticité pour l'entreprise : Quel serait l'impact si ce fournisseur cessait ses activités demain ? Votre entreprise pourrait-elle continuer à fonctionner ?

Étape 2 : Diligence raisonnable et collecte d'informations

Une fois vos fournisseurs correctement hiérarchisés, l'analyse approfondie commence. Cette étape consiste à recueillir les informations nécessaires à une évaluation approfondie des risques liés aux tiers . L'objectif est de recueillir des preuves tangibles des contrôles de sécurité, de conformité et opérationnels d'un fournisseur.

Cela implique généralement l'envoi de questionnaires détaillés et la demande de documents, tels que les certifications ISO 27001 , les rapports d'audit récents et les plans de continuité d'activité. Une due diligence efficace ne se contente pas d'une réponse affirmative ; elle exige des preuves vérifiables de la mise en œuvre et de l'efficacité des contrôles.

Étape 3 : Analyse des risques et notation

Une fois les données collectées, il est temps de les analyser. Cette étape consiste à évaluer les réponses et à attribuer un score de risque quantitatif. Ce processus transforme les réponses qualitatives au questionnaire en un indicateur mesurable qui vous aide à prioriser les zones à risque élevé. La méthodologie de notation doit être cohérente et adaptée à l'appétence au risque de votre entreprise.

Cette analyse révèle des lacunes et des faiblesses spécifiques. Par exemple, un fournisseur peut avoir une sécurité réseau solide, mais un processus de départ des employés défaillant, ce qui crée un risque interne important lié aux anciens employés. Identifier ces vulnérabilités spécifiques est crucial pour une atténuation efficace.

Le score de risque d'un fournisseur n'est pas statique. C'est un indicateur dynamique qui doit être réexaminé dès l'apparition de nouvelles informations, l'évolution de la relation ou l'apparition de nouvelles menaces.

Étape 4 : Mise en œuvre de l'atténuation et du contrôle des risques

Identifier les risques n'est que la moitié du chemin ; l'important est de les gérer. Pour chaque vulnérabilité découverte, un plan de remédiation est nécessaire. Ce plan doit préciser les mesures précises que le fournisseur doit prendre, avec des échéances claires et une répartition des responsabilités.

L’atténuation peut prendre plusieurs formes :

Garanties contractuelles : Intégration d’exigences spécifiques de sécurité et de conformité directement dans le contrat du fournisseur.

Plans de correction : exiger du fournisseur qu'il résolve des vulnérabilités de sécurité spécifiques avant de lui accorder l'accès à vos systèmes.

Contrôles compensatoires : si un fournisseur présente une faiblesse qui ne peut pas être corrigée, vous pouvez mettre en œuvre des contrôles supplémentaires de votre côté pour compenser le risque.

Un élément crucial de tout cadre proactif consiste à s'assurer que chaque membre de votre écosystème adopte une hygiène numérique rigoureuse. Vous pouvez en apprendre davantage sur les conseils essentiels en cybersécurité pour sécuriser votre empreinte numérique afin de comprendre comment ces contrôles fonctionnent concrètement.

Étape 5 : Surveillance et examen continus

Enfin, une évaluation des risques liés aux tiers n'est pas une tâche simple et rapide. Le paysage des menaces évolue quotidiennement, et un fournisseur qui semble sécurisé aujourd'hui pourrait être à l'origine de votre prochaine faille demain. Une surveillance continue vous tient informé et vous offre une visibilité continue sur la situation de risque de vos fournisseurs tout au long de la relation.

Cela comprend des réévaluations périodiques, la surveillance des notifications publiques de violation et la surveillance des signaux d'alerte, comme l'instabilité financière d'un fournisseur. Cette vigilance constante est ce qui distingue la prévention proactive du nettoyage réactif. Intégrer cette discipline à vos opérations vous permet de gérer les risques plus efficacement à grande échelle, un élément essentiel d'un système de contrôle interne performant. Pour en savoir plus, consultez notre guide sur la mise en œuvre d'une évaluation proactive des risques de fraude .

Pièges courants dans les programmes d'évaluation des risques liés aux fournisseurs

Même les programmes d'évaluation des risques liés aux tiers les mieux intentionnés peuvent échouer en raison d'erreurs courantes et évitables. La première étape pour créer un programme générant une réelle valeur ajoutée consiste à comprendre les erreurs des autres. La plupart des échecs ne sont pas dus à un manque d'efforts, mais à une dépendance à des hypothèses dépassées et à des processus inefficaces.

Ces pièges sont dangereux car ils créent un faux sentiment de sécurité, laissant des vulnérabilités importantes cachées sous la surface. En identifiant ces faiblesses dans votre propre programme, vous pouvez passer d'une approche réactive et axée sur la conformité à une approche véritablement préventive qui protège votre entreprise des atteintes financières, à sa réputation et à ses opérations.

Le piège de l'évaluation statique

L'erreur la plus courante est l'évaluation « configurer et oublier ». Elle se produit lorsqu'une entreprise effectue une due diligence lors de l'intégration des fournisseurs, mais omet d'assurer un suivi continu. Le profil de risque d'un fournisseur n'est pas statique ; il évolue avec chaque nouvelle embauche, chaque mise à jour du système et chaque changement dans son environnement commercial.

Traiter une évaluation des risques liés à des tiers comme un événement ponctuel revient à vérifier les détecteurs de fumée uniquement le jour de votre emménagement. Cela ignore complètement la nature dynamique du risque, en particulier les risques liés aux facteurs humains, qui évoluent quotidiennement. Sans une surveillance continue, vous ignorez les menaces émergentes au sein de votre propre chaîne d'approvisionnement.

Silos départementaux et angles morts

Un autre piège majeur réside dans le cloisonnement des services. Lorsque les services juridiques, informatiques, achats et conformité fonctionnent indépendamment, chacun d'eux ne perçoit qu'une petite partie du problème des risques fournisseurs. Le service juridique peut se concentrer sur les responsabilités contractuelles tandis que l'informatique examine les contrôles de cybersécurité, mais personne ne relie les différents éléments pour obtenir une vision globale.

Cette approche fragmentée crée d'importants angles morts. Un fournisseur peut réussir une évaluation de sécurité informatique, mais être au bord de la faillite financière ; l'équipe achats peut être au courant, mais ne jamais le communiquer. Décloisonner ces silos est essentiel pour obtenir une vision unifiée et précise des risques liés aux tiers.

La solidité d'un programme de gestion des risques fournisseurs dépend de son maillon le plus faible. Lorsque les services ne collaborent pas, ils créent des failles facilement exploitables, transformant un risque gérable en véritable crise.

Dépendance excessive aux systèmes manuels

De nombreux programmes sont encore gérés à l'aide de feuilles de calcul et de courriels, ce qui peut convenir à quelques fournisseurs, mais est totalement inadapté aux moyennes et grandes entreprises. Les processus manuels sont lents, sujets aux erreurs humaines et rendent quasiment impossible le suivi des correctifs ou la production de rapports pertinents pour la direction.

Ce recours au travail manuel exacerbe un autre problème majeur : le manque de personnel. L'étude Mitratech 2025 sur la gestion des risques liés aux tiers révèle que près de 70 % des équipes se disent en sous-effectif. Par conséquent, les organisations ne peuvent gérer efficacement qu'environ 40 % de leurs fournisseurs . Ce manque de ressources, aggravé par des systèmes manuels inefficaces, laisse la majorité des relations avec les tiers dangereusement sous-contrôlées. Vous trouverez plus d'informations dans l'étude Mitratech 2025 sur la gestion des risques liés aux fournisseurs .

Le problème de la hiérarchisation inappropriée des fournisseurs

Enfin, de nombreuses organisations ne hiérarchisent pas correctement leurs fournisseurs, ce qui entraîne une mauvaise allocation des ressources. Lorsque chaque fournisseur est soumis au même niveau de contrôle, les équipes perdent un temps précieux à effectuer des évaluations approfondies sur des partenaires à faible risque, comme le service de restauration de bureau.

Parallèlement, les fournisseurs à fort impact, disposant d'un accès approfondi aux données sensibles et aux systèmes critiques, risquent de ne pas bénéficier de l'attention qu'ils méritent. Une hiérarchisation efficace n'est pas un simple « plus » ; elle vous permet de concentrer vos ressources limitées là où elles sont les plus importantes, garantissant ainsi une évaluation constante et minutieuse des risques les plus importants. Surmonter ces écueils courants vous permettra de passer d'un exercice de conformité superficiel à un programme véritablement proactif d'évaluation des risques liés aux tiers .

Utilisation de l'IA pour une meilleure compréhension des facteurs humains à des fins préventives

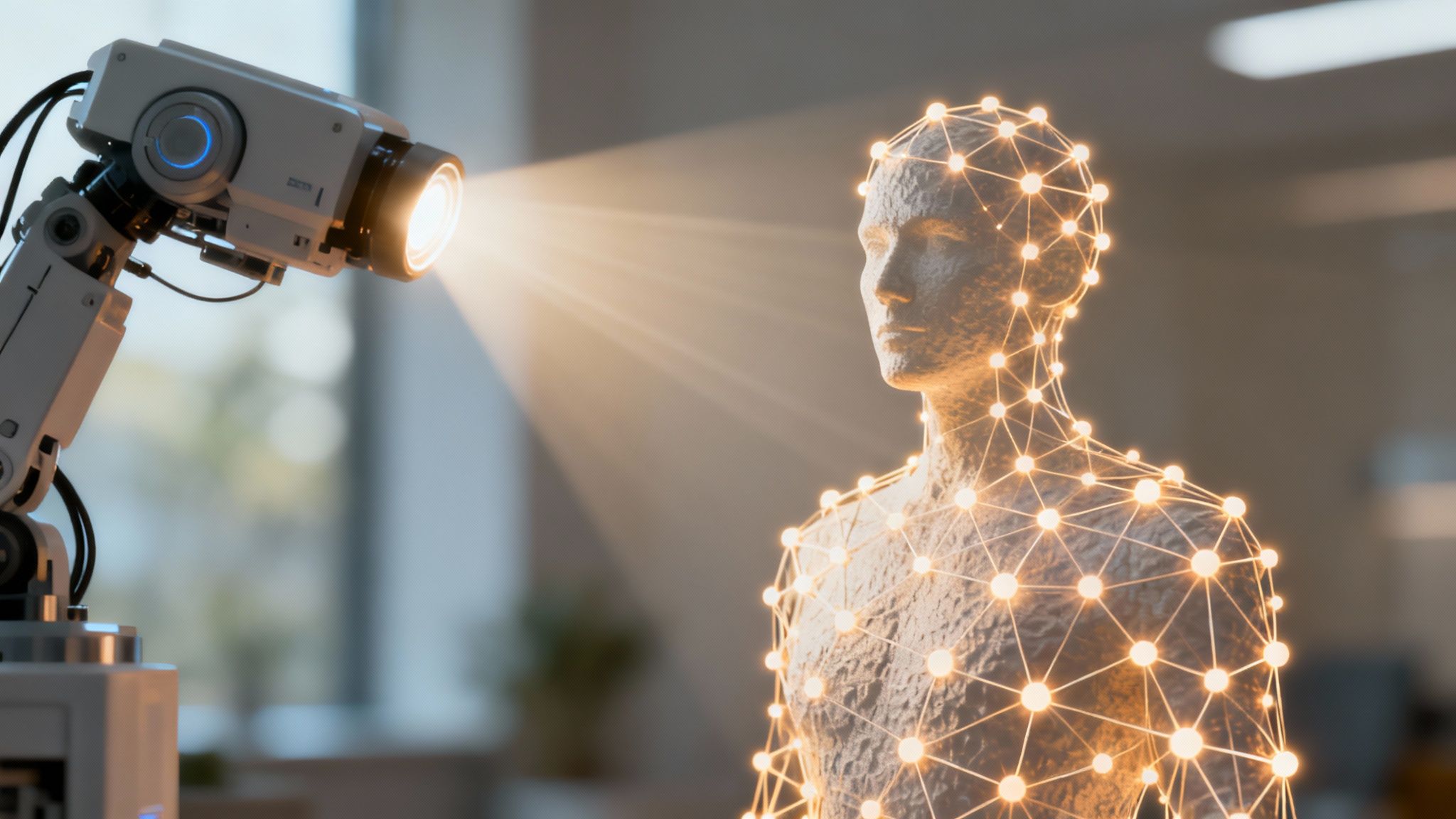

Les méthodes traditionnelles d'évaluation des risques par des tiers, telles que les questionnaires, les certifications et les audits, sont fondamentalement réactives. Elles fournissent un aperçu statique des contrôles déclarés par un fournisseur, sans fournir d'informations réelles sur la variable la plus imprévisible : le risque lié aux facteurs humains.

Il s'agit d'un angle mort majeur, d'où proviennent souvent les risques les plus dommageables. Pour progresser, les organisations ont besoin d'une approche moderne, basée sur l'IA, qui évalue de manière éthique la culture du risque lié aux facteurs humains au sein des fournisseurs. Il est temps de passer d'une simple vérification réactive à une discipline proactive et préventive qui protège votre entreprise des menaces internes, où qu'elles se trouvent.

Passer des audits réactifs à la prévention proactive

Le principal problème des évaluations héritées réside dans leur nature rétrospective. Elles confirment qu'un fournisseur avait mis en place certains contrôles à un moment donné, mais ne peuvent prédire ce qui se passera aujourd'hui, ni ce qui pourrait se passer demain. Vous êtes ainsi exposé aux menaces internes et aux risques d'intégrité qui se développent au sein des équipes d'un partenaire.

Une plateforme éthique, basée sur l'IA, inverse la tendance. Au lieu d'attendre qu'un incident déclenche une enquête coûteuse, cette technologie fournit des signaux d'alerte précoces en cas de mauvaise conduite ou de manquement à la conformité. C'est l'essence même de la prévention : s'attaquer à la cause profonde du risque humain avant qu'il ne dégénère en crise préjudiciable à l'entreprise.

En vous concentrant sur les indicateurs comportementaux et éthiques de l'environnement d'un fournisseur, vous obtenez un niveau d'assurance que les questionnaires et les audits seuls ne peuvent jamais offrir. C'est la différence entre l'examen d'un plan et l'inspection des fondations d'un bâtiment en cours de construction.

Le pouvoir de l'IA éthique et conforme à l'EPPA

Pour accéder à ces informations, il faut une technologie à la fois puissante et respectueuse des principes. Une plateforme véritablement éthique doit être conforme à l'EPPA , garantissant que l'évaluation des risques est réalisée sans recours à une surveillance invasive ni à des méthodes impliquant la détection de mensonges. Cette approche permet d'instaurer et de maintenir la confiance essentielle à des partenariats solides.

Ce type d'IA d'atténuation des risques humains fonctionne en analysant des données agrégées et non personnelles afin d'identifier des tendances indiquant un risque élevé. L'accent est mis sur la santé organisationnelle, et non sur l'analyse des individus.

Voici comment cette approche renforce votre évaluation des risques liés aux tiers :

Informations culturelles approfondies : elles offrent une véritable compréhension de la culture de risque interne d'un fournisseur, ce qu'un certificat de conformité ne peut pas révéler.

Système d’alerte précoce : il signale les problèmes d’intégrité potentiels ou les conflits d’intérêts bien avant qu’ils ne puissent conduire à une fraude ou à une violation de données.

Assurance évolutive : elle offre une surveillance continue et évolutive de l'ensemble de votre écosystème de fournisseurs, vous aidant à concentrer vos ressources sur les partenaires qui présentent le plus grand risque.

Cette attitude proactive n'a jamais été aussi cruciale. Alors que 35 % des dirigeants classent désormais les violations de données de tiers parmi leurs trois principales cybermenaces, la pression est forte. Cette préoccupation favorise l'adoption de solutions basées sur l'IA qui automatisent l'évaluation des risques et améliorent l'efficacité, reflétant ainsi l'évolution du risque fournisseur. Pour en savoir plus sur l'évolution de la gestion des risques liés aux tiers, rendez-vous sur diligent.com .

Intégrer l'IA dans votre cadre de gouvernance

Adopter cette technologie ne consiste pas à remplacer votre cadre existant, mais à l'enrichir d'une puissante couche d'intelligence qui fournit le « pourquoi » de vos conclusions d'audit.

Un fournisseur peut réussir un questionnaire de sécurité, mais une évaluation éthique de l'IA pourrait révéler une culture de non-conformité susceptible de mener à une violation. Vous disposez ainsi de preuves solides et fondées sur des données pour orienter vos efforts d'atténuation des risques et protéger votre entreprise contre des dommages évitables.

En obtenant enfin une visibilité sur le facteur humain de votre chaîne d'approvisionnement, vous pouvez prendre des décisions plus éclairées, renforcer la conformité et protéger efficacement votre organisation de l'intérieur. Pour en savoir plus, consultez notre guide complet sur la gestion des risques humains basée sur l'IA .

Il est temps d'adopter une nouvelle norme en matière de gouvernance des fournisseurs

L'ancienne méthode d'évaluation des risques liés aux tiers n'est plus efficace. Se fier à des audits réactifs et à des questionnaires statiques revient à attendre qu'un incendie se déclare avant de chercher l'extincteur. Ce n'est pas une stratégie de gouvernance viable ; c'est un pari coûteux qui met en péril votre réputation, votre conformité et votre stabilité opérationnelle.

La nouvelle norme en matière de gouvernance des fournisseurs exige une transition radicale, passant de l'identification des risques à la prévention proactive. Cela implique d'aller au-delà des contrôles superficiels pour comprendre la dynamique des facteurs humains au sein de votre réseau de fournisseurs. Une plateforme éthique, non intrusive et pilotée par l'IA est la clé de cette transition et d'un nouveau niveau de résilience.

De la lutte réactive contre les incendies à la prévention proactive

Une approche préventive et avant-gardiste offre des avantages commerciaux clairs et mesurables que les méthodes obsolètes ne peuvent égaler. En misant sur une gestion préventive des risques, vous faites passer votre organisation d'un état de défense permanent à un avantage stratégique.

Les avantages sont tangibles :

Responsabilité réduite : l’identification et le traitement proactifs des risques liés aux facteurs humains minimisent la probabilité de violations coûteuses, de fraudes ou de violations de conformité provenant de votre chaîne d’approvisionnement.

Gouvernance renforcée : une approche basée sur l’IA fournit une base défendable et basée sur les données pour la surveillance des fournisseurs, ce qui facilite la démonstration de la diligence raisonnable aux régulateurs et aux parties prenantes.

Réputation protégée : Prévenir les incidents avant qu’ils ne se produisent est le moyen le plus efficace de protéger votre marque et de préserver la confiance que vous avez bâtie avec vos clients et partenaires.

Cette approche moderne s'aligne également sur les cadres internationaux, garantissant ainsi que votre programme de gouvernance des fournisseurs répond aux normes internationales les plus strictes. Découvrez comment intégrer des normes internationales comme ISO 27001 à la détection des risques par l'IA pour comprendre leur articulation.

Adopter un modèle préventif n'est pas seulement une mise à niveau opérationnelle ; c'est un changement fondamental de philosophie. Il redéfinit la gouvernance des fournisseurs comme une discipline proactive et continue qui protège l'organisation de l'intérieur.

En fin de compte, le coût de la réaction à un incident causé par un fournisseur dépasse largement l'investissement dans une stratégie préventive. En mettant en œuvre une plateforme éthique et basée sur l'IA, vous ne vous contentez pas de gérer les risques liés aux tiers : vous établissez une nouvelle norme, plus résiliente, pour une gouvernance moderne des fournisseurs.

Questions fréquemment posées sur les risques liés aux tiers

L'élaboration d'un programme robuste d'évaluation des risques liés aux tiers soulève de nombreuses questions complexes. Trouver les bonnes réponses fait la différence entre un écosystème de fournisseurs résilient et conforme et un écosystème truffé d'angles morts et de responsabilités.

Voici quelques-unes des questions les plus courantes posées par les responsables des risques, de la conformité et de la sécurité, ainsi que notre point de vue sur la manière d’y répondre.

À quelle fréquence devrions-nous évaluer nos fournisseurs ?

La réponse courte : en continu. Le traditionnel contrôle annuel est non seulement obsolète, mais aussi dangereux dans le contexte actuel de menaces dynamiques. Le profil de risque d'un fournisseur évolue à chaque nouvelle embauche, mise à jour du système ou évolution de sa situation financière.

Un programme moderne considère l'évaluation des risques liés aux tiers comme un cycle continu, et non comme un événement ponctuel. La fréquence et l'intensité des examens formels doivent être fonction du niveau de risque du fournisseur.

Fournisseurs à haut risque : Ces partenaires ont un accès approfondi à des données sensibles ou sont essentiels à vos opérations. Ils nécessitent une surveillance intensive et continue, ainsi qu'une réévaluation complète et approfondie au moins une fois par an.

Fournisseurs à risque moyen : pour ce niveau, un examen formel tous les 18 à 24 mois constitue une base de référence raisonnable, appuyée par une surveillance automatisée qui signale les changements significatifs dans leur posture de risque.

Fournisseurs à faible risque : une évaluation tous les deux ou trois ans peut suffire, mais ils doivent rester dans votre inventaire de fournisseurs et faire l’objet d’une surveillance de base.

Quelle est la différence entre la gestion des fournisseurs et l’évaluation des risques ?

Il s'agit d'une distinction essentielle. La gestion des fournisseurs est la discipline holistique qui consiste à gérer l'ensemble de la relation avec un tiers. Elle couvre tout, de l'approvisionnement et la négociation des contrats au suivi des performances et au départ des employés.

L'évaluation des risques liés aux tiers est un élément essentiel de ce cycle de vie plus vaste. Considérez la gestion des fournisseurs comme le véhicule dans son ensemble, tandis que l'évaluation des risques en est le moteur et les freins. Les deux sont nécessaires pour fonctionner en toute sécurité. Une gestion efficace des fournisseurs est impossible sans un processus d'évaluation des risques robuste et continu, fournissant des informations essentielles.

La gestion des fournisseurs garantit que le partenariat apporte de la valeur. L'évaluation des risques garantit qu'il n'engendre pas de responsabilité. Ces deux éléments doivent fonctionner en parfaite synergie pour protéger votre entreprise des catastrophes opérationnelles, financières et de réputation.

Comment pouvons-nous gérer les risques liés aux fournisseurs de nos fournisseurs ?

Il s'agit du risque lié aux tiers, un angle mort majeur pour de nombreuses organisations. Vous avez peut-être une relation sécurisée avec votre fournisseur direct, mais son sous-traitant essentiel pourrait être le maillon faible à l'origine de votre prochaine faille. Obtenir une visibilité aussi approfondie sur la chaîne d'approvisionnement est un défi, mais réalisable.

Voici quelques stratégies efficaces :

Inscrire cela dans le contrat : Vos accords doivent inclure des clauses exigeant de votre fournisseur principal qu'il effectue une diligence raisonnable rigoureuse sur ses propres sous-traitants critiques. Une clause de « droit d'audit » vous permet d'inspecter ces tiers en cas de signal d'alerte.

Utiliser des clauses de transfert : Assurez-vous que les exigences clés de sécurité et de conformité de votre contrat sont automatiquement transmises à tous les sous-traitants auxquels votre fournisseur fait appel. Vos normes de sécurité sont ainsi irrévocables tout au long de la chaîne.

Tirer parti de la technologie : Une plateforme éthique, pilotée par l'IA, peut fournir des informations non intrusives sur la culture de risque liée aux facteurs humains de vos principaux fournisseurs. Cela révèle souvent des problèmes systémiques susceptibles de toucher leurs partenaires, vous permettant ainsi d'être alerté en amont des risques potentiels liés aux tiers sans nécessiter d'évaluation directe.

Prêt à cesser de réagir aux audits et à construire une défense proactive contre les menaces internes et externes ? Logical Commander Software Ltd. propose une plateforme d'IA conforme à l'EPPA, qui fournit des analyses approfondies des facteurs humains sans surveillance invasive. Il est temps de protéger votre organisation de l'intérieur.

Demandez une démo de notre plateforme pour découvrir la nouvelle norme en matière de gestion des risques éthiques.

%20(2)_edited.png)