Cómo prevenir las amenazas internas: una guía ética y proactiva

- Marketing Team

- 21 oct

- 15 Min. de lectura

Para prevenir realmente las amenazas internas, las organizaciones deben cambiar radicalmente de las investigaciones reactivas a un marco de gestión de riesgos proactivo y ético. El objetivo no es iniciar costosos análisis forenses una vez causado el daño, sino construir un sistema que identifique los riesgos humanos antes de que se conviertan en incidentes. Esto requiere un enfoque no intrusivo, alineado con la EPPA, que respete la dignidad de los empleados y proteja la reputación y los activos críticos de la empresa.

Vaya más allá de reaccionar ante incidentes internos

Durante décadas, la estrategia estándar para gestionar el riesgo interno era simple: esperar a que se produjera una filtración de datos, un robo de datos o un fraude, y solo entonces iniciar una investigación disruptiva y costosa. Este modelo reactivo está fundamentalmente roto. Para cuando se involucra a un equipo forense, el daño financiero y reputacional ya está hecho, dejando a los responsables de cumplimiento, riesgo y seguridad siempre un paso por detrás del siguiente riesgo de factor humano.

El asombroso impacto y la responsabilidad empresarial

La pérdida financiera derivada de los incidentes internos supone un duro golpe para las empresas, con un coste medio anual por organización que alcanza la asombrosa cifra de 17,4 millones de dólares . Esta cifra se ve impulsada por el trabajo híbrido, los servicios en la nube y el robo de credenciales, cuyo coste medio por incidente es de 779.000 dólares . Dado que el 76 % de las organizaciones admite que las amenazas internas suponen un mayor riesgo que los atacantes externos, es necesario centrarse en la prevención en lugar de en la reacción.

Más allá del balance general, el daño reputacional puede destruir la confianza de los clientes, desencadenar un intenso escrutinio regulatorio y erosionar la confianza de los accionistas. Además, las investigaciones reactivas fomentan una cultura de sospecha, lo que perjudica la moral y la productividad. El verdadero impacto empresarial va mucho más allá del incidente en sí, generando una responsabilidad significativa.

Por qué los sistemas heredados no previenen las amenazas internas

Muchas empresas aún dependen de herramientas heredadas como el Análisis del Comportamiento del Usuario (UBA) o los sistemas de Prevención de Pérdida de Datos (DLP). Si bien son útiles para detectar actividad anómala, estas herramientas son fundamentalmente reactivas. Están diseñadas para detectar desviaciones respecto a una línea base, pero no pueden identificar los indicadores de riesgo previos a incidentes que preceden a dichas acciones.

Estos sistemas son conocidos por generar una avalancha de falsos positivos, lo que genera fatiga de alertas en los equipos de seguridad. Más importante aún, a menudo operan en una zona gris ética y legal, que roza la vigilancia de empleados, lo que puede generar importantes riesgos de cumplimiento.

Un programa eficaz de gestión de riesgos internos no solo detecta clics sospechosos, sino que comprende los riesgos humanos contextuales que los preceden. El objetivo es la prevención proactiva, no solo una detección más rápida de fallos.

Pasando a un estándar proactivo y ético

La única forma sostenible de gestionar el riesgo interno es prevenirlo. Esto requiere un conjunto de herramientas modernas enfocadas en identificar los riesgos humanos antes de que se materialicen en amenazas. Un programa eficaz debe:

Proactivo: Debe analizar indicadores previos al incidente a partir de datos estructurados y relacionados con el negocio.

Ético: Debe ser no intrusivo y estar totalmente alineado con la EPPA, evitando cualquier forma de vigilancia.

Impulsado por IA: debe aprovechar una IA avanzada para identificar patrones de riesgo complejos que los procesos manuales no pueden detectar.

Esta estrategia con visión de futuro le permite pasar de una postura defensiva a una de gobernanza proactiva, protegiendo tanto a la organización como a su personal al abordar el riesgo desde su origen. Para un análisis más profundo, consulte nuestra guía sobre el verdadero coste de las investigaciones reactivas . Este cambio no es solo una mejora; es el nuevo estándar para todos los líderes en cumplimiento, riesgo y seguridad.

Construya su marco ético de gestión del riesgo interno

La prevención eficaz de amenazas internas no se basa en una vigilancia invasiva, sino en principios éticos y una gobernanza clara. Un marco proactivo establece reglas de interacción transparentes, creando un entorno predecible y seguro donde los riesgos humanos se minimizan por diseño. El objetivo es desarrollar una estrategia de gestión de riesgos sólida y alineada con la EPPA que proteja a la organización y respete la dignidad de los empleados.

Establecer políticas de manejo de datos absolutamente claras

Todo marco de riesgo interno comienza con la gobernanza de datos. Una política integral de gestión de datos es la base de su defensa, ya que describe con precisión cómo debe gestionarse, almacenarse, accederse y transmitirse la información confidencial, sin dejar margen a la interpretación.

Su póliza debe especificar:

Niveles de clasificación de datos: defina claramente qué constituye información “ confidencial ”, “ interna ” o “ pública ” con ejemplos tangibles.

Protocolos de control de acceso: detallan quién está autorizado a acceder a conjuntos de datos específicos en función de su función y necesidad comercial (principio de mínimo privilegio).

Almacenamiento y transmisión seguros: exigir el uso de unidades cifradas, protocolos de transferencia de archivos seguros y almacenamiento en la nube aprobado, al tiempo que se prohíbe explícitamente el uso de dispositivos personales no autorizados o sitios públicos de intercambio de archivos.

Esta claridad proporciona una base objetiva y legítima para identificar la actividad que se desvía de la política, centrándose en la adhesión mensurable en lugar del juicio subjetivo.

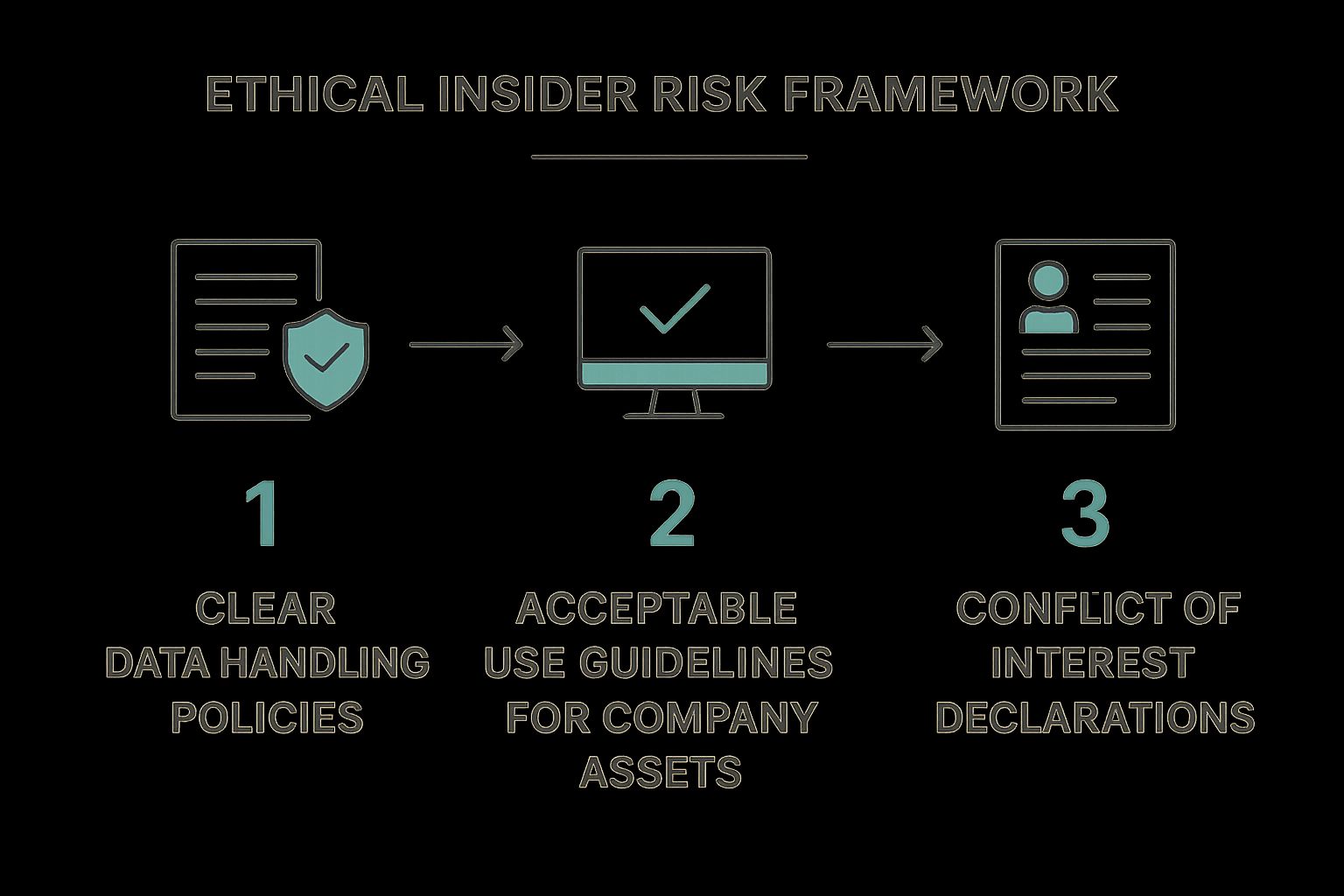

Como lo ilustra la infografía, las políticas claras sobre datos, activos y conflictos de intereses son pasos fundamentales e interconectados para la mitigación proactiva del riesgo interno.

Definir el uso aceptable de los activos de la empresa

Más allá de los datos, su marco debe regir el uso de todos los activos de la empresa, desde las computadoras portátiles y el acceso a la red hasta el software y las instalaciones físicas. Una Política de Uso Aceptable (PUA) establece estos límites, aclarando que los recursos de la empresa son para fines comerciales y detallando las consecuencias de un uso indebido.

Una AUP sólida debería abordar explícitamente:

Uso de la red: prohíbe el acceso a sitios web maliciosos, el intercambio no autorizado de archivos punto a punto o actividades que consuman un ancho de banda excesivo.

Instalación de software: restrinja a los empleados para que no instalen software no aprobado para protegerse contra malware y riesgos de licencia.

Uso personal: definir el alcance limitado y aceptable del uso personal de los equipos de la empresa para eliminar las áreas grises.

Al definir claramente lo que es aceptable, se reduce proactivamente el riesgo de que los empleados creen vulnerabilidades de seguridad inadvertidamente. Esta transparencia es fundamental para un programa interno de gestión de amenazas ético.

Gestionar las declaraciones de conflicto de intereses

Un conflicto de intereses no declarado es una fuente importante y a menudo ignorada de riesgo interno. Un empleado con lealtades contrapuestas representa un riesgo significativo de factor humano. Su marco de trabajo necesita un proceso formal y estructurado para declarar y gestionar estos conflictos, que vaya más allá de una simple casilla de verificación de incorporación. Para más información, consulte nuestra guía completa sobre la gestión de riesgos internos .

Un aspecto clave de un marco ético implica evaluar los valores fundamentales y la alineación . Un flujo de trabajo de declaración sólido unifica a los departamentos de RR. HH., Legal y Seguridad para lograr un enfoque coordinado de la evaluación de riesgos. Ayuda a identificar posibles problemas, como la participación de un empleado en un proveedor clave, antes de que puedan influir indebidamente en las decisiones empresariales o provocar la exfiltración de datos.

Realizar evaluaciones significativas de riesgos de factores humanos

Un marco ético establece las reglas, pero una evaluación de riesgos identifica dónde enfocar sus defensas. Para prevenir amenazas internas, debe comprender sus vulnerabilidades específicas yendo más allá de las auditorías estándar de ciberseguridad. Los análisis de brechas técnicas son importantes, pero los verdaderos impulsores del riesgo interno son humanos.

Una evaluación significativa de riesgos del factor humano es un proceso estructurado y objetivo para identificar roles de alto riesgo, activos críticos y posibles escenarios de amenaza sin recurrir a métodos intrusivos. Esto proporciona la claridad necesaria para aplicar controles específicos donde tengan el mayor impacto en el negocio.

Identificación de roles de alto riesgo y activos críticos

No todos los empleados ni todos los activos presentan el mismo nivel de riesgo. El primer paso es identificar qué roles y conjuntos de datos representan sus mayores vulnerabilidades.

Su evaluación debe incluir:

Roles con acceso privilegiado: administradores de sistemas, ingenieros de redes y gerentes financieros con acceso a sistemas sensibles.

Acceso a propiedad intelectual crítica: roles en I+D, desarrollo de productos o estrategia corporativa que manejan secretos comerciales.

Control sobre transacciones financieras: cualquier puesto con autoridad para aprobar pagos, administrar detalles de proveedores o acceder a las cuentas de la empresa.

Al asignar estos roles de alto riesgo a los activos críticos específicos a los que pueden acceder se obtiene una imagen clara de las vulnerabilidades clave, lo que permite priorizar los esfuerzos de prevención de manera eficaz.

Evaluación de riesgos a lo largo del ciclo de vida del empleado

El riesgo del factor humano es dinámico y cambia a lo largo de la trayectoria laboral del empleado. Una evaluación adecuada debe evaluar las vulnerabilidades específicas de cada etapa clave.

Por ejemplo, el proceso de contratación es su primera línea de defensa. Saber cómo realizar verificaciones de antecedentes exhaustivas proporciona una diligencia debida crucial antes de que se presente un riesgo potencial.

Otros puntos críticos a analizar incluyen:

Incorporación: ¿Los nuevos empleados reciben capacitación específica para su función sobre manejo y uso aceptable de datos, o simplemente un documento de política genérico?

Promociones y cambios de roles: ¿Se actualizan los permisos de acceso para alinearlos con las nuevas tareas o la “aumento de privilegios” crea un riesgo innecesario?

Offboarding: ¿Existe un proceso automatizado para revocar todo acceso inmediatamente después de la salida de un empleado para cerrar esta brecha de seguridad común?

Una evaluación proactiva de riesgos considera el ciclo de vida del empleado como una serie de puntos de control de riesgos. Al abordar las vulnerabilidades en cada etapa, se reduce sistemáticamente la exposición general a las amenazas del factor humano.

Evaluación de vulnerabilidades de terceros y contratistas

Su panorama de riesgos internos se extiende a contratistas, consultores y proveedores externos que a menudo requieren acceso privilegiado. Esto introduce un nivel significativo de riesgo que muchas organizaciones no gestionan adecuadamente. Estos socios externos pueden convertirse en una puerta trasera involuntaria para una vulneración si no se gestionan adecuadamente.

Su evaluación de riesgos del factor humano debe extenderse a este ecosistema. Evalúe la seguridad de los socios, sus obligaciones contractuales y los niveles de acceso específicos otorgados. Tratar el acceso de terceros con el mismo rigor que al personal interno cierra una brecha crítica que los adversarios explotan.

Utilice IA para la detección de amenazas no intrusivas

Las herramientas de seguridad tradicionales siempre van un paso por detrás de las amenazas internas, atrapadas en un bucle reactivo de análisis de migas de pan digitales una vez que el daño ya está hecho. Para prevenir realmente los incidentes, es necesario identificar los indicadores de riesgo previos mucho antes de que se intensifiquen. Una plataforma ética basada en IA analiza las señales de riesgo contextuales a partir de datos estructurados y relacionados con el negocio que ya posee, lo que proporciona una visión prospectiva del riesgo humano sin traspasar los límites éticos ni legales.

Pasando del monitoreo del comportamiento al análisis de riesgos contextual

Las herramientas de análisis del comportamiento del usuario (UBA) tradicionales monitorizan los inicios de sesión, el acceso a archivos y el tráfico de red para detectar desviaciones de las rutinas habituales. Este método es fundamentalmente reactivo y recopila cantidades masivas de datos de actividad, lo que genera importantes problemas de privacidad.

Un enfoque ético basado en IA es diferente. Funciona analizando datos estructurados que la organización ya recopila por motivos comerciales legítimos, como:

Resultados de la evaluación previa al empleo: identificación de inconsistencias o riesgos detectados durante la contratación.

Divulgación de conflictos de intereses: identificación de actividades comerciales no declaradas que podrían crear un conflicto.

Solicitudes de acceso y permisos: detección de patrones inusuales, como una solicitud de acceso a datos que no está alineada con el rol de un empleado.

Datos del ciclo de vida de RRHH: correlación de indicadores de riesgo con eventos como promociones, transferencias o evaluaciones de desempeño.

Al centrarse en estos datos empresariales, la IA puede conectar puntos dispares para identificar patrones que indiquen un riesgo elevado, todo ello sin necesidad de leer correos electrónicos ni monitorizar las pulsaciones de teclas. Este método cumple plenamente con normativas como la EPPA, ya que evita la vigilancia.

El poder de la IA reside en su capacidad de sintetizar datos dispares y estructurados en una imagen coherente del riesgo. Se trata de comprender el contexto empresarial que rodea a los roles, no de observar a las personas.

Cómo la IA detecta indicadores de riesgo previos a incidentes

Una plataforma avanzada de IA como E-Commander/Risk-HR de Logical Commander funciona como un sistema de alerta temprana. Está diseñada para aclarar riesgos complejos relacionados con el factor humano, destacando escenarios que una revisión manual casi seguramente pasaría por alto.

Por ejemplo, un empleado con un puesto no técnico solicita acceso a una base de datos confidencial de desarrolladores. Semanas después, su declaración de conflicto de intereses revela un puesto de asesor no declarado en una startup tecnológica. Considerados por separado, estos eventos podrían no ser motivo de alarma. Sin embargo, un sistema de IA los conecta al instante, alertando de un posible riesgo de robo de propiedad intelectual mucho antes de que se produzca cualquier exfiltración de datos.

Esta capacidad proactiva es crucial, ya que se tarda un promedio de 86 días en detectar y contener una amenaza interna. Para incidentes que duran más de 91 días, el costo se dispara a 18,33 millones de dólares anuales . Este retraso se debe a que los atacantes conocen los sistemas internos y pueden ocultar sus rastros.

Diferenciando la IA ética de las herramientas de seguridad tradicionales

Es crucial distinguir este enfoque ético, basado en IA, de las tecnologías más antiguas e invasivas. El objetivo no es pillar a los empleados en el acto, sino identificar y mitigar proactivamente los riesgos antes de que perjudiquen a la empresa.

Así es como una plataforma de IA ética es fundamentalmente diferente:

Sin vigilancia: No monitorea las comunicaciones de los empleados, la navegación web ni el uso de aplicaciones. El análisis se limita estrictamente a la información estructurada y relacionada con la empresa.

Alineado con EPPA: La metodología está diseñada para respetar la dignidad de los empleados y cumplir con las estrictas leyes laborales, evitando cualquier herramienta que pueda considerarse coercitiva.

Enfoque en la prevención: los conocimientos son prospectivos y permiten a los equipos de RR.HH., Legal y Seguridad intervenir de manera constructiva (con capacitación adicional o una revisión de los derechos de acceso) en lugar de iniciar una investigación punitiva.

Este método no intrusivo proporciona la visibilidad necesaria para gestionar el riesgo del factor humano de forma eficaz y ética. Para obtener más información, consulte nuestra guía sobre la detección de amenazas internas con IA ética . El uso de la tecnología como herramienta preventiva protege a su organización de graves daños financieros y reputacionales, a la vez que fomenta una cultura de seguridad.

Desarrolle su manual de mitigación proactiva

Identificar un posible riesgo humano es solo el primer paso. La verdadera prueba de fuego de un programa de prevención de amenazas internas reside en lo que se hace a continuación. Señalar un problema sin un plan claro y constructivo es como un detector de humo sin extintor: alerta del peligro, pero no previene los daños.

Para prevenir incidentes eficazmente, se necesita un manual de estrategias de mitigación proactivas y no punitivas. Se trata de respuestas predefinidas y estructuradas, diseñadas para abordar la causa raíz de un riesgo sin crear un entorno adverso. El enfoque debe centrarse en las medidas correctivas, no en las represalias, acortando la distancia entre la detección y la verdadera prevención.

Adapte los flujos de trabajo al contexto del mundo real

No todos los riesgos son iguales, por lo que la respuesta no puede ser uniforme. Una estrategia de mitigación inteligente adapta las acciones al contexto específico del indicador de riesgo, aplicando el nivel de intervención adecuado en el momento oportuno.

Considere estas respuestas escalonadas:

Riesgo de bajo nivel (por ejemplo, violación involuntaria de una política): el flujo de trabajo podría inscribir automáticamente al empleado en un módulo de capacitación breve y específico sobre concientización sobre seguridad: una solución educativa y de apoyo.

Riesgo de nivel medio (por ejemplo, conflicto de intereses no declarado): esto podría generar una notificación a un socio comercial de RR.HH. para iniciar una conversación de apoyo y de investigación con el empleado.

Riesgo de alto nivel (por ejemplo, acceso repetido y sospechoso a datos confidenciales): esto debería iniciar una revisión formal por parte de un equipo interfuncional de Seguridad, RR.HH. y Legal para evaluar la situación y determinar los próximos pasos, como una suspensión temporal de los privilegios de acceso.

Este enfoque gradual garantiza que su respuesta sea siempre proporcional al riesgo.

Una mitigación eficaz no se trata de castigar, sino de corregir el rumbo. Un flujo de trabajo proactivo ofrece una vía constructiva para abordar un indicador de riesgo antes de que se convierta en un incidente perjudicial.

Por qué una respuesta coordinada no es negociable

Las respuestas fragmentadas son una de las principales razones del fracaso de los programas de riesgo interno. Cuando los departamentos de RR. HH., Seguridad y Legal operan de forma aislada, se pierde contexto crítico y las acciones son inconsistentes o se retrasan. Este es un problema generalizado; datos recientes muestran que el 60 % de la coordinación entre los equipos de RR. HH. y Seguridad sigue siendo manual, lo que genera importantes deficiencias.

La magnitud del desafío es evidente: el 56 % de las empresas reportaron un incidente de amenaza interna durante el último año. Estos incidentes provienen de personas maliciosas, empleados negligentes e incluso solicitantes de empleo comprometidos, por lo que una defensa unificada es crucial. Para más información, consulte el Informe de Pulso de Amenazas Internas 2025 .

Crear un manual de acciones constructivas

Su manual de mitigación debe incluir un conjunto de intervenciones constructivas, alineadas con la EPPA. Así es como se pasa de un modelo reactivo e investigativo a uno proactivo y de apoyo.

A continuación se muestran ejemplos de cómo reformular su respuesta:

Guión | Acción ineficaz (reactiva) | Flujo de trabajo eficaz (proactivo) |

|---|---|---|

Manejo incorrecto accidental de datos | Iniciar una investigación formal. | Asignar microaprendizaje específico sobre la política de manejo de datos específica violada. |

Aumento de privilegios | Esperando una auditoría para encontrar el problema. | Activación de una revisión de acceso trimestral automatizada para roles de alto riesgo. |

Posible conflicto de intereses | Ignorarlo hasta que surja un problema. | Iniciar una reunión guiada desde RR.HH. para discutir la divulgación y aclarar las políticas. |

Al predefinir estos flujos de trabajo, garantiza que cada respuesta sea coherente, justa y documentada. Esto mitiga el riesgo inmediato y fortalece su postura general de gobernanza y cumplimiento, protegiendo a la organización y reforzando una cultura de seguridad positiva.

Construyamos tu defensa proactiva

¿Listo para anticiparse definitivamente a las amenazas internas? Logical Commander le ofrece una plataforma ética que cumple con la EPPA, diseñada para ayudarle a prevenir incidentes antes de que causen daños financieros o a su reputación. Nuestra solución basada en IA le proporciona la información crucial que necesita para gestionar el riesgo del factor humano sin recurrir a la vigilancia invasiva.

Este es un cambio fundamental que nos aleja de las investigaciones anticuadas y reactivas que solo solucionan el problema una vez causado. En lugar de supervisar el comportamiento de los empleados, nuestro sistema analiza datos estructurados relacionados con la empresa. Esto nos permite identificar indicadores de riesgo previos al incidente, garantizando así que sus esfuerzos de prevención sean increíblemente eficaces y cumplan con todas las normativas.

El nuevo estándar para la gestión de riesgos internos no consiste en atrapar a gente que hace algo mal, sino en abordar de manera proactiva y ética los indicadores de riesgo antes de que escalen y se conviertan en una crisis.

Descubra usted mismo cómo nuestra plataforma E-Commander/Risk-HR puede convertirse en la nueva columna vertebral de los programas de cumplimiento, seguridad y gobernanza de su organización. Así, pasará de una postura defensiva a una posición de control proactivo, protegiendo sus activos y respetando la dignidad de sus empleados.

Comencemos la conversación sobre las necesidades de su empresa o le ayudamos a empezar a acceder a la plataforma hoy mismo. Al adoptar una estrategia con visión de futuro, protege su negocio, su reputación y a su personal de daños prevenibles.

Respuestas a sus principales preguntas sobre prevención de amenazas internas

Al pasar de una defensa reactiva a una proactiva contra amenazas internas, los líderes de seguridad, cumplimiento normativo y RR. HH. quieren saber cómo crear un programa que sea eficaz contra el riesgo y justo para los empleados. Abordemos las preguntas más frecuentes.

¿Cómo podemos prevenir las amenazas internas sin que nuestros empleados se sientan vigilados?

Esta es una pregunta crucial. La respuesta radica en cambiar el enfoque de la supervisión de las comunicaciones de los empleados al análisis de los datos empresariales existentes. Un enfoque ético, que cumple con la EPPA, utiliza la IA para detectar patrones de riesgo en datos operativos estructurados, no mediante la lectura de comunicaciones privadas. En lugar de supervisar a alguien, se analiza el rastro digital que su trabajo crea de forma natural.

Esto significa analizar fuentes como:

Registros de acceso: ¿Un empleado intenta acceder a archivos no relacionados con su función laboral?

Registros de RRHH: ¿Los indicadores de riesgo se correlacionan con la renuncia de un empleado o una evaluación de desempeño?

Formularios de conflicto de intereses: ¿Está un empleado involucrado en un negocio externo no revelado?

Conclusión clave: Este método no intrusivo ofrece información valiosa y prospectiva sobre el riesgo humano, respetando la dignidad y la privacidad de los empleados. Se trata de patrones, no de indagar.

¿Cuál es el papel real de RRHH en un programa contra amenazas internas?

Recursos Humanos es un socio esencial, no solo un participante. Un programa eficaz de prevención de amenazas internas es imposible sin ellos. Son los custodios de los datos del ciclo de vida de los empleados, que proporcionan un contexto crucial para las señales de riesgo.

La participación de RR. HH. garantiza que las medidas de mitigación sean justas, conformes y culturalmente apropiadas. Lideran intervenciones de apoyo, gestionan capacitaciones constructivas y ayudan a mantener un entorno no punitivo centrado en la prevención, no en el castigo.

¿En qué se diferencia una plataforma impulsada por IA de las herramientas UBA o DLP que ya tenemos?

La diferencia radica en la prevención proactiva frente a la detección reactiva. Herramientas tradicionales como el Análisis del Comportamiento del Usuario (UBA) y la Prevención de Pérdida de Datos (DLP) son trampas. Detectan actividades sospechosas en el momento en que ocurren o, con mayor frecuencia, después de que ocurran. Buscan una infracción específica de las normas, como el envío externo de un archivo grande por correo electrónico.

En cambio, una plataforma de IA proactiva como Logical Commander analiza los sutiles indicadores de riesgo previos a incidentes que aparecen mucho antes de que se incumpla una política. Conecta puntos de datos aparentemente inconexos para ayudarle a detectar el desarrollo de una amenaza, lo que le permite intervenir y evitar que la actividad cause daños financieros o a la reputación.

Artículo creado con [Outrank](https://outrank.so)

%20(2)_edited.png)