Una guía práctica para la evaluación de riesgos de seguridad

- Marketing Team

- hace 2 días

- 18 Min. de lectura

Una evaluación de riesgos de seguridad es el proceso metódico de detectar, analizar y evaluar las posibles amenazas a la seguridad de los activos más críticos de su organización. Piense en ello como una inspección estratégica de una casa: no solo se admira la pintura. Se revisan los cimientos en busca de grietas, se explora el vecindario en busca de posibles problemas y se obtiene una valoración realista del valor de todo lo que hay dentro.

Hacerlo correctamente es el primer paso para crear un programa de seguridad que realmente funcione.

¿Qué es una evaluación de riesgos de seguridad?

En esencia, una evaluación de riesgos de seguridad va mucho más allá de simples listas de verificación. Es una forma proactiva y sistemática de comprender el panorama completo de las amenazas, formulando las preguntas correctas y conectando los puntos clave entre lo que valora, lo que puede dañarlo y dónde está expuesto. Esto no es solo una tarea del departamento de TI; es una función esencial del negocio.

Una evaluación adecuada proporciona a los líderes el contexto necesario para tomar decisiones inteligentes, destinando recursos y personal a proteger lo que realmente importa. Sin ella, el gasto en seguridad es solo una adivinanza, dejando puntos ciegos peligrosos que los adversarios estarán encantados de explotar.

Los tres pilares del riesgo de seguridad

Toda evaluación sólida de riesgos de seguridad se basa en tres pilares fundamentales. Para comprender realmente el potencial de daño, es necesario comprender cómo estos tres componentes se complementan.

Podemos desglosar estos componentes principales en una tabla sencilla.

Los tres pilares de la evaluación de riesgos de seguridad

Componente | Descripción | Ejemplo de pregunta para hacer |

|---|---|---|

Activos | Los valiosos recursos, tangibles o intangibles, que su organización necesita proteger. | ¿Qué datos, sistemas o propiedad intelectual causarían más daño si se vieran comprometidos o se perdieran? |

Amenazas | Cualquier evento o circunstancia potencial que pueda causar daño a sus activos, desde ciberataques hasta errores humanos. | ¿Quién o qué podría realmente atacar nuestros activos y qué métodos podría utilizar? |

Vulnerabilidades | Las debilidades o brechas en sus defensas que una amenaza podría explotar para causar daño. | ¿Dónde están nuestros controles de seguridad más débiles? ¿Un servidor sin parchear? ¿Personal sin formación? |

Ver cómo se conectan estos tres elementos es clave. Que un agente de amenazas explote una vulnerabilidad para comprometer un activo es la clave de todo incidente de seguridad.

Una evaluación de riesgos de seguridad no es un proyecto único que se completa y archiva. Es un ciclo continuo de descubrimiento, evaluación y adaptación, absolutamente esencial para afrontar un mundo de amenazas en constante evolución.

Ampliando el alcance más allá de la tecnología

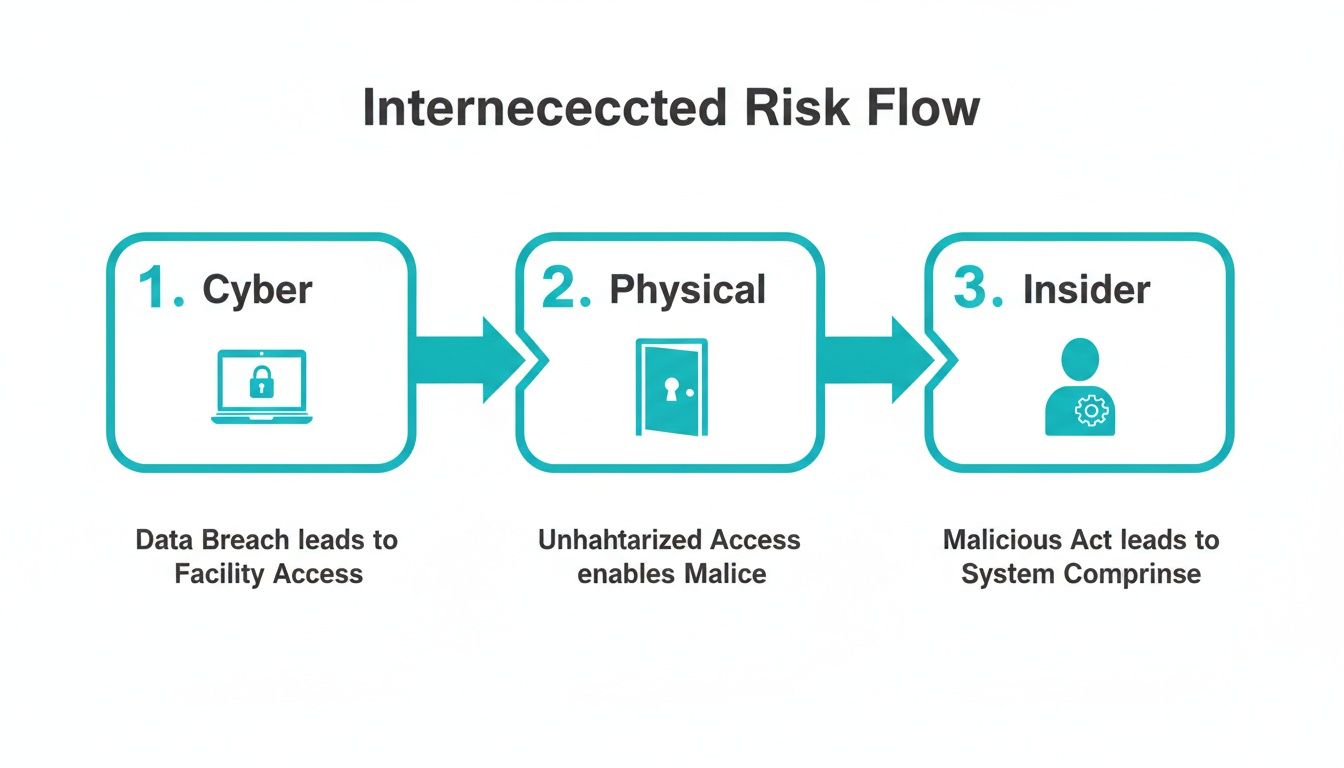

En el pasado, las evaluaciones de riesgos solían estar estancadas en silos. Un equipo gestionaba las ciberamenazas mientras otro se preocupaba por la seguridad física. Pero a las amenazas modernas no les importan en absoluto esos límites. Una evaluación verdaderamente eficaz debe considerar la naturaleza interconectada de los riesgos cibernéticos, físicos e internos como un problema único y unificado.

El factor humano, en particular, ha cobrado protagonismo. Las amenazas internas han aumentado, y algunos datos muestran un sorprendente aumento del 44 % en incidentes en tan solo dos años. Estos riesgos, ya sean causados por un empleado malintencionado o por un simple error involuntario, demuestran por qué una visión holística ya no es opcional. Puede leer más sobre la evolución del panorama de la seguridad en Securitas.com .

Este enfoque unificado garantiza que una credencial de identificación robada no sea vista sólo como una violación física, sino como una clave potencial para una filtración de datos catastrófica.

Conexión de riesgos cibernéticos, físicos e internos

Las amenazas de seguridad no se preocupan por su organigrama. No respetan los límites departamentales. Por eso, una evaluación de riesgos de seguridad verdaderamente eficaz debe derribar los silos tradicionales que separan los diferentes dominios de riesgo y verlos como lo que son: un ecosistema único e interconectado. Pensar en estas amenazas de forma aislada crea puntos ciegos peligrosos, y a menudo predecibles.

Para construir un programa de seguridad que realmente pueda resistir presiones, tenemos que explorar tres áreas de riesgo críticas y superpuestas.

Los tres dominios de riesgo que se entrecruzan

Cada ámbito presenta sus propios desafíos, pero su verdadero peligro reside en cómo se retroalimentan. Analicémoslos:

Riesgo cibernético: Este es el que todos conocemos. Abarca desde malware y estafas de phishing hasta sofisticadas filtraciones de datos y ataques de denegación de servicio. Estas amenazas se dirigen directamente a sus activos digitales: sus datos, sus redes y sus sistemas.

Riesgo físico: Esto implica amenazas a sus activos tangibles y ubicaciones físicas. Piense en el acceso no autorizado a una oficina, el robo de equipos como computadoras portátiles o servidores, o incluso actos de vandalismo que paralicen sus operaciones.

Riesgo interno: Este es el factor humano, y es sin duda la pieza más compleja e impredecible del rompecabezas. Abarca desde un empleado descontento que actúa con malicia hasta un simple error humano involuntario, como un contador que cae en la trampa de un correo electrónico de phishing.

El verdadero momento de revelación en la seguridad moderna es comprender que no se trata de problemas separados. Son simplemente puertas distintas que conducen a la misma catástrofe potencial. Una brecha física puede fácilmente convertirse en la chispa que desencadene un gran incendio cibernético.

Cómo una tarjeta de identificación robada se convierte en una violación de datos

Imagínese esto: un empleado descontento es despedido, pero su credencial de acceso no se desactiva inmediatamente. En ese caso, se trata de una vulnerabilidad de procedimiento: un fallo interno. Esa persona podría usar la credencial para entrar a la oficina fuera del horario laboral, lo que constituye una clara brecha de seguridad física.

Una vez dentro, podrían iniciar sesión en una estación de trabajo a la que aún tienen acceso, instalar malware o salir con datos confidenciales de clientes. Lo que empezó como una simple falla de recursos humanos y seguridad física se ha convertido en un ciberincidente de gran magnitud, que podría costar millones en daños y destruir la confianza pública.

Esta reacción en cadena es precisamente la razón por la que una visión unificada es innegociable. Una evaluación fragmentada considera la pérdida de una tarjeta de identificación, una anomalía en la red y un empleado descontento como tres problemas separados. Un enfoque integrado los ve como una única vía de amenaza coordinada.

Al analizar el aspecto físico de sus riesgos de seguridad, explorar diferentes mecanismos de control de acceso, como cerraduras magnéticas para puertas, puede ser clave en su evaluación. El objetivo es ver cómo una vulnerabilidad puede vincularse con otra. Para profundizar en el factor humano, quizá le interese saber más sobre las amenazas internas y cómo se manifiestan.

El panorama global de amenazas demuestra que esta visión interconectada es la única que importa. Los incidentes cibernéticos se han disparado, con informes que muestran un enorme aumento en el volumen de ataques semanales en los principales mercados. Este aumento deja dolorosamente claro que necesitamos métodos proactivos y éticos para atar cabos antes de que se conviertan en una crisis a gran escala.

Comprender esta convergencia es el primer paso para construir una postura de seguridad que no sólo reaccione a los daños sino que anticipe las amenazas antes de que se materialicen.

Cómo realizar una evaluación de riesgos de seguridad

Saber que las amenazas a la seguridad están entrelazadas es una cosa; hacer algo al respecto es otra. Pasemos de la teoría a la acción con un método práctico, paso a paso, para realizar una evaluación de riesgos de seguridad. No se trata de un ritual complejo reservado para especialistas. Es un marco repetible que cualquier líder puede usar para obtener claridad y tomar decisiones más inteligentes.

Este proceso de cinco pasos convierte la evaluación de riesgos de un concepto abstracto en una herramienta poderosa para desarrollar una resiliencia real.

Como muestra el diagrama a continuación, los riesgos cibernéticos, físicos e internos no se limitan a su propio entorno. Se entrelazan, creando formas complejas y a menudo inesperadas de que las cosas salgan mal.

Una falla en un área puede fácilmente crear una apertura para una brecha en otra, por lo que un proceso de evaluación unificado no es negociable.

Paso 1: Identifique y valore sus activos

El primer paso en cualquier evaluación de riesgos de seguridad significativa es saber qué se está protegiendo. Y esto va mucho más allá de una simple lista de servidores y portátiles. Sus activos más valiosos suelen ser aquellos que no se pueden tocar, y no identificarlos crea importantes puntos ciegos en su estrategia de seguridad.

Reúna a personas de diferentes departamentos para crear un inventario completo de activos. Asegúrese de que incluya:

Activos digitales: bases de datos de clientes, código fuente propietario, registros financieros e información confidencial de los empleados.

Activos físicos: edificios de oficinas, centros de datos, equipos de fabricación e infraestructura crítica.

Activos intangibles: reputación de marca, propiedad intelectual, confianza del cliente e incluso la moral de los empleados.

Una vez que tenga su lista, asigne un valor a cada activo. No siempre se trata de una cantidad exacta. Debe considerar el costo de reemplazo, el impacto financiero del tiempo de inactividad, las multas regulatorias por una filtración de datos y el daño a largo plazo a su marca. El valor de un activo es simplemente lo que puede perder si se ve comprometido.

Paso 2: Identificar amenazas y vulnerabilidades

Con un inventario claro de lo que necesita proteger, el siguiente paso es determinar qué podría dañar esos activos. Esto implica buscar tanto amenazas (quién o qué podría causar daño) como vulnerabilidades (las debilidades que una amenaza podría explotar).

Piense en la amenaza como la tormenta y en la vulnerabilidad como la grieta en la ventana. La tormenta en sí no puede causar mucho daño si la ventana está bien sellada.

Identificación de amenazas: Analice de dónde podrían provenir los problemas. Esto incluye actores externos como hackers y crimen organizado, pero también riesgos internos como errores de empleados o infiltraciones maliciosas. No olvide los desastres naturales ni las interrupciones en la cadena de suministro.

Análisis de vulnerabilidades: Ahora, busque las grietas. Esto podría deberse a software sin parchear, falta de capacitación en seguridad para empleados, controles de acceso físico deficientes o políticas que nadie cumple.

Este paso requiere una mirada honesta y crítica a tus defensas actuales. Se trata de encontrar las brechas antes de que lo haga el adversario.

Paso 3: Analizar el impacto potencial

Bien, es hora de conectar los puntos. Para cada par de amenazas y vulnerabilidades que hayas identificado, debes analizar qué ocurriría realmente si la amenaza explotara esa debilidad. Aquí es donde se determinan las consecuencias reales de un evento de seguridad.

El objetivo es pasar de una lista desordenada de riesgos a una comprensión estructurada de sus daños potenciales.

Una forma común de hacerlo es calificar los riesgos según dos factores clave: probabilidad (¿qué tan probable es que esto suceda?) y gravedad (¿qué tan catastrófico sería el impacto si sucediera?).

Por ejemplo, un ataque de phishing (amenaza) dirigido a empleados sin formación (vulnerabilidad) para robar datos de clientes (activo) podría tener una alta probabilidad, pero un impacto inicial moderado. Por otro lado, un ataque sofisticado patrocinado por un estado a su infraestructura principal podría tener una baja probabilidad, pero su impacto sería catastrófico.

Paso 4: Evaluar y priorizar los riesgos

No todos los riesgos son iguales. Tienes tiempo, presupuesto y personal limitados, así que no puedes solucionarlo todo de una vez. Este paso consiste en usar el análisis del Paso 3 para clasificar tus riesgos, lo que te permite centrar tus esfuerzos donde tendrán el mayor impacto.

Una matriz de riesgos es una herramienta sencilla pero eficaz para esto. Al representar gráficamente cada riesgo según su probabilidad e impacto, se pueden distinguir visualmente las molestias menores de las amenazas críticas que requieren abandonar todo.

Los riesgos que se ubican en el cuadrante de alta probabilidad e impacto son sus principales prioridades. Estas son las amenazas existenciales que exigen atención inmediata. Los riesgos en el cuadrante de baja probabilidad e impacto probablemente puedan aceptarse o abordarse más adelante.

Paso 5: Desarrolle su plan de mitigación

Finalmente, con una lista priorizada de riesgos, puede elaborar un plan de acción para abordarlos. Para cada riesgo de alta prioridad, debe decidir un plan de acción. Generalmente, hay cuatro maneras de gestionar un riesgo:

Evitar: Detener la actividad que crea el riesgo en primer lugar.

Transferencia: Trasladar la carga financiera del riesgo a un tercero, generalmente a través de un seguro o subcontratando la función.

Mitigar: Implementar controles de seguridad para reducir la probabilidad o el impacto del riesgo. Aquí es donde se concentrará la mayor parte de su esfuerzo.

Aceptar: reconocer formalmente el riesgo y optar por no hacer nada, generalmente en el caso de cuestiones de baja prioridad cuyo costo de reparación excede la pérdida potencial.

Su plan de mitigación debe ser un documento concreto. Debe describir los controles específicos que se implementarán, asignar responsabilidades a un equipo o individuo y establecer un cronograma claro para su implementación. Esto es lo que transforma su evaluación de riesgos de un simple ejercicio de diagnóstico a una hoja de ruta estratégica para una estrategia de seguridad más sólida y resiliente.

Cómo elegir el marco de evaluación de riesgos adecuado

Intentar realizar una evaluación de riesgos de seguridad sin un marco de referencia es como intentar construir una casa sin planos. Podrías terminar con algo que parezca una casa, pero no será estructuralmente sólida, repetible ni fácil de entender para nadie más. Los marcos de referencia te proporcionan la estructura, el lenguaje común y la metodología que necesitas para hacer el trabajo correctamente.

Sin embargo, explorar la amplia gama de marcos de seguridad puede resultar abrumador. Cada uno aporta una filosofía diferente, diseñada para objetivos y necesidades organizacionales específicos. El verdadero secreto no reside en encontrar el marco ideal, sino en elegir el que mejor se adapte a sus objetivos empresariales, las normas del sector y su nivel actual de madurez en seguridad.

Las filosofías centrales: ¿construir, probar o calcular?

Tres de los nombres más importantes que escuchará son el Marco de Ciberseguridad (CSF) del NIST , la norma ISO/IEC 27001 y el FAIR (Análisis Factorial del Riesgo de la Información) . No son mutuamente excluyentes; de hecho, las organizaciones consolidadas suelen combinarlos. Sin embargo, sus enfoques principales son fundamentalmente diferentes.

Marco de Ciberseguridad del NIST (CSF): Desarrollado por el Instituto Nacional de Estándares y Tecnología de EE. UU., el CSF del NIST es un conjunto flexible de directrices y mejores prácticas. Considérelo una hoja de ruta. Está diseñado para adaptarse a cualquier organización, ofreciendo a todos un lenguaje común para hablar sobre la postura y los objetivos de seguridad. El NIST se centra en la creación de un programa sólido.

ISO/IEC 27001: Esta es una norma internacional que detalla los requisitos de un Sistema de Gestión de Seguridad de la Información (SGSI). A diferencia de la flexible guía del NIST, la ISO 27001 es una especificación formal con la que su organización puede certificarse. La ISO 27001 se centra en demostrar el cumplimiento.

FAIR (Análisis Factorial del Riesgo de la Información): FAIR es un modelo de riesgo cuantitativo. Su propósito es ayudarle a comprender y medir el riesgo de la información en términos financieros concretos. Le ofrece una forma estructurada de analizar los factores de riesgo y su relación. FAIR se centra en el cálculo del impacto financiero.

Adaptando el marco a sus necesidades

Entonces, ¿cuál es el camino adecuado para usted? Todo depende del contexto. Una empresa que se enfrenta a un intenso escrutinio regulatorio tiene necesidades muy diferentes a las de una startup que intenta desarrollar su primer programa de seguridad real desde cero. A menudo, una solución integrada de gestión de riesgos necesita integrar los principios de las tres para ser verdaderamente eficaz.

El objetivo es elegir un camino que genere valor real y medible, no solo trámites de cumplimiento. El marco adecuado debería hacer que su organización sea más segura y resiliente, no solo más ocupada.

Para ayudarle a determinar qué enfoque podría ser el más adecuado, aquí hay una comparación de alto nivel que le permitirá seleccionar el marco que mejor se adapte a sus necesidades.

Comparación de los marcos de evaluación de riesgos de seguridad más populares

Estructura | Mejor para | Enfoque principal | Beneficio clave |

|---|---|---|---|

LCR del NIST | Organizaciones de cualquier tamaño que buscan un punto de partida flexible y adaptable para su programa de seguridad. | Gestión de riesgos programáticos y comunicación en toda la organización. | Proporciona un lenguaje común y una hoja de ruta para mejorar la postura de seguridad sin requisitos rígidos. |

ISO/IEC 27001 | Empresas que necesitan demostrar el cumplimiento de la seguridad a clientes, socios o reguladores. | Certificación formal de un Sistema de Gestión de Seguridad de la Información (SGSI). | Ofrece una certificación reconocida mundialmente que genera confianza y cumple con las obligaciones contractuales. |

JUSTO | Empresas que desean priorizar los riesgos en función del impacto financiero y justificar las inversiones en seguridad ante los ejecutivos. | Análisis cuantitativo de riesgos y modelización financiera de pérdidas potenciales. | Traduce riesgos técnicos complejos en un lenguaje comercial claro (dólares y centavos) para una mejor toma de decisiones. |

Al final, muchas organizaciones consolidadas no se limitan a elegir una sola opción. Crean un enfoque híbrido. Podrían utilizar el CSF del NIST para estructurar su programa de seguridad general, obtener la certificación ISO 27001 para satisfacer las demandas del mercado y, posteriormente, utilizar el método FAIR para cuantificar sus cinco principales riesgos para la junta directiva.

Esta estrategia combinada garantiza que su evaluación de riesgos de seguridad no solo sea exhaustiva, sino que también hable el idioma correcto para todas las partes interesadas en el negocio.

Es hora de pasar a una seguridad proactiva y ética

Las estrategias de seguridad tradicionales están fallando. Durante demasiado tiempo, las organizaciones se han basado en métodos de vigilancia reactivos, a menudo invasivos, que solo lograron crear una cultura de desconfianza. Estas tácticas anticuadas, obsesionadas con detectar a quienes hacen algo mal, no solo son ineficaces, sino que se están convirtiendo en una enorme responsabilidad en un mundo regido por estrictas leyes de privacidad como el RGPD.

Los instrumentos contundentes del pasado simplemente ya no funcionan.

Esta realidad está impulsando una evolución crucial en la forma en que abordamos la evaluación de riesgos para la seguridad . El futuro no se trata de mayor vigilancia, sino de una prevención más inteligente y ética. Exige un cambio fundamental: de una mentalidad de sospecha a una de apoyo proactivo, donde la seguridad y la dignidad de los empleados no sean fuerzas opuestas, sino aliados esenciales.

Adopción de una filosofía de "ética por diseño"

Un programa de seguridad moderno debe construirse sobre una base de "ética desde el diseño". Este enfoque integra la privacidad y el respeto directamente en el proceso de evaluación de riesgos desde el principio. En lugar de esperar a que ocurra un incidente y luego buscar culpables, este modelo se centra en identificar indicadores de riesgo objetivos y tempranos.

La idea central es separar la señal de la intención . Una gran seguridad no requiere saber qué hay en la cabeza de alguien. Requiere reconocer acciones objetivas o lagunas procesales que generan riesgo, independientemente de su causa.

Esto significa que el enfoque se aleja de la supervisión de empleados y se centra en la supervisión de procesos. Por ejemplo, en lugar de registrar las pulsaciones del teclado, un sistema ético detecta cuando un empleado accede a un recurso compartido de archivos confidenciales que no corresponde a su descripción de trabajo. Esto constituye una clara infracción de procedimiento que genera riesgo, ya sea accidental o intencionada.

Del monitoreo invasivo a los indicadores objetivos

Esta transición del juicio subjetivo a los hechos objetivos es la piedra angular de la seguridad ética. Permite a los equipos de toda la organización —desde Recursos Humanos y Legal hasta Seguridad y Cumplimiento— intervenir constructivamente antes de que un problema menor se convierta en una crisis grave.

Así es como este enfoque proactivo se distingue de los métodos obsoletos:

Centrarse en las brechas de gobernanza: señala cuándo no se están siguiendo las políticas, como cuando los permisos de acceso de un empleado no se revocan de manera oportuna después de cambiar de rol.

Identificar violaciones de procedimiento: destaca desviaciones de los flujos de trabajo establecidos, como un patrón inusual de descargas de datos o intentos de eludir los controles de seguridad.

Detectar conflictos de intereses: Puede reconocer situaciones en las que los intereses personales de un individuo podrían entrar en conflicto con sus deberes profesionales, basándose en datos estructurados, no en sospechas.

Al centrarse en estas señales verificables, la evaluación de riesgos se convierte en una herramienta de mejora, no en un instrumento de acusación. Al realizar este cambio, la incorporación de expertos externos puede ser invaluable; considere explorar servicios profesionales de ciberseguridad para guiar la transición.

Empoderar a los equipos con datos, no con acusaciones

El verdadero poder de este marco ético reside en que proporciona a los responsables de la toma de decisiones la información necesaria para actuar con prontitud y equidad. Cuando se detecta un indicador de riesgo, no se aplica una sanción automática. En cambio, se inicia un proceso de verificación estructurado y justo, gestionado por el departamento correspondiente.

Esto permite a Recursos Humanos abordar una posible brecha de capacitación, a Legal aclarar un malentendido de cumplimiento normativo o a Seguridad corregir una vulnerabilidad en un sistema. La conversación comienza con evidencia objetiva, lo que preserva la dignidad del empleado y garantiza que cualquier intervención sea de apoyo y no punitiva. Para quienes estén interesados en este enfoque, aprender sobre IA ética para la detección temprana de riesgos internos puede ofrecer una visión más profunda de cómo la tecnología puede respaldar este modelo.

En definitiva, este enfoque proactivo y ético transforma por completo el propósito de una evaluación de riesgos de seguridad . Ya no se trata solo de evitar que ocurran cosas malas. Se trata de crear una cultura organizacional más transparente, justa y resiliente donde la seguridad sea una responsabilidad compartida, basada en la confianza y el respeto mutuos.

Construyendo una cultura de concienciación continua sobre los riesgos

Una evaluación de riesgos de seguridad no es un proyecto que simplemente se termina y se archiva. Es un programa vivo que hay que respirar a diario. El informe más detallado del mundo no sirve de nada si simplemente acumula polvo en un estante. El verdadero objetivo es ir más allá de las revisiones periódicas e integrar la gestión de riesgos en la cultura empresarial.

Este cambio de mentalidad transforma la concienciación sobre el riesgo, que pasa de ser una tarea anual a un estado de vigilancia constante. Fomenta una cultura proactiva donde la gestión del riesgo se convierte en una responsabilidad compartida, integrada en todo, desde la planificación estratégica de alto nivel hasta las operaciones diarias. Cuando esto sucede, la seguridad deja de ser un departamento más para convertirse en un valor fundamental para el negocio.

Creando las bases para una cultura consciente del riesgo

Construir este tipo de cultura debe comenzar desde arriba. Sin una verdadera aceptación de la alta dirección, cualquier esfuerzo por promover una concienciación continua se estancará. Los líderes no pueden simplemente aprobar el presupuesto; deben defender activamente la importancia de la seguridad como un factor estratégico para la empresa.

Una vez que el liderazgo esté a bordo, el siguiente paso es derribar los silos internos. Un programa verdaderamente exitoso exige una colaboración fluida entre departamentos que, siendo sinceros, a menudo operan en mundos separados.

Recursos humanos: Recursos humanos es fundamental para gestionar el riesgo interno y se ocupa de todo, desde la evaluación de nuevos empleados hasta garantizar que los procedimientos de salida se lleven a cabo de manera rápida y revocar por completo el acceso.

TI y seguridad: estos equipos son la columna vertebral técnica, gestionan los controles de seguridad, monitorean los sistemas y responden cuando inevitablemente ocurren incidentes.

Legal y cumplimiento: este grupo garantiza que cada actividad de gestión de riesgos se alinee con los requisitos reglamentarios y las leyes de privacidad, protegiendo a la organización de problemas legales graves.

Fomentar este tipo de colaboración interdisciplinaria garantiza que la evaluación de riesgos de seguridad sea un esfuerzo integral, no un problema más que TI debe resolver. Crea un frente unificado donde los diferentes equipos comparten información crucial y coordinan sus acciones eficazmente.

El papel de la tecnología y la formación

La tecnología es el sistema nervioso central que posibilita una cultura de concientización continua. Plataformas modernas como E-Commander de Logical Commander están diseñadas para convertir datos dispersos de todos estos departamentos en inteligencia centralizada y procesable. En lugar de intentar reconstruir una historia a partir de hojas de cálculo fragmentadas, estas herramientas proporcionan una única fuente de información veraz para las señales de riesgo.

Al traducir eventos aislados en información operativa estructurada, la tecnología permite a los equipos actuar con prontitud y ética. Hace que el riesgo sea visible, rastreable y gestionable en tiempo real, transformando a la organización de una postura reactiva a una proactiva.

Esta base tecnológica debe respaldarse con una capacitación constante y motivadora para los empleados. La concientización sobre seguridad no puede ser una sesión única durante la incorporación. Una capacitación regular y relevante mantiene la seguridad como una prioridad y ayuda a cada empleado a reconocer su rol en la protección de los activos más valiosos de la organización.

Al combinar un liderazgo sólido, una estrecha colaboración interdepartamental, la tecnología adecuada y la formación continua, una organización puede construir una cultura verdaderamente resiliente. En este tipo de entorno, cada miembro del equipo comprende su contribución, convirtiendo la gestión de riesgos de una tarea periódica en una misión colectiva y continua.

Sus preguntas, respondidas

Al implementar un marco de evaluación de riesgos de seguridad, siempre surgen algunas preguntas clave. Analicemos las más comunes que nos plantean los líderes que intentan pasar de la teoría a la práctica.

¿Con qué frecuencia debe mi organización realizar una evaluación?

Si bien una evaluación completa y exhaustiva debería realizarse al menos una vez al año, el objetivo real es tratar la gestión de riesgos como un proceso continuo, no como algo puntual. Considérelo menos como una revisión anual y más como un monitoreo constante del estado de su organización.

Querrá activar una actualización inmediata cada vez que se produzca algún cambio significativo: actualizaciones importantes del sistema, nuevas operaciones comerciales, una nueva amenaza inminente o justo después de un incidente de seguridad. Las plataformas modernas pueden automatizar esta monitorización continua, convirtiendo la evaluación de riesgos de seguridad de una tarea periódica en una función empresarial activa y dinámica.

¿Cuál es el mayor error que cometen las empresas?

Sin duda, el error más común y perjudicial es tratar la evaluación de riesgos como una tarea puramente técnica, centrada en TI. Aislarla crea puntos ciegos masivos, y a menudo predecibles, que los adversarios aprovechan con gusto.

Una evaluación de riesgos genuina debe integrar la seguridad física, los factores humanos y los riesgos internos. Esto implica reunir a TI, RR. HH., Legal y operaciones para tener una visión completa. Ignorar el factor humano es un error crítico.

¿Cómo podemos evaluar el riesgo interno sin violar la privacidad?

Este es un desafío central, pero las estrategias modernas, éticas por diseño, están diseñadas para resolverlo. En lugar de recurrir a la vigilancia invasiva, el enfoque se centra en indicadores estructurados y objetivos vinculados a aspectos como infracciones de procedimiento, conflictos de intereses o deficiencias en la gobernanza.

Estos sistemas están diseñados para detectar señales de riesgo sin intentar juzgar las intenciones de una persona, lo que garantiza el pleno cumplimiento de las normativas de privacidad, como el RGPD. Este enfoque permite a su organización intervenir de forma constructiva, preservando la dignidad y la confianza de los empleados, convirtiendo un problema complejo en un proceso gestionable.

¿Listo para pasar de las medidas reactivas a una gestión de riesgos proactiva y ética? Logical Commander Software Ltd. ofrece una plataforma unificada que centraliza la inteligencia de riesgos y permite a sus equipos actuar con rapidez sin vigilancia invasiva. Descubra cómo E-Commander puede transformar su cultura de seguridad en https://www.logicalcommander.com .

%20(2)_edited.png)