Una guía práctica para el cumplimiento y la evaluación de riesgos

- Marketing Team

- 23 ene

- 17 Min. de lectura

Piense en su organización como un barco que navega por aguas impredecibles. El cumplimiento normativo y la evaluación de riesgos son su mapa y su equipo de vigilancia, que trabajan juntos para detectar los icebergs (tormentas regulatorias, riesgos internos y amenazas digitales) mucho antes de que puedan causar una crisis. Esta guía no se trata solo de cumplir requisitos; se trata de construir un marco estratégico para una resiliencia genuina.

Cómo afrontar el riesgo en el panorama empresarial moderno

En el mundo empresarial actual, el riesgo no es solo una posibilidad; es una constante. Desde regulaciones en constante cambio hasta ciberataques sofisticados y faltas de conducta interna, los desafíos son implacables. Un enfoque reactivo —simplemente esperar a que surjan los problemas— es una forma infalible de provocar pérdidas financieras, daños a la reputación y caos operativo.

La única solución sostenible es una estrategia proactiva basada en un sólido marco de cumplimiento normativo y evaluación de riesgos . Esto implica eliminar hojas de cálculo dispersas y cadenas de correo electrónico inconexas. El objetivo es crear un sistema inteligente y unificado que le permita anticipar las amenazas y proteger su organización de forma integral.

La creciente complejidad del cumplimiento

La presión para mantener el cumplimiento nunca ha sido tan alta. Un estudio reciente de PwC lo pone claramente de manifiesto, revelando que las exigencias regulatorias están aumentando en todos los sectores. Su Encuesta Global de Cumplimiento 2025 reveló que casi el 90 % de las organizaciones enfrentan impactos negativos en sus sistemas de TI debido a esta creciente complejidad.

Un asombroso 85% confirmó que los requisitos de cumplimiento se han vuelto mucho más exigentes en los últimos tres años. Esto no es solo una molestia, sino que está impulsando importantes inversiones, ya que el 75% de las empresas están aumentando su gasto en evaluación de riesgos para mantenerse al día.

Este entorno requiere más que una simple concientización. Exige una metodología estructurada para identificar, analizar y neutralizar posibles daños antes de que ocurran. Un programa eficaz convierte las reglas abstractas en una ventaja competitiva concreta.

De los silos a la sinergia

Uno de los mayores fallos en la gestión de riesgos tradicional es el efecto silo. Cuando los equipos de RR. HH., Legal, Seguridad y Cumplimiento operan en sus propias burbujas, se pierde información crítica. Cada departamento puede tener una pieza del rompecabezas, pero sin una visión compartida, nunca se visualiza el panorama completo de una amenaza emergente.

Un enfoque moderno derriba estos muros. Fomenta una cultura de propiedad compartida y ofrece a todas las partes interesadas un lenguaje operativo común con el que trabajar. Aquí es donde una plataforma centralizada se vuelve absolutamente esencial.

Fuente única de verdad: consolida todos los datos, la documentación y la comunicación relacionados con los riesgos en un lugar seguro, eliminando la confusión y las pesadillas del control de versiones.

Colaboración mejorada: los equipos pueden trabajar juntos sin problemas, lo que garantiza que los conocimientos de un departamento informen directamente las acciones de otro.

Visibilidad mejorada: el liderazgo obtiene una visión integral en tiempo real de la postura de riesgo de la organización, lo que permite tomar decisiones estratégicas más precisas y mejor informadas.

Al unificar estas funciones dispares, una organización transforma la gestión de riesgos, que pasa de ser una serie de tareas inconexas a una estrategia cohesionada y eficaz. Este enfoque unificado es la base para construir resiliencia y confianza a largo plazo.

En definitiva, un programa sólido de cumplimiento y evaluación de riesgos consiste en proteger sus activos más valiosos: su personal, su reputación y su futuro. Para profundizar, puede obtener más información sobre cómo desarrollar una estrategia integral de gestión de riesgos empresariales .

Comprensión de los marcos y métodos básicos de cumplimiento

Para navegar por el complejo mundo del riesgo, necesita planes fiables. Los marcos de cumplimiento no son solo obstáculos burocráticos; son los planes arquitectónicos para construir un negocio seguro y resiliente. Considérelos como los códigos de construcción de su empresa: garantizan que todo, desde la seguridad de los datos hasta las investigaciones internas, se construya sobre una base sólida.

Estos marcos ofrecen una forma estructurada de gestionar tipos específicos de riesgo. Por ejemplo, la norma ISO 27001 es el estándar de referencia mundial para la gestión de la seguridad de la información. Ayuda a proteger datos confidenciales, como la información de clientes o la propiedad intelectual, mediante el establecimiento de un proceso sistemático para identificar, gestionar y neutralizar las amenazas de ciberseguridad.

Del mismo modo, la norma ISO 37003 proporciona una guía clara para la realización de investigaciones internas. Este marco garantiza que, cuando surge un posible problema, como una conducta indebida o una infracción de políticas, se gestione de forma justa, coherente y eficaz, protegiendo tanto a la organización como a sus empleados.

Diferenciación de regulaciones y marcos clave

Si bien los marcos ofrecen orientación, las regulaciones son las normas jurídicamente vinculantes que se deben seguir. El Reglamento General de Protección de Datos (RGPD) es un ejemplo perfecto. Aplicado por la Unión Europea, establece requisitos estrictos sobre cómo las organizaciones recopilan, almacenan y procesan los datos personales de los ciudadanos de la UE. Si se equivoca, podría enfrentarse a multas millonarias, lo que lo convierte en un aspecto crucial para cualquier empresa global.

Más allá de estas normas bien conocidas, las empresas modernas deben adaptarse a un conjunto completamente nuevo de mandatos legales. Esto incluye comprender normas muy específicas, como las diversas leyes de transparencia salarial por estado , que generan nuevas obligaciones de cumplimiento en materia de contratación y compensación. Un programa sólido de cumplimiento y evaluación de riesgos debe contemplar todo este espectro normativo.

Para convertir estos requisitos abstractos en una estrategia concreta, es fundamental dominar diferentes métodos de análisis de riesgos. Puede aprender más sobre cómo se integran todos estos elementos explorando un marco específico para la gestión de riesgos de cumplimiento .

Cómo elegir su método de evaluación: cualitativo vs. cuantitativo

Una vez identificados los riesgos potenciales, es necesario analizarlos. Aquí es donde entran en juego dos métodos distintos: el análisis cualitativo y el cuantitativo. Cada uno ofrece una perspectiva diferente para analizar una amenaza potencial.

Una evaluación cualitativa de riesgos utiliza escalas descriptivas para clasificar los riesgos. Se centra en categorizar la probabilidad y el impacto de un riesgo como "alto", "medio" o "bajo". Este método es más subjetivo, pero rápido, lo que lo hace ideal para priorizar rápidamente una larga lista de amenazas potenciales sin complicarse con cálculos complejos.

Por otro lado, una evaluación cuantitativa de riesgos asigna un valor monetario específico a los riesgos. Utiliza datos históricos y modelos estadísticos para responder a preguntas como: "¿Cuál es la probabilidad de una filtración de datos el próximo año y cuánto nos costaría exactamente?". Este enfoque es objetivo y se basa en datos, pero también requiere más tiempo.

La elección entre análisis cualitativo y cuantitativo no se trata de cuál es mejor, sino de cuál es más apropiado para la situación. A menudo, el enfoque más eficaz combina ambos, utilizando el análisis cualitativo para el triaje inicial y el análisis cuantitativo para los riesgos de mayor prioridad.

Hagámoslo realidad. Imaginemos que una empresa tecnológica lanza una nueva aplicación móvil que recopila datos de los usuarios.

Un ejemplo del mundo real

El equipo de riesgos de la empresa comienza con una evaluación cualitativa para identificar rápidamente las amenazas.

Riesgo: Una posible violación de datos.

Probabilidad: Lo clasifican como "Alta" debido a la sensibilidad de los datos y la naturaleza pública de la aplicación.

Impacto: También lo clasifican como "Alto" porque una infracción daría lugar a multas regulatorias, desconfianza del cliente y graves daños a la marca.

Esta evaluación inicial identifica inmediatamente el riesgo de filtración de datos como una prioridad máxima. Ahora, el equipo profundiza con un enfoque cuantitativo. Analizan datos del sector sobre filtraciones similares y calculan que un incidente significativo tiene un 20 % de probabilidad de ocurrir durante el primer año, con un impacto financiero potencial de 2,5 millones de dólares en multas, honorarios legales y pérdida de clientes.

Esa cifra específica proporciona a los ejecutivos una comprensión clara y tangible de lo que está en juego. Con esta perspectiva combinada, pueden tomar la decisión informada de invertir en medidas avanzadas de cifrado y seguridad, siguiendo el marco de la norma ISO 27001. Este proceso transforma las reglas abstractas en una estrategia empresarial sólida y basada en datos, convirtiendo el cumplimiento normativo de una obligación en una verdadera ventaja competitiva.

Su guía paso a paso para ejecutar una evaluación de riesgos

Conocer la teoría es una cosa, pero ponerla en práctica es lo que realmente distingue un programa exitoso de cumplimiento y evaluación de riesgos de un ejercicio académico. Esta sección es su modelo para un proceso repetible de cinco etapas. Piense en ello como el enfoque metódico de un detective para resolver un caso: cada paso se basa en el anterior, asegurándose de que ninguna pista se pase por alto.

Un proceso estructurado como éste es la forma de pasar de simplemente hablar de marcos a aplicarlos de manera consistente y efectiva.

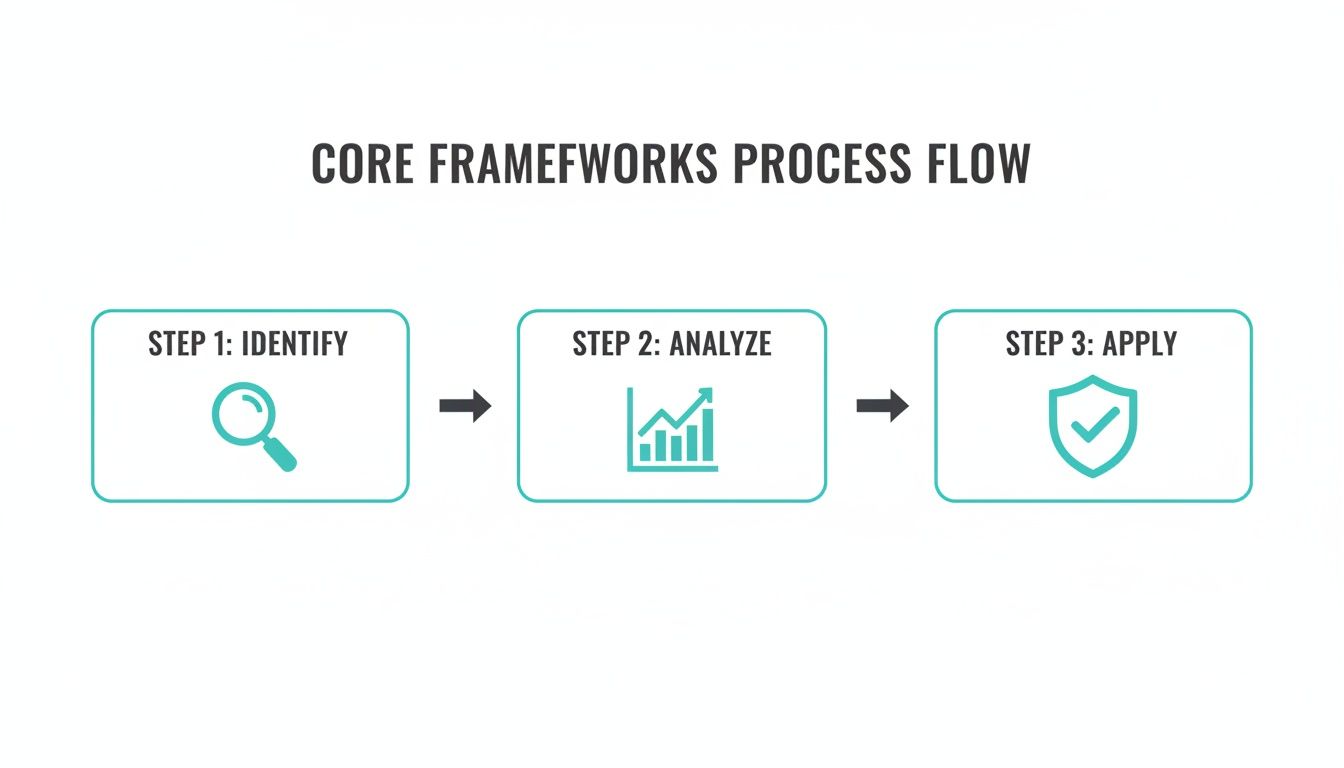

Este flujo (desde la detección de amenazas hasta la comprensión de su impacto y, finalmente, la aplicación de controles) es la columna vertebral de cualquier estrategia sólida de gestión de riesgos.

Paso 1: Identificar los riesgos

Su primer paso es un reconocimiento puro. El objetivo es crear una lista completa y sin restricciones de todos los riesgos potenciales que podrían afectar a su organización. No es momento de juzgar ni priorizar; se trata de un descubrimiento exhaustivo.

Para hacerlo bien, necesitas analizar el negocio desde todos los ángulos. Analiza tus procesos internos, analiza tu infraestructura tecnológica con lupa y no olvides el factor humano. Las sesiones de lluvia de ideas con personas clave de diferentes departamentos (como Recursos Humanos, Legal y TI) son invaluables. Aportan perspectivas que jamás verías por tu cuenta.

Paso 2: Analizar los riesgos

Una vez que tengas tu lista, es hora de determinar a qué te enfrentas realmente. Este paso consiste en analizar la naturaleza de cada riesgo, identificando sus posibles causas y sus probables consecuencias. Determinarás la probabilidad de que cada riesgo se materialice y el impacto potencial que tendría si se materializara.

Una matriz de evaluación de riesgos es una herramienta fantástica para esta etapa. Permite visualizar cada riesgo en dos ejes simples: probabilidad y gravedad. Este ejercicio transforma una lista larga y desordenada en un inventario categorizado de amenazas, brindándole una visión clara de su panorama de riesgos.

Paso 3: Evaluar y priorizar

Seamos honestos: no todos los riesgos son iguales. Una vez realizado el análisis, podrá decidir cuáles requieren su atención inmediata. Un riesgo con alta probabilidad e impacto catastrófico, como una filtración importante de datos, obviamente pasará a primer plano, mucho antes que un evento de bajo impacto y baja probabilidad.

Esta priorización lo es todo. Se trata de cómo asignas tus recursos limitados (tiempo, dinero y personal) a las amenazas que representan el mayor peligro para tu negocio. Para lograrlo, podrías considerar usar algunas técnicas estructuradas de resolución de problemas para abordar metódicamente los desafíos más complejos.

Un error común es tratar todos los riesgos con la misma urgencia. Una priorización eficaz marca la diferencia entre un equipo que combate constantemente los riesgos y uno que los previene estratégicamente.

Paso 4: Tratar los riesgos

Con tus prioridades claras, es hora de actuar. Tratar un riesgo simplemente significa elaborar un plan para afrontarlo. Generalmente, tienes cuatro opciones principales:

Evitar: Decidir eludir por completo la actividad que genera el riesgo. Considere no lanzar un nuevo producto en un mercado particularmente volátil.

Mitigación: implementar controles para reducir la probabilidad o el impacto del riesgo, como instalar un nuevo software de seguridad o actualizar una política.

Transferencia: Transferir las consecuencias financieras de un riesgo a otra persona, generalmente a través de una póliza de seguro.

Aceptación: mirar un riesgo directamente a los ojos y decidir que el costo de combatirlo supera el daño potencial.

La elección del tratamiento dependerá enteramente del apetito de riesgo de su organización y de sus objetivos estratégicos.

Paso 5: Monitorear y revisar

Finalmente, recuerde que la gestión de riesgos no es un proyecto puntual. Es un ciclo continuo. El mundo empresarial está en constante cambio, con nuevas regulaciones, tecnologías y amenazas que surgen constantemente.

Necesita establecer un programa regular para revisar sus evaluaciones de riesgos, comprobar si sus controles siguen siendo eficaces y analizar el futuro para detectar nuevos peligros. Aquí es donde una plataforma moderna y centralizada realmente destaca, reemplazando las hojas de cálculo caóticas con una única fuente de información que permite auditar cada paso y fomenta la colaboración genuina. Esta vigilancia continua garantiza que su programa de cumplimiento y evaluación de riesgos se mantenga relevante y eficaz año tras año.

El elemento humano en su programa de gestión de riesgos

Puedes contar con los mejores marcos y la tecnología más inteligente, pero un programa de cumplimiento y evaluación de riesgos depende en gran medida de su personal. Es el factor humano —tus equipos, su cultura compartida y cómo trabajan juntos— lo que realmente da vida a una estrategia. Cuando los departamentos acumulan información y operan de forma aislada, incluso los planes más brillantes están condenados al fracaso.

Lo cierto es que al riesgo no le importa tu organigrama. Un posible problema de privacidad de datos no es solo un problema informático. Es una responsabilidad legal, un problema de RR. HH. relacionado con los registros de los empleados y una grave amenaza para la seguridad, todo en uno. Si estos equipos no se comunican, se encuentran ante piezas desconectadas de un rompecabezas mucho más grande y desagradable.

Definición de roles y responsabilidades

Para que cualquier programa sea eficaz, cada departamento clave necesita una propiedad clara. La ambigüedad es enemiga de la acción. Sin ella, las tareas críticas se pasan por alto y la responsabilidad simplemente se reduce a acusaciones mutuas cuando las cosas salen mal.

Así es como normalmente se desglosan las responsabilidades:

Recursos Humanos (RR. HH.): En la vanguardia de la cultura, RR. HH. asume los riesgos relacionados con la conducta de los empleados, la integridad en el lugar de trabajo, las prácticas de contratación y la capacitación en políticas. Son la primera línea de defensa para construir un entorno de trabajo ético.

Legal y Cumplimiento: Son los guardianes de la situación legal de la empresa. Se adaptan al cambiante panorama regulatorio, interpretan las nuevas leyes y garantizan que las políticas internas cumplan con todos los estándares requeridos.

Seguridad (TI y Física): Este equipo es responsable de proteger los activos digitales y físicos de la empresa contra todas las amenazas, tanto internas como externas. Esto incluye filtraciones de datos, accesos no autorizados y riesgos internos.

Cuando estos equipos colaboran, forman una defensa poderosa y unificada. Si no lo hacen, las consecuencias pueden ser devastadoras.

Los peligros de una cultura desconectada

Imaginemos dos empresas. La empresa A tiene una cultura de "marcar casillas", donde el cumplimiento normativo es una tarea más. Sus equipos de RR. HH., Legal y Seguridad trabajan de forma aislada, y rara vez comparten su información. Un día, el equipo de seguridad detecta a un empleado por intentar acceder repetidamente a datos financieros confidenciales ajenos a su trabajo.

Este es un indicador clásico de amenaza interna. Pero al no existir un lenguaje ni una plataforma compartidos, esta alerta crucial nunca llega a Recursos Humanos, que actualmente está lidiando con múltiples quejas sobre el comportamiento errático de esta misma persona. Ninguno de los equipos piensa en involucrar al departamento legal. Las señales de advertencia, tan obvias en retrospectiva, se pasan por alto por completo, lo que provoca un incidente de fraude interno que le cuesta millones a la empresa.

Ahora, analicemos el caso de la Empresa B. Esta promueve una cultura de propiedad compartida, impulsada por una plataforma unificada como E-Commander . Cuando su equipo de seguridad detecta el mismo acceso anómalo a los datos, se envía automáticamente una alerta a los departamentos de RR. HH. y Legal en tiempo real.

Al instante, todas las partes interesadas tienen acceso a la misma información estructurada. RR. HH. puede contrastar la alerta con sus propios registros, el departamento legal puede evaluar las posibles infracciones de cumplimiento y, juntos, pueden iniciar una investigación interna coordinada y justa basada en indicadores objetivos.

No se trata solo de un mejor software; es un proceso fundamentalmente mejor y más defendible. Al cerrar las brechas entre departamentos, la Empresa B convierte una posible crisis en un evento gestionado, protegiendo sus activos y reforzando su cultura ética.

Errores comunes que descarrilan el éxito

La falta de aceptación ejecutiva es otro factor común que afecta negativamente a los programas de cumplimiento. Si la gerencia trata la gestión de riesgos como un factor de costos de baja prioridad, esa actitud se propagará hacia los demás y generará una apatía generalizada. Sin un apoyo claro y visible desde la alta dirección, los equipos carecen de los recursos y la autoridad necesarios para aplicar las políticas eficazmente.

Del mismo modo, una comunicación deficiente puede convertir un programa en una serie de frustrantes callejones sin salida. Cuando los equipos utilizan jerga diferente o gestionan datos en hojas de cálculo separadas, obtener una visión clara y holística de la postura de riesgo de la organización se vuelve casi imposible. Una plataforma unificada crea un vocabulario compartido y una única fuente de información, lo que convierte la colaboración eficaz en la norma, no la excepción. Esta misión colectiva es la base de un programa resiliente de cumplimiento y evaluación de riesgos .

Cómo la IA ética está dando forma al futuro del cumplimiento normativo

El siguiente capítulo en cumplimiento y evaluación de riesgos no se trata de hojas de cálculo más grandes ni auditorías más frecuentes. Se trata de pasar finalmente de una postura reactiva —resolver problemas después de una crisis— a una proactiva que permita detectar problemas en ciernes antes de que se descontrolen. Este cambio está impulsado por una nueva generación de IA ética, basada en una filosofía de prevención por encima del castigo.

Piense en ello como un detector de humo para su organización. No juzga por qué hay humo ni quién pudo haberlo provocado; simplemente le alerta de la presencia de un indicador —el humo— para que pueda investigar antes de que se declare un incendio. Esta es la esencia de la IA ética en la gestión de riesgos: se centra en señales objetivas y estructuradas, no en juicios subjetivos ni en la vigilancia invasiva.

Este enfoque está diseñado desde cero para evitar las dificultades de las herramientas de monitoreo tradicionales que generan miedo y desconfianza. En lugar de rastrear pulsaciones de teclas o leer mensajes privados, identifica indicadores de riesgo predefinidos que se ajustan a las políticas y obligaciones legales de su empresa.

Indicadores, no juicios

El poder de este enfoque moderno reside en su precisión. Toma datos dispersos y no estructurados de diferentes sistemas empresariales y los convierte en inteligencia estructurada y procesable. No se trata de perfilar individuos, sino de reconocer patrones de comportamiento correlacionados con riesgos conocidos.

Por ejemplo, el sistema podría marcar una combinación de eventos:

Un empleado que desempeña un puesto sensible de repente empieza a trabajar en horarios muy inusuales.

Ese mismo empleado comienza a acceder a archivos que no tienen ninguna relación con su función laboral.

Esta actividad coincide con su reciente renuncia.

Considerados de forma aislada, ninguno de estos eventos constituye necesariamente un problema. Sin embargo, en conjunto, forman un indicador claro y objetivo de un posible riesgo de exfiltración de datos que justifica una revisión oportuna y justa. Este método permite a las organizaciones gestionar los riesgos internos antes de que se conviertan en incidentes perjudiciales.

Este cambio a un modelo basado en indicadores es crucial. Proporciona un registro defendible y auditable basado en datos objetivos, lo que permite a los equipos de RR. HH. y Legal actuar con confianza, preservando el debido proceso y la dignidad de los empleados.

La necesidad de estas herramientas se ha vuelto urgente. Según el Informe Global de Cumplimiento 2025, un asombroso 68% de los líderes de cumplimiento identifican la ciberseguridad y la privacidad de datos como sus principales desafíos. Esto pone de relieve la intensa demanda de soluciones no invasivas que puedan detectar señales tempranas de amenazas internas sin socavar la confianza, especialmente a medida que las regulaciones se endurecen. Puede consultar más información sobre estos desafíos de cumplimiento y las tendencias globales .

Ético por diseño y alineado con las regulaciones

Un mito común es que la tecnología avanzada y las estrictas regulaciones de privacidad son incompatibles. En realidad, las plataformas de IA éticas están diseñadas específicamente para coexistir y cumplir con normas como el RGPD y la Ley de Protección del Polígrafo de Empleados (EPPA). Demuestran que la seguridad y la privacidad no son mutuamente excluyentes; pueden y deben reforzarse mutuamente.

Para entenderlo, conviene comparar este nuevo estándar con el antiguo modelo invasivo.

IA ética vs. herramientas de vigilancia tradicionales

Característica | IA ética (basada en indicadores) | Vigilancia tradicional |

|---|---|---|

Metodología | Analiza indicadores de riesgo objetivos basados en datos organizacionales. | Supervisa las comunicaciones de los empleados, las pulsaciones de teclas y la actividad web. |

Enfocar | Prevención proactiva de infracciones de políticas y mala conducta. | Detección reactiva de "malos actores" después de que ocurre una violación. |

Impacto en los empleados | Fomenta una cultura de integridad y seguridad psicológica. | Crea una cultura de miedo, sospecha y desconfianza. |

Legitimación legal | Diseñado para cumplir totalmente con EPPA, GDPR y otras leyes de privacidad. | Alto riesgo de violar la privacidad de los empleados y las leyes laborales. |

Producción | Proporciona información clara y procesable a los tomadores de decisiones humanos. | Genera una fatiga de alerta masiva e innumerables falsos positivos. |

Un sistema "ético por diseño" se distingue porque prohíbe explícitamente:

Vigilancia: No se permite el monitoreo encubierto de las comunicaciones o actividades de los empleados.

Elaboración de perfiles: No se utiliza IA para realizar juicios psicológicos o de comportamiento.

Engaño: Sin lógica de detector de mentiras ni métodos coercitivos.

Al adherirse estrictamente a estos principios, la tecnología se convierte en una poderosa herramienta de apoyo a la toma de decisiones. Presenta señales objetivas a los responsables de la toma de decisiones, quienes, a su vez, utilizan su criterio profesional para determinar los pasos siguientes adecuados según la gobernanza interna establecida.

Este marco transforma el proceso de cumplimiento normativo y evaluación de riesgos . Permite a las organizaciones ser proactivas y preventivas, a la vez que cumplen plenamente con las leyes de privacidad más estrictas del mundo. Puede obtener más información sobre cómo la IA ética permite la detección temprana de riesgos internos, respetando los límites legales. Este enfoque permite a las organizaciones proteger sus activos, su personal y su reputación con integridad.

Sus preguntas, respondidas

Al construir una organización resiliente, es inevitable que surjan preguntas. Analicemos algunas de las más comunes que escuchamos de quienes toman las decisiones, quienes intentan anticiparse al riesgo interno sin generar una cultura de desconfianza.

Aclarar estos desafíos prácticos es el primer paso para crear un programa que realmente funcione en el mundo real. Nuestro objetivo es brindarle respuestas directas que refuercen las conclusiones clave de esta guía.

¿Con qué frecuencia debemos realizar una evaluación de riesgos?

No existe una fórmula mágica que se adapte a todas las empresas, pero la clave es realizar una evaluación de riesgos integral de toda la empresa al menos una vez al año . Esto le proporciona una visión integral crucial de todo su panorama de riesgos y garantiza que sus prioridades sigan encaminadas en la dirección correcta.

Pero la realidad es la siguiente: algunos riesgos se mueven mucho más rápido que el calendario anual. Áreas de gran importancia, como la ciberseguridad o la privacidad de datos, exigen una vigilancia mucho más estrecha, que a menudo requiere revisiones trimestrales o incluso continuas para mantenerse al día con las nuevas amenazas. La forma moderna de concebir el cumplimiento normativo y la evaluación de riesgos es como un proceso dinámico, no como un evento estático que solo se cumple una vez.

Y recuerda, tu programa anual se desvanece cuando aparecen ciertos factores desencadenantes. Siempre debes iniciar una nueva evaluación después de:

Cambios regulatorios importantes: Una nueva ley como el RGPD o un mandato específico de un estado es un detonante no negociable.

Un incidente de seguridad importante: si tiene una violación o un problema interno importante, debe determinar de inmediato qué vulnerabilidades permitieron que ocurriera.

Ingresar a un nuevo mercado: lanzar un nuevo producto o expandirse geográficamente entraña todo un nuevo mundo de riesgos.

Las organizaciones más resilientes no se limitan a esperar a la revisión anual para cambiar de rumbo. Utilizan plataformas dinámicas que les brindan visibilidad en tiempo real de las nuevas amenazas, lo que les permite realizar ajustes inteligentes en cuanto aparece un riesgo.

¿Cuál es la diferencia real entre una evaluación de riesgos y una auditoría?

Este es un punto de confusión frecuente, pero la distinción es crucial. Piénselo así: una evaluación de riesgos y una auditoría son complementarias, pero sus enfoques son completamente diferentes.

Una evaluación de cumplimiento y riesgos es fundamentalmente proactiva y con visión de futuro. Plantea una pregunta sencilla: "¿Qué podría salir mal en el futuro?". El objetivo es detectar posibles problemas antes de que ocurran para poder implementar controles que los eviten. Es como diseñar una valla resistente al borde de un precipicio para evitar que alguien se caiga.

Una auditoría , por otro lado, es retrospectiva y retrospectiva. Su pregunta principal es: "¿Seguimos las reglas en el pasado?". Una auditoría consiste en verificar que la organización se apegó a sus políticas y regulaciones vigentes. Se trata de comprobar si la valla se construyó según las especificaciones correctas y si alguien se cayó ayer. Los hallazgos de una auditoría son un recurso increíblemente valioso para su próxima evaluación de riesgos, creando un poderoso ciclo de retroalimentación para mejorar.

¿Cómo construimos un programa de cumplimiento sin crear una cultura de miedo?

Esto es absolutamente vital. Un programa de cumplimiento basado en el miedo está condenado al fracaso. Simplemente incita a los empleados a ocultar errores, lo que significa que no se enterará de un problema grave hasta que sea demasiado tarde. La clave está en cambiar el enfoque de la aplicación punitiva a la facilitación proactiva y a un fuerte sentido de responsabilidad compartida.

Primero, debe tener muy claro el "porqué". Explique que el cumplimiento no se trata de detectar a quienes hacen algo mal; se trata de proteger a la empresa, a sus clientes y a cada empleado de cualquier daño. Plantéelo como una responsabilidad colectiva que fortalece a todos.

En segundo lugar, involucre a los empleados en el proceso. Pídales que le ayuden a identificar los riesgos que ven a diario en sus propios trabajos. Están en primera línea y a menudo saben dónde están las verdaderas vulnerabilidades. Incluirlos demuestra que valora su experiencia y convierte el cumplimiento normativo de algo que se les hace a ellos en algo que usted hace con ellos.

Lo más importante es comprometerse a usar tecnología ética por diseño . Evite las herramientas de vigilancia invasivas que crean una atmósfera de "Gran Hermano" y destruyen la seguridad psicológica. En su lugar, adopte plataformas que se centren en indicadores de riesgo objetivos y estructurados, no en juicios personales ni en perfiles de comportamiento. Este enfoque genera confianza desde la base y demuestra que el programa existe para prevenir y apoyar, no para castigar.

En Logical Commander Software Ltd. , creemos que es posible construir una organización resiliente sin sacrificar la confianza. Nuestra plataforma E-Commander está diseñada para identificar señales de riesgo tempranas mediante un enfoque ético basado en indicadores que respeta la privacidad y la dignidad de los empleados. En lugar de reaccionar ante las crisis, capacite a sus equipos para gestionar el riesgo de forma proactiva, fomentando al mismo tiempo una cultura de integridad.

Descubra cómo proteger su organización de adentro hacia afuera visitando https://www.logicalcommander.com .

%20(2)_edited.png)