Software de gestión de riesgos de terceros: optimice el cumplimiento y la seguridad de los proveedores

- Marketing Team

- hace 3 días

- 18 Min. de lectura

El software de gestión de riesgos de terceros es su centro de mando para supervisar todo el ciclo de vida de sus relaciones con proveedores y socios. Está diseñado para ayudarle a superar el complejo mundo de las hojas de cálculo manuales y los correos electrónicos dispersos, sustituyéndolos por un sistema único y unificado para detectar, evaluar y neutralizar los riesgos antes de que amenacen sus operaciones, su reputación o su cumplimiento normativo.

Su negocio está más conectado y vulnerable que nunca

Ninguna empresa es ya una isla. Su organización se encuentra en el corazón de una red masiva y extensa de proveedores, contratistas y socios. Este ecosistema impulsa su crecimiento y eficiencia, pero también crea una enorme, y a menudo invisible, superficie de ataque. Cada nueva conexión que añade, aunque valiosa, también introduce un potencial punto de fallo.

Piense en su cadena de suministro digital como si fuera física. Un solo eslabón comprometido —un proveedor con ciberseguridad débil o un contratista con acceso a datos confidenciales— puede paralizar por completo su operación. El daño no es solo financiero; una brecha de seguridad que comienza con un tercero puede socavar la confianza de los clientes y arruinar la reputación que ha construido durante años.

Los límites del seguimiento manual

Durante mucho tiempo, las empresas intentaron gestionar estas relaciones con hojas de cálculo y cadenas de correo electrónico interminables. Ese enfoque ya no funciona. A medida que la red de socios crece, el seguimiento manual se convierte en una tarea imposible, plagada de errores humanos, información obsoleta y una completa falta de visibilidad en tiempo real. Es como intentar navegar por una importante red de autopistas con un mapa dibujado a mano.

Este método anticuado deja puntos ciegos peligrosos. Sin un sistema centralizado, no se pueden obtener respuestas directas a preguntas cruciales sobre la red de proveedores:

¿Cuáles de nuestros proveedores pueden acceder a los datos más confidenciales de nuestros clientes?

¿Nuestros socios cumplen realmente con normativas como GDPR o CCPA?

¿Cuál es la postura de seguridad en tiempo real de nuestros proveedores de software más críticos?

El principal desafío para toda empresa moderna es equilibrar la colaboración con la seguridad. Confiar en terceros es esencial para la innovación y el crecimiento, pero es necesario hacerlo con una comprensión clara de los riesgos involucrados.

Pasando de lo reactivo a lo proactivo

Aquí es donde el software de gestión de riesgos de terceros revoluciona por completo las reglas del juego. Ofrece la visibilidad y el control necesarios para gestionar todo su ecosistema de proveedores de forma proactiva. En lugar de reaccionar ante una brecha de seguridad una vez que el daño ya está causado, estas plataformas le permiten detectar y corregir vulnerabilidades antes de que puedan ser explotadas.

Al automatizar la diligencia debida, monitorear continuamente los cambios en el perfil de riesgo de un proveedor y centralizar toda su documentación, el software TPRM transforma un proceso manual y caótico en una estrategia estructurada y basada en datos. Implementar este cambio es fundamental para defenderse de amenazas complejas, proteger su marca y evitar costosos fallos de cumplimiento en un mundo más interconectado que nunca.

¿Qué es el software de gestión de riesgos de terceros?

Dejemos de lado la jerga. ¿Qué es realmente el software de gestión de riesgos de terceros ?

Imagine intentar gestionar sus relaciones con proveedores con hojas de cálculo, correos electrónicos dispersos y documentos de Word inconexos. Es como dirigir una sinfonía donde cada músico toca partituras diferentes a su propio ritmo. El resultado es un caos absoluto: inconexo, desincronizado y peligrosamente impredecible. Así es como se siente gestionar manualmente el riesgo de terceros.

El software TPRM es el conductor que pone orden en ese caos. Es una plataforma centralizada diseñada para gestionar todo el ciclo de vida de cada relación con terceros, desde la verificación inicial de antecedentes hasta la baja segura al finalizar un contrato.

En lugar de tener que revisar antiguas cadenas de correo electrónico o buscar la última versión de una evaluación de riesgos, este software le ofrece una fuente única y autorizada de verdad para todo lo relacionado con sus proveedores.

De la lucha reactiva contra incendios a la estrategia proactiva

El objetivo del software TPRM es transformar radicalmente la percepción del riesgo en su organización. Le permite pasar de una postura reactiva y manual, donde solo se apagan los incendios después de que han causado daños, a una estrategia proactiva basada en datos. Es la diferencia entre reparar una fuga después de que la habitación se haya inundado o inspeccionar regularmente las tuberías para evitar una rotura.

Con una plataforma dedicada, obtiene el poder de ver, comprender y actuar ante posibles riesgos en toda su red antes de que se conviertan en crisis graves. Un informe reciente resaltó este punto al revelar que las filtraciones que involucran a terceros se han duplicado, representando ahora el 30% de todas las filtraciones de datos . Esta cifra por sí sola demuestra la urgencia de implementar un enfoque sistemático.

En esencia, el software TPRM no es una lista de verificación única; es un proceso continuo. Proporciona el marco para la evaluación continua, garantizando que sus colaboraciones externas sigan siendo activos estratégicos, no pasivos.

Funciones principales y control centralizado

Una solución TPRM moderna integra múltiples funciones fragmentadas en un solo lugar. Esta consolidación es clave para construir una operación resiliente y conforme a las normativas.

Inventario de proveedores unificado: crea una base de datos completa y filtrable de todos sus terceros, desde proveedores de software críticos hasta agencias de marketing.

Diligencia debida automatizada: la plataforma agiliza la evaluación inicial con cuestionarios y flujos de trabajo automatizados, lo que hace que una evaluación de riesgos de terceros exhaustiva sea repetible y consistente.

Monitoreo continuo: vigila los cambios en la postura de seguridad, la salud financiera o el estado de cumplimiento de un proveedor y lo alerta en el momento en que aparecen nuevos riesgos.

Documentación centralizada: todos los contratos, auditorías de seguridad y registros de comunicación se guardan en una ubicación segura y fácilmente auditable.

La siguiente tabla desglosa estas capacidades esenciales que definen cualquier plataforma integral de software de gestión de riesgos de terceros.

Funciones principales del software TPRM moderno

Función principal | Objetivo principal |

|---|---|

Incorporación y diligencia debida | Examinar sistemáticamente a nuevos proveedores antes de concederles acceso a sistemas o datos confidenciales. |

Monitoreo continuo | Proporcionar visibilidad en tiempo real del perfil de riesgo de un proveedor, mucho después de que se complete la incorporación inicial. |

Puntuación y priorización de riesgos | Cuantificar y clasificar los riesgos de los proveedores, lo que permite a los equipos concentrar los recursos en las amenazas más críticas. |

Flujo de trabajo y mitigación | Asignar, rastrear y documentar todas las actividades de remediación de riesgos, garantizando la responsabilidad y el cierre. |

Auditoría y registros de evidencia | Crear un registro defendible de cada decisión y acción tomada, simplificando las auditorías de cumplimiento. |

Al integrar estas funciones, el software TPRM proporciona la estructura necesaria para construir relaciones seguras, escalables y confiables con los proveedores. Transforma un desafío abrumador en una parte manejable y estratégica del negocio.

Los cinco pilares de una plataforma TPRM eficaz

Cualquier software de gestión de riesgos de terceros eficaz y que se precie se basa en cinco capacidades fundamentales. Estas no son solo funciones para marcar en una lista; son pilares interconectados que sustentan una estrategia de gestión de riesgos sólida, proactiva y legalmente defendible. Comprender cómo funcionan juntas es clave para abandonar definitivamente el caótico proceso manual de supervisión de proveedores y adoptar un sistema inteligente y automatizado.

Analicemos cada uno de estos pilares con ejemplos del mundo real para mostrarle no solo lo que hacen, sino también los resultados comerciales tangibles que brindan.

Pilar 1 Incorporación automatizada y diligencia debida

El primer pilar es la incorporación automatizada y la debida diligencia . Esta es su primera línea de defensa. Reemplaza las interminables cadenas de correos electrónicos y los obsoletos cuestionarios manuales con un flujo de trabajo inteligente y repetible. En el momento en que incorpora un nuevo proveedor a su ecosistema, el software inicia un proceso estandarizado basado en el nivel de riesgo potencial de dicho proveedor.

Por ejemplo, un proveedor de alto riesgo que maneja datos confidenciales de clientes podría recibir automáticamente una evaluación de seguridad detallada. Al mismo tiempo, un proveedor de oficina de bajo riesgo recibe un cuestionario mucho más simple y ágil. Este enfoque garantiza que la energía de su equipo se concentre en lo que más importa, ahorrando innumerables horas y eliminando los errores humanos que plagan los procesos manuales. El resultado es una verificación más rápida y consistente que establece una base de seguridad sólida desde el primer día.

Pilar 2 Monitoreo Continuo

Una vez que un proveedor se incorpora, el verdadero trabajo acaba de comenzar. El segundo pilar, la monitorización continua , garantiza que nunca le tome por sorpresa. Considérelo como un guardia de seguridad 24/7 para toda su red de proveedores. En lugar de depender de evaluaciones anuales, que son solo un vistazo rápido, el software analiza constantemente los cambios en la postura de riesgo del proveedor.

Esta monitorización puede generar alertas para cosas como:

Violaciones de ciberseguridad: le notificamos si un proveedor aparece en fugas de datos o ha descubierto vulnerabilidades recientemente.

Inestabilidad financiera: alerta sobre posibles problemas si un proveedor crítico comienza a mostrar signos de dificultades financieras.

Infracciones de cumplimiento: le avisamos si un proveedor recibe sanciones regulatorias o es mencionado en noticias negativas.

Esta visibilidad en tiempo real le permite actuar ante amenazas emergentes de inmediato, en lugar de descubrir un problema meses después durante una revisión rutinaria. Convierte la gestión de riesgos de un evento estático en una conversación dinámica y continua.

Un proveedor que ayer era seguro podría no serlo hoy. La monitorización continua acorta la distancia entre las evaluaciones puntuales y la realidad de un panorama de amenazas en constante evolución, lo que le permite detectar y abordar los riesgos en el momento en que ocurren.

La creciente dependencia de estas capacidades avanzadas está impulsando un importante auge del mercado. El mercado global de software de gestión de riesgos de terceros se disparó desde los 7420 millones de dólares en 2023 y se proyecta que alcance los 20590 millones de dólares para 2030. Este crecimiento explosivo muestra una clara tendencia: las empresas están abandonando las hojas de cálculo manuales por herramientas mejoradas con IA que ofrecen la monitorización en tiempo real y las evaluaciones automatizadas que definen la TPRM moderna. Puede explorar más información sobre esta tendencia del mercado en Grandview Research .

Puntuación dinámica de riesgos del Pilar 3

El tercer pilar es la puntuación dinámica de riesgos . Al tratar con cientos o incluso miles de proveedores, es imposible aplicarles el mismo nivel de escrutinio. Aquí es donde la puntuación de riesgos basada en IA se convierte en una herramienta revolucionaria. El software extrae datos de cuestionarios de incorporación, fuentes de monitoreo continuo y otras fuentes para generar una puntuación de riesgo clara y cuantificable para cada tercero.

Este tampoco es un número estático. La puntuación se ajusta en tiempo real según la nueva información. Por ejemplo, si un proveedor sufre una filtración de datos, su puntuación de riesgo aumenta automáticamente, lo que lo coloca en un lugar destacado en su lista de prioridades. Esto le permite concentrar el tiempo y los recursos limitados de su equipo en las amenazas más importantes, lo que hace que todo su programa de gestión de riesgos sea mucho más eficiente y eficaz.

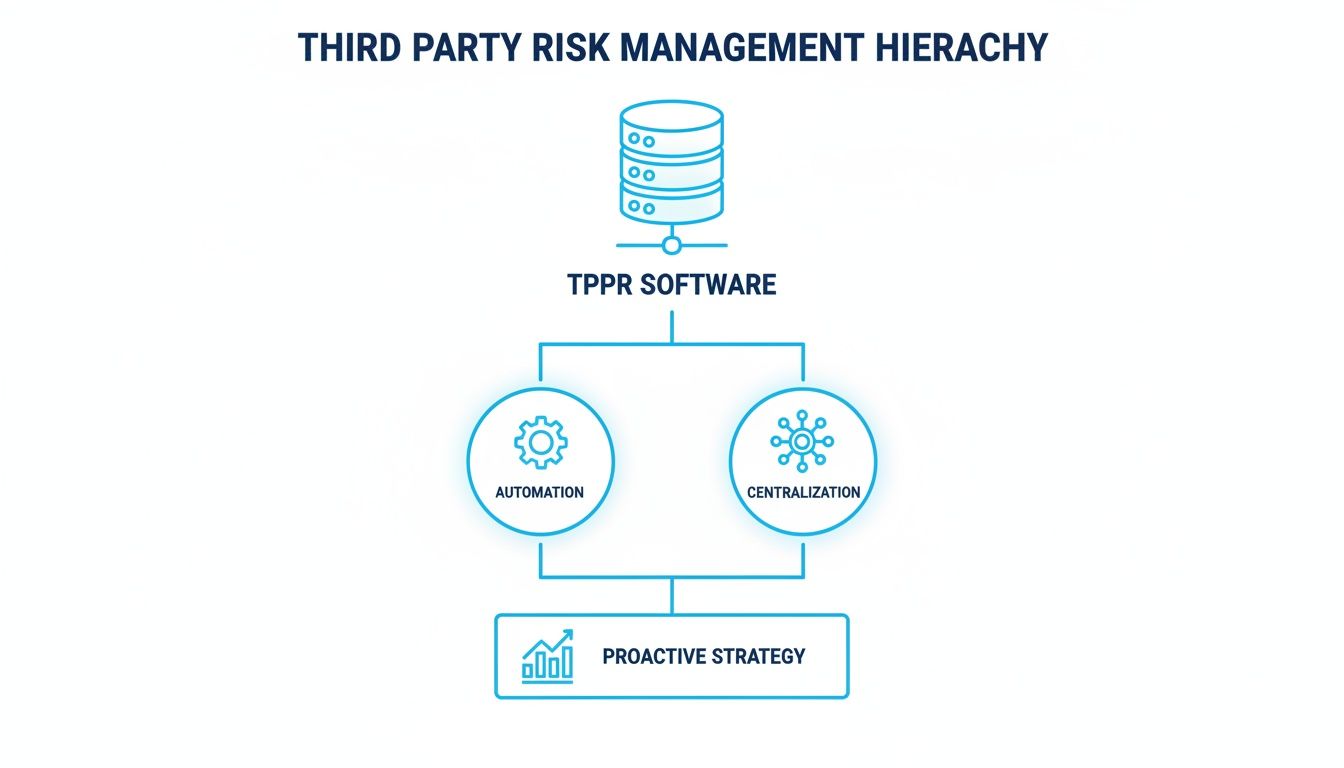

La siguiente infografía muestra cómo el software TPRM moderno reúne estas funciones, convirtiendo la automatización y los datos en una estrategia verdaderamente proactiva.

Esta jerarquía muestra que una plataforma de software poderosa es la base, que permite la automatización y la centralización necesarias para construir una estrategia de gestión de riesgos verdaderamente proactiva.

Pilar 4 Flujo de trabajo centralizado y mitigación

Detectar un riesgo es solo la mitad del camino. El cuarto pilar, flujo de trabajo centralizado y mitigación , garantiza que esos riesgos se solucionen. Cuando se detecta un problema de alto riesgo, la plataforma crea automáticamente una tarea de remediación y la asigna al responsable interno y al proveedor de contacto adecuados.

Cada paso del proceso se rastrea directamente en el sistema, lo que crea una clara línea de responsabilidad. Ya no es necesario preguntarse si alguien dio seguimiento a una vulnerabilidad crítica. El software proporciona paneles que muestran todos los riesgos abiertos, a quién pertenecen y su estado actual, garantizando que nada pase desapercibido. Este flujo de trabajo estructurado transforma la identificación de riesgos en un proceso de mitigación documentado, repetible y auditable.

Pilar 5 Pistas de auditoría integrales

Finalmente, el quinto pilar es el registro de auditoría integral . En el entorno regulatorio actual, no solo hay que gestionar el riesgo, sino también demostrar que se gestionó. Una plataforma sólida de TPRM crea un registro justificable y con sello de tiempo de cada acción realizada.

Esto incluye cada cuestionario enviado, cada respuesta recibida, cada riesgo identificado y cada tarea de mitigación completada. Cuando los auditores o reguladores llamen a su puerta, podrá generar al instante informes que demuestren la debida diligencia y un enfoque sistemático en la gestión de riesgos. Este registro inmutable es su máxima protección, ya que le proporciona la evidencia sólida necesaria para cumplir con los requisitos de cumplimiento y defender sus decisiones.

Dominar el cumplimiento en un mundo regulatorio complejo

Seamos sinceros: navegar por el laberinto regulatorio moderno es una tarea monumental. Hay que lidiar con una lista cada vez mayor de normas como el RGPD y la CCPA, además de marcos específicos de cada sector, establecidos por organismos como la SEC y el NIST. Demostrar que su organización cumple ya es bastante difícil, pero ¿demostrar que todos sus proveedores también lo hacen? Eso puede parecer absolutamente imposible.

Depender del seguimiento manual y las hojas de cálculo ya no es una estrategia viable. De hecho, es una vía directa a multas catastróficas, una reputación dañada y la pérdida permanente de la confianza del cliente.

Aquí es precisamente donde entra en juego el software de gestión de riesgos de terceros , actuando como su motor de cumplimiento dedicado. En lugar de tratar el cumplimiento como un proyecto independiente y complejo, estas plataformas lo integran directamente en la gestión de proveedores. Convierte el cumplimiento de una tarea reactiva y rutinaria en un proceso proactivo, automatizado y continuo.

Su socio de cumplimiento y auditoría automatizada

El software adecuado no solo le ayuda a gestionar el riesgo, sino que también le ayuda a demostrar su debida diligencia ante auditores y reguladores con pruebas irrefutables. Crea sistemáticamente un registro inquebrantable y con fecha de cada acción, decisión y control relacionado con el cumplimiento.

Esta automatización es su salvavidas para mantenerse alineado con estándares complejos. Gestionar los riesgos de terceros es especialmente crucial al tratar con activos físicos y la información confidencial que contienen. Por ejemplo, conocer las mejores prácticas para la destrucción segura y conforme a las normas de datos corporativos, incluyendo la selección de proveedores , demuestra cómo la gestión de riesgos se extiende a lo largo de todo el ciclo de vida del proveedor. El software TPRM captura estos procesos, brindándole un registro de auditoría completo desde la incorporación hasta la baja.

Esta capacidad es especialmente vital en Norteamérica, que dominó el mercado de software TPRM con más del 38 % de los ingresos globales en 2023. Impulsado por la necesidad de sortear regulaciones complejas y amenazas crecientes, se proyecta que solo el mercado estadounidense crezca a una tasa de crecimiento anual compuesta (TCAC) del 13,6 % entre 2024 y 2030. Dado que el 61 % de las organizaciones reportaron una filtración de datos de terceros en los últimos dos años, contar con plataformas robustas no es un lujo: es esencial para la supervivencia.

El software TPRM actúa como la memoria de cumplimiento de su organización, documentando automáticamente cada decisión y control. Garantiza que cuando un auditor pregunte: "¿Cómo sabe que este proveedor cumple?", usted disponga de una respuesta clara y con respaldo de datos.

Asignación automática de controles a regulaciones

Una de las características más potentes de una plataforma TPRM moderna es su capacidad para asignar los controles de un proveedor directamente a requisitos regulatorios específicos. Imagine que está evaluando a un nuevo proveedor de nube. El software puede tomar sus respuestas de evaluación de seguridad y compararlas instantáneamente con las cláusulas pertinentes del RGPD o los controles específicos descritos en el Marco de Ciberseguridad del NIST.

Este mapeo automatizado le brinda visibilidad inmediata de las brechas de cumplimiento. En lugar de cruzar manualmente cientos de controles con un extenso texto legal, la plataforma le detecta posibles problemas. Incluso puede activar flujos de trabajo automatizados para solucionar dichas brechas. Esto garantiza que sus socios cumplan con los mismos estrictos estándares de privacidad y seguridad de datos que usted. Para obtener más información, puede explorar nuestra guía detallada sobre la gestión de riesgos de cumplimiento normativo .

Al automatizar la documentación, mapear controles y crear registros de auditoría sólidos, el software TPRM transforma el cumplimiento de un importante dolor de cabeza operativo en una ventaja estratégica optimizada que genera confianza tanto en los reguladores como en los clientes.

Cómo elegir el software TPRM adecuado para su empresa

Elegir una plataforma de software de gestión de riesgos de terceros es mucho más que una simple compra. Es una decisión estratégica que definirá la seguridad, el cumplimiento normativo y la resiliencia operativa de su empresa durante años. La solución adecuada se convierte en un aliado clave en su defensa, mientras que la incorrecta solo genera más problemas de los que resuelve. Tomar la decisión correcta se basa en un proceso de evaluación claro y estructurado.

Su primer paso es dejar de lado las características llamativas y centrarse en lo que realmente importa. Una solución de TPRM debe poder crecer con usted. Considere su escalabilidad : ¿puede gestionar su lista de proveedores actual y respaldar su crecimiento proyectado para los próximos cinco años? Una plataforma que funciona bien para 100 proveedores podría desmoronarse por completo bajo la presión de 1000 .

Igualmente crucial es la integración del software con su infraestructura tecnológica existente. Una integración fluida no es solo un lujo; es innegociable. La plataforma debe conectarse sin duda con sus sistemas actuales, como el de Planificación de Recursos Empresariales (ERP), el Sistema de Información de Recursos Humanos (SIRH) y las herramientas de gestión de contratos. Esta es la única manera de eliminar los silos de datos y garantizar que su programa de TPRM tenga una visión completa y unificada de cada relación con terceros.

Construyendo su caso de negocio y formando su equipo

Antes de siquiera ver una demostración, es necesario que todos estén de acuerdo internamente. Desarrollar un sólido modelo de negocio es la clave para obtener el presupuesto y la aceptación necesarios de la dirección. Debe considerar la inversión no como un gasto más, sino como una medida crucial para proteger los ingresos, mantener la confianza de los clientes y evitar multas regulatorias catastróficas.

Un argumento comercial sólido cambia la conversación de "¿Podemos permitirnos este software?" a "¿Podemos permitirnos no tenerlo?". Compara el inmenso e impredecible coste de una filtración de datos de terceros con el coste fijo y manejable de una plataforma proactiva de TPRM.

Una vez que hayas presentado el caso, es hora de formar tu equipo de selección. Esta es una misión interdisciplinaria que requiere la participación de varios departamentos para asegurar que todos los aspectos estén cubiertos. Tu equipo principal debe estar compuesto por personas de:

TI y seguridad: para profundizar en los aspectos técnicos del software, las capacidades de integración y los protocolos de seguridad.

Legal y cumplimiento: para garantizar que la plataforma cumpla con todas las demandas regulatorias y proporcione registros de auditoría sólidos.

Finanzas y adquisiciones: analizar el costo total de propiedad, revisar los términos del contrato y evaluar la viabilidad a largo plazo del proveedor.

Criterios básicos de evaluación para su lista de candidatos preseleccionados

Con su equipo y su caso de negocio definidos, puede empezar a buscar soluciones específicas. La clave está en centrarse en características prácticas y orientadas a resultados que se adapten directamente a la tolerancia al riesgo y los flujos de trabajo específicos de su organización.

Una interfaz de usuario (IU) intuitiva lo es todo. Seamos sinceros: si el software es torpe y difícil de navegar, su equipo simplemente no lo usará. Su inversión se irá al garete. La plataforma debe estar diseñada para atraer a los usuarios, no para alejarlos. Busque paneles de control claros, flujos de trabajo personalizables e informes sencillos que empoderen a los usuarios en lugar de abrumarlos con datos.

Finalmente, evite las trampas comunes de implementación planteando las preguntas difíciles desde el principio. ¿El proveedor ofrece capacitación real y soporte continuo? ¿Cómo se definen sus modelos de calificación de riesgos? ¿Puede ajustarlos? Un verdadero socio de software se reunirá con usted para configurar la plataforma según sus necesidades específicas, asegurándose de que se ajuste perfectamente a sus políticas internas. Al adoptar este enfoque estructurado y colaborativo, puede elegir con confianza una solución que realmente proteja su negocio.

El futuro de la gestión de riesgos con IA ética

Durante años, el software de gestión de riesgos de terceros ha destacado por su visión externa. Estas plataformas son expertas en analizar la huella externa de un proveedor, desde las puntuaciones de ciberseguridad hasta los informes de salud financiera. Pero ¿qué ocurre con los riesgos que surgen dentro de su organización debido a esas mismas relaciones? Aquí es donde se perfila el verdadero futuro de la gestión de riesgos, impulsado por la IA Ética.

Esta nueva ola de tecnología finalmente aborda el factor humano del riesgo: las sutiles vulnerabilidades internas que los sistemas tradicionales ignoran por completo. Es un cambio crucial: pasar de solo proteger el perímetro a fortalecer también el núcleo.

Más allá del monitoreo externo hacia la integridad interna

El futuro no se trata de elegir entre riesgos externos e internos; se trata de unificarlos. Imagine una plataforma que no solo le indique si un proveedor es seguro, sino que también le ayude a comprender si la estrecha relación de un empleado con él está creando un grave conflicto de intereses. No se trata de vigilar a los empleados, sino de una prevención inteligente.

Plataformas como E-Commander de Logical Commander son pioneras en este enfoque integrado. Funcionan analizando indicadores estructurados y objetivos para detectar posibles riesgos de integridad o conflictos de intereses, sin recurrir a una monitorización invasiva. El objetivo principal es proporcionar alertas tempranas y preventivas, no juzgar a las personas.

Este modelo se basa en un marco de "ética por diseño", innegociable. Estos sistemas se construyen cuidadosamente para operar dentro de estrictos estándares legales y éticos, transformando la gestión de riesgos en una herramienta que protege tanto a la organización como a sus empleados. Para comprender mejor este marco responsable, explorar los principios establecidos de gobernanza de la IA proporciona un contexto esencial.

El auge de las plataformas preventivas impulsadas por IA

El mercado de TPRM ya está cambiando rápidamente. En este espacio en constante evolución, las plataformas de software están en camino de alcanzar más del 67,60 % de cuota de mercado para 2035 , un aumento impulsado principalmente por la integración de la IA para una monitorización de riesgos más sofisticada. Para las empresas con visión de futuro, esto significa adoptar plataformas que puedan detectar de forma ética señales de riesgo críticas, como señales de alerta de integridad, sin necesidad de vigilancia, en perfecta sintonía con estándares como la ISO 27001.

La IA ética no se trata de predecir malos comportamientos. Se trata de identificar las debilidades estructurales y procedimentales que generan vulnerabilidades, lo que permite corregirlas antes de que se conviertan en mala conducta o fallos de cumplimiento.

Esta tecnología proporciona la visión completa que faltaba. Al observar cómo la IA ya está impactando las funciones empresariales relacionadas, como su creciente uso en contabilidad , se puede ver el camino claro y lógico para su aplicación en la gestión de riesgos.

Una estrategia unificada para la seguridad holística

En definitiva, el futuro de la gestión de riesgos es unificado. Se trata de una estrategia de seguridad única e integral donde las amenazas de proveedores externos y los riesgos internos, centrados en el ser humano, se gestionan bajo un mismo paraguas ético y conforme a las normas. Este enfoque permite finalmente a las organizaciones pasar de una postura reactiva —resolviendo los problemas una vez causados— a una proactiva.

Al conectar su ecosistema de terceros con su propio entorno interno, obtiene una ventaja increíble. Puede detectar y eliminar vulnerabilidades que antes eran invisibles, construyendo una organización más resiliente, confiable y segura desde dentro. Esto no es solo una nueva función; es una filosofía completamente nueva para gestionar el riesgo en un mundo profundamente interconectado.

Sus preguntas, respondidas

Al profundizar en el mundo de la supervisión de proveedores y socios, es inevitable que surjan preguntas. Abordemos algunas de las más comunes que nos plantean los líderes que intentan gestionar sus riesgos de terceros.

TPRM vs. Gestión de riesgos del proveedor

La gente suele usar estos términos indistintamente, pero existe una diferencia real que importa. Piénselo así: la Gestión de Riesgos de Proveedores (GRP) es una pieza del rompecabezas, pero la Gestión de Riesgos de Terceros (GRT) lo es todo.

El VRM se centra exclusivamente en los proveedores a los que pagas por bienes y servicios. El TPRM, en cambio, abarca un espectro mucho más amplio.

TPRM es la disciplina más amplia, que abarca cualquier entidad externa que tenga contacto con sus datos, sistemas u operaciones. Esto incluye no solo a proveedores, sino también a socios, afiliados, contratistas y otros colaboradores que podrían suponer un riesgo.

En resumen, VRM gestiona su cadena de suministro. TPRM gestiona todo su ecosistema empresarial.

Cronogramas de implementación

Entonces, ¿cuánto tiempo se tarda en poner en funcionamiento una plataforma TPRM? No es algo que se haga de la noche a la mañana, pero es más rápido de lo que se cree. Una implementación típica por fases suele tardar entre 6 y 12 semanas .

El proceso generalmente se divide en algunas etapas clave:

Semanas 1-4: Esta es la fase de configuración. Nos ocupamos de la configuración de la plataforma, la definición de los criterios de evaluación de riesgos y la conexión del software con las herramientas existentes, como el sistema de compras.

Semanas 5-8: Es hora de una prueba de vuelo. Comenzarás a incorporar a tu primera ola de proveedores críticos y de alto riesgo para probar y perfeccionar los flujos de trabajo.

Semanas 9-12: Ahora se expande. La implementación continúa con el resto de sus proveedores, y capacitamos a todos sus equipos internos para que se familiaricen con el nuevo sistema.

Accesibilidad para pequeñas empresas

Existe el mito común de que este tipo de software es solo para grandes corporaciones globales. Quizás esto fuera cierto hace años, pero ya no. El auge de las soluciones TPRM escalables y basadas en la nube ha hecho que esta tecnología sea completamente accesible y asequible para empresas de todos los tamaños.

Seamos claros: las pequeñas y medianas empresas (PYMES) son igualmente vulnerables a los ataques a la cadena de suministro. De hecho, los atacantes suelen atacarlas precisamente porque asumen que cuentan con menos recursos de seguridad. El software moderno de gestión de riesgos de terceros proporciona a las PYMES la capacidad automatizada que necesitan para proteger sus operaciones y cumplir con los mismos estrictos estándares de cumplimiento normativo que sus competidores más grandes.

Cumplimiento de ESG y monitoreo de proveedores

¿Cómo contribuye este software a los objetivos ambientales, sociales y de gobernanza (ESG)? Las plataformas modernas de TPRM están diseñadas para integrar el riesgo ESG en el proceso general de evaluación de proveedores, lo que le ayuda a construir y mantener una cadena de suministro responsable y ética.

El software le permite enviar cuestionarios específicos de ESG a sus proveedores, recopilando datos concretos sobre todo tipo de cuestiones, desde prácticas laborales éticas y el impacto ambiental hasta políticas de diversidad. Las plataformas más avanzadas van un paso más allá, ofreciendo un seguimiento continuo de las señales de alerta ESG, como una noticia negativa sobre las infracciones laborales de un proveedor o un incidente ambiental. Esto crea un registro documentado y auditable de su debida diligencia ESG, que puede respaldar.

Logical Commander Software Ltd. ofrece una plataforma ética basada en IA que le ayuda a gestionar proactivamente los riesgos internos y de terceros sin vigilancia invasiva. Pase de la resolución reactiva de problemas a la prevención proactiva. ¡Infórmese primero, actúe rápido! con Logical Commander .

%20(2)_edited.png)