Un plan moderno de respuesta ante violaciones de datos es su mejor defensa

- Marketing Team

- 21 oct

- 19 Min. de lectura

Un plan sólido de respuesta ante filtraciones de datos es la estrategia clave de su organización para afrontar crisis. Cuando ocurre un incidente, esta estrategia formal guía a su equipo en cada paso crítico, desde la detección hasta la resolución. En una era donde las filtraciones de datos no son una cuestión de si se producen , sino de cuándo , una respuesta lenta y caótica puede causar daños financieros y reputacionales catastróficos. El desafío radica en que la mayoría de las filtraciones implican factores de riesgo humanos, lo que hace obsoletos los planes reactivos tradicionales. Logical Commander resuelve esto integrando la detección de riesgos internos ética, basada en IA, en su marco de respuesta. Nuestras soluciones le ayudan a saber primero. Actuar con rapidez, identificando indicadores de riesgo humano antes de que se intensifiquen, lo que garantiza una respuesta proactiva, coordinada y eficaz.

Los altos riesgos de una violación

Seamos francos: la pérdida financiera y reputacional derivada de una filtración de datos puede ser catastrófica. Pero el verdadero daño suele provenir de una respuesta lenta y caótica que dispara los costos y desperdicia la confianza del cliente. Las amenazas actuales exigen más que una simple lista de verificación; requieren un sistema proactivo y bien engrasado.

Un plan de respuesta meticulosamente elaborado ya no es algo deseable. Es una necesidad fundamental para la supervivencia. Sin él, los equipos se desorganizan, se pierden pruebas cruciales y los plazos regulatorios se ven incumplidos. Esto conlleva sanciones severas y una pérdida de confianza que puede tardar años en recuperarse, si es que alguna vez se logra.

Para ponerlo en perspectiva, un plan de respuesta a una filtración de datos bien ensayado suele ser lo único que separa un incidente controlado de una catástrofe que acabe con el negocio. Es lo que transforma el pánico en proceso.

El costo financiero y humano

Las cifras no mienten. Si bien el costo promedio global de una filtración de datos asciende a la asombrosa cifra de 4,44 millones de dólares , esa cifra esconde una realidad mucho más dura en Estados Unidos. Allí, un aumento del 9 % elevó el promedio a un récord de 10,22 millones de dólares .

Pero aquí está el truco: las investigaciones muestran que el 60 % de las filtraciones de datos involucraron el factor humano , ya sea por un clic accidental o por acciones internas maliciosas. Los datos también revelan una solución. Las organizaciones que utilizaron inteligencia artificial y automatización de seguridad lograron detener las filtraciones 80 días antes , ahorrando casi 1,9 millones de dólares en promedio. Puede consultar más estadísticas sobre filtraciones de datos en Secureframe.

Aquí es precisamente donde entran en juego las soluciones basadas en IA de Logical Commander. Le ayudamos a prepararse y responder con mayor rapidez, centrándonos en la causa raíz más común: los indicadores de riesgo humano.

Información práctica para una defensa proactiva

Desarrollar la resiliencia no se trata de lo que haces durante una crisis, sino del trabajo que realizas mucho antes de que ocurra. Aquí tienes algunas maneras prácticas de fortalecer tus defensas ahora mismo:

Enfoque en el riesgo de capital humano: Dado que la mayoría de las brechas de seguridad comienzan con las personas, necesita herramientas que le proporcionen una alerta temprana. Plataformas como **Risk-HR** de Logical Commander utilizan IA ética que cumple con la EPPA para detectar riesgos conductuales sutiles, lo que le permite intervenir antes de que un error se convierta en un desastre.

Unifique los flujos de trabajo interdepartamentales: Una brecha de seguridad es una crisis empresarial, no solo un problema de TI. Su respuesta debe involucrar a los departamentos legal, de RR. HH., de cumplimiento normativo y de seguridad desde el principio. Nuestra plataforma **E-Commander** ofrece a cada departamento un panel de control unificado, lo que garantiza que todos estén en sintonía para una acción rápida y coordinada.

Mapee datos e identifique activos críticos: No se puede proteger lo que no se sabe que se tiene. Realice un mapeo exhaustivo de datos para identificar dónde se encuentra su información más confidencial. Esto le permitirá priorizar las medidas de protección y comprender el impacto potencial de una filtración en áreas específicas.

Al prepararse para el elemento humano y garantizar que sus equipos puedan colaborar sin problemas, crea una capacidad de respuesta que es a la vez sólida y ágil.

¿Listo para descubrir cómo la IA ética puede fortalecer tus defensas? Solicita una demostración para obtener más información.

Cómo formar su equipo de respuesta multifuncional

Cuando se produce una filtración de datos, se produce una crisis que requiere la participación de todos. Uno de los mayores errores que cometen las organizaciones es tratarlo únicamente como un problema de TI. Eso es un camino seguro al fracaso. Las organizaciones más resilientes comprenden que un plan de respuesta eficaz ante una filtración de datos se basa en un equipo unificado e interdisciplinario donde cada miembro conoce su función y puede ejecutarla a la perfección.

No se trata solo de enumerar nombres en un documento que se archiva. Se trata de construir una unidad cohesionada que pueda actuar con decisión bajo una enorme presión. Sin esa colaboración, incluso la mejor contención técnica puede verse completamente socavada por errores regulatorios, mala comunicación o simplemente caos interno.

Definición de roles y responsabilidades fundamentales

Un equipo bien estructurado garantiza que todos los aspectos de la crisis se gestionen simultáneamente. Mientras los equipos de TI y seguridad están en primera línea conteniendo la amenaza técnica, otros departamentos deben implementar sus propias estrategias en paralelo. Este esfuerzo coordinado es lo que distingue un incidente gestionado de una catástrofe a gran escala.

Estos son los jugadores clave que necesitas en la mesa:

Liderazgo ejecutivo: el director ejecutivo o un patrocinador ejecutivo designado proporciona un liderazgo visible, aprueba decisiones críticas y es la autoridad final en movimientos estratégicos importantes, como la divulgación pública.

Líder de equipo/Coordinador de incidentes: Piense en esta persona como el mariscal de campo. Dirige toda la respuesta, mantiene la comunicación fluida entre departamentos y se asegura de que el plan se cumpla.

TI y Seguridad: Este es su equipo técnico. Son responsables de detectar, analizar, contener y erradicar la amenaza. La informática forense y la recuperación de sistemas recaen plenamente sobre sus hombros.

Asesoría legal: Absolutamente esencial. Le ayudan a navegar por la compleja red de leyes de notificación de infracciones (como el RGPD y la CCPA), a gestionar los riesgos legales y a asesorarle sobre cualquier interacción con las autoridades.

Recursos Humanos: El rol de RR. HH. es crucial para gestionar todas las comunicaciones internas. Atienden las inquietudes de los empleados y gestionan cualquier problema de personal relacionado con la filtración, especialmente si apunta a una persona interna.

Comunicaciones/Relaciones Públicas: Este equipo elabora y controla todos los mensajes externos que se envían a clientes, socios, medios de comunicación y público en general. Su función es proteger la reputación de la organización.

Cumplimiento: Este rol garantiza que todas las acciones que realice durante la respuesta cumplan con las regulaciones del sector y sus propias políticas internas. Esto ayuda a prevenir costosas fallas de cumplimiento que podrían perjudicarle posteriormente.

Un escenario real: el error de un empleado se intensifica

Imagine esto: un empleado de marketing bienintencionado sube accidentalmente una lista de clientes con información personal confidencial a un servidor en la nube público y sin protección. El error solo se descubre cuando un investigador de seguridad encuentra los datos y los publica en línea. De repente, se desata el caos.

Sin un equipo interdisciplinario, la respuesta es completamente descoordinada. El departamento de TI se esfuerza por proteger el servidor, pero nadie ha informado al departamento legal. Para cuando el equipo legal se entera del incidente por las noticias, ya se han incumplido los plazos regulatorios críticos para la notificación.

Mientras tanto, Recursos Humanos responde a preguntas frenéticas de empleados que vieron la noticia en redes sociales, pero no tienen información oficial que compartir. El equipo de comunicaciones, completamente desprevenido, emite una declaración vaga que solo alimenta más especulaciones y erosiona inmediatamente la confianza del cliente. Esta situación pone de relieve un factor diferenciador clave: una respuesta eficaz requiere la colaboración interdepartamental .

Fomentando una colaboración fluida

Aquí es donde contar con una plataforma unificada se convierte en un punto de inflexión. E-Commander de Logical Commander proporciona paneles de control interdepartamentales que crean una única fuente de información fiable durante una crisis. En lugar de cadenas de correo electrónico fragmentadas y conferencias telefónicas confusas, todos los miembros del equipo ven la misma información en tiempo real, desde el estado de contención técnica hasta las listas de verificación de notificaciones legales.

Esta visión unificada permite la acción rápida y coordinada necesaria para controlar el caos. Garantiza que, cuando TI aísla una amenaza, el departamento legal prepare simultáneamente las notificaciones necesarias y RR. HH. proporcione a los gerentes los puntos de discusión aprobados. Para profundizar en los factores humanos en juego, explore Su Guía para la Gestión de Riesgos Internos y comprenda cómo abordar estos riesgos de forma proactiva.

Al formar un equipo dedicado e interfuncional y brindarle las herramientas adecuadas, se construye una capacidad de respuesta no solo preparada, sino también verdaderamente resiliente. Este enfoque encarna nuestro principio fundamental de colaboración interdepartamental , convirtiendo funciones aisladas en una defensa poderosa y unificada.

Los cuatro pilares de un plan de respuesta eficaz

Un plan sólido de respuesta a una filtración de datos no es solo una lista de verificación que se revisa cuando algo sale mal. Es una estrategia dinámica de cuatro pasos que guía a su equipo desde el primer indicio de problemas hasta el momento de dar por finalizada la situación. Contar con estos pilares previene el pánico instintivo que tan a menudo conduce a errores costosos.

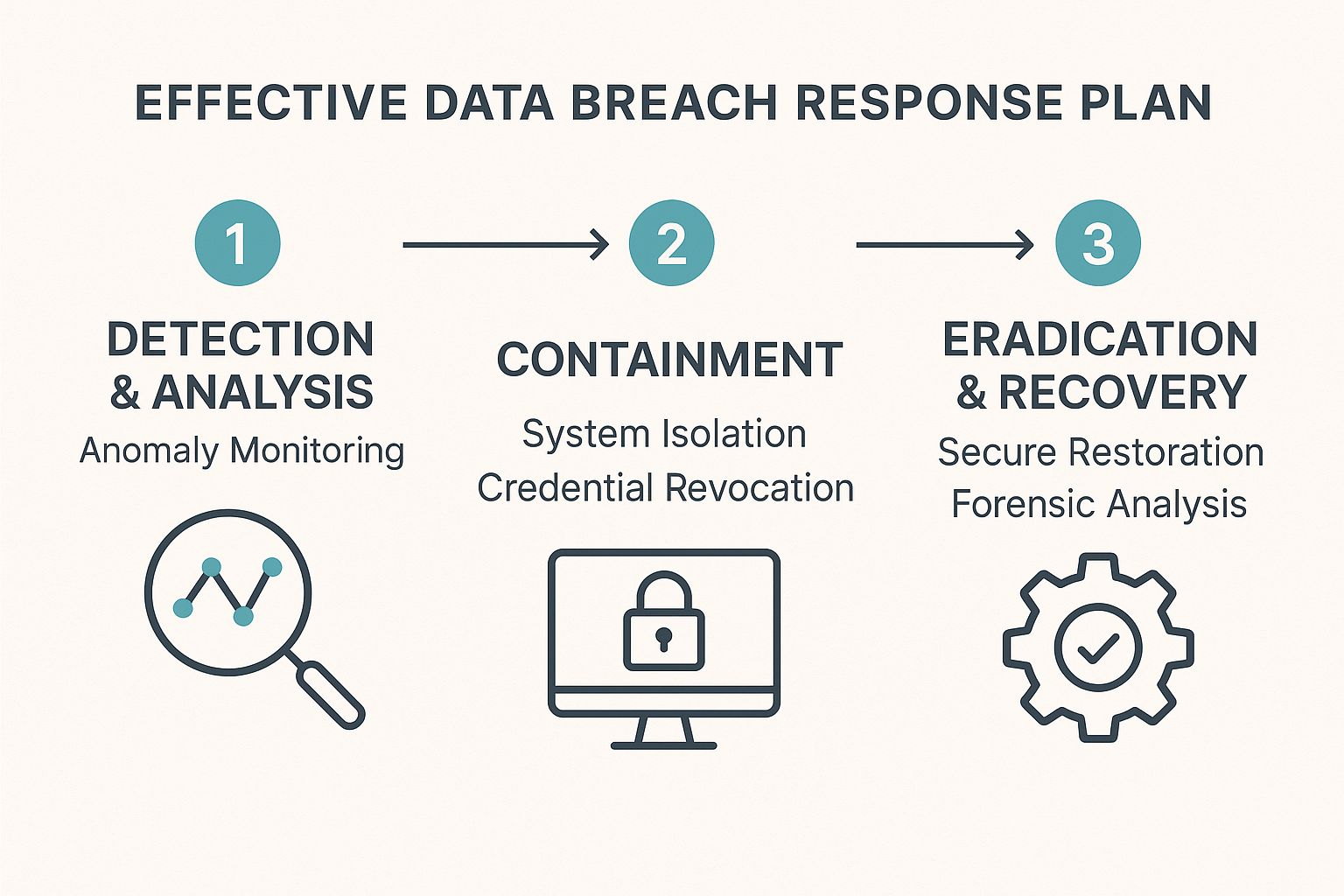

Al dividir la respuesta en fases claras, sus equipos pueden concentrarse, actuar con determinación y pasar de una situación reactiva a una posición de control. Los cuatro pilares son Detección y Análisis; Contención; Erradicación y Recuperación; y Actividad Post-Incidente. Cada uno se basa en el anterior, creando un flujo de trabajo que minimiza el radio de acción y permite retomar la actividad más rápidamente.

Esta infografía ofrece una excelente visión general de cómo fluye ese proceso, desde la alerta inicial hasta una recuperación segura.

Realmente enfatiza la importancia de una progresión lógica. Piense en cada pilar como un eslabón crucial en la cadena: si uno falla, toda la respuesta puede desmoronarse.

Pilar 1: Detección y análisis

No se puede luchar contra un enemigo que no se ve. Esta primera fase es donde realmente se pone en marcha la respuesta. Se trata de detectar un incidente en el momento en que ocurre y determinar rápidamente su alcance, naturaleza e impacto potencial. La velocidad y la precisión son fundamentales; las primeras horas de una brecha suelen determinar el coste y los daños finales.

En esta etapa, su equipo analiza las alertas de las herramientas de seguridad, relaciona los eventos y separa las amenazas reales de las falsas alarmas. Necesita respuestas rápidas a preguntas críticas: ¿Qué sucedió? ¿Cuándo comenzó? ¿Qué sistemas están afectados? ¿Están expuestos nuestros datos confidenciales?

Perspectiva práctica: El mayor obstáculo aquí es la fatiga de alertas . Las plataformas de seguridad modernas pueden generar miles de alertas al día, lo que facilita peligrosamente que una amenaza real se pierda entre el ruido. Para superarla, necesita una matriz de gravedad predefinida que vincule las alertas con activos empresariales específicos. Esto centra la energía de su equipo donde realmente importa.

Aquí es donde la IA también puede ser revolucionaria. Una solución como **Risk-HR** de Logical Commander está diseñada para detectar los sutiles indicadores de riesgo en el comportamiento humano que suelen aparecer antes de que se produzca una infracción. Al analizar patrones de coherencia ética y señalar anomalías, nuestra plataforma, que cumple con la EPPA, puede detectar riesgos internos mucho antes de que se manifiesten, lo que le permite saber primero. Actúe con rapidez.

Pilar 2: Contención

Una vez que sabes que estás bajo ataque, la prioridad pasa inmediatamente a la contención. La misión es simple pero urgente: detener la hemorragia. Debes aislar los sistemas comprometidos para evitar que el atacante se mueva lateralmente por tu red y cause más daño.

La contención no es una medida universal. Suele ser una combinación de acciones a corto y largo plazo. Se podría desconectar un servidor, bloquear cuentas de usuario comprometidas o bloquear IP maliciosas en el firewall.

Su lista de verificación de contención inmediata:

Aísle los sistemas afectados: desconecte los dispositivos, servidores o segmentos de red completos comprometidos del resto de su red.

Revocar credenciales comprometidas: Desactive o restablezca inmediatamente las contraseñas de cualquier cuenta de usuario que sospeche que esté comprometida. Sin excepciones.

Bloquear conexiones maliciosas: envíe actualizaciones a sus reglas de firewall y controles de acceso a la red para bloquear todo el tráfico de la infraestructura controlada por los atacantes.

Preservar la evidencia: Esto es crucial. Tome imágenes forenses de los sistemas afectados antes de borrar cualquier dato. Esa evidencia es vital para la investigación y cualquier posible acción legal en el futuro.

Es un delicado equilibrio. Hay que ser lo suficientemente decidido para detener el ataque, pero con cuidado de no destrozar la escena digital del crimen.

Pilar 3: Erradicación y recuperación

Una vez contenida la amenaza, es hora de eliminarla quirúrgicamente de su entorno. Esta es la fase de erradicación. Esto implica identificar y eliminar la causa raíz de la brecha, ya sea malware, una cuenta pirateada o una vulnerabilidad sin parchear. Restaurar desde una copia de seguridad sin cerrar la puerta que usó el atacante es como pedirle que repita el proceso.

Una vez que esté seguro de que la amenaza ha desaparecido para siempre, comienza la fase de recuperación. Aquí se restauran cuidadosamente los sistemas y datos afectados, asegurándose de que todo vuelva a estar en línea de forma segura.

Los pasos clave en este pilar incluyen:

Análisis de causa raíz: haga que su equipo forense determine exactamente cómo entró el atacante y qué hizo.

Eliminación de amenazas: elimine los archivos maliciosos, repare las vulnerabilidades que explotaron y fortalezca las configuraciones del sistema para bloquear el reingreso.

Restauración segura: Restaure sus datos desde copias de seguridad limpias y verificadas. Es fundamental asegurarse de que las copias de seguridad no se hayan visto comprometidas.

Validación y Monitoreo: Una vez que todo vuelva a estar en línea, vigile atentamente esos sistemas para detectar cualquier señal de actividad inusual. Esto confirma que la erradicación fue exitosa.

Pilar 4: Actividad posterior al incidente

El fuego está extinguido, pero el trabajo no ha terminado. Este último pilar, la Actividad Post-Incidente, es posiblemente el más importante para desarrollar la resiliencia futura. Aquí es donde se aprende de lo sucedido y se comunica con total transparencia.

Perspectivas prácticas: Organice una reunión de lecciones aprendidas dentro de las dos semanas posteriores a la resolución del incidente. Reúna a todos los miembros del equipo de respuesta y mantenga una conversación franca sobre qué funcionó y qué no. El objetivo no es señalar con el dedo, sino identificar maneras específicas y prácticas de mejorar su plan de respuesta ante una filtración de datos .

Aquí también gestiona todas sus comunicaciones, tanto internas como externas, junto con las notificaciones regulatorias y la atención al cliente. Sus equipos legales y de cumplimiento normativo le guiarán en este proceso, ajustándose a los plazos de presentación de informes exigidos por normativas como el RGPD o la CCPA. La gestión de esta fase final tiene un impacto fundamental en la reputación de su empresa y la confianza de sus clientes.

Al construir su respuesta en torno a estos cuatro pilares, crea un proceso repetible y confiable. Este marco, especialmente cuando se apoya en tecnología ética que prioriza la privacidad , transforma a su organización de una posible víctima a un defensor resiliente.

¿Listo para construir una defensa más proactiva y resiliente? **Solicite una demo** de nuestra plataforma E-Commander para ver cómo nuestros paneles interdepartamentales con IA pueden unificar sus esfuerzos de respuesta.

Cómo probar y perfeccionar su plan de respuesta

Un plan de respuesta a una filtración de datos que acumula polvo en una unidad compartida es solo un documento. Solo se convierte en un activo real cuando se le somete a presión. Un plan sin probar no es más que un conjunto de suposiciones, y estas fallan estrepitosamente en una crisis real.

Por eso, las pruebas no son una simple continuación. Son un proceso esencial y continuo que convierte la teoría en una estrategia lista para la batalla. El objetivo es simple: encontrar las fallas en tu plan antes de que lo haga un atacante.

Los ejercicios simulados son donde surge la magia. Al guiar a su equipo a través de una crisis realista, expone cuellos de botella en la comunicación, líneas de autoridad poco claras y lagunas procesales, todo en un entorno controlado y de bajo riesgo.

Cómo realizar ejercicios de mesa eficaces

Un ejercicio de simulación es una discusión guiada en la que el equipo de respuesta simula una brecha. No se trata de habilidades técnicas, sino de tomar decisiones bajo presión.

Perspectivas prácticas: No utilice escenarios imprecisos. Encuadre su ejercicio en una amenaza específica de alto impacto relevante para su sector, como un ataque de ransomware dirigido a datos confidenciales de clientes. Las simulaciones específicas generan lecciones prácticas y contundentes.

Repasemos un escenario que he visto desarrollarse decenas de veces.

Escenario real: un ataque simulado de ransomware

Imagina que son las 2 de la madrugada de un sábado. Tu CISO recibe una alerta. Varios servidores críticos están cifrados y una nota de rescate exige un pago de siete cifras en criptomonedas. El tiempo empieza a correr.

El facilitador da inicio y empieza a sondear al equipo:

Activación inicial: ¿Quién es la primera persona a la que llama el CISO? ¿Su información de contacto está en el plan y actualizada? ¿Qué pasa si no contesta? ¿Quién es el suplente?

Reunión del equipo: ¿Con qué rapidez puede todo el equipo (TI, Legal, RR. HH., Comunicaciones) participar en una llamada? ¿Saben todos cuál debería ser su primer paso? Sinceramente, el primer punto de inflexión suele ser simplemente conectar a las personas adecuadas a una conferencia.

Autoridad para la toma de decisiones: El director ejecutivo, ya despierto, plantea la gran pregunta: "¿Estamos pagando?". ¿Quién tiene la autoridad para tomar esa decisión? ¿Tiene el departamento legal un asesor externo disponible para asesorar sobre las enormes consecuencias de pagar?

A medida que se desarrolla la situación, el facilitador lanza una bola curva. Los atacantes afirman haber robado datos confidenciales de RR. HH. y amenazan con filtrarlos. De repente, RR. HH. y el departamento legal están en la cuerda floja. ¿Conocen las normas específicas de notificación de datos de empleados según el RGPD o la CPRA?

Aquí es donde las debilidades de un plan se hacen dolorosamente evidentes. Quizás el departamento de Comunicaciones redacta una declaración pública, pero el departamento Legal no la ha visto, lo que genera fricción interna. O quizás el departamento de TI logra aislar la red infectada, pero olvida preservar las pruebas forenses, lo que paraliza la investigación incluso antes de comenzar.

De la simulación al refinamiento

El verdadero trabajo empieza después del ejercicio. Un análisis post mortem detallado es donde se convierten esas dolorosas observaciones en mejoras reales.

Conclusión clave: El objetivo de un ejercicio práctico no es "ganar". Es aprender. Documente cada punto de fricción, cada momento de confusión y cada deficiencia en los procedimientos. Estos fallos son la base para desarrollar un plan de respuesta ante filtraciones de datos más sólido y resiliente.

La filtración de datos de Qantas Airways es un claro recordatorio de la importancia de esto. Cuando los hackers publicaron los datos personales de 5,7 millones de clientes, la respuesta de la aerolínea fue mucho más allá de la recuperación técnica. Tuvieron que gestionar las investigaciones, brindar soporte 24/7 y ofrecer protección de identidad, lo que demuestra que un plan moderno debe contemplar las consecuencias a largo plazo para los clientes.

Integración de tecnología para simulacros realistas

Para que estos simulacros sean aún más efectivos, integre datos en tiempo real de sus herramientas de seguridad. Durante un ejercicio, puede usar paneles de una plataforma como E-Commander para simular el flujo real de información. Esto capacita a su equipo para interpretar lo que verían en un incidente real y actuar con rapidez.

Perspectivas prácticas: Utilice la tecnología para medir su respuesta. Durante el ejercicio, monitoree métricas clave como el Tiempo de Ensamblaje , el Tiempo de Contención y el Tiempo de Notificación . Esto muestra el ROI medible de un plan bien probado, al demostrar cómo la práctica reduce drásticamente el tiempo y los costos de contención. Para asegurarse de que sus medidas proactivas estén realmente listas para la acción, considere la importancia de realizar pruebas periódicas y efectivas del plan de recuperación ante desastres .

Para las empresas que buscan asesoramiento especializado, nuestra red PartnerLC incluye profesionales experimentados que pueden facilitar estos simulacros. Aportan una perspectiva objetiva y externa para ayudarles a identificar y corregir las debilidades que podrían haber pasado por alto. Refinar su plan es un proceso continuo: probar, aprender y mejorar. Así es como se construye una verdadera ciberresiliencia.

El papel de la IA en la respuesta a incidentes modernos

Seamos honestos: la respuesta tradicional a incidentes a menudo da la sensación de estar intentando recuperar el tiempo perdido. Se activa una alerta y el equipo se ve obligado a reconstruir lo sucedido una vez producido el daño. Un plan moderno de respuesta ante filtraciones de datos debe cambiar esta situación, pasando de una respuesta reactiva a una estrategia proactiva. ¿El motor de este cambio? La IA ética.

Las plataformas basadas en IA revolucionan el panorama. Analizan inmensos conjuntos de datos en tiempo real, detectando sutiles indicadores de riesgo y patrones anómalos que los equipos humanos, por muy cualificados que sean, casi con seguridad pasarían por alto. Así es como su organización puede pasar de simplemente reaccionar ante las brechas a prevenirlas.

Esto refleja nuestra filosofía: Saber primero. Actuar con rapidez. En lugar de esperar a que ocurra un fallo catastrófico, puede identificar y eliminar los riesgos en sus etapas más tempranas y manejables.

Del análisis manual a la detección en tiempo real

La principal ventaja de la IA es su gran velocidad y escalabilidad, algo que los humanos simplemente no pueden igualar. Mientras sus equipos de seguridad se ven abrumados por la fatiga de las alertas, un sistema de IA puede correlacionar miles de puntos de datos dispares para encontrar esa señal significativa oculta entre el ruido.

Esto es especialmente crucial para detectar riesgos internos. Tomemos como ejemplo la reciente filtración de datos de Mars Hydro, que expuso la asombrosa cantidad de 2700 millones de registros. La causa principal fue una base de datos simple y mal configurada, un ejemplo perfecto de la facilidad con la que los fallos de seguridad del sistema pueden provocar una exposición masiva. Puede obtener más información sobre cómo los descuidos básicos pueden causar filtraciones importantes en el análisis de PKWARE . Si bien la IA no es una varita mágica para los errores de configuración, es excelente para detectar la actividad inusual que casi siempre sigue a un descuido de este tipo.

En Logical Commander, nuestra plataforma se basa en algunos diferenciadores clave que distinguen nuestro enfoque:

IA ética y no intrusiva: Nuestro sistema cumple totalmente con la normativa EPPA . Se centra en los indicadores de riesgo y la coherencia ética, no en la vigilancia invasiva de los empleados.

Diseño que prioriza la privacidad: Contamos con la certificación ISO 27001/27701 y operamos bajo estrictos principios del RGPD y la CPRA. Sus datos siempre se gestionan con responsabilidad.

Detección en tiempo real y retorno de la inversión medible: Nuestra IA no solo analiza eventos pasados. Ofrece señales en vivo que permiten una intervención inmediata, lo que le proporciona un retorno de la inversión claro y cuantificable al reducir los tiempos y costos de respuesta ante incidentes.

Cómo se compara la IA con otras tecnologías: una comparación rápida

Para apreciar realmente la diferencia, conviene comparar los enfoques antiguos y nuevos. La tabla a continuación muestra cómo la IA y la automatización mejoran drásticamente cada etapa del ciclo de respuesta a incidentes, convirtiendo procesos manuales lentos en acciones rápidas y eficientes.

Etapa de respuesta | Enfoque tradicional (Manual) | Enfoque basado en IA (Comandante lógico) |

|---|---|---|

Preparación | Planes estáticos, evaluaciones periódicas de riesgos manuales. | Modelado dinámico de riesgos, actualizaciones continuas de inteligencia sobre amenazas. |

Detección | Se basa en alertas basadas en firmas, lo que a menudo genera muchos falsos positivos. | Detección de anomalías en tiempo real y análisis de comportamiento que detecta nuevas amenazas. |

Análisis | Los analistas correlacionan manualmente registros y datos de múltiples sistemas. | La correlación automatizada de miles de puntos de datos permite descubrir la causa raíz más rápidamente. |

Contención | Pasos manuales para aislar sistemas, a menudo lentos y propensos a errores. | Orquestación automatizada para aislar los activos afectados en segundos. |

Erradicación | Eliminación manual de malware y parcheo de vulnerabilidades. | Remediación guiada e implementación automatizada de parches. |

Recuperación | Restauración manual del sistema a partir de copias de seguridad. | Procesos de recuperación orquestados para minimizar el tiempo de inactividad. |

Post-Incidente | Generación manual de informes, reuniones de lecciones aprendidas. | Informes automatizados de incidentes, información basada en IA para prevención futura. |

Como puede ver, el enfoque impulsado por IA no solo hace las mismas cosas más rápido, sino que también permite una respuesta fundamentalmente más inteligente y efectiva en cada paso.

Un escenario: Detección de una sofisticada amenaza interna

Imaginen que un empleado descontento planea robar propiedad intelectual sensible. Son astutos. No descargarán miles de archivos a la vez, porque eso activaría todas las alarmas del edificio. En cambio, piensan a largo plazo.

A lo largo de semanas, acceden a unos pocos archivos por aquí y envían un pequeño documento a una cuenta personal por allá. Modifican ligeramente sus horarios de inicio de sesión. Cada acción, en sí misma, es insignificante, lo suficientemente pequeña como para pasar completamente desapercibida para las herramientas de seguridad tradicionales.

Sin embargo, una plataforma basada en IA ve el panorama general. Reconoce este patrón de "bajo y lento" como una desviación significativa del comportamiento normal del empleado. Correlaciona estas acciones sutiles con una señal clara de una amenaza emergente, lo que permite a Recursos Humanos y Seguridad intervenir antes de que se produzca una pérdida real de datos.

Este es el poder de la gestión de riesgos proactiva basada en IA. Para más información, consulte nuestra guía sobre la detección de amenazas internas con IA Ética .

Información práctica para su plan de respuesta

Incorporar IA a su respuesta ante incidentes no solo implica incorporar nueva tecnología: se trata de cambiar su mentalidad.

Centrar la atención en los indicadores pre-incidente: Su plan debe evolucionar. Actualícelo para incluir procesos que respondan a alertas impulsadas por IA sobre posibles riesgos humanos , no solo vulnerabilidades técnicas. Esto implica involucrar a RR. HH. y Cumplimiento en una etapa mucho más temprana del proceso.

Utilice la IA para fortalecer a su equipo: Permita que sus herramientas de IA se encarguen del triaje inicial y el análisis de las alertas. Esto permite que sus analistas de seguridad centren su experiencia en amenazas validadas de alta prioridad, lo que ayuda a reducir el agotamiento y acelera drásticamente la contención.

Nuestra plataforma E-Commander proporciona los paneles interdepartamentales necesarios para que esta colaboración sea fluida. Cuando se genera una alerta impulsada por IA, puede estar seguro de que las personas adecuadas pueden actuar de inmediato.

Su plan para la resiliencia cibernética

Su plan de respuesta ante vulneraciones de datos es un sistema dinámico que requiere la tecnología, el personal y los procesos adecuados que trabajen en armonía para ser eficaz. En el panorama actual de amenazas, una estrategia proactiva, potenciada con IA ética, es el nuevo estándar de resiliencia. Se trata de prevenir una crisis, no solo de reaccionar ante ella. La clave está en integrar soluciones que prioricen la privacidad y aborden el factor humano antes de que se convierta en una responsabilidad. No espere a que una vulneración exponga sus debilidades. Proteja su organización con el líder en gestión de riesgos internos basada en IA.

Solicite una demostración de E-Commander hoy.

Saber primero. Actuar con rapidez. IA ética para la integridad, el cumplimiento normativo y la dignidad humana.

Preguntas frecuentes sobre los planes de respuesta ante violaciones de datos

Al desarrollar un plan de respuesta ante una filtración de datos, siempre surgen algunas preguntas. Acertar con ellas suele ser la diferencia entre un plan que se queda en el olvido y uno que realmente funciona cuando más se necesita.

¿Con qué frecuencia deberíamos realmente poner a prueba nuestro plan?

Mira, un plan es tan bueno como su última prueba. Como regla general, deberías realizar ejercicios de simulación al menos una vez al año . Para simulaciones más intensas y a gran escala que realmente pongan a prueba a tu equipo, intenta realizarlas cada 18 a 24 meses .

Pero aquí está el aspecto crucial que la mayoría de la gente pasa por alto: su plan de respuesta ante filtraciones de datos es un documento dinámico. No es un proyecto único. Cada vez que se produzca un cambio importante en su empresa (incorpore una nueva tecnología importante, se incorpore o deje personal clave del equipo de respuesta, o se implementen nuevas regulaciones en su sector), debe actualizarlo y volver a probarlo de inmediato. No espere a la revisión anual.

¿Cuál es el mayor error que comete la gente en sus planes de respuesta?

Fácil. El mayor punto de fracaso que veo es un plan aislado de TI. Un plan puramente técnico está condenado al fracaso.

Lo he visto suceder: el equipo técnico hace un trabajo excelente para contener la brecha, pero la respuesta de la empresa es un completo desastre. ¿Por qué? Porque no lograron establecer una verdadera colaboración interdepartamental desde el principio. Sin la participación de los departamentos jurídico, de RR. HH. y de comunicación desde el primer momento, es seguro que se incumplirán los plazos de notificación reglamentaria, se enviarán mensajes confusos y perjudiciales a los empleados y se minará la confianza de los clientes, que quizá nunca se recupere.

Un plan de respuesta debe ser una estrategia para toda la empresa, no solo una lista de verificación de TI. De lo contrario, fracasará.

¿Puede realmente la IA ayudar con las infracciones causadas por errores humanos?

Por supuesto, pero tiene que ser el tipo adecuado de IA. El objetivo no es la vigilancia, sino el apoyo proactivo.

Aquí es donde entran en juego las plataformas de IA ética como **Risk-HR** de Logical Commander . Están diseñadas para detectar patrones de comportamiento sutiles que suelen aparecer antes de que se produzca una vulneración por error humano. Piense en empleados que podrían necesitar más formación sobre protocolos de seguridad, o en otros que muestran signos de desconexión o distracción que podrían llevar a un error por descuido.

Al detectar estos riesgos de capital humano con anticipación, la IA le brinda la oportunidad de intervenir de manera positiva, con más capacitación, mejor soporte o una simple conversación. Se trata de evitar que se cometa el error, que siempre es la mejor manera de fortalecer su primera línea de defensa.

%20(2)_edited.png)