Logiciel de détection des menaces internes : un guide pratique

- Marketing Team

- 22 déc. 2025

- 18 min de lecture

Un logiciel de détection des menaces internes est avant tout un outil de sécurité spécialisé, conçu pour surveiller l'environnement numérique d'une organisation de l'intérieur. Il est conçu pour repérer et signaler les comportements inhabituels de vos employés, sous-traitants et partenaires – ceux qui détiennent légitimement les clés d'accès à vos données. Son rôle principal est de protéger vos informations les plus sensibles contre toute utilisation abusive ou tout vol par des personnes de confiance.

Comprendre vos angles morts en matière de sécurité interne

Imaginez la sécurité de votre entreprise comme une forteresse médiévale. Vous avez investi des sommes considérables dans de hauts murs (pare-feu) et des gardiens vigilants (logiciels antivirus) pour empêcher les intrus d'entrer. Mais que se passe-t-il lorsque la menace ne se présente pas aux portes ? Et si c'était un allié de confiance déjà à l'intérieur des remparts ?

C’est précisément là qu’intervient le logiciel de détection des menaces internes . Il s’agit de votre équipe de surveillance, celle qui connaît le rythme quotidien du château. Elle sait quels forgerons sont censés se trouver à l’armurerie, quels scribes gèrent les rouleaux royaux et leurs horaires habituels.

En établissant cette base de référence d'activité quotidienne normale, le logiciel peut instantanément détecter toute anomalie, comme un garde tentant de s'introduire dans le trésor royal en pleine nuit. C'est cette compréhension contextuelle approfondie qui le distingue des outils se contentant de surveiller le périmètre.

Il ne s'agit pas d'un problème théorique. Les menaces internes, qu'elles soient motivées par la malveillance ou de simples erreurs, sont une cause majeure de failles de sécurité. En effet, des études montrent qu'elles sont à l'origine de près de 34 % des incidents sur les principaux marchés. La prise de conscience croissante de cette vulnérabilité explique pourquoi le marché mondial de la protection contre les menaces internes a atteint 3,81 milliards de dollars en 2022 et connaît une croissance rapide. Pour bien saisir l'ampleur de ce défi, vous pouvez consulter l' analyse complète du marché sur les tendances des menaces internes .

Les trois visages du risque interne

Les menaces internes ne forment pas un bloc monolithique ; elles se présentent sous différentes formes. Chacune est motivée par des facteurs et des circonstances totalement différents. Comprendre ces différentes formes est la première étape essentielle pour bâtir une défense réellement efficace.

Voici un bref aperçu pour vous aider à distinguer les différents types de menaces internes auxquelles vous pourriez être confronté.

Type de menace | Conducteur principal | Exemple de scénario |

|---|---|---|

L'initié malveillant | Dommages intentionnels (vengeance, gain financier, espionnage) | Un développeur mécontent, fraîchement licencié, télécharge du code source propriétaire pour le vendre à un concurrent avant de quitter son poste. |

La fuite accidentelle | Erreur involontaire (négligence, manque de formation) | Une employée des RH, pourtant bien intentionnée, envoie par erreur par courriel une feuille de calcul contenant le salaire de chaque employé à toute l'entreprise au lieu de l'envoyer uniquement à l'équipe financière. |

L'utilisateur compromis | Attaque externe (identifiants volés, hameçonnage) | Un cybercriminel vole les identifiants de connexion d'un comptable grâce à une arnaque par hameçonnage, puis utilise cet accès pour transférer des fonds vers un compte offshore. |

S’il est facile de se concentrer sur le drame d’un employé malveillant, le nombre considérable d’incidents accidentels et de compromissions en fait un problème tout aussi urgent pour toute organisation moderne.

Pour détailler davantage, voici à quoi ressemble chaque type dans le monde réel :

L'initié malveillant : C'est le méchant classique — un employé ou un prestataire mécontent qui abuse délibérément de son accès. Il peut chercher à se venger, à s'enrichir personnellement, voire à se livrer à de l'espionnage industriel. Imaginez quelqu'un qui vole de la propriété intellectuelle pour la revendre ou qui sabote délibérément un système critique par pure méchanceté.

Le tireur accidentel : Il s’agit de l’employé bien intentionné mais imprudent. Il ne cherche pas à nuire, mais ses actions entraînent tout de même une fuite de données. Il peut, par exemple, envoyer par erreur une liste de clients confidentielle à la mauvaise personne, perdre un ordinateur portable de l’entreprise ou cliquer sur un lien d’hameçonnage qui libère un logiciel malveillant.

L'utilisateur compromis : cette personne est un pion malgré elle dans le jeu d'un individu malveillant. Un attaquant externe a dérobé ses identifiants et se fait désormais passer pour un employé légitime. Du point de vue du système, ses premières actions paraissent parfaitement normales, permettant ainsi à l'attaquant de se déplacer sur le réseau sans être détecté afin de voler des données ou d'étendre ses privilèges.

Le plus grand danger est souvent celui auquel on ne s'attend pas. Si les actes malveillants commis au sein de l'entreprise peuvent causer des dommages directs, le nombre considérable d'incidents accidentels et de compromissions informatiques en fait une préoccupation tout aussi urgente pour les organisations modernes.

Comment fonctionnent les logiciels de détection modernes

Considérez les logiciels modernes de détection des menaces internes comme un système de prévention de la fraude à la carte bancaire. Votre banque connaît vos habitudes de dépenses : où vous faites vos achats, combien vous dépensez et quand. Si une transaction suspecte provenant d’un autre pays apparaît soudainement, elle la signale immédiatement.

Ces plateformes de sécurité fonctionnent de la même manière, mais pour l'activité numérique. Elles apprennent le rythme habituel d'une journée de travail, en enregistrant qui accède à quels fichiers, quand les courriels sont envoyés et quelles applications sont utilisées.

Au cœur de ces systèmes se trouve l'analyse comportementale des utilisateurs et des entités (UEBA) . Il s'agit d'une approche sophistiquée qui établit une base de référence du comportement normal pour chaque individu et groupe, servant ainsi de point de repère pour détecter les anomalies dangereuses.

Principales approches de détection

Lorsque les agissements d'une personne s'écartent de ses habitudes – comme un responsable RH qui tente soudainement de télécharger des documents comptables confidentiels pour la première fois – les algorithmes d'apprentissage automatique signalent immédiatement l'événement. Cette méthode est bien plus efficace que les méthodes traditionnelles qui se contentaient de rechercher des mots-clés et qui généraient souvent de nombreux faux positifs.

UEBA utilise des modèles statistiques pour distinguer un changement mineur dans les habitudes d'une véritable menace. Il analyse le trafic réseau afin de détecter les transferts de données inhabituels et surveille l'accès aux fichiers pour déceler les téléchargements ou copies anormaux provenant de dossiers sensibles.

Voici comment cela se décompose :

L'analyse comportementale observe en permanence les actions des utilisateurs afin de dresser un tableau fiable de ce qui est normal.

La modélisation statistique ajuste automatiquement les seuils de risque à mesure que les flux de travail et les comportements évoluent naturellement.

L'apprentissage automatique s'affine avec le temps, affinant les scores de risque en fonction des données issues des incidents passés.

Le système de notation des risques attribue une valeur numérique à chaque événement signalé, aidant ainsi les équipes de sécurité à prioriser les alertes les plus graves.

Bon nombre des techniques avancées utilisées ici sont également efficaces pour relever d'autres défis en matière de sécurité, comme l'utilisation d'algorithmes pour la détection des fraudes par l'IA .

Dès qu'un comportement s'écarte trop de la norme, les équipes de sécurité reçoivent une alerte en temps réel. Cela permet de passer d'une approche réactive à une approche proactive en matière de sécurité, offrant ainsi aux équipes la possibilité de neutraliser une menace avant qu'elle ne cause des dommages importants.

Vous souhaitez approfondir vos connaissances sur la manière dont ces modèles apprennent et améliorent leur précision ? Consultez notre guide sur les plateformes d’analyse comportementale .

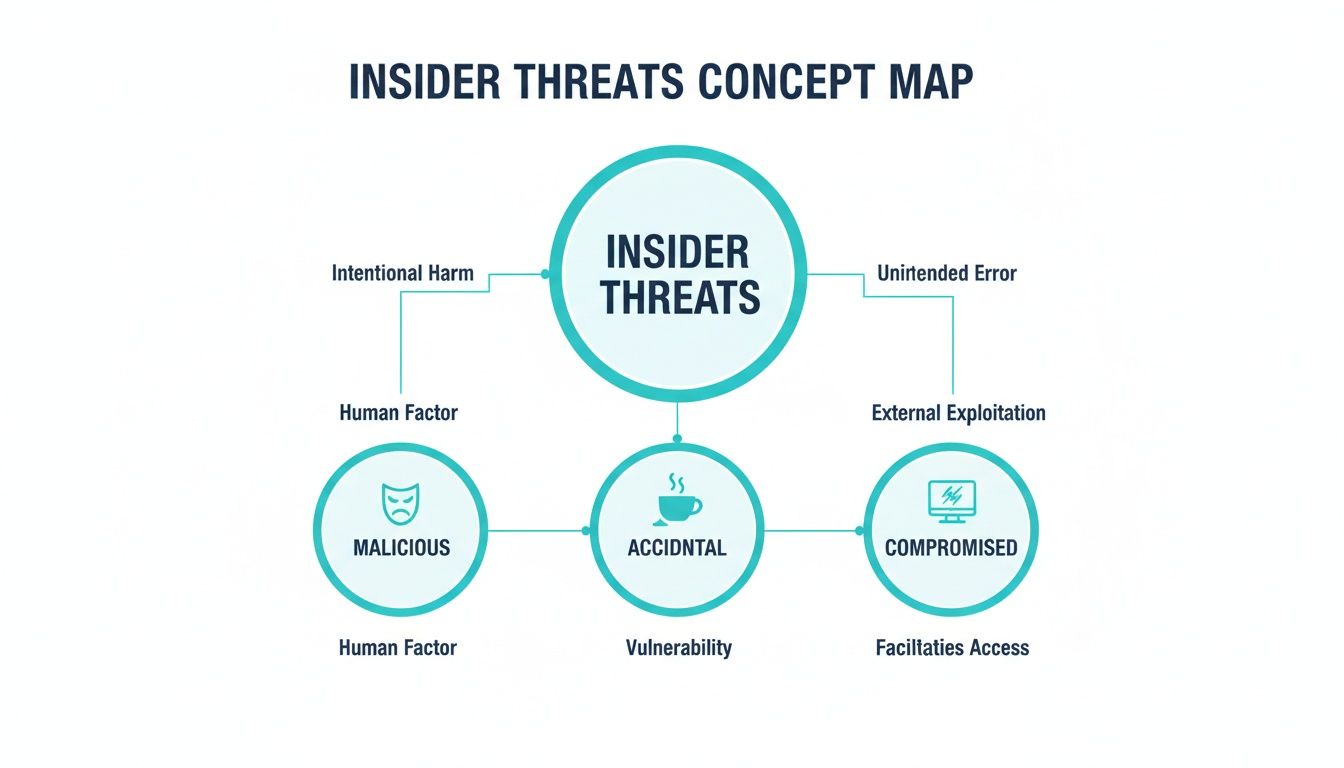

Visualisation des types de menaces internes

Il est important de se rappeler que toutes les menaces internes ne sont pas identiques. Cette cartographie les répartit en trois grandes catégories : malveillantes, accidentelles et dues à une compromission. Chacune d’elles a des motivations différentes et, par conséquent, nécessite des signaux différents pour être détectée efficacement.

Cette distinction est cruciale. Les signes d'un employé mécontent qui vole intentionnellement des données sont très différents de ceux d'un employé qui clique accidentellement sur un lien d'hameçonnage. Un système de détection intelligent doit être paramétré pour repérer les deux.

Gérer la confidentialité et instaurer la confiance

Lorsqu'on déploie un logiciel de surveillance, une question cruciale se pose immédiatement : comment protéger l'entreprise sans donner aux employés l'impression d'être constamment surveillés ? La frontière entre sécurité et surveillance est parfois ténue. La franchir risque d'instaurer un climat de suspicion qui mine le moral et, paradoxalement, fragilise la sécurité.

La seule façon d'y parvenir est de bâtir votre stratégie de gestion des risques liés aux initiés sur des fondements de transparence, d'éthique et de profond respect de la vie privée.

Il ne s'agit pas simplement d'une question de culture d'entreprise ; c'est un véritable casse-tête juridique. Des réglementations comme le RGPD en Europe et le CCPA en Californie imposent des règles extrêmement strictes en matière de collecte et de traitement des données des employés. Un seul faux pas peut entraîner des amendes exorbitantes et un désastre en termes d'image, rendant la conformité indispensable.

Différencier la sécurité de la surveillance

Soyons clairs : l’objectif des logiciels modernes de détection des menaces internes n’est pas d’espionner les individus, mais de protéger les données sensibles de l’entreprise en analysant leur utilisation.

Imaginez un agent de sécurité dans un musée. Son rôle n'est pas d'écouter les conversations privées de chaque visiteur, mais de protéger les œuvres d'art inestimables. Il n'intervient que lorsqu'une personne s'approche trop près d'un tableau ou tente de pénétrer dans une zone interdite. L'attention se porte sur l'œuvre, et non sur la personne.

C’est précisément le principe qui sous-tend un programme éthique : il déplace l’attention de la surveillance des personnes vers la surveillance des données.

Outils de surveillance (méthode traditionnelle) : Ces outils utilisent souvent l’enregistrement des frappes au clavier, l’enregistrement d’écran ou l’analyse des courriels. Cette approche est extrêmement intrusive, collecte une quantité considérable d’informations personnelles et donne aux employés l’impression d’être constamment surveillés.

Outils éthiques dès la conception (la nouvelle norme) : ces plateformes privilégient les métadonnées et le contexte. Elles permettent de suivre quel compte utilisateur a accédé à un fichier sensible, quand et depuis quel lieu , sans jamais lire le contenu des messages privés. Vous bénéficiez ainsi des indicateurs de sécurité nécessaires sans compromettre la confidentialité.

Adopter un outil conçu de manière éthique permet d'aligner vos objectifs de sécurité sur une culture de confiance. Pour une analyse plus approfondie des aspects juridiques, il est essentiel de comprendre les enjeux liés à la protection de la vie privée avant de mettre en œuvre tout système.

Instaurer la confiance par la transparence

Les programmes de gestion des risques internes les plus efficaces sont ceux que les employés comprennent et soutiennent réellement. Le secret ne fait qu'engendrer la peur et le ressentiment. La transparence, en revanche, crée un sentiment de responsabilité partagée quant à la sécurité de l'organisation.

Instaurer une culture de confiance n'est pas un simple atout : c'est un puissant levier de sécurité. Lorsque les employés se sentent respectés et se perçoivent comme des partenaires dans la protection de l'organisation, ils sont plus enclins à suivre les protocoles de sécurité et à signaler toute activité suspecte.

Vos politiques d'utilisation doivent être rédigées en langage clair, et non dans un jargon juridique complexe. Chaque employé doit savoir précisément ce qui est surveillé, pourquoi et comment ces données sont utilisées pour protéger l'entreprise et son propre emploi. Cette clarté dissipe toute ambiguïté et témoigne du respect que vous portez à vos collaborateurs.

Pour approfondir ce sujet, vous trouverez des informations précieuses sur la détection des menaces internes grâce à une IA éthique , qui met en avant un modèle axé sur la prévention.

En définitive, un programme bien conçu prouve que sécurité et confidentialité ne sont pas incompatibles. En choisissant les bons outils et en communiquant en toute transparence, vous pouvez bâtir un système à la fois extrêmement efficace pour prévenir les risques et profondément respectueux des personnes qui font tourner votre entreprise.

Comment choisir le bon logiciel

Choisir le bon logiciel de détection des menaces internes est une décision cruciale, et à juste titre. Il ne s'agit pas simplement d'acquérir un outil ; vous mettez en place une nouvelle capacité de protection des données les plus sensibles de votre entreprise. Face à un marché saturé de fournisseurs prétendant détenir la solution miracle, une approche claire et méthodique est indispensable pour s'y retrouver et trouver ce qui convient réellement à votre activité.

La première étape consiste à dépasser les tableaux de bord sophistiqués et à s'intéresser au cœur du problème : le moteur de détection. Quelle est la pertinence de son analyse comportementale ? Une solution véritablement efficace va bien au-delà de règles simples et rigides. Elle utilise l'apprentissage automatique pour établir une base de référence dynamique du comportement normal de chaque utilisateur, seul moyen de repérer les changements subtils de comportement qui signalent une menace réelle, au lieu de noyer votre équipe de sécurité sous un flot de fausses alertes.

Définissez vos exigences fondamentales

Avant même d'accepter une démonstration d'un fournisseur, vous devez avoir une idée très précise de vos besoins logiciels. Un cahier des charges bien défini vous servira de guide et vous permettra de choisir une plateforme qui résout vos problèmes concrets, et non pas une solution qui fait bonne figure lors d'une présentation.

Commencez par vous poser quelques questions fondamentales :

Que cherchons-nous réellement à protéger ? Votre propriété intellectuelle, les données personnelles de vos clients ou des données financières critiques ? Savoir ce qui compte le plus détermine le niveau de contrôle nécessaire.

De quoi est déjà doté notre système de sécurité ? L’outil idéal doit être compatible avec vos systèmes existants, tels que vos plateformes SIEM ou de gestion des identités et des accès (IAM). Une intégration fluide garantit une défense unifiée, et non un nouveau silo de données.

Où sera-t-elle hébergée ? Avez-vous besoin d’une solution sur site pour un contrôle total, d’une plateforme cloud pour plus de flexibilité, ou d’un modèle hybride qui vous offre un peu des deux ?

Répondre honnêtement à ces questions vous aidera à établir une liste restreinte de fournisseurs réellement adaptés à vos besoins. Pour un cadre plus détaillé, vous pouvez consulter notre guide complet sur la gestion des risques liés aux conflits d'intérêts .

Comparer différentes approches de détection

Toutes les plateformes de protection contre les menaces internes ne se valent pas. Loin de là. Comprendre leurs profondes différences, tant philosophiques que techniques, est essentiel pour faire un choix en accord avec les valeurs de votre entreprise, notamment en matière de protection de la vie privée des employés.

Le marché de ces outils est en pleine expansion. Les analystes prévoient que le marché des logiciels de gestion des menaces internes atteindra 2,5 milliards de dollars en 2025 et jusqu'à 8 milliards de dollars d'ici 2033. Cette croissance est portée par les plateformes cloud et l'analyse par intelligence artificielle, qui affirment prédire les comportements à risque avec une précision de 85 à 90 % . Pour en savoir plus sur ces projections de marché et les tendances technologiques, consultez nos articles.

Pour vous aider à y voir plus clair, voici un aperçu des principales méthodes de détection que vous rencontrerez.

Comparaison des approches de détection des menaces internes

La manière dont une plateforme identifie les menaces en dit long sur sa philosophie. Certaines sont conçues comme des tours de guet numériques, tandis que d'autres privilégient la protection des données elles-mêmes. Ce tableau présente les principales différences afin de vous aider à choisir la solution la plus adaptée à la tolérance au risque et à la culture de votre organisation.

Approche de détection | Objectif principal | Avantages | Cons | Idéal pour |

|---|---|---|---|---|

DLP traditionnel | Données en mouvement/au repos | Idéal pour empêcher les données dont les schémas sont connus (comme les numéros de carte de crédit) de quitter le réseau. | Il manque de contexte utilisateur, génère une multitude de faux positifs et peut se révéler d'une rigidité exaspérante. | Organisations disposant de données hautement structurées et soumises à des exigences de conformité strictes. |

UEBA (Surveillance) | Surveillance de l'activité des utilisateurs | Puissant pour repérer les comportements anormaux en suivant la quasi-totalité des actions d'un utilisateur. | Cela peut être perçu comme intrusif, éroder la confiance des employés et soulever d'importantes questions de confidentialité. | Environnements où la surveillance approfondie des utilisateurs est une exigence de sécurité non négociable. |

Conception éthique | Interaction et politique en matière de données | Protège les données sans surveillance personnelle ; conçu pour être conforme aux lois sur la protection de la vie privée comme le RGPD. | Nécessite une définition claire des politiques dès le départ ; privilégie la prévention à la simple réaction. | Les entreprises qui souhaitent instaurer une culture de confiance tout en prévenant les pertes de données. |

En définitive, l’objectif est de choisir une méthode qui non seulement sécurise vos actifs, mais renforce également le type d’environnement de travail que vous souhaitez promouvoir.

Le meilleur choix n'est pas toujours celui qui offre le plus de fonctionnalités. C'est celui qui réduit le plus efficacement vos risques spécifiques tout en renforçant la culture de confiance que vous souhaitez instaurer.

Posez les questions difficiles aux fournisseurs

Une fois votre sélection restreinte établie, il est temps de mettre les fournisseurs à l'épreuve. Votre objectif est de comprendre non seulement les fonctionnalités du logiciel, mais aussi son fonctionnement . Les réponses des fournisseurs concernant leurs méthodes de collecte de données et leur cadre éthique vous apporteront toutes les informations nécessaires.

Préparez une liste de questions précises pour chaque démonstration. Assurez-vous d'y inclure les points suivants :

Quelles sont les données spécifiques que vous collectez et où sont-elles stockées ?

Comment votre plateforme fait-elle la différence entre une erreur accidentelle et une intention malveillante ?

Pouvez-vous me montrer précisément comment votre système nous aide à nous conformer au RGPD, au CCPA et aux autres lois sur la protection de la vie privée ?

Quel est le taux de faux positifs typique, et quels outils fournissez-vous pour nous aider à le réduire ?

Choisir votre logiciel de détection des menaces internes est une décision cruciale qui façonnera votre sécurité pour les années à venir. En vous concentrant sur vos besoins essentiels, en comparant les différentes méthodologies et en posant des questions directes, vous trouverez un partenaire qui protège vos actifs et respecte vos collaborateurs.

Meilleures pratiques pour un déploiement réussi

L'acquisition d'un logiciel de détection des menaces internes est une étape importante, mais ce n'est que la première. La véritable valeur réside moins dans le logiciel lui-même que dans la robustesse du programme que vous mettez en place autour. Un déploiement réussi s'apparente moins à appuyer sur un interrupteur qu'à intégrer une nouvelle capacité au cœur même de la culture et des opérations de sécurité de votre organisation.

Cela exige une approche stratégique et centrée sur l'humain, transformant un outil technique en une responsabilité partagée. Sans plan clair, même les logiciels les plus sophistiqués échoueront, engendrant confusion, faible adoption et risques non détectés. Un déploiement réussi est un processus délibéré, conçu pour créer une dynamique positive, démontrer la valeur ajoutée et instaurer la confiance dès le premier jour.

Obtenir l'adhésion de la direction et constituer une équipe interfonctionnelle

Avant même d'envisager l'installation d'un seul agent, votre première étape consiste à obtenir un soutien sans faille de la direction. Il ne s'agit pas simplement d'obtenir l'approbation du budget. Vous avez besoin d'un fervent défenseur au sein de la direction, capable de communiquer l'importance du programme au plus haut niveau. Ce soutien envoie un signal clair : la gestion des risques internes est une priorité stratégique pour l'entreprise, et non un simple projet informatique.

Ce soutien étant acquis, il est temps de constituer votre équipe. La gestion des risques internes ne peut se faire isolément. Pour réussir pleinement, vous avez besoin d'une coalition de dirigeants apportant des perspectives et une expertise diverses.

Votre équipe de mise en œuvre principale devrait comprendre des représentants de :

Les ressources humaines veilleront à ce que le programme soit conforme aux politiques relatives aux employés et contribue à promouvoir une culture de travail positive.

Services juridiques et de conformité pour s'orienter dans le labyrinthe des lois sur la protection de la vie privée et garantir que chaque action soit éthique et juridiquement défendable.

L'équipe informatique et sécurité se chargera du déploiement technique, des intégrations et de la gestion quotidienne des alertes.

Les responsables de départements à haut risque comme la finance ou la R&D, qui peuvent fournir le contexte opérationnel crucial permettant de transformer les données en informations exploitables.

Cette structure collaborative garantit que les décisions sont équilibrées, que les politiques sont pratiques et que le programme repose sur une base de propriété partagée.

Élaborer des procédures claires de réponse aux incidents

Une alerte de votre nouveau logiciel n'est qu'un signal. Ce sont les actions que vous entreprenez ensuite qui sont cruciales. Sans plan clair et documenté, les équipes de sécurité risquent de commettre des erreurs, ce qui peut entraîner des réponses incohérentes, la perte de preuves, voire des problèmes juridiques. Les procédures de réponse aux incidents constituent vos feuilles de route pour transformer une alerte numérique en une enquête structurée et décisive.

Ces guides de procédures doivent décrire précisément les étapes à suivre pour chaque type d'alerte, qu'il s'agisse d'une fuite accidentelle de données ou d'une activité malveillante suspectée. Ils répondent aux questions cruciales avant même qu'une crise ne survienne : Qui doit être informé ? Quel est le protocole de conservation des preuves ? À quel moment faut-il faire intervenir les RH ou le service juridique ?

Un protocole d'intervention bien défini élimine les incertitudes en situation de crise. Il garantit une gestion cohérente et équitable de chaque incident, protégeant ainsi l'organisation et les droits des employés. C'est ce qui transforme un chaos potentiel en un processus maîtrisé.

Commencez par un déploiement progressif

Déployer le logiciel à l'ensemble de l'organisation d'un seul coup est une stratégie vouée à l'échec. Un déploiement progressif, en commençant par un petit groupe pilote, est bien plus judicieux. Cette approche permet de résoudre les problèmes techniques, d'affiner les paramètres d'alerte et de recueillir des retours d'expérience concrets dans un environnement contrôlé.

Commencez par un seul service qui traite des données sensibles ou présente un profil de risque élevé. Ce déploiement ciblé vous permettra d'obtenir rapidement des résultats positifs et de constituer une étude de cas convaincante pour le reste de l'entreprise. Le succès de la phase pilote créera une dynamique positive, facilitant grandement l'adhésion de tous pour le déploiement à grande échelle.

Enfin, n'oubliez pas que la formation est un processus continu. Elle ne s'adresse pas uniquement à l'équipe de sécurité qui apprend à utiliser le nouveau logiciel. Chaque employé doit comprendre l'objectif du programme et son rôle dans la sécurité de l'organisation. La formation continue favorise une culture de la sécurité, faisant de chaque employé un acteur clé de la protection de vos actifs les plus précieux.

L'avenir de la gestion des risques internes

Le débat autour du risque interne est enfin en train de changer. Pendant des années, la stratégie par défaut était réactive : il suffisait de mettre en place des systèmes de détection numérique et d’attendre qu’un employé les découvre par hasard. Mais ce modèle obsolète, fondé sur une surveillance intrusive, a souvent engendré plus de problèmes qu’il n’en a résolus. Il a submergé les équipes de sécurité sous une avalanche de faux positifs et a instauré un climat de méfiance toxique en traitant chaque employé comme un suspect potentiel.

Cette approche est désormais obsolète. L'avenir de la gestion des risques internes ne consiste plus à surprendre les personnes en train de commettre des erreurs, mais à les empêcher de se produire. Cette philosophie proactive marque un tournant majeur, passant d'une attitude défensive à une véritable stratégie de soutien.

La prévention prime sur la surveillance.

Les logiciels modernes de détection des menaces internes sont entièrement repensés selon une approche éthique dès leur conception. Au lieu de déployer un vaste filet de surveillance qui enregistre chaque frappe au clavier et chaque courriel, ces plateformes novatrices se concentrent sur l'interaction entre les utilisateurs et les données sensibles. L'objectif n'est plus de surveiller les personnes, mais de protéger les informations là où elles se trouvent.

Cette nouvelle génération d'outils repose sur le principe de la prévention. Elle aide les organisations à mettre en place des politiques de gestion des données claires et applicables, et fournit aux employés des informations en temps réel, au moment précis où ils en ont besoin. Par exemple, si un employé tente de transférer un fichier confidentiel vers un espace de stockage cloud non autorisé, le système bloque simplement l'action et affiche une fenêtre contextuelle expliquant la politique. Pas de complications, pas d'enquête : une simple mesure de sécurité préventive.

La stratégie de sécurité la plus efficace est celle qui donne aux individus les moyens d'agir de manière responsable. En passant d'une surveillance réactive à une prévention proactive, les organisations peuvent bâtir une culture de sécurité solide, fondée sur la confiance, la transparence et la responsabilité partagée.

Instaurer une culture de confiance et de conformité

Cette approche éthique ne se contente pas d'empêcher les fuites de données ; elle contribue à instaurer une culture d'entreprise plus saine et plus sécurisée. Lorsque vos équipes comprennent que les outils de sécurité sont là pour les aider à protéger les actifs de l'entreprise – et non pour les espionner –, elles deviennent des partenaires actifs du programme de sécurité.

Ce modèle proactif et non intrusif est également essentiel pour s'y retrouver dans le dédale des réglementations mondiales en matière de protection de la vie privée. Face aux exigences élevées de réglementations telles que le RGPD et le CCPA en matière de protection des données, un système éthique dès sa conception n'est plus un simple atout, mais une condition indispensable pour garantir la conformité et le respect des droits fondamentaux des employés.

En définitive, l'avenir de la gestion des risques internes repose sur cette stratégie plus humaine et bien plus efficace. C'est un appel à l'action lancé aux dirigeants afin qu'ils trouvent des solutions permettant de sécuriser les données les plus précieuses de l'organisation tout en respectant la dignité de ses employés.

Vos questions, nos réponses

Lorsque vous recherchez des solutions pour gérer les risques internes, il est normal de se poser des questions. Examinons de plus près certaines des interrogations les plus fréquentes que nous entendons de la part des décideurs qui cherchent à anticiper les menaces sans instaurer un climat de méfiance.

En quoi est-ce différent d'un antivirus ou d'un pare-feu ?

Imaginez votre sécurité comme la protection d'un château. Votre antivirus et votre pare-feu en sont les hauts murs, les douves et les gardiens. Leur rôle est d'empêcher les attaquants externes – l'armée d'invasion – de pénétrer dans votre système. Ils sont conçus pour bloquer les logiciels malveillants connus et les intrusions non autorisées provenant de l'extérieur.

Un logiciel de détection des menaces internes , en revanche, fonctionne comme la garde royale à l'intérieur des murs d'un château. Il part du principe que les personnes disposent déjà d'un accès légitime. Son rôle est de repérer lorsqu'une personne de confiance – un chevalier, un courtisan – fait quelque chose d'inhabituel, comme tenter d'accéder au trésor en pleine nuit. Il se concentre sur les comportements internes, et non sur les attaques externes.

Ce logiciel va-t-il nuire au moral des employés ?

C'est une question cruciale, et la réponse dépend de votre approche. Si vous déployez secrètement des outils intrusifs de surveillance qui suivent le moindre mouvement de votre équipe, vous briserez la confiance et instaurerez un climat de suspicion.

En revanche, une approche éthique fondée sur la transparence produit l'effet inverse.

Lorsque vous expliquez clairement à votre équipe les raisons de la mise en place d'un programme – en précisant que l'objectif est de protéger les données sensibles de l'entreprise et non d'espionner les personnes – vous favorisez un sentiment de responsabilité partagée. L'essentiel est de choisir un outil éthique dès sa conception, axé sur les interactions de données à risque et non sur les activités personnelles. Un programme transparent et respectueux renforce ainsi une culture d'intégrité.

Comment une petite entreprise doit-elle se lancer ?

Pour une petite entreprise, se lancer immédiatement dans l'achat de logiciels n'est pas la meilleure première étape. Le plus important est de bâtir des fondations solides.

Commencez par identifier vos données les plus sensibles. Quelles informations seraient les plus préjudiciables à l'entreprise en cas de fuite ou de vol ? Une fois les données à protéger identifiées, élaborez des politiques d'utilisation des données simples et claires, compréhensibles par tous les employés. Cette première étape, peu coûteuse, apporte une clarté considérable et constitue le moyen le plus efficace de gérer les risques internes avant même d'envisager l'utilisation d'un outil.

Chez Logical Commander Software Ltd. , nous sommes convaincus que sécurité et confiance sont indissociables. Notre plateforme E-Commander propose une approche éthique dès sa conception pour prévenir les risques internes sans surveillance intrusive, vous aidant ainsi à protéger votre organisation tout en respectant vos collaborateurs. Soyez informés en premier et agissez rapidement en découvrant nos solutions sur https://www.logicalcommander.com .

%20(2)_edited.png)