Guide de la plateforme d'intégration API de gestion des risques

- Marketing Team

- il y a 3 jours

- 18 min de lecture

Une plateforme d'intégration d'API de gestion des risques constitue le système nerveux central des données de risques internes de votre entreprise. Elle utilise des interfaces de programmation d'applications (API) pour interconnecter des systèmes disparates – tels que les RH, la conformité et la sécurité – en une vision unique et cohérente. Ceci crée une source unique de vérité permettant de détecter les menaces potentielles et les comportements répréhensibles en amont, sans jamais recourir à une surveillance intrusive.

Unifier les systèmes disparates pour une veille proactive des risques

Historiquement, les organisations géraient les risques internes de manière cloisonnée. Le service des ressources humaines tenait ses propres registres des problèmes liés aux relations avec les employés, la conformité assurait le suivi du respect des réglementations et la sécurité se concentrait sur la protection des actifs physiques et numériques. Chaque équipe utilisait ses propres outils et tableurs, ce qui engendrait un système fragmenté et réactif. Cette approche impliquait que des signaux d'alerte critiques étaient régulièrement ignorés, faute de connexion des données. Une plateforme moderne d'intégration d'API de gestion des risques change radicalement cette situation.

Ce type de plateforme constitue la colonne vertébrale opérationnelle, centralisant des données structurées et objectives provenant de diverses sources. La saisie manuelle de données et les enquêtes décousues appartiennent désormais au passé. La plateforme automatise la circulation de l'information, permettant une détection précoce des signaux d'alerte et une gouvernance structurée.

Une plateforme moderne repose sur plusieurs piliers clés qui fonctionnent de concert pour transformer des données isolées en renseignements exploitables.

Composants essentiels d'une plateforme API de gestion des risques

Composant | Fonction | Impact sur l'entreprise |

|---|---|---|

Passerelle API | Gère, sécurise et orchestre les appels API entre tous les systèmes connectés (SIRH, GRC, etc.). | Garantit un flux de données sécurisé et fiable, évitant les goulots d'étranglement et les accès non autorisés. |

Moteur de normalisation des données | Traduit les données provenant de diverses sources en un format standardisé et cohérent pour l'analyse. | Élimine les silos de données et permet une comparaison «àpareil» des indicateurs de risque provenant de différents services. |

Automatisation des flux de travail | Déclenche des actions prédéfinies en fonction des données entrantes, comme la création d'un dossier ou l'envoi d'une notification. | Réduit le travail manuel des équipes RH et Conformité, accélérant ainsi les délais de réponse aux problèmes potentiels. |

Audit et journalisation | Crée un enregistrement immuable et horodaté de tous les échanges de données et des actions entreprises. | Fournit une piste d'audit fiable pour les examens réglementaires et les enquêtes internes, garantissant ainsi la transparence. |

Ces composantes constituent le moteur d'un modèle opérationnel plus éthique et plus efficace, qui privilégie la prévention proactive à la réaction coûteuse.

Fonction principale de l'intégration API

La puissance de la plateforme repose essentiellement sur son utilisation des API. Imaginez une API comme un système de messagerie sécurisé permettant à différentes applications logicielles de communiquer entre elles. Par exemple, la plateforme peut :

Recevez des alertes d'un système de conformité lors de la mise à jour de la réglementation.

Intégrer les données d'un SIRH concernant les conflits d'intérêts potentiels.

Notifications push vers un outil de gestion de cas lorsqu'un indicateur de risque nécessite une vérification.

Cette interopérabilité permet de transformer des données isolées en informations exploitables. En standardisant la communication entre les systèmes, les organisations peuvent enfin se forger une vision globale et en temps réel de leur environnement de risques internes. Pour en savoir plus, explorez l'architecture d'une plateforme ERM moderne et ses avantages.

En connectant des systèmes hétérogènes, une plateforme d'intégration d'API de gestion des risques garantit qu'aucune information critique ne soit perdue. Elle fournit un cadre structuré, auditable et collaboratif pour protéger l'institution et son personnel.

Cette approche structurée ne consiste pas à porter des jugements, mais à identifier les indicateurs qui justifient une vérification plus approfondie, effectuée par un humain et conformément aux politiques établies de l'entreprise. Elle permet aux équipes RH, Risques et Juridique d'agir rapidement et avec assurance.

Comprendre l'architecture et la conception des API de base

Avant de vous connecter aux points de terminaison, prenez le temps de comprendre la logique qui sous-tend l'architecture de notre API. Une base solide et bien conçue est essentielle à la stabilité, à l'évolutivité et à la sécurité de toute plateforme de gestion des risques, et la nôtre repose sur des principes que les développeurs trouveront prévisibles et simples.

L'ensemble de la plateforme repose sur les principes des API RESTful . Il ne s'agit pas d'un système propriétaire ou complexe nécessitant un apprentissage complet. Toutes les communications s'effectuent via les méthodes HTTP standard telles que GET, POST, PUT et DELETE, et les données sont échangées au format JSON (JavaScript Object Notation), format léger devenu la norme universelle pour les API web. Cette approche garantit une large interopérabilité, permettant à notre plateforme de se connecter facilement à quasiment tous les systèmes d'entreprise imaginables, des SIRH modernes aux bases de données de conformité existantes.

Modèles de données standardisés pour la cohérence

Un élément essentiel de notre architecture est l'utilisation de modèles de données standardisés. Ces modèles constituent un langage commun pour la gestion des risques. Ils garantissent qu'un « événement de conformité » signalé par un outil juridique correspond exactement à un « indicateur de risque » provenant d'un système RH. Cette cohérence est indispensable pour obtenir une vision unique et unifiée des risques à l'échelle de toute l'organisation.

Sans ces normes, vous seriez contraint de créer des mappages complexes et personnalisés pour chaque source de données. C'est la garantie d'erreurs et cela rend toute analyse à l'échelle de l'entreprise pratiquement impossible. Une plateforme d'intégration d'API de gestion des risques robuste résout ce problème en imposant une structure cohérente à chaque donnée transitant par le système.

Cela présente plusieurs avantages majeurs :

Interopérabilité : vos systèmes peuvent communiquer entre eux sans avoir besoin de traducteurs personnalisés pour chaque intégration.

Intégrité des données : Les informations restent exactes et cohérentes lors de leur circulation entre différentes plateformes.

Évolutivité : L'intégration de nouveaux systèmes est beaucoup plus rapide grâce à la simple conformité au schéma de données établi.

Cette discipline architecturale est plus importante que jamais. Le marché des plateformes d'intégration en tant que service (iPaaS), un élément clé de la gestion des risques par API, devrait atteindre 292,9 milliards de dollars d'ici 2035. Cette croissance fulgurante s'explique par le fait que 83 % des entreprises utilisent désormais des API pour une intégration 53 % plus rapide qu'avec les méthodes traditionnelles, moins performantes. Pour en savoir plus sur l'expansion du marché iPaaS, consultez l'étude de Precedence Research.

Gestion des versions d'API pour des intégrations stables

Enfin, toute architecture API mature se doit de disposer d'une stratégie claire de gestion des changements. Nous y parvenons grâce à une politique de versionnage simple. Lors du déploiement de nouvelles fonctionnalités ou de la mise à jour des modèles de données, le versionnage garantit la continuité de service de vos intégrations existantes. Généralement, cela se traduit par l'inclusion d'un numéro de version directement dans l'URL du point de terminaison de l'API (par exemple : `/version/1234 ...

En mettant en œuvre une politique de versionnage claire, la plateforme garantit la rétrocompatibilité. Cela permet aux équipes de développement d'adopter de nouvelles fonctionnalités à leur propre rythme, sans risquer de perturber les flux de travail critiques et établis qui reposent sur des versions antérieures de l'API.

Ce type de vision architecturale vous assure la stabilité nécessaire à la mise en place de processus métier critiques. Élément fondamental d'une architecture de sécurité résiliente, elle garantit que la plateforme demeure une base fiable et conforme pour l'ensemble de votre écosystème de gestion des risques. Pour en savoir plus, consultez notre guide sur les principes d'une architecture de sécurité robuste .

Sécuriser les intégrations grâce à l'authentification et à l'autorisation

La sécurité n'est pas une simple fonctionnalité ; elle est absolument essentielle lorsqu'il s'agit de gérer des données RH et de conformité sensibles. Pour toute plateforme d'intégration d'API de gestion des risques , cela implique de verrouiller l'accès grâce à une authentification et une autorisation à toute épreuve. Il s'agit de contrôler qui peut accéder à quoi et dans quelles circonstances. Ces contrôles sont indispensables : ils constituent votre rempart contre toute fuite de données.

La norme du secteur pour sécuriser l'accès aux API est le framework OAuth 2.0 , et ce à juste titre. Il permet aux applications d'obtenir un accès limité et délégué sans jamais manipuler les identifiants bruts des utilisateurs. Cette distinction est cruciale, car elle signifie que vos systèmes intégrés n'ont jamais à stocker directement les mots de passe sensibles, réduisant ainsi considérablement votre empreinte de sécurité.

Mise en œuvre d'OAuth 2.0 et gestion des clés API

L'avantage du flux OAuth 2.0 réside dans sa conception axée sur un accès sécurisé et temporaire. Au lieu de s'appuyer sur des mots de passe statiques susceptibles d'être volés et réutilisés, il utilise des jetons d'accès. Ces jetons ont une portée spécifique et une durée de vie courte, ce qui réduit considérablement la surface d'attaque. Si un jeton est compromis, il expire automatiquement.

Le processus est simple et se décompose en quelques étapes clés :

Inscription du client : Commencez par enregistrer votre application sur la plateforme. Vous obtiendrez ainsi un identifiant client unique et un secret client.

Octroi d'autorisation : Votre application demande ensuite l'autorisation à l'utilisateur, en indiquant clairement les permissions dont elle a besoin (comme l'accès en lecture seule aux indicateurs de risque).

Émission de jetons : Une fois que l’utilisateur a accordé son autorisation, la plateforme émet un jeton d’accès à durée de vie limitée et un jeton d’actualisation à durée de vie plus longue.

Accès API : L’application inclut ensuite ce jeton d’accès dans l’en-tête de chaque appel API. Lorsque ce jeton expire, elle utilise le jeton d’actualisation pour en obtenir un nouveau automatiquement, sans solliciter à nouveau l’utilisateur.

Il est absolument essentiel de bien gérer le stockage sécurisé des clés API et des secrets clients. Ne les intégrez jamais directement dans le code source de votre application. Utilisez des variables d'environnement ou un service de gestion des secrets approprié pour éviter qu'ils ne tombent entre de mauvaises mains.

Définition des autorisations avec le contrôle d'accès basé sur les rôles

Savoir qui fait une requête ne suffit pas. Il faut aussi contrôler ses droits d'accès. C'est là qu'intervient le contrôle d'accès basé sur les rôles (RBAC) , qui applique le principe fondamental du moindre privilège. Au lieu d'attribuer des autorisations à des utilisateurs individuels, on les associe à des rôles bien définis, puis on place les utilisateurs dans ces rôles.

Pour une plateforme d'intégration d'API de gestion des risques , vous pourriez configurer des rôles comme ceux-ci :

Analyste RH : Peut consulter les indicateurs de risque des employés, mais n'a aucune possibilité de modifier les processus d'atténuation des risques.

Responsable de la conformité : Peut créer et gérer des événements de conformité et extraire des journaux d’audit, mais ne peut pas consulter les dossiers spécifiques du personnel des RH.

Administrateur système : Possède un contrôle total sur la configuration des intégrations et la gestion des rôles des utilisateurs, mais ne peut pas consulter le contenu réel des cas de risque individuels.

Ce contrôle précis garantit que les utilisateurs et les systèmes auxquels ils se connectent n'ont accès qu'aux données et actions strictement nécessaires à leur travail. Il ne s'agit pas simplement d'une bonne pratique, mais d'une exigence fondamentale pour se conformer aux réglementations sur la protection des données telles que le RGPD et aux normes de sécurité comme l'ISO 27001. En définissant clairement les autorisations dès le départ, vous concevez un environnement sécurisé et conforme.

Guide pratique des principaux points de terminaison d'API et des modèles de données

L'intégration réussie à notre plateforme de gestion des risques repose sur une parfaite maîtrise de deux éléments clés : les points de terminaison de l'API et les modèles de données qu'ils utilisent. Imaginez les points de terminaison comme les lignes téléphoniques directes vers notre système : des URL spécifiques que vos applications appelleront pour créer, récupérer, mettre à jour ou supprimer des informations relatives aux risques.

Chaque point de terminaison est conçu spécifiquement pour une tâche précise, ce qui garantit des interactions logiques, sécurisées et faciles à gérer. Cette approche structurée permet aux développeurs de créer des intégrations performantes et faciles à maintenir. Par exemple, on n'utiliserait pas ce point de terminaison pour extraire des rapports de conformité afin de soumettre un nouveau signal de risque. Cette séparation est intentionnelle et assure une gestion claire.

Points de terminaison principaux pour les flux de travail de gestion des risques et de conformité

Nous avons organisé les fonctionnalités de la plateforme autour de plusieurs points d'accès clés qui constituent les éléments de base pour automatiser vos processus internes de gestion des risques et de conformité. Comprendre leur fonction spécifique est la première étape vers la mise en place d'un système véritablement réactif et intelligent.

Voici les principaux points de terminaison avec lesquels vous travaillerez :

/risk-indicators : Ce canal principal vous permet de gérer les signaux de risque individuels. Utilisez-le pour envoyer un nouvel indicateur depuis un système connecté, pour récupérer des indicateurs existants selon des critères tels que la date ou la source, et pour mettre à jour le statut d'un signal tout au long de son traitement.

/mitigation-workflows : Ce point de terminaison contrôle les actions entreprises après le signalement d'un indicateur de risque. Il permet d'attribuer automatiquement un dossier à un enquêteur RH, de lancer une procédure d'examen formelle ou de faire remonter un problème conformément aux règles de gouvernance prédéfinies de votre entreprise.

/compliance-events : Utilisez cette ressource pour consigner et suivre les événements liés directement à vos obligations réglementaires. Elle est essentielle pour constituer une piste d’audit, qu’il s’agisse de documenter la réalisation d’une formation obligatoire ou de signaler un conflit d’intérêts potentiel.

/audit-logs : Ce point d'accès en lecture seule fournit un enregistrement chronologique et immuable de toute l'activité de l'API. Il est essentiel pour les audits de sécurité et pour prouver la conformité lors d'audits internes ou externes, en indiquant précisément qui a accédé à quelles données et à quel moment.

Cette séparation des responsabilités rend l'API prévisible et beaucoup plus facile à utiliser. Chaque point de terminaison gère une étape distincte du cycle de vie de la gestion des risques, du signal initial à la résolution finale et au rapport.

Pour vous aider à démarrer, voici un bref résumé de ces points essentiels.

Guide rapide des points de terminaison

Point de terminaison | Description | Méthodes prises en charge |

|---|---|---|

Gère les signaux de risque individuels provenant des systèmes sources. | , , | |

Déclenche et gère les processus de réponse aux événements à risque. | , | |

Enregistre les événements auditables liés aux obligations réglementaires. | , | |

Fournit un historique en lecture seule de toutes les interactions avec l'API. |

Disposer de ces ressources distinctes vous permet de construire des intégrations modulaires et résilientes qui correspondent directement à vos processus réels.

Comprendre les modèles de données sous-jacents

Derrière chaque point de terminaison se cache un modèle de données précis qui détermine la structure des informations échangées. Ces modèles, toujours au format JSON , garantissent la cohérence et la lisibilité des données par les machines sur tous les systèmes connectés. Par exemple, lorsqu'il s'agit de documents structurés, connaître le contenu d'un modèle standard de certificat d'assurance permet de préciser les champs exacts qu'une API doit traiter.

Un objet typique, par exemple, pourrait ressembler à ceci :

{ "indicatorId": "ind-a4b1c8e2", "sourceSystem": "HRIS-Platform", "indicatorType": "ConflictOfInterest", "timestamp": "2023-10-26T10:00:00Z", "severity": "Medium", "employeeId": "E-12345", "details": { "description": "L'employé occupe un poste externe chez un fournisseur clé.", "relatedEntity": "Vendor-XYZ Corp" }, "status": "PendingReview"}

Ce format structuré est absolument essentiel. Le champ garantit une traçabilité claire, tandis que les valeurs standardisées de et permettent un routage et une priorisation automatisés. En associant ces modèles de données à vos flux de travail internes RH et de conformité, vous pouvez créer des automatisations extrêmement performantes.

Point clé : Le modèle de données constitue le contrat entre votre système et notre API. Le respect de sa structure n’est pas une simple recommandation : il est indispensable à la réussite de l’intégration. Il garantit que les informations sur les risques intégrées à la plateforme sont exactes, cohérentes et exploitables.

Cette cohérence permet à notre plateforme d'acheminer des données provenant de dizaines de sources différentes et de les consolider en une vue unique et unifiée, sans aucune approximation. C'est cette approche structurée qui transforme des données disparates en une image opérationnelle et cohérente de votre environnement de risques.

Intégration des webhooks pour les notifications d'événements en temps réel

La gestion proactive des risques doit reposer sur des données en temps réel, et non sur des traitements par lots exécutés pendant la nuit. Si nos API sont parfaitement adaptées à l'extraction de données à la demande, les webhooks sont indispensables pour transmettre les informations à vos systèmes dès qu'un événement critique survient. Cette approche réactive et événementielle est un élément fondamental de toute plateforme moderne d'intégration d'API de gestion des risques .

Au lieu que votre application interroge constamment un point de terminaison pour savoir s'il y a du nouveau (un processus gourmand en ressources), les webhooks changent complètement la donne. Notre plateforme envoie proactivement une notification directement à votre point de terminaison désigné dès qu'un événement important se produit, comme le signalement d'un nouvel indicateur de risque. Vous recevez ainsi les alertes critiques immédiatement, ce qui vous permet de déclencher des procédures de réponse en quelques secondes, et non en plusieurs heures.

Le processus d'abonnement Webhook

Pour recevoir ces notifications automatisées, vous devez d'abord enregistrer un point de terminaison sécurisé (une URL) où votre application est prête à recevoir des données. Vous pouvez effectuer cette opération via un simple appel d'API ou directement depuis l'interface utilisateur de la plateforme.

Lors de votre inscription, vous devrez préciser quelques éléments clés :

URL du point de terminaison : il s’agit de l’URL publique de votre service qui recevra les données du webhook. Il doit impérativement s’agir d’un point de terminaison HTTPS sécurisé.

Types d'événements : Vous vous abonnez uniquement aux événements pertinents pour vos flux de travail, tels que , ou . Cela évite que votre système ne soit encombré par des informations inutiles.

Clé secrète : Il s’agit d’une chaîne de caractères unique et confidentielle que nous utilisons pour signer les requêtes, vous permettant de vérifier que chaque notification entrante provient bien de notre plateforme.

Une fois abonné, notre plateforme enverra une requête HTTP POST avec une charge utile JSON à votre URL dès qu'un des événements que vous avez sélectionnés sera déclenché. Cette architecture événementielle est extrêmement efficace et permet des flux de travail automatisés impossibles à mettre en œuvre avec l'interrogation traditionnelle d'une API.

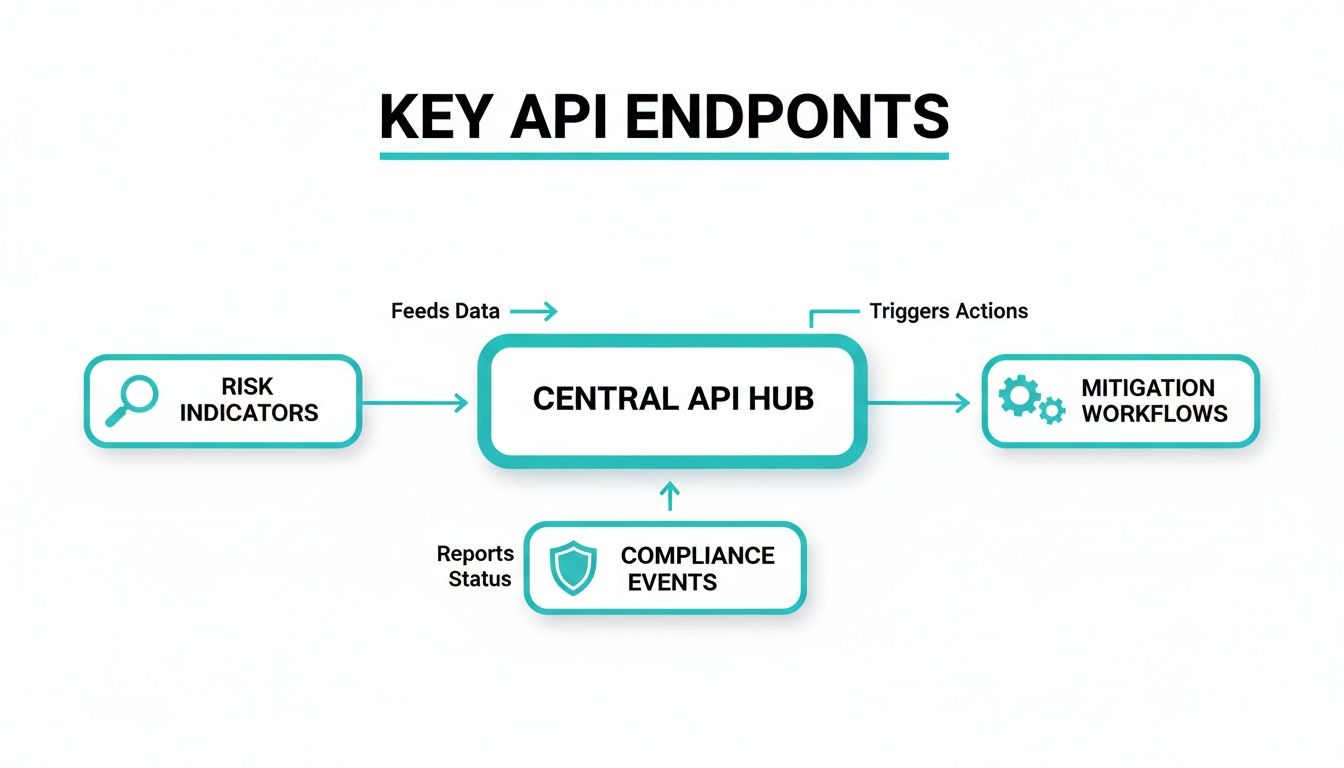

Le diagramme ci-dessous illustre comment nos principaux points de terminaison d'API et webhooks fonctionnent ensemble, créant un flux continu depuis la détection initiale des risques jusqu'à l'atténuation automatisée et le suivi de la conformité.

Comme vous pouvez le constater, un indicateur de risque initial peut déclencher un processus d'atténuation qui, à son tour, enregistre un événement de conformité, le tout sans aucune intervention manuelle.

Sécurisation et gestion des charges utiles des webhooks

La sécurité est primordiale lors de l'utilisation de webhooks. Votre point de terminaison étant accessible publiquement, vous devez vérifier la légitimité de chaque requête reçue. Chaque charge utile de webhook envoyée depuis notre plateforme inclut un en-tête HTTP spécifique, généralement `webhook.env`, contenant un hachage généré à l'aide de la clé secrète de votre abonnement.

La première tâche de votre application consiste à effectuer le même calcul de hachage sur la charge utile qu'elle vient de recevoir et à comparer le résultat à la signature présente dans l'en-tête. Si les deux correspondent, la requête est authentique. Dans le cas contraire, elle est immédiatement rejetée.

Bonne pratique : Validez systématiquement la signature du webhook avant tout traitement de données. À défaut, votre système est vulnérable aux requêtes falsifiées et présente une faille de sécurité majeure. Il est également judicieux de renforcer la résilience en mettant en œuvre un mécanisme de nouvelle tentative avec un délai exponentiel afin de gérer les pannes réseau temporaires de votre côté.

Sécurité et conformité dès la conception

Lorsqu'il s'agit de données sensibles provenant des services RH, juridiques et d'intégrité, la sécurité et la conformité ne peuvent être négligées. Elles doivent être intégrées dès la conception de toute plateforme d'intégration d'API de gestion des risques . L'architecture elle-même doit garantir le respect des normes éthiques et résister à un examen rigoureux des autorités de réglementation. L'objectif est d'intégrer une sécurité robuste dès le départ, afin que chaque interaction soit sécurisée, traçable et conforme par défaut.

Cette approche axée sur la sécurité commence par la protection des données. Qu'elles transitent entre vos systèmes ou soient stockées dans la base de données de la plateforme, toutes les informations doivent être chiffrées à l'aide d'un chiffrement robuste comme AES-256 . Ainsi, même en cas de violation de données, les données restent illisibles. De même, la plateforme doit fournir des journaux d'audit complets : un enregistrement horodaté et immuable de chaque appel d'API, requête de données et modification de configuration.

Alignement avec les cadres réglementaires mondiaux

Une plateforme véritablement conforme ne se contente pas de cocher des cases ; elle aligne son architecture de base sur les principaux cadres internationaux de protection et de sécurité des données. Il s’agit d’instaurer la confiance et de garantir un déploiement mondial serein de la plateforme. Parmi les principaux cadres de référence, on peut citer :

RGPD (Règlement général sur la protection des données) : L’API doit respecter des principes tels que la minimisation des données, en veillant à ce que seules les données essentielles soient traitées.

CCPA/CPRA (California Consumer Privacy Act/Privacy Rights Act) : Elle doit comporter des mécanismes intégrés permettant aux individus d’accéder à leurs données, de les supprimer et de comprendre comment elles sont utilisées.

ISO 27001 : Les contrôles de sécurité de la plateforme, qu’il s’agisse des personnes autorisées à accéder à quoi ou de la manière dont les incidents sont gérés, doivent être conformes à cette norme internationale reconnue en matière de sécurité de l’information.

Cet alignement intégré offre une base solide et pérenne, absolument essentielle pour les organisations soumises à un contrôle réglementaire strict. Pour approfondir ce sujet, notre guide sur la mise en conformité des opérations commerciales apporte un éclairage supplémentaire.

Prévenir les abus grâce à la limitation du débit

Pour garantir la stabilité de la plateforme et prévenir les abus, une limitation intelligente du débit est essentielle. Ces politiques plafonnent automatiquement le nombre de requêtes API qu'un utilisateur ou une application peut effectuer sur une période donnée. C'est une méthode simple mais extrêmement efficace pour se prémunir contre les attaques par déni de service (DoS) et empêcher une intégration mal configurée de saturer le système.

En intégrant la sécurité et la conformité à chaque niveau de l'API, la plateforme devient un partenaire de confiance pour les opérations sensibles. Elle offre aux équipes RH et juridiques l'assurance que leurs données sont traitées de manière éthique et conformément aux normes internationales.

Le marché mondial des API ouvertes devrait passer de 4,53 milliards USD à 31,03 milliards USD d'ici 2033. Cette croissance fulgurante souligne l'urgence de sécuriser les flux de données au sein de systèmes toujours plus complexes, rendant indispensables les plateformes intégrant la conformité. Découvrez plus d'informations sur l'essor de l'intégration de données en temps réel sur integrate.io .

Développement avec des exemples de code et des SDK

Mettre en place une intégration ne devrait pas impliquer de réinventer la roue. Pour tout développeur se connectant à une plateforme d'intégration d'API de gestion des risques , le véritable travail réside dans la logique métier, et non dans la manipulation de requêtes HTTP brutes. C'est précisément pourquoi des exemples de code bien conçus et des kits de développement logiciel (SDK) sont si essentiels : ils facilitent la transition entre la lecture de la documentation et l'écriture de code fonctionnel.

Au lieu de développer manuellement chaque appel d'API, les SDK mettent à la disposition de votre équipe des bibliothèques pré-intégrées dans des langages qu'elle utilise déjà, comme Python ou JavaScript. Ces kits d'outils prennent en charge les tâches fastidieuses mais essentielles d'authentification, de formatage des requêtes et de gestion des erreurs. Vos développeurs peuvent ainsi se concentrer sur l'essentiel : intégrer les fonctionnalités de la plateforme à vos processus métier fondamentaux.

Tirer parti des ressources d'intégration préconfigurées

L'utilisation d'un SDK n'est pas qu'une question de commodité ; c'est un choix stratégique qui offre des avantages concrets et mesurables dès le départ. Ces bibliothèques sont conçues pour vous permettre de passer du concept à une intégration prête pour la production en un temps record, tout en respectant les bonnes pratiques.

Les avantages deviennent évidents presque immédiatement :

Mise en œuvre plus rapide : vous pouvez éviter d’écrire tout le code répétitif pour l’authentification et la gestion des requêtes API.

Réduction des erreurs : en gérant la communication de bas niveau, un SDK réduit considérablement les erreurs courantes telles que les requêtes malformées ou une gestion incorrecte des jetons.

Maintenance simplifiée : lorsqu’une API est mise à jour, il vous suffit de mettre à jour la version du SDK. Vous n’avez pas besoin de réécrire entièrement votre code d’intégration personnalisé.

Cette demande croissante de solutions d'intégration prêtes à l'emploi témoigne d'une évolution majeure du marché, qui délaisse les processus manuels et sources d'erreurs au profit d'une gouvernance pilotée par les API. Le marché des services d'intégration d'API, évalué à 5,54 milliards de dollars en 2026 , devrait atteindre 7,68 milliards de dollars d'ici 2032. Cette croissance illustre l'importance que les entreprises accordent à la rapidité et à la fiabilité. Pour une analyse approfondie de cette tendance, consultez ResearchAndMarkets.com .

En proposant des kits de développement logiciel (SDK) robustes et des exemples de code clairs, une plateforme moderne d'intégration d'API de gestion des risques permet aux développeurs de créer des intégrations sécurisées, fiables et performantes avec plus de rapidité et de confiance.

En définitive, ces ressources visent à intégrer pleinement la puissance de la plateforme à vos systèmes existants. Elles constituent un tremplin pratique pour automatiser l'ensemble des processus, de la soumission des indicateurs de risque à l'enregistrement des événements de conformité, permettant ainsi à votre équipe de développer plus rapidement des intégrations de meilleure qualité.

Foire aux questions

L'intégration de notre API de gestion des risques peut soulever des questions plus techniques concernant les performances, la sécurité et la personnalisation. Vous trouverez ci-dessous des réponses claires, tirées de projets concrets et des bonnes pratiques que notre équipe utilise au quotidien.

Comment gérer les limites de débit des API ?

Les limites de requêtes garantissent la fiabilité de l'API pour tous. Si vous dépassez votre quota, le serveur renvoie une erreur 429 (Trop de requêtes) .

Pour contourner ce problème sans perturber vos flux de travail :

Mise en cache intelligente : stockez les données localement lorsqu’elles ne changent pas souvent, réduisant ainsi les appels répétés.

Utilisez les points de terminaison groupés : récupérez ou mettez à jour plusieurs enregistrements en une seule requête au lieu d’effectuer des appels individuels.

Appliquez un délai exponentiel : lorsque vous obtenez une erreur 429, faites une pause et réessayez avec des délais croissants plutôt que de saturer le point de terminaison.

Quelles sont les bonnes pratiques pour stocker les clés API en toute sécurité ?

Vos clés API ne doivent jamais être laissées à la vue de tous. Les intégrer directement dans les fichiers sources vous expose à des risques de sécurité majeurs en cas de fuite ou de compromission de votre dépôt.

Protégez plutôt vos identifiants avec les méthodes suivantes :

Variables d'environnement : injectez les clés lors de l'exécution afin qu'elles n'apparaissent jamais dans votre code source.

Services de gestion des secrets : utilisez des outils comme AWS Secrets Manager , Azure Key Vault ou HashiCorp Vault pour la rotation automatisée, les contrôles d’accès et la journalisation des audits.

Peut-on créer des indicateurs de risque personnalisés via l'API ?

Oui, notre plateforme a été conçue pour offrir une grande flexibilité. Au-delà des indicateurs de risque par défaut, vous pouvez définir des types entièrement nouveaux via l'API afin de les adapter à votre taxonomie interne.

Une fois enregistré, un indicateur personnalisé fonctionne comme un indicateur standard. Il apparaît dans les rapports, les alertes et les automatisations de flux de travail, garantissant ainsi l'intégrité et la cohérence des données dans vos processus RH et de conformité.

Chez Logical Commander Software Ltd. , nous vous proposons une plateforme éthique et basée sur l'IA pour vous aider à prévenir les risques internes avant qu'ils ne s'aggravent. Notre plateforme E-Commander centralise les informations sur les risques liés aux RH, à la conformité et à la sécurité afin de protéger votre organisation et vos collaborateurs. Soyez informés en premier, agissez vite !

%20(2)_edited.png)