Maîtriser le processus de gestion des risques opérationnels

- Marketing Team

- il y a 1 jour

- 20 min de lecture

Dernière mise à jour : il y a 6 heures

Un processus de gestion des risques opérationnels est le cadre que vous mettez en place pour anticiper les problèmes. Il permet à une organisation d'identifier, d'évaluer et de maîtriser systématiquement les risques liés à des processus internes défaillants, à des erreurs humaines, à des systèmes imparfaits, ou encore à des imprévus provenant de l'extérieur.

Il s'agit de bâtir une organisation résiliente qui anticipe les problèmes au lieu de simplement y réagir. Bien menée, cette approche devient un atout stratégique majeur.

Pourquoi votre ancien processus de gestion des risques vous fait défaut

Soyons honnêtes. Tenter de gérer les risques opérationnels avec une multitude de feuilles de calcul statiques, c'est comme conduire sur l'autoroute en ne regardant que dans le rétroviseur. C'est la recette du désastre. Dans un monde de réglementations complexes, de menaces numériques et de facteurs humains imprévisibles, une approche réactive est tout simplement obsolète.

Votre ancien processus est probablement défaillant car il est cloisonné, lent et totalement dépourvu de la vision nécessaire pour protéger efficacement votre entreprise.

Ce guide ne vise pas à simplement cocher une case de conformité. Nous allons repenser la gestion des risques opérationnels comme un fondement proactif et éthique pour bâtir une organisation fiable et performante, de l'intérieur vers l'extérieur.

Le problème des approches statiques

Trop souvent, la gestion des risques se résume à des feuilles de calcul isolées et dispersées entre différents services. Les RH ont la leur, le service juridique une autre, et les services de sécurité et de conformité suivent les informations à leur manière. Cette fragmentation crée d'importantes zones d'ombre, potentiellement dangereuses.

Le temps que quelqu'un compile manuellement toutes ces données pour un examen trimestriel, le contexte des risques a déjà évolué. L'information est obsolète dès qu'on la consulte.

Ce modèle statique garantit quelques défaillances critiques :

Des informations tardives : des informations obsolètes rendent impossible la prise de décision en temps réel. Elles permettent à de petits problèmes de s'envenimer et de se transformer en crises majeures avant même que quiconque ne s'en aperçoive.

Données incohérentes : lorsque chaque équipe utilise des formats et des critères différents, obtenir une vue unique et unifiée de la situation en matière de risques à l’échelle de l’entreprise relève du cauchemar.

Absence de collaboration : les données cloisonnées entravent activement le travail d’équipe interfonctionnel nécessaire pour gérer les risques internes complexes qui ne rentrent pas facilement dans le cadre d’un seul département.

Une approche réactive de la gestion des risques se contente de constater les erreurs passées. À l'inverse, une approche moderne et proactive consiste à anticiper. Elle fournit des signaux structurés et objectifs permettant d'agir avant qu'un problème ne dégénère en crise.

Passer de la réaction à la prévention

L'objectif est de bâtir un système capable d'anticiper les problèmes. Cela exige une transformation profonde de la culture et des technologies, une évolution vers une démarche d'amélioration et d'apprentissage continus. Si votre processus de gestion des risques actuel est défaillant, son incapacité à s'adapter en est une des principales causes. C'est pourquoi favoriser le développement professionnel continu de votre équipe est essentiel pour garantir l'efficacité et la pertinence de vos stratégies.

Un processus moderne de gestion des risques opérationnels est dynamique et profondément intégré. Il crée un langage commun et une source unique de vérité où toutes les parties prenantes peuvent consulter les mêmes données, suivre les mesures d'atténuation en temps réel et prendre des décisions éclairées et collaboratives.

Cette approche transforme la gestion des risques, d'une tâche passive et rétrospective, en une fonction stratégique active et prospective, gage d'une véritable résilience. Pour en comprendre l'application à plus grande échelle, vous pouvez consulter une vue d'ensemble de la gestion des risques en entreprise .

Construire votre radar de risques interne

Avant de pouvoir gérer le risque opérationnel, il faut le visualiser clairement. Un processus de gestion des risques opérationnels véritablement efficace commence par une cartographie complète de votre environnement interne afin de déceler les vulnérabilités avant qu'elles ne vous affectent.

Il ne s'agit pas d'une tâche qui incombe à un seul service travaillant isolément. Elle exige une vision globale qu'aucune personne ni équipe ne possède à elle seule. La première étape concrète consiste à constituer une équipe transversale d'identification des risques – non pas pour ajouter une réunion de plus à l'agenda, mais pour créer un réseau de veille collaboratif et performant.

Constituer votre équipe interfonctionnelle

Votre objectif est de réunir des experts qui analysent l'organisation sous différents angles critiques. Chacun apporte une perspective unique sur les menaces potentielles et les lacunes procédurales que d'autres ne remarqueraient certainement pas.

Votre équipe principale devrait avoir voix au chapitre lors des réunions suivantes :

Ressources humaines : Ils sont très attentifs à l’aspect humain, du recrutement et des relations avec les employés aux signaux d’alerte comportementaux pouvant indiquer une mauvaise conduite interne.

Aspects juridiques et de conformité : Ce sont vos garde-fous. Ils garantissent que chaque méthode d’identification est éthique et conforme aux réglementations telles que le RGPD ou autres règles spécifiques au secteur.

Informatique et sécurité : Cette équipe identifie les points faibles techniques, qu'il s'agisse des contrôles d'accès aux données défaillants, des vulnérabilités du système ou du risque de vol de données par des employés.

Opérations : Ce sont les personnes en première ligne. Elles vivent au rythme des flux de travail quotidiens et savent exactement où se situent les véritables points de défaillance.

Cette structure collaborative vise à décloisonner l'information, empêchant ainsi les risques de se développer sans être détectés. Lorsque ces équipes collaborent, elles parviennent à une vision d'ensemble qui n'était auparavant qu'un ensemble de faits isolés.

Les risques opérationnels les plus dangereux résident souvent dans les zones d'ombre entre les services. Une équipe pluridisciplinaire a précisément pour vocation de mettre en lumière ces angles morts, transformant ainsi des connaissances fragmentées en une vision unifiée et exploitable de votre profil de risque interne.

Aller au-delà des listes de contrôle génériques

Soyons honnêtes : les listes de contrôle des risques génériques constituent un point de départ, mais elles révèlent rarement les vulnérabilités spécifiques à vos processus opérationnels. Pour mettre en place un système de surveillance efficace, il est nécessaire d’utiliser des méthodes d’identification plus dynamiques et interactives.

Ces techniques visent à exploiter les connaissances de votre équipe et à les traduire en une liste structurée des risques potentiels. Elles transforment ainsi le processus d'une analyse passive en une mission de recherche active.

L'un des outils les plus puissants à votre disposition est l' atelier collaboratif d'analyse des risques . Il ne s'agit pas d'une simple séance de brainstorming, mais d'une réunion structurée où votre équipe pluridisciplinaire décompose méthodiquement un processus métier clé, comme l'intégration des fournisseurs ou l'approbation des dépenses.

Au cours de l'atelier, l'équipe détaille chaque étape et la soumet à un examen critique en posant des questions du type « et si » :

Que se passe-t-il si une facture est soumise par un fournisseur non agréé ?

Que se passe-t-il si un employé approuve un paiement à une entreprise dans laquelle il a des intérêts personnels ?

Que se passe-t-il si des données clients sensibles sont mal gérées lors d'un transfert de données de routine ?

Ce type de questionnement permet de déceler des lacunes procédurales, des conflits d'intérêts et des faiblesses de contrôle qu'une simple liste de vérification ne permettrait jamais de déceler. Une autre technique efficace consiste à cartographier les processus , en schématisant visuellement les flux de travail afin d'identifier les goulots d'étranglement, les points de défaillance uniques et les zones insuffisamment supervisées.

Identifier les signaux précoces de manière éthique

Un processus moderne de gestion des risques opérationnels vise avant tout à repérer les premiers signes objectifs de risques liés au capital humain, dans le respect de l'éthique. Il s'agit de se concentrer sur l'identification des vulnérabilités structurelles, telles que les failles procédurales ou les conflits d'intérêts potentiels, et non sur la surveillance des employés.

L'essentiel est de s'appuyer d'abord sur des données structurées et objectives. Par exemple, au lieu de surveiller les communications des employés, un système éthique signale les cas où un responsable approuve seul ses propres notes de frais, ce qui représente un risque procédural évident. Pour en savoir plus sur la manière dont la technologie peut vous aider, consultez notre guide sur l'intégration d'une plateforme API de gestion des risques .

Cette approche vous permet d'anticiper les problèmes et d'agir avant qu'ils ne s'aggravent, tout en préservant la confiance et la dignité de vos employés. En vous appuyant sur des données objectives et des événements vérifiables, vous mettez en place un système de surveillance à la fois performant et respectueux de la vie privée.

Comment évaluer et hiérarchiser les risques du monde réel

Une fois que votre équipe pluridisciplinaire a recensé toutes les menaces potentielles, le vrai travail commence. Vous vous retrouvez alors face à une liste brute et chaotique de tout ce qui pourrait mal tourner : d’une fuite de données interne sophistiquée à un simple manquement aux règles de conformité. Le défi consiste à mettre de l’ordre dans ce chaos et à identifier les risques réellement importants.

Il s'agit de la phase d'évaluation et de priorisation du processus de gestion des risques opérationnels . C'est à ce stade que vous transformez cette longue liste en une feuille de route claire et concrète pour vos ressources. Vous prenez des décisions objectives et étayées par des données, qui concentrent votre temps et votre budget limités sur les menaces les plus dangereuses pour votre entreprise.

Utilisation d'une matrice des risques pour quantifier les menaces

La méthode la plus efficace pour y voir clair est l'utilisation d'une matrice d'évaluation des risques . Cet outil visuel simple, mais incroyablement puissant, permet d'évaluer les risques selon deux dimensions clés : la probabilité d'occurrence d'un événement et son impact potentiel.

Le fait de reporter chaque risque identifié sur cette matrice vous oblige à passer d'une approche subjective à une discussion structurée. Cela incite votre équipe à poser les questions essentielles. Par exemple, le vol de données clients par un employé mécontent est-il plus ou moins probable qu'une panne critique du système survienne en pleine saison ? Et lequel de ces deux scénarios causerait le plus de dommages financiers ou de réputation ?

Ce cadre offre aux parties prenantes de différents départements un langage commun, garantissant ainsi que chacun évalue les risques en utilisant les mêmes critères cohérents.

Définir vos critères d'évaluation

Avant toute planification, votre équipe doit s'accorder sur la définition précise des termes « impact élevé » ou « très probable » dans le contexte de votre activité. Cette étape de clarification est absolument essentielle pour garantir la cohérence.

Une approche courante consiste à utiliser une matrice 5x5, qui offre une vue plus détaillée qu'un modèle 3x3 plus simple. Voici un exemple concret de la manière dont vous pourriez définir vos échelles :

Probabilité (Probabilité d'occurrence)

5 - Quasi certain : Devrait se produire dans la plupart des circonstances ( >90 % de chances).

4 - Probable : Se produira probablement dans la plupart des circonstances ( 61 à 90 % de chances).

3 - Possible : Cela pourrait arriver à un moment donné ( 41 à 60 % de chances).

2 - Peu probable : pourrait se produire à un moment donné ( 11 à 40 % de chances).

1 - Rare : Peut se produire uniquement dans des circonstances exceptionnelles ( <10% de chances).

Impact (Gravité des conséquences)

5 - Catastrophique : Menace la survie de l'entreprise ; pertes financières massives ; atteinte irréparable à la réputation.

4 - Majeur : Perte financière importante ; forte attention des clients et des médias ; nécessite une intervention extérieure.

3 - Modéré : Impact financier notable ; presse négative ; nécessite l'intervention de la haute direction pour être résolu.

2 - Mineur : Perte financière légère ; perturbation opérationnelle contenue ; gérée par les procédures normales.

1 - Insignifiant : Impact minimal sur les opérations ou les finances ; résolu avec peu d'efforts.

Ces définitions vous offrent une base solide pour une évaluation plus objective des risques de conformité , garantissant que lorsqu'une personne qualifie un risque de « majeur », tout le monde sache exactement ce que cela implique.

Transformer l'évaluation en priorisation

Une fois vos risques représentés sur la matrice, vous obtiendrez une hiérarchie visuelle claire. Tout élément situé en haut à droite (forte probabilité, fort impact) devient une priorité absolue. Il s'agit des menaces critiques qui exigent une attention et une allocation de ressources urgentes.

La priorisation ne consiste pas seulement à s'attaquer d'abord aux risques les plus importants. Il s'agit d'élaborer un plan d'action stratégique qui traite systématiquement les menaces en fonction de leur potentiel de perturbation de vos objectifs commerciaux, en veillant à appliquer les mesures de contrôle là où elles auront l'effet le plus significatif.

Cette approche fondée sur les données est essentielle pour obtenir l'adhésion de la direction. Au lieu de leur présenter une longue liste intimidante de problèmes, vous pouvez leur fournir une cartographie des risques priorisée qui indique précisément les points faibles de l'organisation et les domaines où les efforts d'atténuation doivent être concentrés.

Le contexte mondial des risques ne fait que renforcer la nécessité d'une telle structure. Les principales études sur les risques à l'échelle mondiale soulignent régulièrement les défis opérationnels qui exigent ce niveau de gestion. Par exemple, le risque cybernétique est considéré comme la principale menace pour 2025 et devrait le rester jusqu'en 2028 , suivi de près par les interruptions d'activité et les ralentissements économiques. Consulter ces conclusions sur les principaux risques mondiaux sur Aon.com vous permet de valider vos évaluations internes et de garantir que votre processus de gestion des risques opérationnels est adapté aux menaces réelles.

Concevoir des commandes qui fonctionnent réellement

Une fois vos principales menaces identifiées, le processus de gestion des risques opérationnels passe de l'analyse à l'action. C'est à ce moment précis que vous passez à la pratique : concevoir et mettre en œuvre les contrôles qui constituent le système de défense concret de votre organisation.

L'objectif n'est pas de construire des murs plus hauts ni d'éliminer tous les risques possibles — ce serait une entreprise vaine. Il s'agit de créer un système de contrôle intelligent et multicouche qui fonctionne de concert pour prévenir, détecter et corriger les problèmes avant qu'ils ne causent de réels dégâts.

Les trois piliers du contrôle des risques

La conception efficace des systèmes de contrôle ne repose pas sur une seule solution. Elle s'appuie sur trois types de mesures distinctes qui créent un cadre résilient et interdépendant. Chacune joue un rôle spécifique à une étape différente d'un incident potentiel.

Contrôles préventifs : Il s’agit de vos défenses de première ligne, des mesures proactives que vous mettez en place pour empêcher qu’un problème ne survienne.

Dispositifs de détection : considérez-les comme vos signaux d’alerte. Ce sont des mesures réactives conçues pour identifier un incident et vous alerter lorsqu’il s’est produit.

Mesures correctives : Il s’agit de votre équipe de nettoyage. Elles interviennent après la détection d’un incident afin de limiter les dégâts, de corriger le problème sous-jacent et d’empêcher qu’il ne se reproduise.

Une erreur classique consiste à trop s'appuyer sur un seul type de contrôle, généralement préventif. Un système véritablement robuste intègre les trois. Par exemple, une politique de mots de passe forts est préventive, tandis que les alertes automatisées en cas de tentatives de connexion infructueuses répétées sont détectives.

Rendre les contrôles pratiques et éthiques

Un contrôle qui n'existe que sur papier est totalement inutile. Les meilleurs contrôles sont parfaitement intégrés aux processus quotidiens, ce qui les rend faciles à suivre et difficiles à contourner. Des contrôles trop complexes ou trop contraignants incitent à trouver des solutions de contournement, créant ainsi de nouveaux risques imprévus.

Prenons l'exemple courant de la gestion des transactions importantes. Un contrôle préventif simple et efficace consiste à mettre en place un protocole de double autorisation , qui exige l'approbation d'un second responsable pour tout paiement dépassant un certain seuil. C'est une méthode simple pour prévenir la fraude et les erreurs humaines coûteuses.

Pour appuyer ce dispositif, un système de contrôle automatisé pourrait signaler et alerter immédiatement l'équipe de conformité tout paiement effectué vers un nouveau compte fournisseur non vérifié. Ce système n'empêche pas le paiement, mais garantit une surveillance immédiate.

Les considérations éthiques sont tout aussi importantes. Les contrôles doivent être conçus de manière à respecter la vie privée des employés et à se conformer à des réglementations telles que la loi sur la protection des employés contre le polygraphe (EPPA) . L'accent doit toujours être mis sur la surveillance des processus et des systèmes afin de détecter les anomalies, et non sur la surveillance des individus.

Pour illustrer le fonctionnement de ces contrôles dans un scénario de risque interne concret, prenons l'exemple du tableau suivant. Il détaille les différents types de contrôles et montre comment les appliquer à l'aide d'une plateforme de gestion des risques moderne et éthique telle qu'E-Commander.

Types de contrôles pour atténuer les risques opérationnels internes

Type de contrôle | Objectif | Exemple de scénario (par exemple, vol de données par un interne) | Application E-Commander |

|---|---|---|---|

Préventif | Empêcher un incident de se produire. | Limiter l'accès aux bases de données sensibles en fonction du rôle professionnel (principe du moindre privilège). | Utilisez des évaluations d'intégrité préalables à l'embauche pour identifier les indicateurs de risque comportemental pour les rôles ayant un accès élevé aux données, évitant ainsi une inadéquation. |

Détective | Identifiez un incident au moment où il se produit. | Configurez des alertes automatisées pour les schémas d'accès aux données inhabituels, comme les téléchargements importants en dehors des heures de bureau. | Signaler les anomalies dans le respect des contrôles, comme par exemple une équipe qui contourne systématiquement la double autorisation, ce qui indique une faiblesse systémique. |

Correctif | Réparer les dégâts et prévenir leur réapparition. | Révoquez immédiatement les identifiants d'accès du compte concerné et lancez une enquête forensique. | Déclencher un module de recyclage obligatoire sur la gestion des données pour toute l'équipe après l'identification d'un incident évité de justesse, afin de corriger la cause profonde. |

Comme le montre le tableau, une plateforme moderne et éthique renforce chaque niveau de contrôle, allant au-delà des simples corrections techniques pour s'attaquer au facteur humain, élément central du risque opérationnel. C'est cette approche holistique qui permet de bâtir une véritable résilience institutionnelle.

Le rôle crucial de la surveillance continue

Concevoir des contrôles ne représente que la moitié du travail. Votre environnement commercial est en perpétuelle évolution : de nouvelles technologies sont adoptées, les processus évoluent et de nouvelles menaces apparaissent. Un contrôle parfaitement fonctionnel l’an dernier peut être totalement obsolète aujourd’hui.

C’est pourquoi la surveillance continue est non négociable.

Les contrôles ponctuels manuels et les audits périodiques ne suffisent plus. Ils offrent un aperçu instantané, ignorant totalement la nature dynamique des risques opérationnels modernes. Une véritable résilience repose sur une surveillance automatisée et continue qui garantit le bon fonctionnement des contrôles au quotidien.

Ce changement est particulièrement crucial dans les secteurs confrontés à des menaces en constante évolution. Dans le secteur financier, par exemple, les cybermenaces dominent désormais le paysage des risques opérationnels. Un rapport récent a révélé que plus de 47 grandes institutions financières internationales ont désigné la cybersécurité comme leur principal risque opérationnel émergent. De fait, pour la quatrième année consécutive, les cyberincidents ont été classés comme le premier risque commercial mondial. Vous trouverez plus de détails dans le rapport complet sur les risques opérationnels disponible sur ORX.org .

La mise en œuvre d'indicateurs clés de risque (ICR) automatisés est un moyen efficace d'y parvenir. Ces indicateurs spécifiques agissent comme un système d'alerte précoce, signalant les défaillances potentielles des contrôles ou l'augmentation progressive du niveau d'exposition aux risques. Par exemple, une augmentation soudaine des demandes d'accès aux données provenant d'un seul service peut constituer un ICR déclenchant un examen immédiat, permettant ainsi d'enquêter sur une menace interne potentielle avant qu'une violation de données ne survienne. Cette approche proactive est au cœur d'un cadre de contrôle moderne et efficace.

Élaboration d'un cadre de réponse aux incidents résilient

Soyons réalistes : même avec les meilleures mesures de prévention au monde, des incidents se produiront. Ce n’est pas une question de « si » , mais de « quand » . La véritable preuve de la résilience d’une organisation ne réside pas dans sa capacité à éviter tous les incidents, mais dans sa réaction lorsqu’un incident survient. C’est là qu’un cadre de réponse aux incidents efficace devient essentiel, transformant un chaos potentiel en un processus structuré et maîtrisable.

Sans plan clair, les équipes s'agitent. Les preuves se perdent ou sont mal gérées. Des problèmes mineurs dégénèrent rapidement en crises majeures. Un cadre bien défini garantit que, dès le signalement d'un incident, chacun connaît son rôle, les actions à entreprendre et la manière de collaborer pour limiter les dégâts et corriger la cause profonde. Ce type de réponse systématique est un élément incontournable de tout processus de gestion des risques opérationnels mature.

Définir des voies d'escalade claires

Lorsqu'un incident survient, la première question est toujours la même : qui doit être informé et avec quel degré d'urgence ? Si vos procédures d'escalade sont imprécises, vous vous exposez inévitablement à des retards critiques. Un cadre bien conçu permet de définir précisément ces procédures, en établissant des déclencheurs qui acheminent automatiquement les problèmes vers les parties prenantes concernées en fonction de leur gravité et de leur nature.

Par exemple, une simple erreur de procédure pourrait se limiter à une alerte auprès du responsable hiérarchique. Mais une alerte signalant une potentielle fuite de données ou un grave conflit d'intérêts ? Cela doit déclencher une remontée d'information immédiate et automatisée vers un groupe d'intervenants prédéfini des services RH, juridique et sécurité informatique.

Cette structure élimine les incertitudes et favorise une action rapide et coordonnée. Elle garantit également une traçabilité complète, attestant que votre organisation a réagi de manière opportune et appropriée.

Favoriser la collaboration interfonctionnelle

Les incidents opérationnels restent rarement cantonnés à un seul service. Un problème de personnel peut rapidement se transformer en responsabilité juridique, voire en menace pour la sécurité. Votre dispositif d'intervention doit impérativement permettre une collaboration fluide entre ces équipes clés.

Une réponse cloisonnée est une réponse vouée à l'échec. Lorsque les services RH, juridiques et de sécurité travaillent selon des procédures distinctes et avec des données fragmentées, ils perdent un temps précieux et des informations essentielles. Une plateforme unifiée est indispensable pour créer une vision opérationnelle commune où toutes les parties prenantes peuvent consulter les mêmes informations et coordonner leurs actions en temps réel.

Cela implique de mettre en place des processus qui facilitent le partage sécurisé d'informations sensibles et la prise de décisions conjointes. Par exemple, lorsqu'un service RH ouvre une enquête, le système doit lui permettre de consulter l'équipe juridique en toute sécurité, sans avoir à exporter de données sensibles par e-mail non sécurisé. Ainsi, l'ensemble du processus reste confidentiel et irréprochable.

Création de tableaux de bord et d'indicateurs clés de performance (KPI) pertinents

Une fois la crise immédiate maîtrisée, l'attention se porte sur la gouvernance et l'amélioration continue. C'est là que les rapports et les indicateurs clés de performance (KPI) deviennent indispensables. La direction n'a pas besoin d'un amas de données brutes ; elle a besoin d'une vision claire et en temps réel de la situation de risque de l'organisation.

Les tableaux de bord efficaces transforment des données complexes en informations exploitables. Vous devriez suivre quelques indicateurs clés de performance (KPI) essentiels :

Délai moyen de détection (MTTD) : à quelle vitesse identifions-nous les incidents ?

Délai moyen de résolution (MTTR) : Combien de temps nous faut-il pour corriger un problème une fois que nous en avons connaissance ?

Taux de récurrence des incidents : constatons-nous que les mêmes problèmes se répètent sans cesse ?

Score d'efficacité des contrôles : Les mesures correctives que nous mettons en place réduisent-elles réellement nos risques ?

Le suivi de ces indicateurs crée un cercle vertueux de rétroaction. Si votre MTTR augmente, par exemple, cela peut indiquer que vos processus de remédiation nécessitent une optimisation ou que vos équipes sont surchargées. Cette approche fondée sur les données est également essentielle pour démontrer la conformité aux auditeurs et aux organismes de réglementation, en leur fournissant un registre transparent et vérifiable de vos activités de gestion des risques.

En définitive, ce système transforme chaque incident en une occasion d'apprentissage, renforçant ainsi l'ensemble de votre processus de gestion des risques opérationnels. Un élément crucial est également de disposer d'une liste de contrôle exhaustive pour la planification de la continuité des activités afin de se préparer et de gérer les perturbations majeures. Le besoin de ces outils stimule une forte croissance du marché ; le marché mondial de la gestion des risques devrait plus que doubler, pour atteindre 23,7 milliards de dollars américains d'ici 2028 , porté par la demande de méthodes plus efficaces pour analyser et atténuer les risques. Vous trouverez davantage d'informations sur ces statistiques relatives à la gestion des risques sur procurementtactics.com .

Votre plan de déploiement opérationnel des risques, concret et réalisable

Une stratégie sans mise en œuvre est vaine. Passons maintenant des concepts abordés aux actions concrètes que vous pouvez entreprendre pour mettre en place ou optimiser votre processus de gestion des risques opérationnels . Il ne s'agit pas seulement d'éviter les pertes, mais aussi d'opérer une transition délibérée d'une attitude défensive et réactive à une approche proactive et éthique de prévention.

Voici comment bâtir une organisation plus résiliente, plus fiable et plus performante, en agissant de l'intérieur. Voici les étapes à suivre dès aujourd'hui pour démarrer et impulser un véritable changement.

Obtenez l'adhésion de la direction et constituez votre équipe

Avant même la rédaction de la moindre politique, l'adhésion de la direction est indispensable. La première étape consiste à présenter cette initiative non pas comme un centre de coûts, mais comme un atout stratégique majeur qui protège la marque, améliore la prise de décision et renforce la culture d'entreprise.

Utilisez la matrice d'évaluation des risques présentée précédemment pour étayer votre argumentation. Présentez les trois principaux risques opérationnels auxquels l'entreprise est confrontée de manière claire et fondée sur des données. Une fois ce soutien obtenu, il est temps de constituer votre équipe pluridisciplinaire. Mobilisez des représentants dédiés des RH, du service juridique, de l'informatique et des principaux services opérationnels. Ils seront vos interlocuteurs privilégiés sur le terrain, et leur expertise combinée est essentielle pour cartographier les risques et concevoir des contrôles réellement efficaces.

Choisissez le bon partenaire technologique

Soyons francs : les tableurs et les systèmes cloisonnés sont les ennemis d’un programme de gestion des risques efficace. Pour une visibilité en temps réel et une véritable collaboration, une plateforme opérationnelle unifiée est indispensable.

Lors de l'évaluation de vos partenaires, recherchez une solution qui :

L'éthique est-elle inhérente à sa conception ? Elle doit se concentrer sur des signaux objectifs et vérifiables ainsi que sur les lacunes procédurales, et non sur la surveillance des employés. Il s'agit d'une distinction juridique et culturelle essentielle.

Favorise la collaboration : La plateforme doit fournir une source unique d’information fiable qui rassemble les services RH, juridiques et de sécurité, en éliminant les silos qui laissent les risques s’envenimer.

Fournit des tableaux de bord exploitables : il doit transformer les données brutes en indicateurs clés de performance (KPI) clairs et intuitifs que la direction peut comprendre et sur lesquels elle peut agir instantanément.

Mettre en œuvre un programme pilote ciblé

N'essayez pas de tout faire en même temps. Choisissez un processus métier à haut risque et à fort impact pour un programme pilote : l'intégration des fournisseurs ou l'approbation des dépenses, par exemple, constituent un excellent point de départ. Un périmètre limité vous permettra de tester vos flux de travail, de configurer votre technologie et de démontrer rapidement une valeur ajoutée concrète.

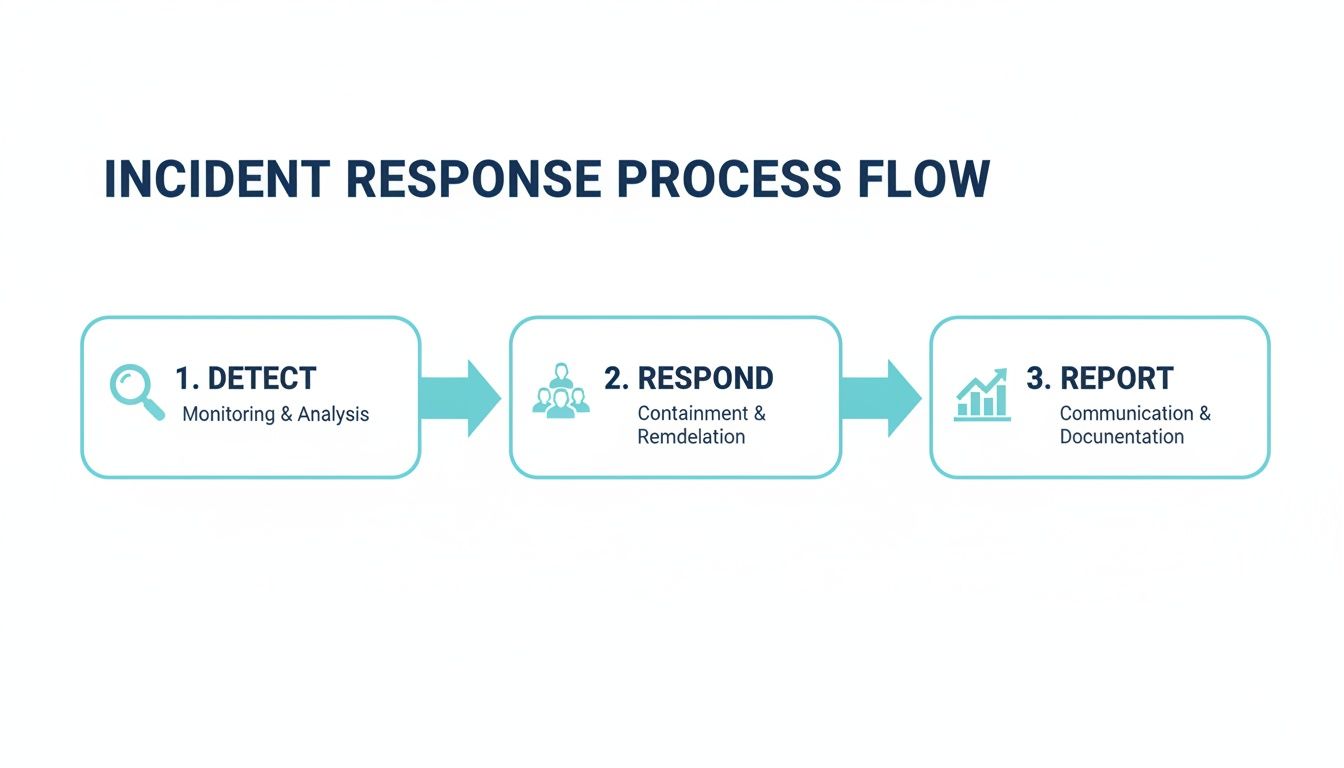

Un projet pilote réussi génère une dynamique incroyable. Il devient une étude de cas interne convaincante qui plaide en faveur d'un déploiement plus large. Ce processus simple de gestion des incidents illustre comment la détection, la réponse et le signalement forment une boucle continue.

Ce visuel met en évidence un point crucial : chaque réponse doit être intégrée au système par le biais d’un rapport. C’est ainsi que l’on progresse et que l’on améliore la détection future.

La réussite du déploiement repose sur une communication claire. Expliquez le « pourquoi » de ce nouveau processus : comment il protège l’entreprise et ses employés en instaurant un environnement plus juste et transparent. Soulignez que l’objectif est la résolution proactive des problèmes, et non un contrôle punitif.

Vos questions, nos réponses

Lorsque vous envisagez de mettre en place un processus moderne de gestion des risques opérationnels, vous aurez certainement des questions. Examinons quelques-unes des plus fréquentes que nous entendons de la part des dirigeants qui cherchent à anticiper les risques sans instaurer un climat de méfiance.

Quelles sont les étapes principales de ce processus ?

Considérez un processus moderne comme une boucle continue, et non comme un projet ponctuel. C'est un cycle qui assure la résilience de votre organisation.

Tout commence par l'identification des risques , où votre équipe pluridisciplinaire se réunit pour repérer les menaces internes et externes potentielles avant qu'elles ne causent des dommages importants. Ensuite, vous passez à l'évaluation des risques . C'est à ce stade que vous analysez la probabilité et l'impact potentiel de chaque menace, une étape absolument cruciale pour prioriser vos efforts et vous concentrer sur l'essentiel.

Vient ensuite la gestion des risques , la phase d'action. Il s'agit de concevoir et de mettre en œuvre les contrôles nécessaires pour prévenir, détecter ou corriger les problèmes. La quatrième étape, le suivi et le reporting , consiste à évaluer en continu l'efficacité de ces contrôles et à fournir à la direction des informations claires et exploitables grâce à des indicateurs clés de performance (KPI). Enfin, la gestion des incidents vous fournit un plan d'action structuré pour gérer les événements lorsqu'ils surviennent, en veillant à ce que chaque incident devienne une occasion d'apprentissage.

Comment pouvons-nous mettre cela en œuvre sans créer une culture de la surveillance ?

Il s'agit d'une préoccupation majeure et légitime. L'essentiel est de se concentrer sur des signaux objectifs et vérifiables, et non sur des comportements subjectifs. Une approche « éthique dès la conception » utilise la technologie pour identifier les risques structurels, comme une faille procédurale ou un conflit d'intérêts, et non pour porter des jugements sur les personnes. Le système signale la vulnérabilité d'un processus, et non les mauvaises intentions d'une personne.

L'objectif d'une démarche éthique de gestion des risques opérationnels est de mettre en place des garde-fous, et non de contrôler systématiquement les risques. Il s'agit de renforcer les procédures et d'apporter une aide à la décision, en permettant aux experts RH et juridiques de faire des choix éclairés grâce aux données, sans pour autant se substituer à leur jugement.

La transparence est également non négociable. L'ensemble du processus doit reposer sur des politiques internes claires, respecter les procédures légales et faire l'objet d'une communication ouverte. C'est ainsi que l'on instaure la confiance et que l'on obtient l'adhésion de tous.

Quelle est la plus grande erreur que commettent les entreprises ?

L'erreur la plus fréquente, et de loin, est de cloisonner la gestion des risques opérationnels. Lorsqu'elle est traitée comme une simple tâche de conformité parmi d'autres, gérée dans des feuilles de calcul éparses, les données se fragmentent, les analyses sont retardées et les réponses sont toujours réactives. Cet isolement empêche toute collaboration interfonctionnelle nécessaire à une vision globale.

Une gestion efficace des risques exige une plateforme unifiée où les équipes RH, sécurité, juridique et audit peuvent collaborer en partageant une vision actualisée et partagée du paysage des risques de l'organisation. Cette intégration transforme enfin cette fonction, d'un simple centre de coûts, en un puissant levier stratégique protégeant à la fois l'entreprise et ses collaborateurs.

Prêt à passer d'une gestion des risques réactive et cloisonnée à une stratégie unifiée, éthique et proactive ? Logical Commander Software Ltd. propose la plateforme E-Commander pour aider votre organisation à être informée en premier et à agir rapidement, en transformant les informations dispersées en données opérationnelles structurées. Découvrez comment notre approche basée sur l'IA et sans surveillance peut protéger votre institution et vos collaborateurs en visitant notre site web : https://www.logicalcommander.com .

%20(2)_edited.png)